Ota SAP HANAn salaus käyttöön

Suosittelemme, että salaat yhteydet Power Query Desktopista ja Power Query Onlinesta SAP HANA -palvelimeen. Voit ottaa HANA-salauksen käyttöön SAP:n omistusoikeudellisen CommonCryptoLib-kirjaston (tunnettiin aiemmin nimellä sapcrypto) avulla. SAP suosittelee käyttämään CommonCryptoLibiä.

Muistiinpano

SAP ei enää tue OpenSSL:ää, ja sen vuoksi Microsoft on myös lopettanut sen tuen. Käytä sen sijaan CommonCryptoLibiä.

Tässä artikkelissa annetaan yleiskatsaus CommonCryptoLib-salauksen käyttöönotosta ja viitataan tiettyihin SAP-dokumentaation alueisiin. Päivitämme sisältöä ja linkkejä säännöllisesti, mutta kattavat ohjeet ja tuen saat aina virallisesta SAP-dokumentaatiosta. Käytä CommonCryptoLibiä salauksen määrittämiseen OpenSSL:n sijaan. ohjeet ovat artikkelissa TLS/SSL:n määrittäminen SAP HANA 2.0:ssa. Ohjeet OpenSSL:stä CommonCryptoLibiin siirtymiseen ovat kohdassa SAP Note 2093286 (s-käyttäjä vaaditaan).

Muistiinpano

Tässä artikkelissa yksityiskohtaiset salauksen asennusvaiheet ovat päällekkäisiä SAML SSO:n asennus- ja määritysvaiheiden kanssa. Käytä CommonCryptoLibiä HANA-palvelimesi salauspalveluna ja varmista, että CommonCryptoLib-valintasi on johdonmukainen kaikissa SAML- ja salausmäärityksissä.

SAP HANAn salaus voidaan ottaa käyttöön neljässä vaiheessa. Nämä vaiheet käsitellään seuraavaksi. Lisätietoja: SAP HANA Studion ja SAP HANA -palvelimen välisen tietoliikenteen suojaaminen SSL:n kautta

CommonCryptoLibin käyttäminen

Varmista, että HANA-palvelimesi on määritetty käyttämään salauspalvelunaan CommonCryptoLibiä.

Varmenteen allekirjoituspyynnön luominen

Luo X509-varmenteen allekirjoituspyyntö HANA-palvelimelle.

Yhdistä SSH-yhteyden avulla Linux-koneeseen, jossa HANA-palvelin toimii sid>adm -muodossa<.

Siirry kotihakemistoon /usr/sap/<sid>/home/.ssl. Piilotettu .ssl-tiedosto on jo olemassa, jos päämyöntäjä on jo luotu.

Jos sinulla ei vielä ole käytettävissä olevaa varmenteiden myöntäjää, voit luoda varmenteiden päämyöntäjän itse noudattamalla ohjeita, jotka on annettu artikkelissa SAP HANA Studion ja SAP HANA -palvelimen välisen tietoliikenteen suojaaminen SSL:n kautta.

Suorita seuraava komento:

sapgenpse gen_pse -p cert.pse -r csr.txt -k GN-dNSName:<HOSTNAME with FQDN> "CN=<HOSTNAME with FQDN>"

Tämä komento luo varmenteen allekirjoituspyynnön ja yksityisen avaimen. Täytä <ISÄNTÄNIMI-kohtaan täydellinen toimialuenimi> ja täydellinen toimialuenimi (FQDN).

Hanki varmenteessa allekirjoitus

Hanki varmenteessa olevan varmenteen myöntäjän (CA) allekirjoitus, johon HANA-palvelimeen yhdistämiseen käyttämäsi asiakas tai asiakkaat luottavat.

Jos sinulla on jo yrityksen luotettu CA (jota edustavat CA_Cert.pem ja CA_Key.pem seuraavassa esimerkissä), allekirjoita varmennepyyntö suorittamalla seuraava komento:

openssl x509 -req -days 365 -in csr.txt -CA CA_Cert.pem -CAkey CA_Key.pem -CAcreateserial -out cert.pem

Kopioi uusi tiedosto cert.pem palvelimeen.

Luo HANA Server -varmenneketju:

sapgenpse import_own_cert -p cert.pse -c cert.pem

Käynnistä HANA-palvelin uudelleen.

Varmista luottamussuhde asiakkaan ja sen varmenteiden myöntäjän välillä, jota käytit SAP HANA -palvelimen varmenteen allekirjoittamiseen.

Asiakkaan on luotettava varmenteiden myöntäjään, jota käytetään HANA-palvelimen X509-varmenteen allekirjoittamiseen, ennen kuin asiakkaan tietokoneesta voi muodostaa salatun yhteyden HANA-palvelimeen.

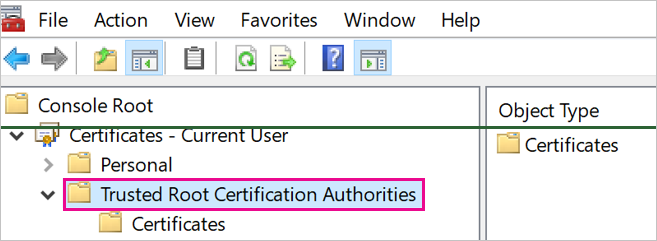

On monia tapoja varmistaa luottamussuhteen olemassaolo Microsoft Management Consolen (mmc) tai komentorivin avulla. Voit tuoda varmenteiden myöntäjän X509-varmenteen (cert.pem) Luotettujen varmenteiden päämyöntäjät -kansioon käyttäjälle, joka muodostaa yhteyden, tai samaan kansioon asiakaskoneelle, jos se on toivottavaa.

Cert.pem on ensin muunnettava .crt-tiedostoksi, ennen kuin voit tuoda varmenteen Luotettujen varmenteiden päämyöntäjät -kansioon.

Testaa yhteyttä

Muistiinpano

Ennen tämän osion toimintositoutumien käyttöä sinun on kirjauduttava Power BI:hin järjestelmänvalvojan tilin tunnistetiedoilla.

Ennen kuin voit vahvistaa palvelinvarmenteen Power BI -palvelu Onlinessa, sinulla on oltava tietolähde määritettynä paikalliselle tietoyhdyskäytävälle. Jos sinulla ei vielä ole tietolähdettä määritettynä yhteyden testaamista varten, sinun on luotava sellainen. Tietolähteen määrittäminen yhdyskäytävään:

Valitse Power BI -palvelu

asetuskuvake.

asetuskuvake.Valitse avattavasta luettelosta Yhdyskäytäviä.

Valitse kolme pistettä (...) sen yhdyskäytävän nimen vierestä, jota haluat käyttää tämän liittimen kanssa.

Valitse avattavasta luettelosta Lisää tietolähde.

Kirjoita tietolähteen Asetukset tietolähteen nimi, jota haluat kutsua tässä uudessa lähteessä, Tietolähteen nimi -tekstiruutuun.

Valitse SAP HANAtietolähteen tyyppi -kohdasta.

Anna palvelimen nimi Palvelimessa ja valitse todennusmenetelmä.

Jatka noudattamalla ohjeita seuraavassa toimenpiteessä.

Testaa yhteyttä Power BI Desktopissa tai Power BI -palvelu.

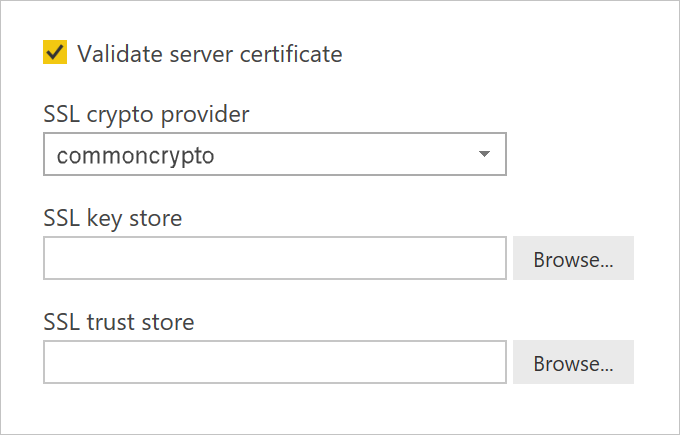

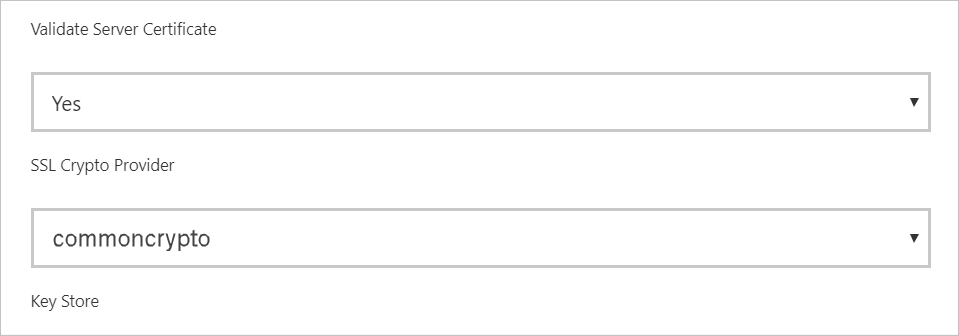

Varmista Power BI Desktopissa tai Power BI -palvelu Tietolähde Asetukset -sivulla, että Vahvista palvelinvarmenne on käytössä, ennen kuin yrität muodostaa yhteyden SAP HANA -palvelimeen. Valitse SSL-salauspalveluksi commoncrypto. Jätä SSL-avainsäilön ja SSL-luottamussäilön kentät tyhjiksi.

Power BI Desktop

Power BI -palvelu

Varmista, että voit muodostaa salatun yhteyden palvelimeen Vahvista palvelinvarmenne -asetus käytössä olevalla asetuksella lataamalla tiedot Power BI Desktopiin tai päivittämällä julkaistun raportin Power BI -palvelu.

Huomaat, että vain SSL-salauspalvelun tiedot vaaditaan. Toteutus saattaa kuitenkin edellyttää, että käytät myös avainsäilöä ja luottamussäilöä. Saat lisätietoja näistä myymälöistä ja niiden luomisesta siirtymällä kohtaan Client-Side TLS/SSL Näyttöyhteys ion Properties (ODBC).