Stratégies anti-hameçonnage dans Microsoft 365

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender XDR pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai sur Try Microsoft Defender pour Office 365.

Des stratégies de configuration des paramètres de protection anti-hameçonnage sont disponibles dans les organisations Microsoft 365 avec des boîtes aux lettres Exchange Online, des organisations Exchange Online Protection autonomes (EOP) sans boîtes aux lettres Exchange Online et Microsoft Defender pour Office 365 organisations.

Voici quelques exemples d’organisations Microsoft Defender pour Office 365 :

- Microsoft 365 Entreprise E5, Microsoft 365 Éducation A5, etc.

- Microsoft 365 Entreprise

- Microsoft 365 Business

- Microsoft Defender pour Office 365 en tant que module complémentaire

Conseil

En complément de cet article, consultez notre guide de configuration de l’analyseur de sécurité pour passer en revue les meilleures pratiques et apprendre à fortifier les défenses, à améliorer la conformité et à naviguer dans le paysage de la cybersécurité en toute confiance. Pour une expérience personnalisée basée sur votre environnement, vous pouvez accéder au guide de configuration automatisée de Security Analyzer dans le Centre d’administration Microsoft 365.

Les principales différences entre les stratégies anti-hameçonnage dans EOP et les stratégies anti-hameçonnage dans Defender for Office 365 sont décrites dans le tableau suivant :

| Fonctionnalité | Politiques anti-hameçonnage dans EOP |

Politiques anti-hameçonnage dans Defender for Office 365 |

|---|---|---|

| Stratégie par défaut créée automatiquement | ✔ | ✔ |

| Créer des stratégies d'accès externe personnalisées | ✔ | ✔ |

| Paramètres de stratégie courants* | ✔ | ✔ |

| Paramètres d’usurpation d’identité | ✔ | ✔ |

| Conseil de sécurité du premier contact | ✔ | ✔ |

| Paramètres d’emprunt d’identité | ✔ | |

| Seuils d’hameçonnage avancés | ✔ |

* Dans la stratégie par défaut, le nom et la description de la stratégie sont en lecture seule (la description est vide) et vous ne pouvez pas spécifier à qui la stratégie s’applique (la stratégie par défaut s’applique à tous les destinataires).

Pour configurer des stratégies anti-hameçonnage, consultez les articles suivants :

- Configurer des stratégies anti-hameçonnage dans EOP

- Configurer des stratégies anti-hameçonnage dans Microsoft Defender pour Office 365

Le reste de cet article décrit les paramètres disponibles dans les stratégies anti-hameçonnage dans EOP et Defender for Office 365.

Conseil

En complément de cet article, nous vous recommandons d’utiliser le guide de configuration automatisée Microsoft Defender pour point de terminaison quand vous êtes connecté à l’Centre d’administration Microsoft 365. Ce guide personnalise votre expérience en fonction de votre environnement. Pour passer en revue les bonnes pratiques sans vous connecter et activer les fonctionnalités de configuration automatisée, consultez le guide de configuration de Microsoft 365.

Paramètres de stratégie courants

Les paramètres de stratégie suivants sont disponibles dans les stratégies anti-hameçonnage dans EOP et Defender for Office 365 :

Nom : vous ne pouvez pas renommer la stratégie anti-hameçonnage par défaut. Après avoir créé une stratégie anti-hameçonnage personnalisée, vous ne pouvez pas la renommer dans le portail Microsoft Defender.

Description Vous ne pouvez pas ajouter de description à la stratégie anti-hameçonnage par défaut, mais vous pouvez ajouter et modifier la description des stratégies personnalisées que vous créez.

Utilisateurs, groupes et domaines et Exclure ces utilisateurs, groupes et domaines : filtres de destinataires pour identifier les destinataires internes auxquels la stratégie s’applique. Au moins une condition est requise dans les stratégies personnalisées. Les conditions et exceptions ne sont pas disponibles dans la stratégie par défaut (la stratégie par défaut s’applique à tous les destinataires). Vous pouvez utiliser les filtres de destinataires suivants pour les conditions et les exceptions :

- Utilisateurs : une ou plusieurs boîtes aux lettres, utilisateurs de messagerie ou contacts de messagerie dans le organization.

-

Groupes :

- Membres des groupes de distribution spécifiés ou des groupes de sécurité à extension messagerie (les groupes de distribution dynamiques ne sont pas pris en charge).

- Groupes Microsoft 365 spécifiée

- Domaines : un ou plusieurs des domaines acceptés configurés dans Microsoft 365. Le adresse e-mail principale du destinataire se trouve dans le domaine spécifié.

Vous ne pouvez utiliser une condition ou une exception qu’une seule fois, mais la condition ou l’exception peut contenir plusieurs valeurs :

Plusieurs valeurs de la même condition ou exception utilisent la logique OR (par exemple, <recipient1> ou <recipient2>) :

- Conditions : si le destinataire correspond à l’une des valeurs spécifiées, la stratégie leur est appliquée.

- Exceptions : si le destinataire correspond à l’une des valeurs spécifiées, la stratégie ne leur est pas appliquée.

Différents types d’exceptions utilisent la logique OR (par exemple, <recipient1> ou <membre de group1> ou <membre de domaine1>). Si le destinataire correspond à l’une des valeurs d’exception spécifiées, la stratégie ne leur est pas appliquée.

Différents types de conditions utilisent la logique AND. Le destinataire doit correspondre à toutes les conditions spécifiées pour que la stratégie s’applique à lui. Par exemple, vous configurez une condition avec les valeurs suivantes :

- Utilisateurs:

romain@contoso.com - Groupes : Cadres supérieurs

La stratégie s’applique uniquement s’il

romain@contoso.comest également membre du groupe Cadres. Sinon, la politique ne lui est pas appliquée.- Utilisateurs:

Conseil

Au moins une sélection dans les paramètres Utilisateurs, groupes et domaines est requise dans les stratégies anti-hameçonnage personnalisées pour identifier les destinataires des messages auxquels la stratégie s’applique. Les stratégies anti-hameçonnage dans Defender for Office 365 ont également des paramètres d’emprunt d’identité dans lesquels vous pouvez spécifier les adresses e-mail de l’expéditeur ou les domaines d’expéditeur qui reçoivent une protection contre l’emprunt d’identité, comme décrit plus loin dans cet article.

Paramètres d’usurpation d’identité

L’usurpation d’identité est lorsque l’adresse d’origine d’un e-mail (l’adresse de l’expéditeur affichée dans les clients de messagerie) ne correspond pas au domaine de la source de messagerie. Pour plus d’informations sur l’usurpation d’identité, consultez Protection contre l’usurpation d’identité dans Microsoft 365.

Les paramètres d’usurpation suivants sont disponibles dans les stratégies anti-hameçonnage dans EOP et Defender for Office 365 :

Activer l’intelligence contre l’usurpation d’identité : active ou désactive l’intelligence d’usurpation d’identité. Nous vous recommandons de le laisser activé.

Lorsque l’intelligence contre l’usurpation d’identité est activée, l’insight d’usurpation d’identité affiche les expéditeurs usurpés qui ont été automatiquement détectés et autorisés ou bloqués par l’intelligence d’usurpation d’identité. Vous pouvez remplacer manuellement le verdict d’usurpation d’identité pour autoriser ou bloquer les expéditeurs usurpés détectés dans l’insight. Toutefois, lorsque vous le faites, l’expéditeur usurpé disparaît de l’insight d’intelligence de l’usurpation d’identité et n’est visible que sous l’onglet Expéditeurs usurpés sur la page Autoriser/Bloquer du locataire Listes à l’adresse https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Vous pouvez également créer manuellement des entrées d’autorisation ou de blocage pour les expéditeurs usurpés dans la liste verte/bloquée des locataires, même si elles ne sont pas détectées par l’insight d’intelligence de l’usurpation d’identité. Si vous souhaitez en savoir plus, consultez les articles suivants :

- Insight d’intelligence d’usurpation d’identité dans EOP

- Expéditeurs usurpés dans la liste verte/bloquée du locataire

Remarque

- La protection anti-usurpation est activée dans les stratégies de sécurité prédéfinies Standard et Strict, et est activée par défaut dans la stratégie anti-hameçonnage par défaut et dans les nouvelles stratégies anti-hameçonnage personnalisées que vous créez.

- Vous n’avez pas besoin de désactiver la protection contre l’usurpation d’identité si votre enregistrement MX ne pointe pas vers Microsoft 365 ; vous activez le filtrage amélioré pour les connecteurs à la place. Pour obtenir des instructions, consultez filtrage amélioré pour les connecteurs dans Exchange Online.

- La désactivation de la protection anti-usurpation désactive uniquement la protection implicite contre l’usurpation d’identité des vérifications d’authentification composite . Pour plus d’informations sur la façon dont les vérifications DMARCexplicites sont affectées par la protection contre l’usurpation d’identité et la configuration de la stratégie DMARC du domaine source (

p=quarantineoup=rejectdans l’enregistrement TXT DMARC), consultez la section Protection contre l’usurpation d’identité et stratégies DMARC de l’expéditeur.

Indicateurs d’expéditeur non authentifiés : disponibles dans la section Conseils de sécurité & indicateurs uniquement lorsque l’intelligence d’usurpation d’identité est activée. Consultez les détails de la section suivante.

Actions : Pour les messages provenant d’expéditeurs usurpés bloqués (automatiquement bloqués par l’intelligence contre l’usurpation d’identité (échec d’authentification composite et intention malveillante) ou bloqués manuellement dans la liste Des locataires autorisés/bloqués), vous pouvez également spécifier l’action à effectuer sur les messages :

Déplacer des messages vers les dossiers Email indésirables des destinataires : il s’agit de la valeur par défaut. Le message est remis à la boîte aux lettres et déplacé vers le dossier Email indésirables. Pour plus d’informations, consultez Configurer les paramètres de courrier indésirable sur Exchange Online boîtes aux lettres dans Microsoft 365.

Mettre en quarantaine le message : envoie le message en quarantaine au lieu des destinataires prévus. Pour plus d'informations à propos de la quarantaine, consultez les rubriques suivantes:

- Mise en quarantaine dans Microsoft 365

- Gérer les messages et les fichiers mis en quarantaine en tant qu’administrateur dans Microsoft 365

- Rechercher et publier des messages mis en quarantaine en tant qu’utilisateur dans Microsoft 365

Si vous sélectionnez Mettre en quarantaine le message, vous pouvez également sélectionner la stratégie de mise en quarantaine qui s’applique aux messages qui ont été mis en quarantaine par la protection contre l’usurpation d’intelligence. Les stratégies de quarantaine définissent ce que les utilisateurs sont en mesure de faire pour les messages mis en quarantaine et si les utilisateurs reçoivent des notifications de quarantaine. Pour plus d’informations, consultez Anatomie d’une stratégie de mise en quarantaine.

Protection contre l’usurpation d’identité et stratégies DMARC de l’expéditeur

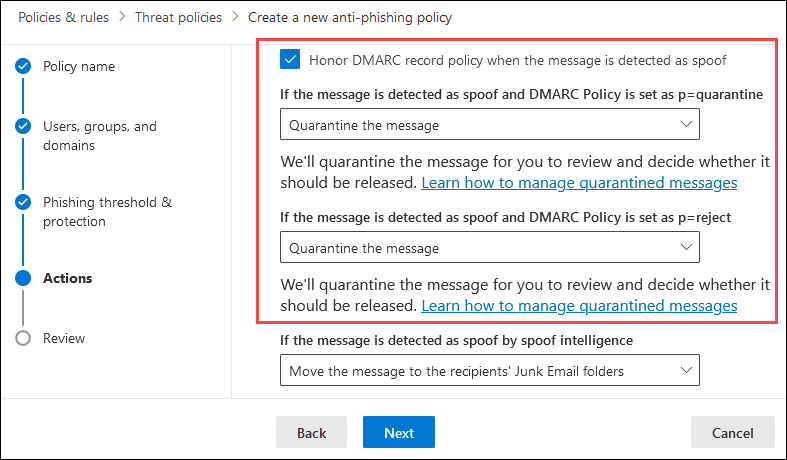

Dans les stratégies anti-hameçonnage, vous pouvez contrôler si p=quarantine ou p=reject les valeurs des stratégies DMARC de l’expéditeur sont respectées. Si un message échoue aux vérifications DMARC, vous pouvez spécifier des actions distinctes pour p=quarantine ou p=reject dans la stratégie DMARC de l’expéditeur. Les paramètres suivants sont impliqués :

Respecter la stratégie d’enregistrement DMARC lorsque le message est détecté comme usurpation : ce paramètre active le respect de la stratégie DMARC de l’expéditeur pour les échecs d’authentification de messagerie explicite. Lorsque ce paramètre est sélectionné, les paramètres suivants sont disponibles :

-

Si le message est détecté comme usurpation et que la stratégie DMARC est définie sur p=quarantaine : les actions disponibles sont les suivantes :

- Mettre en quarantaine le message

- Déplacer le message vers les dossiers Email indésirables des destinataires

-

Si le message est détecté comme usurpation et que la stratégie DMARC est définie sur p=reject : les actions disponibles sont les suivantes :

- Mettre en quarantaine le message

- Rejeter le message

Si vous sélectionnez Mettre en quarantaine le message en tant qu’action, la stratégie de mise en quarantaine sélectionnée pour la protection contre l’usurpation d’intelligence est utilisée.

-

Si le message est détecté comme usurpation et que la stratégie DMARC est définie sur p=quarantaine : les actions disponibles sont les suivantes :

La relation entre l’intelligence contre l’usurpation d’identité et si les stratégies DMARC de l’expéditeur sont respectées est décrite dans le tableau suivant :

| Respecter la stratégie DMARC activée | Désactiver la stratégie DMARC | |

|---|---|---|

| Renseignement contre l’usurpation d’identité activé | Actions distinctes pour les échecs d’authentification implicite et explicite par e-mail :

|

Si le message est détecté comme usurpation par l’action d’usurpation d’identité dans la stratégie anti-hameçonnage est utilisé pour les échecs d’authentification implicites et explicites par e-mail. Les échecs explicites d’authentification par e-mail ignorent p=quarantine, p=rejectp=none, ou d’autres valeurs dans la stratégie DMARC. |

| Veille contre l’usurpation d’identité désactivée | Les vérifications implicites de l’authentification par e-mail ne sont pas utilisées. Échecs explicites d’authentification par e-mail :

|

Les vérifications implicites de l’authentification par e-mail ne sont pas utilisées. Échecs explicites d’authentification par e-mail :

|

Remarque

Si l’enregistrement MX pour le domaine Microsoft 365 pointe vers un service ou un appareil tiers qui se trouve devant Microsoft 365, le paramètre de stratégie Honor DMARC est appliqué uniquement si le filtrage amélioré pour les connecteurs est activé pour le connecteur qui reçoit des messages entrants.

Les clients peuvent remplacer le paramètre de stratégie Respecter DMARC pour des messages électroniques et/ou des expéditeurs spécifiques à l’aide des méthodes suivantes :

- Les administrateurs ou les utilisateurs peuvent ajouter les expéditeurs à la liste des expéditeurs approuvés dans la boîte aux lettres de l’utilisateur.

- Les administrateurs peuvent utiliser l’Informations sur la veille contre l’usurpation d’identité ou la Liste verte/rouge du client pour autoriser les messages provenant de l’expéditeur usurpé.

- Les administrateurs créent une règle de flux de messagerie Exchange (également appelée règle de transport) pour tous les utilisateurs qui autorise la transmission des messages de ces expéditeurs particuliers.

- Les administrateurs créent une règle de flux de messagerie Exchange pour tous les utilisateurs pour les e-mails rejetés qui échouent à la stratégie DMARC du organization.

Indicateurs d’expéditeur non authentifiés

Les indicateurs d’expéditeur non authentifiés font partie des paramètres d’usurpation d’identité disponibles dans la section Conseils de sécurité & indicateurs dans les stratégies anti-hameçonnage dans EOP et Defender for Office 365. Les paramètres suivants sont disponibles uniquement lorsque l’intelligence d’usurpation d’identité est activée :

Afficher ( ?) pour les expéditeurs non authentifiés pour l’usurpation d’identité : ajoute un point d’interrogation à la photo de l’expéditeur dans la zone De si le message ne passe pas les vérifications SPF ou DKIM et que le message ne passe pas d’authentification DMARC ou composite. Lorsque ce paramètre est désactivé, le point d’interrogation n’est pas ajouté à la photo de l’expéditeur.

Afficher la balise « via » : ajoute la balise « via » (chris@contoso.comvia fabrikam.com) dans la zone De si le domaine dans l’adresse De (l’expéditeur du message affiché dans les clients de messagerie) est différent du domaine dans la signature DKIM ou l’adresse MAIL FROM . Pour plus d’informations sur ces adresses, consultez Vue d’ensemble des normes de courrier électronique.

Pour empêcher l’ajout du point d’interrogation ou de la balise « via » aux messages provenant d’expéditeurs spécifiques, vous disposez des options suivantes :

- Autorisez l’expéditeur usurpé dans l’insight d’intelligence de l’usurpation d’identité ou manuellement dans la liste verte/bloquée du locataire. Autoriser l’expéditeur usurpé empêche la balise « via » d’apparaître dans les messages de l’expéditeur, même si le paramètre d’étiquette Afficher « via » est activé dans la stratégie.

-

Configurez l’authentification par e-mail pour le domaine de l’expéditeur.

- Pour le point d’interrogation sur la photo de l’expéditeur, SPF ou DKIM sont les plus importants.

- Pour la balise « via », vérifiez que le domaine dans la signature DKIM ou l’adresse MAIL FROM correspond (ou est un sous-domaine de) au domaine dans l’adresse De.

Pour plus d’informations, consultez Identifier les messages suspects dans Outlook.com et Outlook sur le web

Conseil de sécurité du premier contact

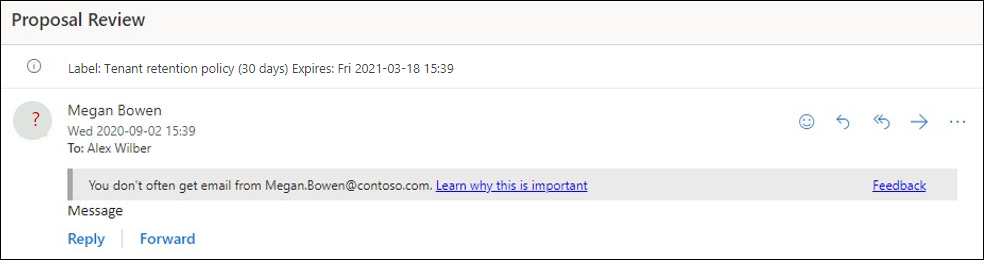

Le paramètre Afficher le conseil de sécurité du premier contact est disponible dans les organisations EOP et Defender for Office 365 et n’a aucune dépendance sur les paramètres de protection contre l’usurpation d’identité ou l’usurpation d’identité. Le conseil de sécurité est présenté aux destinataires dans les scénarios suivants :

- La première fois qu’ils reçoivent un message d’un expéditeur

- Ils ne reçoivent pas souvent les messages de l’expéditeur.

Cette fonctionnalité ajoute une couche supplémentaire de protection contre les attaques d’emprunt d’identité potentielles. Nous vous recommandons donc de l’activer.

Le premier conseil de sécurité de contact est contrôlé par la valeur 9,25 du SFTY champ dans l’en-tête X-Forefront-Antispam-Report du message. Cette fonctionnalité remplace la nécessité de créer des règles de flux de courrier (également appelées règles de transport) qui ajoutent un en-tête nommé X-MS-Exchange-EnableFirstContactSafetyTip avec la valeur Enable aux messages, bien que cette fonctionnalité soit toujours disponible.

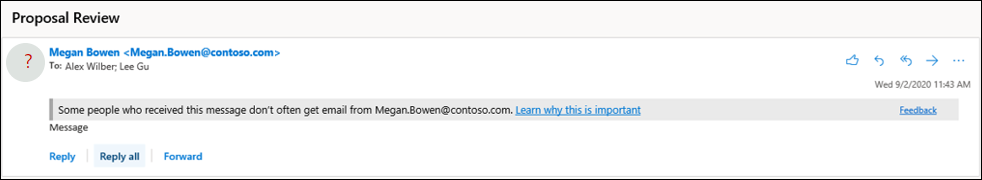

Selon le nombre de destinataires dans le message, le premier conseil de sécurité de contact peut être l’une des valeurs suivantes :

Destinataire unique :

Vous n’obtenez pas souvent d’e-mail à partir d’une <adresse> e-mail.

Plusieurs destinataires :

Certaines personnes qui ont reçu ce message ne reçoivent pas souvent d’e-mail à partir de leur <adresse> e-mail.

Remarque

Si le message a plusieurs destinataires, si le conseil est affiché et pour qui est basé sur un modèle majoritaire. Si la majorité des destinataires n’ont jamais reçu ou ne reçoivent pas souvent de messages de l’expéditeur, les destinataires concernés recevront le conseil Certaines personnes qui ont reçu ce message... Si vous craignez que ce comportement expose les habitudes de communication d’un destinataire à un autre, vous ne devez pas activer le conseil de sécurité du premier contact et continuer à utiliser les règles de flux de messagerie et l’en-tête X-MS-Exchange-EnableFirstContactSafetyTip à la place.

Le conseil de sécurité du premier contact n’est pas estampillé dans les messages signés S/MIME.

Paramètres exclusifs dans les stratégies anti-hameçonnage dans Microsoft Defender pour Office 365

Cette section décrit les paramètres de stratégie disponibles uniquement dans les stratégies anti-hameçonnage dans Defender for Office 365.

Remarque

La stratégie anti-hameçonnage par défaut dans Defender for Office 365 fournit une protection contre l’usurpation d’identité et une intelligence de boîte aux lettres pour tous les destinataires. Toutefois, les autres fonctionnalités de protection contre l’emprunt d’identité et les paramètres avancés disponibles ne sont pas configurés ou activés dans la stratégie par défaut. Pour activer toutes les fonctionnalités de protection, modifiez la stratégie anti-hameçonnage par défaut ou créez des stratégies anti-hameçonnage supplémentaires.

Paramètres d’emprunt d’identité dans les stratégies anti-hameçonnage dans Microsoft Defender pour Office 365

L’emprunt d’identité est l’endroit où l’expéditeur ou le domaine de messagerie de l’expéditeur dans un message ressemble à un véritable expéditeur ou domaine :

- Un exemple d'usurpation de l'identité du domaine contoso.com est ćóntoso.com.

- L’emprunt d’identité de l’utilisateur est la combinaison du nom d’affichage et de l’adresse e-mail de l’utilisateur. Par exemple, Valeria Barrios (vbarrios@contoso.com) peut être emprunté en tant que Valeria Barrios, mais avec une adresse e-mail différente.

Remarque

La protection contre l’emprunt d’identité recherche des domaines similaires. Par exemple, si votre domaine est contoso.com, nous case activée pour différents domaines de niveau supérieur (.com, .biz, etc.), mais aussi des domaines qui sont même assez similaires. Par exemple, contosososo.com ou contoabcdef.com peuvent être considérés comme des tentatives d’emprunt d’identité de contoso.com.

Dans le cas contraire, un domaine emprunté peut être considéré comme légitime (le domaine est inscrit, les enregistrements DNS d’authentification par e-mail sont configurés, etc.), sauf que l’intention du domaine est de tromper les destinataires.

Les paramètres d’emprunt d’identité décrits dans les sections suivantes sont disponibles uniquement dans les stratégies anti-hameçonnage dans Defender for Office 365.

Conseil

Des détails sur les tentatives d’emprunt d’identité détectées sont disponibles dans l’insight d’emprunt d’identité. Pour plus d’informations, consultez Informations sur l’emprunt d’identité dans Defender for Office 365.

Protection contre l’emprunt d’identité des utilisateurs

La protection contre l’emprunt d’identité des utilisateurs empêche l’emprunt d’identité d’adresses e-mail internes ou externes spécifiques en tant qu’expéditeurs de messages. Par exemple, vous recevez un e-mail du vice-président de votre entreprise vous demandant de lui envoyer des informations internes. Le feriez-vous ? Beaucoup de gens envoyaient la réponse sans réfléchir.

Vous pouvez utiliser des utilisateurs protégés pour ajouter des adresses e-mail d’expéditeur internes et externes afin de les protéger contre l’emprunt d’identité. Cette liste d’expéditeurs protégés contre l’emprunt d’identité de l’utilisateur est différente de la liste des destinataires auxquels la stratégie s’applique (tous les destinataires de la stratégie par défaut ; destinataires spécifiques tels que configurés dans le paramètre Utilisateurs, groupes et domaines dans la section Paramètres de stratégie communs ).

Remarque

Vous pouvez spécifier un maximum de 350 utilisateurs pour la protection contre l’emprunt d’identité des utilisateurs dans chaque stratégie anti-hameçonnage.

La protection contre l’emprunt d’identité de l’utilisateur ne fonctionne pas si l’expéditeur et le destinataire ont déjà communiqué par e-mail. Si l’expéditeur et le destinataire n’ont jamais communiqué par e-mail, le message peut être identifié comme une tentative d’emprunt d’identité.

Vous pouvez obtenir l’erreur « L’adresse e-mail existe déjà » si vous essayez d’ajouter un utilisateur à la protection contre l’emprunt d’identité d’utilisateur lorsque cette adresse e-mail est déjà spécifiée pour la protection contre l’emprunt d’identité de l’utilisateur dans une autre stratégie anti-hameçonnage. Cette erreur se produit uniquement dans le portail Defender. Vous ne recevez pas l’erreur si vous utilisez le paramètre TargetedUsersToProtect correspondant dans les applets de commande New-AntiPhishPolicy ou Set-AntiPhishPolicy dans Exchange Online PowerShell.

Par défaut, aucune adresse e-mail de l’expéditeur n’est configurée pour la protection contre l’emprunt d’identité, que ce soit dans la stratégie par défaut ou dans les stratégies personnalisées.

Lorsque vous ajoutez des adresses e-mail internes ou externes à la liste Utilisateurs à protéger , les messages de ces expéditeurs sont soumis à des vérifications de protection contre l’emprunt d’identité. L’emprunt d’identité du message est vérifié si le message est envoyé à un destinataire auquel la stratégie s’applique (tous les destinataires de la stratégie par défaut ; Utilisateurs, groupes et destinataires de domaines dans des stratégies personnalisées). Si l’emprunt d’identité est détecté dans l’adresse e-mail de l’expéditeur, l’action pour les utilisateurs emprunts d’identité est appliquée au message.

Pour les tentatives d’emprunt d’identité d’utilisateur détectées, les actions suivantes sont disponibles :

N’appliquez aucune action : il s’agit de l’action par défaut.

Rediriger le message vers d’autres adresses e-mail : envoie le message aux destinataires spécifiés au lieu des destinataires prévus.

Déplacer des messages vers les dossiers Email indésirables des destinataires : le message est remis à la boîte aux lettres et déplacé vers le dossier Email indésirable. Pour plus d’informations, consultez Configurer les paramètres de courrier indésirable sur Exchange Online boîtes aux lettres dans Microsoft 365.

Mettre en quarantaine le message : envoie le message en quarantaine au lieu des destinataires prévus. Pour plus d'informations à propos de la quarantaine, consultez les rubriques suivantes:

- Mise en quarantaine dans Microsoft 365

- Gérer les messages et les fichiers mis en quarantaine en tant qu’administrateur dans Microsoft 365

- Rechercher et publier des messages mis en quarantaine en tant qu’utilisateur dans Microsoft 365

Si vous sélectionnez Mettre en quarantaine le message, vous pouvez également sélectionner la stratégie de mise en quarantaine qui s’applique aux messages mis en quarantaine par la protection contre l’emprunt d’identité de l’utilisateur. Les stratégies de mise en quarantaine définissent ce que les utilisateurs peuvent faire pour les messages mis en quarantaine. Pour plus d’informations, consultez Anatomie d’une stratégie de mise en quarantaine.

Remettre le message et ajouter d’autres adresses à la ligne Cci : remettre le message aux destinataires prévus et remettre le message en mode silencieux aux destinataires spécifiés.

Supprimer le message avant sa remise : supprimez en mode silencieux l’intégralité du message, y compris toutes les pièces jointes.

Protection contre l’emprunt d’identité de domaine

La protection contre l’emprunt d’identité de domaine empêche l’emprunt d’identité de domaines spécifiques dans l’adresse e-mail de l’expéditeur . Par exemple, tous les domaines que vous possédez (domaines acceptés) ou des domaines personnalisés spécifiques (domaines que vous possédez ou domaines partenaires). Les domaines d’expéditeur protégés contre l’emprunt d’identité sont différents de la liste des destinataires auxquels la stratégie s’applique (tous les destinataires de la stratégie par défaut ; destinataires spécifiques configurés dans le paramètre Utilisateurs, groupes et domaines dans la section Paramètres de stratégie communs ).

Remarque

Vous pouvez spécifier un maximum de 50 domaines personnalisés pour la protection contre l’emprunt d’identité de domaine dans chaque stratégie anti-hameçonnage.

Les messages des expéditeurs dans les domaines spécifiés sont soumis à des vérifications de protection contre l’emprunt d’identité. L’emprunt d’identité du message est vérifié si le message est envoyé à un destinataire auquel la stratégie s’applique (tous les destinataires de la stratégie par défaut ; Utilisateurs, groupes et destinataires de domaines dans des stratégies personnalisées). Si l’emprunt d’identité est détecté dans le domaine de l’adresse e-mail de l’expéditeur, l’action d’emprunt d’identité de domaine est appliquée au message.

Par défaut, aucun domaine d’expéditeur n’est configuré pour la protection contre l’emprunt d’identité, que ce soit dans la stratégie par défaut ou dans les stratégies personnalisées.

Pour les tentatives d’emprunt d’identité de domaine détectées, les actions suivantes sont disponibles :

N’appliquez aucune action : il s’agit de la valeur par défaut.

Rediriger le message vers d’autres adresses e-mail : envoie le message aux destinataires spécifiés au lieu des destinataires prévus.

Déplacer des messages vers les dossiers Email indésirables des destinataires : le message est remis à la boîte aux lettres et déplacé vers le dossier Email indésirable. Pour plus d’informations, consultez Configurer les paramètres de courrier indésirable sur Exchange Online boîtes aux lettres dans Microsoft 365.

Mettre en quarantaine le message : envoie le message en quarantaine au lieu des destinataires prévus. Pour plus d'informations à propos de la quarantaine, consultez les rubriques suivantes:

- Mise en quarantaine dans Microsoft 365

- Gérer les messages et les fichiers mis en quarantaine en tant qu’administrateur dans Microsoft 365

- Rechercher et publier des messages mis en quarantaine en tant qu’utilisateur dans Microsoft 365

Si vous sélectionnez Mettre en quarantaine le message, vous pouvez également sélectionner la stratégie de mise en quarantaine qui s’applique aux messages mis en quarantaine par la protection contre l’emprunt d’identité de domaine. Les stratégies de mise en quarantaine définissent ce que les utilisateurs peuvent faire pour les messages mis en quarantaine. Pour plus d’informations, consultez Anatomie d’une stratégie de mise en quarantaine.

Remettre le message et ajouter d’autres adresses à la ligne Cci : remettre le message aux destinataires prévus et remettre le message en mode silencieux aux destinataires spécifiés.

Supprimer le message avant sa remise : supprime en mode silencieux l’intégralité du message, y compris toutes les pièces jointes.

Protection contre l’emprunt d’identité de l’intelligence des boîtes aux lettres

L’intelligence de boîte aux lettres utilise l’intelligence artificielle (IA) pour déterminer les modèles d’e-mail des utilisateurs avec leurs contacts fréquents.

Par exemple, Gabriela Laureano (glaureano@contoso.com) est la pdg de votre entreprise. Vous l’ajoutez donc en tant qu’expéditeur protégé dans les paramètres Autoriser les utilisateurs à protéger de la stratégie. Toutefois, certains des destinataires de la stratégie communiquent régulièrement avec un fournisseur également nommé Gabriela Laureano (glaureano@fabrikam.com). Étant donné que ces destinataires ont un historique de communication avec glaureano@fabrikam.com, l’intelligence de boîte aux lettres n’identifie pas les messages provenant de glaureano@fabrikam.com comme une tentative d’emprunt d’identité de glaureano@contoso.com pour ces destinataires.

Remarque

La protection de l’intelligence de boîte aux lettres ne fonctionne pas si l’expéditeur et le destinataire ont déjà communiqué par e-mail. Si l’expéditeur et le destinataire n’ont jamais communiqué par e-mail, le message peut être identifié comme une tentative d’emprunt d’identité par l’intelligence de boîte aux lettres.

L’intelligence des boîtes aux lettres a deux paramètres spécifiques :

- Activer l’intelligence des boîtes aux lettres : activez ou désactivez l’intelligence des boîtes aux lettres. Ce paramètre permet à l’IA de faire la distinction entre les messages des expéditeurs légitimes et les expéditeurs dont l’identité est empruntée. Par défaut, ce paramètre est activé.

- Activer l’intelligence pour la protection contre l’emprunt d’identité : par défaut, ce paramètre est désactivé. Utilisez l’historique des contacts appris à partir de l’intelligence des boîtes aux lettres (contacts fréquents et aucun contact) pour protéger les utilisateurs contre les attaques d’emprunt d’identité. Pour que l’intelligence des boîtes aux lettres prenne des mesures sur les messages détectés, ce paramètre et le paramètre Activer l’intelligence des boîtes aux lettres doivent être activés.

Pour les tentatives d’emprunt d’identité détectées par l’intelligence des boîtes aux lettres, les actions suivantes sont disponibles :

- N’appliquez aucune action : il s’agit de la valeur par défaut. Cette action a le même résultat que lorsque l’option Activer l’intelligence des boîtes aux lettres est activée, mais que l’option Activer la protection contre l’emprunt d’identité d’intelligence est désactivée.

- Rediriger le message vers d’autres adresses e-mail

- Déplacer le message vers les dossiers Email indésirables des destinataires

- Mettre en quarantaine le message : si vous sélectionnez cette action, vous pouvez également sélectionner la stratégie de mise en quarantaine qui s’applique aux messages mis en quarantaine par la protection de l’intelligence des boîtes aux lettres. Les stratégies de quarantaine définissent ce que les utilisateurs sont en mesure de faire pour les messages mis en quarantaine et si les utilisateurs reçoivent des notifications de quarantaine. Pour plus d’informations, consultez Anatomie d’une stratégie de mise en quarantaine.

- Remettre le message et ajouter d’autres adresses à la ligne Cci

- Supprimer le message avant sa remise

Conseils de sécurité pour l’emprunt d’identité

Des conseils de sécurité sur l’emprunt d’identité apparaissent aux utilisateurs lorsque les messages sont identifiés comme des tentatives d’emprunt d’identité. Les conseils de sécurité suivants sont disponibles :

Afficher le conseil de sécurité de l’emprunt d’identité utilisateur : l’adresse De contient un utilisateur spécifié dans la protection contre l’emprunt d’identité utilisateur. Disponible uniquement si l’option Activer la protection des utilisateurs est activée et configurée.

Ce conseil de sécurité est contrôlé par la valeur 9,20 du

SFTYchamp dans l’en-tête X-Forefront-Antispam-Report du message. Le texte dit :Cet expéditeur semble similaire à une personne qui vous a précédemment envoyé un e-mail, mais peut ne pas être cette personne.

Afficher le conseil de sécurité de l’emprunt d’identité de domaine : l’adresse De contient un domaine spécifié dans la protection contre l’emprunt d’identité de domaine. Disponible uniquement si Activer les domaines à protéger est activé et configuré.

Ce conseil de sécurité est contrôlé par la valeur 9,19 du

SFTYchamp dans l’en-tête X-Forefront-Antispam-Report du message. Le texte dit :Cet expéditeur emprunte peut-être l’identité d’un domaine associé à votre organization.

Conseil de sécurité afficher l’emprunt d’identité utilisateur caractères inhabituels : l’adresse De contient des jeux de caractères inhabituels (par exemple, des symboles mathématiques et du texte ou un mélange de lettres majuscules et minuscules) dans un expéditeur spécifié dans la protection contre l’emprunt d’identité de l’utilisateur. Disponible uniquement si l’option Activer la protection des utilisateurs est activée et configurée. Le texte dit :

L’adresse

<email address>e-mail comprend des lettres ou des chiffres inattendus. Nous vous recommandons de ne pas interagir avec ce message.

Remarque

Les conseils de sécurité ne sont pas marqués dans les messages suivants :

- Messages signés S/MIME.

- Messages autorisés par les paramètres de votre organisation.

Expéditeurs et domaines approuvés

Les expéditeurs approuvés et le domaine sont des exceptions aux paramètres de protection contre l’emprunt d’identité. Les messages provenant des expéditeurs et des domaines d’expéditeur spécifiés ne sont jamais classés comme des attaques basées sur l’emprunt d’identité par la stratégie. En d’autres termes, l’action pour les expéditeurs protégés, les domaines protégés ou la protection de l’intelligence des boîtes aux lettres n’est pas appliquée à ces expéditeurs ou domaines d’expéditeur approuvés. La limite maximale pour ces listes est de 1 024 entrées.

Remarque

Les entrées de domaine approuvé n’incluent pas les sous-domaines du domaine spécifié. Vous devez ajouter une entrée pour chaque sous-domaine.

Si les messages système Microsoft 365 des expéditeurs suivants sont identifiés comme des tentatives d’emprunt d’identité, vous pouvez ajouter les expéditeurs à la liste des expéditeurs approuvés :

noreply@email.teams.microsoft.comnoreply@emeaemail.teams.microsoft.comno-reply@sharepointonline.com

Seuils avancés de hameçonnage dans les stratégies anti-hameçonnage dans Microsoft Defender pour Office 365

Les seuils de hameçonnage avancé suivants sont disponibles uniquement dans les stratégies anti-hameçonnage dans Defender for Office 365. Ces seuils contrôlent la sensibilité de l’application de modèles Machine Learning aux messages afin de déterminer un verdict de hameçonnage :

- 1 - Standard : il s’agit de la valeur par défaut. La gravité de l’action effectuée sur le message dépend du degré de confiance que le message est un hameçonnage (confiance faible, moyenne, élevée ou très élevée). Par exemple, les actions les plus graves sont appliquées aux messages identifiés comme hameçonnage avec un degré de confiance très élevé, tandis que les messages identifiés comme hameçonnage avec un faible degré de confiance ont des actions moins sévères appliquées.

- 2 - Agressif : les messages identifiés comme hameçonnage avec un degré élevé de confiance sont traités comme s’ils avaient été identifiés avec un très haut degré de confiance.

- 3 - Plus agressif : les messages identifiés comme hameçonnage avec un degré de confiance moyen ou élevé sont traités comme s’ils avaient été identifiés avec un très haut degré de confiance.

- 4 - Les plus agressifs : les messages identifiés comme hameçonnage avec un degré de confiance faible, moyen ou élevé sont traités comme s’ils avaient été identifiés avec un très haut degré de confiance.

Le risque de faux positifs (bons messages marqués comme mauvais) augmente à mesure que vous augmentez ce paramètre. Pour plus d’informations sur les paramètres recommandés, consultez Paramètres de stratégie anti-hameçonnage dans Microsoft Defender pour Office 365.