Stockage et gouvernance de données dans Power Platform

Tout d’abord, il est important de faire la distinction entre données personnelles et données client.

Les Données personnelles sont des informations sur des personnes qui peuvent être utilisées pour les identifier.

Les données client incluent des données personnelles et autres informations client, dont les URL, les métadonnées et les informations d’authentification des employés telles que les noms DNS.

Résidence des données

Un client Microsoft Entra héberge des informations pertinentes pour une organisation et sa sécurité. Quand un client Microsoft Entra s’inscrit pour les services Power Platform, le pays ou la région sélectionné par le client est mappé à la région géographique Azure la plus appropriée où un déploiement Power Platform existe. Power Platform stocke les données client dans la géographie Azure attribuée au client, ou emplacement géographique, sauf lorsque les organisations déploient des services dans plusieurs régions.

Certaines organisations ont une présence mondiale. Par exemple, une entreprise peut avoir son siège social aux États-Unis, mais faire des affaires en Australie. Il peut avoir besoin de certaines données Power Platform à stocker en Australie pour se conformer aux réglementations locales. Lorsque les services Power Platform sont déployés dans plusieurs zones géographiques Azure, on parle alors de déploiement multi-régions. Dans ce cas, seules les métadonnées liées à l’environnement sont stockées dans l’emplacement géographique. Toutes les métadonnées et les données produit de cet environnement sont stockées dans la géolocalisation distante.

Microsoft peut répliquer des données vers d’autres régions pour la résilience des données. Cependant, nous ne reproduisons ni ne déplaçons les données personnelles en dehors de la zone géographique. Les données répliquées dans d’autres régions peuvent inclure des données non personnelles telles que les informations d’authentification des employés.

Les services Power Platform sont disponibles dans des régions Azure spécifiques. Pour plus d’informations sur l’emplacement où sont disponibles les services Power Platform, où sont stockées vos données et sur la façon dont elles sont utilisées, accédez à la rubrique Centre de gestion de la confidentialité Microsoft. Les engagements concernant l’emplacement des données des clients au repos sont spécifiés dans les modalités relatives au traitement des données dans les Conditions d’utilisation de Microsoft Online Services. Microsoft fournit également des centres de données pour des entités souveraines.

Gestion des données

Cette section explique comment Power Platform stocke, traite et transfère les données des clients.

Données au repos

Sauf indication contraire dans la documentation, les données client restent dans leur source d’origine (par exemple, Dataverse ou SharePoint). Une application Power Platform est stockée dans Azure Storage dans le cadre d’un environnement. Les données utilisées dans les applications mobiles sont chiffrées et stockées dans SQL Express. Dans la plupart des cas, les applications utilisent Azure Storage pour conserver les données de service Power Platform et Azure SQL Database pour conserver les métadonnées de service. Les données saisies par les utilisateurs de l’application sont stockées dans la source de données correspondant à chaque service, par exemple, Dataverse.

Toutes les données conservées par Power Platform sont chiffrées par défaut à l’aide de clés gérées par Microsoft. Les données client stockées dans la base de données Azure SQL sont entièrement chiffrées à l’aide de la technologie TDE (Transparent Data Encryption) d’Azure SQL. Les données client stockées dans le stockage Blob Azure =sont chiffrées à l’aide du chiffrement du stockage Azure.

Données en cours de traitement

Les données sont en cours de traitement lorsqu’elles sont utilisées dans le cadre d’un scénario interactif ou lorsqu’un processus en arrière-plan, tel que l’actualisation, accède à ces données. Power Platform charge les données en cours de traitement dans l’espace mémoire d’une ou de plusieurs charges de travail de service. Pour faciliter la fonctionnalité de la charge de travail, les données stockées en mémoire ne sont pas chiffrées.

Données en transit

Power Platform nécessite que tout le trafic HTTP entrant soit chiffré à l’aide de TLS 1.2 ou version supérieure. Les demandes qui tentent d’utiliser TLS 1.1 ou une version antérieure sont rejetées.

Fonctionnalités de la sécurité avancée

Certaines des fonctionnalités de sécurité avancée Power Platform ont des exigences de licence spécifiques.

Étiquettes de service

Une balise de service représente un groupe de préfixes d’adresses IP d’un service Azure spécifié. Vous pouvez utiliser des étiquettes de service pour définir des contrôles d’accès au réseau sur les groupes de sécurité réseau ou le pare-feu Azure.

Les balises de service contribuent à minimiser la complexité des mises à jour fréquentes des règles de sécurité du réseau. Vous pouvez utiliser des balises de service à la place d’adresses IP spécifiques lorsque vous créez des règles de sécurité qui, par exemple, autorisent ou refusent le trafic pour le service correspondant.

Microsoft gère les préfixes d’adresse englobés par l’étiquette de service et met automatiquement à jour l’étiquette de service lorsque les adresses changent. Pour en savoir plus, voir Plages d’adresses IP et étiquettes de service Azure – Cloud du secteur public.

Protection contre la perte de données

Power Platform dispose d’un vaste ensemble de fonctionnalités de prévention contre la perte des données (DLP) pour vous aider à gérer la sécurité de vos données.

Restriction IP de la signature d’accès partagé au stockage (SAS)

Note

Avant d’activer l’une de ces fonctionnalités SAS, les clients doivent d’abord autoriser l’accès au domaine https://*.api.powerplatformusercontent.com sinon la plupart des fonctionnalités SAS ne fonctionneront pas.

Cet ensemble de fonctions est une fonctionnalité spécifique au locataire qui limite les jetons de signature d’accès partagé (SAS) de stockage et est contrôlée via un menu dans le Centre d’administration Power Platform. Ce paramètre restreint qui, en fonction de l’adresse IP, peut utiliser les jetons SAS d’entreprise.

Cette fonctionnalité est actuellement en version préliminaire privée. La version préliminaire publique est prévue plus tard ce printemps, avec une disponibilité générale en été 2024. Pour plus d’informations, consultez Planificateur de versions.

Ces paramètres sont disponibles dans le les paramètres protection des données personnelles + sécurité dans le Centre d'administration. Vous devez activer l’option Activer la règle de signature d’accès partagé (SAS) de stockage basée sur l’adresse IP.

Les administrateurs peuvent activer l’une de ces quatre configurations pour ce paramètre :

| Paramètre | Description |

|---|---|

| Liaison IP uniquement | Cela restreint les clés SAS à l’adresse IP du demandeur. |

| Pare-feu IP uniquement | Cela restreint l’utilisation des clés SAS pour fonctionner uniquement dans une plage spécifiée par l’administrateur. |

| Liaison et pare-feu IP | Cela restreint l’utilisation des clés SAS pour fonctionner dans une plage spécifiée par l’administrateur et uniquement à l’adresse IP du demandeur. |

| Liaison ou pare-feu IP | Autorise l’utilisation des clés SAS dans la plage spécifiée. Si la demande provient de l’extérieur de la plage, la liaison IP est appliquée. |

Produits appliquant la liaison IP lorsqu’elle est activée :

- Dataverse

- Power Automate

- Connecteurs personnalisés

- Power Apps

Impact sur l’expérience utilisateur

Lorsqu’un utilisateur qui ne respecte pas les restrictions d’adresse IP d’un environnement ouvre une application : les utilisateurs reçoivent un message d’erreur citant un problème d’adresse IP générique.

Lorsqu’un utilisateur qui respecte les restrictions d’adresse IP ouvre une application : les événements suivants se produisent :

- Les utilisateurs peuvent recevoir une bannière qui disparaîtra rapidement, leur indiquant qu’un paramètre IP a été défini et leur permettant de contacter l’administrateur pour plus de détails ou pour actualiser les pages qui perdent la connexion.

- Plus important encore, en raison de la validation IP utilisée par ce paramètre de sécurité, certaines fonctionnalités peuvent fonctionner plus lentement que si elles étaient désactivées.

Enregistrement des appels SAS

Ce paramètre permet d’enregistrer tous les appels SAS dans Power Platform dans Purview. Cet enregistrement affiche les métadonnées pertinentes pour tous les événements de création et d’utilisation et peut être activé indépendamment des restrictions IP SAS ci-dessus. Les services Power Platform intègrent actuellement les appels SAS en 2024.

| Nom du champ | Description du champ |

|---|---|

| response.status_message | Indique si l’événement a réussi ou non : SASSuccess ou SASAuthorizationError. |

| response.status_code | Indique si l’événement a réussi ou non : 200, 401 ou 500. |

| ip_binding_mode | Mode de liaison IP défini par un administrateur locataire, s’il est activé. S’applique uniquement aux événements de création SAS. |

| admin_provided_ip_ranges | Plages IP définies par un administrateur de locataire, le cas échéant. S’applique uniquement aux événements de création SAS. |

| computed_ip_filters | Ensemble final de filtres IP liés aux URI SAS en fonction du mode de liaison IP et des plages définies par un administrateur locataire. S’applique à la fois aux événements de création et d’utilisation SAS. |

| analytics.resource.sas.uri | Données qui ont fait l’objet d’une tentative d’accès ou de création. |

| enduser.ip_address | Adresse IP publique de l’appelant. |

| analytics.resource.sas.operation_id | Identificateur unique de l’événement de création. La recherche en fonction de ce champ affiche tous les événements d’utilisation et de création liés aux appels SAS à partir de l’événement de création. Mappé à l’en-tête de réponse « x-ms-sas-opération-id ». |

| request.service_request_id | Identificateur unique de la demande ou de la réponse et peut être utilisé pour rechercher un seul enregistrement. Mappé à l’en-tête de réponse « x-ms-service-request-id ». |

| version | Version de ce schéma de journal. |

| type | Réponse générique. |

| analytics.activity.name | Type d’activité de cet événement : Création ou Utilisation. |

| analytics.activity.id | ID unique de l’enregistrement dans Purview. |

| analytics.resource.organization.id | ID organisation |

| analytics.resource.environment.id | ID environnement |

| analytics.resource.tenant.id | ID locataire |

| enduser.id | GUID de Microsoft Entra ID du créateur à partir de l’événement de création. |

| enduser.principal_name | UPN/adresse e-mail du créateur. Pour les événements d’utilisation, il s’agit d’une réponse générique : « system@powerplatform ». |

| enduser.role | Réponse générique : Normal pour les événements de création et Système pour les événements d’utilisation. |

Activer la journalisation d’audit Purview

Pour que les journaux s’affichent dans votre instance Purview, vous devez d’abord l’activer pour chaque environnement pour lequel vous souhaitez des journaux. Ce paramètre peut être mis à jour dans le Power Platform Centre d’administration par un administrateur locataire.

- Accédez à Power Platform Centre d’administration et connectez-vous avec les informations d’identification d’administrateur locataire.

- Dans le volet de navigation de gauche, Sélectionner Environnements.

- Sélectionner le environnement pour lequel vous souhaitez activer la journalisation d’administration.

- Sélectionner Paramètres dans la barre de commandes.

- Sélectionner Produit>Confidentialité + Sécurité.

- Sous Paramètres de sécurité de la signature d’accès partagé au stockage (SAS) (version préliminaire), activez la fonctionnalité Activer la journalisation SAS dans Purview .

Rechercher dans les journaux d’audit

Les administrateurs locataires peuvent utiliser Purview pour afficher les journaux d’audit émis pour les opérations SAS et peuvent autodiagnostiquer les erreurs qui peuvent être renvoyées dans les problèmes de validation IP. Les journaux de Purview sont la solution la plus fiable.

Suivez les étapes suivantes pour diagnostiquer les problèmes ou mieux comprendre les modèles d’utilisation SAS au sein de votre locataire.

Assurez-vous que la journalisation d’audit est activée pour environnement. Voir Activer la journalisation d’audit Purview.

Accédez au portail de conformité Microsoft Purview et connectez-vous avec les informations d’identification d’administrateur locataire.

Dans le volet de navigation de gauche, Sélectionner Audit. Si cette option n’est pas disponible, cela signifie que l’utilisateur connecté n’a pas d’accès administrateur pour interroger les journaux d’audit.

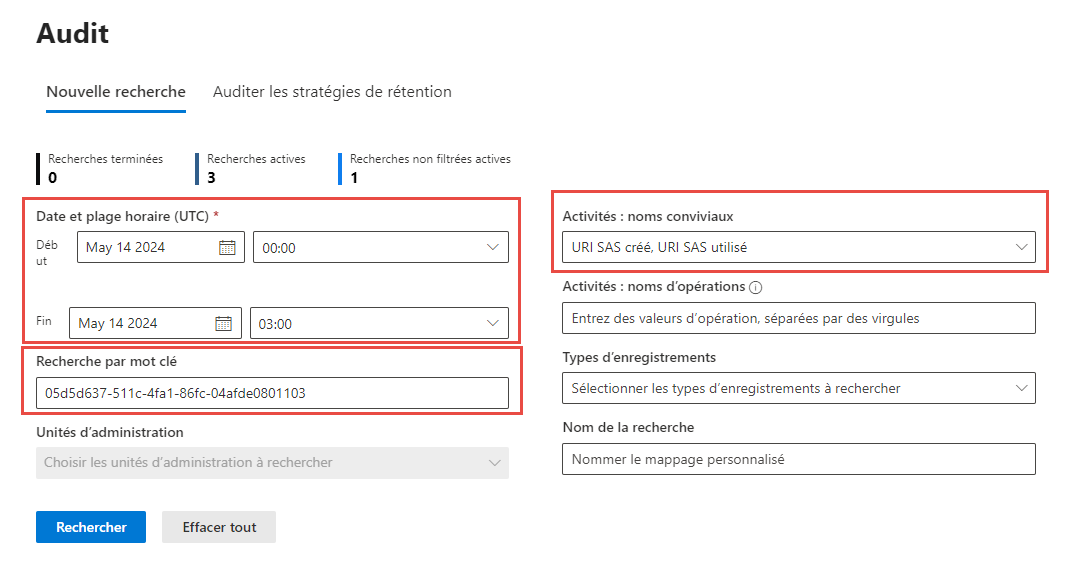

Choisissez la plage de dates et d’heures en UTC lorsque vous essayez de rechercher des journaux. Par exemple, lorsqu’une erreur 403 Forbidden avec un code d’erreur unauthorized_caller a été renvoyée.

Dans la liste déroulante Activités - noms conviviaux , recherchez Power Platform opérations de stockage et Sélectionner URI SAS créé et URI SAS utilisé.

Spécifiez un mot-clé dans Recherche par mot-clé. Consultez Commencer avec la recherche dans la documentation Purview pour en savoir plus sur ce champ. Vous pouvez utiliser une valeur de l’un des champs décrits dans le tableau ci-dessus en fonction de votre scénario, mais vous trouverez ci-dessous les champs recommandés pour la recherche (par ordre de préférence) :

- La valeur de l’en-tête x-ms-service-request-id réponse. Cela filtre les résultats sur un événement de création d’URI SAS ou un événement d’utilisation d’URI SAS, selon le type de demande d’où provient l’en-tête. Cela est utile lors de l’enquête sur une erreur 403 Forbidden renvoyée à l’utilisateur. Il peut également être utilisé pour saisir la valeur powerplatform.analytics.resource.sas.operation_id .

- La valeur de l’en-tête x-ms-sas-operation-id réponse. Cela filtre les résultats sur un événement de création d’URI SAS et un ou plusieurs événements d’utilisation pour cet URI SAS en fonction du nombre de fois où il a été consulté. Il est mappé au champ powerplatform.analytics.resource.sas.operation_id .

- URI SAS complet ou partiel, moins la signature. Cela peut renvoyer de nombreuses créations d’URI SAS et de nombreux événements d’utilisation d’URI SAS, car il est possible que le même URI soit demandé pour la génération autant de fois que nécessaire.

- Adresse IP de l’appelant. Renvoie tous les événements de création et d’utilisation pour cette IP.

- Identifiant environnement. Cela peut renvoyer un grand ensemble de données pouvant s’étendre sur de nombreuses offres différentes de Power Platform, évitez donc si possible ou envisagez de réduire la fenêtre de recherche.

Avertissement

Nous ne recommandons pas de rechercher le nom d’utilisateur principal ou l’ID d’objet, car ceux-ci ne sont propagés qu’aux événements de création et non aux événements d’utilisation.

Sélectionner Recherchez et attendez que les résultats apparaissent.

Avertissement

L’ingestion des journaux dans Purview peut être retardée jusqu’à une heure ou plus, alors gardez cela à l’esprit lorsque vous recherchez les événements les plus récents.

Dépannage de l’erreur 403 Forbidden/unauthorized_caller

Vous pouvez utiliser les journaux de création et d’utilisation pour déterminer pourquoi un appel entraînerait une erreur 403 Forbidden avec un code d’erreur unauthorized_caller .

- Recherchez les journaux dans Purview comme décrit dans la section précédente. Pensez à utiliser soit x-ms-service-request-id ou x-ms-sas-operation-id des en-têtes réponse comme mot-clé de recherche.

- Ouvrez l’événement d’utilisation, URI SAS utilisé, et recherchez le champ powerplatform.analytics.resource.sas.computed_ip_filters sous PropertyCollection. Cette plage d’adresses IP est celle que l’appel SAS utilise pour déterminer si la demande est autorisée à se poursuivre ou non.

- Comparez cette valeur au champ Adresse IP du journal, ce qui devrait être suffisant pour déterminer pourquoi la demande a échoué.

- Si vous pensez que la valeur de powerplatform.analytics.resource.sas.computed_ip_filters est incorrecte, passez aux étapes suivantes.

- Ouvrez l’événement de création, URI SAS créé, en effectuant une recherche à l’aide de la valeur d’en-tête x-ms-sas-operation-id réponse (ou de la valeur du champ powerplatform.analytics.resource.sas.operation_id du journal de création).

- Obtenez la valeur du champ powerplatform.analytics.resource.sas.ip_binding_mode . S’il est manquant ou vide, cela signifie que la liaison IP n’était pas activée pour ce environnement au moment de cette demande particulière.

- Obtenez la valeur de powerplatform.analytics.resource.sas.admin_provided_ip_ranges. S’il est manquant ou vide, cela signifie que les plages de pare-feu IP n’ont pas été spécifiées pour ce environnement au moment de cette demande particulière.

- Obtenez la valeur de powerplatform.analytics.resource.sas.computed_ip_filters, qui doit être identique à l’événement d’utilisation et est dérivée en fonction du mode de liaison IP et des plages de pare-feu IP fournies par l’administrateur. Voir la logique de dérivation dans Stockage et gouvernance des données dans Power Platform.

Cela devrait donner aux administrateurs locataires suffisamment d’informations pour corriger toute erreur de configuration par rapport aux paramètres de liaison IP environnement.

Avertissement

Les modifications apportées aux paramètres environnement pour la liaison IP SAS peuvent prendre au moins 30 minutes pour prendre effet. Cela pourrait être plus si les équipes partenaires avaient leur propre cache.

Articles associés

Sécurité dans Microsoft Power Platform

Authentification auprès des services Power Platform

Connexion et authentification aux sources de données

Questions fréquentes (FAQ) sur la sécurité de Power Platform

Voir aussi

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour