Transition vers une collaboration gouvernée avec la collaboration Microsoft Entra B2B

Comprendre la collaboration permet de sécuriser l’accès externe aux ressources. Utilisez les informations contenues dans cet article pour faire passer la collaboration externe dans la collaboration Microsoft Entra B2B.

- Cf. Vue d’ensemble de B2B Collaboration.

- En savoir plus sur : les identités externes dans Microsoft Entra ID

Avant de commencer

Cet article est le cinquième d’une série de dix. Nous vous recommandons de consulter les articles dans l’ordre. Accédez à la section Étapes suivantes pour voir la série entière.

Contrôle de la collaboration

Vous pouvez limiter les organisations (entrantes et sortantes) avec lesquelles vos utilisateurs collaborent et les membres de votre organisation autorisés à convier des invités. La plupart des organisations permettent aux unités commerciales de décider de la collaboration, et de déléguer l’approbation et la supervision. Par exemple, la plupart des organisations gouvernementales, éducatives et financières n’autorisent pas la collaboration ouverte. Vous pouvez utiliser les fonctionnalités de Microsoft Entra pour contrôler la collaboration.

Pour contrôler l’accès à votre locataire, déployez au moins une des solutions suivantes :

- Paramètres de collaboration externe : limiter les domaines de courrier auxquels les invitations parviennent

- Paramètres d’accès inter-clients : contrôlez l’accès (entrant) aux applications en fonction de l’utilisateur, du groupe ou du locataire. Contrôlez l’accès externe du locataire Microsoft Entra et des applications pour les utilisateurs (sortant).

- Organisations connectées : déterminer les organisations qui peuvent demander des packages d’accès dans la gestion des droits d’utilisation

Déterminer les partenaires de collaboration

Documentez les organisations avec lesquelles vous collaborez et les domaines des utilisateurs de l’organisation, si nécessaire. Les restrictions en fonction du domaine peuvent se révéler peu pratiques. Certains partenaires de collaboration possèdent plusieurs domaines. Ils ont par ailleurs la possibilité d’ajouter des domaines. Par exemple, un partenaire, disposant de plusieurs unités commerciales et doté de domaines distincts, peut ajouter d’autres domaines à mesure qu’il configure la synchronisation.

Si vos utilisateurs utilisent Microsoft Entra B2B, vous pouvez découvrir les locataires Microsoft Entra externes avec lesquels ils collaborent, avec les journaux de connexion, PowerShell ou un classeur. En savoir plus :

Autorisez la collaboration avec les entités suivantes :

- Organisations externes :option la plus inclusive

- Organisations externes (hors organisations refusées)

- Organisations externes spécifiques : option la plus restrictive

Notes

Si vos paramètres de collaboration sont très restrictifs, vos utilisateurs risquent de sortir de l’infrastructure de collaboration. Nous vous recommandons de rendre possible une collaboration aussi large que vos exigences de sécurité le permettent.

Les limites à un domaine peuvent empêcher la collaboration autorisée avec des organisations qui possèdent d’autres domaines dissociés. Par exemple, le point de contact initial avec Contoso peut être un employé situé aux États-Unis dont l’adresse e-mail comporte un domaine .com. Toutefois, si vous autorisez uniquement le domaine .com, vous pouvez omettre les employés canadiens ayant le domaine .ca.

Vous pouvez autoriser des partenaires de collaboration spécifiques pour une partie des utilisateurs. Par exemple, une université voudra peut-être restreindre l’accès, par les comptes d’étudiants, à des locataires externes, mais elle pourra autoriser les enseignants à collaborer avec des organisations externes.

Liste d’autorisation et liste de refus avec des paramètres de collaboration externe

Vous pouvez utiliser une liste d’autorisation ou une liste de refus pour des organisations. Vous pouvez utiliser une liste d’autorisation ou une liste de refus, pas les deux.

- Liste d’autorisation : limitez la collaboration à une liste de domaines. Les autres domaines figurent sur la liste de refus.

- Liste de refus : autorisez la collaboration avec des domaines qui ne figurent pas sur la liste de refus

Pour plus d’informations, consultez Autorisation et blocage des invitations envoyées aux utilisateurs B2B par des organisations spécifiques.

Important

Les listes d’autorisation et les listes de blocage ne s’appliquent pas aux utilisateurs de votre annuaire. Par défaut, elles ne s’appliquent pas aux listes d’autorisation ni aux listes de refus OneDrive Entreprise et SharePoint. Ces listes sont distinctes. Toutefois, vous pouvez toutefois activer l’intégration SharePoint-OneDrive B2B.

Certaines organisations disposent d’une liste de refus de domaines malveillants provenant d’un fournisseur de sécurité gérée. Par exemple, si l’organisation travaille avec Contoso et utilise un domaine .com, une organisation non associée peut utiliser le domaine .org et tenter une attaque par hameçonnage.

Paramètres d’accès interlocataire

Vous pouvez contrôler l’accès entrant et sortant en utilisant des paramètres d’accès interlocataires. De plus, vous pouvez approuver une revendication d’authentification, un appareil conforme et des revendications d’appareil joint hybride Microsoft Entra (HAAJD) provenant de locataires Microsoft Entra externes. Lorsque vous configurez une stratégie d'organisation, elle s'applique au locataire Microsoft Entra et s'applique aux utilisateurs de ce locataire, quel que soit le suffixe de domaine.

Vous pouvez activer la collaboration sur différents clouds Microsoft, par exemple Microsoft Azure géré par 21Vianet (Azure Chine) ou Azure Government. Déterminez si vos partenaires de collaboration se trouvent dans un autre cloud Microsoft.

En savoir plus :

- Microsoft Azure géré par 21Vianet

- Guide du développeur Azure Government

- Configurez des paramètres de Microsoft Cloud pour la collaboration B2B (préversion).

Vous pouvez autoriser l’accès entrant à des locataires spécifiques (liste d’autorisation) et définir la stratégie par défaut pour bloquer l’accès. Vous créez ensuite des stratégies organisationnelles qui autorisent l’accès en fonction de l’utilisateur, du groupe ou de l’application.

Il est possible de bloquer l’accès aux locataires (liste de refus). Définissez la stratégie par défaut sur Autoriser, puis créez des stratégies organisationnelles qui bloquent l’accès à certains locataires.

Remarque

Paramètres d’accès interlocataires, l’accès entrant n’empêche pas les utilisateurs d’envoyer des invitations, ni qu’elles soient acceptées. Cependant, il contrôle l’accès aux applications et indique si un jeton est émis pour l’utilisateur invité. Si l’invité peut accepter une invitation, la stratégie bloque l’accès à l’application.

Pour contrôler l’accès des utilisateurs des organisations externes, configurez les stratégies d’accès sortant de la même manière que l’accès entrant : liste d’autorisation et liste de refus. Paramétrez les stratégies par défaut et les stratégies propres à l’organisation.

Pour plus d’informations, consultez Configuration des paramètres d’accès interlocataire pour B2B Collaboration.

Remarque

Les paramètres d’accès interlocataires s’appliquent aux locataires Microsoft Entra. Pour contrôler l'accès des partenaires n'utilisant pas Microsoft Entra ID, utilisez les paramètres de collaboration externes.

Gestion des droits d’utilisation et organisations connectées

Utilisez la gestion des droits d’utilisation pour garantir une gouvernance automatique du cycle de vie des invités. Créez des packages d'accès et publiez-les à des utilisateurs externes ou à des organisations connectées, qui prennent en charge les locataires Microsoft Entra et d'autres domaines. Lorsque vous créez un package d’accès, limitez l’accès aux organisations connectées.

Pour plus d’informations, consultez Présentation de la gestion des droits d’utilisation.

Contrôle de l’accès des utilisateurs externes

Pour amorcer la collaboration, vous pouvez inviter ou autoriser un partenaire à accéder à vos ressources. Les utilisateurs peuvent obtenir l’accès de différentes manières :

- Acceptation d’invitation à Microsoft Entra B2B Collaboration

- Inscription en libre-service

- Demande d’accès à un package d’accès dans la gestion des droits d’utilisation

Lorsque vous activez Microsoft Entra B2B, vous pouvez inviter des utilisateurs invités avec des liens et des invitations par courrier électronique. L’inscription en libre-service et la publication de packages d’accès sur le portail Mon Accès exigent une configuration supplémentaire.

Notes

L’inscription en libre-service n’applique aucune liste d’autorisation ni liste de refus dans les paramètres de collaboration externe. Au lieu de cela, utilisez des paramètres d’accès interlocataires. Vous pouvez intégrer des listes d’autorisation et des listes de refus avec une inscription en libre-service à l’aide de connecteurs d’API personnalisés. Cf. Ajout d’un connecteur d’API à un flux utilisateur.

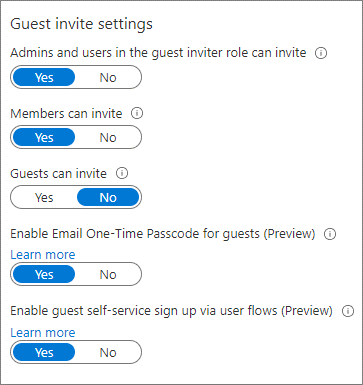

Invitations d’utilisateurs invités

Déterminez qui peut inviter des utilisateurs à accéder aux ressources.

- Le plus restrictif : autoriser uniquement les administrateurs et les utilisateurs dotés du rôle Inviteur d’invités.

- Si vos exigences de sécurité le permettent, autoriser tout Member UserType à inviter des invités

- Déterminer si le UserType de l’invité peut inviter des invités

Invité est le compte utilisateur Microsoft Entra B2B par défaut

Informations sur l’utilisateur externe

Utilisez la gestion des droits Microsoft Entra pour configurer les questions auxquelles répondent les utilisateurs externes. Ces questions sont présentées aux approbateurs pour les aider à prendre une décision. Vous pouvez configurer une série de questions par stratégie de package d’accès. Ainsi les approbateurs disposeront d’informations pertinentes sur l’accès qu’ils sont chargés d’approuver. Par exemple, demandez aux fournisseurs leur numéro de contrat fournisseur.

Pour plus d’informations, consultez Modification des paramètres d’approbation et d’informations relatives au demandeur d’un package d’accès dans la gestion des droits d’utilisation.

Si vous utilisez un portail en libre-service, utilisez des connecteurs d’API pour collecter des attributs utilisateur lors de l’inscription. Ces attributs vous serviront à attribuer l’accès. Vous pouvez créer des attributs personnalisés dans le portail Azure et les utiliser dans vos flux utilisateur d’inscription en libre-service. Lisez et écrivez ces attributs à l’aide de l’API Microsoft Graph.

En savoir plus :

- Utiliser des connecteurs d’API pour personnaliser et étendre l’inscription en libre-service

- Gérer Azure AD B2C avec Microsoft Graph

Résoudre les problèmes d'échange d'invitations pour les utilisateurs de Microsoft Entra

Les utilisateurs invités d’un partenaire de collaboration peuvent rencontrer des difficultés à accepter une invitation. Consultez la liste suivante pour connaître les atténuations.

- Le domaine de l’utilisateur ne figure pas sur une liste d’autorisation.

- Les restrictions du locataire de base du partenaire empêchent la collaboration externe.

- L’utilisateur ne fait pas partie du locataire Microsoft Entra partenaire. Par exemple, les utilisateurs de contoso.com se trouvent dans Active Directory.

- Il peut accepter des invitations à l’aide d’un mot de passe à usage unique (OTP) par e-mail

- Voir Échange d'invitations à la collaboration Microsoft Entra B2B

Accès des utilisateurs externes

En règle générale, certaines ressources sont partageables avec des utilisateurs externes, d’autres non. Vous pouvez contrôler ce à quoi les utilisateurs externes ont accès.

En savoir plus : Gestion de l’accès externe avec la gestion des droits d’utilisation

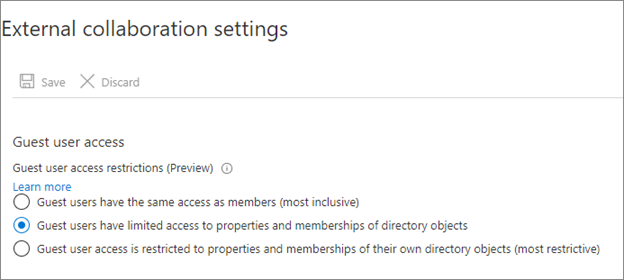

Par défaut, les utilisateurs invités peuvent voir des informations et des attributs sur les membres du locataire et d’autres partenaires, notamment les appartenances aux groupes. Songez à limiter l’accès des utilisateurs externes à ces informations.

Nous vous recommandons les restrictions suivantes pour les utilisateurs invités :

- Limitez l'accès invité à des groupes de navigation et à d'autres propriétés de l'annuaire

- Utilisez des paramètres de collaboration externe pour empêcher la lecture par des invités de groupes dont ils ne sont pas membres

- Bloquez l’accès aux applications réservées aux employés.

- Créez une stratégie d'accès conditionnel pour bloquer l'accès aux applications intégrées Microsoft Entra pour les utilisateurs non invités.

- Bloquez l’accès au Portail Azure.

- Vous pouvez prévoir les exceptions nécessaires.

- Créez une stratégie d’accès conditionnel portant sur tous les utilisateurs invités et externes. Implémentez une stratégie pour bloquer l’accès.

Pour plus d’informations, consultez Accès conditionnel : applications cloud, actions et contexte d’authentification.

Suppression des utilisateurs qui n’ont plus besoin d’un accès

Établissez un processus de révision et de suppression des utilisateurs qui n’ont pas besoin d’accès. Ajoutez les utilisateurs externes de votre locataire comme invités, ainsi que les utilisateurs disposant d’un compte de membre.

En savoir plus : Utilisez Microsoft Entra ID Governance pour examiner et supprimer les utilisateurs externes qui n'ont plus accès aux ressources

Certaines organisations ajoutent comme membres des utilisateurs externes (fournisseurs, partenaires et sous-traitants). Donnez-leur un attribut, ou un nom d’utilisateur :

- Vendors : v-alias@contoso.com

- Partenaires : p-alias@contoso.com

- Sous-traitants : c-alias@contoso.com

Évaluez tous les utilisateurs externes disposant de comptes de membres pour déterminer leur accès. Il se peut que des utilisateurs invités ne soient pas invités via la gestion des droits ou Microsoft Entra B2B.

Pour les trouver, procédez comme suit :

- Utilisez Microsoft Entra ID Governance pour examiner et supprimer les utilisateurs externes qui n'ont plus accès aux ressources

- Utilisez un exemple de script PowerShell disponible sur access-reviews-samples/ExternalIdentityUse/.

Transition des utilisateurs externes actuels vers Microsoft Entra B2B

Si vous n’utilisez pas Microsoft Entra B2B, vous avez probablement des utilisateurs non salariés dans votre locataire. Nous vous recommandons de transférer ces comptes vers des comptes d'utilisateurs externes Microsoft Entra B2B, puis de modifier leur type d'utilisateur en Invité. Utilisez Microsoft Entra ID et Microsoft 365 pour gérer les utilisateurs externes.

Incluez ou excluez les cas de figure suivants :

- Utilisateurs invités dans les stratégies d’accès conditionnel

- Utilisateurs invités dans des packages d’accès et des révisions d’accès

- Accès externe à Microsoft Teams, à SharePoint et à d’autres ressources

Vous pouvez effectuer une transition de ces utilisateurs internes tout en conservant l’accès, le nom d’utilisateur principal (UPN) et les appartenances aux groupes actuels.

En savoir plus : Invitation d’utilisateurs internes à B2B Collaboration

Désactivation des méthodes de collaboration

Pour achever votre transition vers la collaboration contrôlée, désactivez les méthodes de collaboration indésirables. Cette désactivation dépend du niveau de contrôle à exercer sur la collaboration et de la posture de sécurité. Cf. Détermination de la posture de sécurité pour l’accès externe.

Invitation Microsoft Teams

Par défaut, Teams autorise l’accès externe. L’organisation peut ainsi communiquer avec des domaines externes. Pour restreindre ou autoriser des domaines pour Teams, utilisez le Centre d’administration Teams.

Partage avec SharePoint et OneDrive

Le partage via SharePoint et OneDrive permet d’ajouter des utilisateurs qui ne figurent pas dans le processus de gestion des droits d’utilisation.

- Sécuriser l’accès externe à Microsoft Teams, SharePoint et OneDrive Entreprise

- Blocage de l’utilisation de OneDrive à partir d’Office

Documents envoyés par e-mail et étiquettes de confidentialité

Les utilisateurs envoient des documents à des utilisateurs externes par e-mail. Vous pouvez utiliser des étiquettes de confidentialité pour restreindre et chiffrer l’accès à ces documents.

Cf. Présentation des étiquettes de confidentialité.

Outils de collaboration non approuvés

Certains utilisateurs utilisent probablement Google Docs, Dropbox, Slack ou Zoom. Vous pouvez empêcher l’utilisation de ces outils sur un réseau d’entreprise, au niveau du pare-feu et avec la gestion des applications mobiles (GAM) pour les appareils gérés par l’organisation. Toutefois, cette action a pour effet de bloquer les instances approuvées, mais non l’accès sur des appareils non gérés. Bloquez les outils dont vous ne voulez pas et créez des stratégies pour éviter toute utilisation non approuvée.

Pour plus d’informations sur la gouvernance des applications, consultez les pages suivantes :

Étapes suivantes

Utilisez la série d’articles suivante pour découvrir la sécurisation de l’accès externe aux ressources. Nous vous recommandons de suivre l’ordre indiqué.

Déterminer votre posture de sécurité pour l’accès externe avec Microsoft Entra ID

Découvrir l’état actuel de la collaboration externe avec votre organisation

Créer un plan de sécurité pour l’accès externe aux ressources

Accès externe sécurisé avec des groupes dans Microsoft Entra ID et Microsoft 365

Transition vers une collaboration gouvernée avec la collaboration Microsoft Entra B2B (Vous êtes ici)

Gérer l’accès externe avec la gestion des droits d’utilisation Microsoft Entra

Gérer l’accès externe à des ressources avec des stratégies d’accès conditionnel

Contrôler l'accès externe aux ressources dans Microsoft Entra ID avec des étiquettes de sensibilité

Accès externe sécurisé à Microsoft Teams, SharePoint et OneDrive Entreprise avec Microsoft Entra ID

Convertir les comptes invités locaux en comptes invités Microsoft Entra B2B