Dépannage de l'authentification pass-through de Microsoft Entra

Cet article vous aide à trouver des informations de dépannage sur les problèmes courants liés à l’authentification directe Microsoft Entra.

Important

Si vous êtes confronté à des problèmes de connexion utilisateur avec l’authentification directe, ne désactivez pas la fonctionnalité. En outre, ne désinstallez pas les agents d’authentification directe si vous ne disposez pas d’un compte d’administrateur général cloud ou d’un compte d’administrateur identité hybride comme solution de secours. Découvrez comment ajouter un compte d’administrateur général de type cloud uniquement. Cette étape est essentielle pour éviter que votre locataire ne soit verrouillé.

Problèmes d’ordre général

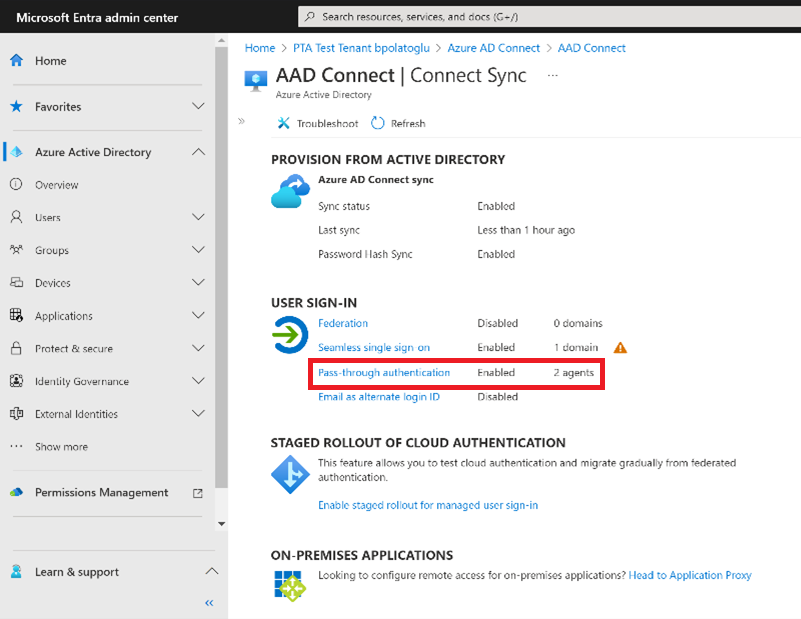

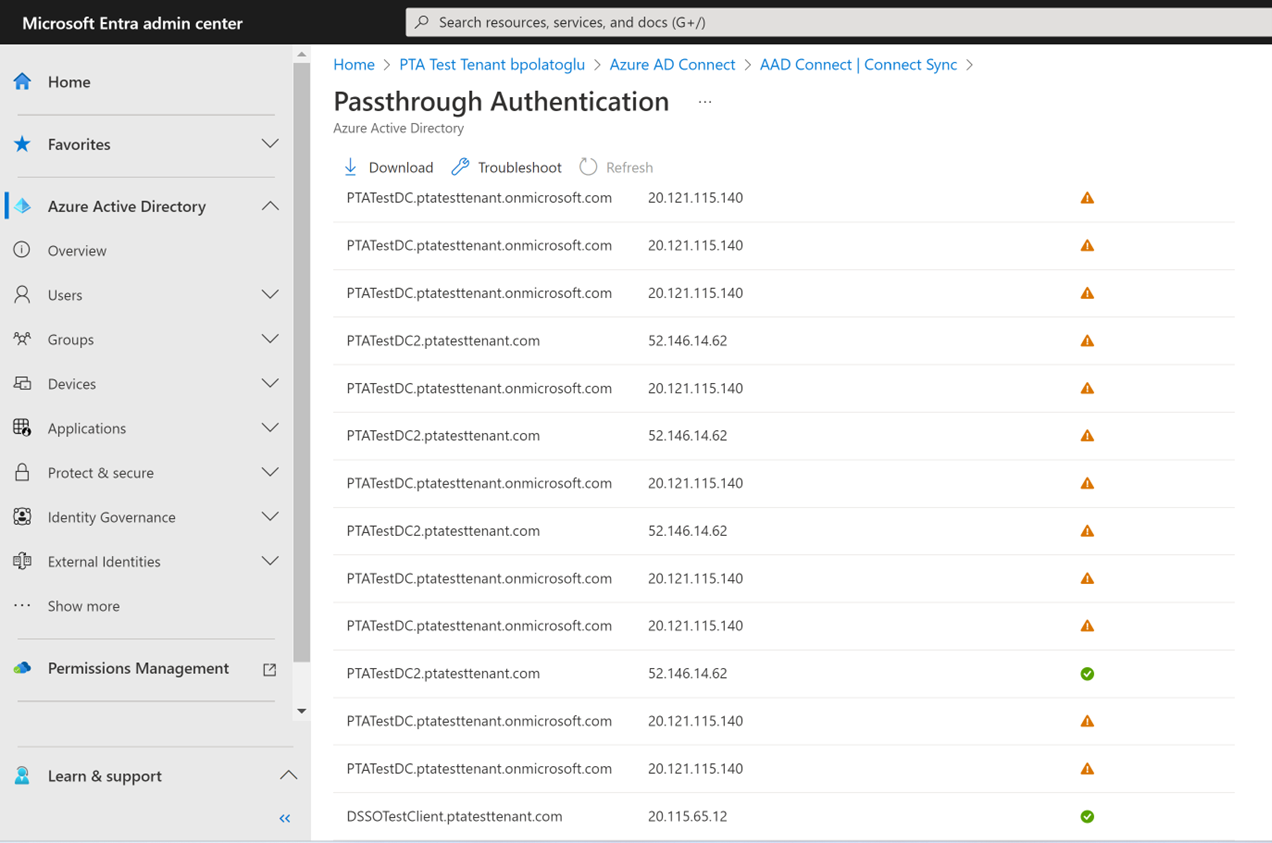

Vérifiez l’état de la fonctionnalité et des agents d’authentification

Assurez-vous que la fonctionnalité d’authentification directe est toujours activée sur votre locataire et l’état de l’agent d’authentification indique actifet non inactif. Vous pouvez vérifier l’état en accédant au panneau Microsoft Entra Connect dans le Centre d’administration Entra.

Message d’erreur lors de la connexion utilisateur

Si l’utilisateur ne peut pas se connecter avec l’authentification directe, l’un des messages d’erreur suivants peut s’afficher sur l’écran de connexion Microsoft Entra :

| Error | Description | Résolution |

|---|---|---|

| AADSTS80001 | Impossible de se connecter à Active Directory | Assurez-vous que les serveurs des agents sont membres de la même forêt Active Directory que les utilisateurs dont les mots de passe doivent être validés, et qu’ils peuvent se connecter à Active Directory. |

| AADSTS80002 | Délai d’attente dépassé lors de la connexion à Active Directory | Vérifiez qu’Active Directory est disponible et répond aux demandes des agents. |

| AADSTS80004 | Le nom d’utilisateur envoyé à l’agent n’était pas valide | Vérifiez que l’utilisateur tente de se connecter avec le nom d’utilisateur correct. |

| AADSTS80005 | La validation a rencontré une WebException imprévisible | Erreur temporaire. Relancez la requête. Si l’erreur se reproduit, contactez le Support Microsoft. |

| AADSTS80007 | Une erreur s’est produite lors de la communication avec Active Directory | Consultez les journaux d’activité de l’agent pour plus d’informations, et vérifiez qu’Active Directory fonctionne comme prévu. |

Les utilisateurs obtiennent une erreur de nom d’utilisateur/mot de passe non valide

Cela peut se produire lorsque le nom d’utilisateur local UserPrincipalName (UPN) d’un utilisateur est différent de l’UPN cloud de l’utilisateur.

Pour confirmer qu’il s’agit du problème, commencez par vérifier que l’agent d’authentification directe fonctionne correctement :

Créez un compte de test.

Importez le module PowerShell sur l’ordinateur de l’agent :

Import-Module "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\PassthroughAuthPSModule\PassthroughAuthPSModule.psd1"Exécutez la commande Invoke PowerShell :

Invoke-PassthroughAuthOnPremLogonTroubleshooterLorsque vous êtes invité à entrer des informations d’identification, entrez les mêmes nom d’utilisateur et mot de passe que ceux utilisés pour vous connecter à https://login.microsoftonline.com.

Si vous obtenez la même erreur de nom d’utilisateur/mot de passe, cela signifie que l’agent d’authentification directe fonctionne correctement et que le problème est que l’UPN local n’est peut-être pas routable. Pour en savoir plus, consultez Configuration d’un ID secondaire de connexion.

Important

Si le serveur Microsoft Entra Connect n’est pas joint à un domaine (condition mentionnée dans les prérequis d’installation de Microsoft Entra Connect), le problème de nom d’utilisateur/mot de passe non valide survient.

Raisons des échecs de connexion dans le centre d’administration Microsoft Entra (licence Premium requise)

Si votre locataire dispose d’une licence Microsoft Entra ID PD1 ou PD2 associée, vous pouvez également consulter le rapport d’activité de connexion dans le Centre d’administration Microsoft Entra.

Accédez à Microsoft Entra ID ->Connexions dans le [centre d’administration Microsoft Entra](https://portal.azure.com/), puis cliquez sur l’activité de connexion d’un utilisateur spécifique. Recherchez le champ Code d’erreur de connexion. Notez la valeur de ce champ et cherchez dans le tableau suivant la raison de l’échec et la solution à appliquer :

| Code d’erreur de connexion | Raison de l’échec de connexion | Résolution |

|---|---|---|

| 50144 | Le mot de passe Active Directory de l’utilisateur est arrivé à expiration. | Réinitialisez le mot de passe dans votre instance locale d’Active Directory. |

| 80001 | Agents d’authentification non disponibles. | Installez et inscrivez l’agent d’authentification. |

| 80002 | La demande de validation du mot de passe de l’Agent d’authentification est arrivée à expiration. | Vérifiez que l’agent d’authentification peut accéder à Active Directory. |

| 80003 | Réponse non valide reçue par l’Agent d’authentification. | Si le problème se produit pour tous les utilisateurs, vérifiez votre configuration Active Directory. |

| 80004 | Nom d’utilisateur principal (UPN) incorrect utilisé dans la demande de connexion. | Demandez à l’utilisateur de se connecter avec le bon nom d’utilisateur. |

| 80005 | Agent d’authentification : Une erreur s’est produite. | Erreur temporaire. Réessayez ultérieurement. |

| 80007 | L’Agent d’authentification ne peut pas se connecter à Active Directory. | Vérifiez que l’agent d’authentification peut accéder à Active Directory. |

| 80010 | L’Agent d’authentification ne peut pas déchiffrer le mot de passe. | Si le problème se produit régulièrement, installez un nouvel agent d’authentification, puis inscrivez-le. Veillez à désinstaller l’agent actuel. |

| 80011 | L’Agent d’authentification n’a pas pu récupérer la clé de déchiffrement. | Si le problème se produit régulièrement, installez un nouvel agent d’authentification, puis inscrivez-le. Veillez à désinstaller l’agent actuel. |

| 80014 | La demande de validation a répondu après dépassement du temps maximal. | L’agent d’authentification a expiré. Ouvrez un ticket de support avec le code d’erreur, l’ID de corrélation et l’horodatage pour obtenir plus de détails sur cette erreur. |

Important

Les Agents d'authentification directe authentifient les utilisateurs Microsoft Entra en vérifiant leur nom d'utilisateur et leur mot de passe par rapport à Active Directory et en appelant l'API Win32 LogonUser. Par conséquent, si vous avez configuré le paramètre « Connexion à » d'Active Directory de manière à limiter l'accès des stations de travail, vous devez également ajouter les serveurs qui hébergent les Agents d'authentification directe à la liste des serveurs « Connexion à ». Si vous ne le faites pas, vos utilisateurs ne pourront pas se connecter à Microsoft Entra ID.

Problèmes d’installation de l’agent d’authentification

Une erreur inattendue s’est produite

Collectez les journaux d’activité de l’agent à partir du serveur et contactez le Support Microsoft pour lui faire part de votre problème.

Problèmes d’inscription de l’agent d’authentification

L’inscription de l’agent a échoué en raison de ports bloqués

Vérifiez que le serveur sur lequel l’agent a été installé peut communiquer avec nos URL de service et les ports répertoriés ici.

Échec de l’inscription de l’agent d’authentification en raison d’erreurs d’autorisations liées au jeton ou au compte

Veillez à utiliser un compte d’administrateur général cloud ou un compte d’administrateur identité hybride pour toutes les opérations d’installation et d’inscription Microsoft Entra Connect ou d’agent d’authentification autonome. Il existe un problème connu avec les comptes d’administrateur général compatibles MFA ; désactivez MFA temporairement (uniquement pour effectuer les opérations) comme solution de contournement.

Une erreur inattendue s’est produite

Collectez les journaux d’activité de l’agent à partir du serveur et contactez le Support Microsoft pour lui faire part de votre problème.

Problèmes de désinstallation de l’agent d’authentification

Message d’avertissement lors de la désinstallation de Microsoft Entra Connect

Si vous avez activé l'option Pass-through Authentication sur votre locataire et que vous essayez de désinstaller Microsoft Entra Connect, le message d'avertissement suivant s'affiche : « Les utilisateurs ne pourront pas se connecter à Microsoft Entra ID à moins que vous n'ayez d'autres agents d'authentification indirecte installés sur d'autres serveurs. »

Vous devez avoir configuré la haute disponibilité avant de désinstaller Microsoft Entra Connect pour éviter d’interrompre la connexion utilisateur.

Problèmes liés à l’activation de la fonctionnalité

L’activation de la fonctionnalité a échoué, car il n’y a aucun agent d’authentification disponible

Vous devez disposer d’au moins un agent d’authentification actif pour activer l’authentification directe sur votre locataire. Vous pouvez installer un agent d’authentification en installant Microsoft Entra Connect ou un agent d’authentification autonome.

L’activation de la fonctionnalité a échoué en raison de ports bloqués

Assurez-vous que le serveur sur lequel Microsoft Entra Connect est installé peut communiquer avec nos URL de service et les ports répertoriés ici.

L’activation de la fonctionnalité a échoué en raison d’erreurs d’autorisations liées au jeton ou au compte

Veillez à utiliser un compte d’administrateur général pour le cloud uniquement lors de l’activation de la fonctionnalité. Il existe un problème connu avec les comptes d’administrateur général compatibles MFA (Multi-Factor Authentication) ; désactivez MFA temporairement (uniquement pour effectuer l’opération) comme solution de contournement.

Collecte des journaux d’activité des agents d’authentification directe

Selon le type de problème rencontré, vous devez regarder à différents emplacements pour trouver les journaux d’activité des agents d’authentification directe.

Journaux Microsoft Entra Connect

Pour les erreurs liées à l’installation, consultez les journaux Microsoft Entra Connect dans %ProgramData%\AADConnect\trace-*.log.

Journaux des événements des agents d’authentification

Pour les erreurs relatives à l’agent d’authentification, ouvrez l’application Observateur d’événements sur le serveur et cherchez dans Application and Service Logs\Microsoft\AzureAdConnect\AuthenticationAgent\Admin.

Pour une analyse détaillée, activez le journal « Session » (pour accéder à cette option, cliquez avec le bouton droit de la souris sur l'application Observateur d'événements). N’exécutez pas l’agent d’authentification lorsque ce journal est activé pendant le fonctionnement normal. Utilisez-le uniquement pour la résolution des problèmes. Le contenu du journal n’est visible qu’une fois celui-ci désactivé.

Journaux d’activité de suivi détaillés

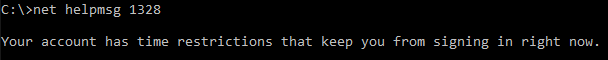

Pour résoudre les problèmes d’échec de connexion de l’utilisateur, consultez les journaux de suivi à l’emplacement suivant : %ProgramData%\Microsoft\Azure AD Connect Authentication Agent\Trace\. Ces journaux d’activité incluent les raisons de l’échec de connexion utilisateur à l’aide de la fonctionnalité d’authentification directe. Le tableau précédent des raisons des échecs de connexion établit une correspondance entre ces erreurs et les raisons des échecs de connexion. Vous trouverez ci-dessous un exemple d’entrée de journal :

AzureADConnectAuthenticationAgentService.exe Error: 0 : Passthrough Authentication request failed. RequestId: 'df63f4a4-68b9-44ae-8d81-6ad2d844d84e'. Reason: '1328'.

ThreadId=5

DateTime=xxxx-xx-xxTxx:xx:xx.xxxxxxZ

Vous pouvez obtenir une description détaillée de l’erreur (« 1328 » dans l’exemple précédent) en ouvrant l’invite de commandes et en exécutant la commande suivante (Remarque : vous devez remplacer « 1328 » par le numéro d’erreur réel apparaissant dans vos journaux d’activité) :

Net helpmsg 1328

Journaux de connexion par authentification directe

Si la journalisation d’audit est activée, vous pouvez trouver des informations complémentaires dans les journaux de sécurité de votre serveur d’authentification directe. Un moyen simple d’interroger les demandes de connexion est de filtrer les journaux de sécurité à l’aide de la requête suivante :

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ProcessName'] and (Data='C:\Program Files\Microsoft Azure AD Connect Authentication Agent\AzureADConnectAuthenticationAgentService.exe')]]</Select>

</Query>

</QueryList>

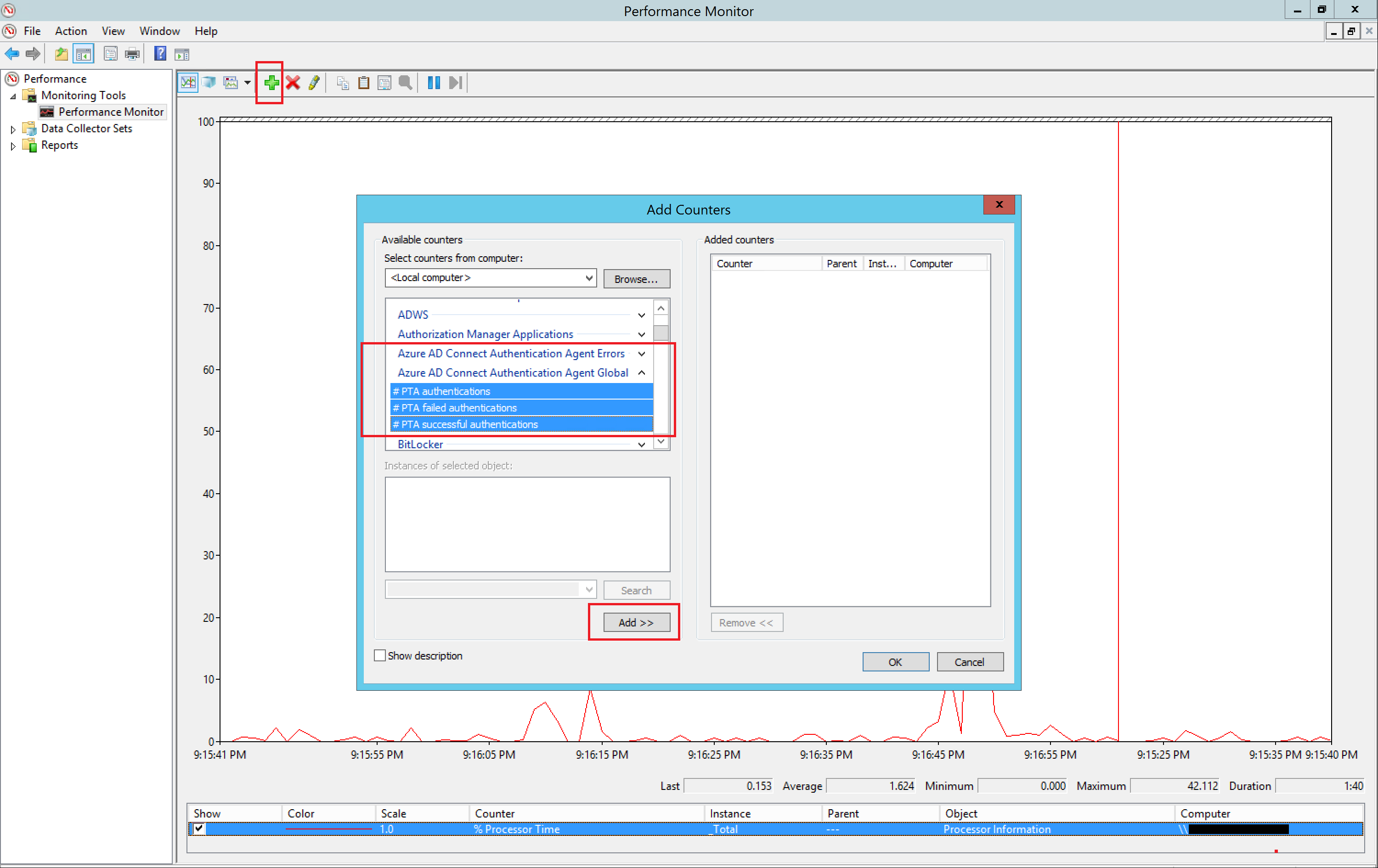

Compteurs Analyseur de performances

Un autre moyen de surveiller les agents d’authentification consiste à effectuer un suivi de compteurs Analyseur de performances spécifiques sur chaque serveur où est installé l’agent d’authentification. Utilisez les compteurs globaux suivants ( #PTA Authentifications, #PTA Authentifications ayant échoué et #PTA Authentifications réussies), ainsi que les compteurs d’erreurs ( #PTA Erreurs d’authentification) :

Important

L’authentification directe assure la haute disponibilité à l’aide de plusieurs agents d’authentification, et non de l’équilibrage de charge. Selon votre configuration, les agents d’authentification ne reçoivent pas tous le même nombre exact de demandes. Il est possible qu’un agent d’authentification spécifique ne reçoive aucun trafic du tout.