Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Qu’est-ce que l’ID de connexion alternatif ?

Dans la plupart des scénarios, les utilisateurs utilisent leur UPN (noms de principal d’utilisateur) pour se connecter à leurs comptes. Toutefois, dans certains environnements en raison de stratégies d’entreprise ou de dépendances d’application métier locales, les utilisateurs peuvent utiliser une autre forme de connexion.

Remarque

Les bonnes pratiques recommandées par Microsoft sont de faire correspondre UPN à l’adresse SMTP principale. Cet article traite du faible pourcentage de clients qui ne peuvent pas corriger la correspondance entre les UPN.

Par exemple, ils peuvent utiliser leur ID d’e-mail pour la connexion, qui peut être différent de leur UPN. Cela est particulièrement courant dans les scénarios où leur UPN n’est pas routable. Considérez un utilisateur Jane Doe avec UPN jdoe@contoso.local et l’adresse jdoe@contoso.come-mail . Jane n’est peut-être même pas au courant de l’UPN, car elle a toujours utilisé son ID d’e-mail pour la connexion. L’utilisation d’une autre méthode de connexion au lieu d’UPN constitue un AUTRE ID. Pour plus d’informations sur la façon dont l’UPN est créé, consultez Population UserPrincipalName Microsoft Entra.

Active Directory Federation Services (AD FS) permet aux applications fédérées à l’aide d’AD FS de se connecter à l’aide d’un autre ID. Cela permet aux administrateurs de spécifier une alternative à l’UPN par défaut à utiliser pour la connexion. AD FS prend déjà en charge l’utilisation de n’importe quel formulaire d’identificateur d’utilisateur accepté par Les services de domaine Active Directory (AD DS). Lorsqu’il est configuré pour un AUTRE ID, AD FS permet aux utilisateurs de se connecter à l’aide de la valeur d’ID secondaire configurée, telle que l’ID d’e-mail. L’utilisation de l’AUTRE ID vous permet d’adopter des fournisseurs SaaS comme Office 365 sans modifier vos UPN locaux. Elle vous permet également de prendre en charge les applications de service métier avec des identités provisionnées par le consommateur.

ID de remplacement dans Microsoft Entra ID

Une organisation peut avoir besoin d’utiliser un autre ID dans les scénarios suivants :

- Le nom de domaine local n’est pas routable, par

contoso.localexemple, et par conséquent, le nom d’utilisateur principal par défaut n’est pas routable (jdoe@contoso.local). L’UPN existant ne peut pas être modifié en raison de dépendances d’application locales ou de stratégies d’entreprise. Microsoft Entra ID et Office 365 nécessitent que tous les suffixes de domaine associés au répertoire Microsoft Entra soient entièrement routables Internet. - L’UPN local n’est pas identique à l’adresse e-mail de l’utilisateur. Pour se connecter à Office 365, les utilisateurs utilisent l’adresse e-mail et l’UPN ne peut pas être utilisé en raison de contraintes organisationnelles. Dans les scénarios mentionnés ci-dessus, un autre ID avec AD FS permet aux utilisateurs de se connecter à l’ID Microsoft Entra sans modifier vos UPN locaux.

Configurer un AUTRE ID d’ouverture de session

À l’aide de Microsoft Entra Connect, nous vous recommandons d’utiliser Microsoft Entra Connect pour configurer un AUTRE ID d’ouverture de session pour votre environnement.

- Pour une nouvelle configuration de Microsoft Entra Connect, voir Connect to Microsoft Entra ID pour obtenir des instructions détaillées sur la configuration de l’ID alternatif et de la ferme AD FS.

- Pour connaître les installations microsoft Entra Connect existantes, consultez Modification de la méthode de connexion utilisateur pour obtenir des instructions sur la modification de la méthode de connexion à AD FS

Quand Microsoft Entra Connect reçoit des détails sur l’environnement AD FS, il vérifie automatiquement la présence de la base de connaissances correcte sur votre AD FS et configure AD FS pour un ID alternatif, y compris toutes les règles de revendication de droit nécessaires pour l’approbation de fédération Microsoft Entra. Aucune étape supplémentaire n’est requise en dehors de l'Assistant de configuration pour configurer un identifiant alternatif.

Remarque

Microsoft recommande d’utiliser Microsoft Entra Connect pour configurer un autre ID d’ouverture de session.

Configurer manuellement un AUTRE ID

Pour configurer un AUTRE ID de connexion, vous devez effectuer les tâches suivantes :

Configurer vos approbations de fournisseur de revendications AD FS pour activer un ID de connexion alternatif

Si windows Server 2012 R2 est installé, vérifiez que vous avez KB2919355 installé sur tous les serveurs AD FS. Vous pouvez l’obtenir via Windows Update Services ou le télécharger directement.

Mettez à jour la configuration AD FS en exécutant l’applet de commande PowerShell suivante sur n’importe lequel des serveurs de fédération de votre batterie de serveurs (si vous disposez d’une batterie de serveurs WID, vous devez exécuter cette commande sur le serveur AD FS principal de votre batterie de serveurs) :

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID <attribute> -LookupForests <forest domain>

AlternateLoginID est le nom LDAP de l’attribut que vous souhaitez utiliser pour la connexion.

LookupForests est la liste des DNS de forêt auxquels appartiennent vos utilisateurs.

Pour activer une autre fonctionnalité d’ID de connexion, vous devez configurer les paramètres -AlternateLoginID et -LookupForests avec une valeur non null valide.

Dans l’exemple suivant, vous activez une autre fonctionnalité d’ID de connexion, de sorte que vos utilisateurs disposant de comptes dans contoso.com et fabrikam.com forêts peuvent se connecter à des applications compatibles AD FS avec leur attribut « courrier ».

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID mail -LookupForests contoso.com,fabrikam.com

- Pour désactiver cette fonctionnalité, définissez la valeur des deux paramètres sur Null.

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID $NULL -LookupForests $NULL

Authentification moderne hybride avec autre ID

Important

Les tests suivants ont été effectués uniquement sur AD FS et non sur les fournisseurs d’identité tiers.

Exchange et Skype Entreprise

Si vous utilisez un AUTRE ID de connexion avec Exchange et Skype Entreprise, l’expérience utilisateur varie selon que vous utilisez ou non HMA.

Remarque

Pour une expérience optimale de l’utilisateur final, Microsoft recommande d’utiliser l’authentification moderne hybride.

ou plus d’informations, consultez La vue d’ensemble de l’authentification moderne hybride

Conditions préalables pour Exchange et Skype Entreprise

Voici les conditions préalables à l’obtention de l’authentification unique avec un autre ID.

- Exchange Online doit avoir activé l’authentification moderne.

- Skype Entreprise (SFB) Online doit avoir l’authentification moderne activée.

- Exchange local doit avoir activé l’authentification moderne. Exchange 2013 CU19 ou Exchange 2016 CU18 et versions ultérieures est requis sur tous les serveurs Exchange. Aucun Exchange 2010 dans l’environnement.

- Skype Entreprise local doit avoir l’authentification moderne activée.

- Vous devez utiliser les clients Exchange et Skype qui ont l’authentification moderne activée. Tous les serveurs doivent exécuter SFB Server 2015 CU5.

- Clients Skype Entreprise compatibles avec l’authentification moderne

- iOS, Android, Windows Phone

- SFB 2016 (MA est activé par défaut, mais assurez-vous qu’elle n’a pas été désactivée.)

- SFB 2013 (MA est désactivé par défaut, vérifiez que MA a été activée.)

- Bureau Mac SFB

- Clients Exchange compatibles avec l’authentification moderne et prenant en charge les clés régulières AltID

- Office Pro Plus 2016 uniquement

Version d’Office prise en charge

Configuration de votre répertoire pour l’authentification unique avec un AUTRE ID

L’utilisation d’un AUTRE ID peut entraîner des invites supplémentaires pour l’authentification si ces configurations supplémentaires ne sont pas terminées. Reportez-vous à l’article pour obtenir un impact possible sur l’expérience utilisateur avec un AUTRE ID.

Avec la configuration supplémentaire suivante, l’expérience utilisateur est améliorée de manière significative et vous pouvez obtenir près de zéro invite d’authentification pour les utilisateurs d’ID alternatifs de votre organisation.

Étape 1 : Mise à jour vers la version d’Office requise

Office version 1712 (build no 8827.2148) et versions ultérieures ont mis à jour la logique d’authentification pour gérer le scénario d’ID de remplacement. Pour tirer parti de la nouvelle logique, les ordinateurs clients doivent être mis à jour vers Office version 1712 (build no 8827.2148) et versions ultérieures.

Étape 2 : Mise à jour vers la version requise de Windows

Windows version 1709 et versions ultérieures ont mis à jour la logique d’authentification pour gérer le scénario d’ID de remplacement. Pour tirer parti de la nouvelle logique, les machines clientes doivent être mises à jour vers Windows version 1709 et ultérieures.

Étape 3 : Configurer le Registre pour les utilisateurs affectés à l’aide de la stratégie de groupe

Les applications office s’appuient sur les informations envoyées par l’administrateur de l’annuaire pour identifier l’environnement d’ID de remplacement. Les clés de Registre suivantes doivent être configurées pour aider les applications office à authentifier l’utilisateur avec l’ID de remplacement sans afficher d’invites supplémentaires.

| Regkey à ajouter | Nom, type et valeur des données regkey | Windows 7/8 | Windows 10 | Descriptif |

|---|---|---|---|---|

| HKEY_CURRENT_USER\Software\Microsoft\AuthN | DomainHint REG_SZ contoso.com |

Obligatoire | Obligatoire | La valeur de cette regkey est un nom de domaine personnalisé vérifié dans le locataire de l’organisation. Par exemple, Contoso corp peut fournir une valeur de Contoso.com dans cette clé de registre si Contoso.com est l’un des noms de domaine personnalisés vérifiés dans le client Contoso.onmicrosoft.com. |

| HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Common\Identity | EnableAlternateIdSupport REG_DWORD 1 |

Obligatoire pour Outlook 2016 ProPlus | Obligatoire pour Outlook 2016 ProPlus | La valeur de cette clé de registre peut être 1/0 pour indiquer à l’application Outlook si elle doit utiliser la logique améliorée d’authentification avec ID alternatif. |

| HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\contoso.com\sts |

*

REG_DWORD 1 |

Obligatoire | Obligatoire | Cette clé d’inscription peut être utilisée pour définir le STS en tant que zone approuvée dans les paramètres Internet. Le déploiement AD FS standard recommande d’ajouter l’espace de noms AD FS à la zone intranet locale pour Internet Explorer. |

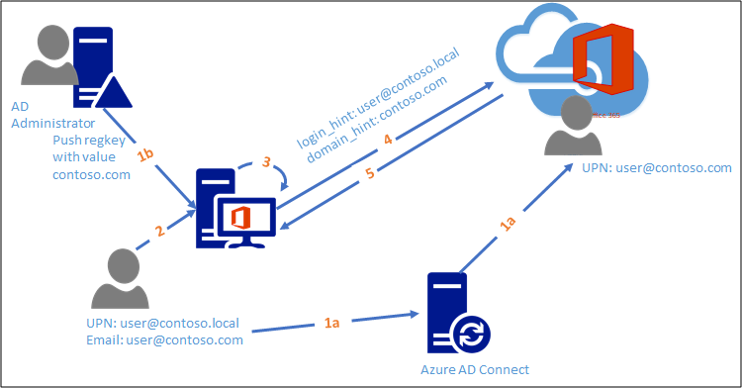

Nouveau flux d’authentification après une configuration supplémentaire

- a : L’utilisateur est provisionné dans Microsoft Entra ID à l’aide de l’ID alternatif

b : L’administrateur de répertoire envoie les paramètres regkey requis aux ordinateurs clients concernés - L’utilisateur s’authentifie sur l’ordinateur local et ouvre une application office

- L’application Office accepte les informations d’identification de session locale

- L’application Office s’authentifie auprès de l’ID Microsoft Entra à l’aide de l’indicateur de domaine envoyé par l’administrateur et les informations d’identification locales

- Microsoft Entra ID authentifie correctement l’utilisateur en le dirigeant vers le domaine de fédération correct et en émettant un jeton.

Applications et expérience utilisateur après la configuration supplémentaire

Clients non Exchange et Skype Entreprise

| Client | Déclaration de support | Remarques |

|---|---|---|

| Microsoft Teams | Soutenu | |

| OneDrive Entreprise | Pris en charge : clé de Registre côté client recommandée | Avec un ID alternatif configuré, vous voyez que l’UPN local est prérempli dans le champ de vérification. Cela doit être remplacé par l’autre identité utilisée. Nous vous recommandons d’utiliser la clé de Registre côté client indiquée dans cet article : Office 2013 et Lync 2013 invitent régulièrement les informations d’identification à SharePoint Online, OneDrive et Lync Online. |

| Client OneDrive Entreprise Mobile | Soutenu | |

| Page d’activation d’Office 365 Pro Plus | Pris en charge : clé de Registre côté client recommandée | Avec un ID alternatif configuré, vous voyez que l’UPN local est prérempli dans le champ de vérification. Cela doit être remplacé par l’autre identité utilisée. Nous vous recommandons d’utiliser la clé de Registre côté client indiquée dans cet article : Office 2013 et Lync 2013 invitent régulièrement les informations d’identification à SharePoint Online, OneDrive et Lync Online. |

Clients Exchange et Skype Entreprise

| Client | Déclaration de support : avec HMA | Déclaration de support - sans HMA |

|---|---|---|

| Perspective | Pris en charge, aucune invite supplémentaire | Prise en charge avec l’authentification moderne pour Exchange Online : prise en charge avec l’authentification régulière pour Exchange Online : prise en charge avec les mises en garde suivantes : |

| Dossiers publics hybrides | Pris en charge, aucune invite supplémentaire. | Avec l’authentification moderne pour Exchange Online : prise en charge avec l’authentification régulière pour Exchange Online : non prise en charge |

| Délégation entre sites | Consultez Configurer Exchange pour prendre en charge les autorisations de boîte aux lettres déléguées dans un déploiement hybride | Consultez Configurer Exchange pour prendre en charge les autorisations de boîte aux lettres déléguées dans un déploiement hybride |

| Archiver l’accès aux boîtes aux lettres (boîte aux lettres locale - archiver dans le cloud) | Pris en charge, aucune invite supplémentaire | Pris en charge : les utilisateurs reçoivent une invite supplémentaire pour obtenir des informations d’identification lors de l’accès à l’archive. Ils doivent fournir leur identifiant alternatif lorsqu'ils y sont invités. |

| Accès Web Outlook | Soutenu | Soutenu |

| Outlook Mobile Apps pour Android, IOS et Windows Phone | Soutenu | Soutenu |

| Skype Entreprise/ Lync | Pris en charge, avec aucune invite supplémentaire | Prise en charge (sauf indication contraire), mais il existe un risque de confusion des utilisateurs. Sur les clients mobiles, l’ID secondaire est pris en charge uniquement si l’adresse SIP = adresse e-mail = AUTRE ID. Les utilisateurs peuvent avoir besoin de se connecter deux fois au client de bureau Skype Entreprise, tout d’abord à l’aide de l’UPN local, puis de l’ID secondaire. (Notez que l'« adresse de connexion » est en fait l’adresse SIP qui peut ne pas être la même que le « nom d’utilisateur », bien que souvent). Lorsqu’il est invité à entrer un nom d’utilisateur, l’utilisateur doit entrer l’UPN, même s’il est correctement prérempli avec l’ID alternatif ou l’adresse SIP. Une fois que l’utilisateur clique sur Se connecter avec l’UPN, l’invite de nom d’utilisateur réapparaît, cette fois préremplie avec l’UPN. Cette fois, l’utilisateur doit le remplacer par l’ID secondaire, puis cliquer sur Se connecter pour terminer le processus de connexion. Sur les clients mobiles, les utilisateurs doivent entrer l’ID d’utilisateur local dans la page avancée, à l’aide du format de style SAM (domaine\nom d’utilisateur), et non au format UPN. Une fois la connexion réussie, si Skype Entreprise ou Lync indique « Exchange a besoin de vos informations d’identification », vous devez fournir les informations d’identification valides pour l’emplacement de la boîte aux lettres. Si la boîte aux lettres se trouve dans le cloud, vous devez fournir l’ID de remplacement. Si la boîte aux lettres est locale, vous devez fournir l’UPN local. |

Détails et considérations supplémentaires

Microsoft Entra ID propose différentes fonctionnalités liées à l'« ID de connexion alternatif »

- La fonctionnalité de configuration d’ID de connexion alternatif AD FS pour les environnements d’infrastructure d’identité fédérée 1 décrite dans cet article.

- La configuration de Microsoft Entra Connect Sync qui définit l'attribut local utilisé comme nom d'utilisateur Microsoft Entra (userPrincipalName) pour les environnements d'infrastructure d'identité à fédération 1 ou gérée 2, et qui est partiellement abordée dans cet article.

- Utiliser l'e-mail comme ID de connexion alternatif pour Microsoft Entra ID dans les environnements d’infrastructure d’identité gérée2.

La fonctionnalité d’ID de connexion alternative décrite dans cet article est disponible pour les environnements d’infrastructure d’identité fédérée1. Il n’est pas pris en charge dans les scénarios suivants :

- Attribut AlternateLoginID avec des domaines non routables (par exemple Contoso.local) qui ne peuvent pas être vérifiés par l’ID Microsoft Entra.

- Environnements managés qui n’ont pas déployé AD FS. Veuillez consulter la documentation Microsoft Entra Connect Sync ou la documentation Se connecter à Microsoft Entra ID avec un e-mail en tant qu’ID de connexion alternatif. Si vous décidez d'ajuster la configuration Microsoft Entra Connect Sync dans un environnement d'infrastructure d'identité gérée2, la section Applications et expérience utilisateur après la configuration supplémentaire de cet article peut toujours s'appliquer, puisque la configuration AD FS spécifique n'est plus applicable, puisqu'aucun AD FS n'est déployé dans un environnement d'infrastructure d'identité gérée2.

Lorsqu’elle est activée, la fonctionnalité d’ID de connexion alternative est disponible uniquement pour l’authentification par nom d’utilisateur/mot de passe sur tous les protocoles d’authentification de nom d’utilisateur/mot de passe pris en charge par AD FS (SAML-P, WS-Fed, WS-Trust et OAuth).

Lorsque l’authentification intégrée Windows (WIA) est effectuée (par exemple, lorsque les utilisateurs essaient d’accéder à une application d’entreprise sur une machine jointe à un domaine à partir de l’intranet et que l’administrateur AD FS a configuré la stratégie d’authentification pour utiliser WIA pour intranet), l’UPN est utilisé pour l’authentification. Si vous avez configuré des règles de revendication pour les parties de confiance pour une autre fonctionnalité d’ID de connexion, vous devez vous assurer que ces règles sont toujours valides dans le cas WIA.

Lorsqu’elle est activée, la fonctionnalité d’ID de connexion de remplacement nécessite qu’au moins un serveur de catalogue global soit accessible à partir du serveur AD FS pour chaque forêt de comptes d’utilisateur prise en charge par AD FS. L’échec de l’accès à un serveur de catalogue global dans la forêt de comptes d’utilisateur entraîne AD FS à revenir à l’utilisation de UPN. Par défaut, tous les contrôleurs de domaine sont des serveurs de catalogue globaux.

Lorsqu’il est activé, si le serveur AD FS trouve plusieurs objets utilisateur avec la même valeur d’ID de connexion alternative spécifiée dans toutes les forêts de comptes d’utilisateur configurées, elle échoue à la connexion.

Quand une autre fonctionnalité d’ID de connexion est activée, AD FS tente d’authentifier l’utilisateur final avec d’autres ID de connexion en premier, puis de revenir à l’UPN si elle ne trouve pas de compte qui peut être identifié par l’ID de connexion secondaire. Vous devez vous assurer qu’il n’existe aucun conflit entre l’ID de connexion de remplacement et l’UPN si vous souhaitez toujours prendre en charge la connexion UPN. Par exemple, la définition de l’attribut de messagerie avec l’UPN de l’autre empêche l’autre utilisateur de se connecter avec son UPN.

Si l’une des forêts configurées par l’administrateur est en panne, AD FS continue de rechercher un compte d’utilisateur avec un AUTRE ID de connexion dans d’autres forêts configurées. Si le serveur AD FS trouve un objet utilisateur unique dans les forêts qu’il a recherchées, un utilisateur peut se connecter avec succès.

Vous pouvez également personnaliser la page de connexion AD FS pour donner aux utilisateurs finaux des conseils sur l’ID de connexion de remplacement. Vous pouvez le faire en ajoutant la description de la page de connexion personnalisée (pour plus d’informations, consultez Personnalisation des pages de connexion AD FS ou personnalisation de la chaîne « Connexion avec compte professionnel » au-dessus du champ nom d’utilisateur (pour plus d’informations, voir Personnalisation avancée des pages de connexion AD FS.

Le nouveau type de revendication qui contient la valeur d’ID de connexion secondaire est http:schemas.microsoft.com/ws/2013/11/alternateloginid

1 Un environnement d’infrastructure d’identité fédérée représente un environnement avec un fournisseur d’identité tel qu’AD FS ou un autre fournisseur d’identité tiers.

2 Un environnement d’infrastructure d’identité managée représente un environnement avec Microsoft Entra ID en tant que fournisseur d’identité déployé avec la synchronisation de hachage de mot de passe (PHS) ou l’authentification directe (PTA) .

Événements et compteurs de performances

Les compteurs de performances suivants ont été ajoutés pour mesurer les performances des serveurs AD FS lorsque d’autres ID de connexion sont activés :

Authentifications d’ID de connexion alternatives : nombre d’authentifications effectuées à l’aide de l’ID de connexion secondaire

Authentifications d’ID de connexion alternatif/sec : nombre d’authentifications effectuées à l’aide d’un ID de connexion alternatif par seconde

Latence moyenne de recherche pour l’ID de connexion secondaire : latence de recherche moyenne sur les forêts configurées par un administrateur pour un ID de connexion secondaire

Voici différents cas d’erreur et l’impact correspondant sur l’expérience de connexion d’un utilisateur avec les événements enregistrés par AD FS :

| Cas d’erreur | Impact sur l’expérience de connexion | Événement |

|---|---|---|

| Impossible d’obtenir une valeur pour SAMAccountName pour l’objet utilisateur | Échec de connexion | ID d’événement 364 avec message d’exception MSIS8012 : Impossible de trouver samAccountName pour l’utilisateur : «{0} ». |

| L’attribut CanonicalName n’est pas accessible | Échec de connexion | ID d’événement 364 avec message d’exception MSIS8013 : CanonicalName : '{0}' de l’utilisateur :'{1}' est au format incorrect. |

| Plusieurs objets utilisateur se trouvent dans une forêt | Échec de connexion | ID d’événement 364 avec le message d’exception MSIS8015 : Plusieurs comptes d’utilisateur avec l’identité « {0} » dans la forêt « {1} » avec des identités : {2} |

| Plusieurs objets utilisateur se trouvent dans plusieurs forêts | Échec de connexion | ID d’événement 364 avec le message d’exception MSIS8014 : Plusieurs comptes d’utilisateur avec l’identité « {0} » ont été trouvés dans les forêts : {1} |