Intégrer F5 BIG-IP avec Microsoft Entra ID

En raison de l’augmentation des risques dans le paysage des menaces et de l’utilisation croissante de multiples appareils mobiles, les organisations sont en train de repenser l’accès aux ressources et la gouvernance des ressources. Une partie des programmes de modernisation comprend l’évaluation de la préparation de vos ressources (identités, appareils, applications, infrastructure, réseau et données). Vous pouvez découvrir ce qu’est l’infrastructure de Confiance Zéro pour permettre le travail à distance et l’outil d’évaluation de la Confiance Zéro.

La transformation numérique est un long parcours, durant lequel des ressources critiques seront potentiellement exposées le temps d’être modernisées. L’accès hybride sécurisé (SHA) fourni par F5 BIG-IP et Microsoft Entra ID a pour objectif d’améliorer l’accès à distance aux applications locales et de renforcer la posture de sécurité des services hérités vulnérables.

Selon une étude, il est estimé qu’entre 60 et 80 % des applications locales sont héritées ou non intégrables à Microsoft Entra ID. Cette même étude indique qu’une large proportion de systèmes similaires fonctionnent sur des versions anciennes de SAP, d’Oracle, de SAGE et d’autres charges de travail bien connues pour les services critiques.

Avec SHA, les organisations peuvent continuer à utiliser leurs ressources actuelles dans la livraison d’applications et le réseau F5. Avec Microsoft Entra ID, SHA comble les manques avec le plan de contrôle d’identité.

Avantages

La préauthentification par Microsoft Entra ID de l’accès aux services BIG-IP publiés offre de nombreux avantages :

- Authentification sans mot de passe avec ces méthodes :

Voici d’autres avantages :

- Plan de contrôle unique pour gouverner l’identité et l’accès

- Accès conditionnel préemptif

- Authentification multi-facteur Microsoft Entra

- Protection adaptative par profilage des risques utilisateur et session

- Détection des informations d’identification divulguées

- Réinitialisation de mot de passe en libre-service (SSPR)

- Gestion des droits d’utilisation pour l’accès invité gouverné

- Découverte et contrôle des applications

- Monitoring et analytique des menaces avec Microsoft Sentinel

Description du scénario

En tant que contrôleur de livraison d’applications (ADC) et réseau privé virtuel basé sur le protocole SSL (SSL-VPN), un système BIG-IP fournit un accès local et à distance aux services, notamment :

- Applications web modernes et héritées

- Applications non web

- Services d’API (interface de programmation d’applications) web REST (Representational State Transfer) et SOAP (Simple Object Access Protocol)

BIG-IP LTM (Local Traffic Manager) est conçu pour la publication sécurisée des services, tandis qu’APM (Access Policy Manager) étend les fonctions BIG-IP qui activent la fédération des identités et l’authentification unique (SSO).

L’intégration vous permet de faire la transition de protocole pour sécuriser les services hérités, ou d’autres services intégrés, avec des contrôles tels que :

Dans le scénario, un système BIG-IP est un proxy inverse qui transfère la préauthentification et l’autorisation des services à Microsoft Entra ID. L’intégration se fait sur la base d’une approbation de fédération standard entre APM et Microsoft Entra ID. Ce scénario est courant avec SHA. En savoir plus : Configurer F5 BIG-IP SSL-VPN pour Microsoft Entra SSO Avec SHA, vous pouvez sécuriser les ressources SAML (Security Assertion Markup Language), OAuth (Open Authorization) et OIDC (Open ID Connect).

Remarque

Quand il est utilisé pour l’accès local et à distance, un système BIG-IP peut être un point de blocage pour l’accès Confiance Zéro aux services, y compris aux applications SaaS (software as a service).

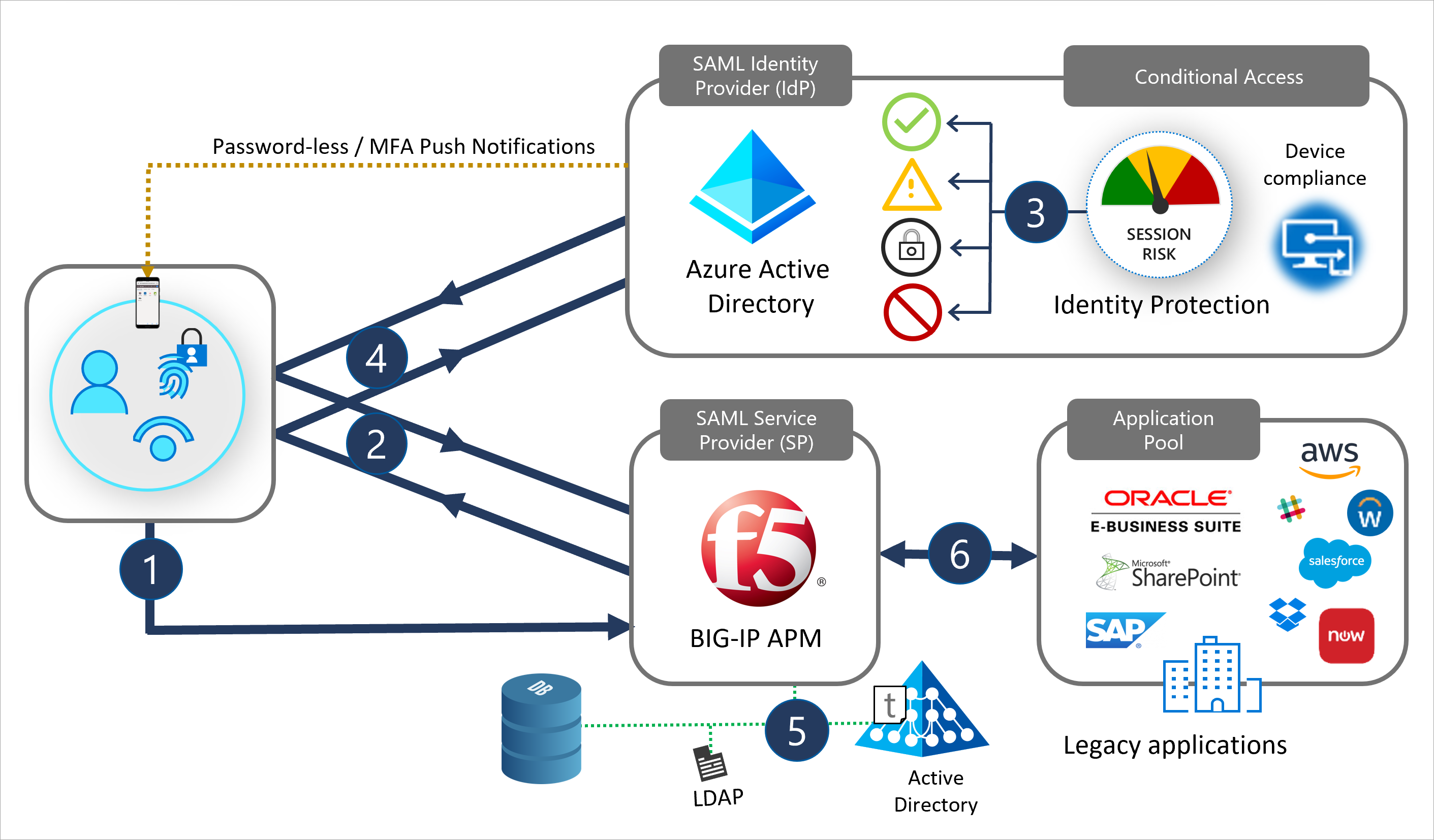

Le diagramme suivant illustre l’échange de préauthentification front-end entre un utilisateur, un système BIG-IP et Microsoft Entra ID, dans un flux lancé par un fournisseur de services (SP). Il montre aussi l’enrichissement de la session APM suivante, et l’authentification unique auprès des différents services back-end.

- Les utilisateurs sélectionnent une icône d’application dans le portail, résolvant l’URL vers SAML SP (BIG-IP)

- BIG-IP redirige l’utilisateur vers le fournisseur d’identité (IdP) SAML, Microsoft Entra ID, à des fins de préauthentification

- Microsoft Entra ID traite les stratégies d’accès conditionnel et les contrôles de session pour l’autorisation

- Les utilisateurs retournent vers BIG-IP, et présentent les revendications SAML émises par Microsoft Entra ID

- BIG-IP demande au service publié les informations de session pour SSO et le contrôle d’accès en fonction du rôle (RBAC)

- BIG-IP transfère la demande du client au service back-end

Expérience utilisateur

Qu’ils soient employés, affiliés ou consommateurs, la plupart des utilisateurs connaissent déjà l’expérience de connexion à Office 365. L’accès aux services BIG-IP se fait de manière similaire.

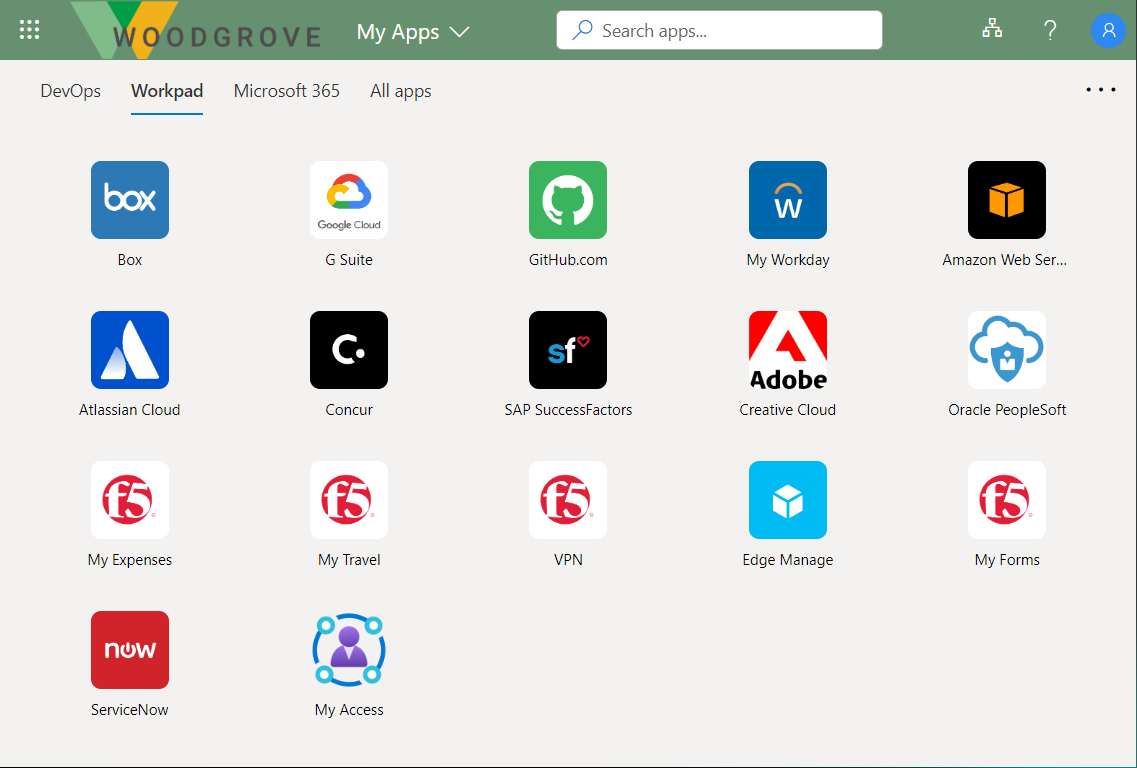

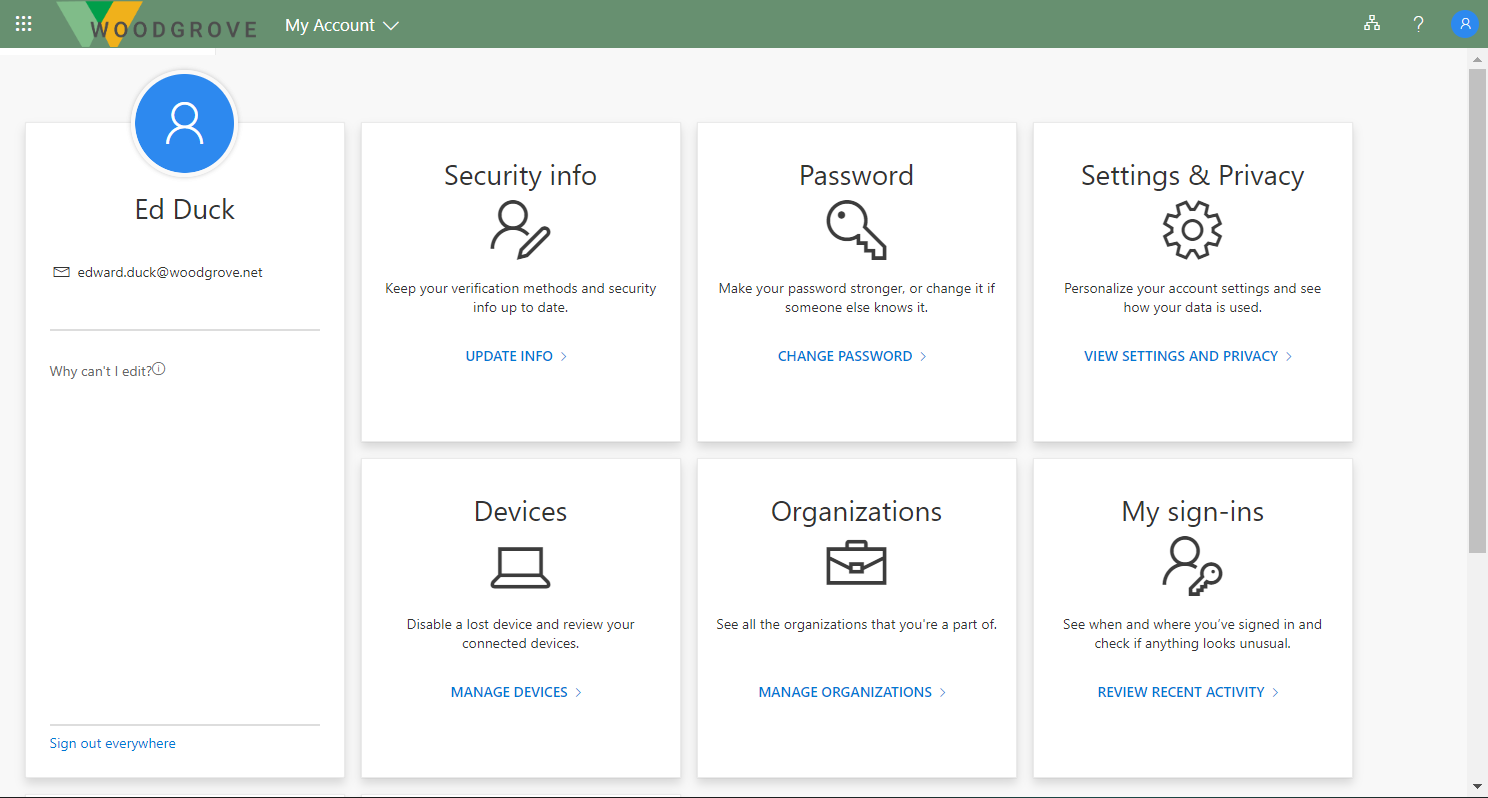

Pour trouver leurs services BIG-IP publiés, les utilisateurs peuvent utiliser le portail Mes applications ou le lanceur d’applications Microsoft 365 avec des fonctionnalités libre-service, quel que soit l’appareil ou l’emplacement. Les utilisateurs peuvent continuer à accéder aux services publiés par le biais du portail Webtop BIG-IP. Lorsque les utilisateurs se déconnectent, SHA assure l’arrêt de la session pour BIG-IP et Microsoft Entra ID, ce qui contribue à garantir la protection des services contre les accès non autorisés.

Les utilisateurs accèdent au portail Mes applications pour trouver les services BIG-IP publiés et pour gérer les propriétés de leur compte. Les graphiques suivants montrent la galerie et la page libre-service.

Insights et analytiques

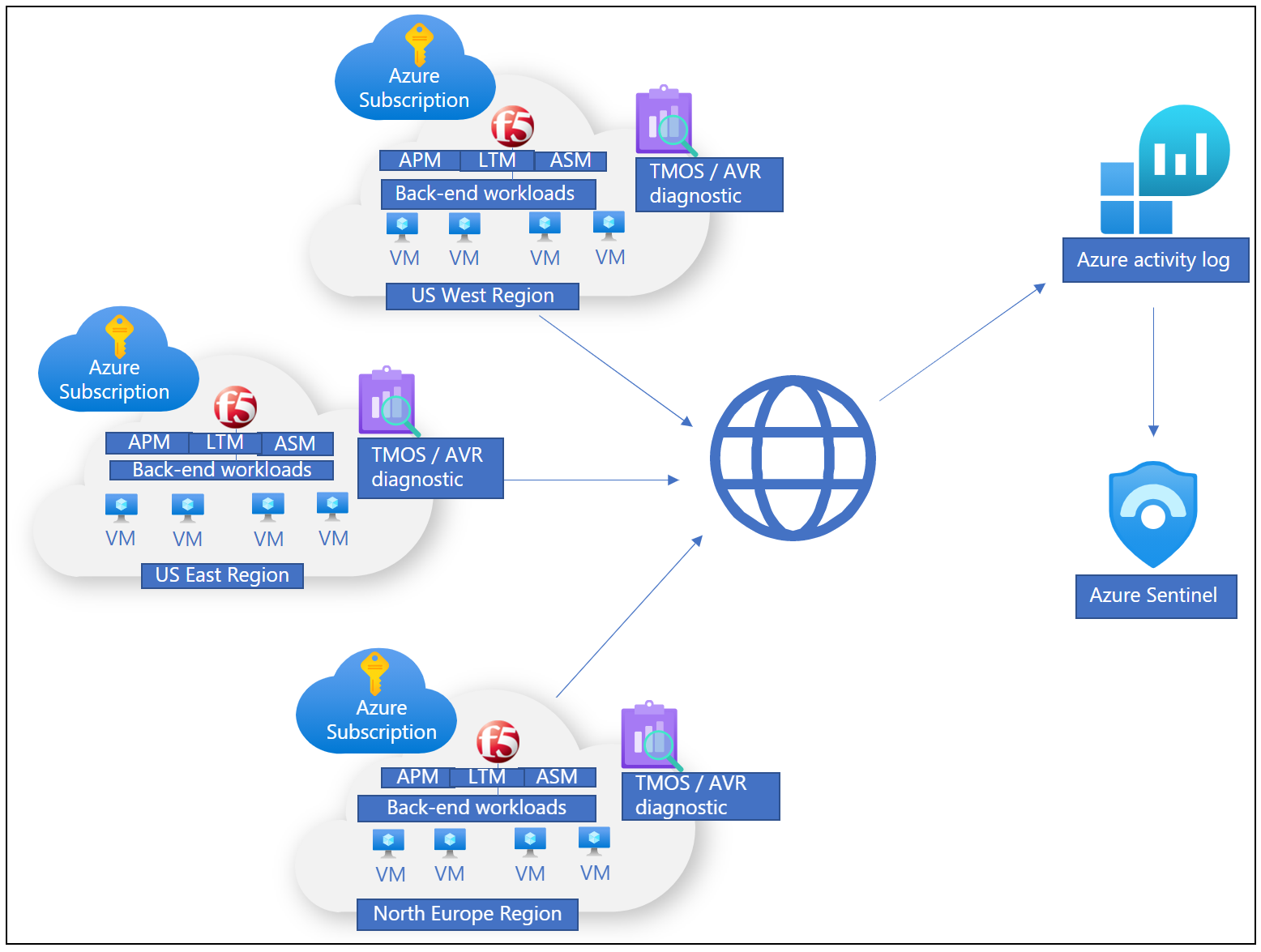

Vous pouvez superviser les instances BIG-IP déployées pour maintenir la haute disponibilité des services publiés, au niveau SHA et sur le plan opérationnel.

Il y a plusieurs options pour journaliser les événements localement, ou à distance via une solution SIEM (Security Information and Event Management), qui permet le traitement des données de stockage et de télémétrie. Pour superviser l’activité Microsoft Entra ID et SHA, vous pouvez utiliser conjointement Azure Monitor et Microsoft Sentinel :

Vue d’ensemble de votre organisation, potentiellement avec plusieurs clouds, et des sites locaux, y compris une infrastructure BIG-IP

Plan de contrôle unique avec une vue des signaux, évitant ainsi la dépendance vis-à-vis d’outils complexes et disparates

Prérequis pour l’intégration

Aucune expérience préalable, ni connaissance de F5 BIG-IP, n’est requise pour implémenter SHA, mais nous vous recommandons de connaître la terminologie propre à F5 BIG-IP. Consultez le glossaire du service F5.

L’intégration de F5 BIG-IP à Microsoft Entra ID pour SHA présente les prérequis suivants :

- Une instance F5 BIG-IP s’exécutant sur :

- Appliance physique

- Hypervisor Virtual Edition, par exemple Microsoft Hyper-V, VMware ESXi, machine virtuelle basée sur noyau Linux (KVM) et Citrix Hypervisor

- Cloud Virtual Edition, par exemple Azure, VMware, KVM, Community Xen, MS Hyper-V, AWS, OpenStack et Google Cloud

Notes

L’instance BIG-IP peut être installée localement ou sur une plateforme cloud prise en charge, y compris Azure. L’instance a une connectivité Internet, des ressources publiées et des services tels qu’Active Directory.

- Une licence APM active pour F5 BIG-IP :

- F5 BIG-IP® Best bundle

- Licence autonome F5 BIG-IP Access Policy Manager™

- Licence de composant additionnel F5 BIG-IP Access Policy Manager™ (APM) sur une instance existante de BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Une licence d’essai BIG-IP Access Policy Manager™ (APM) de 90 jours

- Licences Microsoft Entra ID :

- Un compte gratuit Azure fournit la configuration requise de base pour SHA, avec l’authentification sans mot de passe

- Un abonnement Premium fournit l’accès conditionnel, l’authentification multifacteur et Identity Protection

Scénarios de configuration

Vous pouvez configurer un système BIG-IP pour SHA avec des options basées sur un modèle, ou manuellement. Les tutoriels ci-dessous expliquent comment implémenter l’accès hybride sécurisé fourni par BIG-IP et Microsoft Entra ID.

Configuration avancée

L’approche avancée est un moyen flexible d’implémenter SHA. Vous créez manuellement tous les objets de configuration BIG-IP. Utilisez cette approche pour les scénarios qui ne sont pas couvertes par les modèles de configuration guidée.

Tutoriels de configuration avancée :

F5 BIG-IP APM et authentification unique Microsoft Entra dans les applications Kerberos

F5 BIG-IP APM et authentification unique Microsoft Entra dans les applications basées sur en-tête

Modèles Guided Configuration et Easy Button

L’Assistant Configuration guidée de BIG-IP version 13.1 réduit le temps et les efforts nécessaires pour implémenter des scénarios de publication BIG-IP courants. Son infrastructure de workflow offre une expérience de déploiement intuitive pour les topologies d’accès spécifiques.

La version 16.x de Configuration guidée offre la fonctionnalité Easy Button. Les administrateurs n’ont pas à faire d’allers-retours entre Microsoft Entra ID et BIG-IP afin d’activer les services pour SHA. L’Assistant de configuration guidée d’APM et Microsoft Graph gèrent les déploiements et les stratégies. Cette intégration entre BIG-IP APM et Microsoft Entra ID garantit que toutes les applications prennent en charge la fédération des identités, SSO et l’accès conditionnel Microsoft Entra, sans avoir à configurer chaque application.

Tutoriels sur l’utilisation des modèles Easy Button, F5 BIG-IP Easy Button pour l’authentification unique pour :

Accès invité Microsoft Entra B2B

L’accès invité Microsoft Entra B2B aux applications protégées par SHA est possible, mais peut nécessiter des étapes non indiquées dans les tutoriels. L’authentification unique Kerberos en est un exemple, quand un système BIG-IP effectue une délégation Kerberos contrainte (KCD) pour obtenir un ticket de service de la part de contrôleurs de domaine. Sans représentation locale d’un utilisateur invité local, un contrôleur de domaine ne peut pas honorer la requête, car il n’y a pas d’utilisateur. Pour prendre en charge ce scénario, assurez-vous que les identités externes sont transmises de votre locataire Microsoft Entra vers le répertoire utilisé par l’application.

En savoir plus : Accorder aux utilisateurs B2B dans Microsoft Entra ID l’accès à vos applications locales

Étapes suivantes

Vous pouvez réaliser une preuve de concept pour SHA en utilisant votre infrastructure BIG-IP ou par le Déploiement d’une machine virtuelle BIG-IP Virtual Edition dans Azure. Le déploiement d’une machine virtuelle dans Azure prend environ 30 minutes. Le résultat est le suivant :

- Une plateforme sécurisée pour modéliser un pilote pour SHA

- Une instance préproduction permettant de tester les nouveaux correctifs et les mises à jour du système BIG-IP

Identifiez une ou deux applications à publier avec BIG-IP et à protéger avec SHA.

Nous vous recommandons de commencer avec une application qui n’est pas publiée via un système BIG-IP. Cela évite les perturbations potentielles des services de production. Les conseils donnés dans cet article peuvent vous éclairer sur la procédure à suivre pour créer des objets de configuration BIG-IP et configurer SHA. Vous pourrez ensuite convertir les services BIG-IP publiés en SHA avec un minimum d’effort.