Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Important

À compter du 1er mai 2025, Azure AD B2C ne sera plus disponible pour les nouveaux clients. Pour plus d’informations, consultez notre FAQ.

Apprendre à intégrer Azure Active Directory B2C (Azure AD B2C) à F5 BIG-IP Access Policy Manager (APM). Vous pouvez exposer des applications héritées en toute sécurité sur Internet grâce à BIG-IP sécurité, avec la pré-authentification B2C Azure AD, l’accès conditionnel (CA) et l’authentification unique (SSO). F5 Inc. se concentre sur la livraison, la sécurité, les performances et la disponibilité des services connectés, notamment l’informatique, le stockage et les ressources réseau. Il fournit des solutions matérielles, modulaires logicielles et d’appliance virtuelle prêtes pour le cloud.

Déployez F5 BIG-IP Application Delivery Controller (ADC) en tant que passerelle sécurisée entre les réseaux privés et Internet. Il existe des fonctionnalités pour l’inspection au niveau de l’application et les contrôles d’accès personnalisables. S’il est déployé en tant que proxy inverse, utilisez le BIG-IP pour activer un accès hybride sécurisé aux applications métier, avec une couche d’accès d’identité fédérée gérée par APM.

Accédez à f5.com ressources et livres blancs pour : Configurer facilement l’accès sécurisé à toutes vos applications via l’ID Microsoft Entra

Conditions préalables

Pour commencer, vous avez besoin des éléments suivants :

- Un abonnement Azure

- Si vous n’en avez pas, obtenez un compte gratuit Azure

- Un locataire Azure AD B2C lié à l’abonnement Azure

- Un BIG-IP ou un environnement virtuel (VE) BIG-IP d’essai déployé sur Azure

- L’une des licences F5 BIG-IP suivantes :

- Offre groupée F5 BIG-IP® optimale

- Licence autonome F5 BIG-IP Access Policy Manager™

- Licence de composant additionnel F5 BIG-IP Access Policy Manager™ sur une instance BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licence d’essai de 90 jours des fonctionnalités complètes de BIG-IP

- Une application web basée sur un en-tête ou une application IIS à tester

- Certificat SSL pour publier des services sur HTTPS ou utiliser par défaut lors du test

- Consultez Profil SSL

Description du scénario

Le scénario suivant est basé sur des en-têtes, mais vous pouvez utiliser ces méthodes pour obtenir une authentification unique Kerberos.

Pour ce scénario, l’accès à une application interne s’appuie sur la réception d’en-têtes d’autorisation HTTP à partir d’un système broker hérité. Les agents commerciaux peuvent être dirigés vers des zones de contenu respectives. Le service doit être étendu à une base de consommateurs plus large. L’application est mise à niveau pour les options d’authentification du consommateur ou est remplacée.

Dans l’idéal, une mise à niveau d’application prend en charge la gestion et la gouvernance directes avec un plan de contrôle moderne. Toutefois, le temps et l’effort de modernisation introduisent des coûts et des temps d’arrêt potentiels. Au lieu de cela, déployez une BIG-IP Virtual Edition (VE) entre l’Internet public et le réseau virtuel Azure interne pour bloquer l’accès avec Azure AD B2C. BIG-IP devant l'application permet le superpositionnement du service avec la pré-authentification Azure AD B2C et le SSO basé sur les en-têtes, améliorant ainsi le niveau de sécurité de l'application.

La solution d’accès hybride sécurisée comprend les composants suivants :

- Application : service back-end protégé par Azure AD B2C et BIG-IP accès hybride sécurisé

- Azure AD B2C : fournisseur d’identité (IdP) et serveur d’autorisation OpenID Connect (OIDC) qui vérifie les informations d’identification de l’utilisateur, l’authentification multifacteur et l’authentification unique pour l’APM BIG-IP

- BIG-IP : proxy inverse pour l’application. BIG-IP APM est le client OIDC qui délègue l’authentification au serveur d’autorisation OIDC, avant une authentification unique basée sur l’en-tête pour le service back-end.

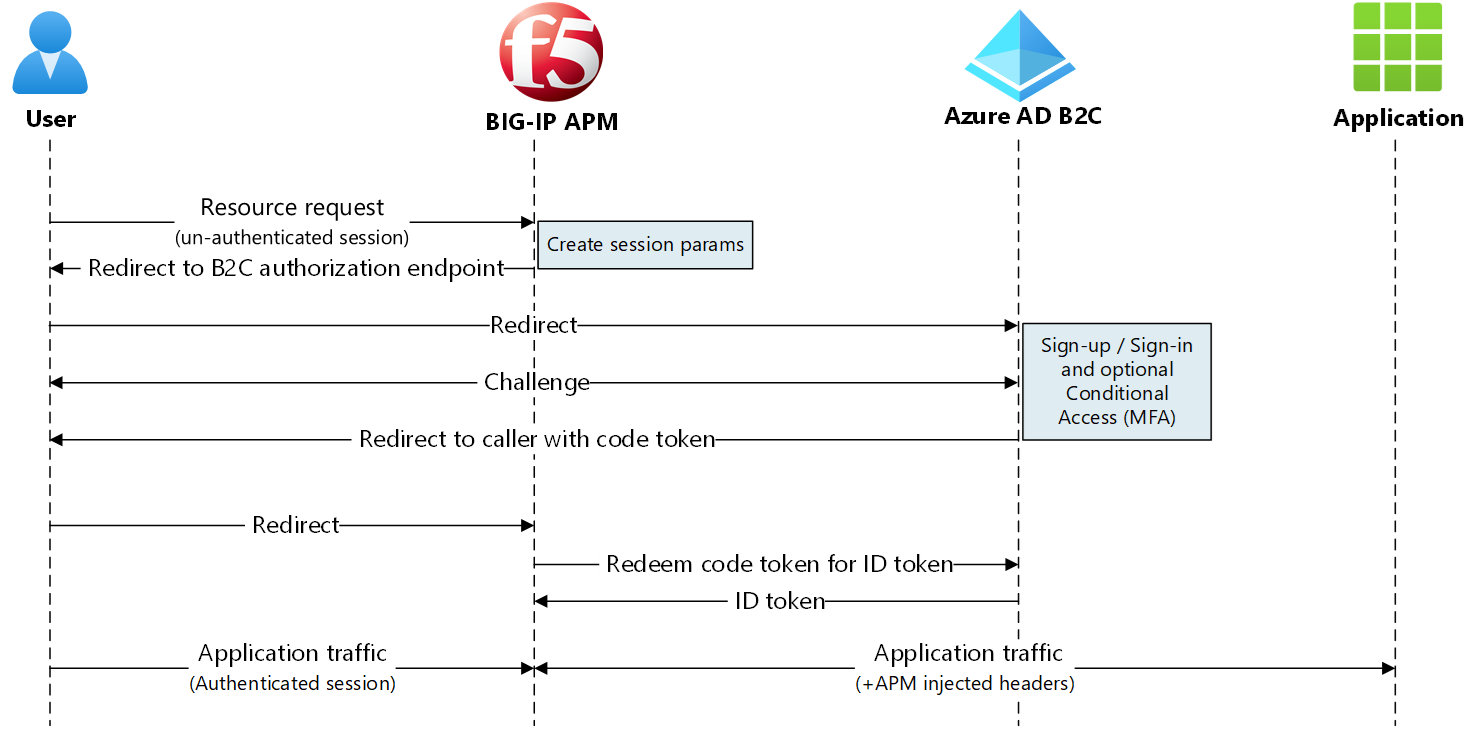

Le diagramme suivant illustre le flux initié par le fournisseur de services (SP) pour ce scénario.

- L’utilisateur se connecte au point de terminaison de l’application. BIG-IP est un prestataire de services.

- BIG-IP Le client APM OIDC redirige l'utilisateur vers le point de terminaison du locataire Azure AD B2C, le serveur d'autorisation OIDC

- Le locataire Azure AD B2C pré-authentifie l’utilisateur et applique des stratégies d’accès conditionnel

- Azure AD B2C redirige l’utilisateur vers le fournisseur de services avec le code d’autorisation

- Le client OIDC demande au serveur d’autorisation d’échanger du code d’autorisation pour un jeton d’ID

- BIG-IP APM accorde l’accès utilisateur et injecte les en-têtes HTTP dans la requête client transmise à l’application

Configuration d’Azure AD B2C

Pour activer un BIG-IP avec une authentification Azure AD B2C, utilisez un locataire Azure AD B2C avec un flux d’utilisateur ou une stratégie personnalisée.

Consultez le tutoriel : Créer des flux utilisateur et des stratégies personnalisées dans Azure AD B2C

Créer des attributs personnalisés

Obtenez des attributs personnalisés à partir d’objets utilisateur Azure AD B2C, d’idPs fédérés, de connecteurs d’API ou d’inscription utilisateur. Incluez des attributs dans le jeton qui est envoyé à l’application.

Les applications héritées s’attendent à des attributs spécifiques. Par conséquent, incluez-les dans votre flux utilisateur. Vous pouvez les remplacer par des attributs requis par votre application. Ou si vous configurez une application de test à l’aide des instructions, utilisez alors n'importe quel en-tête.

- Connectez-vous au portail Azure en tant qu’administrateur de stratégie IEF B2C au moins.

- Dans le volet gauche, sélectionnez Attributs utilisateur.

- Sélectionnez Ajouter pour créer deux attributs personnalisés.

- Pour l’ID d’agent, sélectionnez le Type de données Chaîne.

- Pour Agent Geo, sélectionnez le type de données String.

Ajouter des attributs au flux utilisateur

- Dans le menu de gauche, accédez à Stratégies> puis à flux utilisateur.

- Sélectionnez votre politique, par exemple B2C_1_SignupSignin.

- Sélectionnez Attributs utilisateur.

- Ajoutez les deux attributs personnalisés.

- Ajoutez l’attribut Nom d’affichage. Ces attributs sont collectés lors de l’inscription de l’utilisateur.

- Sélectionnez demandes d'application.

- Ajoutez les deux attributs personnalisés.

- Ajoutez le nom d'affichage. Ces attributs sont transmis à BIG-IP.

- Sélectionner Exécuter le flux utilisateur.

- Dans le menu de flux utilisateur, dans la barre de navigation à gauche, vérifiez les messages d'invite pour les attributs définis.

En savoir plus : Tutoriel : Créer des flux utilisateur et des stratégies personnalisées dans Azure AD B2C

Fédération Azure AD B2C

Fédérez BIG-IP et Azure AD B2C pour une confiance mutuelle. Inscrivez le BIG-IP dans l'instance Azure AD B2C en tant qu'application OIDC.

- Dans le portail, sélectionnez Inscriptions> d’applicationsNouvelle inscription.

- Entrez un nom d’application, par exemple HeaderApp1.

- Sous Types de comptes pris en charge, sélectionnez Comptes dans un fournisseur d’identité ou annuaire organisationnel (pour authentifier les utilisateurs avec des flux d’utilisateurs).

- Sous URI de redirection, sélectionnez Web.

- Entrez le nom de domaine complet public du service protégé.

- Entrez le chemin.

- Laissez les sélections restantes.

- Sélectionnez Inscrire.

- Accédez à Certificats et secrets>+ Nouveau secret client.

- Entrez un nom descriptif

- Entrez un TTL pour le secret utilisé par BIG-IP.

- Notez la clef secrète du client pour la configuration BIG-IP.

L’URI de redirection est le point d'accès BIG-IP. Après l’authentification, le serveur d’autorisation (Azure AD B2C) envoie des utilisateurs au point de terminaison.

En savoir plus : Tutoriel : Inscrire une application web dans Azure AD B2C pour Azure AD B2C.

Configuration de BIG-IP

Pour la configuration BIG-IP, utilisez la configuration guidée v.7/8. L’infrastructure de flux de travail est adaptée aux topologies d’accès et permet de publier rapidement des services web.

Version de configuration guidée

- Pour confirmer la version, connectez-vous à la configuration Web BIG-IP avec un compte administrateur.

- Accédez à Accès>Configuration guidée.

- La version apparaît dans le coin supérieur droit.

Pour mettre à niveau la configuration guidée, reportez-vous à my.f5.com pour K85454683 : Mettre à niveau la configuration guidée F5 BIG-IP sur le système BIG-IP.

Profils SSL

Utilisez le BIG-IP configuré avec un profil SSL client pour sécuriser le trafic côté client via TLS. Importez un certificat qui correspond au nom de domaine, utilisé par l’URL publique de votre application. Nous vous recommandons d’utiliser une autorité de certification publique, mais vous pouvez utiliser BIG-IP certificats auto-signés pour les tests.

Pour ajouter et gérer des certificats dans le BIG-IP VE, consultez techdocs.f5.com pour BIG-IP système : Administration SSL.

Configuration guidée

- Pour lancer l’Assistant Déploiement, dans la configuration web, accédez à Access>Guided Configuration.

- Sélectionnez Fédération>F5 en tant que client OAuth et serveur de ressources.

- Observez le résumé du flux pour ce scénario.

- Cliquez sur Suivant.

- L’assistant démarre.

Propriétés OAuth

Dans les sections suivantes, définissez les propriétés permettant d’activer la fédération entre l’APM BIG-IP et le serveur d’autorisation OAuth, le locataire Azure AD B2C. OAuth est référencé tout au long de la configuration de BIG-IP. La solution utilise OIDC, une couche d’identité sur le protocole OAuth 2.0. Les clients OIDC vérifient l’identité de l’utilisateur et obtiennent d’autres informations de profil.

Nom de la configuration

Un nom d’affichage de configuration permet de faire la distinction entre les configurations de déploiement dans la configuration guidée. Vous ne pouvez pas modifier le nom et il apparaît uniquement dans la vue Configuration guidée.

mode de fonctionnement

L'BIG-IP APM est un client OIDC, par conséquent, sélectionnez l’option Client.

Résolveur DNS

La cible spécifiée doit résoudre les adresses IP publiques des points de terminaison Azure AD B2C. Sélectionnez un programme de résolution DNS public ou créez-en un.

Paramètres du fournisseur

Configurez Azure AD B2C en tant que fournisseur d’identité OAuth2. La configuration guidée dispose de modèles Azure AD B2C, mais pas certaines étendues.

Ajoutez un nouveau fournisseur et configurez-le :

Propriétés générales OAuth

| Propriétés | Descriptif |

|---|---|

| Type de fournisseur OAuth | Coutume |

| Choisir un fournisseur OAuth | Créer ou utiliser un fournisseur OAuth |

| Nom | Un nom d’affichage unique pour l’IdP B2C. Ce nom apparaît aux utilisateurs en tant qu’option de fournisseur lors de la connexion |

| Type de jeton | JSON Web Token |

Paramètres de stratégie OAuth

| Propriétés | Descriptif |

|---|---|

| Étendue | Laisser vide. L'étendue de l'OpenID pour la connexion de l'utilisateur est ajoutée automatiquement. |

| Type d’octroi | Code d’autorisation. |

| Activer OpenID Connect | Sélectionnez l’option permettant de placer le client OAuth APM en mode OIDC |

| Type de flux | Code d’autorisation. |

Paramètres du fournisseur OAuth

L'URI OpenID suivant réfère au point de terminaison des métadonnées utilisé par les clients OIDC pour obtenir des informations sur l'IdP, telles que la rotation du certificat de signature.

- Recherchez le point de terminaison des métadonnées de votre locataire Azure AD B2C. Accédez à Inscriptions d’applications>Points de terminaison.

- Copiez l’URI du document de métadonnées Azure AD B2C OpenID Connect. Par exemple :

https://wacketywackb2c .b2clogin.com/<tenantname>.onmicrosoft.com/<policyname>/v2.0/.well-known/openid-configuration. - Mettez à jour l’URI avec vos propriétés.

https://<tenantname>.b2clogin.com/WacketywackB2C.onmicrosoft.com/B2C_1_SignUpIn/v2.0/.well-known/openid-configuration - Collez l’URI dans le navigateur.

- Affichez les métadonnées OIDC pour votre locataire Azure AD B2C.

| Propriété | Descriptif |

|---|---|

| Public visé | ID client de l’application représentant BIG-IP dans le locataire Azure AD B2C |

| URI d’authentification | Point de terminaison d’autorisation dans vos métadonnées B2C OIDC |

| URI de jeton | Point de terminaison de jeton dans vos métadonnées Azure AD B2C |

| URI de requête Userinfo | Laissez ce champ vide. Azure AD B2C ne prend pas en charge cette fonctionnalité |

| OpenID URI | Point de terminaison de métadonnées d’URI OpenID que vous avez créé |

| Ignorer la validation de certificat expiré | Laissez cette case décochée. |

| Autoriser le certificat de configuration JWK auto-signé | Vérifier |

| Pack d’autorité de certification approuvé | Sélectionnez ca-bundle.crt pour utiliser les autorités de confiance F5 par défaut. |

| Intervalle de découverte | Prévoyez un intervalle pour que le BIG-IP interroge votre locataire Azure AD B2C pour les mises à jour. L’intervalle minimal dans AGC version 16.1 0.0.19 est de 5 minutes. |

Paramètres du serveur OAuth

Pour le serveur d’autorisation OIDC, soit votre locataire Azure AD B2C.

| Propriété | Descriptions |

|---|---|

| ID de client | ID Client de l’application représentant BIG-IP dans le locataire Azure AD B2C |

| Clé secrète client | Clé secrète client de l’application |

| Profil SSL client-serveur | Définissez un profil SSL pour vous assurer que APM communique avec le fournisseur d’identité Azure AD B2C via TLS. Sélectionnez par défaut serverssl. |

Paramètres de requête OAuth

Le BIG-IP a requis des requêtes Azure AD B2C dans son ensemble de requêtes préconfiguré. Toutefois, les demandes ont été mal formées et ont manquant des paramètres importants. Nous les avons donc créés manuellement.

Demande de jeton : activée

| Propriété | Descriptif |

|---|---|

| Choisir une requête OAuth | Créer nouveau |

| Méthode HTTP | PUBLIER |

| Activer les en-têtes | Désactivé |

| Activer les paramètres | Vérifié |

| Paramètre | Nom du paramètre | Valeur du paramètre |

|---|---|---|

| client_id | client_id | N/A |

| nonce | nonce | N/A |

| redirect_uri | redirect_uri | N/A |

| portée | portée | N/A |

| type_de_réponse | type_de_réponse | N/A |

| secret du client | secret du client | N/A |

| sur mesure | type d'autorisation | code d'autorisation |

Demande de redirection d’authentification : activé

| Propriété | Descriptif |

|---|---|

| Choisir une requête OAuth | Créer nouveau |

| Méthode HTTP | AVOIR |

| Type d’invite | Aucun |

| Activer les en-têtes | Désactivé |

| Activer les paramètres | Vérifié |

| Paramètre | Nom du paramètre | Valeur du paramètre |

|---|---|---|

| client_id | client_id | N/A |

| redirect_uri | redirect_uri | N/A |

| type_de_réponse | type_de_réponse | N/A |

| portée | portée | N/A |

| nonce | nonce | N/A |

Demande d’actualisation du jeton : Désactivée , vous pouvez activer et configurer en fonction des besoins.

Requête UserInfo OpenID : Désactivée : non prise en charge dans les locataires globaux Azure AD B2C.

Propriétés du serveur virtuel

Créez un serveur virtuel BIG-IP pour intercepter les demandes des clients externes pour le service back-end protégé par un accès hybride sécurisé. Attribuez au serveur virtuel une adresse IP mappée à l’enregistrement DNS public pour le point de terminaison de service BIG-IP représentant l’application. Utilisez un serveur virtuel si disponible, sinon fournissez les propriétés suivantes.

| Propriété | Descriptif |

|---|---|

| Adresse de destination | IP privée ou publique qui devient le point de terminaison de service BIG-IP pour l’application principale |

| Port de service | HTTPS |

| Activer le port de redirection | Sélectionner afin que les utilisateurs soient redirigés automatiquement depuis http vers https |

| Rediriger le port | HTTP |

| Profil client SSL | Échangez le profil prédéfini clientssl avec celui qui a votre certificat SSL. Vous pouvez tester avec le profil par défaut. mais cela provoque probablement une alerte de navigateur. |

Propriétés du pool

Les services back-end apparaissent dans le BIG-IP sous la forme d’un pool, avec un ou plusieurs serveurs d’applications vers lesquels les serveurs virtuels dirigent le trafic entrant. Sélectionnez un pool, sinon créez-en un.

| Propriété | Descriptif |

|---|---|

| Méthode d’équilibrage de charge | Sélectionner Round Robin |

| Serveur de pool | Adresse IP interne de l’application back-end |

| Port | Port de service de l’application back-end |

Remarque

Vérifiez que BIG-IP a une vue directe sur l’adresse du serveur de pool.

Paramètres de l’authentification unique

Un BIG-IP prend en charge les options SSO, mais en mode client OAuth, la configuration guidée est limitée à Kerberos ou aux en-têtes HTTP. Activez l’authentification unique et utilisez les informations suivantes pour que l’APM mappe les attributs entrants définis aux en-têtes sortants.

| Propriété | Descriptif |

|---|---|

| Opération d’en-tête | Insérer |

| Nom de l’en-tête | nom |

| Valeur de l’en-tête | %{session.oauth.client.last.id_token.name} |

| Opération d’en-tête | Insérer |

| Nom de l’en-tête | agentid |

| Valeur de l’en-tête | %{session.oauth.client.last.id_token.extension_AgentGeo} |

Remarque

Les variables de session APM entre accolades respectent la casse. La saisie de l’agentid, lorsque le nom de l’attribut Azure AD B2C est envoyé en tant qu’AgentID, provoque un échec de mappage d’attributs. Définissez des attributs en minuscules. Dans Azure AD B2C, le flux utilisateur invite l’utilisateur à rechercher d’autres attributs à l’aide du nom d’attribut dans le portail. Par conséquent, utilisez la casse de phrase au lieu de minuscules.

Propriétés de personnalisation

Personnalisez la langue et l’apparence des écrans que les utilisateurs voient dans le flux de stratégie d’accès APM. Modifiez les messages d’écran et les invites, modifiez les dispositions de l’écran, les couleurs, les images et localisez les légendes, descriptions et messages.

Dans le champ texte d’en-tête de formulaire , remplacez la F5 Networks chaîne par un nom souhaité.

Propriétés de gestion de session

Utilisez les paramètres de gestion des sessions BIG-IP pour définir les conditions qui mettent fin aux sessions ou leur permettent de continuer. Définissez des limites pour les utilisateurs et les adresses IP et les pages d’erreurs. Nous vous recommandons d’implémenter une déconnexion unique (SLO), qui met fin aux sessions de manière sécurisée, ce qui réduit les risques d’accès non autorisé.

Déployer les paramètres

Sélectionnez Déployer pour valider les paramètres et créer des objets BIG-IP et APM pour un accès hybride sécurisé à l’application. L’application s’affiche en tant que ressource cible dans Accès conditionnel. Pour renforcer la sécurité, bloquez l’accès direct à l’application, en imposant ainsi un passage via le BIG-IP.

En savoir plus : Identity Protection et accès conditionnel pour Azure AD B2C

Tester le processus de connexion et d’inscription.

- En tant qu’utilisateur, accédez à l’URL externe de l’application.

- La page de connexion du client OAuth de BIG-IP s’affiche.

- Connectez-vous en utilisant le code d'autorisation. Pour supprimer cette étape, consultez la section Configurations supplémentaires .

- Inscrivez-vous et authentifiez-vous auprès de votre locataire Azure AD B2C.

Les images suivantes sont la boîte de dialogue de connexion de l’utilisateur et la page d’accueil de connexion.

Pour renforcer la sécurité, bloquez l’accès direct à l’application, en imposant ainsi un passage via le BIG-IP.

Configurations supplémentaires

Single Log Out (SLO)

Azure AD B2C prend en charge le fournisseur d’identité (IdP) et la déconnexion de l’application. Consultez Déconnexion unique.

Pour obtenir une SLO, activez la fonction de déconnexion de votre application pour appeler le point de terminaison de déconnexion Azure AD B2C. Ensuite, Azure AD B2C émet une redirection finale vers BIG-IP. Cette action garantit que la session APM de l’application utilisateur se termine.

Un autre processus SLO consiste à permettre à l'BIG-IP d’écouter la demande lors de la sélection du bouton Se déconnecter de l’application . Quand il détecte la requête, il appelle le point de terminaison de déconnexion Azure AD B2C. Cette approche empêche d’apporter des modifications à l’application.

Pour en savoir plus BIG-IP iRules, consultez support.f5.com pour K42052145 : Configuration de l’arrêt automatique de session (déconnexion) en fonction d’un nom de fichier référencé par l’URI.

Remarque

Quelle que soit l’approche, vérifiez que le locataire Azure AD B2C connaît le point de terminaison de déconnexion APM.

- Dans le portail, accédez à Gérer>Manifeste.

- Recherchez la propriété

logoutUrl. Elle lit nul. - Ajoutez l’URI de déconnexion post-déconnexion APM :

https://<mysite.com>/my.logout.php3

Remarque

<mysite.com> est le nom de domaine complet BIG-IP de votre application basée sur l’en-tête.

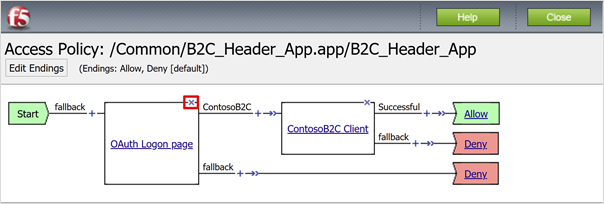

Flux de connexion optimisé

Pour améliorer l’expérience de connexion utilisateur, supprimez l’invite de connexion utilisateur OAuth qui s’affiche avant la pré-authentification De Microsoft Entra.

Accédez à Accès>Configuration guidée.

À l’extrême droite de la ligne, sélectionnez l’icône de cadenas.

L’application basée sur l’en-tête déverrouille la configuration stricte.

Le déverrouillage de la configuration stricte empêche les modifications avec l’interface utilisateur de l’assistant. BIG-IP objets sont associés à l’instance publiée de l’application et sont ouverts à la gestion directe.

Accédez à Access>Profils/Stratégies>Profils d'accès (Stratégies par session).

Pour l’objet de stratégie d’application, dans la colonne StratégiePer-Session , sélectionnez Modifier.

Pour supprimer l’objet de stratégie Page d’ouverture de session OAuth, sélectionnez X.

Au prompt, connectez-vous au nœud précédent.

Dans le coin supérieur gauche, sélectionnez Appliquer la stratégie d’accès.

Fermez l’onglet éditeur visuel.

Lorsque vous tentez de vous connecter à l’application, la page de connexion Azure AD B2C s’affiche.

Remarque

Si vous réactivez le mode strict et déployez une configuration, les paramètres effectués en dehors de l’interface utilisateur de configuration guidée sont remplacés. Implémentez ce scénario en créant manuellement des objets de configuration pour les services de production.

Résolution des problèmes

Utilisez les conseils de résolution des problèmes suivants si l’accès à l’application protégée est empêché.

Verbosité du journal

Les journaux BIG-IP disposent d’informations pour isoler les problèmes d’authentification et d’authentification unique. Augmentez le niveau de verbosité du journal.

- Accédez à Access Policy (Stratégie d’accès)>Overview (Vue d’ensemble)>Event Logs (Journaux des événements)>Settings (Paramètres) .

- Sélectionnez la ligne de votre application publiée, puis Modifier>Accéder aux journaux système.

- Dans la liste SSO, sélectionnez Déboguer.

- Cliquez sur OK.

- Avant d’examiner les journaux, reproduisez votre problème.

Une fois terminé, rétablissez les paramètres précédents.

Message d’erreur BIG-IP

Si vous voyez un message d’erreur BIG-IP après l’authentification Azure AD B2C, le problème peut être lié à la configuration SSO de Microsoft Entra ID vers le BIG-IP.

- Accédez à Access>Présentation>rapports d'accès.

- Exécuter le rapport pour la dernière heure

- Passez en revue les journaux d’activité pour obtenir des indices.

- Sélectionnez le lien Afficher les variables de session .

- Déterminez si l’APM reçoit les revendications Microsoft Entra attendues.

Aucun message d’erreur BIG-IP

Si aucun message d'erreur BIG-IP ne s'affiche, le problème peut être lié à la requête serveur ou à l'authentification unique (SSO) du BIG-IP à l'application.

- Accédez à Access Policy (Stratégie d’accès)>Overview (Vue d’ensemble)>Active Sessions (Sessions actives) .

- Sélectionnez le lien correspondant à votre session active.

- Sélectionnez le lien Afficher les variables .

- Examinez pour déterminer la cause première, en particulier si l’APM BIG-IP obtient des attributs de session inexacts.

- Utilisez les journaux d'application pour vérifier si l'application a reçu les attributs en tant qu'en-têtes.

Problème connu de la configuration guidée v8

Si vous utilisez la configuration guidée v8, un problème connu génère l’erreur suivante après l’authentification Azure AD B2C réussie. Le problème peut être l’AGC qui n’active pas le paramètre JWT automatique pendant le déploiement. L’APM ne peut pas obtenir les clés de signature de jeton actuelles. L’équipe d’ingénierie F5 étudie la cause racine.

Le même journal d’accès fournit des détails.

Activer manuellement le paramètre

- Accédez à Accès>Configuration guidée.

- À l’extrême droite de la ligne de votre application basée sur l’en-tête, sélectionnez le cadenas.

- Accédez à Access>Federation>OAuth Client/Resource Server>Providers.

- Sélectionnez le fournisseur pour votre configuration Azure AD B2C.

- Cochez la case Utiliser le JWT automatique .

- Sélectionnez Découvrir.

- Cliquez sur Enregistrer.

- Le champ Clé (JWT) contient l’ID de clé de certificat de signature de jeton (KID) à partir des métadonnées d’URI OpenID.

- Dans le coin supérieur gauche, sélectionnez Appliquer la stratégie d’accès.

- Sélectionnez Appliquer.

Pour plus d’informations, consultez techdocs.f5.com pour les conseils de résolution des problèmes liés au client et au serveur de ressources OAuth