Résoudre les problèmes d’extension système dans Microsoft Defender pour point de terminaison sur macOS

S’applique à :

- Microsoft Defender pour point de terminaison macOS

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Microsoft Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Vous pouvez envoyer des commentaires en ouvrant Microsoft Defender pour point de terminaison sur Mac sur votre appareil et en accédant à Aide > Envoyer des commentaires.

Une autre option consiste à envoyer des commentaires via le Microsoft Defender XDR en lançant security.microsoft.com et en sélectionnant l’onglet Envoyer des commentaires.

Cet article fournit des informations sur la résolution des problèmes liés à l’extension système installée dans le cadre de Microsoft Defender pour point de terminaison sur macOS.

À compter de macOS BigSur (11), macOS d’Apple exige que toutes les extensions système soient explicitement approuvées avant qu’elles ne soient autorisées à s’exécuter sur l’appareil.

Symptôme

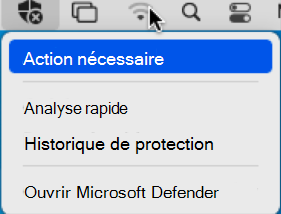

Vous remarquerez que le Microsoft Defender pour point de terminaison a un symbole x dans le bouclier, comme illustré dans la capture d’écran suivante :

Si vous cliquez sur le bouclier avec le symbole x , vous obtenez les options comme indiqué dans la capture d’écran suivante :

Cliquez sur Action nécessaire.

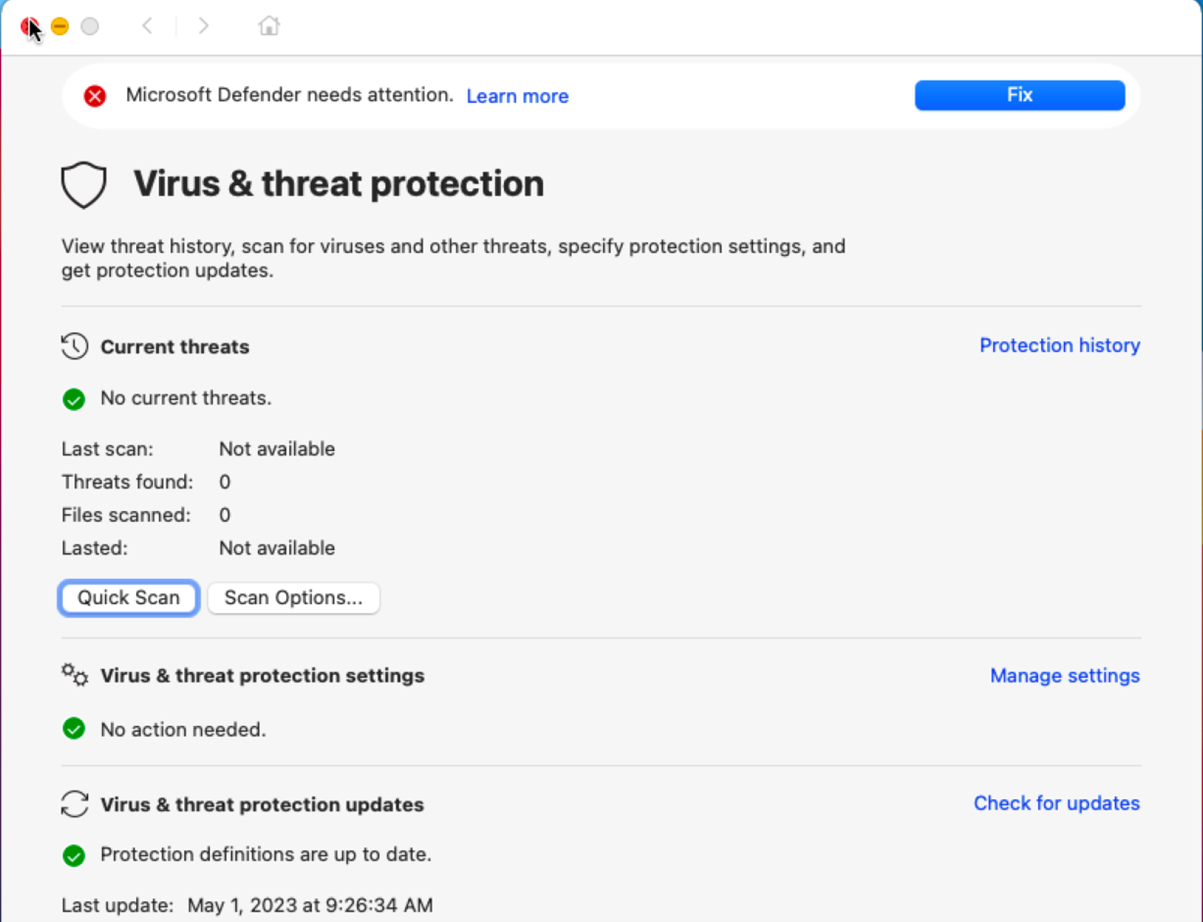

L’écran, comme illustré dans la capture d’écran suivante s’affiche :

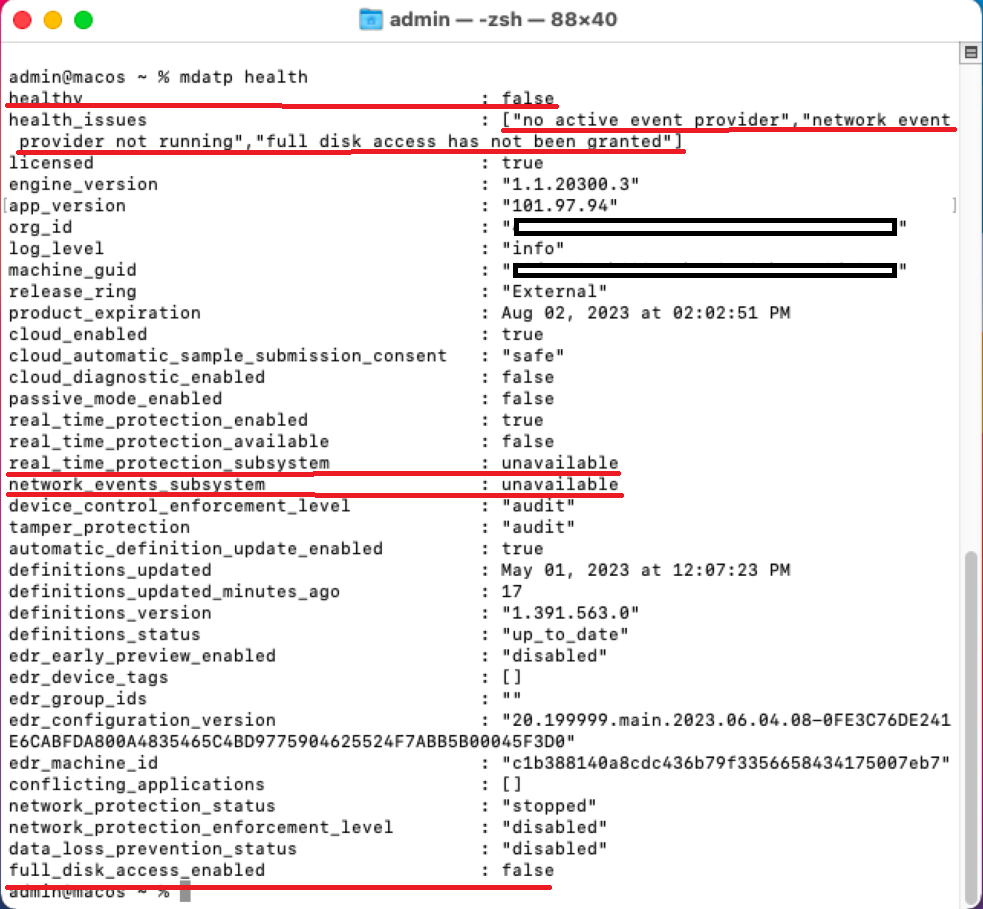

Vous pouvez également exécuter l’intégrité mdatp : il signale si la protection en temps réel est activée, mais n’est pas disponible. Ce rapport indique que l’extension système n’est pas approuvée pour s’exécuter sur votre appareil.

mdatp health

La sortie de l’exécution de l’intégrité mdatp est la suivante :

healthy : false

health_issues : ["no active event provider", "network event provider not running", "full disk access has not been granted"]

...

real_time_protection_enabled : unavailable

real_time_protection_available: unavailable

...

full_disk_access_enabled : false

Le rapport de sortie affiché sur l’exécution de l’intégrité mdatp est illustré dans la capture d’écran suivante :

Cause

macOS exige qu’un utilisateur approuve manuellement et explicitement certaines fonctions qu’une application utilise, par exemple les extensions système, l’exécution en arrière-plan, l’envoi de notifications, l’accès complet au disque, etc. Microsoft Defender pour point de terminaison s’appuie sur ces applications et ne peut pas fonctionner correctement tant que tous ces consentements n’ont pas été reçus d’un utilisateur.

Si vous n’avez pas approuvé l’extension système pendant le déploiement/l’installation de Microsoft Defender pour point de terminaison sur macOS, procédez comme suit :

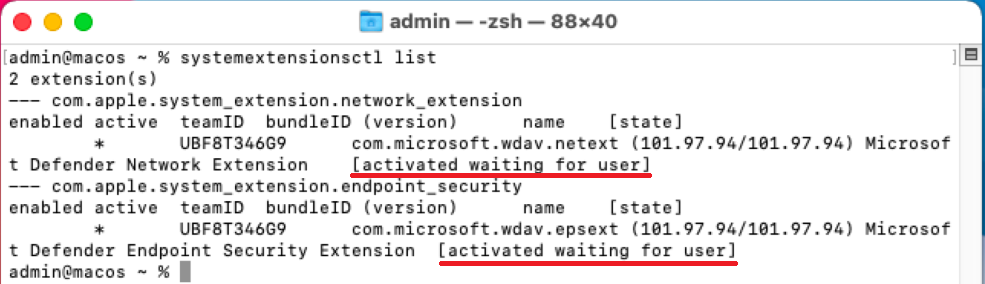

Vérifiez les extensions système en exécutant la commande suivante dans le terminal :

systemextensionsctl list

Vous remarquerez que les deux Microsoft Defender pour point de terminaison sur les extensions macOS sont dans l’état [activé en attente de l’utilisateur].

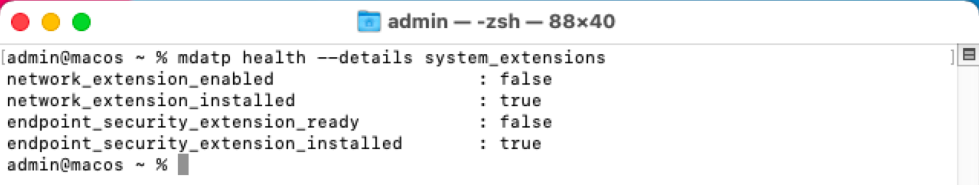

Dans le terminal, exécutez la commande suivante :

mdatp health --details system_extensions

Vous obtiendrez la sortie suivante :

network_extension_enabled : false

network_extension_installed : true

endpoint_security_extension_ready : false

endpoint_security_extension_installed : true

Cette sortie est illustrée dans la capture d’écran suivante :

Les fichiers suivants peuvent être manquants si vous les gérez via Intune, JamF ou une autre solution GPM :

| MobileConfig (Plist) | Sortie de la commande de console « mdatp health » | Paramètre macOS nécessaire pour que MDE sur macOS fonctionne correctement |

|---|---|---|

| « /Library/Managed Preferences/com.apple.system-extension-policy.plist » | real_time_protection_subsystem | Extension système |

| « /Library/Managed Preferences/com.apple.webcontent-filter.plist » | network_events_subsystem | Extension de filtre réseau |

| « /Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist » | full_disk_access_enabled | Contrôles de stratégie de préférence de confidentialité (PPPC, alias TCC (Transparency, Consent & Control), Full Disk Access (FDA)) |

| « /Library/Managed Preferences/com.apple.notificationsettings.plist » | s/o | Notifications de l’utilisateur final |

| « /Library/Managed Preferences/servicemanagement.plist » | s/o | Services en arrière-plan |

| « /Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist » | full_disk_access_enabled (pour DLP) | Accessibilité |

Pour résoudre le problème des fichiers manquants afin que les Microsoft Defender pour point de terminaison sur macOS fonctionnent correctement, consultez Microsoft Defender pour point de terminaison sur Mac.

Solution

Cette section décrit la solution d’approbation des fonctions telles que l’extension système, les services en arrière-plan, les notifications, l’accès complet au disque, etc., à l’aide des outils de gestion, à savoir Intune, JamF, Autres GPM et l’utilisation de la méthode de déploiement manuel. Pour effectuer ces fonctions à l’aide de ces outils de gestion, consultez :

Configuration requise

Avant d’approuver l’extension système (à l’aide de l’un des outils de gestion spécifiés), vérifiez que les conditions préalables suivantes sont remplies :

Étape 1 : Les profils sont-ils redescendre sur votre macOS ?

Si vous utilisez Intune, consultez Gérer les stratégies de mise à jour logicielle macOS dans Intune.

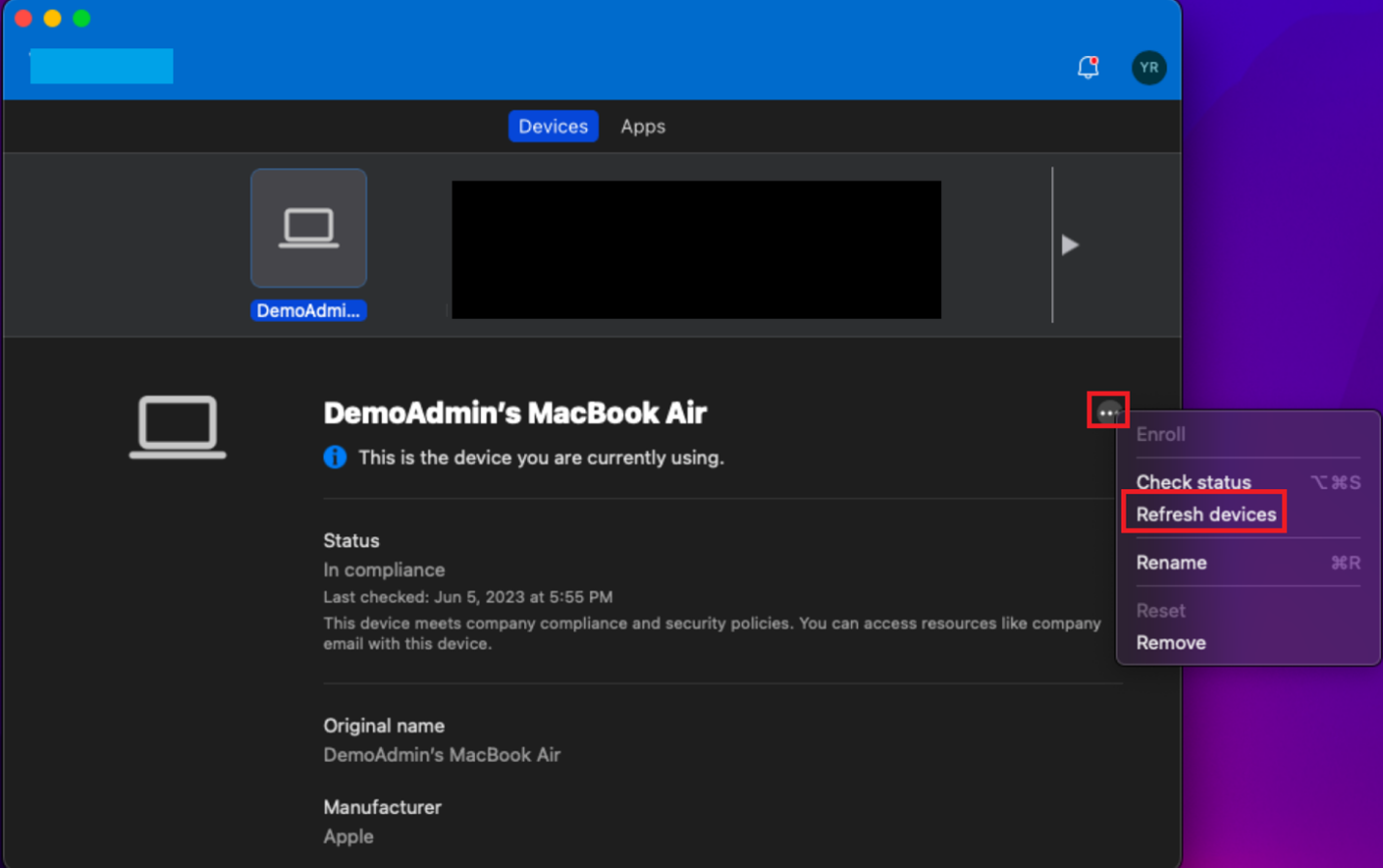

Cliquez sur les points de suspension (trois points).

Sélectionnez Actualiser les appareils. L’écran, comme illustré dans la capture d’écran suivante s’affiche :

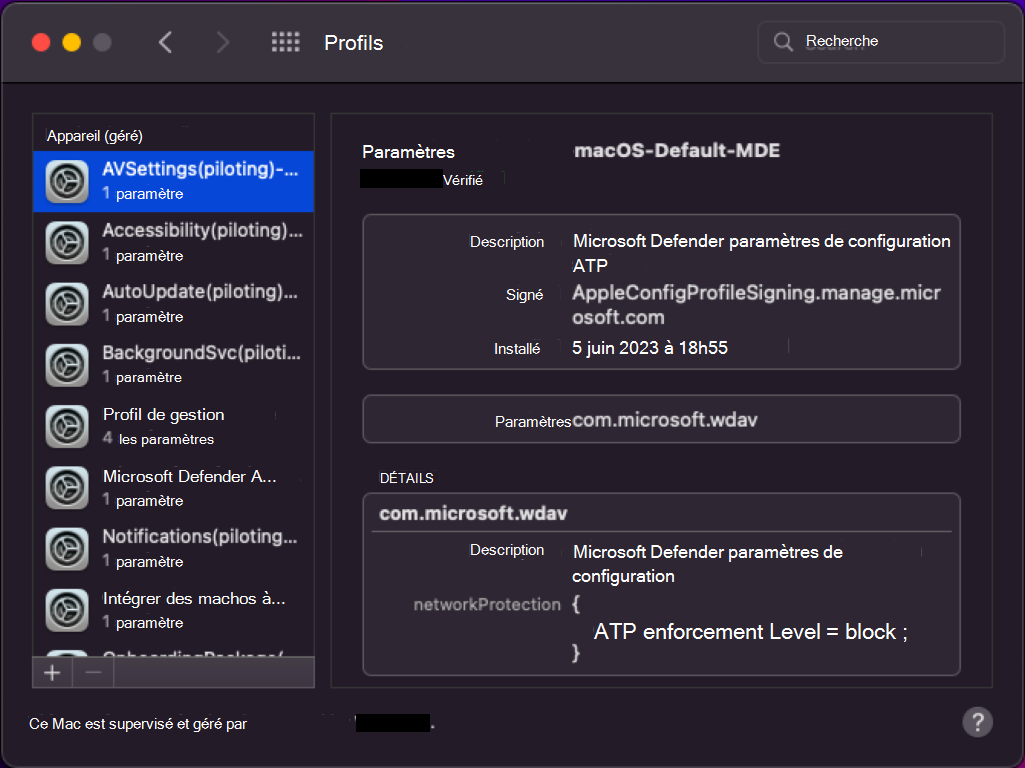

Dans Launchpad, tapez Préférences système.

Double-cliquez sur Profils.

Remarque

Si vous n’êtes pas joint à MDM, vous ne verrez pas Les profils comme option. Contactez votre équipe de support mdm pour voir pourquoi l’option Profils n’est pas visible. Vous devriez être en mesure de voir les différents profils tels que les extensions système, l’accessibilité, les services d’arrière-plan, les notifications, la mise à jour automatique Microsoft, etc., comme illustré dans la capture d’écran précédente.

Si vous utilisez JamF, utilisez la stratégie sudo jamf. Pour plus d’informations, consultez Gestion des stratégies.

Étape 2 : Vérifier que les profils nécessaires pour Microsoft Defender pour point de terminaison sont activés

La section Sections qui fournissent des conseils sur l’activation des profils nécessaires pour Microsoft Defender pour point de terminaison fournit des conseils sur la façon de résoudre ce problème, en fonction de la méthode que vous avez utilisée pour déployer Microsoft Defender pour point de terminaison sur macOS.

Remarque

Une convention de nommage appropriée pour vos profils de configuration est un réel avantage. Nous vous recommandons d’utiliser le schéma de nommage suivant :Name of the Setting(s) [(additional info)] -Platform - Set - Policy-Type Par exemple, FullDiskAccess (piloting) - macOS - Default - MDE

L’utilisation de la convention de nommage recommandée vous permet de vérifier que les profils appropriés sont supprimés au moment de la vérification.

Conseil

Pour vous assurer que les profils corrects sont en baisse, au lieu de taper .mobileconfig (plist), vous pouvez télécharger ce profil à partir de Github, afin d’éviter les traits d’union allongés de fautes de frappe.

Dans terminal, entrez la syntaxe suivante :

curl -O https://URL

Par exemple,

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mobileconfig/profiles/sysext.mobileconfig

Sections qui fournissent des conseils sur l’activation des profils nécessaires pour Microsoft Defender pour point de terminaison

-

- Fonction : Approuver les extensions système

- Configuration mobile (plist) : https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/sysext.mobileconfig

- Applicable à :

- Intune : Oui

- JamF : Oui

- Autre GPM : Oui

- Manuel : doit approuver l’extension en accédant à Préférences de sécurité ou Préférences > système Sécurité & Confidentialité , puis en sélectionnant Autoriser.

-

- Fonction : Filtre réseau

- Configuration mobile (plist) : https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/netfilter.mobileconfig

- Applicable à :

- Intune : Oui

- JamF : Oui

- Autre GPM : Oui

- Manuel : doit approuver l’extension en accédant à Préférences de sécurité ou Préférences > système Sécurité & Confidentialité , puis en sélectionnant Autoriser.

-

- Fonction : Contrôles de stratégie de préférence de confidentialité (PPPC, alias TCC (Transparency, Consent & Control), Full Disk Access (FDA))

- Configuration mobile (plist) : https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig

- Applicable à :

- Intune : Oui

- JamF : Oui

- Autre GPM : Oui

- Manuel : doit approuver l’extension en accédant à Préférences de sécurité ou Préférences > système Sécurité & >> Confidentialité Confidentialité Accès complet au disque , puis en sélectionnant Autoriser et en cochant la case en regard de ce qui suit :

- Microsoft Defender

- Extension de sécurité Microsoft Defender

-

- Fonction : exécution en arrière-plan

- Configuration mobile (plist) : https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/background_services.mobileconfig

- Applicable à :

- Intune : Oui

- JamF : Oui

- Autre GPM : Oui

- Manuel : non applicable

-

- Fonction : envoi de notifications

- Configuration mobile (plist) : https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/notif.mobileconfig

- Applicable à :

- Intune : Oui

- JamF : Oui

- Autre GPM : Oui

- Manuel : non applicable

-

- Fonction : Accessibilité

- Configuration mobile (plist) : https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/accessibility.mobileconfig

- Applicable à :

- Intune : Oui

- JamF : Oui

- Autre GPM : Oui

- Manuel : non applicable

Étape 3 : Tester les profils installés à l’aide de l’outil « profil » intégré macOS. Il compare vos profils à ce que nous avons publié dans GitHub, signalant des profils incohérents ou des profils manquants

- Téléchargez le script à partir de https://github.com/microsoft/mdatp-xplat/tree/master/macos/mdm.

- Cliquez sur Brut. La nouvelle URL sera https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py.

- Enregistrez-le en tant que analyze_profiles.py dans Téléchargements en exécutant la commande suivante dans le terminal :

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

- Exécutez le script python3 de l’analyseur de profil sans aucun paramètre en exécutant la commande suivante dans le terminal :

cd /Downloads

sudo python3 analyze_profiles.py

Remarque

Des autorisations Sudo sont nécessaires pour exécuter cette commande.

OR

- Exécutez le script directement à partir du web en exécutant la commande suivante :

sudo curl https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

| python3 -

Remarque

Des autorisations Sudo sont nécessaires pour exécuter cette commande.

La sortie affiche tous les problèmes potentiels liés aux profils.

Contenu recommandé

- Déploiement de Microsoft Defender pour point de terminaison sur macOS avec Jamf Pro : découvrez comment déployer Microsoft Defender pour point de terminaison sur macOS avec Jamf Pro.

- Configurer la Microsoft Defender pour point de terminaison sur les stratégies macOS dans Jamf Pro : découvrez comment configurer les Microsoft Defender pour point de terminaison sur les stratégies macOS dans Jamf Pro.

- Configurer des groupes d’appareils dans Jamf Pro : découvrez comment configurer des groupes d’appareils dans Jamf Pro pour Microsoft Defender pour point de terminaison sur macOS.

- Se connecter à Jamf Pro