Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Antivirus Microsoft Defender

Plateformes

- Windows

Il est essentiel de maintenir votre protection antivirus à jour. La gestion des mises à jour de protection pour Microsoft Defender Antivirus comporte deux composants :

- Où les mises à jour sont téléchargées ; et

- Quand les mises à jour sont téléchargées et appliquées

Cet article explique comment spécifier l’emplacement à partir duquel les mises à jour doivent être téléchargées (cette spécification est également appelée ordre de secours). Consultez l’article Gérer les mises à jour Microsoft Defender antivirus et appliquer des bases de référence pour obtenir une vue d’ensemble du fonctionnement des mises à jour et de la configuration d’autres aspects des mises à jour (tels que la planification des mises à jour).

Importante

Microsoft Defender Antivirus Security Intelligence mises à jour et mises à jour de la plateforme sont fournies via Windows Update et, à compter du lundi 21 octobre 2019, toutes les mises à jour du renseignement de sécurité sont signées sha-2 exclusivement. Vos appareils doivent être mis à jour pour prendre en charge SHA-2 afin de mettre à jour vos informations de sécurité. Pour plus d’informations, consultez Exigences de prise en charge de la signature de code SHA-2 2019 pour Windows et WSUS.

Ordre de secours

En règle générale, vous configurez des points de terminaison pour télécharger individuellement les mises à jour à partir d’une source principale suivie d’autres sources par ordre de priorité, en fonction de votre configuration réseau. Mises à jour sont obtenus à partir de sources dans l’ordre que vous spécifiez. Si les mises à jour de la source actuelle sont obsolètes, la source suivante dans la liste est utilisée immédiatement.

Lorsque des mises à jour sont publiées, une logique est appliquée pour réduire la taille de la mise à jour. Dans la plupart des cas, seules les différences entre la dernière mise à jour et la mise à jour actuellement installée sont téléchargées et appliquées à l’appareil. L’ensemble des différences est appelé delta. La taille du delta dépend de deux facteurs main :

- L’âge de la dernière mise à jour sur l’appareil ; et

- Source utilisée pour télécharger et appliquer les mises à jour

Plus les mises à jour sur un point de terminaison sont anciennes, plus le téléchargement est volumineux. Toutefois, vous devez également prendre en compte la fréquence de téléchargement. Une planification de mise à jour plus fréquente peut entraîner une utilisation plus importante du réseau, tandis qu’une planification moins fréquente peut entraîner des tailles de fichiers plus importantes par téléchargement.

Il existe cinq emplacements où vous pouvez spécifier où un point de terminaison doit obtenir les mises à jour :

- Microsoft Update

- Windows Server Update Service (voir la remarque 1 ci-dessous)

- Microsoft Endpoint Configuration Manager

- Partage de fichiers réseau

- Mises à jour du renseignement de sécurité pour l’antivirus Microsoft Defender et d’autres logiciels anti-programme malveillant Microsoft (voir la note 2 ci-dessous)

Remarque

Intune serveur de mise à jour de définition interne : si vous utilisez un point de mise à jour logicielle (SUP) dans Microsoft Endpoint Configuration Manager pour obtenir des mises à jour de définition pour Microsoft Defender Antivirus, et vous devez accéder à Windows Update sur les appareils clients bloqués, vous pouvez passer à la cogestion et décharger la charge de travail Endpoint Protection vers Intune. Dans la stratégie anti-programme malveillant configurée dans Intune, il existe une option « serveur de mise à jour de définition interne » que vous pouvez définir pour utiliser wsus (Windows Server Update Service) local comme source de mise à jour. Cette configuration vous permet de contrôler les mises à jour du serveur Windows Update (WU) officiel qui sont approuvées pour les organisations d’entreprise. Il permet également de proxyer et d’enregistrer le trafic réseau vers le réseau windows Mises à jour officiel. Votre stratégie et votre registre peuvent être répertoriés en tant que renseignements de sécurité Centre de protection Microsoft contre les programmes malveillants (MMPC), son ancien nom.

Pour garantir le meilleur niveau de protection, Microsoft Update permet des mises en production rapides, ce qui signifie que des téléchargements plus petits sont fréquents. Le service de mise à jour Windows Server, le Configuration Manager de point de terminaison Microsoft, les mises à jour de veille de sécurité Microsoft et les sources de mises à jour de plateforme fournissent des mises à jour moins fréquentes. Par conséquent, le delta peut être plus grand, ce qui entraîne des téléchargements plus importants.

Les mises à jour de plateforme et les mises à jour du moteur sont publiées à une cadence mensuelle. Les mises à jour de veille de sécurité sont fournies plusieurs fois par jour, mais ce package delta ne contient pas de mise à jour du moteur. Consultez Microsoft Defender Informations de sécurité antivirus et mises à jour des produits.

Importante

Si vous avez défini les mises à jour de la page Veille de sécurité Microsoft comme source de secours après Windows Server Update Service ou Microsoft Update, les mises à jour sont téléchargées à partir des mises à jour de veille de sécurité et des mises à jour de plateforme uniquement lorsque la mise à jour actuelle est considérée comme obsolète. (Par défaut, il s’agit de sept jours consécutifs de l’impossibilité d’appliquer les mises à jour à partir du service de mise à jour Windows Server ou des services Microsoft Update). Toutefois, vous pouvez définir le nombre de jours avant que la protection ne soit signalée comme obsolète.

À compter du lundi 21 octobre 2019, les mises à jour du renseignement de sécurité et les mises à jour de plateforme sont signées exclusivement par SHA-2. Les appareils doivent être mis à jour pour prendre en charge SHA-2 afin d’obtenir les dernières mises à jour de veille de sécurité et de plateforme. Pour plus d’informations, consultez Exigences de prise en charge de la signature de code SHA-2 2019 pour Windows et WSUS.

Chaque source a des scénarios typiques qui dépendent de la façon dont votre réseau est configuré, en plus de la fréquence de publication des mises à jour, comme décrit dans le tableau suivant :

| Lieu | Exemple de scénario |

|---|---|

| Windows Server Update Service | Vous utilisez Windows Server Update Service pour gérer les mises à jour de votre réseau. |

| Microsoft Update | Vous souhaitez que vos points de terminaison se connectent directement à Microsoft Update. Cette option est utile pour les points de terminaison qui se connectent de manière irrégulière à votre réseau d’entreprise, ou si vous n’utilisez pas Windows Server Update Service pour gérer vos mises à jour. |

| Partage UNC | Vous avez des appareils qui ne sont pas connectés à Internet (par exemple, des machines virtuelles ou des machines virtuelles). Vous pouvez utiliser votre hôte de machine virtuelle connecté à Internet pour télécharger les mises à jour sur un partage réseau, à partir duquel les machines virtuelles peuvent obtenir les mises à jour. Consultez le guide de déploiement VDI pour savoir comment les partages de fichiers sont utilisés dans les environnements VDI (Virtual Desktop Infrastructure). Les mises à jour de plateforme peuvent également être déployées à l’aide de cette méthode. |

| Microsoft Endpoint Configuration Manager | Vous utilisez Microsoft Endpoint Configuration Manager pour mettre à jour vos points de terminaison. |

| Mises à jour de veille de sécurité et mises à jour de plateforme pour Microsoft Defender Antivirus et autres logiciels anti-programmes malveillants Microsoft (anciennement APPELÉS MMPC) |

Vérifiez que les appareils sont mis à jour pour prendre en charge SHA-2. Microsoft Defender Antivirus Security Intelligence et les mises à jour de la plateforme sont fournies via Windows Update. Depuis le 21 octobre 2019, les mises à jour du renseignement de sécurité et de la plateforme sont signées exclusivement PAR SHA-2. Téléchargez les dernières mises à jour de protection en raison d’une infection récente ou pour vous aider à provisionner une image de base forte pour le déploiement de VDI. Cette option doit être utilisée uniquement comme source de secours finale, et non comme source primaire. Il ne doit être utilisé que si les mises à jour ne peuvent pas être téléchargées à partir du service de mise à jour Windows Server ou de Microsoft Update pendant un nombre spécifié de jours. |

Vous pouvez gérer l’ordre dans lequel les sources de mise à jour sont utilisées avec stratégie de groupe, Microsoft Endpoint Configuration Manager, les applets de commande PowerShell et WMI.

Importante

Si vous définissez Windows Server Update Service comme emplacement de téléchargement, vous devez approuver les mises à jour, quel que soit l’outil de gestion que vous utilisez pour spécifier l’emplacement. Vous pouvez configurer une règle d’approbation automatique avec Windows Server Update Service, ce qui peut être utile lorsque les mises à jour arrivent au moins une fois par jour. Pour plus d’informations, consultez Synchroniser les mises à jour endpoint Protection dans le service de mise à jour autonome Windows Server.

Les procédures décrites dans cet article décrivent d’abord comment définir l’ordre, puis comment configurer l’option Serveur de fichiers Windows - Partage de fichiers si elle est activée.

Utiliser stratégie de groupe pour gérer l’emplacement de mise à jour

Sur votre ordinateur de gestion stratégie de groupe, ouvrez la console de gestion stratégie de groupe. Cliquez avec le bouton droit sur l’objet stratégie de groupe que vous souhaitez configurer, puis sélectionnez Modifier.

Dans le Rédacteur Gestion des stratégie de groupe, accédez à Configuration de l’ordinateur.

Sélectionnez Stratégies , puis Modèles d’administration.

Développez l’arborescence des composants Windows Mises>à jour de la signatureWindows Defender>.

Remarque

- Pour Windows 10, versions 1703 et 1809 comprises, le chemin de stratégie est Composants > Windows Microsoft Defender Signature antivirus > Mises à jour

- Pour Windows 10 version 1903, le chemin de stratégie est Composants > Windows Microsoft Defender Antivirus > Security Intelligence Mises à jour

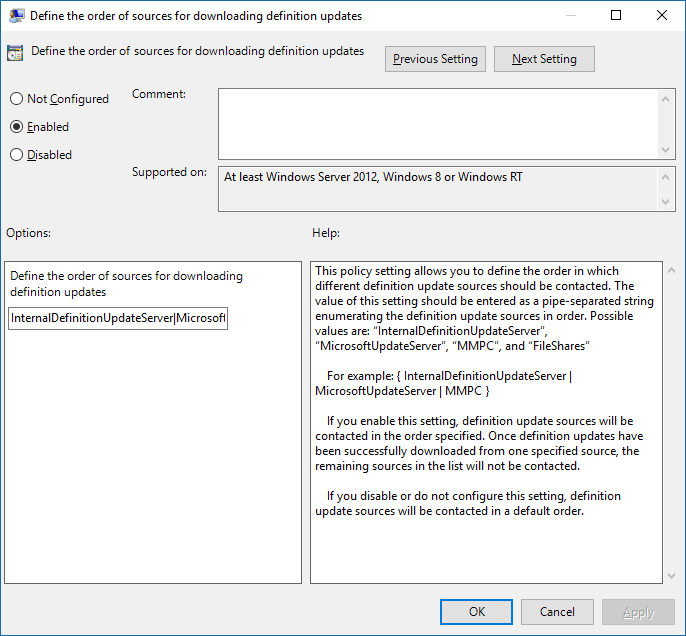

Modifiez le paramètre Définir l’ordre des sources pour le téléchargement des mises à jour du renseignement de sécurité . Définissez l’option sur Activé.

Spécifiez l’ordre des sources, séparées par un seul canal, par exemple :

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPC, comme illustré dans la capture d’écran suivante.Sélectionnez OK. Cette action définit l’ordre des sources de mise à jour de protection.

Modifiez le paramètre Définir les partages de fichiers pour le téléchargement des mises à jour du renseignement de sécurité , puis définissez l’option sur Activé.

Sur un Windows Server, spécifiez la source du partage de fichiers. Si vous avez plusieurs sources, spécifiez chaque source dans l’ordre dans lequel elles doivent être utilisées, séparées par un seul canal. Utilisez la notation UNC standard pour délimiter le chemin d’accès. Par exemple :

\\WindowsFileServer\share-name\object-name|\\host-name2\share-name\object-name.Si vous n’entrez aucun chemin d’accès, cette source est ignorée lorsque la machine virtuelle télécharge les mises à jour.

Sélectionnez OK. Cette action définit l’ordre des partages de fichiers lorsque cette source est référencée dans le paramètre de stratégie de groupe Définir l’ordre des sources... .

Utiliser Microsoft Endpoint Configuration Manager pour gérer l’emplacement de mise à jour

Pour plus d’informations sur la configuration de Microsoft Endpoint Configuration Manager (Current Branch), consultez Configurer security intelligence Mises à jour pour Endpoint Protection.

Utiliser des applets de commande PowerShell pour gérer l’emplacement de mise à jour

Utilisez les applets de commande PowerShell suivantes pour définir l’ordre de mise à jour.

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

Si vous souhaitez en savoir plus, consultez les articles suivants :

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- Utiliser les applets de commande PowerShell pour configurer et exécuter Microsoft Defender Antivirus

- applets de commande Defender Antivirus

Utiliser WMI (Windows Management Instruction) pour gérer l’emplacement de mise à jour

Utilisez la méthode Set de la classe MSFT_MpPreference pour les propriétés suivantes :

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

Pour plus d’informations, consultez les articles suivants :

Utiliser Mobile Gestion des appareils (MDM) pour gérer l’emplacement de mise à jour

Pour plus d’informations sur la configuration de GPM, consultez Fournisseur de services de configuration de stratégie - Defender/SignatureUpdateFallbackOrder .

Que se passe-t-il si nous utilisons un fournisseur non-Microsoft ?

Cet article explique comment configurer et gérer les mises à jour pour Microsoft Defender Antivirus. Toutefois, vous pouvez engager des fournisseurs non-Microsoft pour effectuer ces tâches.

Par exemple, supposons que Contoso ait engagé Fabrikam pour gérer sa solution de sécurité, qui inclut Microsoft Defender Antivirus. Fabrikam utilise généralement Windows Management Instrumentation, les applets de commande PowerShell ou la ligne de commande Windows pour déployer des correctifs et des mises à jour.

Remarque

Microsoft ne teste pas les solutions tierces pour gérer Microsoft Defender Antivirus.

Créer un partage UNC pour le renseignement de sécurité

Sur un serveur de fichiers Windows, configurez un partage de fichiers réseau (UNC/lecteur mappé) pour télécharger les informations de sécurité à partir du site MMPC à l’aide d’une tâche planifiée.

Sur le système pour lequel vous souhaitez approvisionner le partage et télécharger les mises à jour, créez un dossier pour le script.

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\Créez un dossier pour les mises à jour de signature.

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86Téléchargez le script PowerShell à partir de www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4.

Sélectionnez Téléchargement manuel.

Sélectionnez Télécharger le fichier nupkg brut.

Extrayez le fichier.

Copiez le fichier

SignatureDownloadCustomTask.ps1dans le dossier que vous avez créé précédemment,C:\Tool\PS-Scripts\.Utilisez la ligne de commande pour configurer la tâche planifiée.

Remarque

Il existe deux types de mises à jour : complètes et delta.

Pour le delta x64 :

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Pour x64 complet :

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Pour le delta x86 :

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Pour x86 complet :

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

Remarque

Lorsque les tâches planifiées sont créées, vous pouvez les trouver dans le Planificateur de tâches sous

Microsoft\Windows\Windows Defender.Exécutez chaque tâche manuellement et vérifiez que vous disposez de données (

mpam-d.exe,mpam-fe.exe, etnis_full.exe) dans les dossiers suivants (vous pouvez utiliser des emplacements différents) :C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

Si la tâche planifiée échoue, exécutez les commandes suivantes :

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"Créez un partage pointant vers

C:\Temp\TempSigs(par exemple,\\server\updates).Remarque

Au minimum, les utilisateurs authentifiés doivent disposer d’un accès « Lecture ». Cette exigence s’applique également aux ordinateurs de domaine, au partage et à NTFS (sécurité).

Définissez l’emplacement du partage dans la stratégie sur le partage.

Remarque

N’ajoutez pas le dossier x64 (ou x86) dans le chemin d’accès. Le

mpcmdrun.exeprocessus l’ajoute automatiquement.

Activer les mises à jour de plateforme à l’aide du partage UNC

Pour activer les mises à jour de plateforme à l’aide du partage UNC, téléchargez KB4052623 et copiez-la dans les dossiers de l’architecture en tant que updateplatform.exe. Ces fichiers sont mis à jour mensuellement et doivent être mis à jour manuellement par vous.

KB4052623 est disponible pour les architectures suivantes :

Exemple de structure

[UNC Share]\

x86\

mpam-fe.exe

mpam-d.exe

updateplatform.exe

x64\

mpam-fe.exe

mpam-d.exe

updateplatform.exe

Articles connexes

- Déployer Microsoft Defender Antivirus

- Gérer les mises à jour de Antivirus Microsoft Defender et appliquer des lignes de base

- Gérer les mises à jour pour les points de terminaison obsolètes

- Gérer les mises à jour forcées en fonction des événements

- Gérer les mises à jour pour les appareils mobiles et les machines virtuelles

- Antivirus Microsoft Defender dans Windows 10

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.