Intégration à l’aide de Microsoft Intune

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Microsoft Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Cet article sert d’exemple de méthode d’intégration.

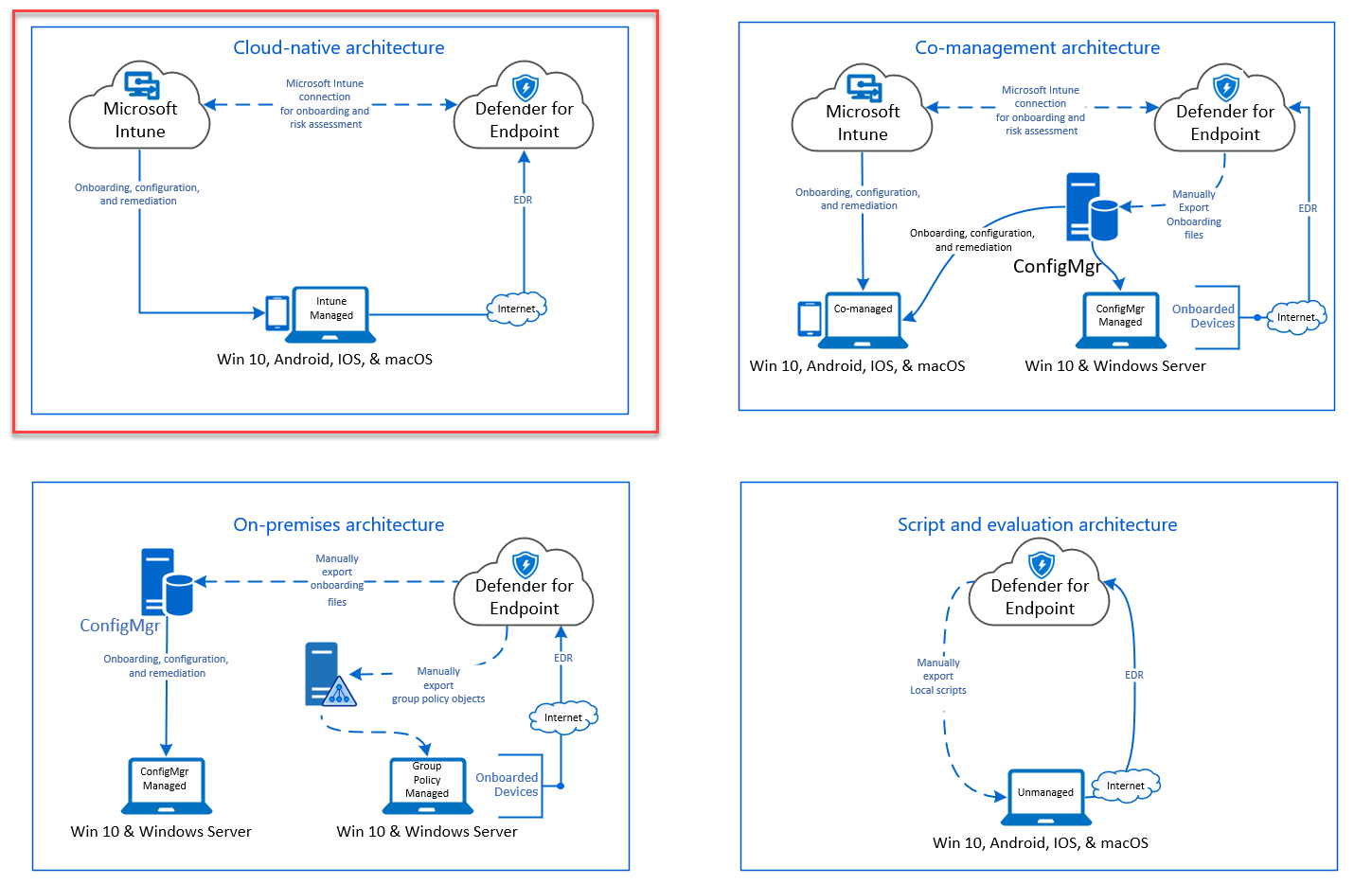

Dans l’article Planification , plusieurs méthodes étaient fournies pour intégrer des appareils au service. Cet article traite de l’architecture native cloud.

Diagramme des architectures d’environnement

Diagramme des architectures d’environnement

Bien que Defender pour point de terminaison prenne en charge l’intégration de différents points de terminaison et outils, cet article ne les couvre pas. Pour plus d’informations sur l’intégration générale à l’aide d’autres outils et méthodes de déploiement pris en charge, consultez Vue d’ensemble de l’intégration.

La Microsoft Intune famille de produits est une plateforme de solutions qui unifie plusieurs services. Il comprend Microsoft Intune et Microsoft Configuration Manager.

Cet article guide les utilisateurs dans :

- Étape 1 : Intégration d’appareils au service en créant un groupe dans Microsoft Intune pour affecter des configurations sur

- Étape 2 : Configuration des fonctionnalités de Defender pour point de terminaison à l’aide de Microsoft Intune

Ce guide d’intégration vous guide tout au long des étapes de base suivantes que vous devez effectuer lors de l’utilisation de Microsoft Intune :

- Identification des appareils ou des utilisateurs cibles

- Création d’un groupe Microsoft Entra (utilisateur ou appareil)

- Création d’un profil de configuration

- Dans Microsoft Intune, nous vous guidons dans la création d’une stratégie distincte pour chaque fonctionnalité.

Ressources

Voici les liens dont vous avez besoin pour le reste du processus :

Pour plus d’informations sur Microsoft Intune, accédez à Microsoft Intune gère en toute sécurité les identités, gère les applications et gère les appareils.

Étape 1 : Intégrer des appareils en créant un groupe dans Intune pour affecter des configurations sur

Identifier les appareils ou les utilisateurs cibles

Dans cette section, nous créons un groupe de test sur lequel affecter vos configurations.

Remarque

Intune utilise des groupes Microsoft Entra pour gérer les appareils et les utilisateurs. En tant qu’administrateur Intune, vous pouvez configurer des groupes en fonction des besoins de votre organisation.

Pour plus d’informations, voir Ajouter des groupes pour organiser les utilisateurs et les appareils.

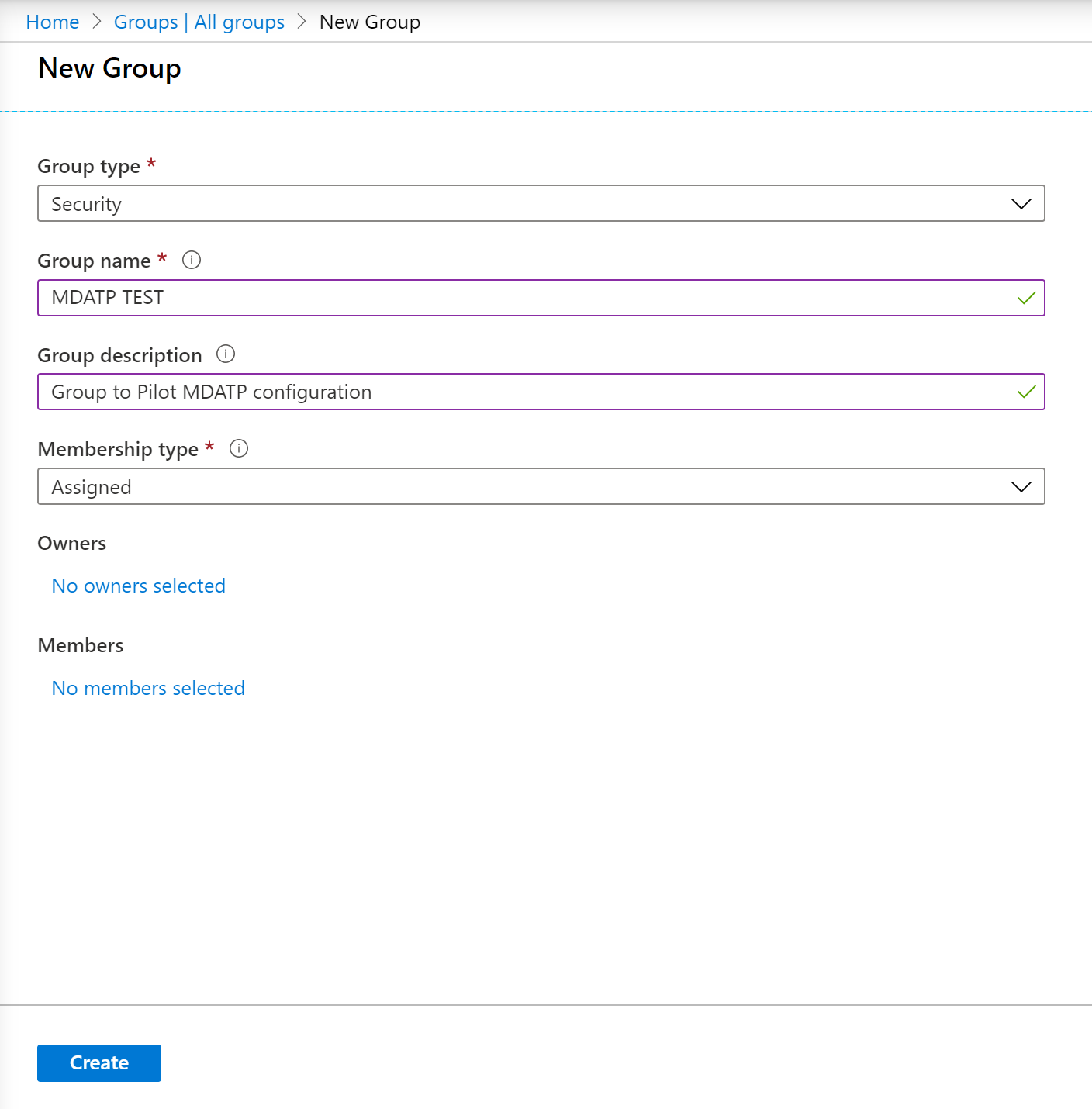

Créer un groupe

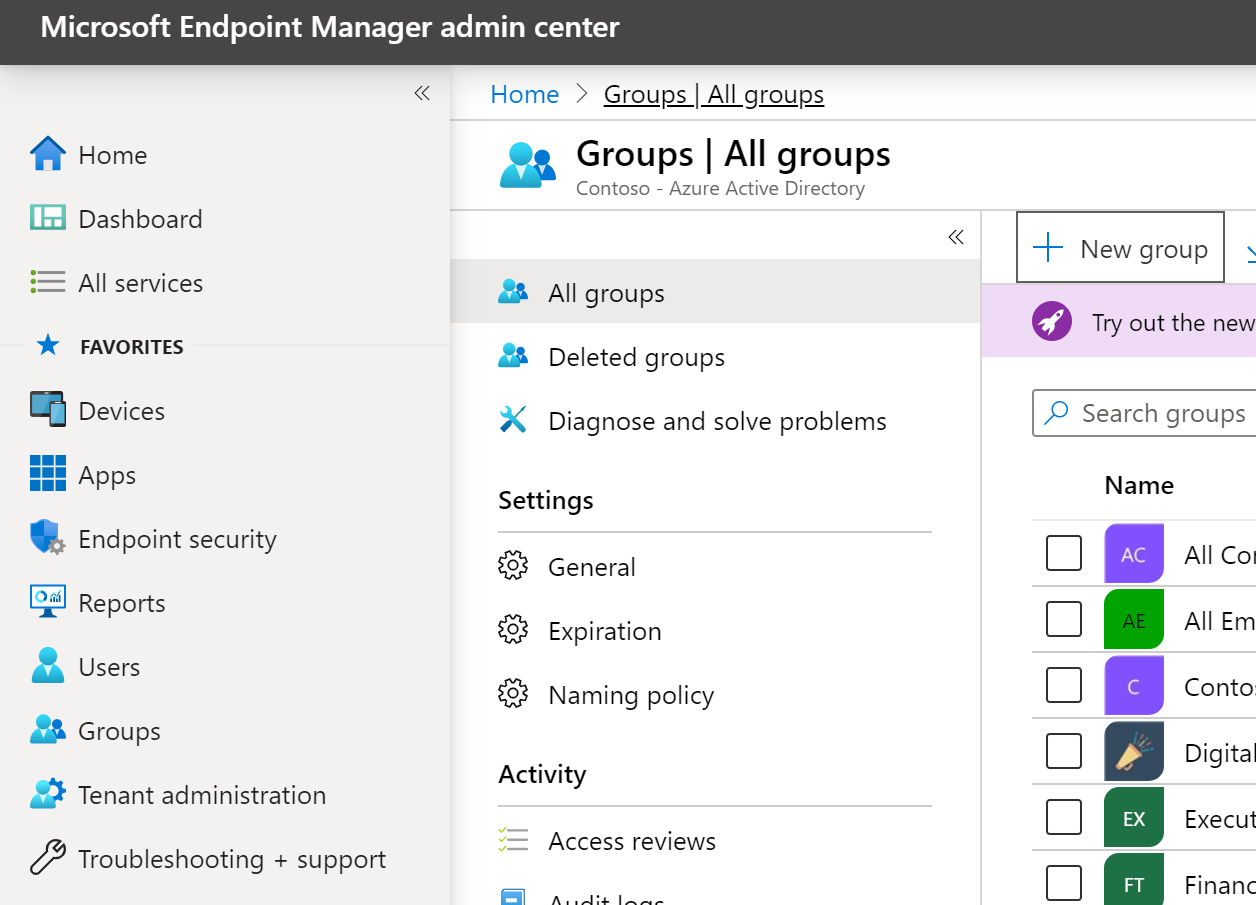

Ouvrez le Centre d’administration Microsoft Intune.

Ouvrez Groupes > Nouveau groupe.

Entrez les détails et créez un groupe.

Ajoutez votre utilisateur ou appareil de test.

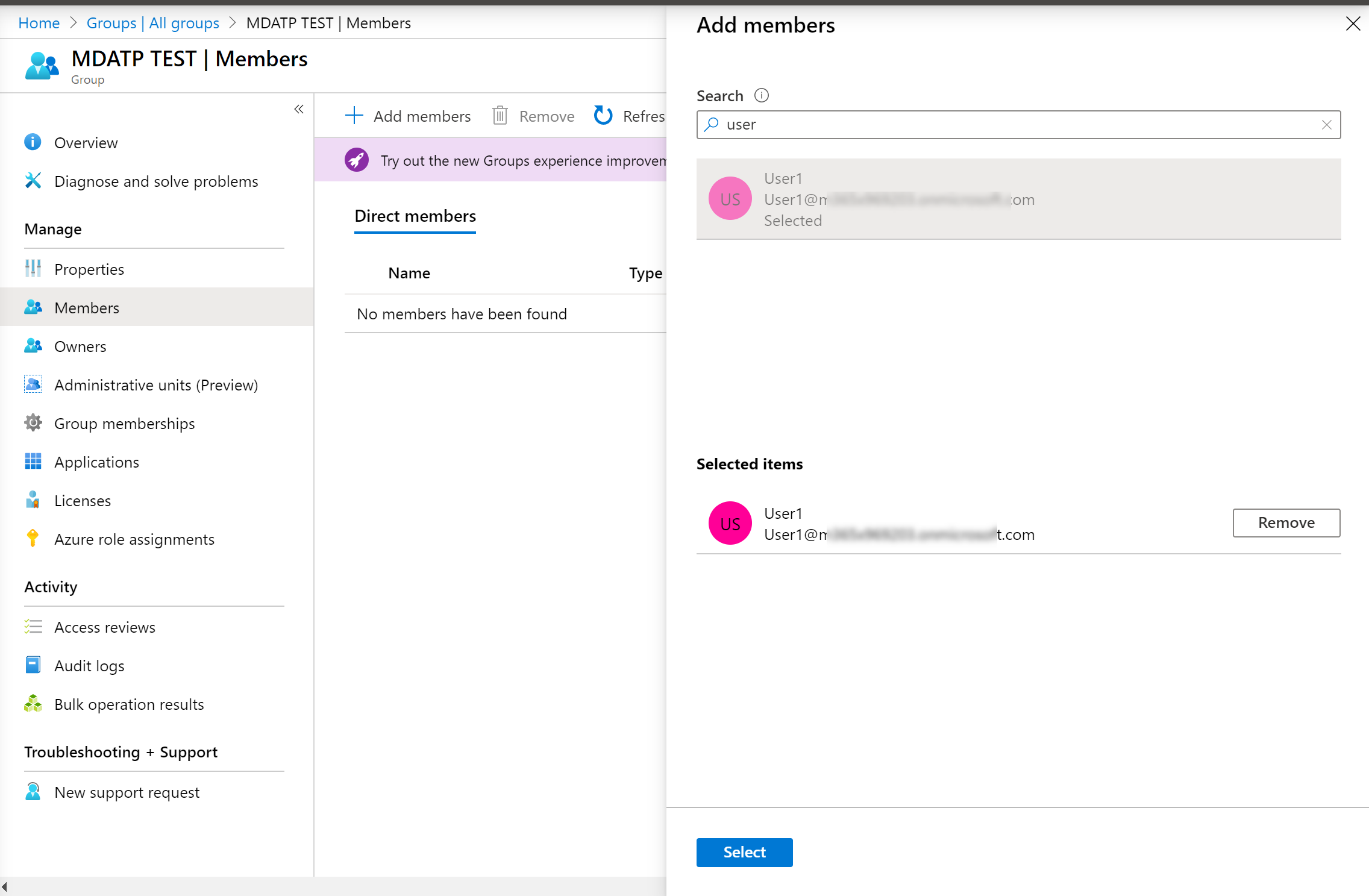

Dans le volet Groupes > Tous les groupes , ouvrez votre nouveau groupe.

Sélectionnez Membres > Ajouter des membres.

Recherchez votre utilisateur ou appareil de test et sélectionnez-le.

Votre groupe de test a maintenant un membre à tester.

Étape 2 : Create des stratégies de configuration pour configurer les fonctionnalités de Microsoft Defender pour point de terminaison

Dans la section suivante, vous créez plusieurs stratégies de configuration.

Tout d’abord, une stratégie de configuration pour sélectionner les groupes d’utilisateurs ou d’appareils qui sont intégrés à Defender pour point de terminaison :

Ensuite, vous continuez en créant plusieurs types de stratégies de sécurité de point de terminaison :

Détection et réponse du point de terminaison

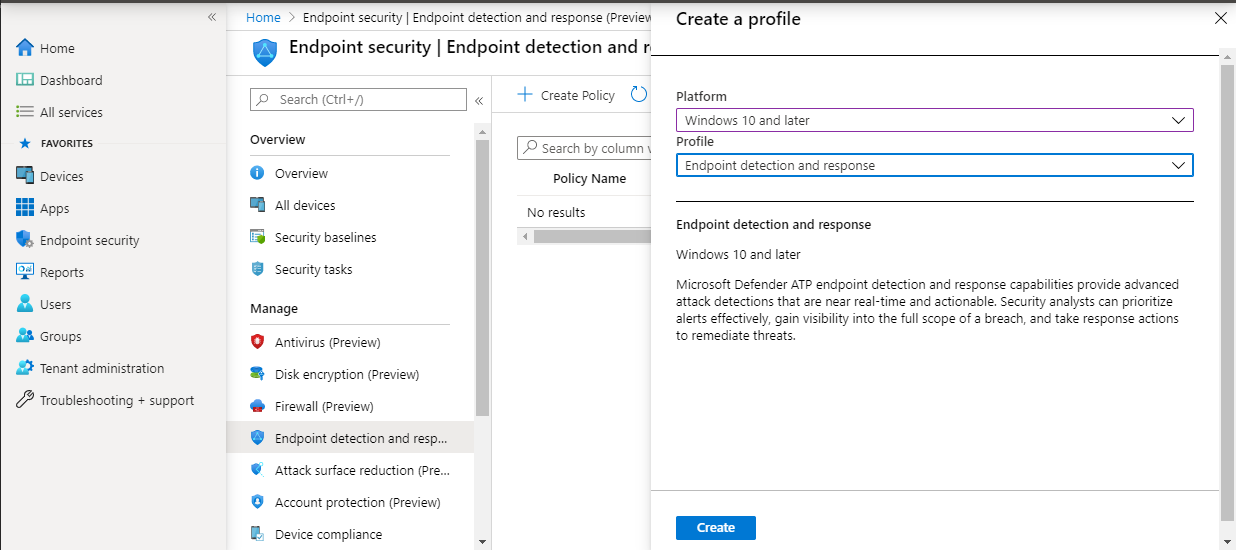

Ouvrez le centre d’administration Intune.

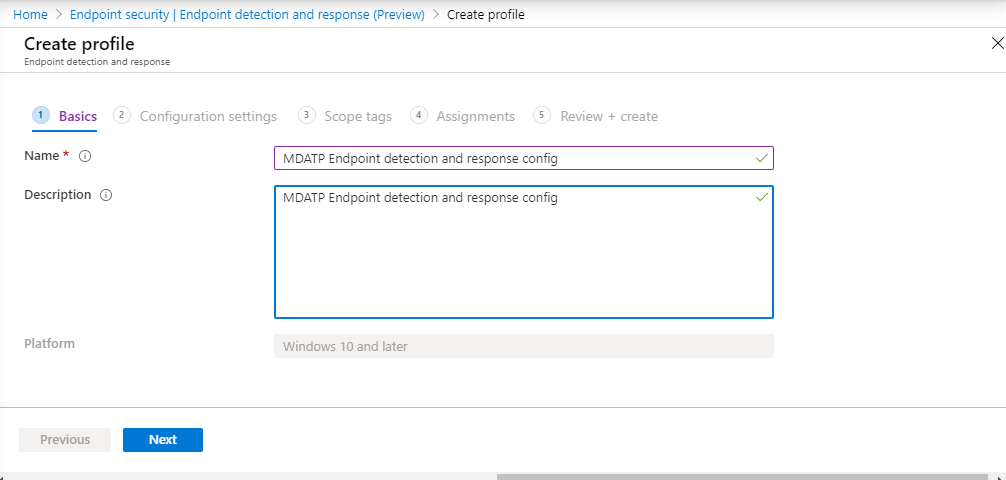

Accédez à Sécurité > du point de terminaison Détection et réponse du point de terminaison. Sélectionnez Create Stratégie.

Sous Plateforme, sélectionnez Windows 10, Windows 11 et Windows Server, Profil - Détection de point de terminaison et Create de réponse>.

Entrez un nom et une description, puis sélectionnez Suivant.

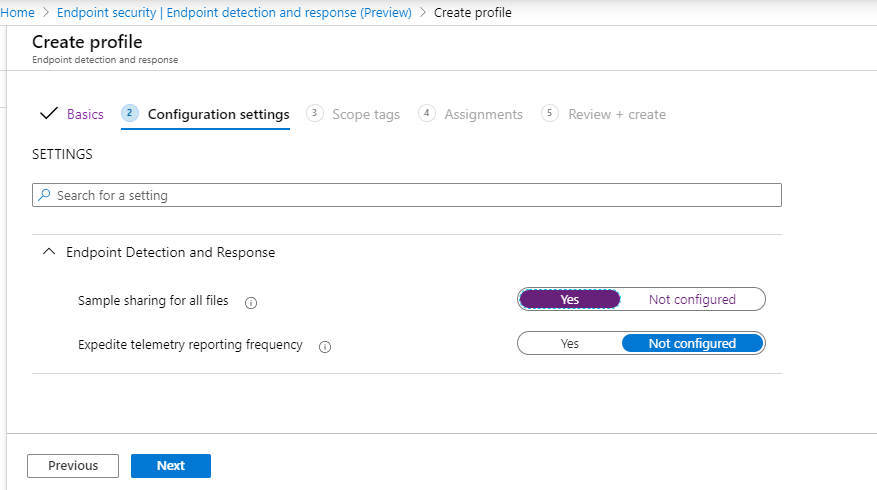

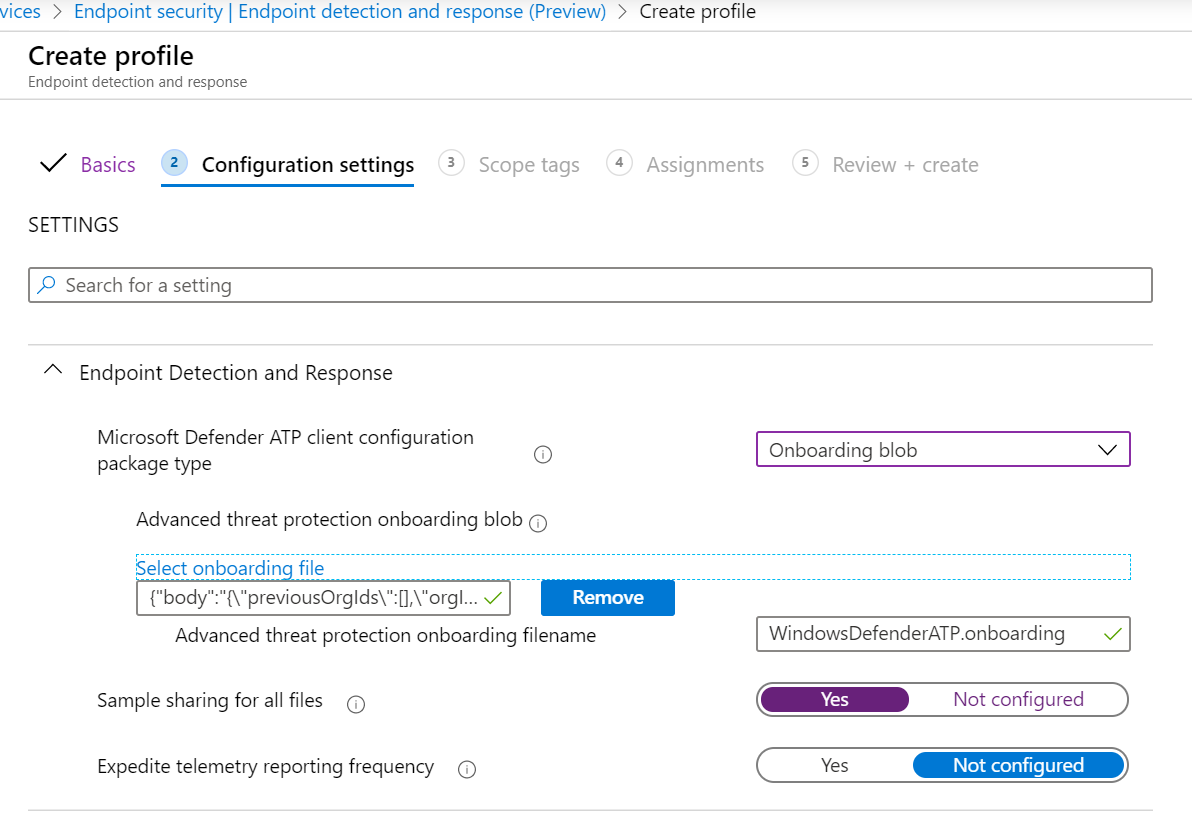

Sélectionnez les paramètres selon les besoins, puis sélectionnez Suivant.

Remarque

Dans cette instance, cela a été rempli automatiquement, car Defender pour point de terminaison a déjà été intégré à Intune. Pour plus d’informations sur l’intégration, consultez Activer Microsoft Defender pour point de terminaison dans Intune.

L’image suivante est un exemple de ce que vous verrez quand Microsoft Defender pour point de terminaison n’est PAS intégré à Intune :

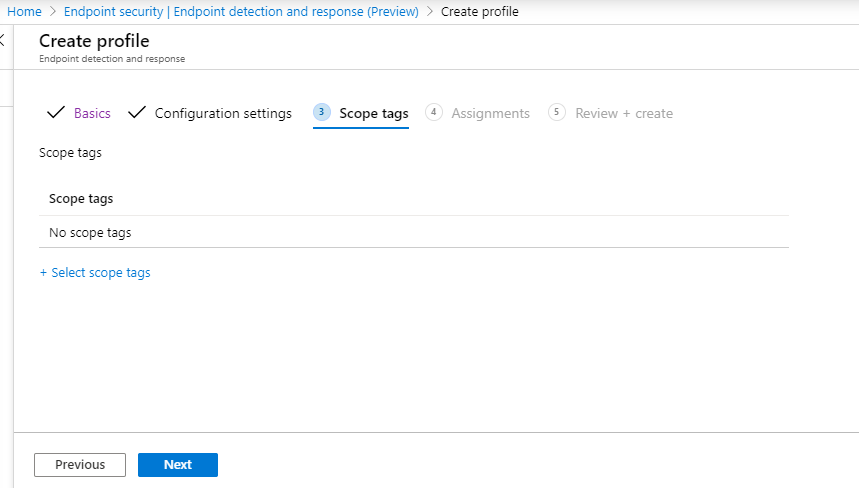

Ajoutez des balises d’étendue si nécessaire, puis sélectionnez Suivant.

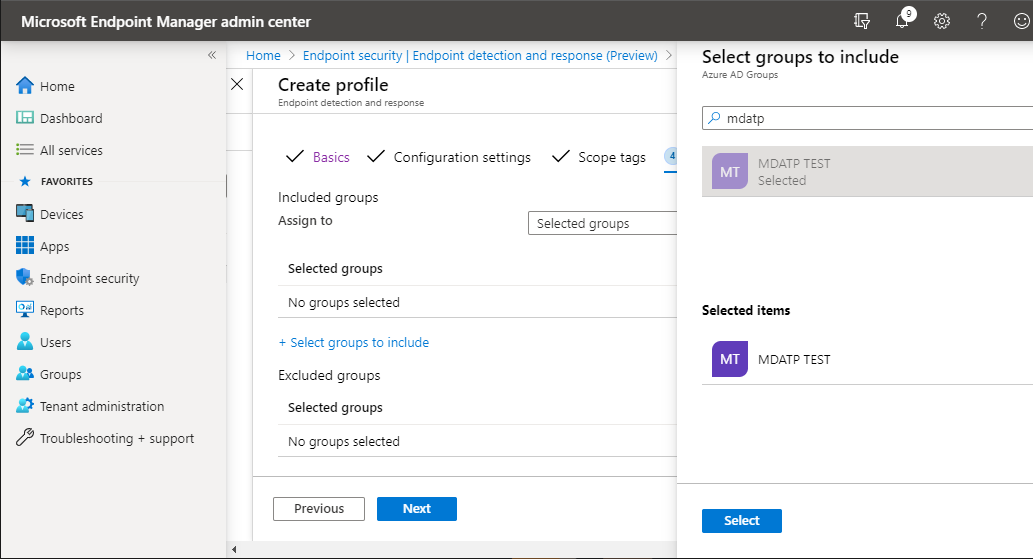

Ajoutez un groupe de test en cliquant sur Sélectionner les groupes à inclure et choisissez votre groupe, puis sélectionnez Suivant.

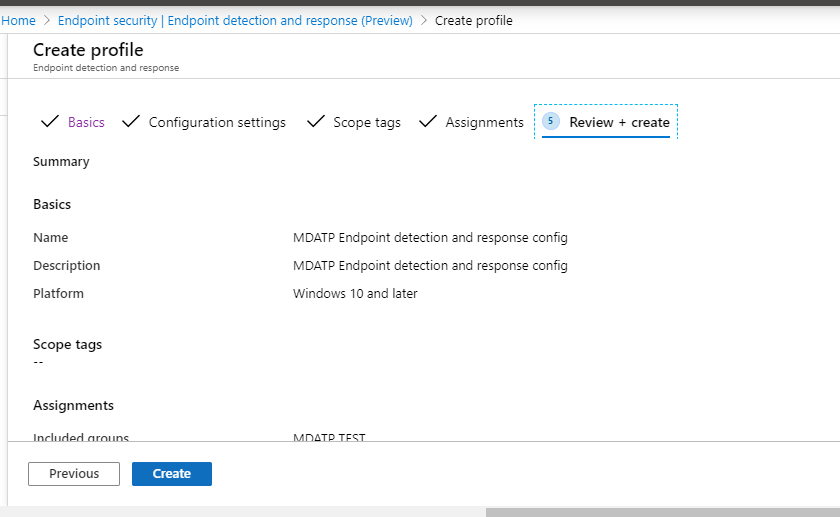

Vérifiez et acceptez, puis sélectionnez Create.

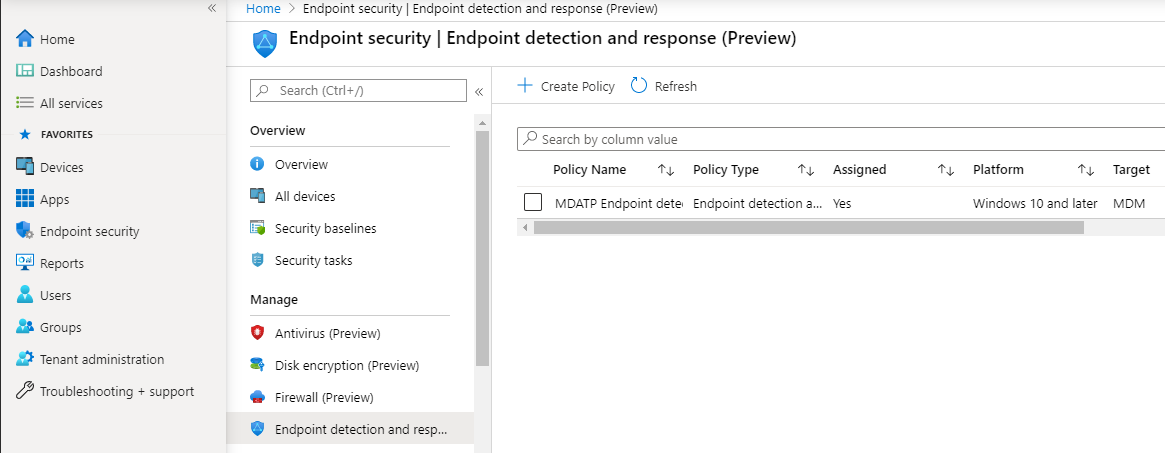

Vous pouvez afficher votre stratégie terminée.

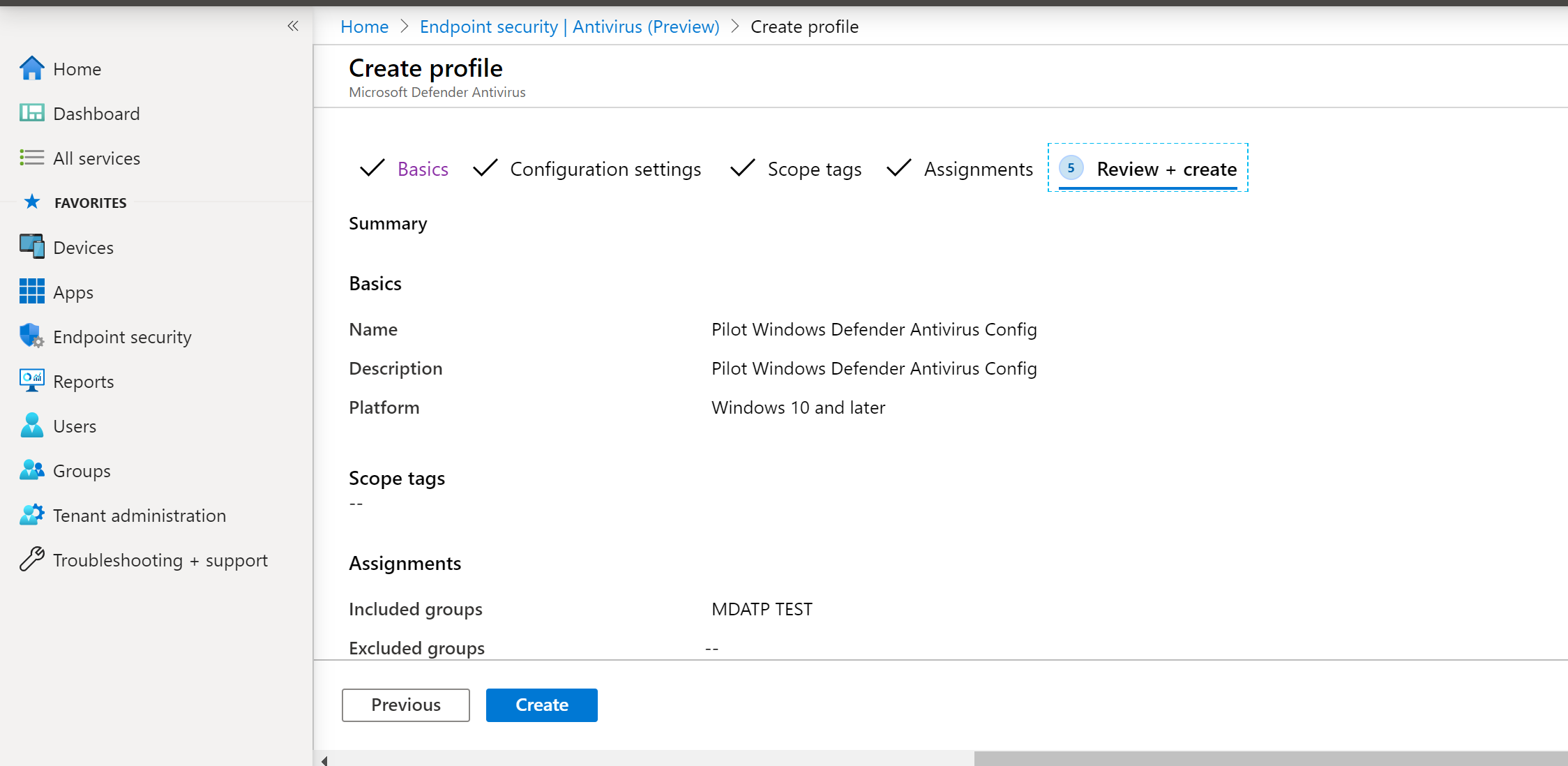

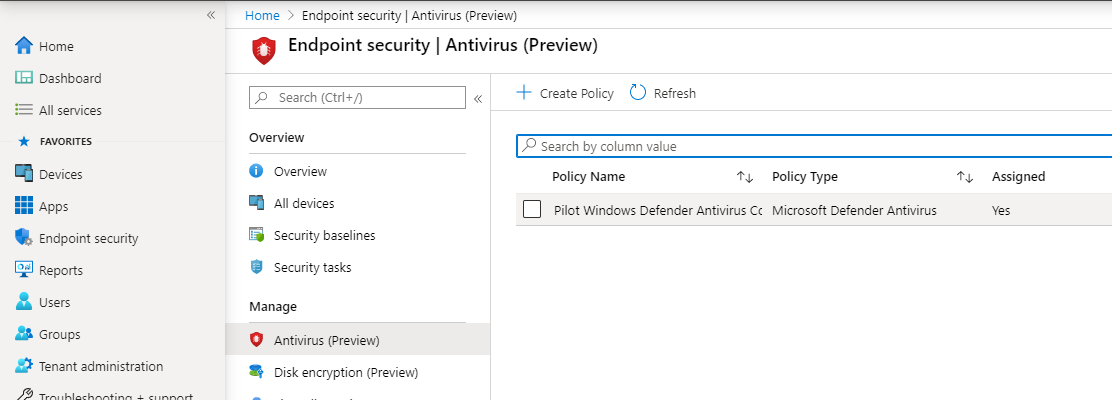

Protection de nouvelle génération

Ouvrez le centre d’administration Intune.

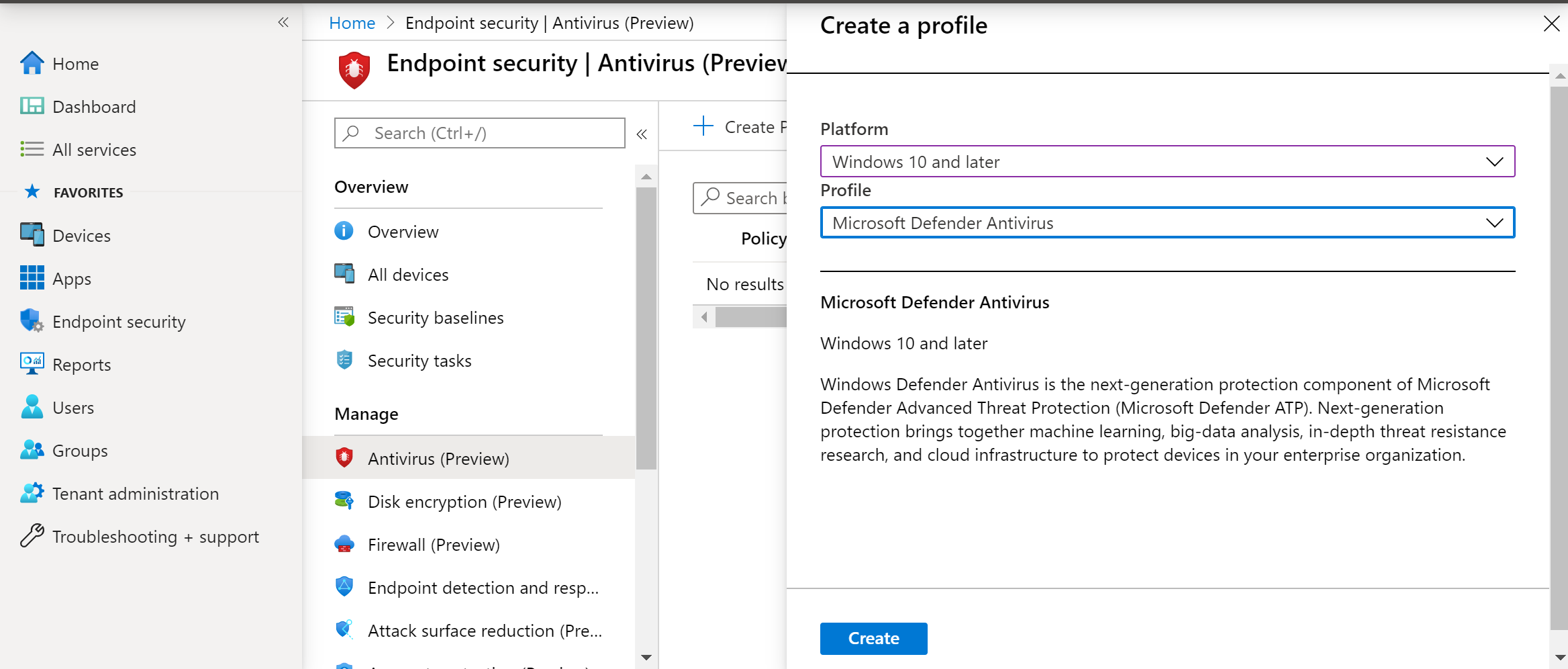

Accédez à Sécurité du point de terminaison > Antivirus > Create Stratégie.

Sélectionnez Plateforme - Windows 10 et versions ultérieures - Windows et profil - Microsoft Defender Antivirus > Create.

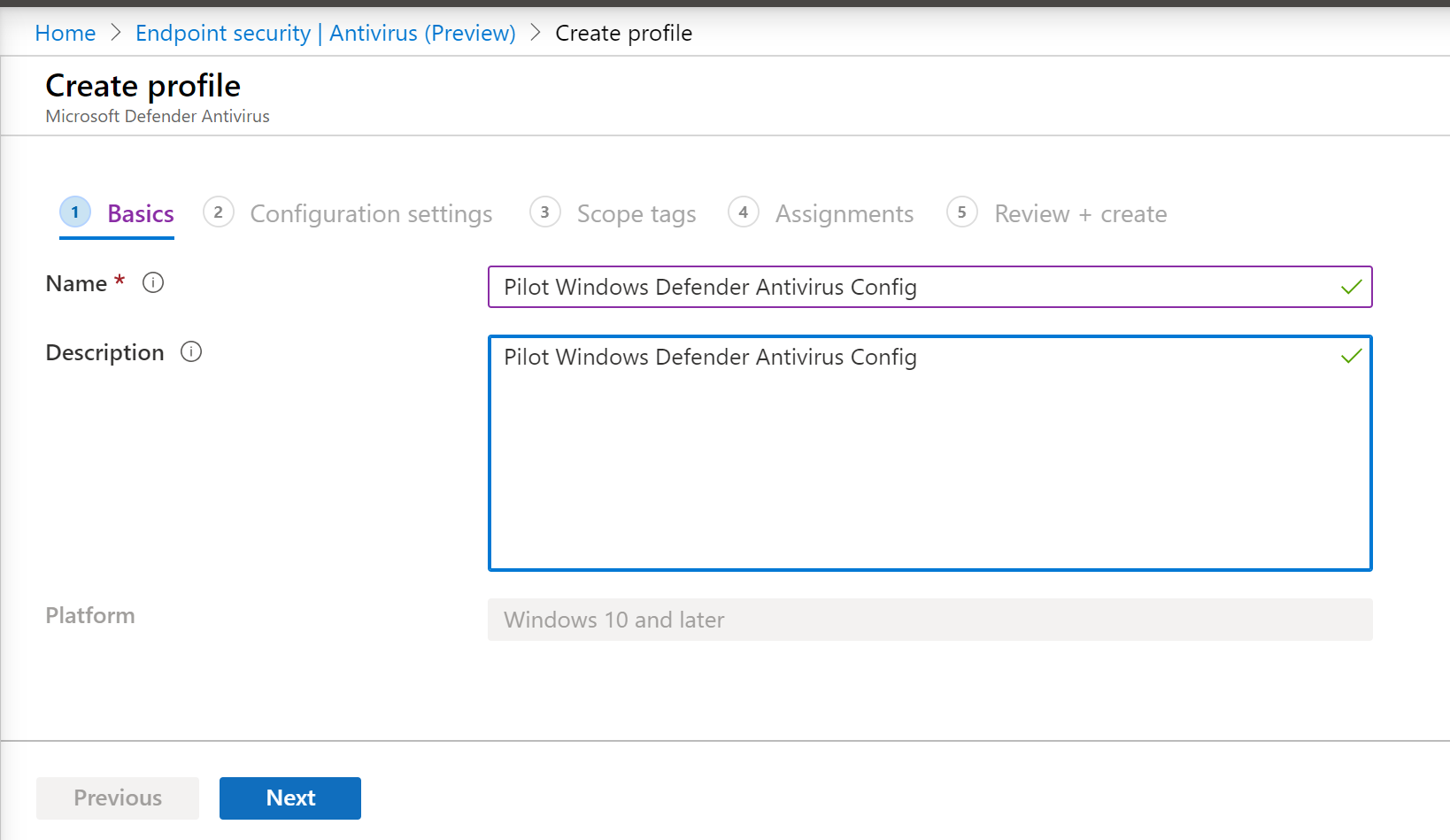

Entrez le nom et la description, puis sélectionnez Suivant.

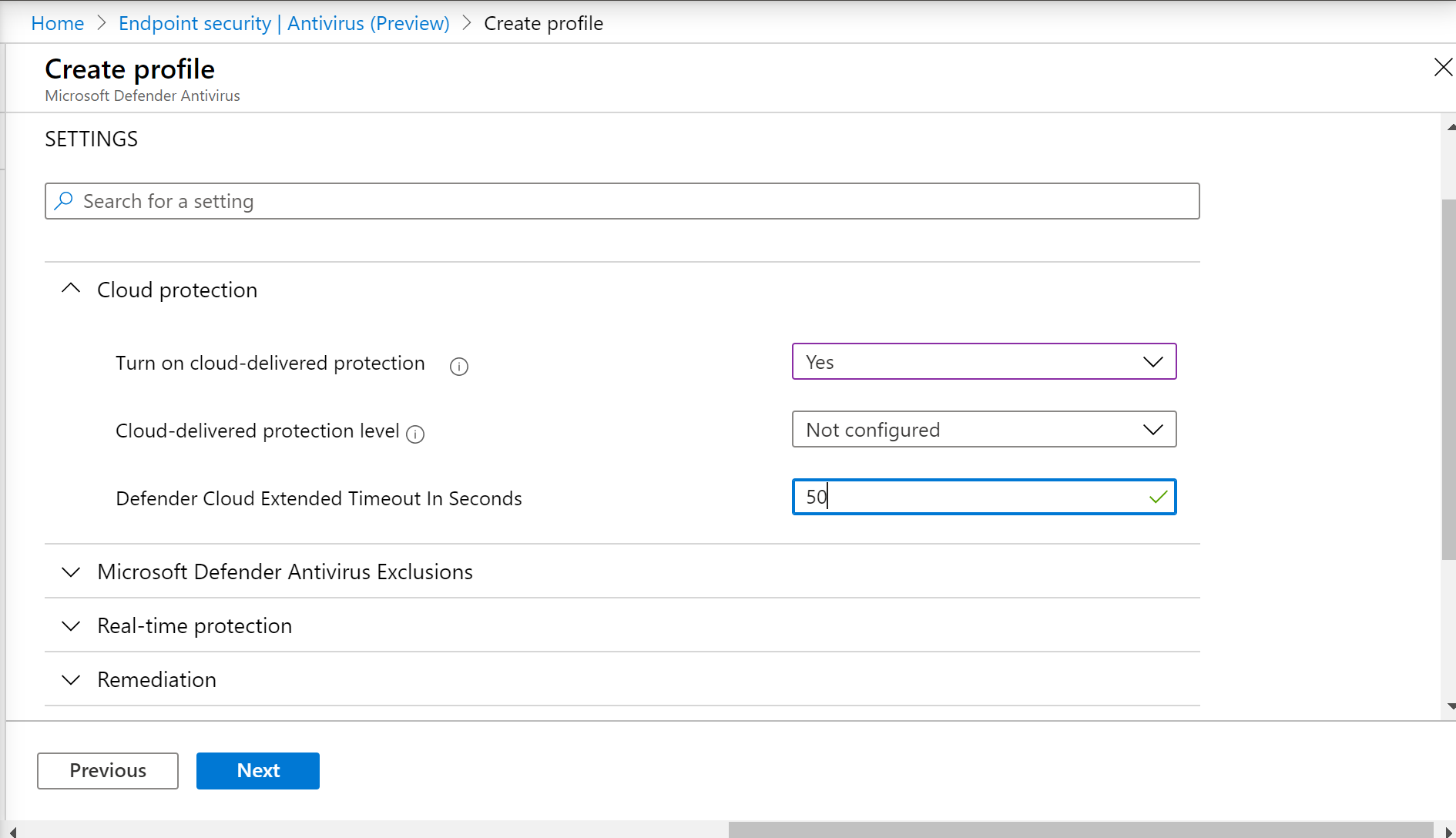

Dans la page Paramètres de configuration : Définissez les configurations dont vous avez besoin pour Microsoft Defender Antivirus (Protection cloud, Exclusions, protection Real-Time et correction).

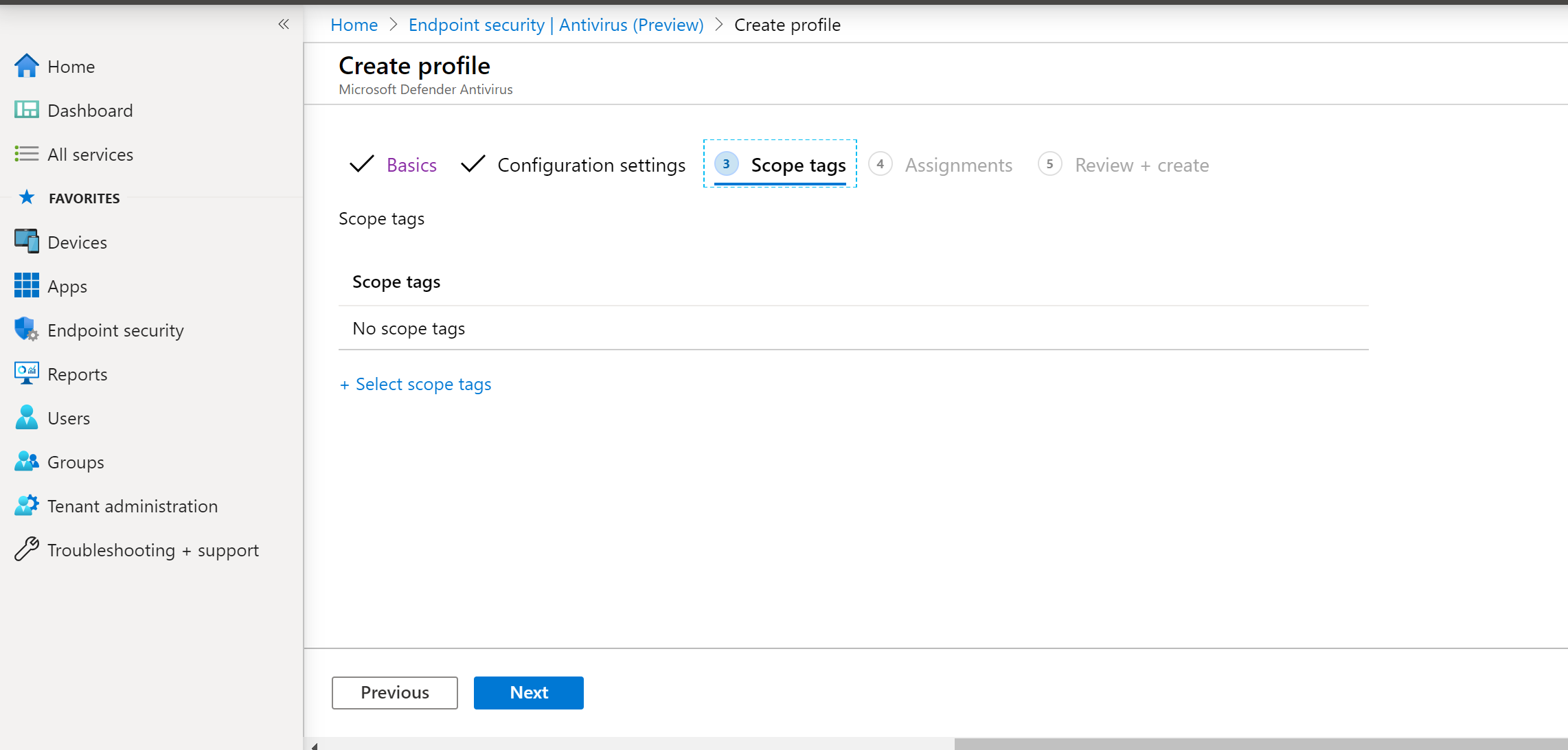

Ajoutez des balises d’étendue si nécessaire, puis sélectionnez Suivant.

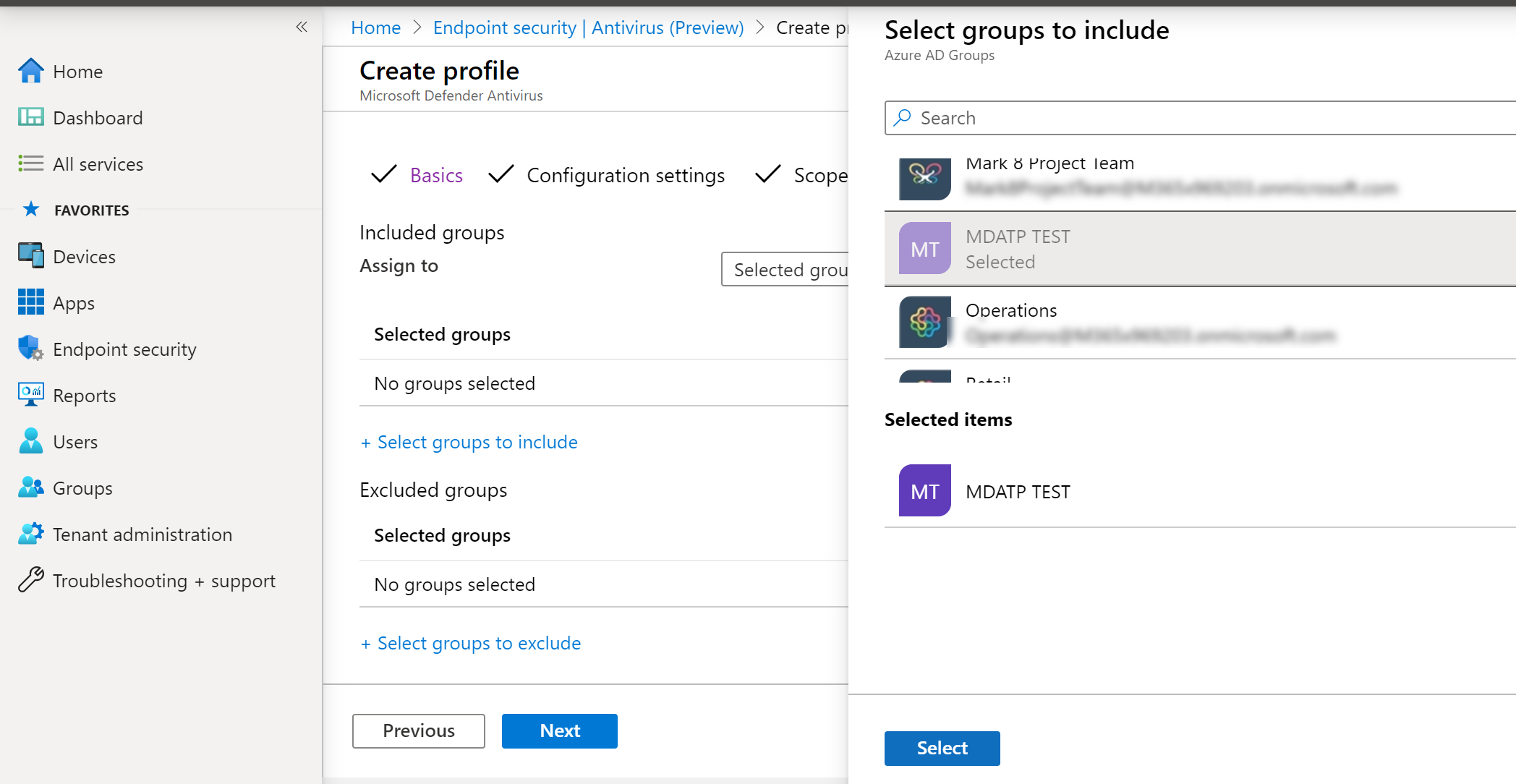

Sélectionnez les groupes à inclure, attribuez-les à votre groupe de test, puis sélectionnez Suivant.

Vérifiez et créez, puis sélectionnez Create.

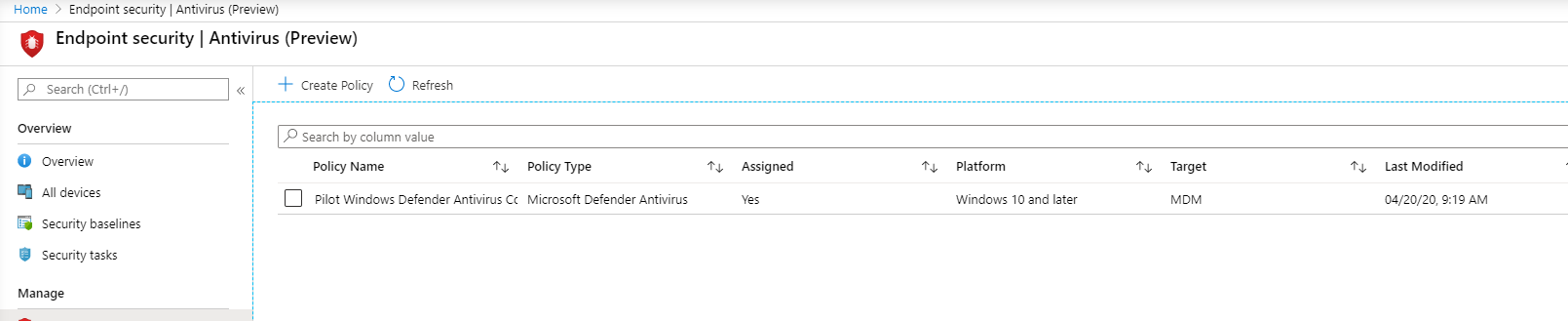

Vous voyez la stratégie de configuration que vous avez créée.

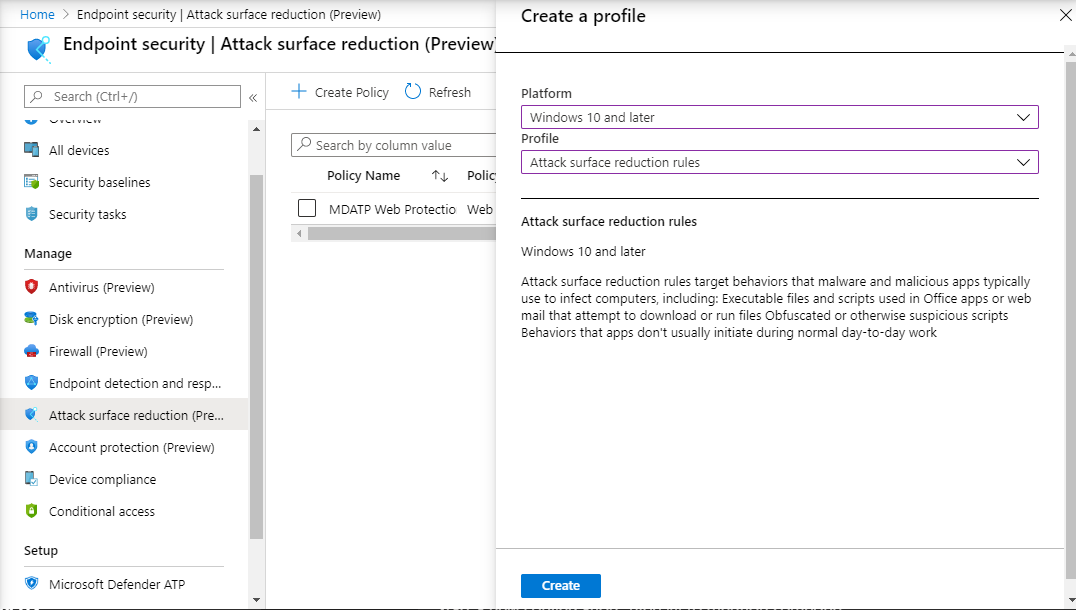

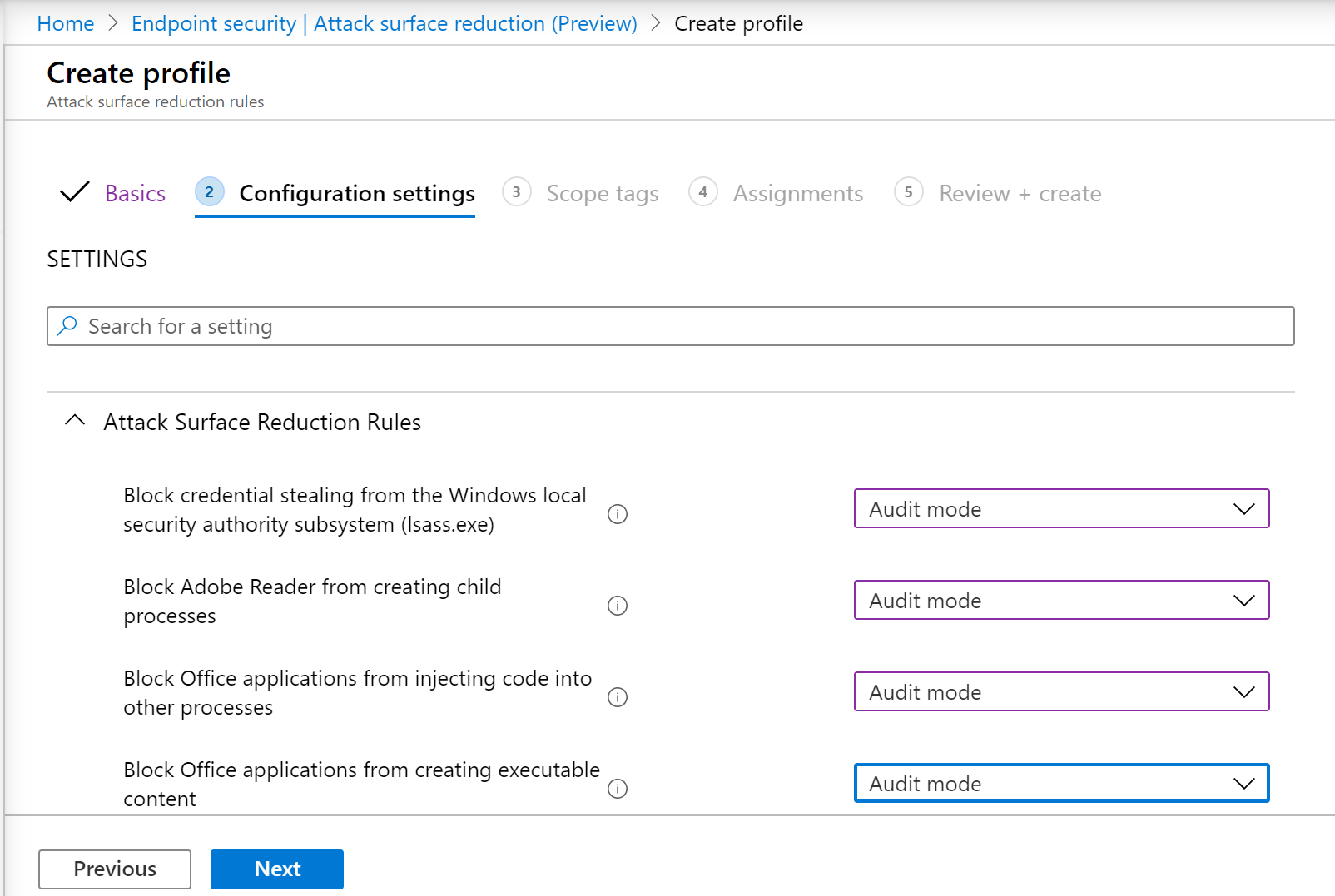

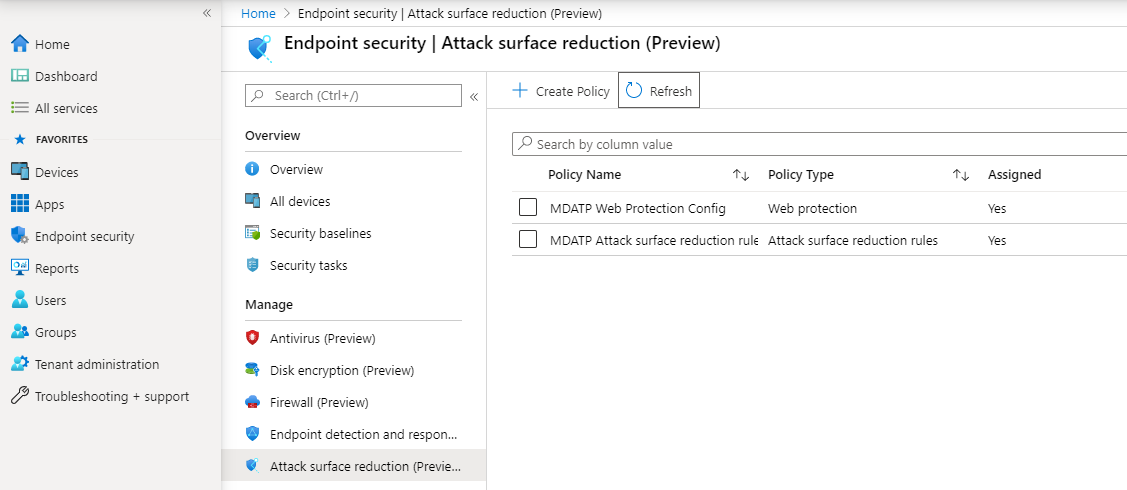

Réduction de la surface d’attaque - Règles de réduction de la surface d’attaque

Ouvrez le centre d’administration Intune.

Accédez à Réduction de la surface d’attaque de sécurité > du point de terminaison.

Sélectionner Créer une stratégie.

Sélectionnez Plateforme - Windows 10 et Versions ultérieures - Profil - Règles > de réduction de la surface d’attaque Create.

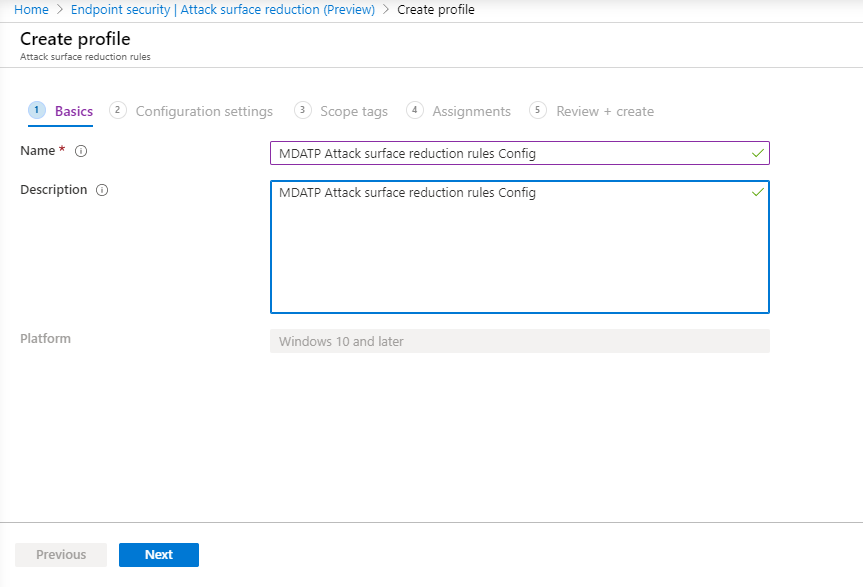

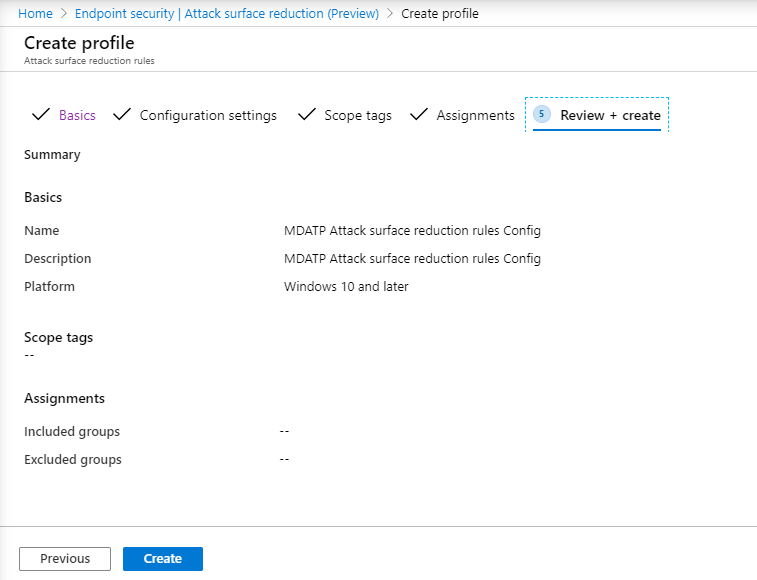

Entrez un nom et une description, puis sélectionnez Suivant.

Dans la page Paramètres de configuration : définissez les configurations dont vous avez besoin pour les règles de réduction de la surface d’attaque, puis sélectionnez Suivant.

Remarque

Nous allons configurer toutes les règles de réduction de la surface d’attaque pour auditer.

Pour plus d’informations, consultez Règles de réduction de la surface d’attaque.

Ajoutez des balises d’étendue en fonction des besoins, puis sélectionnez Suivant.

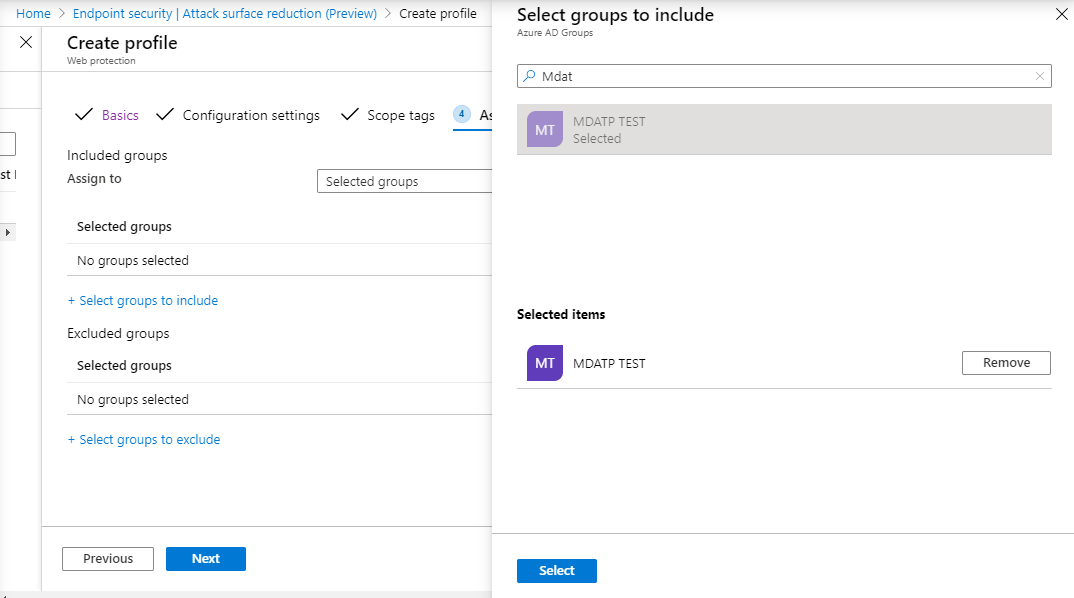

Sélectionnez les groupes à inclure et à affecter au groupe de test, puis sélectionnez Suivant.

Passez en revue les détails, puis sélectionnez Create.

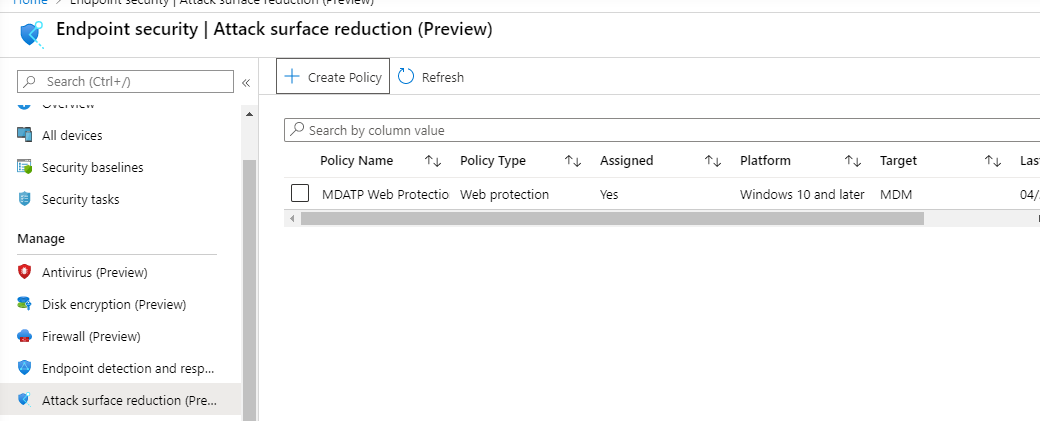

Afficher la stratégie.

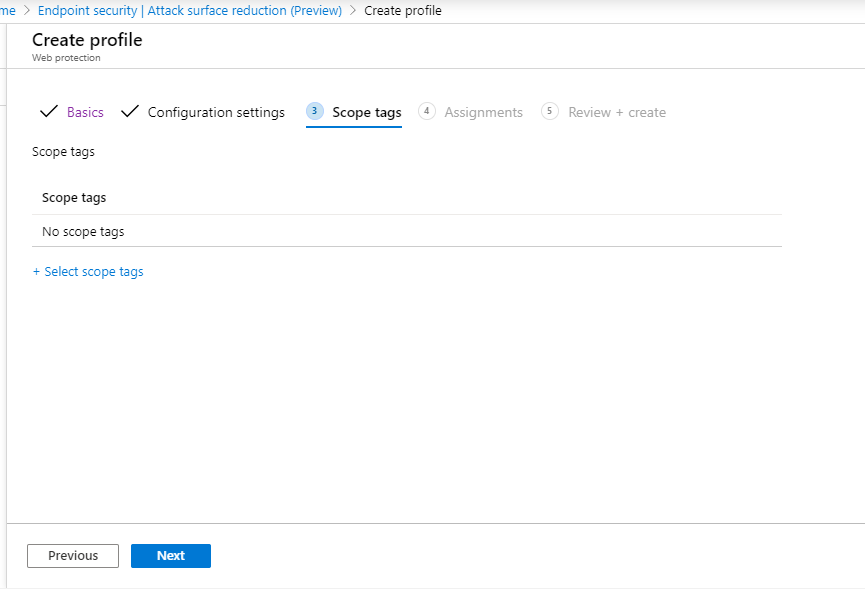

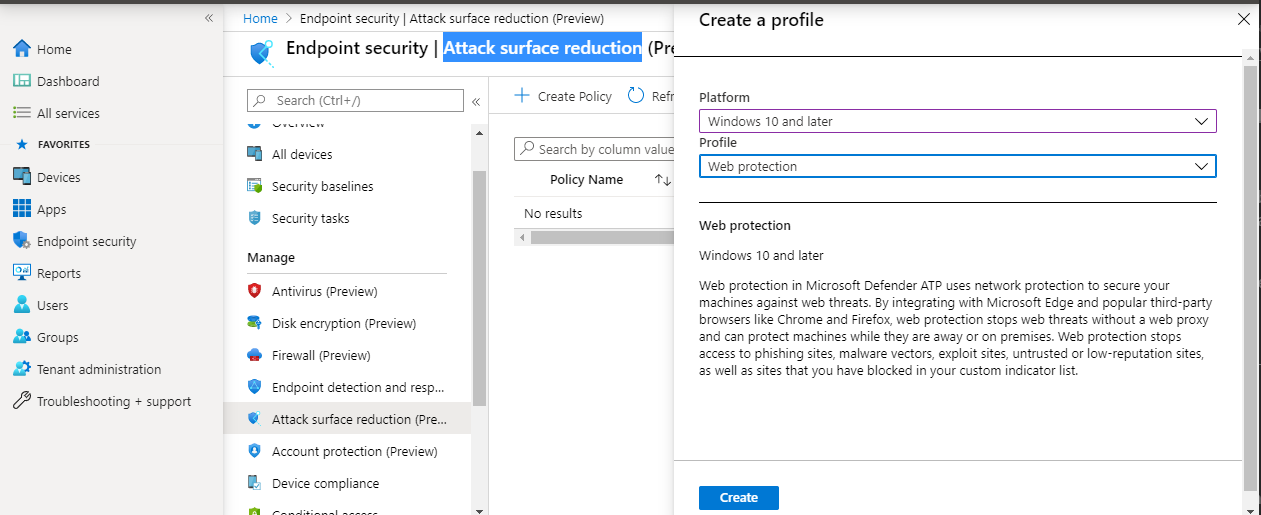

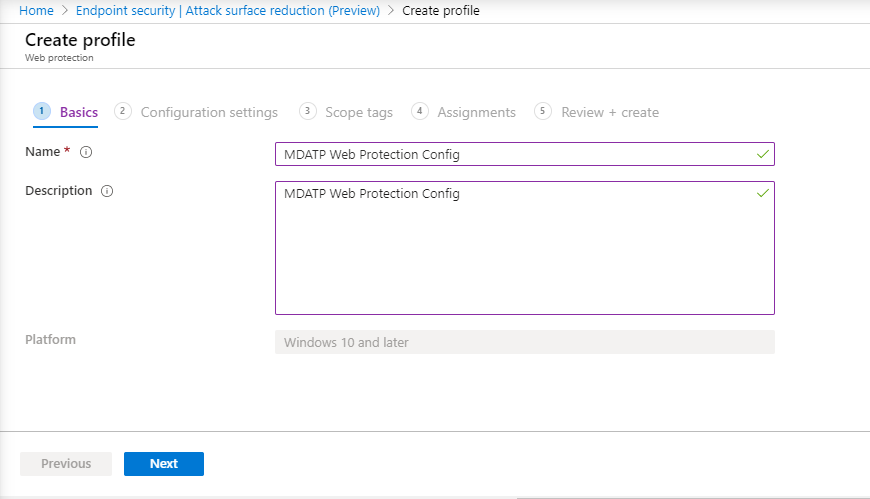

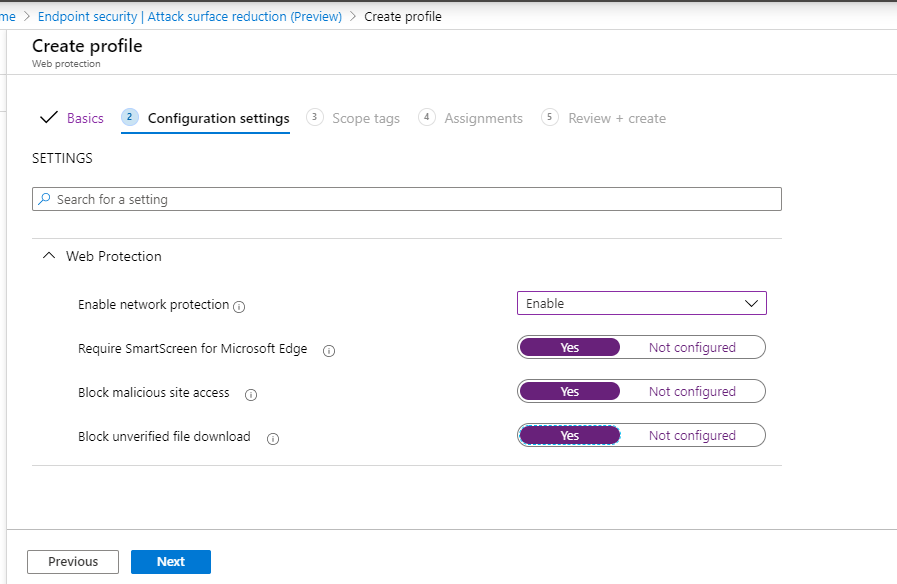

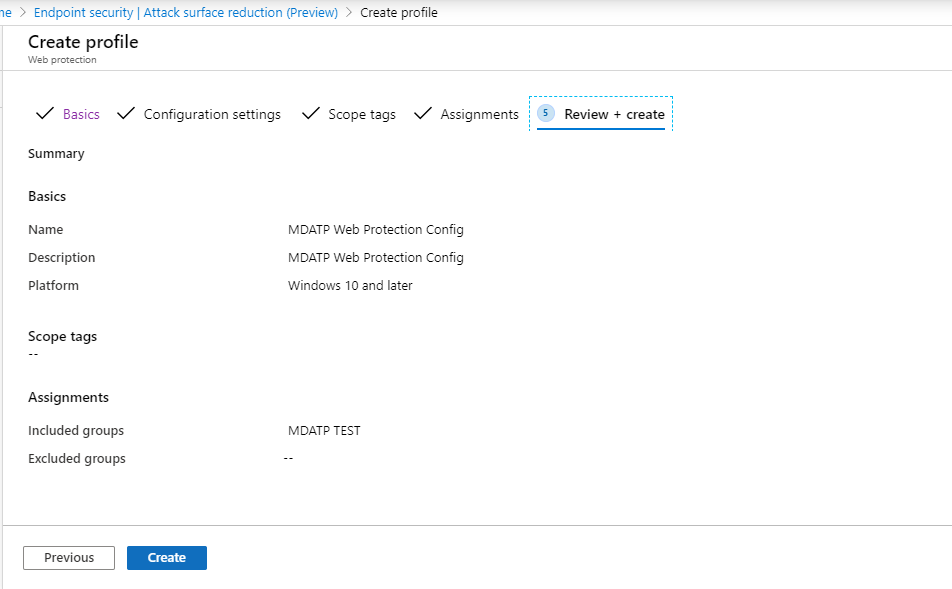

Réduction de la surface d’attaque - Protection web

Ouvrez le centre d’administration Intune.

Accédez à Réduction de la surface d’attaque de sécurité > du point de terminaison.

Sélectionner Créer une stratégie.

Sélectionnez Windows 10 et versions ultérieures - Create de protection > web.

Entrez un nom et une description, puis sélectionnez Suivant.

Dans la page Paramètres de configuration : Définissez les configurations dont vous avez besoin pour la protection web, puis sélectionnez Suivant.

Remarque

Nous configurons la protection web sur Bloquer.

Pour plus d’informations, consultez Protection web.

Ajoutez des balises d’étendue en fonction des besoins > Suivant.

Sélectionnez Affecter au groupe > de tests Suivant.

Sélectionnez Vérifier et Create > Create.

Afficher la stratégie.

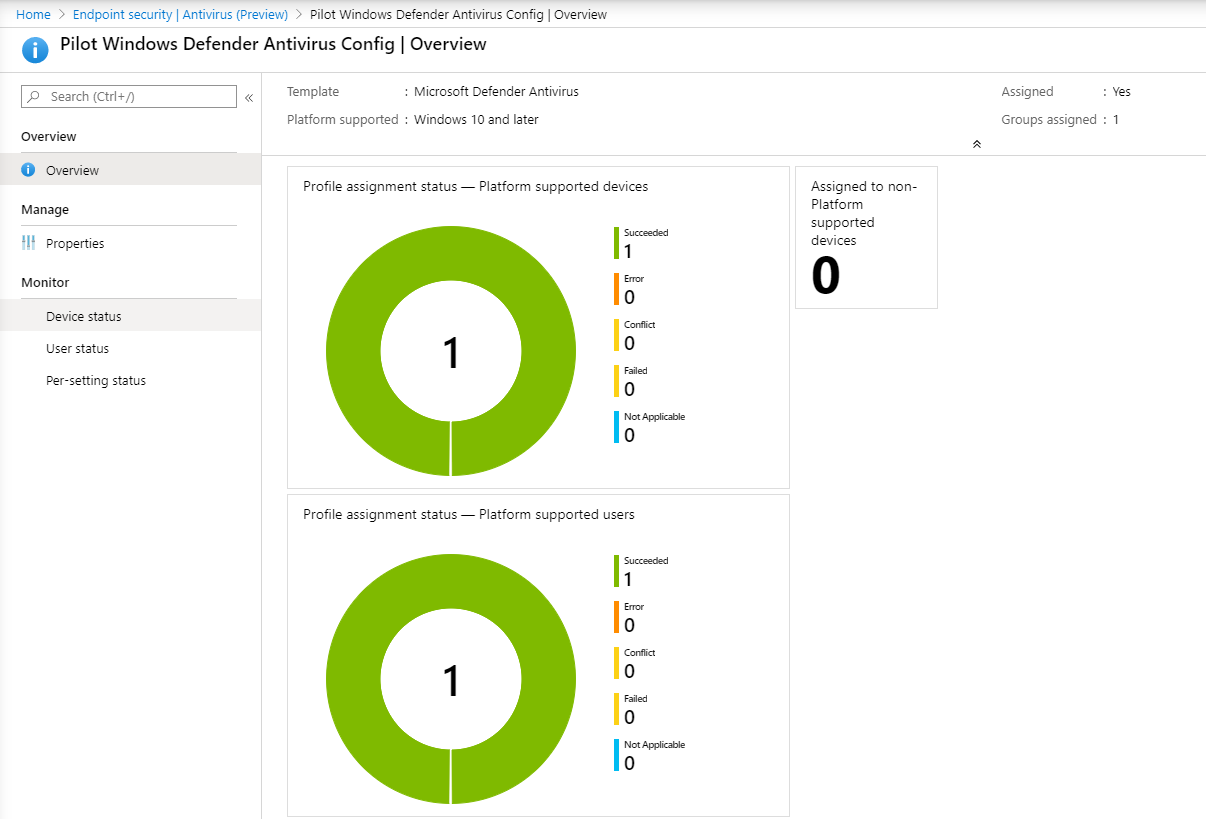

Valider les paramètres de configuration

Confirmer que les stratégies ont été appliquées

Une fois la stratégie de configuration attribuée, l’application prend un certain temps.

Pour plus d’informations sur le minutage, consultez Intune informations de configuration.

Pour vérifier que la stratégie de configuration est appliquée à votre appareil de test, suivez le processus suivant pour chaque stratégie de configuration.

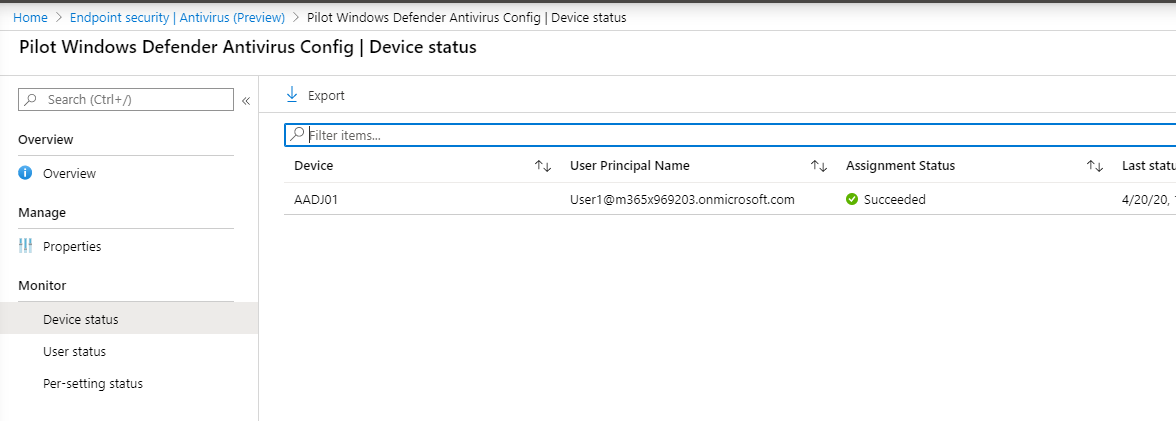

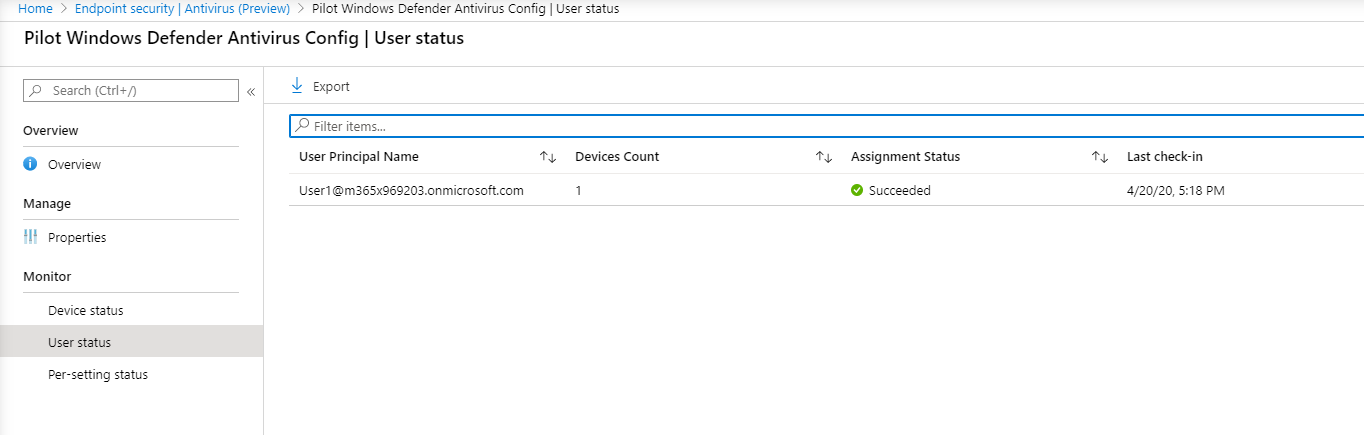

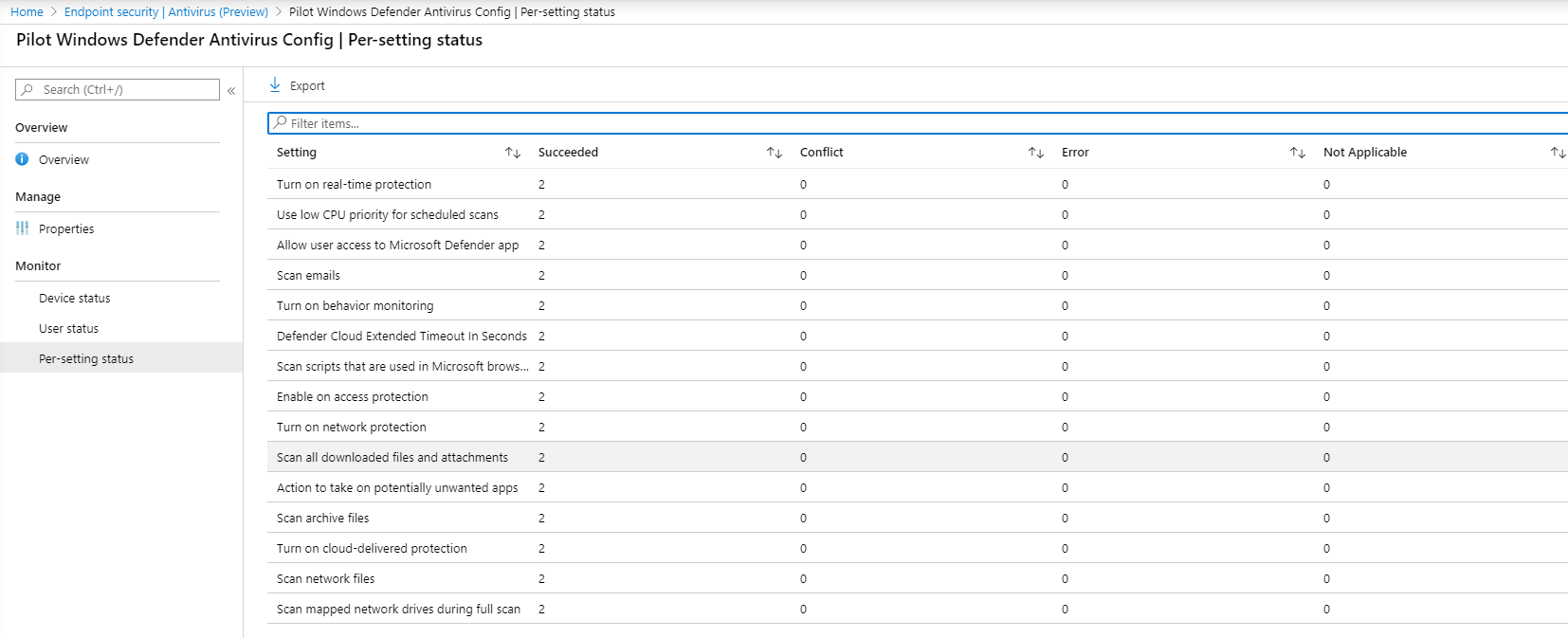

Ouvrez le centre d’administration Intune et accédez à la stratégie appropriée, comme indiqué dans la section précédente. L’exemple suivant montre les paramètres de protection de nouvelle génération.

Sélectionnez la stratégie de configuration pour afficher les status de stratégie.

Sélectionnez État de l’appareil pour afficher la status.

Sélectionnez État de l’utilisateur pour afficher les status.

Sélectionnez Par paramètre status pour afficher les status.

Conseil

Cette vue est très utile pour identifier tous les paramètres en conflit avec une autre stratégie.

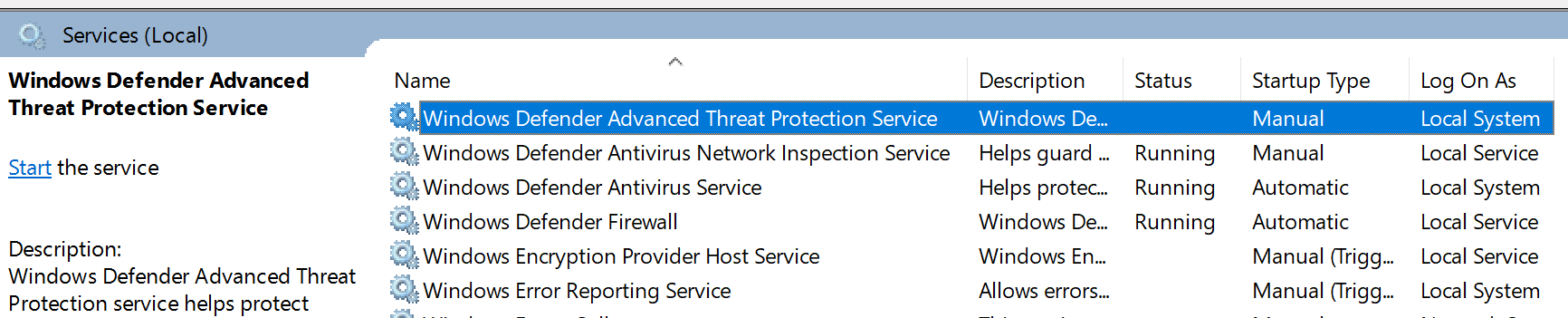

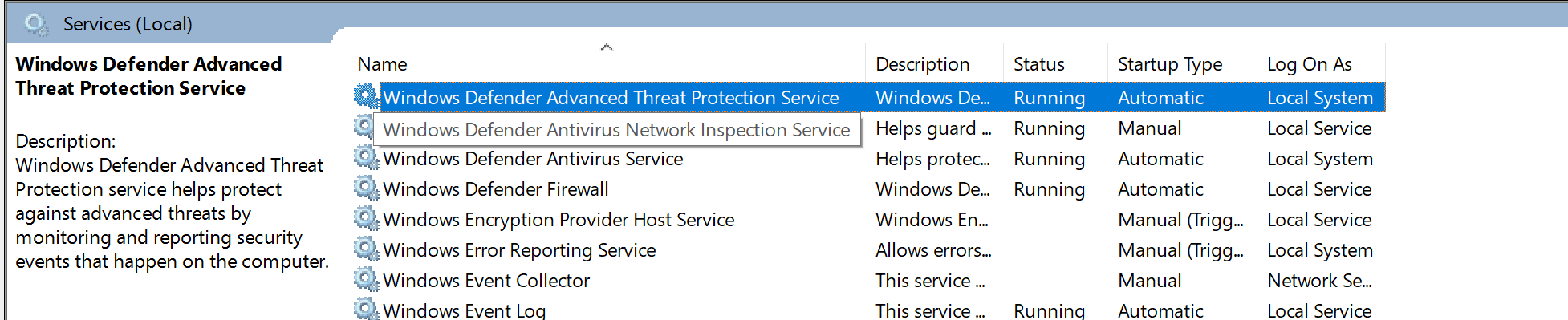

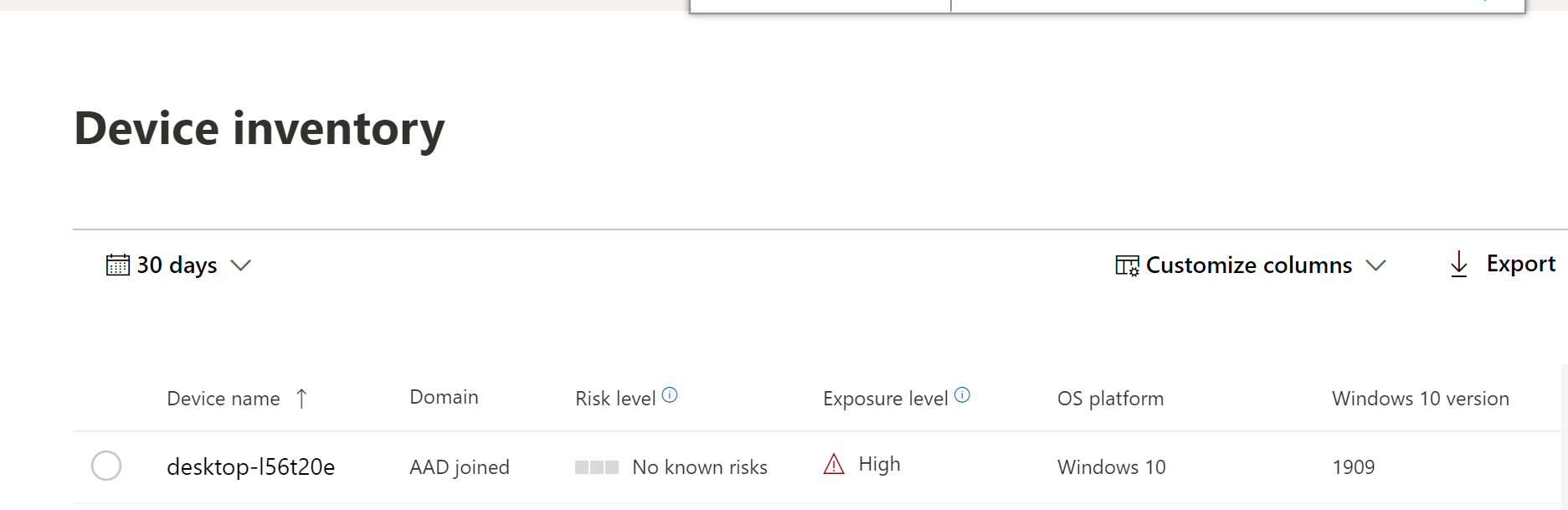

Confirmer la détection et la réponse des points de terminaison

Avant d’appliquer la configuration, le service Defender pour Endpoint Protection ne doit pas être démarré.

Une fois la configuration appliquée, le service Defender pour Endpoint Protection doit être démarré.

Une fois que les services sont en cours d’exécution sur l’appareil, l’appareil apparaît dans Microsoft Defender portail.

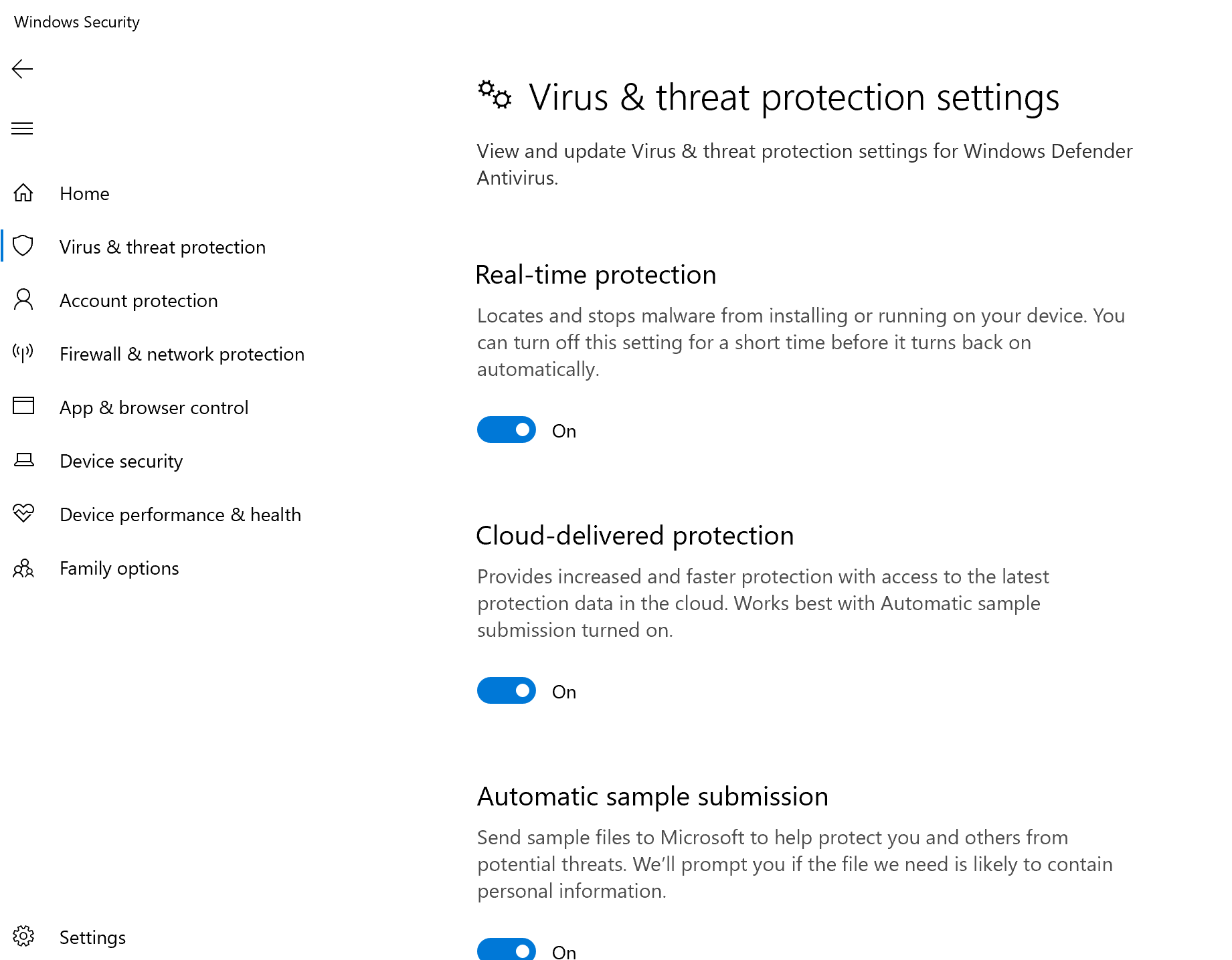

Confirmer la protection nouvelle génération

Avant d’appliquer la stratégie sur un appareil de test, vous devez être en mesure de gérer manuellement les paramètres, comme illustré dans l’image suivante :

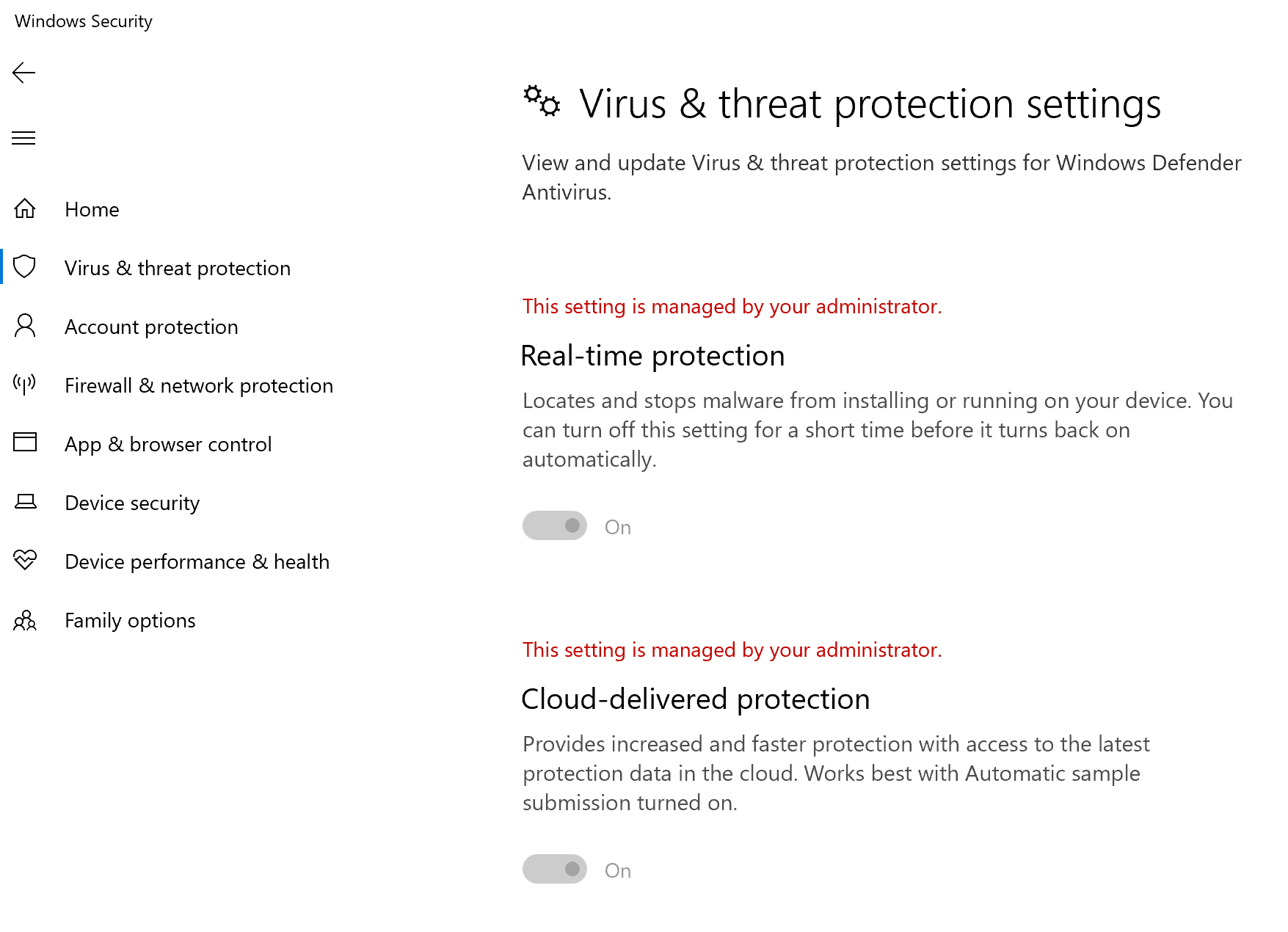

Une fois la stratégie appliquée, vous ne devez pas être en mesure de gérer manuellement les paramètres.

Remarque

Dans l’image suivante , Activer la protection fournie par le cloud et Activer la protection en temps réel sont affichés comme gérés.

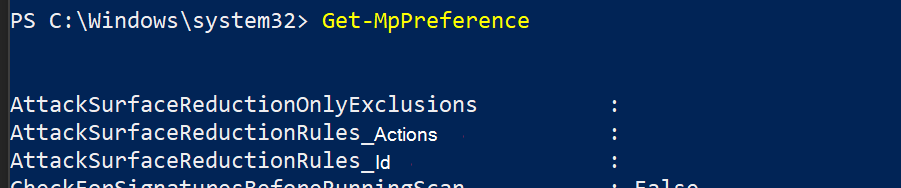

Confirmer la réduction de la surface d’attaque - Règles de réduction de la surface d’attaque

Avant d’appliquer la stratégie sur un appareil de test, ouvrez une fenêtre PowerShell et tapez

Get-MpPreference.Vous devez voir les lignes suivantes sans contenu :

AttackSurfaceReductionOnlyExclusions :

AttackSurfaceReductionRules_Actions :

AttackSurfaceReductionRules_Ids :

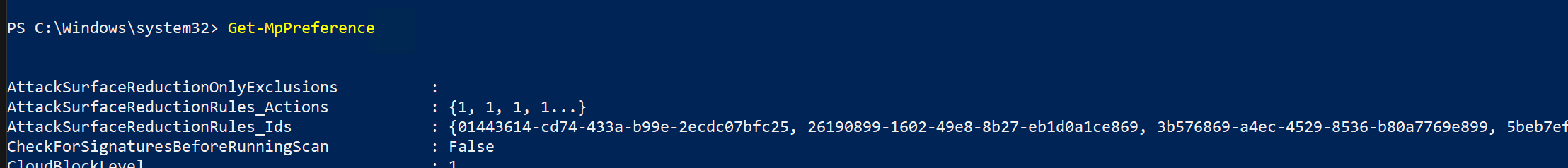

Après avoir appliqué la stratégie sur un appareil de test, ouvrez un windows PowerShell et tapez

Get-MpPreference.Vous devez voir les lignes suivantes avec du contenu, comme illustré dans l’image suivante :

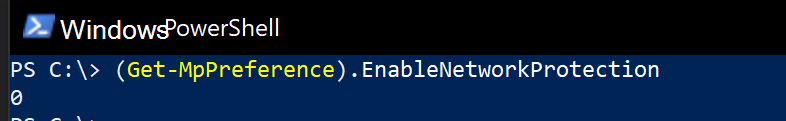

Confirmer la réduction de la surface d’attaque - Protection web

Sur l’appareil de test, ouvrez un Windows PowerShell et tapez

(Get-MpPreference).EnableNetworkProtection.Cela doit répondre par un 0, comme illustré dans l’image suivante :

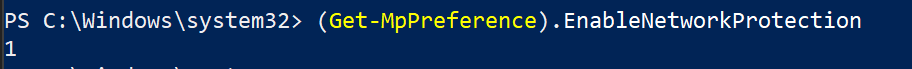

Après avoir appliqué la stratégie, ouvrez un Windows PowerShell et tapez

(Get-MpPreference).EnableNetworkProtection.Vous devez voir une réponse avec un 1, comme illustré dans l’image suivante :

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour