Microsoft Intune gère en toute sécurité les identités, gère les applications et gère les appareils

Comme les organisations prennent en charge les employés hybrides et distants, elles sont confrontées à la gestion des différents appareils qui accèdent aux ressources de l’organisation. Les employés et les étudiants doivent collaborer, travailler en tout lieu et accéder en toute sécurité à ces ressources et s’y connecter. Les administrateurs doivent protéger les données de l’organisation, gérer l’accès des utilisateurs finaux et prendre en charge les utilisateurs où qu’ils travaillent.

✅ Pour vous aider à relever ces défis et tâches, utilisez Microsoft Intune.

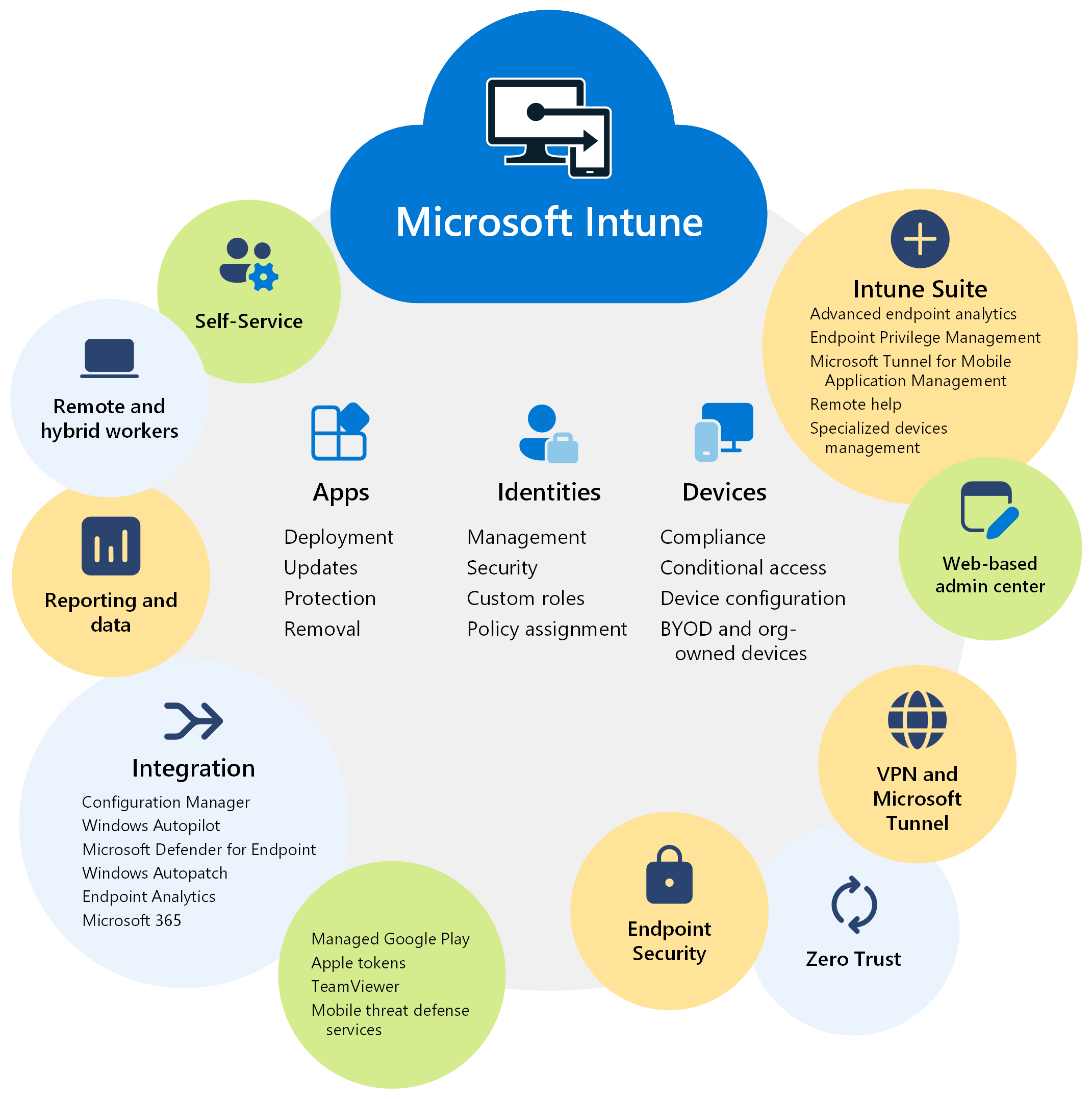

Microsoft Intune est une solution de gestion des points de terminaison basée sur le cloud. Il gère l’accès des utilisateurs aux ressources organisationnelles et simplifie la gestion des applications et des appareils sur vos nombreux appareils, notamment les appareils mobiles, les ordinateurs de bureau et les points de terminaison virtuels.

Vous pouvez protéger l’accès et les données sur les appareils personnels et appartenant à organisation utilisateurs. Intune dispose également de fonctionnalités de conformité et de création de rapports qui prennent en charge le modèle de sécurité Confiance Zéro.

Cet article répertorie certaines fonctionnalités et avantages de Microsoft Intune.

Conseil

- Pour obtenir Intune, accédez à Licences disponibles pour Microsoft Intune et version d’évaluation de 30 jours d’Intune.

- Pour plus d’informations sur les plans de licence Intune, consultez Fonctionnalités et plans Microsoft Intune.

- Pour plus d’informations sur la signification d’être natif cloud, consultez En savoir plus sur les points de terminaison natifs cloud.

Fonctionnalités et avantages clés

Voici quelques-unes des principales fonctionnalités et avantages d’Intune :

✅ Gérer les utilisateurs et les appareils

Avec Intune, vous pouvez gérer les appareils appartenant à votre organisation et ceux appartenant à vos utilisateurs finaux. Microsoft Intune prend en charge les appareils clients Android, Android Open Source Project (AOSP), iOS/iPadOS, Linux Ubuntu Desktop, macOS et Windows. Avec Intune, vous pouvez utiliser ces appareils pour accéder en toute sécurité aux ressources de l’organisation avec des stratégies que vous créez.

Pour plus d’informations, voir :

- Gestion des applications à l’aide de Microsoft Intune

- Gérer des appareils à l’aide de Microsoft Intune

- Systèmes d'exploitation pris en charge dans Microsoft Intune

Notes

Si vous gérez Windows Server local, vous pouvez utiliser Configuration Manager.

✅ Simplifier la gestion des applications

Intune offre une expérience d’application intégrée, notamment le déploiement, les mises à jour et la suppression d’applications. Vous pouvez :

- Connectez-vous à des applications et distribuez-les à partir de vos magasins d’applications privés.

- Activez les applications Microsoft 365, y compris Microsoft Teams.

- Déployez des applications Win32 et métier.

- Créez des stratégies de protection des applications qui protègent les données au sein d’une application.

- Gérer l’accès aux applications & leurs données.

Pour plus d’informations, consultez Gérer les applications à l’aide de Microsoft Intune.

✅ Automatiser le déploiement de stratégie

Vous pouvez créer des stratégies pour les applications, la sécurité, la configuration des appareils, la conformité, l’accès conditionnel, etc. Lorsque les stratégies sont prêtes, vous pouvez déployer ces stratégies sur vos groupes d’utilisateurs et groupes d’appareils. Pour recevoir ces stratégies, les appareils ont uniquement besoin d’un accès à Internet.

Pour plus d’informations, consultez Attribuer des stratégies dans Microsoft Intune.

✅ Utiliser les fonctionnalités en libre-service

Les employés et les étudiants peuvent utiliser l’application portail d’entreprise et le site web pour réinitialiser un code confidentiel/mot de passe, installer des applications, rejoindre des groupes, etc. Vous pouvez personnaliser le portail d’entreprise pour réduire les appels de support.

Pour plus d’informations sur le Portail d’entreprise, consultez Guide pratique pour configurer les applications Portail d’entreprise Intune, le site web Portail d’entreprise et l’application Intune.

✅ Intégrer à la défense contre les menaces mobiles

Intune s'intègre à Microsoft Defender for Endpoint et aux services partenaires tiers. Avec ces services, l’accent est mis sur la sécurité des points de terminaison. Vous pouvez créer des stratégies qui répondent aux menaces, effectuer une analyse des risques en temps réel et automatiser la correction.

Pour plus d’informations, consultez Intégration de Mobile Threat Defense à Intune.

✅ Utiliser un centre d’administration web

Le centre d’administration Intune se concentre sur la gestion des points de terminaison, y compris les rapports pilotés par les données. Les administrateurs peuvent se connecter au centre d’administration à partir de n’importe quel appareil disposant d’un accès à Internet.

Pour plus d’informations, consultez Procédure pas à pas du Centre d’administration Intune. Pour vous connecter au Centre d’administration, accédez au Centre d’administration Microsoft Intune.

Ce centre d’administration utilise les API REST Microsoft Graph pour accéder par programmation au service Intune. Chaque action, de la configuration de l’application aux paramètres de gestion des appareils mobiles en jusqu’à la sécurité dans le Centre d’administration, est un appel Graph Microsoft. Si vous n’êtes pas familiarisé avec Graph et que vous souhaitez en savoir plus, accédez à Graph s’intègre à Microsoft Intune.

✅ Gestion et sécurité avancées des points de terminaison

La suite Microsoft Intune offre différentes fonctionnalités, telles que l'aide à distance, la gestion des privilèges des points de terminaison, Microsoft Tunnel pour la gestion des applications mobiles, etc.

Pour plus d’informations, consultez Fonctionnalités du module complémentaire Intune Suite.

Conseil

Suivez un module de formation pour découvrir comment tirer parti de la gestion moderne des points de terminaison avec Microsoft Intune.

✅ Utilisez Microsoft Copilot dans Intune pour l'analyse générée par l'IA

Copilot dans Intune est disponible et dispose de fonctionnalités alimentées par Security Copilot.

Copilot peut résumer les politiques existantes et vous fournir plus d'informations sur les paramètres, y compris les valeurs recommandées et les conflits potentiels. Vous pouvez également obtenir les détails de l’appareil et résoudre les problèmes d’un appareil.

Pour plus d’informations, accédez à Microsoft Copilot dans Intune.

S’intègre à d’autres services et applications Microsoft

Microsoft Intune s’intègre à d’autres produits et services Microsoft qui se concentrent sur la gestion des points de terminaison, notamment :

Configuration Manager pour la gestion des points de terminaison locaux et Windows Server, y compris le déploiement de mises à jour logicielles et la gestion des centres de données

Vous pouvez utiliser Intune et Configuration Manager ensemble dans un scénario de cogestion, utiliser l’attachement de locataire ou utiliser les deux. Avec ces options, vous bénéficiez des avantages du centre d’administration web et pouvez utiliser d’autres fonctionnalités cloud disponibles dans Intune.

Pour plus d’informations, accédez à :

- Qu’est-ce que la cogestion ?

- Forum aux questions sur l'accélération automatique

- Comment activer l’attachement de locataire

Windows Autopilot pour le déploiement et l’approvisionnement du système d’exploitation moderne

Avec Windows Autopilot, vous pouvez provisionner de nouveaux appareils et envoyer ces appareils directement aux utilisateurs depuis un OEM ou un fournisseur d’appareils. Pour les appareils existants, vous pouvez réimager ces appareils pour utiliser Windows Autopilot et déployer la dernière version de Windows.

Pour plus d’informations, accédez à :

Analytique des points de terminaison pour la visibilité et la création de rapports sur les expériences des utilisateurs finaux, y compris les performances et la fiabilité des appareils

Vous pouvez utiliser l’analytique des points de terminaison pour identifier les stratégies ou les problèmes matériels qui ralentissent les appareils. Il fournit également des conseils qui peuvent vous aider à améliorer de manière proactive les expériences des utilisateurs finaux et à réduire les tickets de support technique.

Pour plus d’informations, accédez à :

Microsoft 365 pour les applications Office de productivité des utilisateurs finaux, notamment Outlook, Teams, Sharepoint, OneDrive, etc.

À l’aide d’Intune, vous pouvez déployer des applications Microsoft 365 sur des utilisateurs et des appareils de votre organisation. Vous pouvez également déployer ces applications lorsque les utilisateurs se connectent pour la première fois.

Pour plus d’informations, accédez à :

Microsoft Defender for Endpoint pour aider les entreprises à prévenir, détecter, enquêter et répondre aux menaces

Dans Intune, vous pouvez créer une connexion de service à service entre Intune et Microsoft Defender for Endpoint. Lorsqu’ils sont connectés, vous pouvez créer des stratégies qui analysent les fichiers, détectent les menaces et signalent les niveaux de menace à Microsoft Defender for Endpoint. Vous pouvez également créer des stratégies de conformité qui définissent un niveau de risque autorisé. Lorsqu’il est combiné avec l’accès conditionnel, vous pouvez bloquer l’accès aux ressources organization pour les appareils qui ne sont pas conformes.

Pour plus d’informations, accédez à :

Windows Autopatch pour la mise à jour corrective automatique de Windows, des applications Microsoft 365 pour les entreprises, Microsoft Edge et Microsoft Teams

Windows Autopatch est un service cloud. Il maintient les logiciels à jour, fournit aux utilisateurs les derniers outils de productivité, réduit l’infrastructure locale et permet à vos administrateurs informatiques de se concentrer sur d’autres projets. Windows Autopatch utilise Microsoft Intune pour gérer la mise à jour corrective des appareils ou appareils inscrits dans Intune à l’aide de la cogestion (Intune + Configuration Manager).

Pour plus d’informations, accédez à :

S’intègre aux appareils et applications de partenaires tiers

Le Centre d’administration Intune facilite la connexion à différents services partenaires, notamment :

Google Play géré pour les applications Android : Lorsque vous vous connectez à votre compte Google Play géré, les administrateurs peuvent accéder à la boutique privée d'applications Android de votre organisation et déployer ces applications sur vos appareils.

Pour en savoir plus, voir Ajouter des applications Google Play managé à des appareils d’entreprise Android avec Intune.

jetons et certificats Apple pour l’inscription et les applications: lorsqu’ils sont ajoutés, vos appareils iOS/iPadOS et macOS peuvent s’inscrire à Intune et recevoir des stratégies d’Intune. Les administrateurs peuvent accéder à vos licences d’application iOS/iPad et macOS achetées en volume, et déployer ces applications sur vos appareils.

Pour plus d’informations, voir :

TeamViewer pour l’assistance à distance: Lorsque vous vous connectez à votre compte TeamViewer, vous pouvez utiliser TeamViewer pour assister les appareils à distance.

Pour plus d’informations, consultez Utiliser TeamViewer pour administrer à distance des appareils Intune.

Avec ces services, Intune :

- Donne aux administrateurs un accès simplifié aux services d’application partenaires tiers.

- Peut gérer des centaines d’applications partenaires tierces.

- Prend en charge les applications des magasins de vente au détail publics, les applications métier (LOB), les applications privées non disponibles dans le magasin public, les applications personnalisées, etc.

Pour plus d’exigences spécifiques à la plateforme pour inscrire des appareils partenaires tiers dans Intune, accédez à :

- Guide de déploiement : inscrire des appareils Android dans Microsoft Intune

- Guide de déploiement : inscrire des appareils iOS et iPadOS dans Microsoft Intune.

- Guide de déploiement : inscrire des appareils Android dans Microsoft Intune

- Guide de déploiement : inscrire des appareils macOS dans Microsoft Intune

S’inscrire à la gestion des appareils, à la gestion des applications ou aux deux

✅Les appareils appartenant à l’organisation sont inscrits dans Intune pour la gestion des appareils mobiles (GPM). GPM étant centré sur l’appareil, les fonctionnalités de l’appareil sont configurées en fonction de qui en a besoin. Par exemple, vous pouvez configurer un appareil pour autoriser l’accès au Wi-Fi, mais uniquement si l’utilisateur connecté est un compte d’organisation.

Dans Intune, vous créez des stratégies qui configurent les fonctionnalités & paramètres et fournissent une protection & de sécurité. Votre équipe d’administration gère entièrement les appareils, y compris les identités des utilisateurs qui se connectent, les applications installées et les données consultées.

Lorsque les appareils s’inscrivent, vous pouvez déployer vos stratégies pendant le processus d’inscription. Une fois l’Assistant Inscription terminé, l’appareil est prêt à être utilisé.

✅ Pour les appareils personnels dans les scénarios BYOD (Apportez votre propre appareil), vous pouvez utiliser Intune pour gestion des applications mobiles (GAM). La gestion des applications mobiles étant centrée sur l’utilisateur, les données d’application sont protégées quel que soit l’appareil utilisé pour accéder à ces données. L’accent est mis sur les applications, notamment l’accès sécurisé aux applications et la protection des données au sein des applications.

Avec GAM, vous pouvez :

- Publier des applications mobiles pour les utilisateurs.

- Configurez les applications et mettez à jour automatiquement les applications.

- Affichez les rapports de données qui se concentrent sur l’inventaire des applications et l’utilisation des applications.

✅ Vous pouvez également utiliser GPM et GAM ensemble. Si vos appareils sont inscrits et que des applications nécessitent une sécurité supplémentaire, vous pouvez également utiliser des stratégies de protection des applications GAM.

Pour plus d’informations, voir :

Protéger les données sur n’importe quel appareil

Avec Intune, vous pouvez protéger les données sur les appareils gérés (inscrits dans Intune) et protéger les données sur les appareils non gérés (non inscrits dans Intune). Intune peut isoler les données de l’organisation des données personnelles. L’idée est de protéger les informations de votre entreprise à l’aide de stratégies que vous configurez et déployez.

Pour les appareils appartenant à l’organisation, vous souhaiterez peut-être disposer d’un contrôle total sur les appareils, notamment les paramètres, les fonctionnalités et la sécurité. Lorsque les appareils s’inscrivent, ils reçoivent vos règles et paramètres de sécurité.

Sur les appareils inscrits dans Intune, vous pouvez :

- Créez et déployez des stratégies qui configurent les paramètres de sécurité, définissent les exigences de mot de passe, déploient des certificats, etc.

- Utilisez les services de défense contre les menaces mobiles pour analyser les appareils, détecter les menaces et corriger les menaces.

- Affichez les données et les rapports qui mesurent la conformité avec vos paramètres et règles de sécurité.

- Utilisez l’accès conditionnel pour autoriser uniquement les appareils gérés et conformes à accéder aux ressources, applications et données organization.

- Supprimer les données d’entreprise en cas de perte, de vol ou d’inutilisation d’un appareil.

Pour les appareils personnels, les utilisateurs peuvent ne pas vouloir que leurs administrateurs informatiques aient un contrôle total. Pour prendre en charge un environnement de travail hybride, donnez aux utilisateurs des options. Par exemple, les utilisateurs inscrivent leurs appareils s’ils veulent un accès total aux ressources de votre organisation. Ou, si ces utilisateurs souhaitent uniquement accéder à Outlook ou Microsoft Teams, utilisez des stratégies de protection des applications qui nécessitent une authentification multifacteur (MFA).

Sur les appareils utilisant la gestion des applications, vous pouvez :

- Utilisez les services de défense contre les menaces mobiles pour protéger les données d’application. Le service peut analyser les appareils, détecter les menaces et évaluer les risques.

- Empêcher les données de l’organisation d’être copiées et collées dans des applications personnelles.

- Utilisez des stratégies de protection des applications sur les applications et sur les appareils non gérés inscrits dans un GPM tiers ou partenaire.

- Utilisez l’accès conditionnel pour restreindre les applications qui peuvent accéder à organization courrier électronique et aux fichiers.

- Supprimez les données de l’organisation dans les applications.

Pour plus d’informations, voir :

- Protéger les données et les appareils avec Microsoft Intune

- Intégration de défense contre les menaces mobiles avec Intune

Simplifiez l’accès pour les utilisateurs.

Intune aide les organisations à prendre en charge les employés qui peuvent travailler en tout lieu. Il existe des fonctionnalités que vous pouvez configurer qui permettent aux utilisateurs de se connecter à une organisation, où qu’ils se trouvent.

Cette section inclut certaines fonctionnalités courantes que vous pouvez configurer dans Intune.

Utiliser Windows Hello Entreprise au lieu de mots de passe

Windows Hello Entreprise permet de se protéger contre les attaques par hameçonnage et d’autres menaces de sécurité. Il permet également aux utilisateurs de se connecter à leurs appareils et applications plus rapidement et plus facilement.

Windows Hello Entreprise remplace les mots de passe par un code confidentiel ou biométrique, comme la reconnaissance d’empreintes digitales ou faciale. Ces informations biométriques sont stockées localement sur les appareils et ne sont jamais envoyées à des appareils ou serveurs externes.

Pour plus d’informations, voir :

- Obtenir une vue d’ensemble de Windows Hello Entreprise

- Gérer Windows Hello Entreprise sur les appareils lorsqu’ils s’inscrivent dans Intune

- Gestion des applications à l’aide de Microsoft Intune

Créer une connexion VPN pour les utilisateurs distants

Les réseaux privés virtuels (ou VPN) donnent aux utilisateurs un accès distant sécurisé à votre réseau d’entreprise.

À l’aide de partenaires de connexion VPN courants, notamment Check Point, Cisco, Microsoft Tunnel, NetMotion, Pulse Secure, etc., vous pouvez créer une stratégie VPN avec vos paramètres réseau. Lorsque la stratégie est prête, vous la déployez sur vos utilisateurs et appareils qui doivent se connecter à distance à votre réseau.

Dans la stratégie VPN, vous pouvez utiliser des certificats pour authentifier la connexion VPN. Lorsque vous utilisez des certificats, vos utilisateurs finaux n’ont pas besoin d’entrer de noms d’utilisateur et de mots de passe.

Pour plus d’informations, voir :

- Créer des profils VPN pour se connecter à des serveurs VPN dans Intune

- Utiliser des certificats pour l’authentification dans Intune

- Découvrir la solution VPN Microsoft Tunnel pour Microsoft Intune

- Utiliser Microsoft Tunnel pour la gestion des applications mobiles

Créer une connexion Wi-Fi pour les utilisateurs locaux

Pour les utilisateurs qui doivent se connecter au réseau local de votre organisation, vous pouvez créer une stratégie de Wi-Fi avec vos paramètres réseau. Vous pouvez vous connecter à un SSID spécifique, sélectionner une méthode d’authentification, utiliser un proxy, etc. Vous pouvez également configurer la stratégie pour qu’elle se connecte automatiquement à Wi-Fi lorsque l’appareil est à portée.

Dans la stratégie Wi-Fi, vous pouvez utiliser des certificats pour authentifier la connexion Wi-Fi. Lorsque vous utilisez des certificats, vos utilisateurs finaux n’ont pas besoin d’entrer de noms d’utilisateur et de mots de passe.

Lorsque la stratégie est prête, vous déployez cette stratégie sur vos utilisateurs et appareils locaux qui doivent se connecter à votre réseau local.

Pour plus d’informations, voir :

- Créer une stratégie Wi-Fi pour se connecter aux réseaux Wi-Fi dans Intune

- Utiliser des certificats pour l’authentification dans Microsoft Intune

Activer l’authentification unique (SSO) pour vos applications et services

Lorsque vous activez l’authentification unique, les utilisateurs peuvent se connecter automatiquement aux applications et services à l’aide de leur compte d’organisation Microsoft Entra, y compris certaines applications partenaires de défense contre les menaces mobiles.

Notamment :

Sur les appareils Windows, l’authentification unique est automatiquement intégrée et utilisée pour se connecter aux applications et sites web qui utilisent l’ID Microsoft Entra pour l’authentification, y compris les applications Microsoft 365. Vous pouvez également activer l’authentification unique sur les stratégies VPN et Wi-Fi.

Sur les appareils iOS/iPadOS et macOS, vous pouvez utiliser le plug-in Microsoft Enterprise SSO pour vous connecter automatiquement aux applications et sites web qui utilisent l’ID Microsoft Entra pour l’authentification, y compris les applications Microsoft 365.

Pour plus d’informations, consultez Vue d’ensemble de l’authentification unique (SSO) et options pour les appareils Apple dans Microsoft Intune.

Sur les appareils Android, vous pouvez utiliser la bibliothèque d’authentification Microsoft (MSAL) pour activer l’authentification unique pour les applications Android.

Pour plus d’informations, voir :

- Comment fonctionne l’authentification unique vers les ressources locales sur les appareils joints à Microsoft Entra

- Utilisez le plug-in Microsoft Enterprise SSO sur les appareils iOS/iPadOS et macOS dans Microsoft Intune

- Activer l’authentification unique entre applications sur Android à l’aide de MSAL