Scénarios courants de tunneling vpn fractionné pour Microsoft 365

Remarque

Cet article fait partie d’un ensemble d’articles qui traitent de l’optimisation de Microsoft 365 pour les utilisateurs distants.

- Pour obtenir une vue d’ensemble de l’utilisation du tunnel partagé VPN afin d’optimiser la connectivité Microsoft 365 pour les utilisateurs distants, consultez Vue d’ensemble : tunnel partagé VPN pour Microsoft 365.

- Pour obtenir des instructions détaillées sur l’implémentation du tunnel partagé VPN, consultez Implémentation du tunnel partagé VPN pour Microsoft 365.

- Pour obtenir des conseils sur la sécurisation du trafic multimédia Teams dans les environnements de tunneling fractionné VPN, consultez Sécurisation du trafic multimédia Teams pour le tunnel partagé VPN.

- Pour plus d’informations sur la configuration des événements Stream et en direct dans des environnements VPN, consultez Considérations spéciales pour les Stream et les événements en direct dans les environnements VPN.

- Pour plus d’informations sur l’optimisation des performances des locataires Microsoft 365 dans le monde pour les utilisateurs en Chine, consultez Optimisation des performances de Microsoft 365 pour les utilisateurs chinois.

Dans la liste ci-dessous, vous verrez les scénarios VPN les plus courants dans les environnements d’entreprise. La plupart des clients utilisent généralement le modèle 1 (tunnel imposé VPN). Cette section vous aidera à passer rapidement et en toute sécurité au modèle 2, ce qui est réalisable avec relativement peu d’efforts et présente d’énormes avantages pour les performances réseau et l’expérience utilisateur.

| Modèle | Description |

|---|---|

| 1. Tunnel imposé VPN | 100 % du trafic passe dans le tunnel VPN, y compris sur site, Internet et tous les O365/M365 |

| 2. Tunnel imposé VPN avec quelques exceptions | Le tunnel VPN est utilisé par défaut (point d’itinéraire par défaut vers VPN), avec peu de scénarios d’exemption les plus importants autorisés à passer directement |

| 3. Tunnel imposé VPN avec de larges exceptions | Le tunnel VPN est utilisé par défaut (la route par défaut pointe vers LE VPN), avec de larges exceptions qui sont autorisées à être directes (par exemple, microsoft 365, tout Salesforce, tout zoom) |

| 4. Tunnel sélectif VPN | Le tunnel VPN est utilisé uniquement pour les services basés sur un réseau d’entreprise. L’itinéraire par défaut (Internet et tous les services Internet) passe directement. |

| 5. Pas de VPN | Variante de #2. Au lieu d’un VPN hérité, tous les services corpnet sont publiés via des approches de sécurité modernes (comme Zscaler ZPA, Microsoft Entra ID Proxy/MCAS, etc.) |

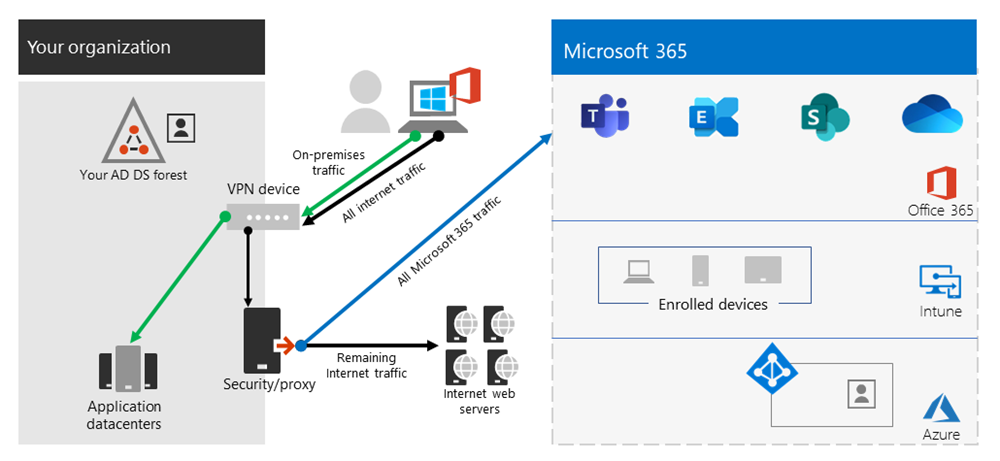

1. Tunnel imposé VPN

Scénario de départ le plus courant pour la plupart des clients d’entreprise. Un VPN forcé est utilisé, ce qui signifie que 100 % du trafic est dirigé vers le réseau d’entreprise, que le point de terminaison se trouve dans le réseau d’entreprise ou non. Tout trafic externe (Internet) lié tel que Microsoft 365 ou la navigation Internet est ensuite épinglé en dehors de l’équipement de sécurité local, tel que les proxys. Dans le contexte actuel où près de 100 % des utilisateurs travaillent à distance, ce modèle place donc une charge élevée sur l’infrastructure VPN et est susceptible d’entraver considérablement les performances de tout le trafic d’entreprise et donc l’entreprise pour fonctionner efficacement en temps de crise.

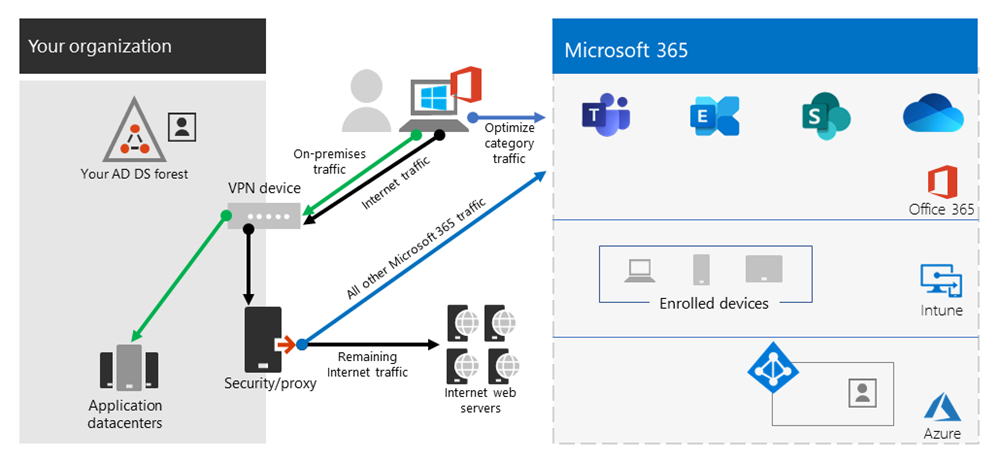

2. Tunnel imposé VPN avec un petit nombre d’exceptions approuvées

Beaucoup plus efficace pour une entreprise à exploiter. Ce modèle permet à quelques points de terminaison contrôlés et définis qui sont sensibles à la charge élevée et à la latence de contourner le tunnel VPN et d’accéder directement au service Microsoft 365. Cela améliore considérablement les performances des services déchargés et réduit également la charge sur l’infrastructure VPN, ce qui permet aux éléments qui en ont encore besoin de fonctionner avec une contention moindre pour les ressources. C’est ce modèle que cet article se concentre sur l’aide à la transition, car il permet d’effectuer rapidement des actions simples et définies avec de nombreux résultats positifs.

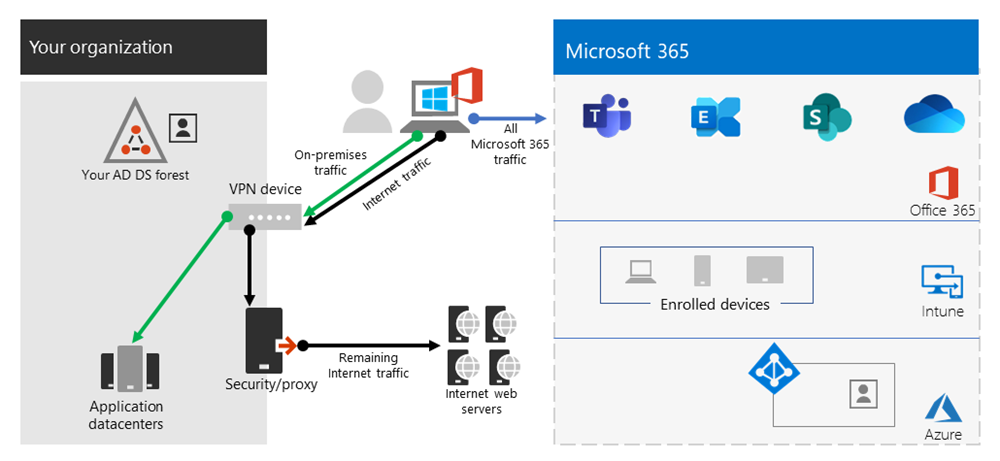

3. Tunnel imposé VPN avec de larges exceptions

Élargit l’étendue du modèle 2. Au lieu d’envoyer directement un petit groupe de points de terminaison définis, il envoie tout le trafic directement à des services approuvés tels que Microsoft 365 et SalesForce. Cela permet de réduire davantage la charge sur l’infrastructure VPN d’entreprise et d’améliorer les performances des services définis. Étant donné que ce modèle est susceptible de prendre plus de temps pour évaluer la faisabilité et l’implémenter, il s’agit probablement d’une étape qui peut être prise de manière itérative à une date ultérieure une fois le modèle 2 correctement en place.

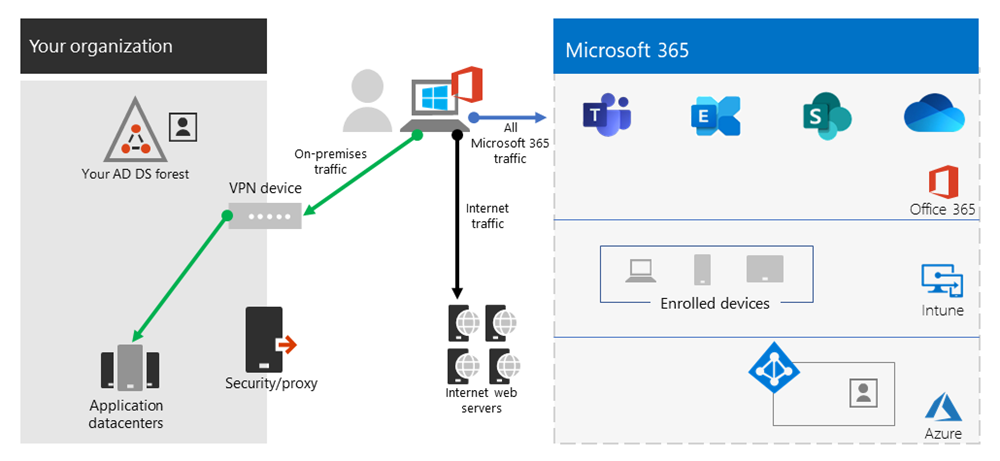

4. Tunnel sélectif VPN

Inverse le troisième modèle dans la mesure où seul le trafic identifié comme ayant une adresse IP d’entreprise est envoyé dans le tunnel VPN et donc le chemin Internet est la route par défaut pour tout le reste. Ce modèle nécessite qu’une organisation se trouve bien sur le chemin d’accès Approbation zéro pour pouvoir implémenter ce modèle en toute sécurité. Il convient de noter que ce modèle ou une variante de celui-ci deviendra probablement la valeur par défaut nécessaire au fil du temps, à mesure que d’autres services quittent le réseau d’entreprise pour se rendre dans le cloud.

Microsoft utilise ce modèle en interne. Vous trouverez plus d’informations sur l’implémentation par Microsoft du tunneling fractionné VPN à la page Exécution sur VPN : Comment Microsoft maintient son personnel distant connecté.

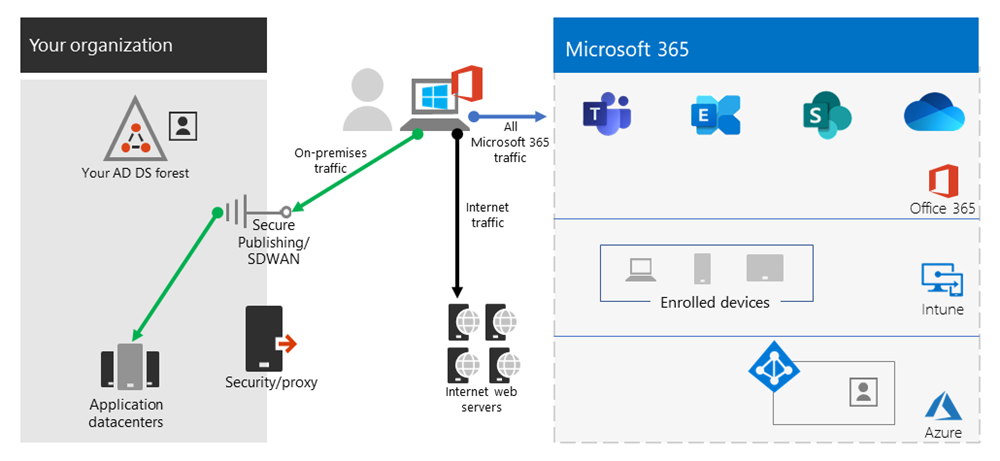

5. Pas de VPN

Une version plus avancée du modèle numéro 2, dans laquelle tous les services internes sont publiés via une approche de sécurité moderne ou une solution SDWAN comme Microsoft Entra ID Proxy, Defender for Cloud Apps, Zscaler ZPA, etc.

Articles connexes

Vue d’ensemble : tunneling fractionné VPN pour Microsoft 365

Implémentation du tunneling fractionné VPN pour Microsoft 365

Sécurisation du trafic multimédia Teams pour le tunneling fractionné VPN

Considérations spéciales pour les événements Stream et en direct dans les environnements VPN

Optimisation des performances de Microsoft 365 pour les utilisateurs chinois

Principes de connectivité réseau Microsoft 365

Évaluation de la connectivité réseau Microsoft 365

Optimisation des performances et du réseau Microsoft 365

Fonctionnement sur VPN : comment Microsoft maintient les employés travaillant à distance connectés