Rapport d’analyste dans l’analyse des menaces

S’applique à :

Vous voulez découvrir Microsoft Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

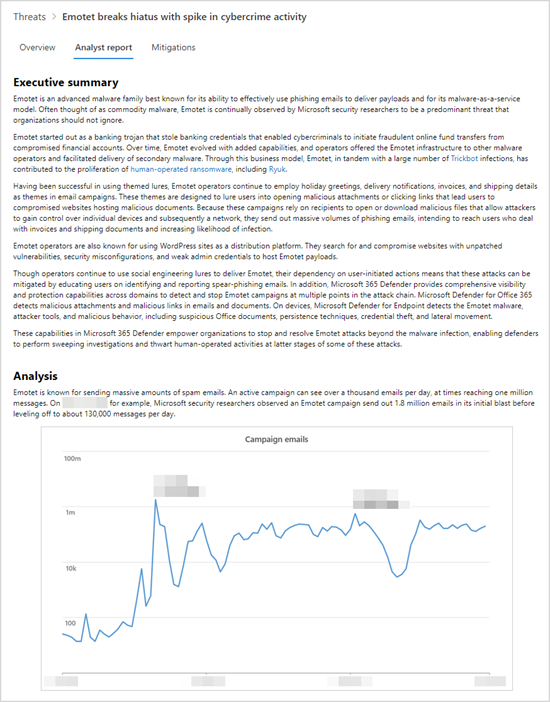

Chaque rapport d’analyse des menaces comprend des sections dynamiques et une section écrite complète appelée rapport d’analyste. Pour accéder à cette section, ouvrez le rapport sur la menace suivie et sélectionnez l’onglet Rapport d’analyste .

Section rapport d’analyste d’un rapport d’analyse des menaces

Analyser le rapport d’analyste

Chaque section du rapport d’analyste est conçue pour fournir des informations exploitables. Bien que les rapports varient, la plupart des rapports incluent les sections décrites dans le tableau suivant.

| Section Rapport | Description |

|---|---|

| Synthèse | Vue d’ensemble de la menace, y compris le moment où elle a été vue pour la première fois, ses motivations, les événements notables, les principales cibles et les outils et techniques distincts. Vous pouvez utiliser ces informations pour évaluer plus en détail comment hiérarchiser la menace dans le contexte de votre secteur d’activité, de votre emplacement géographique et de votre réseau. |

| Analyse | Informations techniques sur les menaces, y compris les détails d’une attaque et la façon dont les attaquants peuvent utiliser une nouvelle technique ou surface d’attaque |

| Techniques MITRE ATT&CK observées | Comment les techniques observées sont mappées à l’infrastructure d’attaque MITRE ATT&CK |

| Atténuations | Recommandations qui peuvent arrêter ou aider à réduire l’impact de la menace. Cette section inclut également des atténuations qui ne sont pas suivies dynamiquement dans le cadre du rapport d’analyse des menaces. |

| Détails de la détection | Détections spécifiques et génériques fournies par les solutions de sécurité Microsoft qui peuvent exposer l’activité ou les composants associés à la menace. |

| Repérage avancé | Requêtes de repérage avancées pour identifier de manière proactive l’activité potentielle des menaces. La plupart des requêtes sont fournies pour compléter les détections, en particulier pour localiser des composants ou des comportements potentiellement malveillants qui n’ont pas pu être évalués dynamiquement comme étant malveillants. |

| References | Publications Microsoft et tierces référencées par les analystes lors de la création du rapport. Le contenu d’analyse des menaces est basé sur des données validées par des chercheurs Microsoft. Les informations provenant de sources tierces accessibles au public sont clairement identifiées comme telles. |

| Journal des modifications | Heure à laquelle le rapport a été publié et quand des modifications importantes ont été apportées au rapport. |

Appliquer des atténuations supplémentaires

L’analyse des menaces suit dynamiquement la status des mises à jour de sécurité et des configurations sécurisées. Ces informations sont disponibles sous forme de graphiques et de tableaux sous l’onglet Atténuations .

En plus de ces atténuations suivies, le rapport d’analyste traite également des atténuations qui ne sont pas supervisées dynamiquement. Voici quelques exemples d’atténuations importantes qui ne font pas l’objet d’un suivi dynamique :

- Bloquer les e-mails avec des pièces jointes .lnk ou d’autres types de fichiers suspects

- Randomisation des mots de passe d’administrateur local

- Éduquer les utilisateurs finaux sur les e-mails d’hameçonnage et d’autres vecteurs de menace

- Activer des règles de réduction de la surface d’attaque spécifiques

Bien que vous puissiez utiliser l’onglet Atténuations pour évaluer votre posture de sécurité face à une menace, ces recommandations vous permettent de prendre des mesures supplémentaires pour améliorer votre posture de sécurité. Lisez attentivement tous les conseils d’atténuation dans le rapport d’analyste et appliquez-les dans la mesure du possible.

Comprendre comment chaque menace peut être détectée

Le rapport d’analyste fournit également les détections à partir de Microsoft Defender fonctionnalités de détection et de réponse des points de terminaison (EDR).

Détections antivirus

Ces détections sont disponibles sur les appareils avec antivirus Microsoft Defender sous Windows activé. Lorsque ces détections se produisent sur des appareils qui ont été intégrés à Microsoft Defender pour point de terminaison, elles déclenchent également des alertes qui éclairent les graphiques du rapport.

Remarque

Le rapport d’analyste répertorie également les détections génériques qui peuvent identifier un large éventail de menaces, en plus des composants ou des comportements spécifiques à la menace suivie. Ces détections génériques ne se reflètent pas dans les graphiques.

Alertes de détection et de réponse de point de terminaison (EDR)

Les alertes EDR sont déclenchées pour les appareils intégrés à Microsoft Defender pour point de terminaison. Ces alertes s’appuient généralement sur des signaux de sécurité collectés par le capteur Microsoft Defender pour point de terminaison et d’autres fonctionnalités de point de terminaison (telles que l’antivirus, la protection réseau, la protection contre les falsifications) qui servent de sources de signal puissantes.

Comme la liste des détections antivirus, certaines alertes EDR sont conçues pour signaler de manière générique les comportements suspects qui peuvent ne pas être associés à la menace suivie. Dans ce cas, le rapport identifie clairement l’alerte comme « générique » et n’influence aucun des graphiques du rapport.

Rechercher des artefacts de menace subtils à l’aide de la chasse avancée

Bien que les détections vous permettent d’identifier et d’arrêter automatiquement la menace suivie, de nombreuses activités d’attaque laissent des traces subtiles qui nécessitent une inspection supplémentaire. Certaines activités d’attaque présentent des comportements qui peuvent également être normaux, de sorte que leur détection dynamique peut entraîner un bruit opérationnel ou même des faux positifs.

La chasse avancée fournit une interface de requête basée sur Langage de requête Kusto qui simplifie la localisation d’indicateurs subtils de l’activité des menaces. Il vous permet également de faire apparaître des informations contextuelles et de vérifier si les indicateurs sont connectés à une menace.

Les requêtes de chasse avancées dans les rapports d’analyste ont été vérifiées par les analystes Microsoft et sont prêtes à être exécutées dans l’éditeur de requête de chasse avancée. Vous pouvez également utiliser les requêtes pour créer des règles de détection personnalisées qui déclenchent des alertes pour les futures correspondances.

Voir aussi

- Vue d’ensemble des analyses de menaces

- Rechercher de manière proactive les menaces avec la chasse avancée

- Règles de détection personnalisée

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour