Créer et déployer des stratégies de protection contre la perte de données

Il existe de nombreuses options de configuration dans une stratégie de Protection contre la perte de données Microsoft Purview (DLP). Chaque option modifie le comportement de la stratégie. Cet article présente certains scénarios d’intention courants pour les stratégies que vous mappez aux options de configuration. Ensuite, il vous guide tout au long de la configuration de ces options. Une fois que vous vous êtes familiarisé avec ces scénarios, vous disposez des compétences fondamentales dont vous avez besoin pour utiliser l’expérience utilisateur de création de stratégie DLP pour créer vos propres stratégies.

La façon dont vous déployez une stratégie est aussi importante que la conception de stratégie. Vous disposez de plusieurs options pour contrôler le déploiement de la stratégie. Cet article vous montre comment utiliser ces options afin que la stratégie atteigne votre objectif tout en évitant les interruptions coûteuses de l’activité.

Conseil

Si vous n’êtes pas un client E5, utilisez la version d’évaluation de 90 jours des solutions Microsoft Purview pour découvrir comment des fonctionnalités Supplémentaires purview peuvent aider vos organization à gérer les besoins en matière de sécurité et de conformité des données. Commencez maintenant sur le hub d’évaluation Microsoft Purview. En savoir plus sur les conditions d’inscription et d’essai.

Avant de commencer

Si vous débutez avec Microsoft Purview DLP, voici une liste des principaux articles que vous devez connaître lorsque vous implémentez DLP :

- Unités administratives

- En savoir plus sur Protection contre la perte de données Microsoft Purview : l’article vous présente la discipline de protection contre la perte de données et l’implémentation de la protection contre la perte de données par Microsoft.

- Planifier la protection contre la perte de données (DLP) : en suivant cet article, vous allez :

- Informations de référence sur la stratégie de protection contre la perte de données : cet article présente tous les composants d’une stratégie DLP et explique comment chacun d’eux influence le comportement d’une stratégie.

- Concevoir une stratégie DLP : cet article vous guide tout au long de la création d’une instruction d’intention de stratégie et de son mappage à une configuration de stratégie spécifique.

- Créer et déployer des stratégies de protection contre la perte de données : cet article, que vous lisez maintenant, présente certains scénarios d’intention de stratégie courants que vous mappez aux options de configuration. Il vous guide ensuite dans la configuration de ces options et fournit des conseils sur le déploiement d’une stratégie.

- En savoir plus sur l’examen des alertes de protection contre la perte de données : cet article présente le cycle de vie des alertes depuis la création, jusqu’à la correction finale et au réglage de la stratégie. Il vous présente également les outils que vous utilisez pour examiner les alertes.

Licences SKU/abonnements

Avant de commencer à utiliser des stratégies DLP, confirmez votre abonnement Microsoft 365 et tous les modules complémentaires.

Pour plus d’informations sur les licences, consultez Microsoft 365, Office 365, Enterprise Mobility + Security et abonnements Windows 11 pour les entreprises.

Autorisations

Le compte que vous utilisez pour créer et déployer des stratégies doit être membre de l’un de ces groupes de rôles

- Administrateur de conformité

- Administrateur de conformité des données

- Protection des informations

- Administrateur Information Protection

- Administrateur de sécurité

Importante

Veillez à comprendre la différence entre un administrateur sans restriction et un administrateur restreint d’unité administrative en lisant Unités administratives avant de commencer.

Rôles granulaires et Groupes de rôles

Il existe des rôles et des groupes de rôles que vous pouvez utiliser pour affiner vos contrôles d’accès.

Voici une liste des rôles applicables. Pour plus d’informations, consultez Autorisations dans le portail de conformité Microsoft Purview.

- Gestion de la conformité DLP

- Administrateur Information Protection

- Analyste Information Protection

- Enquêteur Information Protection

- Lecteur Information Protection

Voici une liste des groupes de rôles applicables. Pour en savoir plus, consultez Pour en savoir plus, consultez Autorisations dans le portail de conformité Microsoft Purview.

- Protection des informations

- Administrateurs Information Protection

- Analystes Information Protection

- Enquêteurs Information Protection

- Lecteurs Information Protection

Scénarios de création de stratégie

L’article précédent Concevoir une stratégie DLP vous a présenté la méthodologie de création d’une instruction d’intention de stratégie, puis le mappage de cette instruction d’intention aux options de configuration de stratégie. Cette section prend ces exemples, ainsi que quelques exemples supplémentaires et vous guide tout au long du processus de création de stratégie réel. Vous devez utiliser ces scénarios dans votre environnement de test pour vous familiariser avec l’interface utilisateur de création de stratégie.

Il existe tellement d’options de configuration dans le flux de création de stratégie qu’il n’est pas possible de couvrir toutes, voire la plupart des configurations. Cet article couvre donc plusieurs des scénarios de stratégie DLP les plus courants. L’exécution de ces opérations vous offre une expérience pratique sur un large éventail de configurations.

Scénario 1 Bloquer les e-mails avec des numéros de carte de crédit

Importante

Il s’agit d’un scénario hypothétique avec des valeurs hypothétiques. C’est uniquement à titre d’illustration. Vous devez remplacer vos propres types d’informations sensibles, étiquettes de confidentialité, groupes de distribution et utilisateurs.

Conditions préalables et hypothèses du scénario 1

Ce scénario utilise l’étiquette de confidentialité hautement confidentielle . Il nécessite donc que vous ayez créé et publié des étiquettes de confidentialité. Pour en savoir plus, reportez-vous à la rubrique :

- En savoir plus sur les étiquettes de niveau de confidentialité

- Prise en main des étiquettes de confidentialité

- Créer et configurer des étiquettes de confidentialité ainsi que leurs stratégies

Cette procédure utilise un groupe de distribution hypothétique équipe Finance à Contoso.com et un destinataire adele.vance@fabrikam.comSMTP hypothétique .

Cette procédure utilise des alertes, consultez : Bien démarrer avec les alertes de protection contre la perte de données

Définition et mappage de l’intention de stratégie du scénario 1

Nous devons bloquer les e-mails à tous les destinataires qui contiennent des numéros de carte de crédit ou auxquels l’étiquette de confidentialité « hautement confidentielle » est appliquée, sauf si l’e-mail est envoyé par un membre de l’équipe financière à adele.vance@fabrikam.com. Nous voulons informer l’administrateur de conformité chaque fois qu’un e-mail est bloqué et avertir l’utilisateur qui a envoyé l’élément et que personne ne peut être autorisé à remplacer le bloc. Suivre toutes les occurrences de cet événement à haut risque dans le journal et nous voulons que les détails de tous les événements soient capturés et mis à disposition pour investigation

| Statement | Réponse à la question de configuration et mappage de configuration |

|---|---|

| « Nous devons bloquer les e-mails à tous les destinataires... » | - Où surveiller : Exchange - Étendue administrative : Répertoire complet - Action : Restreindre l’accès ou chiffrer le contenu dans les> emplacements Microsoft 365Empêcher les utilisateurs de recevoir des e-mails ou d’accéder aux fichiers Partagés SharePoint, OneDrive et TeamsBloquer tout le monde> |

| "... qui contiennent des numéros de carte de crédit ou dont l’étiquette de confidentialité « hautement confidentielle » est appliquée... » | - Éléments à surveiller : utiliser le modèle personnalisé - Conditions de correspondance : modifiez-le pour ajouter l’étiquette de confidentialité hautement confidentielle |

| "... sauf si... | - Configuration du groupe de conditions : créez un groupe de conditions NOT booléen imbriqué joint aux premières conditions à l’aide d’un and booléen |

| "... l’e-mail est envoyé par une personne de l’équipe financière... » | - Condition de correspondance : l’expéditeur est membre de |

| "... et..." | - Condition de correspondance : ajouter une deuxième condition au groupe NOT |

| "... à adele.vance@fabrikam.com..." | - Condition de correspondance : Le destinataire est |

| "... Notifier... | - Notifications utilisateur : activé - Conseils de stratégie : activé |

| "... l’administrateur de conformité chaque fois qu’un e-mail est bloqué et avertit l’utilisateur qui a envoyé l’élément... » | - Conseils de stratégie : activé - Avertir ces personnes : sélectionné - La personne qui a envoyé, partagé ou modifié le contenu : sélectionné - Envoyer l’e-mail à ces personnes supplémentaires : ajoutez l’adresse e-mail de l’administrateur de conformité |

| "... et personne ne peut être autorisé à remplacer le bloc... | - Autoriser les remplacements à partir des services M365 : non sélectionné |

| "... Suivez toutes les occurrences de cet événement à haut risque dans le journal et nous voulons que les détails de tous les événements soient capturés et mis à disposition pour investigation. » | - Utilisez ce niveau de gravité dans les alertes et les rapports d’administration : élevé - Envoyer une alerte aux administrateurs lorsqu’une correspondance de règle se produit : sélectionné - Envoyer une alerte chaque fois qu’une activité correspond à la règle : sélectionné |

Étapes de création d’une stratégie pour le scénario 1

Importante

Pour les besoins de cette procédure de création de stratégie, vous acceptez les valeurs include/exclude par défaut et laissez la stratégie désactivée. Vous les modifierez lorsque vous déployez la stratégie.

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Se connecter au portail Microsoft Purview

Ouvrez la solution de protection contre la perte de données et accédez à Stratégies>+ Créer une stratégie.

Sélectionnez Personnalisé dans la liste Catégories .

Sélectionnez Personnalisé dans la liste Réglementations .

Cliquez sur Suivant.

Donnez à la stratégie un nom et une description. Vous pouvez utiliser l’instruction d’intention de stratégie ici.

Importante

Les stratégies ne peuvent pas être renommées

Sélectionnez Suivant.

Affecter des unités d’administration. Pour appliquer la stratégie à tous les utilisateurs, acceptez le paramètre par défaut.

Cliquez sur Suivant.

Choisissez l’emplacement où appliquer la stratégie. Sélectionnez uniquement l’emplacement de la messagerie Exchange . Désélectionnez tous les autres emplacements.

Cliquez sur Suivant.

Dans la page Définir les paramètres de stratégie , l’option Créer ou personnaliser des règles DLP avancées doit déjà être sélectionnée.

Sélectionnez Suivant.

Sélectionnez Créer une règle. Nommez la règle et fournissez une description.

Sous Conditions, sélectionnez Ajouter une condition>contenu

(Facultatif) Entrez un nom de groupe.

(Facultatif) Sélectionner un opérateur Group

Sélectionnez Ajouter des>types d’informations> sensiblesnuméro de carte de crédit.

Sélectionnez Ajouter.

Toujours dans la section Contenu contient, sélectionnez Ajouter des>étiquettes> de confidentialitéHautement confidentiel, puis choisissez Ajouter.

Ensuite, sous la section Contenu contient , choisissez Ajouter un groupe.

Laissez l’opérateur booléen défini sur AND, puis définissez le bouton bascule sur NOT.

Sélectionnez Ajouter une condition.

Sélectionnez L’expéditeur est membre de.

Sélectionnez Ajouter ou supprimer des groupes de distribution.

Sélectionnez Équipe finance , puis choisissez Ajouter.

Choisissez Ajouter une condition>Que le destinataire est.

Dans le champ e-mail, entrez adele.vance@fabrikam.com et sélectionnez Ajouter .

Sous Actions, sélectionnez Ajouter une action>Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365

Sélectionnez Empêcher les utilisateurs de recevoir des e-mails ou d’accéder aux fichiers SharePoint, OneDrive et Teams partagés, puis sélectionnez Bloquer tout le monde.

Définissez le bouton bascule Notifications utilisateursur Activé.

Sélectionnez Email notifications>Informez la personne qui a envoyé, partagé ou modifié le contenu pour la dernière fois.

Indiquez s’il faut joindre ou non un message électronique correspondant à la notification.

Choisissez d’ajouter ou non des conseils de stratégie.

Sous Utilisateurs ovverides, assurez-vous que l’option Autoriser les remplacements à partir des applications et services Microsoft 365 ...n’est PAS sélectionnée.

Sous Rapports d’incidents, définissez Utiliser ce niveau de gravité dans les alertes et rapports d’administration sur Élevé.

Définissez Envoyer une alerte chaque fois qu’une activité correspond à la règle bascule sur Activé.

Cliquez sur Enregistrer.

Choisissez Suivant, puis Exécuter la stratégie en mode simulation.

Choisissez Suivant , puis Envoyer.

Choisissez OK.

Scénario 2 Bloquer le partage d’éléments sensibles via SharePoint et OneDrive dans Microsoft 365 avec des utilisateurs externes

Pour SharePoint et OneDrive dans Microsoft 365, vous créez une stratégie pour bloquer le partage d’éléments sensibles avec des utilisateurs externes via SharePoint et OneDrive.

Conditions préalables et hypothèses du scénario 2

Ce scénario utilise l’étiquette de confidentialité Confidentiel . Il nécessite donc que vous ayez créé et publié des étiquettes de confidentialité. Pour en savoir plus, reportez-vous à la rubrique :

- En savoir plus sur les étiquettes de niveau de confidentialité

- Prise en main des étiquettes de confidentialité

- Créer et configurer des étiquettes de confidentialité ainsi que leurs stratégies

Cette procédure utilise un groupe de distribution hypothétique Ressources humaines et un groupe de distribution pour l’équipe de sécurité au Contoso.com.

Cette procédure utilise des alertes, consultez : Bien démarrer avec les alertes de protection contre la perte de données

Déclaration et mappage de l’intention de stratégie du scénario 2

Nous devons bloquer tout partage d’éléments SharePoint et OneDrive avec tous les destinataires externes qui contiennent des numéros de sécurité sociale, des données de crédit carte ou qui ont l’étiquette de confidentialité « Confidentiel ». Nous ne voulons pas que cela s’applique à quiconque dans l’équipe des ressources humaines. Nous devons également répondre aux exigences d’alerte. Nous voulons informer notre équipe de sécurité avec un e-mail chaque fois qu’un fichier est partagé, puis bloqué. En outre, nous voulons que l’utilisateur soit alerté par e-mail et dans l’interface si possible. Enfin, nous ne voulons pas d’exceptions à la stratégie et devons être en mesure de voir cette activité dans le système.

| Statement | Réponse à la question de configuration et mappage de configuration |

|---|---|

| « Nous devons bloquer tout partage d’éléments SharePoint et OneDrive avec tous les destinataires externes... » | - Étendue administrative : Répertoire complet - Où surveiller : sites SharePoint, comptes OneDrive- Conditions pour une correspondance : Première condition>partagée en dehors de mon organisation - Action : Restreindre l’accès ou chiffrer le contenu dans les> emplacements Microsoft 365Empêcher les utilisateurs de recevoir des e-mails ou d’accéder à SharePoint partagé, OneDrive>Bloquer uniquement les personnes extérieures à votre organization |

| "... qui contiennent des numéros de sécurité sociale, des données de crédit carte ou ont l’étiquette de confidentialité « Confidentiel ». | - Ce qu’il faut surveiller : utiliser le modèle personnalisé - Condition pour une correspondance : Créez une deuxième condition jointe à la première condition avec une valeur booléenne AND - Conditions pour une correspondance : Deuxième condition, premier groupe > de conditions Le contenu contient les types> d’informations sensiblesNuméro de sécurité sociale (SSN) des États-Unis,Configuration du groupe de conditions de numéro - de carte de crédit Créer un deuxième groupe condition connecté au premier par booléen OR - Condition pour une correspondance : Deuxième groupe de conditions, deuxième condition >Le contenu contient l’une de ces étiquettes>de confidentialité Confidentiel. |

| “... Nous ne voulons pas que cela s’applique à quiconque dans l’équipe des ressources humaines... | - Où appliquer : exclure les comptes OneDrive de l’équipe des ressources humaines |

| "... Nous voulons informer notre équipe de sécurité avec un e-mail chaque fois qu’un fichier est partagé, puis bloqué... » | - Rapports d’incidents : Envoyer une alerte aux administrateurs lorsqu’une correspondance de règle se produit - Envoyer des alertes par e-mail à ces personnes (facultatif) : ajouter l’équipe de sécurité - Envoyer une alerte chaque fois qu’une activité correspond à la règle : sélectionné - Utilisez les rapports d’incident par e-mail pour vous avertir lorsqu’une correspondance de stratégie se produit : Activé - Envoyer des notifications à ces personnes : ajoutez des administrateurs individuels comme vous le souhaitez - Vous pouvez également inclure les informations suivantes dans le rapport : sélectionner toutes les options |

| "... En outre, nous voulons que l’utilisateur soit alerté par e-mail et dans l’interface si possible... » | - Notifications utilisateur : Activé - Avertir les utilisateurs dans Office 365 avec un conseil de stratégie : sélectionné |

| “... Enfin, nous ne voulons pas d’exceptions à la stratégie et devons être en mesure de voir cette activité dans le système... » | -Remplacements utilisateur : non sélectionné |

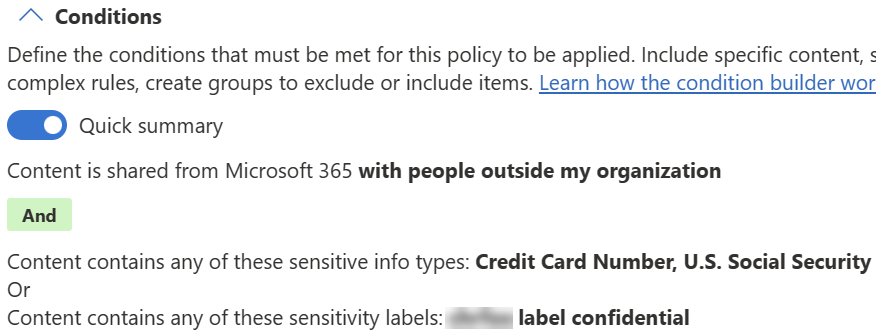

Lorsque les conditions sont configurées, le résumé ressemble à ceci :

Étapes de création d’une stratégie pour le scénario 2

Importante

Pour les besoins de cette procédure de création de stratégie, vous laisserez la stratégie désactivée. Vous les modifiez quand vous déployez la stratégie.

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Se connecter au portail Microsoft Purview

Sélectionnez Stratégies de protection contre la>> perte de données + Créer une stratégie.

Sélectionnez Personnalisé dans la liste Catégories et la liste Réglementations .

Cliquez sur Suivant.

Donnez à la stratégie un nom et une description. Vous pouvez utiliser l’instruction d’intention de stratégie ici.

Importante

Les stratégies ne peuvent pas être renommées.

- Sélectionnez Suivant.

- Acceptez le répertoire complet par défaut dans la page Attribuer des unités d’administration .

- Cliquez sur Suivant.

- Choisissez l’emplacement où appliquer la stratégie.

- Vérifiez que les emplacements des sites SharePoint et des comptes OneDrive sont sélectionnés.

- Désélectionnez tous les autres emplacements.

- Sélectionnez Modifier dans la colonne Actions en regard de Comptes OneDrive.

- Sélectionnez Tous les utilisateurs et groupes, puis Sélectionnez Exclure les utilisateurs et les groupes.

- Choisissez +Exclure , puis Exclure les groupes.

- Sélectionnez Ressources humaines.

- Choisissez Terminé , puis Suivant.

- Dans la page Définir les paramètres de stratégie , l’option Créer ou personnaliser des règles DLP avancées doit déjà être sélectionnée. Cliquez sur Suivant.

- Dans la page Personnaliser les règles DLP avancées , sélectionnez + Créer une règle.

- Donnez à la règle un Nom et une description.

- Sélectionnez Ajouter une condition et utilisez ces valeurs :

- Choisissez Le contenu est partagé à partir de Microsoft 365.

- Sélectionnez avec des personnes en dehors de mon organization.

- Sélectionnez Ajouter une condition pour créer une deuxième condition et utiliser ces valeurs.

- Sélectionnez Contenu contient.

- Sélectionnez Ajouter des>étiquettes> de confidentialité, puis Confidentiel.

- Sélectionnez Ajouter.

- Sous Actions, ajoutez une action avec les valeurs suivantes :

- Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365.

- Bloquez uniquement les personnes extérieures à votre organization.

- Définissez le bouton bascule Notifications utilisateursur Activé.

- Sélectionnez Notifier les utilisateurs dans Office 365 services avec un conseil de stratégie, puis sélectionnez Notifier l’utilisateur qui a envoyé, partagé ou modifié le contenu pour la dernière fois.

- Sous Remplacements d’utilisateur, assurez-vous que l’option Autoriser le remplacement à partir des services M365n’est PAS sélectionnée.

- Sous Rapports d’incident :

- Définissez Utiliser ce niveau de gravité dans les alertes et rapports d’administrateur sur Faible.

- Définissez le bouton bascule pour Envoyer une alerte aux administrateurs lorsqu’une correspondance de règle se produit sur Activé.

- Sous Envoyer des alertes par e-mail à ces personnes (facultatif), choisissez + Ajouter ou supprimer des utilisateurs , puis ajoutez l’adresse e-mail de l’équipe de sécurité.

- Choisissez Enregistrer , puis Suivant.

- Dans la page Mode stratégie , choisissez Exécuter la stratégie en mode simulation et Afficher les conseils de stratégie en mode simulation.

- Choisissez Suivant , puis Envoyer.

- Choisissez OK.

Scénario 3 Appliquer des contrôles aux fichiers pris en charge qui échouent à l’analyse

Remarque

Scénario 3 Appliquer des contrôles aux fichiers pris en charge qui échouent l’analyse est en préversion.

Utilisez ce scénario lorsque vous souhaitez appliquer des contrôles Audit, Bloquer ou Bloquer avec remplacement sur les activités des utilisateurs pour les fichiers qui figurent dans la liste Fichiers supervisés mais qui n’ont pas pu être analysés par la DLP du point de terminaison.

Conditions préalables et hypothèses du scénario 3

Ce scénario nécessite que vous ayez déjà intégré des appareils et que vous créez des rapports dans l’Explorateur d’activités. Si vous n’avez pas encore intégré d’appareils, consultez l’article Prise en main de la protection contre la perte de données de point de terminaison.

Importante

Cette fonctionnalité prend uniquement en charge les types d’actions suivants :

- Charger dans un domaine de service cloud restreint

- Copier sur un périphérique USB amovible

- Copier vers un partage réseau

Définition et mappage de l’intention de stratégie du scénario 3

Parfois, l’analyse des fichiers pris en charge par la DLP du point de terminaison échoue. Il peut y avoir des informations sensibles dans ces fichiers, mais nous ne le savons pas. Lorsque l’analyse d’un fichier échoue sur l’un de nos appareils intégrés, nous voulons empêcher les utilisateurs de copier ce fichier sur un périphérique USB ou sur un partage réseau.

| Statement | Réponse à la question de configuration et mappage de configuration |

|---|---|

| « En cas d’échec de l’analyse d’un fichier sur l’un de nos appareils intégrés... » | - Étendue administrative : Répertoire complet - Où surveiller : Appareils-Étendue : Tousutilisateurs, groupes, appareils, groupes d’appareils - Conditions : Impossible d’analyser le document |

| "... nous voulons empêcher les utilisateurs de copier ce fichier sur un périphérique USB ou sur un partage réseau. » | - Action : sélectionnez auditer ou restreindre les activités sur les appareils - désactivez Charger dans un domaine de service cloud ou un accès à partir d’un navigateur non autorisé. Sélectionnez Appliquer des restrictions à une activité spécifique- sélectionnez Copier sur un périphérique USB amovible et Bloquer avec remplacement - sélectionnez Copier dans un partage réseau et Bloquer avec remplacer effacer Copier dans le Presse-papiers, Imprimer, Copier ou déplacer à l’aide d’une application Bluetooth non autorisée, et Copier ou déplacer à l’aide de RDP |

Lorsque les conditions sont configurées, le résumé ressemble à ceci :

Scénario 3 Configurer des actions de stratégie

Importante

Pour les besoins de cette procédure de création de stratégie, vous laisserez la stratégie désactivée. Vous les modifiez quand vous déployez la stratégie.

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview.

- Ouvrez les stratégies de protection contre la> pertede données.

- Sélectionnez Créer une stratégie et sélectionnez Le modèle Personnalisé dans Catégories , puis Le modèle de stratégie personnalisée dans Réglementations.

- Nommez votre nouvelle stratégie et fournissez une description.

- Sélectionnez Répertoire complet sous Administration unités.

- Limitez l’emplacement à Appareils uniquement.

- Créez une règle où :

- Dans les conditions :

- Impossible d’analyser l’option Sélectionner le document

- Dans Actions :

- Sélectionnez Auditer ou restreindre les activités sur les appareils.

- Décochez Charger dans un domaine de service cloud ou un accès à partir d’un navigateur non autorisé

- Sélectionnez Appliquer des restrictions à une activité spécifique

- Sélectionnez Copier sur un périphérique USB amovible, puis Bloquer avec remplacement

- Sélectionnez Copier dans un partage réseau, puis Bloquer avec remplacement

- Effacer Copier dans le Presse-papiers, Imprimer, Copier ou déplacer à l’aide d’une application Bluetooth non autorisée, et Copier ou déplacer à l’aide de RDP

- Dans les conditions :

- Enregistrez.

- Choisissez Activer la stratégie immédiatement. Cliquez sur Suivant.

- Passez en revue vos paramètres, puis sélectionnez Envoyer.

Scénario 4 Appliquer des contrôles à tous les fichiers non pris en charge

Remarque

Le scénario 4 Appliquer des contrôles à tous les fichiers non pris en charge est en préversion.

Utilisez ce scénario lorsque vous souhaitez appliquer des contrôles Audit, Bloquer ou Bloquer avec remplacement sur les activités des utilisateurs pour les fichiers qui ne figurent pas dans la liste Des fichiers supervisés sans avoir à énumérer toutes les extensions de fichier via la condition Extension de fichier est. Utilisez cette configuration pour créer une stratégie globale afin de placer des contrôles sur des fichiers tels que .mp3, .wav .dat.

Attention

La possibilité d’appliquer des contrôles à tous les fichiers est une fonctionnalité puissante et, si elle est implémentée sans précaution appropriée, elle peut avoir des conséquences non affectées. Veillez à tester cette stratégie dans un environnement hors production avant de la déployer dans votre environnement de production. Cet exemple montre également comment (éventuellement) exclure des extensions de fichier spécifiques de l’étendue de la stratégie.

Importante

Cette fonctionnalité prend uniquement en charge les types d’actions suivants :

- Charger dans un domaine de service cloud restreint

- Copier sur un périphérique USB amovible

- Copier vers un partage réseau

Définition et mappage de l’intention de stratégie du scénario 4

Il existe de nombreux types de fichiers que le point de terminaison DLP n’analyse pas, plus que ce que nous pouvons suivre. Nous ne savons pas s’il existe des informations sensibles dans ces fichiers et nous souhaitons donc avoir un point de contrôle en place avant que notre utilisateur tente de copier ces fichiers sur un périphérique USB ou sur un partage réseau. Nous ne voulons pas perturber le flux de travail des utilisateurs pour le type de fichier abc qui est bien connu pour nous et ne présente aucune menace de fuite de données.

| Statement | Réponse à la question de configuration et mappage de configuration |

|---|---|

| « Il existe de nombreux types de fichiers que le point de terminaison DLP n’analyse pas,... » | - Étendue administrative : Répertoire complet - Où surveiller : Appareils - Étendue : Allusers, groups, devices, devices, device groups |

| "... Nous ne voulons pas interrompre le flux de travail des utilisateurs pour le type de fichier abc qui est bien connu pour nous et ne présente aucune menace de fuite de données. » | - Paramètres de point de terminaison : créez une liste d’exclusions d’extensions de fichier non prises en charge et ajoutez l’extension de fichier abc à la liste. |

| "... plus que ce que nous pouvons suivre. Nous ne savons pas s’il existe des informations sensibles dans ces fichiers, et nous souhaitons donc avoir un point de contrôle en place avant qu’ils essaient de copier ces fichiers sur un périphérique USB ou sur un partage réseau... » |

- Conditions d’une correspondance : Action impossible d’analyser le document : sélectionnez auditer ou restreindre les activités sur les appareils - désactivez Charger dans un domaine de service cloud ou un accès à partir d’un navigateur non autorisé- sélectionnez Appliquer des restrictions à une activité spécifique- sélectionnez Copier sur un périphérique USB amovible, puis Bloquer avec remplacement - sélectionnez Copier dans un partage réseau et Bloquer avec remplacement - effacer Copier dans le Presse-papiers, Imprimer, Copier ou déplacer à l’aide d’une application Bluetooth non autorisée, et Copier ou déplacer à l’aide de RDP : le fichier sélectionné n’a pas pu être analysé. - sélectionnez Appliquer des restrictions uniquement aux extensions de fichier non prises en charge. |

Importante

La différence entre cette fonctionnalité et l’extension de fichier est condition est la suivante :

- La DLP du point de terminaison analyse le contenu pour déterminer si l’extension de fichier est condition. Par exemple, vous serez en mesure de voir la valeur du type d’informations sensibles sur l’événement ou l’alerte ; en revanche, cette fonctionnalité n’analyse pas le contenu du fichier.

- L’extension de fichier est une condition déclenchant l’analyse du contenu peut consommer des ressources d’ordinateur plus élevées, comme le processeur et la mémoire, et peut entraîner des problèmes de performances d’application pour certains types de fichiers.

Ajouter un type de fichier aux exclusions d’extension de fichier non prises en charge

Utilisez ce paramètre pour exclure les extensions de fichier de la stratégie.

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview.

- Ouvrez Paramètres Protection>contre la> perte de donnéesParamètres> DLP du point de terminaisonExclusions d’extension de fichier non prises en charge.

- Sélectionnez Ajouter des extensions de fichier.

- Fournissez des extensions.

- Sélectionnez Enregistrer.

- Fermez l’élément.

Scénario 4 Configurer des actions de stratégie

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview.

- Ouvrez les stratégies de protection contre la> pertede données.

- Sélectionnez Créer une stratégie et sélectionnez Le modèle Personnalisé dans Catégories , puis Le modèle de stratégie personnalisée dans Réglementations.

- Nommez votre nouvelle stratégie et fournissez une description.

- Sélectionnez Répertoire complet sous Administration unités.

- Limitez l’emplacement à Appareils uniquement.

- Créez une règle où :

- Dans les conditions :

- Impossible d’analyser le document.

- Dans Actions :

- Sélectionnez Auditer ou restreindre les activités sur les appareils.

- Décochez Charger dans un domaine de service cloud redécoupé ou l’accès à partir d’un navigateur non autorisé.

- Sélectionnez Appliquer des restrictions à une activité spécifique.

- Sélectionnez Copier sur un périphérique USB amovible, puis Bloquer avec remplacement.

- Sélectionnez Copier dans un partage réseau, puis Bloquer avec remplacement.

- Décochez Copier dans le Presse-papiers, Imprimer, Copier ou déplacer à l’aide d’une application Bluetooth non autorisée, et Copier ou déplacer à l’aide de RDP.

- Sélectionnez Appliquer des restrictions aux extensions de fichier uniquement non prises en charge.

- Dans les conditions :

- Enregistrez.

- Choisissez Activer la stratégie immédiatement. Cliquez sur Suivant.

- Passez en revue vos paramètres, puis sélectionnez Envoyer.

Importante

Vous ne pouvez pas utiliser Document qui n’a pas pu être analysé avec d’autres conditions dans ce scénario.

Importante

Vous ne pouvez pas utiliser ce document qui n’a pas pu être analysé avec d’autres conditions dans ce scénario.

Scénario 5 Appliquer des contrôles à certains fichiers non pris en charge

Remarque

Le scénario 5 Appliquer des contrôles à certains fichiers non pris en charge est en préversion.

Utilisez cette configuration pour appliquer les contrôles Audit, Bloquer avec remplacement ou Bloquer à une liste de types de fichiers que vous définissez à partir de tous les fichiers qui ne figurent PAS dans la liste Fichiers surveillés . Par exemple, vous pouvez appliquer des contrôles à des fichiers vidéo tels que des fichiers .mp3 (qui ne sont pas surveillés par EDLP) uniquement.

Importante

Cette fonctionnalité prend uniquement en charge les types d’actions suivants :

- Charger dans un domaine de service cloud restreint

- Copier sur un périphérique USB amovible

- Copier vers un partage réseau

Cette configuration utilise une combinaison d’un groupe d’extensions de fichiers et la condition Document n’a pas pu être analysée . Il n’utilise pas la condition File extension is . Cela signifie que le contenu des fichiers que vous incluez dans le groupe d’extensions de fichiers ne sera pas analysé par endpoint DLP et que vous ne verrez pas de valeurs pour le type d’informations sensibles dans les événements ou les alertes générés par les correspondances de stratégie.

Énoncé et mappage de l’intention de stratégie du scénario 5

Nous, Wingtip Toys, avons une liste de types de fichiers sur les appareils auxquels nous voulons appliquer des contrôles. Nous savons qu’ils ne sont pas dans la liste des fichiers surveillés pour endpoint DLP. Nous voulons empêcher les utilisateurs de copier ces fichiers sur un périphérique USB ou sur un partage réseau. Quand ils essaient, nous voulons leur faire savoir, pour les éduquer, qu’ils tentent une action interdite.

| Statement | Réponse à la question de configuration et mappage de configuration |

|---|---|

| « Nous disposons d’une liste de types de fichiers sur les appareils auxquels nous voulons appliquer des contrôles... » | - Étendue administrative : Répertoire complet - Où surveiller : Appareils-Étendue : Allusers, groupes, appareils, groupes d’appareils |

| « Nous savons qu’ils ne sont pas dans la liste des fichiers surveillés pour endpoint DLP. » | - Paramètres de point de terminaison : créer un groupe d’extensions de fichiers |

| "... Nous devons empêcher les utilisateurs de copier ces fichiers sur un périphérique USB ou sur un partage réseau. » | - Conditions d’une correspondance : Impossible d’analyser le document - Action : sélectionner l’audit ou restreindre les activités sur les appareils - désactivez Charger dans un domaine de service cloud ou un accès à partir d’un navigateur non autorisé- sélectionnez Appliquer des restrictions à une activité spécifique- sélectionnez Copier sur un périphérique USB amovible, >Bloquer - la copie sur un partage> réseauBloquer - Effacer Copier dans le Presse-papiers, Imprimer, Copier ou déplacer à l’aide d’une application Bluetooth non autorisée, et Copier ou déplacer à l’aide de RDP - le fichier de sélection n’a pas pu être analysé - sélectionnez appliquer des restrictions uniquement aux extensions de fichier non prises en charge. |

| « Quand ils essaient, nous voulons leur faire savoir, pour les éduquer, qu’ils tentent une action interdite. » | - Utilisez les notifications pour informer vos utilisateurs et les informer sur l’utilisation appropriée des informations sensibles : Sur - Appareils > de point de terminaison Afficher aux utilisateurs une notification de conseil de stratégie lorsqu’une activité est restreinte... : sélectionné - Personnaliser la notification : notication sélectionnée> Titre : Wingtip toys don’t copy files>Content : FYI, Wingtip Toy policy ne vous permet pas de copier ce type de fichier sur un périphérique USB ou un partage réseau. |

Créer un groupe d’extensions de fichiers

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview.

- Ouvrez Paramètres Protection>contre la> perte de données ParamètresDLP du point de terminaison Groupes>d’extensions de fichiers.

- Sélectionnez Créer un groupe d’extensions de fichiers et entrez un nom de groupe. Dans ce scénario, nous utilisons

Non-classified file extensions. - Fournissez des extensions.

- Sélectionnez Enregistrer.

- Fermez l’élément.

Configurer les actions de stratégie

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview.

- Ouvrez les stratégies de protection contre la> pertede données.

- Sélectionnez Créer une stratégie et sélectionnez Le modèle Personnalisé dans Catégories , puis Le modèle de stratégie personnalisée dans Réglementations.

- Nommez votre nouvelle stratégie et fournissez une description.

- Sélectionnez Répertoire complet sous Administration unités.

- Limitez l’emplacement à Appareils uniquement.

- Créez une règle où :

- Dans les conditions.

- Impossible d’analyser le document.

- Dans Actions :

- Sélectionnez : Auditer ou restreindre les activités sur les appareils.

- Clair : charger dans un domaine de service cloud restreint ou un accès à partir d’un navigateur non autorisé.

- Sélectionner : Appliquer des restrictions à une activité spécifique.

- Effacer : copiez dans le Presse-papiers.

- Sélectionner : Copier dans unbloc de périphérique > USB amovible.

- Sélectionner : Copier dans un bloc de partage> réseau.

- Effacer : Imprimer.

- Effacer : copiez ou déplacez à l’aide d’une application Bluetooth non autorisée.

- Effacer : copier ou déplacer à l’aide de RDP.

- Effacer : accès par les applications restreintes.

- Sélectionner : Appliquer des restrictions uniquement aux extensions de fichier non prises en charge.

- Sélectionnez : Ajoutez un groupe d’extensions de fichiers , puis sélectionnez

Non-classified file extensions.

- Dans les conditions.

- Définissez Notifications utilisateursur Activé.

- Sous Appareils de point de terminaison , sélectionnez Afficher aux utilisateurs une notification de conseil de stratégie lorsqu’une activité est restreinte....

- Sélectionnez Personnaliser la notification.

- Entrez

Wingtip toys don't copy filesle titre de la notification. - Entrez

FYI, Wingtip Toy policy doesn't let you copy that type of file to USB device or a network sharedans le contenu de la notification.

- Entrez

- Enregistrez.

- Choisissez Activer immédiatement la stratégie. Cliquez sur Suivant.

- Passez en revue vos paramètres, puis sélectionnez Envoyer.

Importante

Vous ne pouvez pas utiliser ce document qui n’a pas pu être analysé avec d’autres conditions dans ce scénario.

Scénario 6 Désactiver l’analyse de certains fichiers pris en charge et appliquer des contrôles

Remarque

Scénario 6 Désactivez l’analyse de certains fichiers pris en charge et appliquez des contrôles en préversion.

Utilisez cette configuration pour enregistrer la consommation des ressources locales en désactivant l’analyse de certains types de fichiers dans la liste Fichiers supervisés . Vous pouvez appliquer des contrôles Audit, Bloquer ou Bloquer avec remplacement à ces types de fichiers.

Importante

Cette fonctionnalité prend uniquement en charge les types d’actions suivants :

- Charger dans un domaine de service cloud restreint

- Copier sur un périphérique USB amovible

- Copier vers un partage réseau

Déclaration et mappage de l’intention de stratégie du scénario 6

Bellows College a besoin de conserver les ressources sur tous nos utilisateurs appareils Windows et réduire l’analyse des fichiers par DLP serait une grande aide. Nous disposons d’une liste de types de fichiers dont nous connaissons le contenu, car ils sont générés automatiquement. Ces types de fichiers figurent dans la liste des types de fichiers pris en charge. Il n’est pas nécessaire d’analyser ces fichiers générés automatiquement, mais nous voulons empêcher les utilisateurs de les copier sur un périphérique USB ou sur un partage réseau. Quand ils essaient, nous voulons leur faire savoir, pour les éduquer, qu’ils tentent une action interdite.

| Statement | Réponse à la question de configuration et mappage de configuration |

|---|---|

| « Bellows College a besoin d’économiser les ressources sur tous les appareils Windows de nos utilisateurs et réduire l’analyse des fichiers par DLP serait une grande aide... » | - Étendue administrative : Répertoire complet - Où surveiller : Appareils-Étendue : Allusers, groupes, appareils, groupes d’appareils |

| "... Nous disposons d’une liste de types de fichiers dont nous connaissons le contenu, car ils sont générés automatiquement. Ces types de fichiers figurent dans la liste des types de fichiers pris en charge. Il n’est pas nécessaire d’analyser ces fichiers générés automatiquement... » | - Paramètres de point de terminaison : créer un groupe d’extensions de fichiers - Désactiver la classification |

| ... mais nous voulons empêcher les utilisateurs de les copier sur un périphérique USB ou sur un partage réseau... | - Conditions d’une correspondance : Impossible d’analyser le document Action : sélectionner auditer ou restreindre les activités sur les appareils - désactivez Charger dans un domaine de service cloud ou un accès à partir d’un navigateur non autorisé- sélectionnez Appliquer des restrictions à une activité spécifique- sélectionnez Copier sur un périphérique USB amovible, >Bloquer - la copie sur un partage> réseauBloquer - Effacer Copier dans le Presse-papiers, Imprimer, Copier ou déplacer à l’aide d’une application Bluetooth non autorisée, et Copier ou déplacer à l’aide de RDP : le fichier sélectionné n’a pas pu être analysé. |

| "... Quand ils essaient, nous voulons leur faire savoir, pour les éduquer, qu’ils tentent une action interdite... | - Utilisez les notifications pour informer vos utilisateurs et les informer de l’utilisation appropriée des informations sensibles : Sur - Appareils > de point de terminaison Afficher aux utilisateurs une notification de conseil de stratégie lorsqu’une activité est restreinte... : sélectionné - Personnaliser la notification :noticationsélectionnée> Titre : Bellows College IT ne copie pas les fichiers >Contenu de notification: Pour info, les stratégies de protection contre la perte de données de Bellows College ne vous permettent pas de copier ce type de fichier sur un périphérique USB ou un partage réseau |

Créer un groupe d’extensions de fichiers

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview.

- Ouvrez Paramètres Protection>contre la> perte de données ParamètresDLP du point de terminaison Groupes>d’extensions de fichiers.

- Sélectionnez Créer un groupe d’extensions de fichiers et entrez un nom de groupe. Dans ce scénario, nous utilisons

Student Class Registration file extensions. - Fournissez des extensions.

- Sélectionnez Enregistrer.

- Fermez l’élément.

Désactiver la classification

Utilisez ce paramètre pour exclure des extensions de fichier spécifiques de la classification DLP de point de terminaison.

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview.

- Ouvrez Paramètres Protection>contre la> perte de données Paramètres DLP > dupoint de terminaisonDésactiver la classification.

- Sélectionnez Ajouter ou modifier des extensions de fichier.

- Fournissez des extensions.

- Sélectionnez Enregistrer.

- Fermez l’élément.

Configurer les actions de stratégie

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview.

- Ouvrez les stratégies de protection contre la> pertede données.

- Sélectionnez Créer une stratégie et sélectionnez Le modèle Personnalisé dans Catégories , puis Le modèle de stratégie personnalisée dans Réglementations.

- Nommez votre nouvelle stratégie et fournissez une description.

- Sélectionnez Répertoire complet sous Administration unités.

- Limitez l’emplacement à Appareils uniquement.

- Créez une règle où :

- Dans les conditions :

- Impossible d’analyser le document.

- Dans Actions :

- Sélectionnez : Auditer ou restreindre les activités sur les appareils.

- Sélectionner : Appliquer des restrictions à une activité spécifique.

- Effacer : copiez dans le Presse-papiers.

- Sélectionner : Copier dans unbloc de périphérique > USB amovible.

- Sélectionner : Copier dans un bloc de partage> réseau.

- Effacer : Imprimer.

- Effacer : copiez ou déplacez à l’aide d’une application Bluetooth non autorisée.

- Effacer : copier ou déplacer à l’aide de RDP.

- Effacer : accès par les applications restreintes.

- Sélectionner : Appliquer des restrictions uniquement aux extensions de fichier non prises en charge.

- Sélectionnez : Ajoutez un groupe d’extensions de fichiers , puis sélectionnez

Student Class Registration file extensions.

- Enregistrez.

- Dans les conditions :

- Choisissez L’activer immédiatement. Cliquez sur Suivant.

- Passez en revue vos paramètres, puis sélectionnez Envoyer.

Importante

Vous ne pouvez pas utiliser ce document n’a pas pu être analysé avec d’autres conditions dans ce cas.

Déploiement

Un déploiement de stratégie réussi ne se limite pas à l’obtention de la stratégie dans votre environnement pour appliquer des contrôles sur les actions de l’utilisateur. Un déploiement aléatoire et pressé peut avoir un impact négatif sur le processus métier et gêner vos utilisateurs. Ces conséquences ralentissent l’acceptation de la technologie DLP dans votre organization et les comportements plus sûrs qu’elle favorise. En fin de compte, rendre vos éléments sensibles moins sûrs à long terme.

Avant de commencer votre déploiement, vérifiez que vous avez lu le déploiement de stratégie. Il vous donne une vue d’ensemble générale du processus de déploiement de stratégie et des conseils généraux.

Cette section explore plus en détail les trois types de contrôles que vous utilisez de concert pour gérer vos stratégies en production. N’oubliez pas que vous pouvez modifier l’un de ces éléments à tout moment, pas seulement lors de la création de la stratégie.

Trois axes de gestion du déploiement

Il existe trois axes que vous pouvez utiliser pour contrôler le processus de déploiement de stratégie, l’étendue, l’état de la stratégie et les actions. Vous devez toujours adopter une approche incrémentielle du déploiement d’une stratégie, du mode le moins impactant/simulation à l’application complète.

Configurations de contrôle de déploiement recommandées

| Lorsque l’état de votre stratégie est | L’étendue de votre stratégie peut être | Impact des actions de stratégie |

|---|---|---|

| Exécuter la stratégie en mode simulation | L’étendue de la stratégie des emplacements peut être étroite ou large | - Vous pouvez configurer n’importe quelle action - Aucun impact sur l’utilisateur des actions configurées - Administration voit les alertes et peut suivre les activités |

| Exécuter la stratégie en mode simulation avec des conseils de stratégie | La stratégie doit être étendue pour cibler un groupe pilote, puis développer l’étendue à mesure que vous réglez la stratégie | - Vous pouvez configurer n’importe quelle action - Aucun impact sur l’utilisateur des actions configurées - Les utilisateurs peuvent recevoir des conseils de stratégie et des alertes - Administration voit les alertes et peut suivre les activités |

| L’activer | Toutes les instances d’emplacement ciblé | - Toutes les actions configurées sont appliquées aux activités de l’utilisateur : Administration voit les alertes et peut suivre les activités |

| Gardez-le hors service | s/o | s/o |

État

L’état est le contrôle principal que vous utilisez pour déployer une stratégie. Lorsque vous avez terminé de créer votre stratégie, vous définissez l’état de la stratégie sur Conserver la stratégie. Vous devez le laisser dans cet état pendant que vous travaillez sur la configuration de la stratégie et jusqu’à ce que vous obteniez une révision finale et que vous vous en désactiviez. L’état peut être défini sur :

- Exécuter la stratégie en mode simulation : aucune action de stratégie n’est appliquée, les événements sont audités. Dans cet état, vous pouvez surveiller l’impact de la stratégie dans la vue d’ensemble du mode de simulation DLP et la console de l’Explorateur d’activités DLP.

- Exécutez la stratégie en mode simulation et affichez des conseils de stratégie en mode simulation : aucune action n’est appliquée, mais les utilisateurs reçoivent des conseils de stratégie et des e-mails de notification pour les sensibiliser et les éduquer.

- Activez-la immédiatement : il s’agit du mode d’application complète.

- Ne pas le faire : la stratégie est inactive. Utilisez cet état lors du développement et de la révision de votre stratégie avant le déploiement.

Vous pouvez modifier l’état d’une stratégie à tout moment.

Actions

Les actions sont ce qu’une stratégie fait en réponse aux activités des utilisateurs sur des éléments sensibles. Étant donné que vous pouvez les modifier à tout moment, vous pouvez commencer par le moins impactant, Autoriser (pour les appareils) et Auditer uniquement (pour tous les autres emplacements), collecter et examiner les données d’audit, et les utiliser pour paramétrer la stratégie avant de passer à des actions plus restrictives.

Autoriser : l’activité de l’utilisateur est autorisée à se produire, donc aucun processus métier n’est impacté. Vous obtenez des données d’audit et il n’y a pas de notifications ou d’alertes utilisateur.

Remarque

L’action Autoriser est disponible uniquement pour les stratégies qui sont étendues à l’emplacement Appareils .

Auditer uniquement : l’activité de l’utilisateur est autorisée à se produire, donc aucun processus métier n’est affecté. Vous obtenez des données d’audit et vous pouvez ajouter des notifications et des alertes pour sensibiliser et former vos utilisateurs à savoir que ce qu’ils font est un comportement risqué. Si votre organization a l’intention d’appliquer des actions plus restrictives ultérieurement, vous pouvez également le dire à vos utilisateurs.

Bloquer avec remplacement : l’activité de l’utilisateur est bloquée par défaut. Vous pouvez auditer l’événement, déclencher des alertes et des notifications. Cela a un impact sur le processus métier, mais vos utilisateurs ont la possibilité de remplacer le bloc et de fournir une raison pour le remplacement. Étant donné que vous obtenez des commentaires directs de vos utilisateurs, cette action peut vous aider à identifier les correspondances de faux positifs, que vous pouvez utiliser pour optimiser davantage la stratégie.

Remarque

Pour Exchange Online et SharePoint dans Microsoft 365, les remplacements sont configurés dans la section de notification utilisateur.

Bloquer : l’activité de l’utilisateur est bloquée quoi qu’il arrive. Vous pouvez auditer l’événement, déclencher des alertes et des notifications.

Étendue de la stratégie

Chaque stratégie est étendue à un ou plusieurs emplacements, tels qu’Exchange, SharePoint dans Microsoft 365, Teams et Appareils. Par défaut, lorsque vous sélectionnez un emplacement, toutes les instances de cet emplacement relèvent de l’étendue et aucune n’est exclue. Vous pouvez affiner les instances de l’emplacement (tels que les sites, les groupes, les comptes, les groupes de distribution, les boîtes aux lettres et les appareils) auxquelles la stratégie est appliquée en configurant les options include/exclude pour l’emplacement. Pour en savoir plus sur vos options d’étendue d’inclusion/exclusion, consultez Emplacements.

En général, vous disposez d’une plus grande flexibilité avec l’étendue lorsque la stratégie est dans l’état Exécuter la stratégie en mode simulation , car aucune action n’est effectuée. Vous pouvez commencer par l’étendue pour laquelle vous avez conçu la stratégie ou aller plus large pour voir comment la stratégie impacte les éléments sensibles dans d’autres emplacements.

Ensuite, lorsque vous modifiez l’état sur Exécuter la stratégie en mode simulation et afficher des conseils de stratégie, vous devez limiter votre portée à un groupe pilote qui peut vous donner des commentaires et être des utilisateurs précoces qui peuvent être une ressource pour d’autres personnes lorsqu’ils sont intégrés.

Lorsque vous déplacez la stratégie sur Activer immédiatement, vous élargissez l’étendue pour inclure toutes les instances des emplacements que vous aviez prévus lors de la conception de la stratégie.

Étapes de déploiement de stratégie

- Une fois que vous avez créé la stratégie et défini son état sur Ne pas la désactiver, effectuez une révision finale avec vos parties prenantes.

- Remplacez l’état par Exécuter la stratégie en mode simulation. L’étendue de l’emplacement peut être large à ce stade afin que vous puissiez collecter des données sur le comportement de la stratégie sur plusieurs emplacements ou simplement commencer par un seul emplacement.

- Ajustez la stratégie en fonction des données de comportement afin qu’elle réponde mieux à l’intention de l’entreprise.

- Remplacez l’état par Exécuter la stratégie en mode simulation et affichez les conseils de stratégie. Affinez l’étendue des emplacements pour prendre en charge un groupe pilote si nécessaire et utilisez les inclusions/exclusions afin que la stratégie soit d’abord déployée dans ce groupe pilote.

- Rassemblez les commentaires des utilisateurs et les données d’alerte et d’événement, si nécessaire, ajustez davantage la stratégie et vos plans. Veillez à résoudre tous les problèmes que vos utilisateurs mettent en avant. Vos utilisateurs rencontreront probablement des problèmes et soulèveront des questions sur des choses que vous n’avez pas pensé pendant la phase de conception. Développez un groupe de super utilisateurs à ce stade. Ils peuvent être une ressource permettant de former d’autres utilisateurs à mesure que l’étendue de la stratégie augmente et que de plus en plus d’utilisateurs sont intégrés. Avant de passer à l’étape suivante du déploiement, assurez-vous que la stratégie est atteinte de vos objectifs de contrôle.

- Modifiez l’état pour l’activer immédiatement. La stratégie est entièrement déployée. Surveillez les alertes DLP et l’Explorateur d’activités DLP. Traiter les alertes.