Tutoriel : Sécuriser les événements de connexion des utilisateurs avec l'authentification multifacteur Microsoft Entra

L'authentification multifacteur est un processus dans lequel un utilisateur est invité à fournir des formes d'identification supplémentaires lors d'un événement de connexion. Par exemple, il peut s’agir en ce qui le concerne d’entrer un code sur son téléphone portable ou de scanner son empreinte digitale. Quand vous exigez une deuxième forme d’authentification, la sécurité est renforcée parce que ce facteur supplémentaire n’est pas facile à obtenir ou dupliquer pour un attaquant.

L'authentification multifacteur Microsoft Entra et les politiques d'accès conditionnel vous offrent la possibilité d'exiger l'authentification MFA des utilisateurs pour des événements de connexion spécifiques. Pour un aperçu de MFA, nous vous recommandons de regarder cette vidéo : Comment configurer et appliquer l'authentification multifacteur dans votre locataire.

Important

Ce didacticiel montre à un administrateur comment activer l'authentification multifacteur Microsoft Entra. Pour parcourir l’authentification multifacteur en tant qu’utilisateur, consultez Se connecter à votre compte professionnel ou scolaire à l’aide de votre méthode de vérification en deux étapes.

Si votre équipe informatique n'a pas activé la possibilité d'utiliser l'authentification multifacteur Microsoft Entra, ou si vous rencontrez des problèmes lors de la connexion, contactez votre service d'assistance pour obtenir une assistance supplémentaire.

Ce didacticiel vous montre comment effectuer les opérations suivantes :

- Créez une stratégie d’accès conditionnel pour activer l’authentification multifacteur Microsoft Entra pour un groupe d’utilisateurs.

- Configurer les conditions de stratégie qui demandent l’authentification multifacteur.

- Testez la configuration et l’utilisation de l’authentification multifacteur en tant qu’utilisateur.

Prérequis

Pour effectuer ce tutoriel, vous avez besoin des ressources et des privilèges suivants :

Un locataire Microsoft Entra fonctionnel avec Microsoft Entra ID P1 ou des licences d'essai activées.

- Si nécessaire, créez-en un gratuitement.

Un compte avec des privilèges Administrateur de l’accès conditionnel, Administrateur de la sécurité ou Administrateur général. Certains paramètres MFA peuvent également être gérés par un Administrateur de stratégie d’authentification. Pour en savoir plus, consultez Administrateur des stratégies d’authentification.

Un compte non administrateur avec un mot de passe que vous connaissez. Pour ce tutoriel, nous avons créé un compte de ce type, nommé testuser. Dans ce didacticiel, vous testez l'expérience de l'utilisateur final en matière de configuration et d'utilisation de l'authentification multifacteur Microsoft Entra.

- Si vous avez besoin d'informations sur la création d'un compte utilisateur, consultez Ajouter ou supprimer des utilisateurs à l'aide de Microsoft Entra ID.

Un groupe dont l’utilisateur non-administrateur est membre. Pour ce tutoriel, nous avons créé un groupe de ce type, nommé MFA-Test-Group. Dans ce didacticiel, vous activez l’authentification multifacteur Microsoft Entra pour ce groupe.

- Si vous avez besoin de plus d'informations sur la création d'un groupe, consultez Créer un groupe de base et ajouter des membres à l'aide de Microsoft Entra ID.

Créer une stratégie d’accès conditionnel

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

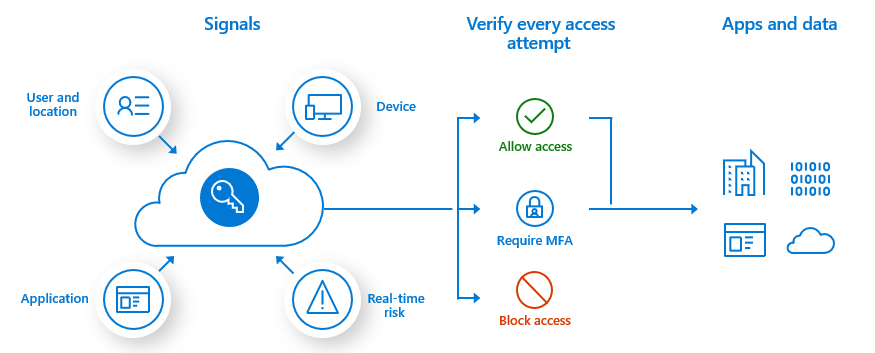

La méthode recommandée pour activer et utiliser l’authentification multifacteur Microsoft Entra consiste à utiliser des stratégies d’accès conditionnel. L’accès conditionnel vous permet de créer et de définir des stratégies qui réagissent aux événements de connexion en demandant des actions supplémentaires avant d’autoriser un utilisateur à accéder à une application ou à un service.

Les stratégies d’accès conditionnel peuvent être appliquées à des utilisateurs, des groupes et des applications spécifiques. L’objectif est de protéger votre organisation tout en fournissant également les niveaux d’accès appropriés aux utilisateurs qui en ont besoin.

Dans ce tutoriel, nous allons créer une stratégie d’accès conditionnel de base pour demander l’authentification multifacteur lorsqu’un utilisateur se connecte. Dans un didacticiel ultérieur de cette série, nous configurons l’authentification multifacteur Microsoft Entra à l’aide d’une stratégie d’accès conditionnel basée sur les risques.

Tout d’abord, créez une stratégie d’accès conditionnel et affectez votre groupe test d’utilisateurs comme suit :

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

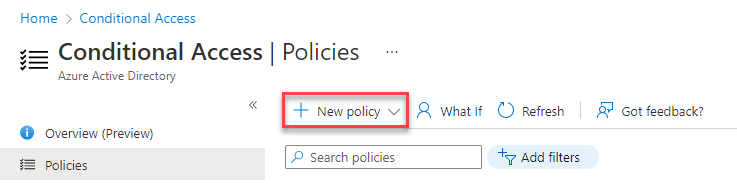

Accédez à Protection>Accès conditionnel, sélectionnez + Nouvelle stratégie, puis Créer une stratégie.

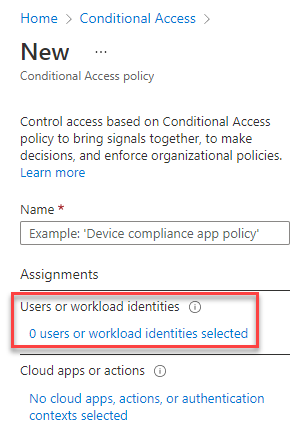

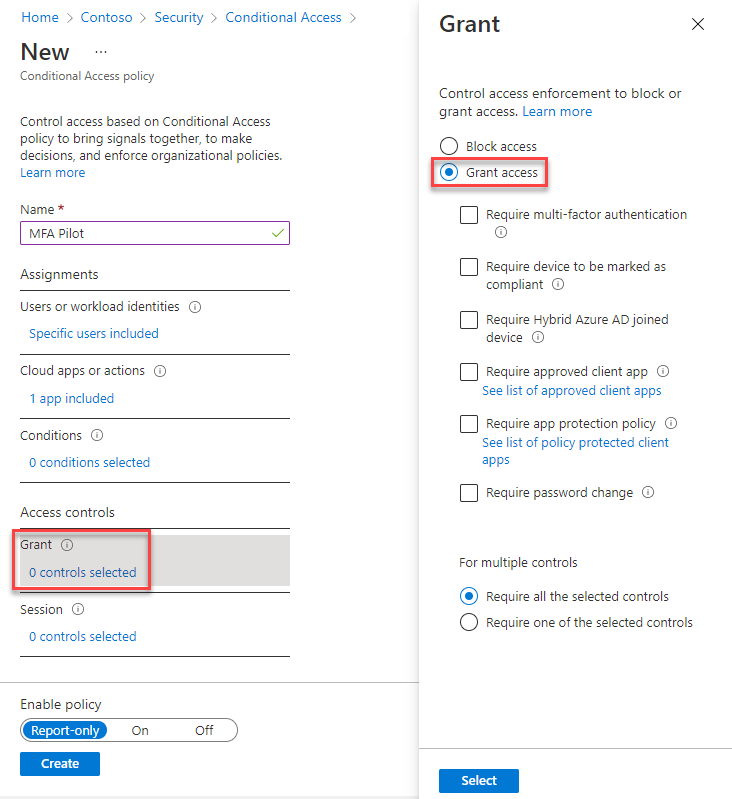

Entrez le nom de la stratégie, par exemple Pilote MFA.

Sous Affectations, sélectionnez la valeur actuelle sous Utilisateurs ou identités de charge de travail.

Sous À quoi cette stratégie s’applique-t-elle ?, vérifiez que l’option Utilisateurs et groupes est sélectionnée.

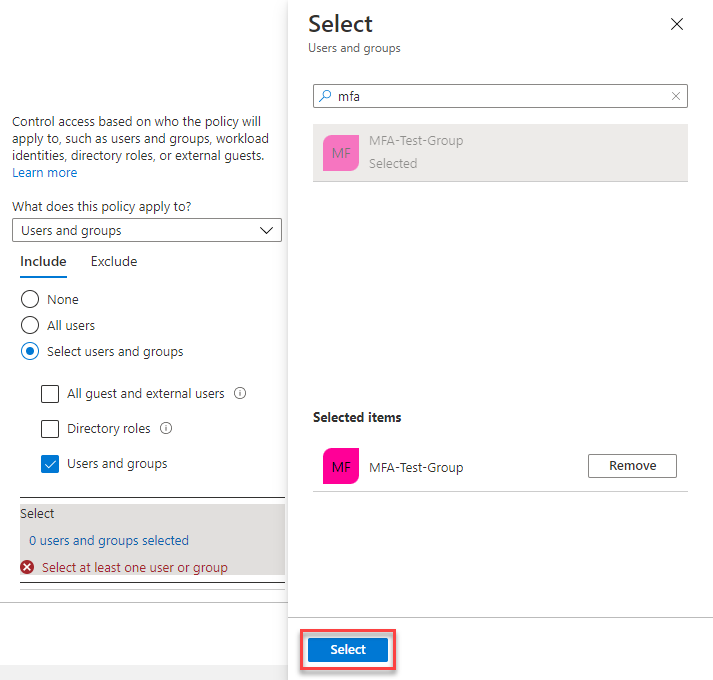

Sous Inclure, choisissez Sélectionner des utilisateurs et des groupes, puis sélectionnez des utilisateurs et des groupes.

Comme aucun groupe ni utilisateur n’est encore affecté, la liste des utilisateurs et des groupes (affichée à l’étape suivante) s’ouvre automatiquement.

Recherchez et sélectionnez votre groupe Microsoft Entra, tel que MFA-Test-Group, puis choisissez Sélectionner.

Nous avons sélectionné le groupe auquel appliquer la stratégie. Dans la section suivante, nous allons configurer les conditions dans lesquelles appliquer la stratégie.

Configurer les conditions de l'authentification multifacteur

À présent que la stratégie d’accès conditionnel est créée et un groupe test d’utilisateurs attribué, définissez les actions ou les applications cloud qui déclenchent la stratégie. Ces applications ou actions cloud correspondent aux scénarios qui, selon vous, nécessitent un traitement supplémentaire, par exemple une demande d'authentification multifacteur. Ainsi, vous pouvez décider que l’accès à une application financière ou l’utilisation d’outils de gestion nécessite une invite supplémentaire pour l’authentification.

Configurer les applications nécessitant une authentification multifacteur

Pour ce didacticiel, configurez la stratégie d'accès conditionnel pour exiger une authentification multifacteur lorsqu'un utilisateur se connecte.

Sélectionnez la valeur actuelle sous Applications cloud ou actions, puis sous Sélectionner ce à quoi cette stratégie s’applique, vérifiez que l’option Applications cloud est sélectionnée.

Sous Inclure, choisissez Sélectionner les applications.

Dans la mesure où aucune application n’est sélectionnée, la liste des applications (affichée à l’étape suivante) s’ouvre automatiquement.

Conseil

Vous pouvez choisir d’appliquer la stratégie d’accès conditionnel à Toutes les applications Cloud ou Sélectionner des applications. Pour assurer la flexibilité, vous pouvez également exclure certaines applications de la stratégie.

Parcourez la liste des événements de connexion disponibles qui peuvent être utilisés. Pour ce tutoriel, sélectionnez API Gestion des services Windows Azure afin que la politique s’applique aux événements de connexion. Choisissez ensuite Sélectionner.

Configurer l'authentification multifacteur pour l'accès

Nous allons ensuite configurer des contrôles d’accès. Les contrôles d’accès vous permettent de définir les conditions que doit remplir un utilisateur pour obtenir le droit d’accès. Ils peuvent être amenés à utiliser une application client approuvée ou un appareil connecté de manière hybride à Microsoft Entra ID.

Dans ce didacticiel, configurez les contrôles d'accès pour exiger une authentification multifacteur lors d'un événement de connexion.

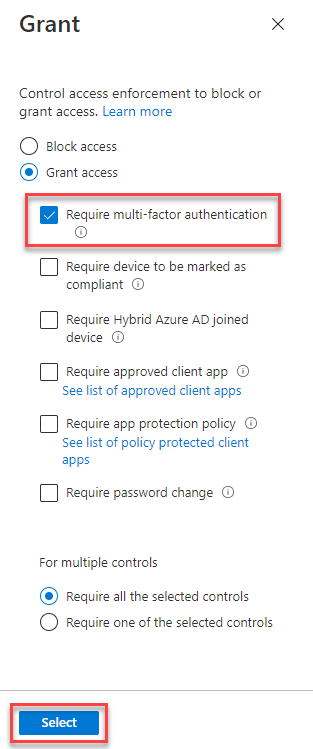

Sous Contrôles d’accès, sélectionnez la valeur actuelle sous Accorder, puis Accorder l’accès.

Sélectionnez Exiger une authentification multifacteur, puis choisissez Sélectionner.

Activer la stratégie

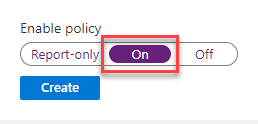

Les stratégies d’accès conditionnel peuvent être définies sur Rapport seul si vous souhaitez voir comment la configuration affecte les utilisateurs, ou sur Désactivée si vous ne voulez pas utiliser la stratégie pour le moment. Étant donné qu’un groupe test d’utilisateurs est ciblé pour ce didacticiel, activons la stratégie, puis testons l’authentification multifacteur Microsoft Entra.

Sous Activer une stratégie, sélectionnez Activé.

Pour appliquer la stratégie d’accès conditionnel, sélectionnez Créer.

Testez l’authentification multifacteur Microsoft Entra

Voyons votre politique d'accès conditionnel et l'authentification multifacteur Microsoft Entra en action.

Commencez par vous connecter à une ressource qui ne nécessite pas d’authentification multifacteur :

Ouvrez une nouvelle fenêtre de navigateur en mode de navigation privée ou InPrivate, et accédez à https://account.activedirectory.windowsazure.com.

L’utilisation d’un mode privé pour votre navigateur empêche les informations d’identification existantes d’affecter cet événement de connexion.

Connectez-vous avec votre utilisateur test non-administrateur, par exemple testuser. Veillez à inclure

@et le nom de domaine pour le compte d’utilisateur.Si vous vous connectez pour la première fois avec ce compte, vous êtes invité à changer le mot de passe. Cependant, aucune invite ne vous invite à configurer ou à utiliser l'authentification multifacteur.

Fermez la fenêtre du navigateur.

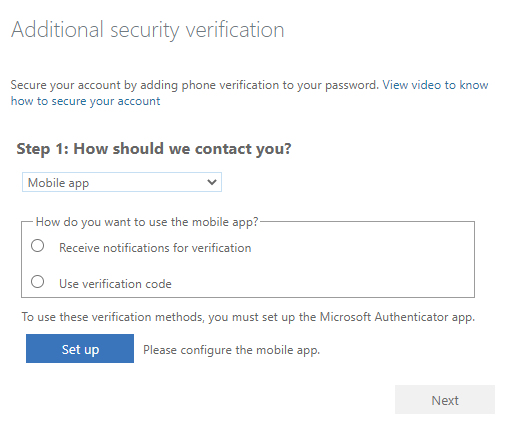

Vous avez configuré la stratégie d’accès conditionnel pour exiger une authentification supplémentaire pour la connexion. En raison de cette configuration, vous êtes invité à utiliser l'authentification multifacteur Microsoft Entra ou à configurer une méthode si vous ne l'avez pas encore fait. Testez cette nouvelle exigence en vous connectant au Centre d’administration Microsoft Entra :

Ouvrez une nouvelle fenêtre du navigateur en mode InPrivate ou incognito et connectez-vous au Centre d’administration Microsoft Entra.

Connectez-vous avec votre utilisateur test non-administrateur, par exemple testuser. Veillez à inclure

@et le nom de domaine pour le compte d’utilisateur.Vous devez vous inscrire et utiliser l’authentification multifacteur Microsoft Entra.

Sélectionnez Suivant pour démarrer le processus.

Vous pouvez choisir de configurer un téléphone d’authentification, un téléphone de bureau ou une application mobile pour l’authentification. Le téléphone d’authentification prend en charge les SMS et appels téléphoniques, le téléphone de bureau prend en charge les appels aux numéros qui ont une extension et l’application mobile prend en charge l’utilisation d’une application mobile pour recevoir des notifications d’authentification ou pour générer des codes d’authentification.

Suivez les instructions à l'écran pour configurer la méthode d'authentification multifacteur que vous avez sélectionnée.

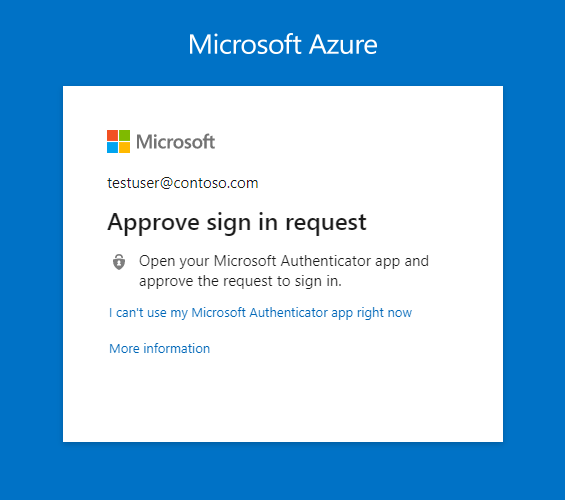

Fermez la fenêtre du navigateur, puis reconnectez-vous Centre d’administration Microsoft Entra pour tester la méthode d’authentification que vous avez configurée. Par exemple, si vous avez configuré une application mobile pour l’authentification, vous devriez recevoir une invite semblable à la suivante.

Fermez la fenêtre du navigateur.

Nettoyer les ressources

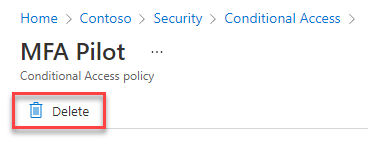

Si vous ne souhaitez plus utiliser la stratégie d’accès conditionnel que vous avez configurée dans le cadre de ce tutoriel, supprimez la stratégie en procédant comme suit :

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

Accédez à Protection>Accès conditionnel, puis sélectionnez la stratégie que vous avez créée, telle que Pilote MFA.

Sélectionnez Supprimer, puis confirmez que vous souhaitez supprimer la stratégie.

Étapes suivantes

Dans ce didacticiel, vous avez activé l'authentification multifacteur Microsoft Entra à l'aide de stratégies d'accès conditionnel pour un groupe d'utilisateurs sélectionné. Vous avez appris à :

- Créez une stratégie d'accès conditionnel pour activer l'authentification multifacteur Microsoft Entra pour un groupe d'utilisateurs Microsoft Entra.

- Configurez les conditions de stratégie qui demandent une authentification multifacteur.

- Testez la configuration et l’utilisation de l’authentification multifacteur en tant qu’utilisateur.