Options avancées de signature de certificat dans un jeton SAML

Aujourd'hui, Microsoft Entra ID prend en charge des milliers d'applications préintégrées dans la galerie d'applications Microsoft Entra. Plus de 500 applications prennent en charge l’authentification unique à l’aide du protocole Security Assertion Markup Language (SAML) 2.0, comme l’application NetSuite. Lorsqu'un client s'authentifie auprès d'une application via Microsoft Entra ID à l'aide de SAML, Microsoft Entra ID envoie un jeton à l'application (via un HTTP POST). L’application valide et utilise ce jeton pour connecter le client, au lieu de lui demander un nom d’utilisateur et un mot de passe. Ces jetons SAML sont signés avec le certificat unique généré dans Microsoft Entra ID et par des algorithmes standard spécifiques.

Microsoft Entra ID utilise certains des paramètres par défaut pour les applications de galerie. Les valeurs par défaut sont configurées selon les exigences de l’application.

Dans Microsoft Entra ID, vous pouvez configurer les options de signature de certificat et l'algorithme de signature de certificat.

Options de signature de certificat

Microsoft Entra ID prend en charge trois options de signature de certificat :

Signer l’assertion SAML. Cette option par défaut est définie pour la plupart des applications de la galerie. Si vous sélectionnez cette option, Microsoft Entra ID en tant que fournisseur d'identité (IdP) signe l'assertion et le certificat SAML avec le certificat X.509 de l'application.

Signer la réponse SAML. Si vous sélectionnez cette option, Microsoft Entra ID en tant qu'IdP signe la réponse SAML avec le certificat X.509 de l'application.

Signer la réponse et l’assertion SAML. Si vous sélectionnez cette option, Microsoft Entra ID en tant qu'IdP signe l'intégralité du jeton SAML avec le certificat X.509 de l'application.

Algorithmes de signature de certificat

Microsoft Entra ID prend en charge deux algorithmes de signature, ou algorithmes de hachage sécurisé (SHA), pour signer la réponse SAML :

SHA-256. Microsoft Entra ID utilise cet algorithme par défaut pour signer la réponse SAML. Il s’agit de l’algorithme le plus récent, plus sécurisé que SHA-1. La plupart des applications prennent en charge l’algorithme SHA-256. Si une application prend en charge uniquement SHA-1 comme algorithme de signature, vous pouvez la modifier. Dans le cas contraire, nous vous recommandons d’utiliser l’algorithme SHA-256 pour la signature de la réponse SAML.

SHA-1. Il s’agit de l’ancien algorithme, considéré comme moins sécurisé que SH-256. Si une application prend uniquement en charge cet algorithme de signature, vous pouvez sélectionner cette option dans la liste déroulante Algorithme de signature. Microsoft Entra ID signe ensuite la réponse SAML avec l'algorithme SHA-1.

Prérequis

Pour modifier les options de signature de certificat SAML d’une application, ainsi que l’algorithme de signature de certificat, vous devez :

- Un compte d’utilisateur Microsoft Entra. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement.

- Un des rôles suivants : Administrateur général, Administrateur d’application cloud, Administrateur d’application ou propriétaire du principal de service.

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Modifier les options et l’algorithme de signature de certificat

Pour modifier les options de signature de certificat SAML d’une application, ainsi que l’algorithme de signature de certificat :

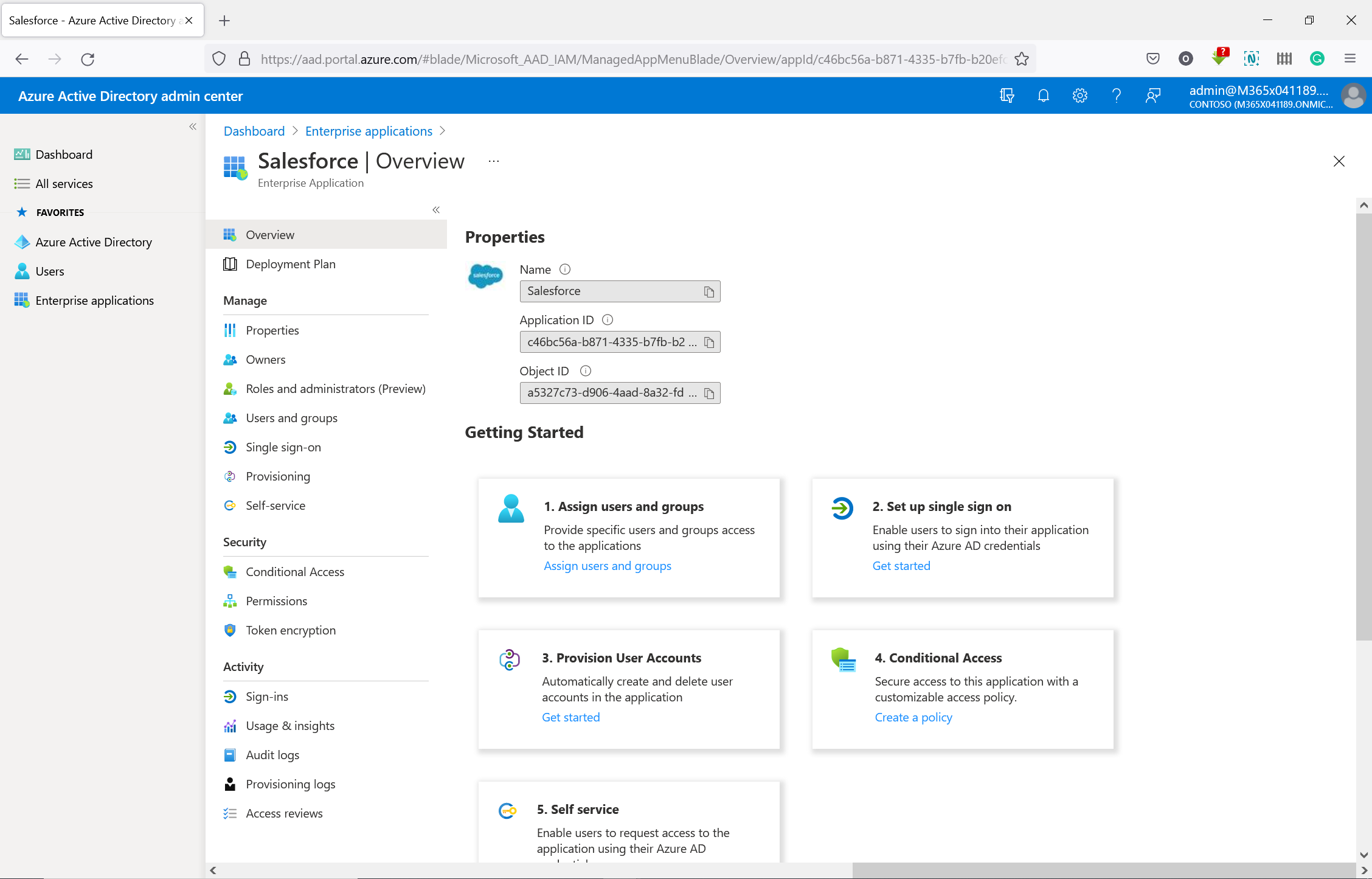

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Toutes les applications.

Entrez le nom de l’application dans la zone de recherche, puis sélectionnez l’application dans les résultats. Dans cet exemple, vous utilisez l’application Salesforce.

Ensuite, modifiez les options de signature de certificat dans le jeton SAML pour l’application :

Dans le volet gauche de la page de vue d’ensemble de l’application, sélectionnez Authentification unique.

Si la page Configurer l’authentification unique avec SAML s’affiche, passez à l’étape 5.

Si la page Configurer l’authentification unique avec SAML n’apparaît pas, sélectionnez Changer les modes d’authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML. Si la valeur SAML n’est pas disponible, cela signifie que l’application ne prend en charge SAML, et vous pouvez ignorer le reste de cette procédure et de cet article.

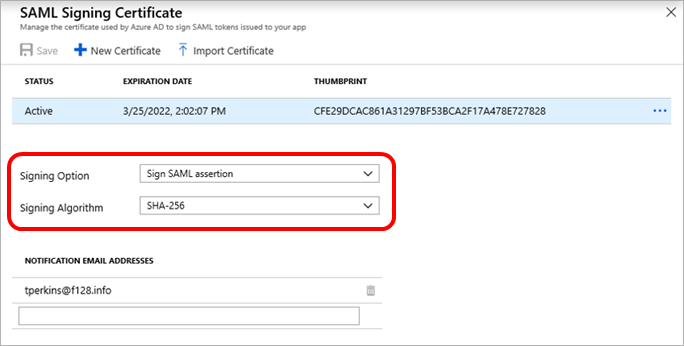

Dans la page Configurer l’authentification unique avec SAML, recherchez l’en-tête Certificat de signature SAML et sélectionnez l’icône Modifier (associée à un crayon). La page Certificat de signature SAML s’affiche.

Dans la liste déroulante Option de signature, sélectionnez Signer la réponse SAML, Signer l’assertion SAML ou Signer la réponse et l’assertion SAML. Vous trouverez une description de ces options dans la section Options de signature de certificat du présent article.

Dans la liste déroulante Algorithme de signature, choisissez SHA-1 ou SHA-256. Vous trouverez une description de ces options dans la section Algorithmes de signature de certificat du présent article.

Si vous êtes satisfait de votre choix, sélectionnez Enregistrer pour appliquer les nouveaux paramètres de certificat de signature SAML. Sinon, sélectionnez X pour ignorer les modifications.