Examen des ressources

Microsoft Defender pour Identity fournit aux utilisateurs de Microsoft Defender XDR des preuves lorsque des utilisateurs, des ordinateurs et des appareils ont effectué des activités suspectes ou montrent des signes de compromission.

Cet article fournit des recommandations pour déterminer les risques pour votre organisation, décider comment corriger et déterminer la meilleure façon d’éviter les attaques similaires à l’avenir.

Étapes de l’examen des utilisateurs suspects

Remarque

Pour plus d’informations sur la façon d’afficher les profils utilisateur dans Microsoft Defender XDR, consultez la documentation Microsoft Defender XDR.

Si une alerte ou un incident indique qu’un utilisateur peut être suspect ou compromis, vérifiez et examinez le profil utilisateur pour obtenir les détails et les activités suivants :

Identité de l’utilisateur

- L’utilisateur est-il un utilisateur sensible (par exemple, un administrateur ou sur une watchlist, etc.) ?

- Quel est son rôle au sein de l’organisation ?

- Est-il important dans l’arborescence organisationnelle ?

Examinez les activités suspectes, telles que :

- L’utilisateur a-t-il d’autres alertes ouvertes dans Defender pour Identity ou dans d’autres outils de sécurité, comme Microsoft Defender pour point de terminaison, Microsoft Defender pour le cloud et/ou Microsoft Defender for Cloud Apps ?

- L’utilisateur a-t-il connu des échecs de connexion ?

- À quelles ressources l’utilisateur a-t-il eu accès ?

- L’utilisateur a-t-il accès à des ressources de grande valeur ?

- L’utilisateur était-il censé accéder aux ressources auxquelles il a accédé ?

- À quels appareils l’utilisateur s’est-il connecté ?

- L’utilisateur était-il censé se connecter à ces appareils ?

- Existe-t-il un chemin de mouvement latéral entre l’utilisateur et un utilisateur sensible ?

Utilisez les réponses à ces questions pour déterminer si le compte semble compromis ou si les activités suspectes impliquent des actions malveillantes.

Recherchez les informations d’identité dans les zones Microsoft Defender XDR suivantes :

- Pages de données d’identité individuelles

- Page des détails d’une alerte ou d’un incident individuel

- Pages des détails de l’appareil

- Requêtes de repérage avancé

- La page Centre de notifications

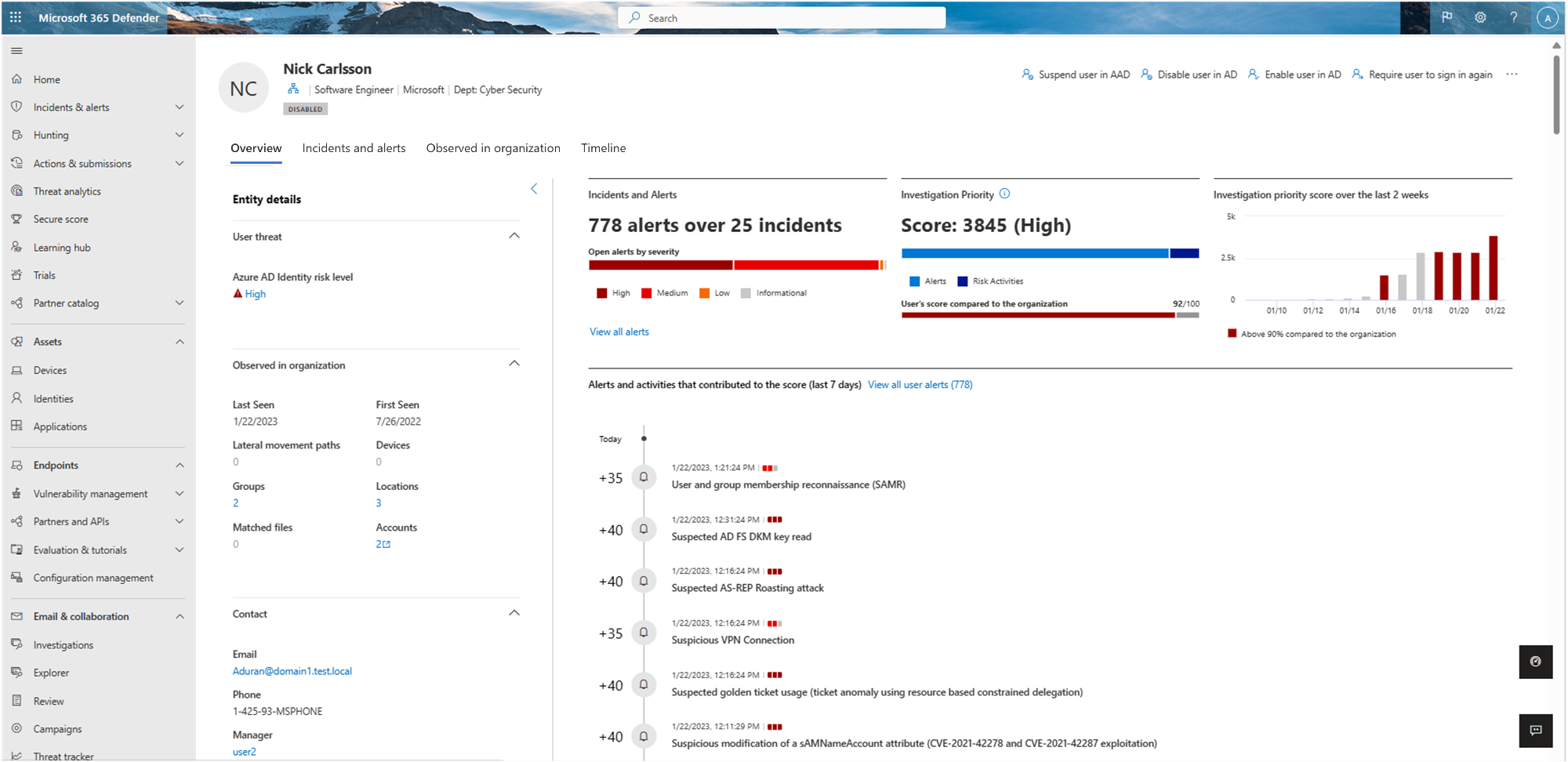

Par exemple, l’image suivante montre les détails d’une page de détails d’identité :

Détails de l’identité

Lorsque vous examinez une identité spécifique, vous verrez les détails suivants sur une page de détails d’identité :

| Zone de la page des détails de l’identité | Description |

|---|---|

| Onglet Vue d’ensemble | Les données d’identité générales, telles que le niveau de risque d’identité Microsoft Entra, le nombre d’appareils auxquels l’utilisateur est connecté, le moment où l’utilisateur a été vu pour la première fois et pour la dernière fois, les comptes de l’utilisateur et les informations plus importantes. Utilisez l’onglet Vue d’ensemble pour afficher également des graphiques pour les incidents et les alertes, le score de priorité de l’examen, une arborescence organisationnelle, des étiquettes d’entité et une chronologie des activités notées. |

| Incidents et alertes | Liste des incidents et alertes actifs impliquant l’utilisateur au cours des 180 derniers jours, comprenant des détails tels que la gravité de l’alerte et l’heure à laquelle l’alerte a été générée. |

| Observé dans l’organisation | Inclut les sous-zones suivantes : - Appareils : les appareils auxquels l’identité s’est connectée, y compris les plus et les moins utilisés au cours des 180 derniers jours. - Emplacements : les emplacements observés par l’identité au cours des 30 derniers jours. - Groupes : tous les groupes locaux observés pour l’identité. - Chemins de mouvement latéral : tous les chemins de mouvement latéral profilés de l’environnement local. |

| Chronologie de l’identité | Le chronologie représente les activités et les alertes observées à partir de l’identité d’un utilisateur, de l’unification des entrées d’identité entre Microsoft Defender pour Identity, Microsoft Defender for Cloud Apps et Microsoft Defender for Endpoint. Utilisez la chronologie pour vous concentrer facilement sur les activités qu’un utilisateur a effectuées ou qui ont été effectuées sur lui au cours d’une période donnée. Sélectionnez les 30 jours par défaut pour modifier l’intervalle de temps et le remplacer par une autre valeur intégrée ou par un intervalle personnalisé. |

| Actions de correction | Répondez aux utilisateurs compromis en désactivant leurs comptes ou en réinitialisant leur mot de passe. Après avoir effectué des actions sur les utilisateurs, vous pouvez vérifier les détails de l’activité dans le centre de notifications Microsoft Defender XDR. |

Pour plus d’informations, consultez Examiner les utilisateurs dans la documentation Microsoft Defender XDR.

Procédure d’investigation pour les groupes suspects

Si une alerte ou une enquête sur un incident est liée à un groupe Active Directory, vérifiez l’entité du groupe pour les détails et activités suivants :

Entité du groupe

- Le groupe est-il un groupe sensible, tel que Administrateurs de domaine ?

- Le groupe inclut-il des utilisateurs sensibles ?

Examinez les activités suspectes, telles que :

- Le groupe a-t-il d’autres alertes ouvertes et liées dans Defender for Identity, ou dans d’autres outils de sécurité tels que Microsoft Defender for Endpoint, Microsoft Defender for Cloud et/ou Microsoft Defender for Cloud Apps ?

- Quels utilisateurs ont été récemment ajoutés ou supprimés du groupe ?

- Le groupe a-t-il récemment été interrogé, et par qui ?

Utilisez les réponses à ces questions pour aider dans votre enquête.

Depuis un volet de détails de l’entité du groupe, sélectionnez Démarrer le repérage ou Ouvrez la chronologie pour enquêter. Vous pouvez également trouver des informations sur le groupe dans les zones suivantes de Microsoft Defender XDR :

- Page des détails d’une alerte ou d’un incident individuel

- Pages de détails de périphériques ou d’utilisateurs

- Requêtes de repérage avancé

Par exemple, l’image suivante montre la chronologie des activités des Opérateurs de serveurs, y compris les alertes et activités connexes des 180 derniers jours :

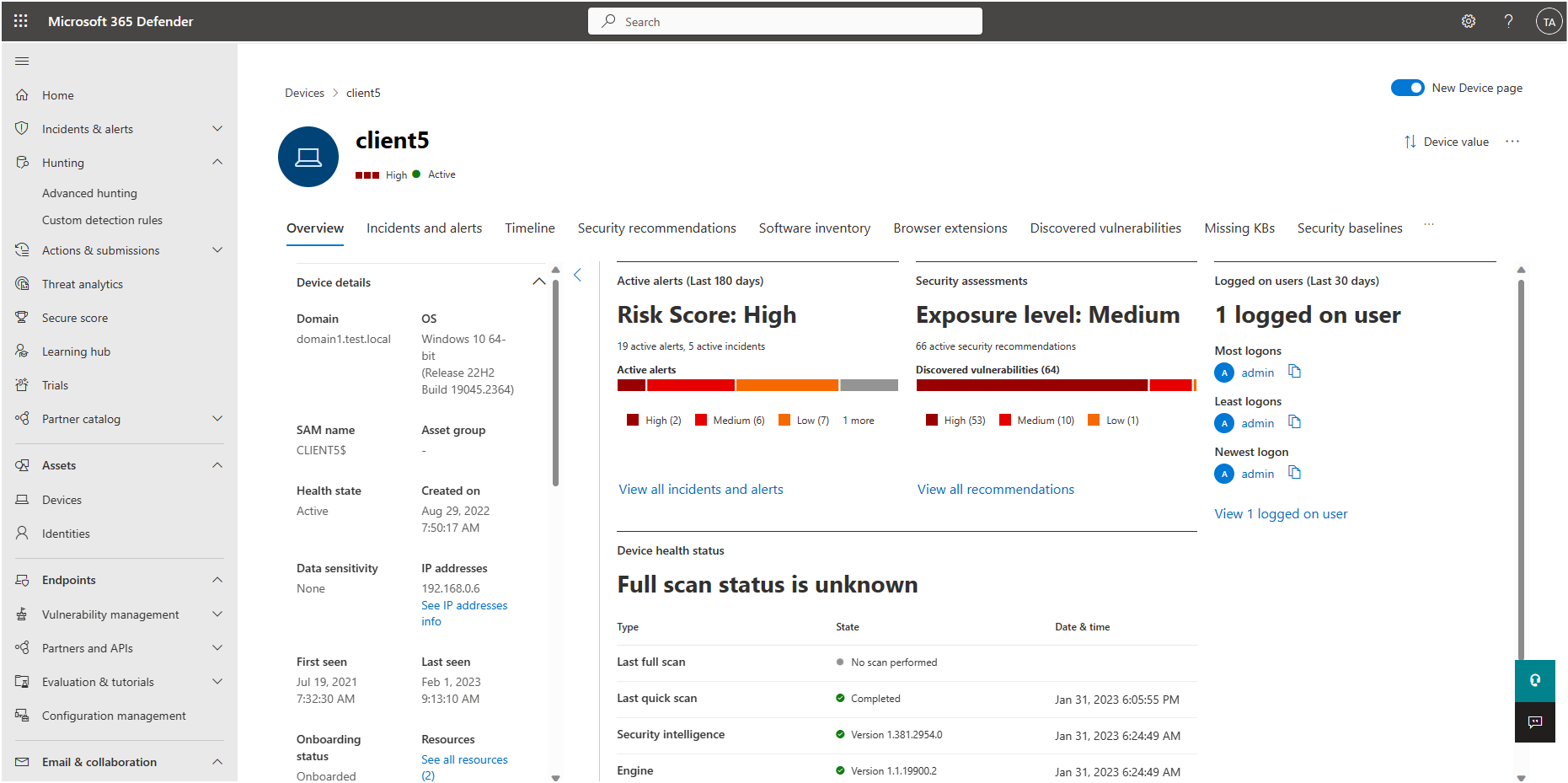

Étapes de l’examen des appareils suspects

L’alerte Microsoft Defender XDR répertorie tous les appareils et utilisateurs connectés à chaque activité suspecte. Sélectionnez un appareil pour afficher la page des détails de l’appareil, puis recherchez les détails et activités suivants :

Qu’est-ce qui s’est passé au moment de l’activité suspecte ?

- Quel utilisateur était connecté à l’appareil ?

- En temps normal, l’utilisateur se connecte-t-il ou accède-t-il à l’appareil source ou de destination ?

- Quelles ressources ont été sollicitées ? Par quels utilisateurs ? Si des ressources ont été sollicitées, étaient-elles des ressources de grande valeur ?

- L’utilisateur était-il censé accéder à ces ressources ?

- L’utilisateur qui a accédé à l’appareil a-t-il effectué d’autres activités suspectes ?

Autres activités suspectes à examiner :

- D’autres alertes ont-elles été ouvertes au même moment que celle-ci dans Defender pour Identity ou dans d’autres outils de sécurité comme Microsoft Defender pour point de terminaison, Microsoft Defender pour le cloud et/ou Microsoft Defender for Cloud Apps ?

- Y a-t-il eu des échecs de connexion ?

- De nouveaux programmes ont-ils été déployés ou installés ?

Utilisez les réponses à ces questions pour déterminer si l’appareil semble compromis ou si les activités suspectes impliquent des actions malveillantes.

Par exemple, l’image suivante montre les détails d’une page de détails d’un appareil :

Pour plus d’informations, consultez Examiner les appareils dans la documentation Microsoft Defender XDR.

Étapes suivantes

- Examiner des chemins de mouvement latéral

- Examiner les utilisateurs dans Microsoft Defender XDR

- Examiner les incidents dans Microsoft Defender XDR

Conseil

Essayez notre guide interactif : Examiner et répondre aux attaques avec Microsoft Defender pour Identity