Évaluation de la sécurité : Modifier le paramètre d’autorité de certification vulnérable (ESC6) (préversion)

Cet article décrit le rapport de paramètre d’autorité de certification vulnérable de Microsoft Defender pour Identity.

Qu’est-ce que les paramètres d’autorité de certification vulnérables ?

Chaque certificat est associé à une entité par le biais de son champ objet. Toutefois, un certificat inclut également un champ SAN (Subject Alternative Name ), qui permet au certificat d’être valide pour plusieurs entités.

Le champ SAN est couramment utilisé pour les services web hébergés sur le même serveur, prenant en charge l’utilisation d’un seul certificat HTTPS au lieu de certificats distincts pour chaque service. Lorsque le certificat spécifique est également valide pour l’authentification, en contenant une référence EKU appropriée, telle que l’authentification du client, il peut être utilisé pour authentifier plusieurs comptes différents.

Les utilisateurs non privilégiés qui peuvent spécifier les utilisateurs dans les paramètres SAN peuvent entraîner une compromission immédiate et publier un risque important pour votre organisation.

Si l’indicateur AD CS editflags>EDITF_ATTRIBUTESUBJECTALTNAME2 est activé, chaque utilisateur peut spécifier les paramètres SAN de sa demande de certificat. Cela affecte à son tour tous les modèles de certificat, qu’ils aient l’option Supply in the request activée ou non.

S’il existe un modèle dans lequel le EDITF_ATTRIBUTESUBJECTALTNAME2 paramètre est activé et que le modèle est valide pour l’authentification, un attaquant peut inscrire un certificat qui peut emprunter l’identité d’un compte arbitraire.

Prérequis

Cette évaluation est disponible uniquement pour les clients qui ont installé un capteur sur un serveur AD CS. Pour plus d’informations, consultez Nouveau type de capteur pour les services de certificats Active Directory (AD CS).

Comment faire utiliser cette évaluation de sécurité pour améliorer ma posture de sécurité organisationnelle ?

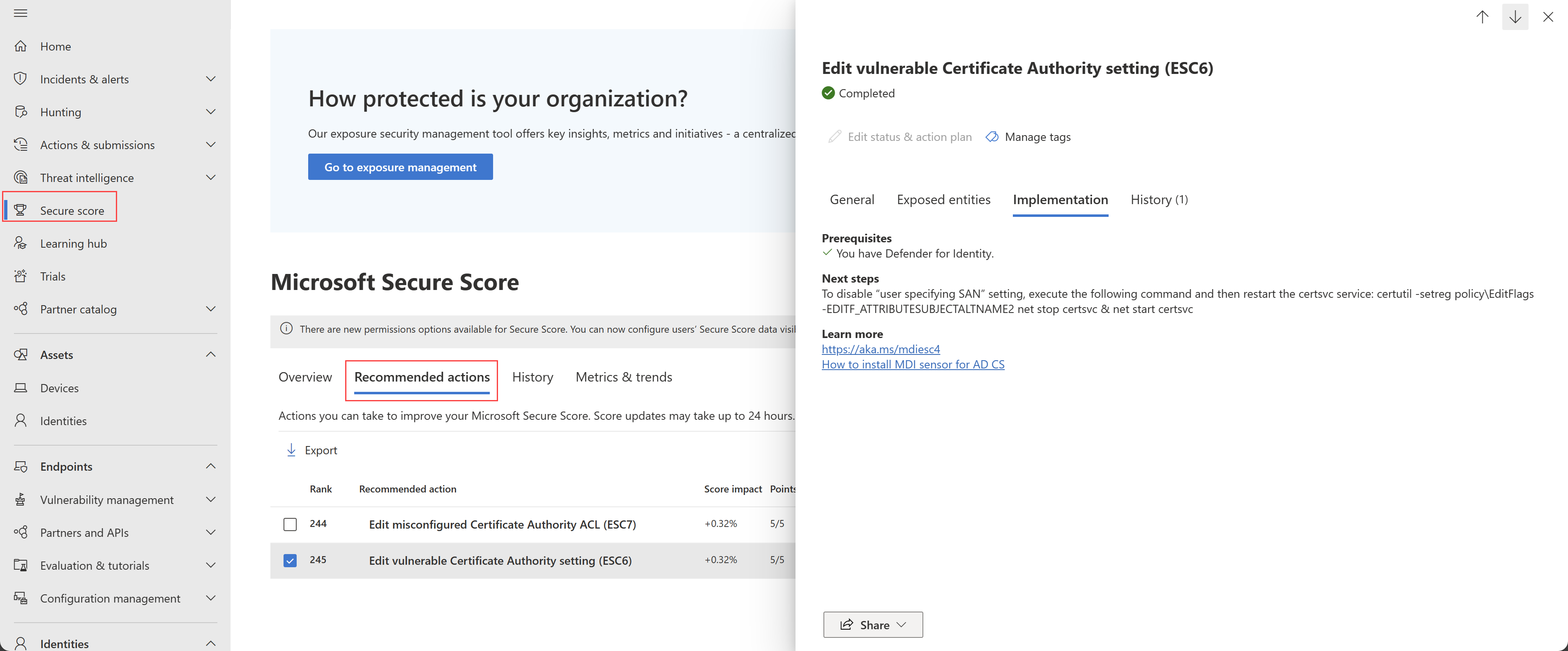

Passez en revue l’action recommandée pour https://security.microsoft.com/securescore?viewid=actions modifier les paramètres d’autorité de certification vulnérables. Par exemple :

Recherchez pourquoi le

EDITF_ATTRIBUTESUBJECTALTNAME2paramètre est activé.Désactivez le paramètre en exécutant :

certutil -setreg policy\EditFlags -EDITF_ATTRIBUTESUBJECTALTNAME2Redémarrez le service en exécutant :

net stop certsvc & net start certsvc

Veillez à tester vos paramètres dans un environnement contrôlé avant de les activer en production.

Remarque

Bien que les évaluations soient mises à jour en quasi temps réel, les scores et les états sont mis à jour toutes les 24 heures. Bien que la liste des entités affectées soit mise à jour dans les quelques minutes suivant l’implémentation des recommandations, l’état peut prendre du temps jusqu’à ce qu’il soit marqué comme terminé.

Les rapports affichent les entités affectées des 30 derniers jours. Après cette période, les entités ne sont plus affectées à partir de la liste des entités exposées.