Utilisation de la protection contre la perte de données de point de terminaison

Pour vous familiariser avec les fonctionnalités de point de terminaison DLP et la manière dont elles se trouvent dans les stratégies DLP, nous avons rassemblé certains scénarios que vous pouvez suivre.

Importante

Ces scénarios de points de terminaison DLP ne sont pas les procédures officielles pour la création et le réglage des stratégies DLP. Reportez-vous aux rubriques ci-dessous lorsque vous devez utiliser les stratégies DLP dans les situations générales suivantes :

Conseil

Bien démarrer avec Microsoft Copilot pour la sécurité afin d’explorer de nouvelles façons de travailler plus intelligemment et plus rapidement à l’aide de la puissance de l’IA. En savoir plus sur Microsoft Copilot pour la sécurité dans Microsoft Purview.

Avant de commencer

Licences SKU/abonnements

Avant de commencer à utiliser des stratégies DLP, confirmez votre abonnement Microsoft 365 et tous les modules complémentaires.

Pour plus d’informations sur les licences, consultez Microsoft 365, Office 365, Enterprise Mobility + Security et abonnements Windows 11 pour les entreprises.

Ces scénarios nécessitent que les appareils soient déjà intégrés et reportés dans l’Explorateur d’activités. Si vous n’avez pas encore intégré d’appareils, consultez l’article Prise en main de la protection contre la perte de données de point de terminaison.

Importante

Avant de commencer, veillez à comprendre la différence entre un administrateur sans restriction et un administrateur restreint d’unité administrative.

Scénario 1 : créer une stratégie à partir d’un modèle, audit uniquement

Ce scénario s’adresse à un administrateur sans restriction qui crée une stratégie d’annuaire complète.

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail Microsoft Purview. > Protection contre la> perte de donnéesStratégies.

Choisissez + Créer une stratégie.

Pour ce scénario, sous Catégories, choisissez Confidentialité.

Sous Réglementations , choisissez Données d’identification personnelle (PII) américaines améliorées, puis choisissez Suivant.

Donnez un nom et une description à votre nouvelle stratégie, puis choisissez Suivant.

Acceptez le répertoire complet par défaut sous Administration unités. Sélectionnez Suivant.

Sélectionnez l’emplacement Des appareils , désélectionnez tous les autres emplacements, puis choisissez Suivant.

Dans la page Définir les paramètres de stratégie , choisissez Suivant.

Dans la page Informations à protéger, choisissez Suivant.

Dans la page Actions de protection , choisissez De nouveau Suivant .

Dans la page Personnaliser les paramètres d’accès et de remplacement , choisissez Auditer ou restreindre les activités sur les appareils , puis choisissez Suivant.

Dans la page Mode stratégie , acceptez la valeur par défaut Exécuter la stratégie en mode simulation et sélectionnez Afficher les conseils de stratégie en mode simulation.

Cliquez sur Suivant.

Choose Submit.

Une fois la stratégie créée, choisissez Terminé.

Il est maintenant temps de tester votre stratégie :

Dans la page d’accueil Protection contre la perte de données , ouvrez l’Explorateur d’activités.

Essayez de partager un élément de test à partir de votre appareil DLP de point de terminaison qui contient du contenu qui déclenchera la condition de données d’informations d’identification personnelle (PII) américaines . Cette opération doit déclencher la stratégie.

De retour dans l’Explorateur d’activités, case activée la liste des activités de cet événement.

Scénario 2 : modifier la stratégie existante, créer une alerte

Ce scénario s’adresse à un administrateur non restreint qui modifie une stratégie d’étendue de répertoire complet.

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail >Microsoft PurviewStratégies de protection contre la> perte de données.

Choisissez la stratégie améliorée des données d’identification personnelle (PII) des États-Unis que vous avez créée dans le scénario 1.

Choisissez Modifier la stratégie.

Accédez à la page Personnaliser les règles DLP avancées et modifiez les scénarios U.S. PII Data Enhanced pour le faible volume de contenu détecté.

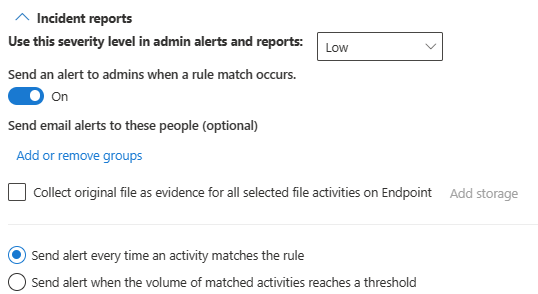

Faites défiler jusqu’à la section Rapports d’incidents et basculez Envoyer une alerte aux administrateurs lorsqu’une correspondance de règle se produit sur Activé. Email alertes sont automatiquement envoyées à l’administrateur et à toute autre personne que vous ajoutez à la liste des destinataires.

Dans le cadre de ce scénario, sélectionnez Envoyer une alerte chaque fois qu’une activité correspond à la règle.

Cliquez sur Enregistrer.

Conservez tous vos paramètres précédents en choisissant Suivant dans le reste de l’Assistant, puis Envoyer les modifications de stratégie.

Essayez de partager un élément de test contenant du contenu qui déclenchera la condition de données des informations d’identification personnelle (PII) américaines. Cette opération doit déclencher la stratégie.

Vérifiez l’événement dans l’Explorateur d’activités.

Scénario 3 : modifier la stratégie existante, bloquer l’action avec l’option autoriser le remplacement

Ce scénario concerne un administrateur non restreint qui modifie une stratégie d’annuaire complète.

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail >Microsoft PurviewStratégies de protection contre la> perte de données.

Choisissez la stratégie de données des informations d’identification personnelle (PII) américaine que vous avez créée dans le scénario 1.

Choisissez Modifier la stratégie.

Accédez à la page Personnaliser les règles DLP avancées et modifiez les scénarios U.S. PII Data Enhanced pour le faible volume de contenu détecté.

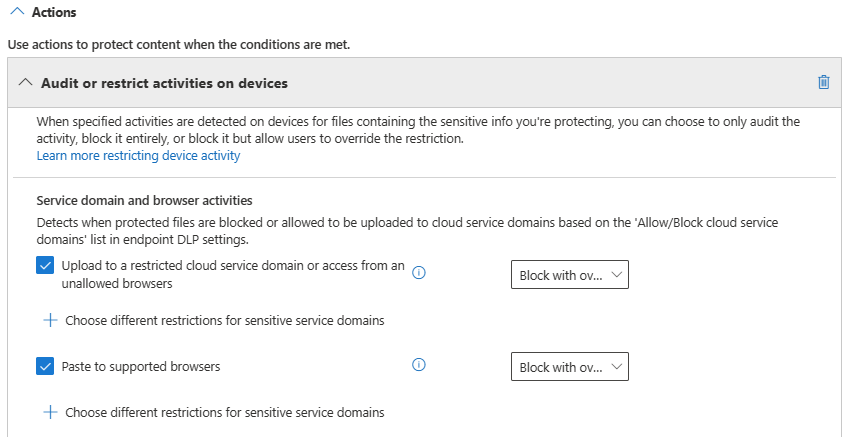

Faites défiler jusqu’à la section Actions>Auditer ou restreindre les activités sur un appareil Windows et définissez les deux options sous Le domaine de service et les activités du navigateur sur Bloquer avec remplacement.

Cliquez sur Enregistrer.

Répétez les étapes 4 à 6 pour le volume élevé de contenu détecté scénarios U.S. PII Data Enhanced.

Conservez tous vos paramètres précédents en choisissant Suivant dans le reste de l’Assistant, puis Envoyer les modifications de stratégie.

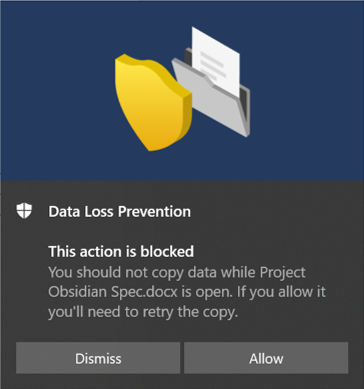

Essayez de partager un élément de test qui contient du contenu qui déclenchera la condition de données d’identification personnelle (PII) des États-Unis avec une personne extérieure à votre organization. Cette opération doit déclencher la stratégie.

Une fenêtre contextuelle semblable à celle-ci s’affiche sur l’appareil client :

Vérifiez l’événement dans l’Explorateur d’activités.

Scénario 4 : Éviter de boucler les notifications DLP à partir d’applications de synchronisation cloud avec autoquarantine

Ce scénario concerne un administrateur non restreint qui crée une stratégie d’annuaire complète.

Avant de commencer le scénario 4

Dans ce scénario, la synchronisation des fichiers avec l’étiquette de confidentialité Hautement confidentielsur OneDrive est bloquée. Il s’agit d’un scénario complexe avec plusieurs composants et procédures. Tu as besoin de:

- Un Microsoft Entra compte d’utilisateur à cibler et un ordinateur Windows 10/11 intégré qui synchronise déjà un dossier OneDrive local avec le stockage cloud OneDrive.

- Étiquettes de confidentialité configurées et publiées : consultez Démarrer avec les étiquettes de confidentialité et Créer et configurer des étiquettes de confidentialité et leurs stratégies.

Il existe trois procédures.

- Configurez les paramètres DLP Autoquarantine du point de terminaison.

- Créez une stratégie qui bloque les éléments sensibles qui ont l’étiquette de confidentialité Hautement confidentiel .

- Créez un document Word sur l’appareil Windows 10/11 auquel la stratégie est ciblée, appliquez l’étiquette et copiez-la dans le dossier OneDrive local des comptes d’utilisateur en cours de synchronisation.

Configurer l’application DLP de point de terminaison non autorisée et les paramètres autoquarantine

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail >Microsoft PurviewParamètres de protection contre la> perte de données (engrenage dans le coin supérieur gauche) >Protection contre la> perte de donnéesParamètres de point de terminaison.

Développez Applications restreintes et groupes d’applications.

Sous Groupes d’applications restreints, choisissez Ajouter un groupe d’applications restreint. Entrez Applications Cloud Sync comme nom de groupe.

Sélectionnez la zone Mise en quarantaine automatique.

Pour nom de l’application, entrez OneDrive. Pour le Nom de l’exécutable, entrez onedrive.exe, puis choisissez le + bouton . Cela empêche onedrive.exe d’accéder aux éléments avec l’étiquette Hautement confidentiel .

Cliquez sur Enregistrer.

Sous Paramètres de mise en quarantaine automatique choisissez Modifier les paramètres de mise en quarantaine automatique.

Activez Mise en quarantaine automatique pour les applications non autorisées.

Entrez le chemin d’accès au dossier sur les ordinateurs locaux où vous souhaitez déplacer les fichiers sensibles d’origine. Par exemple :

%homedrive%%homepath%\Microsoft DLP\Quarantinepour le nom d’utilisateur Isaiah Langer place les éléments déplacés dans un dossier nommé :

C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive

Ajoutez une date et une heure au nom de fichier d’origine.

Remarque

La mise en quarantaine automatique DLP crée des sous-dossiers pour les fichiers pour chaque application non autorisée. Par conséquent, si vous avez le Bloc-notes et OneDrive dans votre liste d’applications non autorisées, un sous-dossier sera créé pour \OneDrive et un autre sous-dossier pour \Bloc-notes.

Choisissez Remplacez les fichiers par un fichier .txt qui contient le texte suivant et entrez le texte souhaité dans le fichier d’espace réservé. Par exemple, pour un fichier nommé auto quar 1.docx, vous pouvez entrer :

%%FileName%% contient des informations sensibles que votre organization protège avec la stratégie de protection contre la perte de données %%PolicyName%%. Il a été déplacé vers le dossier de quarantaine : %%QuarantinePath%%

laisse un fichier texte qui contient ce message :

auto quar 1.docx contient des informations sensibles que votre organization protège avec la stratégie de protection contre la perte de données (DLP). Il a été déplacé vers le dossier de quarantaine : C :\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive\auto quar 1.docx.

Cliquez sur Enregistrer.

Configurer une stratégie pour bloquer la synchronisation OneDrive des fichiers avec l’étiquette de confidentialité « Hautement confidentiel »

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail >Microsoft PurviewStratégies de protection contre la> perte de données.

Sélectionnez Créer.

Pour ce scénario, choisissez Personnalisé, puis Stratégie personnalisée. Cliquez sur Suivant.

Renseignez les champs Nom etDescription, choisissez Suivant.

Sélectionnez Répertoire complet sous Administration unités.

Désactivez la case à cocherÉtat pour tous les emplacements, sauf pour les Appareils. Si vous disposez d’un compte d’utilisateur final spécifique à partir duquel vous souhaitez le tester, veillez à le sélectionner dans l’étendue. Cliquez sur Suivant.

Acceptez la sélection par défaut Créer ou personnaliser des règles DLP avancées, puis choisissez Suivant.

Créez une règle avec les valeurs suivantes :

- Nom>Scénario 4 Autoquarantine.

- Sous Conditions, choisissez Ajouter une condition , puis Contenu contient.

- Entrez un nom de groupe, par exemple Des étiquettes de confidentialité hautement confidentielles , puis choisissez Ajouter.

- Sélectionnez Étiquettes de confidentialité , puis Hautement confidentiel et choisissez Ajouter.

- Sous Actions , choisissez Ajouter une action.

- Sélectionnez Auditer ou restreindre les activités sur les appareilsActivités de fichier pour les applications dans des groupes d’applications restreints.>

- Choisissez Ajouter un groupe d’applications restreint , puis choisissez le groupe Applications de synchronisation cloud que vous avez créé précédemment.

- Choisissez Appliquer une restriction à tous les blocs d’activité>. Pour les besoins de ce scénario, effacez toutes les autres activités.

- Sous Notifications utilisateur, basculez Notifications utilisateur sur Activé et sous Appareils de point de terminaison , choisissez Afficher les utilisateurs une notification de conseil de stratégie lorsqu’une activité n’est pas déjà activée.

Choisissez Enregistrer et Suivant.

Choisissez L’activer immédiatement. Cliquez sur Suivant.

Passez en revue vos paramètres, puis sélectionnez Envoyer.

Remarque

Autorisez au moins une heure pour que la nouvelle stratégie soit répliquée et appliquée à l’ordinateur Windows 10 cible.

La nouvelle stratégie DLP apparaît dans la liste des stratégies.

Tester autoquarantine sur l’appareil Windows 10/11

Connectez-vous à l’ordinateur Windows 10/11 avec le compte d’utilisateur que vous avez spécifié dans Configurer une stratégie pour bloquer la synchronisation OneDrive des fichiers avec l’étiquette de confidentialité Hautement confidentiel, étape 5.

Créez un dossier dont le contenu ne sera pas synchronisé avec OneDrive. Par exemple :

Dossier source C:\ mise en quarantaine automatique

Ouvrez Microsoft Word et créez un fichier dans le dossier source autoquarantine. Appliquer l’étiquette de confidentialité hautement confidentiel ; consultez Appliquer des étiquettes de confidentialité à vos fichiers et courriers électroniques dans Office.

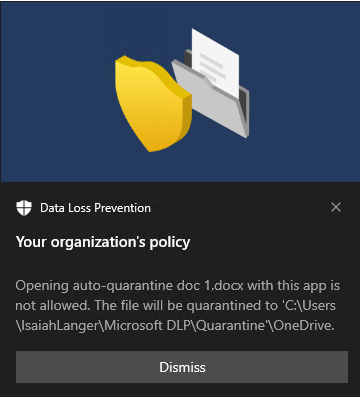

Copiez le fichier que vous avez créé dans votre dossier de synchronisation OneDrive. Un toast de notification utilisateur doit s’afficher pour vous indiquer que l’action n’est pas autorisée et que le fichier sera mis en quarantaine. Par exemple, pour le nom d’utilisateur Isaiah Langer et un document intitulé autoquarantine doc 1.docx ce message s’affiche :

Le message indique :

L’ouverture d’une documentation en quarantaine automatique 1.docx avec cette application n’est pas autorisée. Le fichier sera mis en quarantaine dans C :\Users\IsaiahLanger\Microsoft DLP\OneDrive

Choisissez Ignorer.

Ouvrez le fichier texte de l’espace réservé. Il s’appelle le document de mise en quarantaine automatique 1.docx_date_time.txt.

Ouvrez le dossier de quarantaine et vérifiez que le fichier d’origine existe.

Consultez l’Explorateur d’activités pour les données des points de terminaison monitorés. Définissez le filtre d’emplacement pour les appareils et ajoutez la stratégie, puis filtrez par nom de stratégie pour voir l’effet de cette stratégie. Pour plus d’informations sur l’utilisation de l’Explorateur d’activités, consultez Prise en main de l’Explorateur d’activités.

Consultez l’Explorateur d’activités pour l’événement.

Scénario 5 : Limiter le partage involontaire à des applications et services en nuage non autorisés.

Ce scénario concerne un administrateur non restreint qui crée une stratégie d’annuaire complète.

Avec endpoint DLP et un navigateur web pris en charge, vous pouvez limiter le partage involontaire d’éléments sensibles aux applications et services cloud non autorisés. Microsoft Edge comprend quand un élément est limité par une stratégie DLP de point de terminaison et applique des restrictions d’accès.

Remarque

Les navigateurs web suivants sont pris en charge :

- Microsoft Edge

- Chrome (avec l’extension Microsoft Purview pour Chrome installée)

- Firefox (avec l’extension Microsoft Purview pour Firefox installée)

Lorsque vous sélectionnez Appareils comme emplacement dans une stratégie DLP correctement configurée et que vous utilisez un navigateur web pris en charge, les navigateurs non autorisés que vous avez définis dans ces paramètres ne peuvent pas accéder aux éléments sensibles qui correspondent à vos contrôles de stratégie DLP. Au lieu de cela, les utilisateurs sont redirigés pour utiliser Microsoft Edge, qui, avec sa compréhension des restrictions DLP imposées, peut bloquer ou restreindre les activités lorsque les conditions de la stratégie DLP sont remplies.

Pour utiliser cette restriction, vous devez configurer trois éléments importants :

Spécifier les emplacements ,services, domaines, adresses IP, avec lesquels vous ne souhaitez pas partager les éléments sensibles.

Ajoutez les navigateurs qui ne sont pas autorisés à accéder à certains éléments sensibles lorsqu’une correspondance de la stratégie DLP se produit.

Configurez les stratégies DLP pour définir les types d’éléments sensibles pour lesquels le téléchargement doit être limité à ces emplacements en activant Télécharger vers les services Cloud et Accès à partir d’un navigateur non autorisé.

Vous pouvez continuer à ajouter de nouveaux services, applications et stratégies pour développer et augmenter vos restrictions afin de répondre aux besoins de votre entreprise et de protéger les données sensibles.

Cette configuration permet de garantir la sécurité de vos données tout en évitant les restrictions inutiles qui empêchent ou restreignent les utilisateurs d’accéder à des éléments non sensibles et de les partager.

Vous pouvez également auditer, bloquer avec remplacement ou bloquer ces éléments sensibles chargés par l’utilisateur vers des applications et services cloud via des domaines de service sensibles.

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail >Microsoft PurviewParamètres de protection contre la> perte de données (icône en forme d’engrenage dans le coin supérieur gauche) > Paramètres du point determinaison deprotection contre la> perte de données Paramètres du >navigateur et du domaine pour les données> sensiblesGroupes de domaines de service sensibles.

Sélectionnez Créer un groupe de domaines de service sensible.

Nommez le groupe.

Entrez le domaine de service sensible pour le groupe. Vous pouvez ajouter plusieurs sites web à un groupe et utiliser des caractères génériques pour couvrir les sous-domaines. Par exemple,

www.contoso.compour le site web de niveau supérieur ou pour : *.contoso.com pour corp.contoso.com, hr.contoso.com, fin.contoso.com.Sélectionnez le type de correspondance que vous souhaitez. Vous pouvez sélectionner l’URL, l’adresse IP et la plage d’adresses IP.

Sélectionnez Enregistrer.

Dans le volet de navigation gauche, sélectionnez Stratégies de protection contre la> pertede données.

Créez et limitez une stratégie qui est appliquée uniquement à l’emplacement Appareils . Pour plus d’informations sur la création d’une stratégie, consultez Créer et déployer des stratégies de protection contre la perte de données. Veillez à définir l’étendue des unités de Administration sur le répertoire complet.

Dans la page Définir les paramètres de stratégie , sélectionnez Créer ou personnaliser des règles DLP avancées , puis choisissez Suivant.

Créez une règle, comme suit :

- Sous Conditions, sélectionnez + Ajouter une condition et sélectionnez Contenu contient dans le menu déroulant.

- Donnez un nom au groupe.

- Choisissez Ajouter , puis sélectionnez Types d’informations sensibles.

- Sélectionnez un type d’informations sensibles dans le volet volant, puis choisissez Ajouter.

- Ajoutez l’action Auditer ou restreindre les activités sur les appareils.

- Sous Domaine de service et activités de navigateur, choisissez Charger vers un domaine de service cloud restreint ou un accès à partir d’un navigateur non autorisé , puis définissez l’action sur Auditer uniquement.

- Sélectionnez + Choisir différentes restrictions pour les domaines de service sensibles , puis ajouter un groupe.

- Dans le menu volant Choisir des groupes de domaines de service sensibles , sélectionnez le ou les groupes de domaines de service sensibles souhaités, choisissez Ajouter , puis Enregistrer.

- Sous Activités de fichier pour toutes les applications, sélectionnez les activités utilisateur que vous souhaitez surveiller ou restreindre, ainsi que les actions que DLP doit effectuer en réponse à ces activités.

- Terminez la création de la règle et choisissez Enregistrer , puis Suivant.

- Dans la page de confirmation, choisissez Terminé.

- Dans la page Mode stratégie , choisissez Activer immédiatement. Choisissez Suivant , puis Envoyer.

Scénario 6 : Surveiller ou restreindre les activités des utilisateurs sur des domaines de service sensibles

Ce scénario concerne un administrateur non restreint qui crée une stratégie d’annuaire complète.

Utilisez ce scénario lorsque vous souhaitez auditer ou bloquer les activités utilisateur suivantes sur un site web.

- imprimer à partir d’un site web

- copier des données à partir d’un site web

- enregistrer un site web en tant que fichiers locaux

Remarque

Les navigateurs web suivants sont pris en charge :

- Microsoft Edge

- Chrome (avec l’extension Microsoft Purview pour Chrome installée)

- Firefox (avec l’extension Microsoft Purview pour Firefox installée)

Configurer des domaines de service sensibles

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail> Microsoft PurviewParamètres de protection contre la> perte de données (icône d’engrenage dans le coin supérieur gauche) > Protection contre la perte de> données Paramètres > du point determinaisonNavigateur et restrictions de domaine pourles domaines de service de données > sensibles.

Définissez Domaines de service sur Bloquer.

Pour contrôler si des fichiers sensibles peuvent être chargés dans des domaines spécifiques, sélectionnez Ajouter un domaine de service cloud.

Entrez le domaine que vous souhaitez auditer ou bloquer, puis choisissez le + bouton . Répétez cette opération pour tous les domaines supplémentaires. Cliquez sur Enregistrer.

Sous Groupes de domaines de service sensibles, choisissez Créer un groupe de domaines de service sensible.

Donnez un nom au groupe, sélectionnez le type de correspondance souhaité (vous pouvez sélectionner l’URL, l’adresse IP, la plage d’adresses IP), puis entrez l’URL, l’adresse IP ou la plage d’adresses IP à auditer ou à bloquer. Lors de la mise en correspondance d’une URL, vous pouvez ajouter plusieurs sites web à un groupe et utiliser des caractères génériques pour couvrir les sous-domaines. Par exemple,

www.contoso.compour le site web de niveau supérieur ou *.contoso.com pour corp.contoso.com, hr.contoso.com fin.contoso.com.Sélectionnez Enregistrer.

Dans le volet de navigation gauche, sélectionnez Stratégies de protection contre la> pertede données.

Créez et limitez une stratégie qui est appliquée uniquement à l’emplacement Appareils . Pour plus d’informations sur la création d’une stratégie, consultez Créer et déployer des stratégies de protection contre la perte de données. Veillez à définir l’étendue des unités de Administration sur le répertoire complet.

Créez une règle qui utilise la condition que l’utilisateur a accédé à un site sensible à partir de Edge, et l’action Auditer ou restreindre les activités lorsque les utilisateurs accèdent à des sites sensibles dans le navigateur Microsoft Edge sur des appareils Windows.

Dans l’action, sous Restrictions de sites sensibles, sélectionnez Ajouter ou supprimer des groupes de sites sensibles.

Créez et/ou sélectionnez les groupes de sites sensibles souhaités. Tout site web sous le ou les groupes que vous sélectionnez ici est redirigé vers Microsoft Edge lorsqu’il est ouvert dans Chrome ou Firefox (tant que l’extension Microsoft Purview est installée).

Sélectionnez Ajouter.

Sélectionnez les activités utilisateur que vous souhaitez surveiller ou restreindre, ainsi que les actions que Microsoft Purview doit effectuer en réponse à ces activités.

Terminez la configuration de la règle et de la stratégie, puis choisissez Envoyer , puis Terminé.

Scénario 7 : Restreindre le collage de contenu sensible dans un navigateur

Ce scénario est destiné à empêcher les utilisateurs de coller du contenu sensible dans un formulaire web ou un champ de navigateur sur des navigateurs, notamment Microsoft Edge, Google Chrome (avec l’extension Microsoft Purview) et Mozilla Firefox (avec l’extension Microsoft Purview).

Importante

Si vous avez configuré la collecte de preuves pour les activités de fichier sur les appareils et que votre version du client anti-programme malveillant sur l’appareil est antérieure à 4.18.23110, lorsque vous implémentez ce scénario, Restreindre le collage de contenu sensible dans un navigateur, vous verrez des caractères aléatoires lorsque vous tentez d’afficher le fichier source dans Détails de l’alerte. Pour afficher le texte du fichier source réel, vous devez télécharger le fichier.

Créer votre stratégie DLP

Vous pouvez configurer différents niveaux d’application lorsqu’il s’agit de bloquer le collage de données dans un navigateur. Pour ce faire, créez différents groupes d’URL. Par instance, vous pouvez créer une stratégie qui met en garde les utilisateurs contre la publication de numéros de sécurité sociale (SSN) américains sur n’importe quel site web, et qui déclenche une action d’audit pour les sites web du groupe A. Vous pouvez créer une autre stratégie qui bloque complètement l’action de collage, sans donner d’avertissement, pour tous les sites web du groupe B.

Créer un groupe d’URL

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail> Microsoft PurviewParamètres de protection contre la> perte de données (icône d’engrenage dans le coin supérieur gauche) > Paramètres de point determinaison de protection contre la> perte de données, puis faites défiler jusqu’à Navigateur et restrictions de domaine pour les données sensibles. Développez la section .

Faites défiler jusqu’à Groupes de domaines de service sensibles.

Choisissez Créer un groupe de domaines de service sensible.

- Entrez un nom de groupe.

- Dans le champ Domaine de service sensible , entrez l’URL du premier site web que vous souhaitez surveiller, puis choisissez Ajouter un site.

- Continuez à ajouter des URL pour le reste des sites web que vous souhaitez surveiller dans ce groupe.

- Lorsque vous avez terminé d’ajouter toutes les URL à votre groupe, choisissez Enregistrer.

Créez autant de groupes d’URL distincts que vous le souhaitez.

Restreindre le collage de contenu dans un navigateur

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail >Microsoft PurviewStratégies de protection contre la> perte de données.

Créez une stratégie DLP étendue à Appareils. Pour plus d’informations sur la création d’une stratégie DLP, consultez Créer et déployer des stratégies de protection contre la perte de données.

Dans la page Définir les paramètres de stratégie du flux de création de stratégie DLP, sélectionnez Créer ou personnaliser des règles DLP avancées , puis choisissez Suivant.

Dans la page Personnaliser les règles DLP avancées , choisissez Créer une règle.

Entrez un nom et une description pour la règle.

Développez Conditions, choisissez Ajouter une condition, puis sélectionnez Les types d’informations sensibles.

Sous Contenu contient, faites défiler vers le bas et sélectionnez le nouveau type d’informations sensibles que vous avez précédemment choisi ou créé.

Faites défiler jusqu’à la section Actions , puis choisissez Ajouter une action.

Choisissez Auditer ou restreindre les activités sur les appareils

Dans la section Actions , sous Domaine de service et activités de navigateur, sélectionnez Coller dans les navigateurs pris en charge.

Définissez la restriction sur Audit, Bloquer avec remplacement ou Bloquer, puis choisissez Ajouter.

Cliquez sur Enregistrer.

Sélectionnez Suivant

Indiquez si vous souhaitez tester votre stratégie, l’activer immédiatement ou la conserver, puis choisissez Suivant.

Choose Submit.

Importante

Il peut y avoir un bref décalage entre le moment où l’utilisateur tente de coller du texte dans une page web et le moment où le système termine sa classification et répond. Si cette latence de classification se produit, vous pouvez voir à la fois des notifications d’évaluation de stratégie et case activée complètes dans Edge ou toast d’évaluation de stratégie sur Chrome et Firefox. Voici quelques conseils pour réduire le nombre de notifications :

- Les notifications sont déclenchées lorsque la stratégie du site web cible est configurée sur Bloquer ou Bloquer avec le remplacement coller dans le navigateur pour cet utilisateur. Vous pouvez configurer la définition de l’action globale sur Auditer , puis répertorier les sites web cibles en utilisant les exceptions en tant que Bloquer. Vous pouvez également définir l’action globale sur Bloquer , puis répertorier les sites web sécurisés en utilisant les exceptions comme Audit.

- Utilisez la dernière version du client Antimalware.

- Utilisez la dernière version du navigateur Edge, en particulier Edge 120.

- Installer ces bases de connaissances Windows

Scénario 8 : Groupes d’autorisation

Ce scénario concerne un administrateur non restreint qui crée une stratégie d’annuaire complète.

Ces scénarios nécessitent que les appareils soient déjà intégrés et reportés dans l’Explorateur d’activités. Si vous n’avez pas encore intégré d’appareils, consultez l’article Prise en main de la protection contre la perte de données de point de terminaison.

Les groupes d’autorisation sont principalement utilisés comme listes d’autorisation. Vous avez affecté au groupe des actions de stratégie qui sont différentes des actions de stratégie globales. Dans ce scénario, nous allons définir un groupe d’imprimantes, puis configurer une stratégie avec des actions de blocage pour toutes les activités d’impression, à l’exception des imprimantes du groupe. Ces procédures sont essentiellement les mêmes pour les groupes de périphériques de stockage pouvant être supprimés et les groupes de partage réseau.

Dans ce scénario, nous définissons un groupe d’imprimantes que le service juridique utilise pour les contrats d’impression. L’impression de contrats sur d’autres imprimantes est bloquée.

Créer et utiliser des groupes d’imprimantes

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail> Microsoft PurviewParamètres de protection contre la> perte de données (engrenage dans le coin supérieur gauche) > Paramètres de point determinaison>de protection contre la> perte de donnéesGroupes d’imprimantes.

Sélectionnez Créer un groupe d’imprimantes et entrez un nom Grouper un nom. Dans ce scénario, nous utilisons

Legal printers.Sélectionnez Ajouter une imprimante et indiquez un nom. Vous pouvez définir des imprimantes en :

- Nom convivial de l’imprimante

- ID de produit USB

- ID du fournisseur USB

- Plage d’adresses IP

- Imprimer dans un fichier

- Impression universelle déployée sur une imprimante

- Imprimante d’entreprise

- Imprimer en local

Sélectionnez Fermer.

Configurer les actions d’impression de stratégie

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail Microsoft Purview.

Accédez à Stratégies de protection contre la> perte de données.

Sélectionnez Créer une stratégie et sélectionnez Le modèle Personnalisé dans Catégories , puis Le modèle de stratégie personnalisée dans Réglementations.

Donnez un nom et une description à votre nouvelle stratégie.

Acceptez le répertoire complet par défaut sous Administration unités.

Limitez l’emplacement à l’emplacement Appareils uniquement.

Créez une règle avec les valeurs suivantes :

- Ajouter une condition : le contenu contient = des classifieurs pouvant être formés, des affaires juridiques

- Actions = Auditer ou restreindre les activités sur les appareils

- Sélectionnez ensuite Activités de fichier sur toutes les applications

- Sélectionnez Appliquer des restrictions à une activité spécifique.

- Sélectionnez Bloc d’impression =

Sélectionnez Choisir différentes restrictions d’impression

Sous Restrictions de groupe d’imprimantes, sélectionnez Ajouter un groupe , puis Imprimantes légales.

Définissez Action = Autoriser.

Conseil

L’événement Autoriser l’action permet d’enregistrer et d’auditer dans le journal d’audit, mais ne génère pas d’alerte ou de notification.

Sélectionnez Enregistrer , puis Suivant.

Acceptez la valeur par défaut Exécuter la stratégie en mode simulation et choisissez Afficher les conseils de stratégie en mode simulaiton. Cliquez sur Suivant.

Passez en revue vos paramètres, puis sélectionnez Envoyer.

La nouvelle stratégie DLP apparaît dans la liste des stratégies.

Scénario 9 : Exceptions réseau

Ce scénario concerne un administrateur non restreint qui crée une stratégie d’annuaire complète.

Dans ce scénario, vous devez déjà intégrer des appareils et créer des rapports dans l’Explorateur d’activités. Si vous n’avez pas encore intégré d’appareils, consultez l’article Prise en main de la protection contre la perte de données de point de terminaison.

Dans ce scénario, nous définissons une liste de VPN que les workers hybrides utilisent pour accéder aux ressources organization.

Créer et utiliser une exception réseau

Les exceptions réseau vous permettent de configurer les actions Autoriser, Auditer uniquement, Bloquer avec remplacement et Bloquer pour les activités de fichier en fonction du réseau à partir duquel les utilisateurs accèdent au fichier. Vous pouvez sélectionner dans la liste des paramètres VPN que vous avez définie et utiliser l’option Réseau d’entreprise . Les actions peuvent être appliquées individuellement ou collectivement à ces activités utilisateur :

- Copier dans le Presse-papiers

- Copier sur un périphérique usb amovible

- Copier vers un partage réseau

- Imprimer

- Copier ou déplacer à l'aide d'une application Bluetooth non autorisée

- Copier ou déplacer à l’aide de RDP

Obtenir l’adresse du serveur ou l’adresse réseau

Sur un appareil Windows surveillé par DLP, ouvrez une fenêtre Windows PowerShell en tant qu’administrateur.

Exécutez cette applet de commande :

Get-VpnConnectionL’exécution de cette applet de commande retourne plusieurs champs et valeurs.

Recherchez le champ ServerAddress et enregistrez cette valeur. Vous l’utilisez lorsque vous créez une entrée VPN dans la liste DES VPN.

Recherchez le champ Nom et enregistrez cette valeur. Le champ Nom est mappé au champ Adresse réseau lorsque vous créez une entrée VPN dans la liste VPN.

Déterminer si l’appareil est connecté via un réseau d’entreprise

Sur un appareil Windows surveillé par DLP, ouvrez une fenêtre Windows PowerShell en tant qu’administrateur.

Exécutez cette applet de commande :

Get-NetConnectionProfileSi le champ NetworkCategory est DomainAuthenticated, l’appareil est connecté à un réseau d’entreprise. Si ce n’est pas le cas, la connexion de l’appareil ne passe pas par un réseau d’entreprise.

Ajouter un VPN

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail Microsoft Purview.

Ouvrez Paramètres Protection>contre la> perte de donnéesParamètres du point de terminaison Paramètres>VPN.

Sélectionnez Ajouter ou modifier des adresses VPN.

Indiquez l’adresse du serveur ou l’adresse réseau de l’exécution de Get-VpnConnection.

Sélectionnez Enregistrer.

Fermez l’élément.

Configurer les actions de stratégie

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail Microsoft Purview.

Ouvrez les stratégies de protection contre la> pertede données.

Sélectionnez Créer une stratégie et sélectionnez Le modèle Personnalisé dans Catégories , puis Le modèle de stratégie personnalisée dans Réglementations.

Nommez votre nouvelle stratégie et fournissez une description.

Sélectionnez Répertoire complet sous Administration unités.

Limitez l’emplacement à Appareils uniquement.

Créez une règle où :

- Le contenu contient = Classifieurs pouvant être formés, affaires juridiques

- Actions = Auditer ou restreindre les activités sur les appareils

- Sélectionnez ensuite Activités de fichier sur toutes les applications

- Sélectionnez Appliquer des restrictions à une activité spécifique.

- Sélectionnez les actions pour lesquelles vous souhaitez configurer les exceptions réseau .

Sélectionnez Copier dans le Presse-papiers et l’action Auditer uniquement

Sélectionnez Choisir différentes restrictions de copie dans le Presse-papiers.

Sélectionnez VPN et définissez l’action sur Bloquer avec remplacement.

Importante

Lorsque vous souhaitez contrôler les activités d’un utilisateur lorsqu’il est connecté via un VPN, vous devez sélectionner le VPN et faire du VPN la priorité absolue dans la configuration des exceptions réseau . Sinon, si l’option Réseau d’entreprise est sélectionnée, cette action définie pour l’entrée Réseau d’entreprise sera appliquée.

Attention

L’option Appliquer à toutes les activités copie les exceptions réseau définies ici et les applique à toutes les autres activités spécifiques configurées, telles que Imprimer et Copier sur un partage réseau. Cela remplacera les exceptions réseau sur les autres activités La dernière configuration enregistrée l’emporte.

Enregistrez.

Acceptez la valeur par défaut Exécuter la stratégie en mode simulation et choisissez Afficher les conseils de stratégie en mode simulation. Cliquez sur Suivant.

Passez en revue vos paramètres, choisissez Envoyer , puis Terminé.

La nouvelle stratégie DLP apparaît dans la liste des stratégies.

Voir aussi

- Découvrir la protection contre la perte de données de point de terminaison

- Prise en main la protection contre la perte de données de point de terminaison

- En savoir plus sur la prévention des pertes de données

- Prise en main de l’explorateur d’activités

- Microsoft Defender pour point de terminaison

- Intégrer les appareils Windows 10 et Windows 11 dans la vue d’ensemble de Microsoft Purview

- Abonnement Microsoft 365

- Microsoft Entra joint

- Télécharger le nouveau Microsoft Edge sur la base de chrome

- Prise en main de la stratégie DLP par défaut

- Créer et déployer des stratégies de protection contre la perte de données