Prévenir ou réduire les dommages causés à l’entreprise par une violation

Dans le cadre des conseils d’adoption de la Confiance Zéro, cet article décrit le scénario métier consistant à prévenir ou à réduire les dommages causés à l’entreprise suite à une violation de cybersécurité. Ce scénario répond au principe directeur Supposons qu’une violation soit Zero Trust, qui comprend :

- Réduire le rayon d’explosion et segmenter l’accès

- Vérifier le chiffrement de bout en bout

- Utiliser l’analytique pour obtenir de la visibilité, mener une détection des menaces et améliorer les défenses

Avec les modèles d’infrastructure informatique hybride, les ressources et les données de votre organisation résident à la fois localement et dans le cloud, et les acteurs malveillants peuvent utiliser de nombreuses méthodes différentes pour les attaquer. Votre organisation doit être en mesure de prévenir ces attaques dans la mesure du possible et, en cas de violation, de réduire les dommages provoqués par l’attaque.

Les approches traditionnelles axées sur l’établissement d’une sécurité basée sur le périmètre pour l’environnement local, où vous faites confiance à tout le monde à l’intérieur du périmètre de réseau privé de votre organisation, ne sont plus pertinentes. Si un attaquant accède à votre réseau privé, il peut, avec les autorisations appropriées, accéder à toutes les données, applications ou ressources qui s’y trouvent. Il peut provoquer une violation de votre réseau en dérobant les informations d’identification d’un utilisateur, en tirant parti d’une vulnérabilité de sécurité ou en introduisant une infection par un programme malveillant. Ces attaques peuvent entraîner une perte de revenus et une augmentation des primes de cyberassurance, ce qui peut nuire sensiblement à la santé financière et à la réputation commerciale de votre organisation.

Voici les conclusions de Forester pour 2021 :

- Près de deux tiers des organisations ont subi une violation au cours de l’année dernière, et cela leur a coûté en moyenne 2,4 millions de dollars par violation. – Forester, The 2021 State of Enterprise Breaches (avril 2022).

Avec le cloud, les acteurs malveillants n’ont pas besoin de violer physiquement votre périmètre de réseau privé. Ils peuvent attaquer vos ressources numériques basées sur le cloud depuis n’importe où dans le monde.

La santé et la réputation de votre organisation dépendent de votre stratégie de sécurité. Avec l’adoption généralisée des environnements d’entreprise basés sur le cloud et la croissance de la main-d’œuvre mobile, les empreintes de données vont au-delà des limites traditionnelles des réseaux d’entreprise. Ce tableau récapitule les principales différences entre la protection contre les menaces traditionnelle et la protection moderne avec la Confiance Zéro.

| Protection contre les menaces traditionnelle avec des contrôles de réseau privé | Protection contre les menaces moderne avec la Confiance Zéro |

|---|---|

| La protection traditionnelle s’appuie sur la sécurité basée sur le périmètre, où vous faites confiance à tout le monde à l’intérieur du réseau privé. Les réseaux de périmètre peuvent inclure : - Petites segmentations réseau ou périmètres de sécurité et réseaux ouverts et plats. - Protection minimale contre les menaces et filtrage statique du trafic. - Trafic interne non chiffré. |

Le modèle Confiance Zéro déplace les défenses réseau, qui ne portent plus sur des périmètres statiques basés sur le réseau, mais sur les utilisateurs, les appareils, les actifs et les ressources. Supposez qu’une violation peut se produire, et se produira. Les risques de sécurité peuvent exister à l’intérieur et à l’extérieur de votre réseau, vous êtes constamment sous attaque, et un incident de sécurité peut se produire à tout moment. Une infrastructure complète et moderne de protection contre les menaces peut fournir une détection et une réponse aux attaques en temps voulu. Réduisez le rayon d’impact des incidents de sécurité avec des couches de protection qui, ensemble, réduisent l’étendue des dommages et la vitesse de propagation. |

Pour réduire l’impact d’un incident majeur, tous les éléments suivants sont essentiels :

- Identifier le risque métier d’une violation

- Planifier une approche basée sur les risques pour votre réponse aux violations

- Comprendre les dommages résultants au niveau de la réputation de votre organisation et de ses relations avec d’autres organisations

- Ajouter des couches de défense en profondeur

Les conseils fournis dans cet article expliquent comment mettre en place votre stratégie pour prévenir et réduire les dommages causés par une violation. Deux articles supplémentaires expliquent plus précisément comment implémenter cette stratégie à l’aide des éléments suivants :

- Une infrastructure de prévention des violations de sécurité et de récupération

- Des outils de protection contre les menaces et de détection et réponse étendues (XDR)

La première étape vers une posture de sécurité robuste consiste à déterminer la vulnérabilité de votre organisation par le biais d’une évaluation des risques.

Évaluation des risques et de votre posture de sécurité

Lorsque vous décidez d’adopter une stratégie pour prévenir les violations et réduire les dommages causés par une violation, il est important de prendre en compte et de quantifier la métrique du risque. D’un point de vue stratégique, l’exercice de quantification des risques vous permet de définir une métrique relative à votre goût du risque. Pour cela, vous devez effectuer une évaluation des risques de référence, ainsi qu’une analyse des violations critiques pour l’entreprise susceptibles d’affecter votre entreprise. La combinaison de votre goût du risque documenté et des scénarios de violation que vous êtes prêt à traiter constitue la base d’une stratégie de préparation et de correction des violations.

Notez que dans l’absolu, il est virtuellement impossible d’empêcher les violations. Comme décrit dans Retour sur investissement pour l’attaquant, l’objectif est d’augmenter de façon incrémentielle la friction de cyberattaque jusqu’à un point où les attaquants contre lesquels vous êtes capable ou désireux de vous défendre n’acquièrent plus de retour sur investissement viable de leurs attaques. Le type d’attaque et la viabilité économique de la défense doivent être capturés dans le cadre de votre analyse des risques.

La réduction des dommages causés par une violation rend extrêmement puissantes les options pendant et après la violation, ce qui permet à votre organisation de récupérer rapidement suite à une violation ou un type de violation attendu. Ces types de violation et la préparation pour récupérer sont définis dans les sections suivantes de cet article.

La reconnaissance d’une intention de violation doit faire partie de votre préparation à la violation. Toutes les violations ont un élément de malice ou d’intention criminelle attachée, mais les violations pilotées financièrement ont le potentiel de dommages beaucoup plus importants par rapport aux violations « conduites par » ou opportunistes.

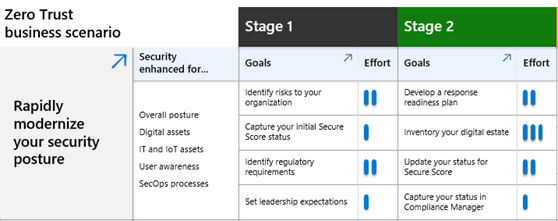

Pour plus d’informations sur la posture de sécurité et l’évaluation des risques, consultez Moderniser rapidement votre posture de sécurité.

Exemples de risques par type d’entreprise

Les exigences métier dépendent des résultats de l’analyse des risques pour votre type d’entreprise. Les sections suivantes décrivent plusieurs secteurs d’activité et expliquent comment leurs besoins spécifiques déterminent l’analyse des risques segmentée :

Exploitation minière

L’industrie minière s’intéresse aujourd’hui davantage à ce que seront les mines de demain, où les systèmes de technologie opérationnelle (OT) utiliseront moins de processus manuels. Citons par exemple l’utilisation des interfaces homme-machine, qui tirent parti d’une interface d’application pour effectuer des travaux et des tâches au sein d’une usine de traitement. Ces interfaces étant conçues comme des applications, les risques de cybersécurité pour ce secteur d’activité peuvent être plus élevés.

La menace ne concerne plus simplement la perte de données ou le vol des actifs de l’entreprise. Elle porte sur le fait que des acteurs externes puissent utiliser le vol d’identité pour accéder aux systèmes critiques et interférer avec les processus de production.

Commerce

Les principaux risques liés à la violation dans le secteur de la vente au détail peuvent survenir lorsqu’il existe plusieurs domaines pour plusieurs marques qui résident dans le même locataire. La complexité liée à la gestion des identités locales ou cloud peut créer des vulnérabilités.

Secteur de la santé

Les principaux risques dans le secteur de la santé concernent la perte de données. La divulgation non autorisée de dossiers médicaux confidentiels peut constituer une menace directe de violation des lois relatives à la confidentialité des données et des informations qui sont réservées aux patients et aux clients et, en fonction des réglementations locales, peut entraîner des pénalités financières substantielles.

Secteur public

Les organisations du secteur public présentent les risques les plus élevés pour la sécurité des informations. La réputation, la sécurité nationale et la perte de données sont en jeu. C’est en grande partie la raison pour laquelle les institutions gouvernementales doivent adhérer à des normes plus strictes telles que celles de la NIST (National Institute of Standards and Technology).

Dans le cadre de votre préparation et de votre réponse aux violations, tirez parti de Microsoft Defender Threat Intelligence pour rechercher et découvrir les types d’attaques et les vecteurs de menace que vous êtes le plus susceptible de rencontrer dans votre secteur d’activité.

Risques liés aux types d’attaques courants

La prévention ou la réduction des dommages pour l’entreprise suite à une violation de cybersécurité comprend la sensibilisation aux types d’attaques les plus courants. Bien que les types d’attaques suivants soient les plus courants à l’heure actuelle, votre équipe de cybersécurité doit également avoir connaissance des nouveaux types d’attaques, dont certains peuvent augmenter ou remplacer les précédents.

Identités

Les incidents de cybersécurité commencent généralement par un vol d’informations d’identification. Les informations d’identification peuvent être dérobées à l’aide de diverses méthodes :

Hameçonnage

Un attaquant se masque en tant qu’entité approuvée et dupe les employés dans l’ouverture d’e-mails, de textes ou d’E-mails. Cela peut également inclure le hameçonnage ciblé (ou « spear phishing »), où un attaquant utilise des informations propres à un utilisateur en vue de lancer une attaque par hameçonnage plus plausible. Le vol d’informations d’identification techniques peut se produire suite à un clic d’un utilisateur sur une URL ou à une attaque par hameçonnage MFA.

Vishing

Un attaquant utilise des méthodes d’ingénierie sociale pour cibler l’infrastructure de support, telle que le support technique, afin d’obtenir ou de modifier des informations d’identification.

Pulvérisation de mots de passe

L’attaquant essaie une longue liste de mots de passe possibles pour un compte ou un ensemble de comptes donné. Les mots de passe possibles peuvent être basés sur des données publiques concernant un utilisateur, telles que la date de naissance dans les profils de réseaux sociaux.

Dans tous ces cas, les compétences et la connaissance sont essentielles, autant pour les utilisateurs (cibles d’attaques par hameçonnage) que pour le personnel du support technique (cible d’attaques de vishing). Pour le support technique, des protocoles doivent être en place afin que les utilisateurs demandeurs s’authentifient avant de pouvoir effectuer des actions sensibles sur des comptes d’utilisateur ou des autorisations.

Appareils

Les appareils des utilisateurs constituent une autre porte d’entrée pour les attaquants, qui s’appuient généralement sur la compromission des appareils pour installer des programmes malveillants tels que des virus, des logiciels espions, des ransomwares et d’autres logiciels indésirables qui s’installent sans consentement.

Les attaquants peuvent également utiliser les informations d’identification de l’appareil pour accéder à vos applications et données.

Network (Réseau)

Les attaquants peuvent aussi utiliser vos réseaux pour impacter vos systèmes ou identifier les données sensibles. Voici quelques types courants d’attaques réseau :

Déni de service distribué (DDoS)

Attaques qui visent à surcharger de trafic les services en ligne afin de rendre le service inutilisable.

Écoute électronique

Un attaquant intercepte le trafic réseau et tente d’obtenir des mots de passe, des numéros de carte de crédit et d’autres informations confidentielles.

Injection de code et injection SQL

Un attaquant transmet du code malveillant au lieu de valeurs de données sur un formulaire ou via une API.

Scripts de site à site

Un attaquant utilise des ressources web tierces pour exécuter des scripts dans le navigateur web de la victime.

Réflexion des dirigeants d’entreprise sur la façon de prévenir ou de réduire les dommages causés à l’entreprise par une violation

Avant de commencer tout travail technique, il est important de comprendre les différents facteurs susceptibles de motiver un investissement dans la prévention et la réduction des dommages causés à l’entreprise par une violation, car ces facteurs aident à documenter la stratégie, les objectifs et les mesures de réussite.

Le tableau suivant présente des raisons pour lesquelles les différents dirigeants d’entreprise doivent investir dans la prévention ou la réduction des dommages causés par une violation.

| Rôle | Raison pour laquelle il est important de prévenir ou de réduire les dommages causés à l’entreprise par une violation |

|---|---|

| Président-directeur général (PDG) | L’entreprise doit être en mesure d’atteindre ses objectifs stratégiques, quel que soit le climat de cybersécurité. L’agilité de l’entreprise et ses activités commerciales ne doivent pas être restreintes à cause d’un incident ou d’une violation. Les dirigeants d’entreprise doivent comprendre que la sécurité fait partie des impératifs métier et que des investissements dans la prévention des violations et la préparation aux violations sont nécessaires pour garantir la continuité de l’activité. Le coût d’une cyberattaque réussie et destructrice peut être beaucoup plus élevé que le prix pour mettre en place des mesures de sécurité. |

| Directeur marketing (DM) | La façon dont est perçue l’entreprise, à la fois en interne et en externe, ne doit pas être limitée à une violation ou à la préparation aux violations. Apprendre à communiquer sur la préparation aux violations et envoyer des messages en interne et en externe en réponse à une violation est une question d’organisation. Le fait que l’opinion publique puisse avoir connaissance d’une attaque couronnée de succès risque d’être préjudiciable à la réputation de la marque, à moins qu’il n’existe un plan de communication sur les violations. |

| Directeur de l'informatique (DI) | Les applications utilisées par votre organisation doivent être résilientes aux attaques tout en sécurisant les données de votre organisation. La sécurité doit être un résultat mesurable et aligné sur la stratégie informatique. La prévention contre les violations et la gestion des violations doivent être alignées sur l’intégrité, la confidentialité et la disponibilité des données. |

| Directeur de la sécurité des systèmes d'information (DSSI) | La sécurité doit être définie comme impératif métier par les dirigeants de l’entreprise. La préparation et la réponse aux violations sont alignées sur le respect des principales stratégies métier, la sécurité technologique étant alignée sur l’atténuation des risques métier. |

| Directeur des opérations (DO) | Le processus de réponse aux incidents dépend du leadership et des conseils stratégiques fournis par cette fonction. Il est impératif que des mesures préventives et réactives soient prises conformément à la stratégie d’entreprise. La préparation aux violations dans une posture Supposer une violation signifie que toutes les disciplines relevant du COO doivent fonctionner à un niveau de préparation aux violations, garantissant qu'une violation peut être isolée et atténuée rapidement sans mettre votre activité en pause. |

| Directeur financier (DF) | La préparation et l’atténuation des violations sont des fonctions des dépenses de sécurité budgétées. Les systèmes financiers doivent être robustes et pouvoir survivre à une violation. Les données financières doivent être classifiées, sécurisées et sauvegardées en tant que jeu de données sensibles. |

Une approche Confiance Zéro résout plusieurs problèmes de sécurité résultant des violations de sécurité. Vous pouvez mettre en avant les avantages suivants d’une approche Confiance Zéro auprès de vos dirigeants.

| Avantages | Description |

|---|---|

| Assurer la survie | En fonction de la nature ou de la motivation de l’attaquant, une violation peut être conçue de façon à impacter ou perturber de manière significative la capacité de votre organisation à mener des activités commerciales normales. Le fait de se préparer à une violation améliore considérablement la probabilité que votre organisation survive à une violation ayant pour but d’interrompre ou de bloquer toute activité. |

| Contrôler les dommages qui portent atteinte à votre réputation | Une violation qui entraîne l’accès à des données confidentielles peut avoir de graves répercussions, telles qu’une atteinte à la réputation de la marque, la perte de propriété intellectuelle sensible, des perturbations pour les clients, des amendes pour infraction au règlement et des dommages financiers, sur votre entreprise. La sécurité Confiance Zéro permet de réduire la zone d’attaque grâce à une évaluation, un monitoring et une analyse en continu de votre infrastructure informatique localement et dans le cloud. Une architecture Confiance Zéro permet de définir des stratégies qui sont mises à jour automatiquement lorsque des risques sont identifiés. |

| Réduire le rayon d’impact au sein de votre organisation | Le déploiement d’un modèle Confiance Zéro peut contribuer à la réduction de l’impact d’une violation externe ou interne. Il améliore la capacité de votre organisation à détecter et à répondre aux menaces en temps réel, et réduit la zone d’impact en limitant le mouvement latéral. |

| Démontrer la robustesse de la posture de sécurité et de risque | Une approche Confiance Zéro permet le triage des alertes, la corrélation de signaux de menace supplémentaires et des actions de correction. L’analyse des signaux permet d’améliorer votre posture en évaluant votre culture de sécurité et en identifiant les domaines d’amélioration ou les bonnes pratiques. Une modification sur votre réseau déclenche automatiquement une analyse afin de détecter toute activité potentiellement malveillante. Vous bénéficiez d’une visibilité complète de tous les actifs et ressources sur vos réseaux ainsi que de leur performance, ce qui entraîne une réduction globale significative d’une exposition aux risques. |

| Réduction des primes de cyberassurance | Pour évaluer le coût de la cyberassurance, vous avez besoin d’un modèle et d’une architecture de sécurité robustes et bien définis. En implémentant la sécurité Confiance Zéro, vous disposez d’un contrôle, d’une visibilité et d’une gouvernance avec une analyse en temps réel pour protéger votre réseau et vos points de terminaison. Votre équipe de sécurité est à même de détecter et de combler les lacunes de votre posture globale de sécurité, et de prouver aux assureurs que vous avez des stratégies et des systèmes proactifs. Une approche Confiance Zéro améliore également la cyber-résilience et peut même contribuer à compenser les coûts de son adoption grâce à une réduction des primes d’assurance. |

| Accroître l’efficacité et renforcer le moral de l’équipe de sécurité | Les déploiements de la Confiance Zéro réduisent les efforts manuels requis de la part de votre équipe de sécurité en automatisant les tâches de routine telles que l’approvisionnement des ressources, les révisions d’accès et les attestations. Ainsi, vos équipes de sécurité disposent du temps et de la télémétrie dont elles ont besoin pour détecter, dissuader et vaincre les attaques et les risques les plus critiques, à la fois en interne et en externe, ce qui renforce le moral de l’équipe Informatique et sécurité. |

Pour plus d’informations à partager avec les dirigeants d’entreprise, consultez la Réduire l’impact de l’e-book interne ou externe des mauvais acteurs.

Cycle d’adoption pour prévenir ou réduire les dommages causés à l’entreprise par une violation

Cet ensemble d’articles décrit ce scénario métier à l’aide des mêmes phases de cycle de vie que le Cloud Adoption Framework pour Azure (définir une stratégie, planifier, préparer, adopter, et gouverner et gérer), mais adapté à la Confiance Zéro.

Le tableau suivant est une version accessible de l'illustration.

| Définition de la stratégie | Plan | Ready | Adopter | Gouverner et gérer |

|---|---|---|---|---|

| Résultats Alignement organisationnel Objectifs stratégiques |

Équipe des parties prenantes Plans techniques Préparation des compétences |

Évaluer Tester Pilote |

Implémenter de manière incrémentielle dans votre infrastructure numérique | Suivre et mesurer Surveiller et détecter Itérer pour atteindre la maturité |

En savoir plus sur le cycle d'adoption de Confiance Zéro dans la Vue d'ensemble du cadre d'adoption de Confiance Zéro.

Pour prévenir ou réduire les dommages causés à l’entreprise par une violation, utilisez les informations contenues dans ces autres articles :

- Implémenter l’infrastructure de prévention des violations de sécurité et de récupération

- Implémenter la protection contre les menaces et XDR

Notez que les recommandations de déploiement pour ces deux suivis distincts nécessitent la participation de groupes différents de votre service informatique et que les activités de chaque suivi peuvent être effectuées en parallèle.

Étapes suivantes

Pour ce scénario d’entreprise :

- Implémenter l’infrastructure de prévention des violations de sécurité et de récupération

- Implémenter la protection contre les menaces et XDR

Articles supplémentaires dans l’infrastructure d’adoption de la Confiance Zéro :

- Vue d'ensemble du cadre d'adoption de Confiance Zéro

- Moderniser rapidement votre état de la sécurité

- Sécuriser le télétravail et travail hybride

- Identifier et protéger les données sensibles de l'entreprise

- Répondre aux exigences réglementaires et de conformité

Ressources de suivi de la progression

Pour tous les scénarios d’entreprise de Confiance Zéro, vous pouvez utiliser les ressources de suivi de la progression suivantes.

| Ressource de suivi de la progression | Cela vous aide à... | Conçu pour |

|---|---|---|

Grille de la phase de planification du scénario d’adoption téléchargeable Fichier Visio ou PDF

|

Comprendre facilement les améliorations de la sécurité pour chaque scénario d’entreprise et le niveau d’effort pour les étapes et les objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

| Suivi de l’adoption de la Confiance Zéro Présentation PowerPoint téléchargeable |

Suivez votre progression tout au long des étapes et des objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

Objectifs et tâches d’un scénario d’entreprise Classeur Excel téléchargeable

|

Attribuer les responsabilités et suivre votre progression tout au long des étapes, des objectifs et des tâches de la phase Planifier. | Chefs de projet des scénarios d’entreprise, responsables informatiques et chargés de l’implémentation informatique. |

Pour obtenir des ressources supplémentaires, consultez Évaluation de la Confiance Zéro et ressources pour le suivi de la progression.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour