Démarrage rapide : Utiliser Azure CLI pour créer un réseau virtuel

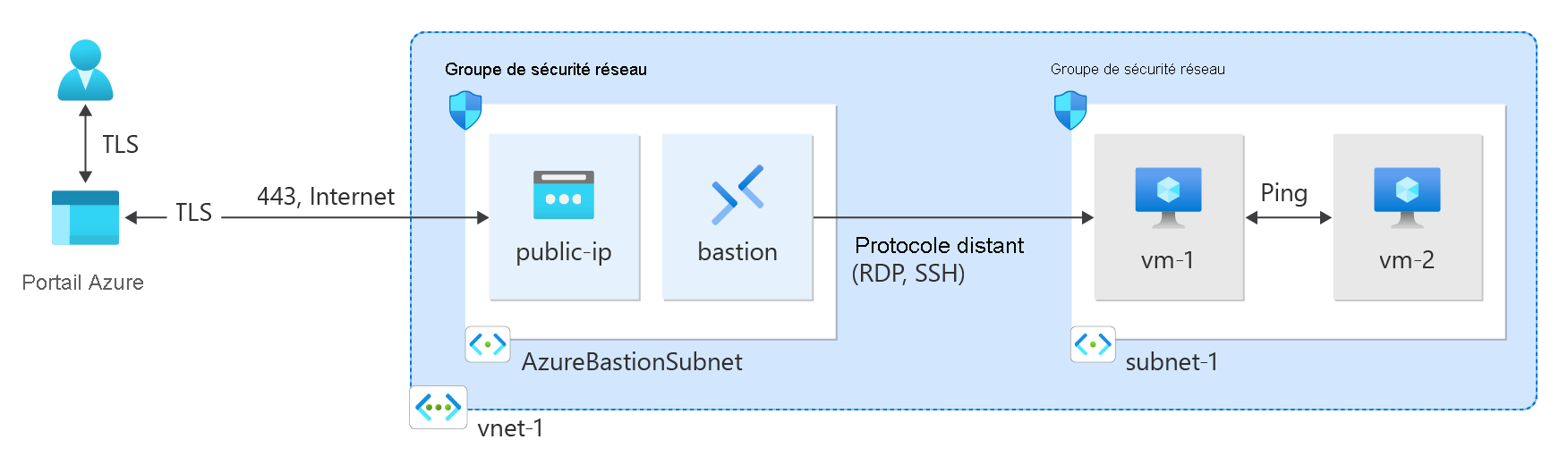

Ce guide de démarrage rapide montre comment créer un réseau virtuel au moyen d’Azure CLI, l’interface de ligne de commande d’Azure. Vous créez ensuite deux machines virtuelles dans le réseau, vous vous y connectez de manière sécurisée à partir d’Internet, et vous commencez une communication privée entre elles.

Un réseau virtuel est l’élément de construction fondamental pour les réseaux privés dans Azure. Le réseau virtuel Microsoft Azure permet à des ressources Azure, comme des machines virtuelles, de communiquer de manière sécurisée entre elles et sur Internet.

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit Azure avant de commencer.

Prérequis

Utilisez l’environnement Bash dans Azure Cloud Shell. Pour plus d’informations, consultez Démarrage rapide pour Bash dans Azure Cloud Shell.

Si vous préférez exécuter les commandes de référence de l’interface de ligne de commande localement, installez l’interface Azure CLI. Si vous exécutez sur Windows ou macOS, envisagez d’exécuter Azure CLI dans un conteneur Docker. Pour plus d’informations, consultez Guide pratique pour exécuter Azure CLI dans un conteneur Docker.

Si vous utilisez une installation locale, connectez-vous à Azure CLI à l’aide de la commande az login. Pour finir le processus d’authentification, suivez les étapes affichées dans votre terminal. Pour connaître les autres options de connexion, consultez Se connecter avec Azure CLI.

Lorsque vous y êtes invité, installez l’extension Azure CLI lors de la première utilisation. Pour plus d’informations sur les extensions, consultez Utiliser des extensions avec Azure CLI.

Exécutez az version pour rechercher la version et les bibliothèques dépendantes installées. Pour effectuer une mise à niveau vers la dernière version, exécutez az upgrade.

Créer un groupe de ressources

Utilisez la commande az group create pour créer un groupe de ressources afin d’héberger le réseau virtuel. Utilisez le code suivant pour créer un groupe de ressources nommé test-rg dans la région Azure eastus2 :

az group create \

--name test-rg \

--location eastus2

Créer un réseau virtuel et un sous-réseau

Utilisez la commande az network vnet create pour créer un réseau virtuel nommé vnet-1 avec un sous-réseau nommé subnet-1 dans le groupe de ressources test-rg :

az network vnet create \

--name vnet-1 \

--resource-group test-rg \

--address-prefix 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Déployer Azure Bastion

Azure Bastion utilise votre navigateur pour se connecter aux machines virtuelles de votre réseau virtuel via le protocole SSH (Secure Shell) ou le protocole RDP (Remote Desktop Protocol) à l’aide de leurs adresses IP privées. Les machines virtuelles ne requièrent pas d’adresse IP publique, de logiciel client ou de configuration spéciale.

Le tarif horaire commence à partir du moment où Bastion est déployé, quelle que soit l’utilisation des données sortantes. Pour plus d’informations, consultez Tarifications et Références SKU. Si vous déployez Bastion dans le cadre d’un tutoriel ou d’un test, nous vous recommandons de supprimer cette ressource après l’avoir utilisée. Pour plus d’informations sur Bastion, consultez Qu’est-ce qu’Azure Bastion ?.

Utilisez la commande az network vnet subnet create pour créer un sous-réseau Bastion pour votre réseau virtuel. Ce sous-réseau est exclusivement réservé aux ressources Azure Bastion et doit être nommé AzureBastionSubnet.

az network vnet subnet create \ --name AzureBastionSubnet \ --resource-group test-rg \ --vnet-name vnet-1 \ --address-prefix 10.0.1.0/26Créez une adresse IP publique pour Bastion. Cette adresse IP est utilisée pour se connecter à l’hôte Bastion à partir d’Internet. Utilisez la commande az network public-ip create pour créer une adresse IP publique nommée public-ip dans le groupe de ressources test-rg :

az network public-ip create \ --resource-group test-rg \ --name public-ip \ --sku Standard \ --location eastus2 \ --zone 1 2 3Utilisez la commande az network bastion create pour créer un hôte Bastion dans AzureBastionSubnetpour votre réseau virtuel :

az network bastion create \ --name bastion \ --public-ip-address public-ip \ --resource-group test-rg \ --vnet-name vnet-1 \ --location eastus2

Le déploiement des ressources Bastion prend environ dix minutes. Vous pouvez créer des machines virtuelles dans la section suivante lors du déploiement de Bastion sur votre réseau virtuel.

Créer des machines virtuelles

Utilisez la commande az vm create pour créer deux machines virtuelles nommées vm-1 et vm-2 dans le sous-réseau subnet-1 du réseau virtuel. Lorsque vous êtes invité à entrer des informations d’identification, entrez des noms d’utilisateur et des mots de passe pour les machines virtuelles.

Pour créer la première machine virtuelle, utilisez la commande suivante :

az vm create \ --resource-group test-rg \ --admin-username azureuser \ --authentication-type password \ --name vm-1 \ --image Ubuntu2204 \ --public-ip-address ""Pour créer la deuxième machine virtuelle, utilisez la commande suivant :

az vm create \ --resource-group test-rg \ --admin-username azureuser \ --authentication-type password \ --name vm-2 \ --image Ubuntu2204 \ --public-ip-address ""

Conseil

Vous pouvez également utiliser l’option --no-wait pour créer une machine virtuelle en arrière-plan pendant que vous poursuivez d’autres tâches.

La création des machines virtuelles peut prendre plusieurs minutes. Une fois la création des différentes machines virtuelles effectuée par Azure, Azure CLI retourne une sortie semblable au message suivant :

{

"fqdns": "",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/test-rg/providers/Microsoft.Compute/virtualMachines/vm-2",

"location": "eastus2",

"macAddress": "00-0D-3A-23-9A-49",

"powerState": "VM running",

"privateIpAddress": "10.0.0.5",

"publicIpAddress": "",

"resourceGroup": "test-rg"

"zones": ""

}

Remarque

Les adresses IP publiques ne sont pas nécessaires pour les machines virtuelles d’un réseau virtuel avec un hôte Bastion. Bastion fournit l’adresse IP publique et les machines virtuelles utilisent des adresses IP privées pour communiquer au sein du réseau. Vous pouvez supprimer les adresses IP publiques de n’importe laquelle des machines virtuelles dans des réseaux virtuels hébergés par Bastion. Pour plus d’informations, consultez Dissocier une adresse IP publique d’une machine virtuelle Azure.

Remarque

Azure fournit une adresse IP d’accès sortant par défaut pour les machines virtuelles qui n’ont pas d’adresse IP publique ou qui se trouvent dans le pool de back-ends d’un équilibreur de charge Azure de base interne. Le mécanisme d’adresse IP d’accès sortant par défaut fournit une adresse IP sortante qui n’est pas configurable.

L’adresse IP de l’accès sortant par défaut est désactivée quand l’un des événements suivants se produit :

- Une adresse IP publique est affectée à la machine virtuelle.

- La machine virtuelle est placée dans le pool principal d’un équilibreur de charge standard, avec ou sans règles de trafic sortant.

- Une ressource Azure NAT Gateway est attribuée au sous-réseau de la machine virtuelle.

Les machines virtuelles que vous avez créées, au moyen de groupes de machines virtuelles identiques en mode d’orchestration flexible, n’ont pas d’accès sortant par défaut.

Pour plus d’informations sur les connexions sortantes dans Azure, consultez Accès sortant par défaut dans Azure et Utiliser SNAT (Source Network Address Translation) pour les connexions sortantes.

Connexion à une machine virtuelle

Dans le portail, recherchez et sélectionnez Machines virtuelles.

Dans la page Machines virtuelles, sélectionnez vm-1.

Dans les informations de Vue d’ensemble de vm-1, sélectionnez Se connecter.

Dans la page Se connecter à la machine virtuelle, sélectionnez l’onglet Bastion.

Sélectionnez Utiliser Bastion.

Entrez le nom d’utilisateur et le mot de passe que vous avez créés lors de la création de la machine virtuelle, puis sélectionnez Se connecter.

Démarrer la communication entre les machines virtuelles

À l’invite bash pour vm-1, entrez

ping -c 4 vm-2.Vous recevez une réponse similaire au message suivant :

azureuser@vm-1:~$ ping -c 4 vm-2 PING vm-2.3bnkevn3313ujpr5l1kqop4n4d.cx.internal.cloudapp.net (10.0.0.5) 56(84) bytes of data. 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=1 ttl=64 time=1.83 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=2 ttl=64 time=0.987 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=3 ttl=64 time=0.864 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=4 ttl=64 time=0.890 msFermez la connexion Bastion à vm-1.

Répétez les étapes décrites dans Se connecter à une machine virtuelle pour vous connecter à vm-2.

À l’invite bash pour vm-2, entrez

ping -c 4 vm-1.Vous recevez une réponse similaire au message suivant :

azureuser@vm-2:~$ ping -c 4 vm-1 PING vm-1.3bnkevn3313ujpr5l1kqop4n4d.cx.internal.cloudapp.net (10.0.0.4) 56(84) bytes of data. 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=1 ttl=64 time=0.695 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=2 ttl=64 time=0.896 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=3 ttl=64 time=3.43 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=4 ttl=64 time=0.780 msFermez la connexion Bastion à vm-2.

Nettoyer les ressources

Lorsque vous en avez terminé avec le réseau virtuel et les machines virtuelles, utilisez az group delete pour supprimer le groupe de ressources et toutes ses ressources :

az group delete \

--name test-rg \

--yes

Étapes suivantes

Dans ce démarrage rapide, vous avez créé un réseau virtuel avec un sous-réseau par défaut contenant deux machines virtuelles. Vous avez déployé Bastion, et vous l’avez utilisé pour vous connecter aux machines virtuelles et établir la communication entre les machines virtuelles. Pour plus d’informations sur les paramètres de réseau virtuel, consultez Créer, changer ou supprimer un réseau virtuel.

La communication privée entre machines virtuelles d’un réseau virtuel est illimitée par défaut. Pour en savoir plus sur la configuration de différents types de communications dans un réseau de machines virtuelles, poursuivez avec l’article suivant :