Créer des stratégies de détection d’anomalies dans Defender for Cloud Apps

Les politiques de détection d’anomalies de Microsoft Defender for Cloud Apps fournissent des analyses comportementales des utilisateurs et des entités (UEBA) et un apprentissage automatique (ML) prêts à l'emploi afin que vous soyez prêt dès le départ à exécuter une détection avancée des menaces dans votre environnement cloud. Comme ces stratégies sont automatiquement activées, les nouvelles stratégies de détection d’anomalies débutent immédiatement le processus de détection et de collecte des résultats, en ciblant de nombreuses anomalies comportementales parmi vos utilisateurs et les machines et appareils connectés à votre réseau. En outre, les stratégies exposent davantage de données à partir du moteur de détection Defender for Cloud Apps afin d’accélérer le processus d’investigation, et contiennent des menaces permanentes.

Les stratégies de détection des anomalies sont automatiquement activées, mais Defender for Cloud Apps comporte une période d’apprentissage initiale de sept jours, pendant laquelle les alertes de détection des anomalies ne sont pas toutes déclenchées. Après cela, puisque les données sont collectées à partir de vos connecteurs API configurés, chaque session est comparée aux activités (activité des utilisateurs, adresses IP, appareils, et ainsi de suite) détectées au cours du mois passé et au score de risque de ces activités. N’oubliez pas qu’il peut prendre plusieurs heures pour que les données soient disponibles à partir de connecteurs d’API. Ces détections font partie du moteur de détection d’anomalies heuristique qui profile votre environnement et déclenchent des alertes suivant une base de référence qui a été définie par rapport à l’activité de votre organisation. Ces détections utilisent également les algorithmes d’apprentissage automatique conçus pour profiler les utilisateurs et le modèle de connexion afin de réduire les faux positifs.

Ces anomalies sont détectées en analysant l’activité des utilisateurs. Le risque est évalué en examinant plus de 30 indicateurs de risque différents, regroupés en facteurs de risque, comme suit :

- Adresse IP à risque

- Échecs de connexion

- Activité administrative

- Comptes inactifs

- Emplacement

- Voyage impossible

- Agent Appareil et utilisateur

- Fréquence d'activité

Selon les résultats de la stratégie, des alertes de sécurité sont déclenchées. Defender for Cloud Apps examine chaque session utilisateur sur votre cloud et vous alerte en cas d’événement anormal par rapport aux activités de référence ou habituelles de votre organisation ou de l’utilisateur.

En plus des alertes natives Defender for Cloud Apps, vous obtenez également les alertes de détection suivantes en fonction des informations reçues de Protection des ID Microsoft Entra :

- Fuite d’informations d’identification : Se déclenche quand les informations d’identification valides d’un utilisateur ont subi une fuite. Pour plus d’informations, consultez la Détection des informations d’identification divulguées de Microsoft Entra ID.

- Connexion risquée : Combine un certain nombre de détections de connexion Protection des ID Microsoft Entra en une seule détection. Pour plus d’informations, consultez Détections de risque de connexion de Microsoft Entra ID.

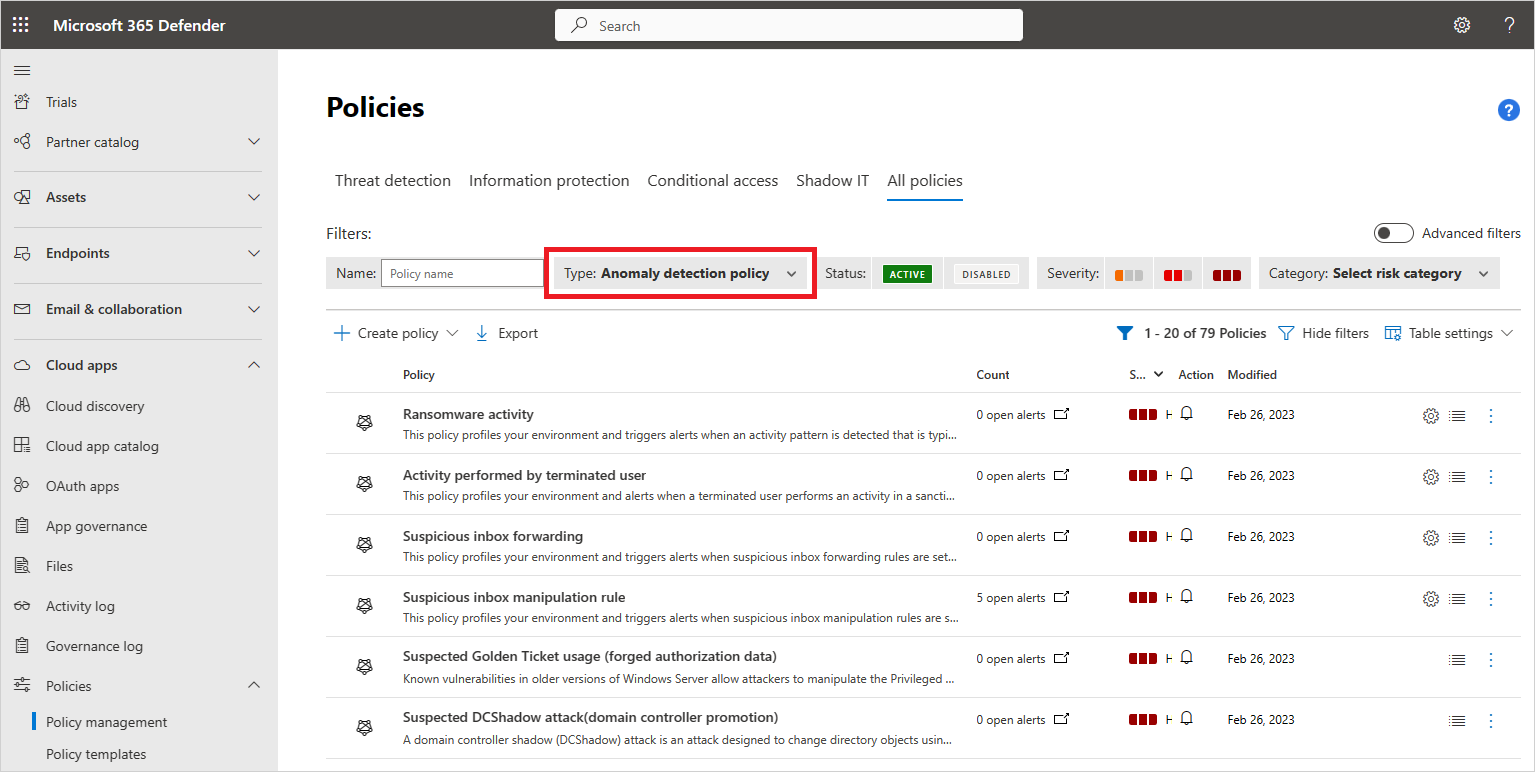

Ces stratégies s’affichent sur la page des stratégies Defender for Cloud Apps et peuvent être activées ou désactivées.

Stratégies de détection des anomalies

Vous pouvez voir les stratégies de détection d’anomalies dans le portail Microsoft Defender, en accédant à Cloud Apps ->Stratégies ->Gestion de la stratégie. Puis sélectionnez Stratégie de détection d’anomalie pour le type de stratégie.

Les stratégies de détection d’anomalie suivantes sont disponibles :

Voyage impossible

-

Cette détection identifie deux activités de l’utilisateur (dans une ou plusieurs sessions) provenant d’emplacements éloignés sur une durée plus courte que la durée nécessaire à l’utilisateur pour aller du premier emplacement au second, ce qui indique qu’un autre utilisateur utilise les mêmes informations d’identification. Cette détection utilise un algorithme d’apprentissage automatique qui ignore les « faux positifs » évidents contribuant à la condition de voyage impossible, comme les réseaux privés virtuels et les emplacements régulièrement utilisés par d’autres utilisateurs de l’organisation. La détection présente une période d’apprentissage initiale de sept jours, lui servant à assimiler le modèle d’activité d’un nouvel utilisateur. La détection de voyage impossible identifie l’activité utilisateur inhabituelle et impossible entre deux emplacements. L’activité doit être suffisamment inhabituelle pour être considérée comme un indicateur de compromission et justifier le déclenchement d’une alerte. Pour que cela fonctionne, la logique de détection inclut différents niveaux de suppression pour répondre aux besoins des scénarios susceptibles de déclencher des « faux positifs », comme les activités des réseaux privés virtuels ou activités des fournisseurs de cloud qui n’indiquent pas un emplacement physique. Le curseur de sensibilité vous permet d’agir sur l’algorithme et de définir une logique de détection plus ou moins stricte. Plus le niveau de confidentialité est élevé, moins d’activités seront supprimées dans le cadre de la logique de détection. De cette façon, vous pouvez adapter la détection en fonction de vos besoins de couverture et de vos cibles SNR.

Remarque

- Lorsque les adresses IP des deux côtés du voyage sont considérées comme un curseur sécurisé et de sensibilité n’est pas défini sur Elevé, le voyage est approuvé et exclu du déclenchement de la détection de voyage impossible. Par exemple, les deux côtés sont considérés comme sécurisées s’ils sont étiquetés en tant qu’entreprise. Toutefois, si l’adresse IP d’un seul côté du voyage est considérée comme sécurisée, la détection est déclenchée normalement.

- Les emplacements sont calculés au niveau pays/région. Cela signifie qu’il n’y aura pas d’alerte pour deux actions provenant du même pays/région ou dans des pays/régions frontalières.

Activité à partir de pays peu fréquents

- Cette détection prend en compte les emplacements d’activité précédents pour déterminer les emplacements nouveaux et peu fréquents. Le moteur de détection d’anomalies stocke des informations sur les emplacements précédents utilisés par l’utilisateur. Une alerte est déclenchée quand une activité se produit à partir d’un emplacement qui n’a pas été récemment visité ou qui ne l’a jamais été par l’utilisateur. Pour réduire les alertes de faux positif, la détection supprime les connexions caractérisées par les préférences courantes de l’utilisateur.

Détection de programme malveillant

Cette détection identifie les fichiers malveillants dans votre stockage cloud, qu’ils viennent de vos applications Microsoft ou tierces. Microsoft Defender for Cloud Apps utilise la veilles des menaces de Microsoft pour savoir si certains fichiers qui correspondent à des heuristiques de risques telles que le type de fichier et le niveau de partage sont associés à des attaques de programmes malveillants connus et sont potentiellement malveillants. Cette stratégie intégrée est désactivée par défaut. Une fois que les fichiers malveillants sont détectés, vous pouvez voir une liste des fichiers infectés. Sélectionnez le nom du fichier malveillant dans le tiroir de fichier pour ouvrir un rapport sur les programmes malveillants qui vous fournit des informations sur le type de programme malveillant dont le fichier est infecté.

Utilisez cette détection pour contrôler les chargements et les téléchargements de fichiers en temps réel avec des stratégies de session.

Sandboxing de fichiers

En activant le sandboxing de fichiers, les fichiers qui, en fonction de leurs métadonnées et basés sur des heuristiques propriétaires, peuvent être potentiellement risqués, seront également analysés par bac à sable dans un environnement sécurisé. L’analyse par bac à sable permet de détecter les fichiers qui n’ont pas été détectés en fonction de sources de renseignements sur les menaces.

Defender for Cloud Apps prend en charge la détection des programmes malveillants pour les applications suivantes :

- Box

- Dropbox

- Google Workspace

Remarque

- Un sandboxing sera effectué de manière proactive dans des applications tierces (Box, Dropbox, etc.). Dans OneDrive et SharePoint les fichiers sont analysés et mis en bac à sable dans le cadre du service lui-même.

- Dans Box, Dropbox et Google Workspace, Defender for Cloud Apps ne bloque pas automatiquement le fichier, mais le blocage peut être effectué en fonction des fonctionnalités de l’application et de la configuration de l’application définie par le client.

- Si vous ne savez pas si un fichier détecté est vraiment un programme malveillant ou un faux positif, accédez à la page Veille de sécurité de Microsoft à l’adresse https://www.microsoft.com/wdsi/filesubmission et envoyez le fichier pour une analyse plus approfondie.

Activité depuis des adresses IP anonymes

- Cette détection identifie que les utilisateurs étaient actifs depuis une adresse IP qui a été identifiée comme une adresse IP de proxy anonyme. Ces proxys sont utilisés par des personnes qui souhaitent masquer l’adresse IP de leur appareil et peuvent être utilisés pour des intentions malveillantes. Cette détection utilise un algorithme d’apprentissage automatique qui réduit les « faux positifs », comme les adresses IP mal balisées qui sont couramment utilisées par les utilisateurs de l’organisation.

Activité de rançongiciel

- Defender for Cloud Apps a étendu ses capacités de détection de rançongiciel à la détection d’anomalie pour garantir une couverture plus complète contre les attaques de ransomware complexes. Fort de notre expertise en recherche dans la sécurité visant à identifier les modèles comportementaux qui reflètent des activités de ransomware, Defender for Cloud Apps assure une protection complète et solide. Si Defender for Cloud Apps identifie, par exemple, un taux élevé de chargements de fichiers ou d’activités de suppression de fichiers, cela peut représenter un processus de chiffrement indésirable. Ces données sont collectées dans les journaux reçus des API connectées, puis combinées avec des modèles comportementaux appris et des informations sur les menaces, par exemple, des extensions de ransomware. Pour plus d’informations sur la manière dont Defender for Cloud Apps détecte les rançongiciels, consultez Protection de votre organisation contre les rançongiciels.

Activité effectuée par utilisateur résilié

- Cette détection permet de déterminer si un employé en fin de contrat continue d’effectuer des actions sur vos applications SaaS. Étant donné que les données montrent que le plus grand risque de menaces internes vient des employés partis en mauvais termes, il est important de garder un œil sur l’activité des comptes des employés dont le contrat de travail est terminé. Parfois, quand un employé quitte une entreprise, son compte est déprovisionné des applications d’entreprise, mais dans de nombreux cas, il conserve quand même un accès à certaines ressources de l’entreprise. Ces menaces sont encore plus importantes quand il s’agit de comptes privilégiés, puisque le risque de dommage causé par un ancien administrateur est par définition plus élevé. Cette détection exploite la capacité de Defender for Cloud Apps à surveiller le comportement de l’utilisateur dans toutes les applications, ce qui permet d’identifier l’activité normale de l’utilisateur, le fait que le compte a été résilié et l’activité réelle dans d’autres applications. Par exemple, un employé dont le compte Microsoft Entra a été supprimé, mais qui a encore accès à l’infrastructure AWS de l’entreprise, est en mesure de provoquer des dégâts à grande échelle.

La détection recherche les utilisateurs dont les comptes ont été supprimés dans Microsoft Entra ID, mais qui effectuent encore des activités sur d’autres plateformes comme AWS ou Salesforce. Cela est particulièrement pertinent pour les utilisateurs qui utilisent un autre compte (pas leur compte d’authentification unique principal) pour gérer les ressources, étant donné que ces comptes ne sont souvent pas supprimés lorsqu’un utilisateur quitte l’entreprise.

Activité à partir d’adresses IP suspectes

- Cette détection identifie que des utilisateurs étaient actifs à partir d’une adresse IP qui a été identifiée comme à risque par Microsoft Threat Intelligence. Ces adresses IP sont impliquées dans des activités malveillantes, comme la pulvérisation de mots de passe, Botnet C&C, et peuvent être le signe de compte compromis. Cette détection utilise un algorithme d’apprentissage automatique qui réduit les « faux positifs », comme les adresses IP mal balisées qui sont couramment utilisées par les utilisateurs de l’organisation.

Transfert de boîte de réception suspect

- Cette détection recherche les règles de transfert des e-mails suspects, par exemple, si un utilisateur a créé une règle de boîte de réception assurant le transfert d’une copie de tous les e-mails à une adresse externe.

Remarque

Defender for Cloud Apps vous avertit seulement pour chaque règle de transfert qui est identifiée comme suspecte, en fonction du comportement habituel pour l’utilisateur.

Règles suspectes de manipulation de boîte de réception

- Cette détection profile votre environnement et déclenche des alertes quand des règles de boîte de réception suspectes qui suppriment ou déplacent des messages ou des dossiers sont définies sur la boîte de réception d’un utilisateur. Cela peut indiquer que le compte de l’utilisateur est compromis, que les messages sont intentionnellement masqués et que la boîte aux lettres est utilisée pour distribuer le courrier indésirable ou les logiciels malveillants dans votre organisation.

Activité suspecte de suppression d’email (aperçu)

- Cette stratégie profile votre environnement et déclenche des alertes lorsqu’un utilisateur effectue des activités suspectes de suppression d’email dans une seule session. Cette stratégie peut indiquer que les boîtes aux lettres d’un utilisateur peuvent être compromises par des vecteurs d’attaque potentiels tels que la communication de commande et de contrôle (C&C/C2) par e-mail.

Remarque

Defender for Cloud Apps s’intègre à Microsoft Defender XDR pour fournir une protection pour Exchange Online, notamment la détonation d’URL, la protection contre les programmes malveillants, etc. Une fois Defender for Microsoft 365 activé, vous verrez des alertes dans le journal d’activité Defender pour le cloud Apps.

Activités de téléchargement suspectes du fichier d’application OAuth

- Analyse les applications OAuth connectées à votre environnement et déclenche une alerte lorsqu’une application télécharge plusieurs fichiers à partir de Microsoft SharePoint ou de Microsoft OneDrive d’une manière inhabituelle pour l’utilisateur. Ceci peut indiquer que le compte d’utilisateur est compromis.

ISP inhabituel pour une Application OAuth

- Cette stratégie profile votre environnement et déclenche des alertes lorsqu’une application OAuth se connecte à vos applications cloud à partir d’un fournisseur de services internet (ISP) pas commun. Cette stratégie peut indiquer qu’un attaquant a tenté d’utiliser une application compromise légitime pour effectuer des activités malveillantes sur vos applications cloud.

Activités inhabituelles (par utilisateur)

Ces détections identifient les utilisateurs dans les cas suivants :

- Plusieurs activités inhabituelles de téléchargement de fichiers

- Activités inhabituelles de partage de fichiers

- Activités inhabituelles de suppression de fichiers

- Activités inhabituelles d’usurpation d’identité

- Activités administratives inhabituelles

- Activités inhabituelles de partage de rapports Power BI (aperçu)

- Activités inhabituelles de création de machines virtuelles (aperçu)

- Activités inhabituelles de suppression de stockage (aperçu)

- Région inhabituelle pour la ressource cloud (aperçu)

- Accès fichier inhabituel

Ces stratégies recherchent les activités dans une seule session en prenant en compte la base de référence apprise, ce qui peut indiquer une tentative de violation. Ces détections s’appuient sur un algorithme d’apprentissage automatique qui profile le modèle de connexion des utilisateurs et réduit les « faux positifs ». Ces détections font partie du moteur de détection d’anomalies heuristique qui profile votre environnement et déclenchent des alertes suivant une base de référence qui a été définie par rapport à l’activité de votre organisation.

Plusieurs tentatives de connexion infructueuses

- Cette détection identifie des utilisateurs qui tentent de se connecter plusieurs fois sans succès dans une seule session en prenant en compte la base de référence apprise, ce qui peut indiquer une tentative de violation.

Exfiltration de données vers des applications non approuvées

- Cette stratégie est activée automatiquement pour vous avertir quand un utilisateur ou une adresse IP utilise une application qui n’est pas approuvée pour effectuer une activité qui ressemble à une tentative d’exfiltration des informations en dehors de votre organisation.

Plusieurs activités de suppression de machine virtuelle

- Cette stratégie profile votre environnement et déclenche des alertes quand des utilisateurs suppriment plusieurs machines virtuelles dans une même session, relativement à la base de référence de votre organisation. Ceci peut indiquer une tentative de violation.

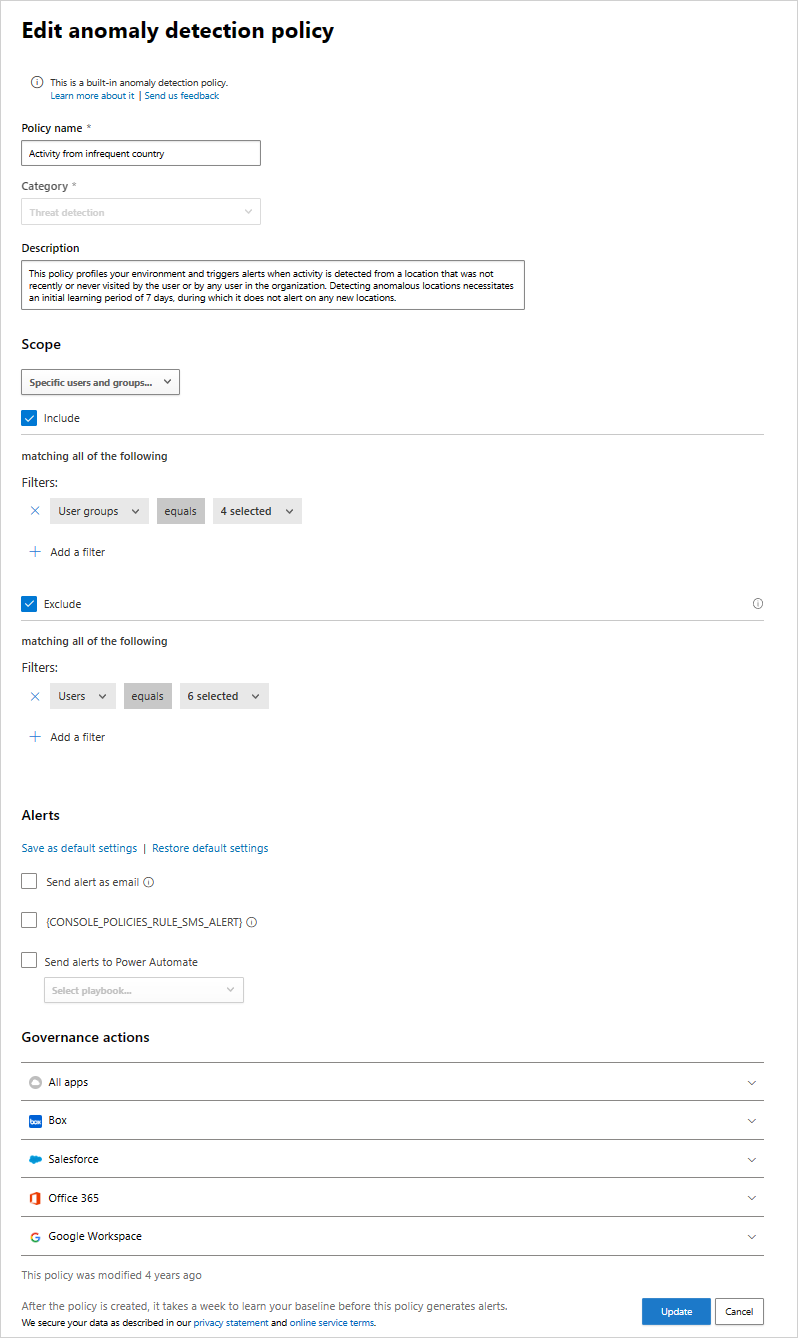

Activer la gouvernance automatisée

Vous pouvez lancer des actions de correction automatisées sur les alertes générées par les stratégies de détection d’anomalie.

- Sélectionnez sur le nom de la stratégie de détection dans la page Stratégies.

- Dans la fenêtre Modifier la stratégie de détection d’anomalie qui s’ouvre, sous Actions de gouvernance, définissez les actions de correction que vous souhaitez pour chaque application connectée ou pour toutes les applications.

- Sélectionnez Mettre à jour.

Paramétrer des stratégies de détection d’anomalie

Pour que le moteur de détection d’anomalie supprime ou déclenche des alertes en fonction de vos préférences :

Dans la stratégie Voyage impossible, vous pouvez définir le curseur de sensibilité pour déterminer le niveau d’un comportement anormal nécessaire avant qu’une alerte ne soit déclenchée. Par exemple, si vous le définissez sur faible ou moyen, il supprime les alertes Voyage impossible des emplacements courants d’un utilisateur, et si vous le définissez sur Élevé, il déclenche ce type d’alerte. Vous disposez des choix de niveau de confidentialité suivants :

Faible : Suppressions du système, du locataire et des utilisateurs

Moyen : suppressions système et utilisateur

Élevé : uniquement les suppressions système

Où :

Type de suppression Description Système Détections prédéfinies qui sont toujours supprimées. Locataire Activités courantes basées sur l’activité précédente dans le client. Par exemple, la suppression d’activités d’un ISP précédemment alerté au sein de votre organisation. Utilisateur Activités courantes basées sur l’activité précédente d’un utilisateur spécifique. Par exemple, la suppression d’activités à partir d’un emplacement couramment utilisé par l’utilisateur.

Remarque

Voyage impossible, activité provenant de pays/régions peu fréquents, activité à partir d’adresses IP anonymes et activité à partir d’alertes d’adresses IP suspectes ne s’appliquent pas aux connexions ayant échoué et aux connexions non interactives.

Délimiter des stratégies de détection d’anomalie

Chaque stratégie de détection d’anomalie peut être délimitée indépendamment. Vous pouvez donc inclure et exclure les utilisateurs et les groupes de votre choix. Par exemple, vous pouvez configurer l’option Activité à partir de pays peu fréquents de manière à ignorer un utilisateur qui voyage fréquemment.

Pour délimiter une stratégie de détection d’anomalie :

Dans le portail Microsoft Defender, accédez à Applications Cloud ->Stratégies ->Gestion des stratégies. Puis sélectionnez Stratégie de détection d’anomalie pour le type de stratégie.

Sélectionnez sur la stratégie que vous souhaitez étendre.

Sous Étendue, dans la liste déroulante, remplacez la valeur par défaut Tous les utilisateurs et groupes par Utilisateurs et groupes spécifiques.

Sélectionnez Inclure pour spécifier les utilisateurs et les groupes auxquels s’applique cette stratégie. Les utilisateurs ou les groupes qui ne sont pas sélectionnés ici ne seront pas considérés comme une menace et ne généreront pas d’alerte.

Sélectionnez Exclure pour spécifier les utilisateurs pour lesquels cette stratégie ne s’applique pas. Les utilisateurs sélectionnés ici ne seront pas considérés comme une menace et ne généreront pas d’alerte, même s’ils sont membres de groupes qui ont été sélectionnés sous Inclure.

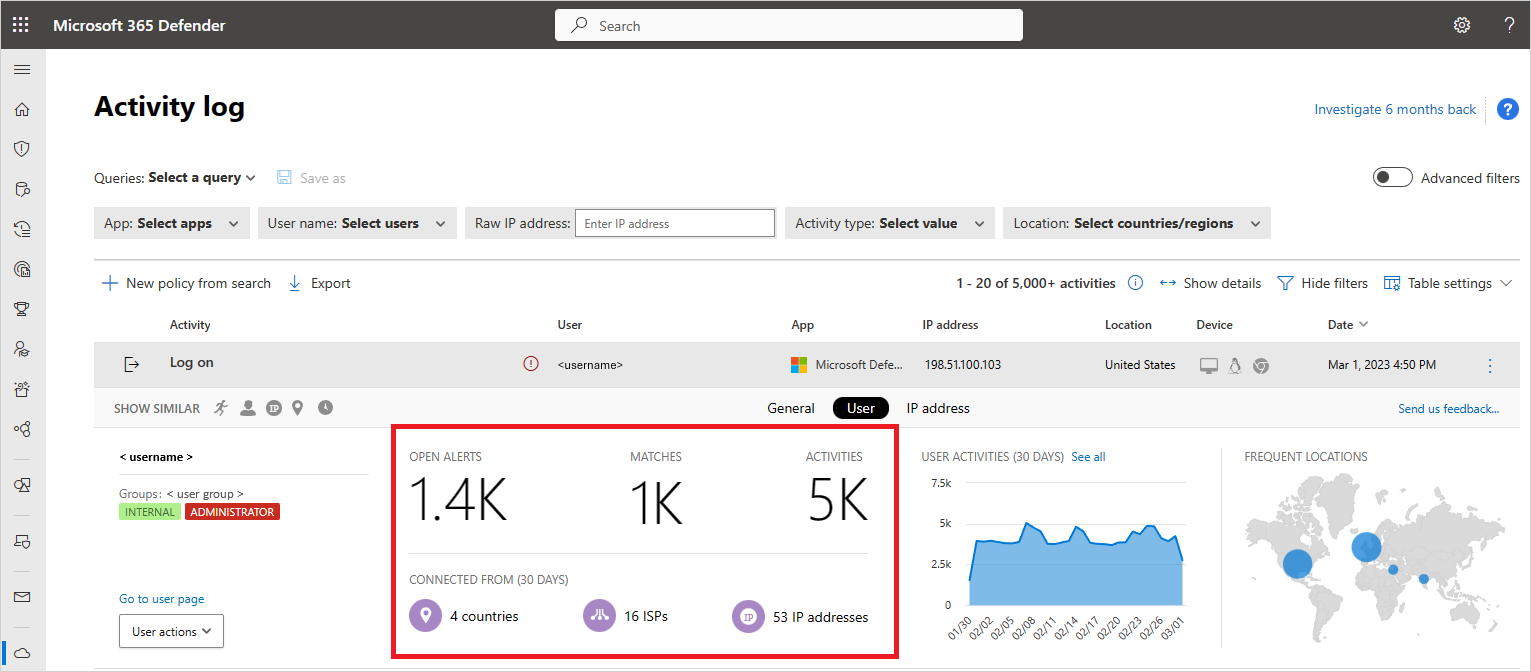

Alertes de détection des anomalies de triage

Vous pouvez trier rapidement les diverses alertes déclenchées par les nouvelles stratégies de détection des anomalies afin de déterminer celles qui doivent être prises en charge en priorité. Pour ce faire, vous avez besoin du contexte de l’alerte, afin de pouvoir obtenir une vue plus globale et identifier si une action malveillante se produit effectivement.

Dans le journal d’activité, vous pouvez ouvrir une activité afin d’afficher son contenu. Sélectionnez Utilisateur pour voir l’onglet des insights de l’utilisateur. Cet onglet inclut des informations comme le nombre d’alertes, les activités et les emplacements à partir desquels l’utilisateur s’est connecté, ce qui est important dans le cadre d’une enquête.

Une fois que les fichiers infectés sont détectés, vous pouvez voir une liste des fichiers infectés. Sélectionnez sur le nom du fichier malveillant dans le tiroir de fichier pour ouvrir un rapport sur les programmes malveillants qui vous fournit des informations sur le type de programme malveillant dont le fichier est infecté.

Vidéos connexes

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.