stratégie de détection d’anomalies Cloud Discovery

Une stratégie de détection d’anomalies Cloud Discovery vous permet de mettre en place et de configurer une surveillance continue des augmentations inhabituelles de l'utilisation des applications. Les augmentations du nombre de données téléchargées, du nombre de données chargées, du nombre de transactions et du nombre d’utilisateurs sont prises en compte pour chaque application cloud. Chaque augmentation est comparée au modèle d’utilisation normale de l’application déterminé à partir de son utilisation antérieure. Les augmentations les plus extrêmes déclenchent des alertes de sécurité.

Cet article explique comment créer et configurer une stratégie de détection d’anomalies Cloud Discovery dans Microsoft Defender for Cloud Apps.

Important

À compter d’août 2024, la prise en charge des anomalies Cloud Discovery pour Microsoft Defender pour Cloud Apps est supprimée. Par conséquent, la procédure héritée présentée dans cet article est fournie uniquement à titre informatif. Si vous souhaitez recevoir des alertes de sécurité similaires à la détection d’anomalies, effectuez les étapes décrites dans Créer une stratégie de découverte d’application.

Créer une stratégie de découverte d’application

Bien que la prise en charge de la détection d’anomalies Cloud Discovery soit supprimée, vous pouvez recevoir des alertes de sécurité similaires en créant une stratégie de découverte d’application :

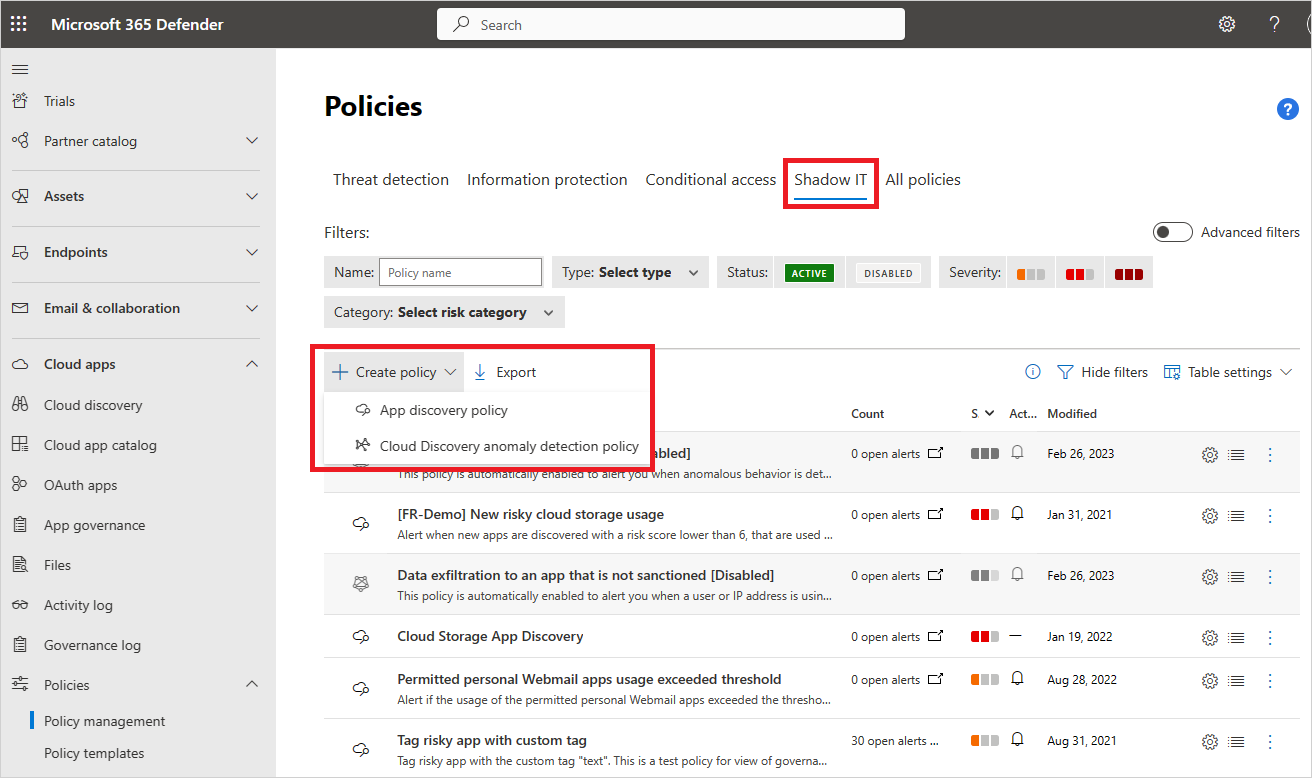

Dans le portail Microsoft Defender, développez la section Applications cloud>Stratégies dans le menu de gauche, puis sélectionnez Gestion des stratégies.

Dans la page Stratégies, sélectionnez l’onglet Shadow IT.

Développez le menu déroulant Créer une stratégie et sélectionnez l’option Stratégie de découverte d’application.

Sélectionnez l’option Déclencher une correspondance de stratégie si tous les éléments suivants se produisent le même jour.

Configurez les filtres et paramètres associés, comme décrit dans Créer une stratégie de détection d’anomalie.

(Avant) Créez une stratégie de détection d’anomalie.

Pour chaque stratégie de détection d’anomalie, vous définissez des filtres qui vous permettent de superviser de manière sélective l’utilisation des applications. Des filtres sont disponibles pour l’application, des vues de données sélectionnées et une date de début sélectionnée. Vous pouvez également définir la sensibilité de la stratégie et spécifier le nombre d’alertes qu'elle déclenche.

Procédez comme suit pour créer une stratégie de détection d’anomalies Cloud Discovery :

Dans le portail Microsoft Defender, développez la section Applications cloud>Stratégies dans le menu de gauche, puis sélectionnez Gestion des stratégies.

Dans la page Stratégies, sélectionnez l’onglet Shadow IT.

Développez le menu déroulant Créer une stratégie et sélectionnez l’option Stratégie de détection d’anomalies Cloud Discovery :

La page Créer une stratégie de détection d’anomalies Cloud Discovery s’ouvre, pour configurer les paramètres de la stratégie à créer.

Dans la page Créer une stratégie de détection d’anomalies Cloud Discovery, l’option Modèle de stratégie fournit une liste de modèles que vous pouvez choisir pour l’utiliser comme base. Par défaut, cette option est définie sur Aucun modèle.

Si vous souhaitez baser la stratégie sur un modèle, développez le menu déroulant et sélectionnez un modèle :

Comportement anormal par des utilisateurs découverts : alertes indiquant qu’un comportement anormal est détecté parmi les utilisateurs et applications découverts. Vous pouvez utiliser ce modèle pour vérifier la présence de grandes quantités de données téléchargées par rapport à d’autres utilisateurs, ou de grandes transactions d’utilisateurs par rapport à l’historique de l’utilisateur.

Comportement anormal d’adresses IP découvertes : alertes quand un comportement anormal est détecté dans les adresses IP et les applications découvertes. Vous pouvez utiliser ce modèle pour rechercher de grandes quantités de données téléchargées par rapport à d’autres adresses IP ou transactions d’application volumineuses par rapport à l’historique de l’adresse IP.

L’image suivante montre comment sélectionner un modèle à utiliser comme base pour la nouvelle stratégie dans le portail Microsoft Defender :

Saisissez un Nom de stratégie et une Description pour la nouvelle stratégie.

Créez un filtre pour les applications que vous voulez surveiller en utilisant l’option Sélectionner un filtre.

Développez le menu déroulant et choisissez de filtrer toutes les applications correspondantes par Balise d’application, Applications et domaine, Catégorie, différents Facteurs de risque ou Score de risque.

Pour créer d’autres filtres, sélectionnez Ajouter un filtre.

L’image suivante montre comment sélectionner un filtre pour que la stratégie s’applique à toutes les applications correspondantes dans le portail Microsoft Defender :

Configurez les filtres d’utilisation des applications dans la section Appliquer à :

Utilisez le premier menu déroulant pour déterminer comment surveiller les rapports d’utilisation continus :

Tous les rapports continus (par défaut) : chaque accroissement de l’utilisation est comparé au modèle d’utilisation normale, telle qu’elle est déterminée à partir de toutes les vues de données.

Rapports continus spécifiques : chaque augmentation de l’utilisation est comparée au modèle d’utilisation normale. Le modèle est déterminé à partir de la même vue de données que celle dans laquelle l’augmentation a été observée.

Utilisez le deuxième menu déroulant pour spécifier des associations surveillées pour chaque utilisation de l’application cloud :

Utilisateurs : permet d’ignorer l’association de l’utilisation d’application à des adresses IP.

Adresses IP : permet d’ignorer l’association de l’utilisation d’application avec des utilisateurs.

Utilisateurs, adresses IP (par défaut) : surveille l’association de l’utilisation des applications par les utilisateurs et les adresses IP. Cette option peut générer des alertes en double lorsqu’une correspondance étroite existe entre les utilisateurs et les adresses IP.

L’image suivante montre comment configurer les filtres d’utilisation des applications et la date de début pour déclencher des alertes d’utilisation dans le portail Microsoft Defender :

Pour Générer des alertes uniquement en cas d’activités suspectes après la date, saisissez la date à laquelle commencer à générer des alertes d’utilisation de l’application.

Toute augmentation de l’utilisation de l’application avant la date de début spécifiée est ignorée. Toutefois, les données sur l’activité d’utilisation avant la date de début sont prises en compte pour établir le modèle d’utilisation normale.

Dans la section Alertes, configurez la sensibilité et les notifications des alertes. Il existe de nombreuses façons de contrôler le nombre d’alertes déclenchées par la stratégie :

Utilisez le curseur Sélectionnez la sensibilité de la détection d’anomalies pour déclencher des alertes pour les X activités anormales les plus fréquentes par 1 000 utilisateurs par semaine. Déclencheur d’alertes pour les activités dont le risque est le plus élevé.

Sélectionnez l’option Créer une alerte pour chaque événement correspondant avec la gravité de la stratégie et définissez d’autres paramètres pour l’alerte :

Envoyer l’alerte par e-mail : saisissez les adresses e-mail des messages d’alerte. Un maximum de 500 messages peuvent être envoyés par adresse e-mail par jour. Le nombre est réinitialisé à minuit dans le fuseau horaire UTC.

Limite quotidienne des alertes par stratégie : utilisez le menu déroulant et sélectionnez la limite souhaitée. Cette option limite à la valeur spécifiée le nombre d’alertes déclenchées au cours d’une même journée.

Envoyer des alertes à Power Automate : choisissez un playbook pour exécuter des actions lorsqu’une alerte se déclenche. Vous pouvez également ouvrir un nouveau playbook en sélectionnant Créer un playbook dans Power Automate.

Pour définir les paramètres par défaut de votre organisation concernant l’utilisation de vos valeurs pour la Limite d’alerte quotidienne et les paramètres d’e-mail, sélectionnez Enregistrer en tant que paramètres par défaut.

Pour utiliser les paramètres par défaut de votre organisation pour la Limite d’alerte quotidienne et les paramètres d’email, sélectionnez Restaurer les paramètres par défaut.

L’image suivante montre comment configurer des alertes pour la stratégie, notamment la sensibilité, les notifications par e-mail et la limite quotidienne dans le portail Microsoft Defender :

Confirmez vos choix de configuration, puis sélectionnez Créer.

Utiliser une stratégie existante

Quand vous créez une stratégie, celle-ci est activée par défaut. Vous pouvez désactiver une stratégie et effectuer d’autres actions telles que Modifier et Supprimer.

Dans la page Stratégies, recherchez la stratégie à mettre à jour dans la liste des stratégies.

Dans la liste des stratégies, faites défiler vers la droite sur la ligne de stratégie, puis sélectionnez Autres options (...).

Dans le menu contextuel, sélectionnez l’action à effectuer sur la stratégie.

Étape suivante

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.