Procédures pas à pas de contrôle d’appareil

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender pour les PME

Cet article décrit différentes façons de voir le fonctionnement du contrôle d’appareil. À compter des paramètres par défaut, chaque section décrit comment configurer le contrôle d’appareil pour atteindre certains objectifs.

Explorer l’état par défaut du contrôle d’appareil

Par défaut, le contrôle d’appareil est désactivé et il n’existe aucune restriction sur les appareils pouvant être ajoutés. L’audit des événements de contrôle d’appareil de base est activé pour les appareils intégrés à Defender pour point de terminaison. Cette activité est visible dans le rapport de contrôle de l’appareil. Le filtrage sur la stratégie d’audit PnP intégrée affiche les appareils qui sont connectés aux points de terminaison dans l’environnement.

Le contrôle d’appareil dans Defender pour point de terminaison identifie un appareil en fonction de ses propriétés. Les propriétés de l’appareil sont visibles en sélectionnant une entrée dans le rapport.

L’ID de l’appareil, l’ID de fournisseur (VID), le numéro de série et le type de bus peuvent tous être utilisés pour identifier un appareil (consultez [Stratégies de contrôle d’appareil dans Microsoft Defender pour point de terminaison](device-control-policies.mddata est également disponible dans la chasse avancée, en recherchant le Plug and Play Device Connected action (PnPDeviceConnected), comme illustré dans l’exemple de requête suivant :

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

Le status de contrôle d’appareil (activé/désactivé, application par défaut et dernière mise à jour de stratégie) est disponible sur un appareil via Get-MpComputerStatus, comme illustré dans l’extrait de code suivant :

DeviceControlDefaultEnforcement :

DeviceControlPoliciesLastUpdated : 1/3/2024 12:51:56 PM

DeviceControlState : Disabled

Modifiez l’état de contrôle de l’appareil pour qu’il soit activé* sur un appareil de test. Vérifiez que la stratégie est appliquée en vérifiant Get-MpComputerStatus, comme illustré dans l’extrait de code suivant :

DeviceControlDefaultEnforcement : DefaultAllow

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

Dans le périphérique de test, insérez un lecteur USB. Il n’y a aucune restriction ; tous les types d’accès (lecture, écriture, exécution et impression) sont autorisés. Un enregistrement est créé pour indiquer qu’un périphérique USB a été connecté. Vous pouvez utiliser l’exemple de requête de repérage avancé suivant pour l’afficher :

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| where MediaClass == "USB"

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

Cet exemple de requête filtre les événements par MediaClass. Le comportement par défaut peut être modifié pour refuser tous les appareils ou pour exclure des familles d’appareils du contrôle d’appareil. Modifiez le comportement par défaut pour refuser, puis définissez le contrôle de l’appareil uniquement pour qu’il s’applique au stockage amovible.

Pour Intune, utilisez un profil personnalisé pour définir les paramètres de contrôle d’appareil, comme suit :

- Définir sur

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabled1 - Définir sur

./Vendor/MSFT/Defender/Configuration/DefaultEnforcement2 - Définir sur

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfigurationRemovableMediaDevices

Déployez votre stratégie sur l’appareil de test. Utilisez Get-MpComputerStatus pour confirmer que l’application par défaut est définie sur Deny, comme illustré dans l’extrait de code suivant :

DeviceControlDefaultEnforcement : DefaultDeny

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

Retirez et réinsérez le périphérique USB dans la machine de test. Essayez d’ouvrir le lecteur. Le lecteur n’est pas accessible et un message s’affiche pour indiquer que l’accès est refusé.

Remarque

Des exemples, des instructions et des exemples sont disponibles ici.

Étape 1 : Refuser tous les supports amovibles

Pour personnaliser le comportement, le contrôle d’appareil utilise des stratégies qui sont une combinaison de groupes et de règles. Commencez par déployer une stratégie qui refuse tout accès à tous les périphériques de stockage amovibles et audite l’événement en envoyant une notification au portail et à l’utilisateur. L’image suivante récapitule ces paramètres :

Pour contrôler l’accès, les appareils sont organisés en groupes. Cette stratégie utilise un groupe appelé All removable media devices. Une fois cette stratégie déployée sur l’appareil de test, réinsérez l’USB. Une notification s’affiche, indiquant que l’accès aux appareils est restreint.

L’événement apparaît également dans les 15 minutes dans la chasse avancée. Vous pouvez utiliser l’exemple de requête suivant pour afficher les résultats :

DeviceEvents

| where ActionType == "RemovableStoragePolicyTriggered"

| extend parsed=parse_json(AdditionalFields)

| extend RemovableStorageAccess = tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend MediaBusType = tostring(parsed.BusType)

| extend MediaClassGuid = tostring(parsed.ClassGuid)

| extend MediaClassName = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaName = tostring(parsed.MediaName)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend MediaProductId = tostring(parsed.ProductId)

| extend MediaVendorId = tostring(parsed.VendorId)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

|project Timestamp, DeviceId, DeviceName, InitiatingProcessAccountName, ActionType, RemovableStorageAccess, RemovableStoragePolicyVerdict, MediaBusType, MediaClassGuid, MediaClassName, MediaDeviceId, MediaInstanceId, MediaName, RemovableStoragePolicy, MediaProductId, MediaVendorId, MediaSerialNumber, FolderPath, FileSize

| order by Timestamp desc

Remarque

Vous pouvez afficher jusqu’à 300 événements par appareil et par jour avec la chasse avancée.

Sélection de l’événement pour afficher des informations sur la stratégie et l’appareil.

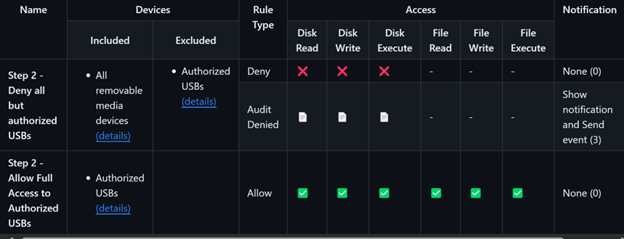

Étape 2 : Autoriser l’accès aux périphériques USB autorisés

Pour accorder l’accès à un ensemble d’appareils USBs autorisés, configurez un groupe pour identifier ces appareils. Nous appelons notre groupe Authorized USBset avons utilisé les paramètres décrits dans l’image suivante :

Dans notre exemple, le groupe usBs autorisé contient un seul appareil identifié par son InstancePathId. Avant de déployer l’exemple, vous pouvez remplacer la valeur par pour InstancePathId un appareil de test. Consultez Utilisation de Windows Gestionnaire de périphériques pour déterminer les propriétés de l’appareil et Utilisation de rapports et de repérage avancé pour déterminer les propriétés des appareils pour plus d’informations sur la façon de trouver la valeur correcte.

Notez que le groupe USB autorisé est exclu de la stratégie refuser tout. Cela garantit que ces appareils sont évalués pour les autres stratégies. Les stratégies ne sont pas évaluées dans l’ordre. Par conséquent, chaque stratégie doit être correcte si elle est évaluée indépendamment. Une fois la stratégie déployée, réinsérez le périphérique USB approuvé. Vous devez voir qu’il existe un accès complet à l’appareil. Insérez une autre clé USB et vérifiez que l’accès est bloqué pour cet appareil.

Le contrôle d’appareil offre de nombreuses façons de regrouper des appareils en fonction des propriétés. Pour plus d’informations, consultez Stratégies de contrôle d’appareil dans Microsoft Defender pour point de terminaison.

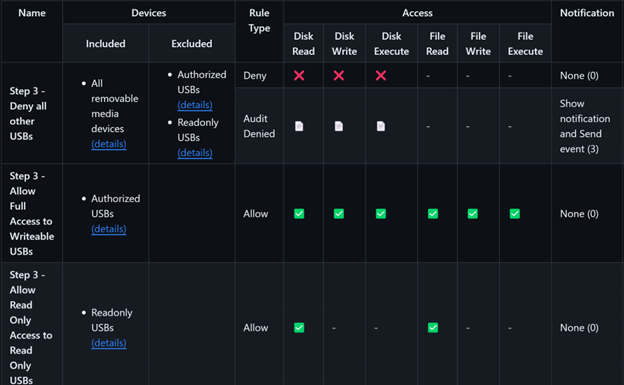

Étape 3 : Autoriser différents niveaux d’accès pour différents types d’appareils

Pour créer des comportements différents pour différents appareils, placez-les dans des groupes distincts. Dans notre exemple, nous utilisons un groupe appelé Read Only USBs. L’image suivante montre les paramètres que nous avons utilisés :

Dans notre exemple, le groupe USB lecture seule contient un seul appareil identifié par son VID_PID. Avant de déployer l’exemple, vous pouvez remplacer la valeur de VID_PID par celle d’un deuxième appareil de test.

Une fois la stratégie déployée, insérez une clé USB autorisée. Vous devez voir que l’accès complet est autorisé. Insérez maintenant le deuxième périphérique de test (Lecture seule USB). Vous pouvez accéder à l’appareil avec des autorisations en lecture seule. Essayez de créer un fichier ou apportez des modifications à un fichier, et vous devriez voir que le contrôle d’appareil le bloque.

Si vous insérez un autre périphérique USB, celui-ci doit être bloqué en raison de la stratégie « Refuser toutes les autres bases de données UTILISATEUR ».

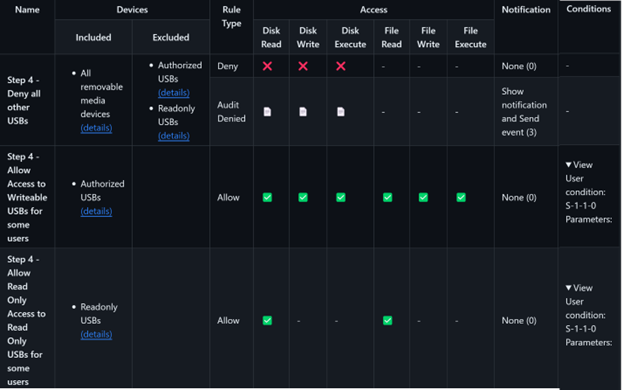

Étape 4 : Autoriser différents niveaux d’accès aux appareils pour des utilisateurs ou des groupes spécifiques

Le contrôle d’appareil vous permet de restreindre davantage l’accès à l’aide de conditions. La condition la plus simple est une condition utilisateur. Dans le contrôle d’appareil, les utilisateurs et les groupes sont identifiés par leur sécurité identifiée (SID).

La capture d’écran suivante montre les paramètres que nous avons utilisés pour notre exemple :

Par défaut, l’exemple utilise le SID global de S-1-1-0. Avant de déployer la stratégie, vous pouvez modifier le SID associé aux bases de données usb autorisées (usBs accessibles en écriture) User1 en et remplacer le SID associé aux bases de données USB en lecture seule par User2.

Une fois la stratégie déployée, seul l’utilisateur 1 dispose d’un accès en écriture aux bases de données USB autorisées, et seul l’utilisateur 2 dispose d’un accès en lecture aux bases de données USB ReadOnly.

Le contrôle d’appareil prend également en charge les SID de groupe. Remplacez le SID dans la stratégie en lecture seule par un groupe qui contient User2. Une fois la stratégie redéployée, les règles sont les mêmes pour l’utilisateur 2 ou tout autre utilisateur de ce groupe.

Remarque

Pour les groupes stockés dans Microsoft Entra, utilisez l’ID d’objet au lieu du SID pour identifier les groupes d’utilisateurs.