Découverte d’appareils réseau et gestion des vulnérabilités

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Gestion des vulnérabilités Defender

- Microsoft Defender XDR

Vous voulez découvrir Microsoft Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Remarque

Le blog découverte et évaluations des vulnérabilités des appareils réseau (publié le 13-04-2021) fournit des insights sur les nouvelles fonctionnalités de découverte d’appareils réseau dans Defender pour point de terminaison. Cet article fournit une vue d’ensemble du défi que la découverte d’appareils réseau est conçue pour relever, ainsi que des informations détaillées sur la façon de commencer à utiliser ces nouvelles fonctionnalités.

Les fonctionnalités de découverte réseau sont disponibles dans la section Inventaire des appareils du portail Microsoft Defender et des consoles Microsoft Defender XDR.

Un appareil Microsoft Defender pour point de terminaison désigné est utilisé sur chaque segment réseau pour effectuer des analyses authentifiées périodiques d’appareils réseau préconfigurés. Une fois découvertes, les fonctionnalités de gestion des vulnérabilités de Defender pour point de terminaison fournissent des workflows intégrés pour sécuriser les commutateurs, routeurs, contrôleurs WLAN, pare-feu et passerelles VPN découverts.

Une fois que les appareils réseau sont découverts et classifiés, les administrateurs de sécurité peuvent recevoir les dernières recommandations de sécurité et passer en revue les vulnérabilités récemment découvertes sur les appareils réseau déployés au sein de leur organisation.

Approche

Les appareils réseau ne sont pas gérés en tant que points de terminaison standard, car Defender pour point de terminaison n’a pas de capteur intégré aux appareils réseau eux-mêmes. Ces types d’appareils nécessitent une approche sans agent où une analyse à distance obtient les informations nécessaires auprès des appareils. En fonction de la topologie et des caractéristiques du réseau, un seul appareil ou quelques appareils intégrés à Microsoft Defender pour point de terminaison effectuent des analyses authentifiées des périphériques réseau à l’aide de SNMP (en lecture seule).

Il existe deux types d’appareils à garder à l’esprit :

- Appareil d’analyse : appareil déjà intégré que vous utilisez pour analyser les appareils réseau.

- Périphériques réseau : les appareils réseau que vous envisagez d’analyser et d’intégrer.

Gestion des vulnérabilités pour les appareils réseau

Une fois que les appareils réseau sont découverts et classifiés, les administrateurs de sécurité peuvent recevoir les dernières recommandations de sécurité et passer en revue les vulnérabilités récemment découvertes sur les appareils réseau déployés au sein de leur organisation.

Systèmes d’exploitation pris en charge

Les systèmes d’exploitation suivants sont actuellement pris en charge :

- Cisco IOS, IOS-XE, NX-OS

- Fortinet FortiOS

- Juniper JUNOS

- HPE Aruba Networking ArubaOS, AOS-CX

- HPE ArubaOS, Procurve Switch Software

- Palo Alto Networks PAN-OS

D’autres fournisseurs de mise en réseau et système d’exploitation seront ajoutés au fil du temps, en fonction des données collectées à partir de l’utilisation des clients. Par conséquent, nous vous encourageons à configurer tous vos appareils réseau, même s’ils ne sont pas spécifiés dans cette liste.

Prise en main

La première étape consiste à sélectionner un appareil qui effectue les analyses réseau authentifiées.

Choisissez un appareil intégré Defender pour point de terminaison (client ou serveur) disposant d’une connexion réseau au port de gestion pour les appareils réseau que vous prévoyez d’analyser.

Le trafic SNMP entre l’appareil d’analyse Defender pour point de terminaison et les périphériques réseau ciblés doit être autorisé (par exemple, par le pare-feu).

Déterminez quels appareils réseau sont évalués pour détecter les vulnérabilités (par exemple : un commutateur Cisco ou un pare-feu Palo Alto Networks).

Assurez-vous que SNMP en lecture seule est activé sur tous les appareils réseau configurés pour permettre à l’appareil d’analyse Defender pour point de terminaison d’interroger les périphériques réseau configurés. « Écriture SNMP » n’est pas nécessaire pour les fonctionnalités appropriées de cette fonctionnalité.

Obtenez les adresses IP des périphériques réseau à analyser (ou des sous-réseaux où ces appareils sont déployés).

Obtenez les informations d’identification SNMP des périphériques réseau (par exemple : Community String, noAuthNoPriv, authNoPriv, authPriv). Vous devez fournir les informations d’identification lors de la configuration d’un nouveau travail d’analyse.

Configuration du client proxy : aucune configuration supplémentaire n’est requise à l’exception de la configuration requise pour le proxy d’appareil Defender pour point de terminaison.

Pour permettre au scanneur d’être authentifié et de fonctionner correctement, il est essentiel d’ajouter les domaines/URL suivants :

- login.windows.net

- *.security.microsoft.com

- login.microsoftonline.com

- *.blob.core.windows.net/networkscannerstable/*

Remarque

Toutes les URL ne sont pas spécifiées dans la liste documentée de la collecte de données autorisée par Defender pour point de terminaison.

Autorisations

Pour configurer les travaux d’analyse, l’option d’autorisation utilisateur suivante est requise : Gérer les paramètres de sécurité dans Defender. Vous pouvez trouver l’autorisation en accédant à Paramètres>Rôles. Pour plus d’informations, consultez Créer et gérer des rôles pour le contrôle d’accès en fonction du rôle.

Conditions préalables à la version de Windows pour le scanneur

Le scanneur est pris en charge sur Windows 10, version 1903 et Windows Server, version 1903 et ultérieure. Pour plus d’informations, consultez Windows 10, version 1903 et Windows Server, version 1903.

Remarque

Il existe une limite de 40 installations de scanneurs par locataire.

Installer le scanneur

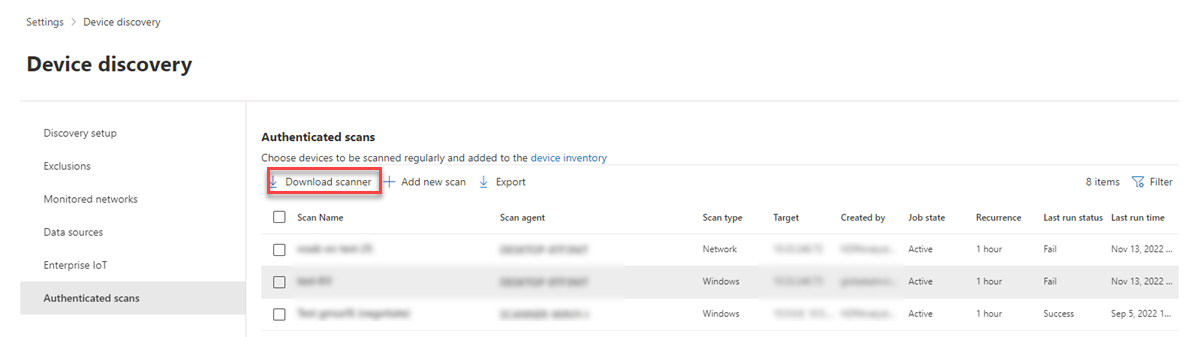

Accédez àParamètresde sécurité >Microsoft 365Découverte>>d’appareils Analyses authentifiées.

Téléchargez le scanneur et installez-le sur l’appareil d’analyse Defender pour point de terminaison désigné.

Installation & inscription du scanneur

Le processus de connexion peut être effectué sur l’appareil d’analyse désigné lui-même ou sur tout autre appareil (par exemple, votre appareil client personnel).

Remarque

Le compte avec lequel l’utilisateur se connecte et l’appareil utilisé pour terminer le processus de connexion doivent se trouver dans le même locataire que celui où l’appareil est intégré à Microsoft Defender pour point de terminaison.

Pour terminer le processus d’inscription du scanneur :

Copiez et suivez l’URL qui s’affiche sur la ligne de commande et utilisez le code d’installation fourni pour terminer le processus d’inscription.

Remarque

Vous devrez peut-être modifier les paramètres de l’invite de commandes pour pouvoir copier l’URL.

Entrez le code et connectez-vous à l’aide d’un compte Microsoft disposant de l’autorisation Defender pour point de terminaison appelée « Gérer les paramètres de sécurité dans Defender ».

Lorsque vous avez terminé, vous devriez voir un message confirmant que vous êtes connecté.

Mises à jour pour le scanneur

Le scanneur a une tâche planifiée qui, par défaut, est configurée pour rechercher régulièrement les mises à jour. Lorsque la tâche s’exécute, elle compare la version du scanneur sur l’appareil client à la version de l’agent sur l’emplacement de mise à jour. L’emplacement de mise à jour est l’emplacement où Windows recherche les mises à jour, par exemple sur un partage réseau ou à partir d’Internet.

Si les deux versions sont différentes, le processus de mise à jour détermine les fichiers qui diffèrent et qui doivent être mis à jour sur l'ordinateur local. Une fois les mises à jour requises déterminées, le téléchargement des mises à jour démarre.

Configurer une nouvelle analyse authentifiée d’appareil réseau

Accédez à Paramètres>Découverte> d’appareilsScans authentifiés dans le portail Microsoft Defender.

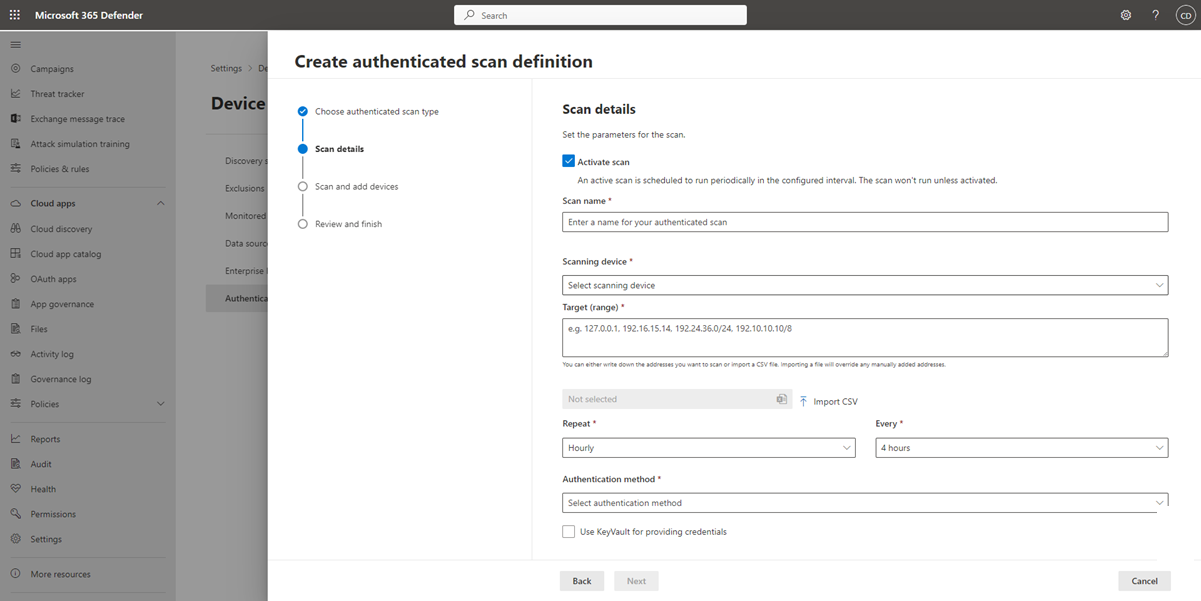

Sélectionnez Ajouter une nouvelle analyse , choisissez Analyse authentifiée du périphérique réseau , puis sélectionnez Suivant.

Indiquez s’il faut activer l’analyse.

Entrez un nom d’analyse.

Sélectionnez l’appareil d’analyse : l’appareil intégré que vous utilisez pour analyser les périphériques réseau.

Entrez la cible (plage) : plages d’adresses IP ou noms d’hôte que vous souhaitez analyser. Vous pouvez entrer les adresses ou importer un fichier CSV. L’importation d’un fichier remplace toutes les adresses ajoutées manuellement.

Sélectionnez l’intervalle d’analyse : par défaut, l’analyse s’exécute toutes les quatre heures, vous pouvez modifier l’intervalle d’analyse ou ne l’exécuter qu’une seule fois, en sélectionnant Ne pas répéter.

Choisissez votre méthode d’authentification.

Vous pouvez choisir d’utiliser Azure KeyVault pour fournir des informations d’identification : si vous gérez vos informations d’identification dans Azure KeyVault, vous pouvez entrer l’URL Azure KeyVault et le nom du secret Azure KeyVault auxquels l’appareil d’analyse accède pour fournir des informations d’identification. La valeur du secret dépend de la méthode authentifiée que vous choisissez, comme décrit dans le tableau suivant :

Méthode d’authentification Valeur du secret Azure KeyVault AuthPriv Nom d'utilisateur; AuthPassword ; PrivPassword AuthNoPriv Nom d'utilisateur; AuthPassword CommunityString CommunityString Sélectionnez Suivant pour exécuter ou ignorer l’analyse de test.

Sélectionnez Suivant pour passer en revue les paramètres et sélectionnez Envoyer pour créer l’analyse authentifiée de votre appareil réseau.

Remarque

Pour empêcher la duplication des appareils dans l’inventaire des appareils réseau, assurez-vous que chaque adresse IP n’est configurée qu’une seule fois sur plusieurs appareils d’analyse.

Analyser et ajouter des appareils réseau

Pendant le processus de configuration, vous pouvez effectuer une analyse de test unique pour vérifier que :

- Il existe une connectivité entre l’appareil d’analyse Defender pour point de terminaison et les appareils réseau cibles configurés.

- Les informations d’identification SNMP configurées sont correctes.

Chaque appareil d’analyse peut prendre en charge jusqu’à 1 500 adresses IP réussies. Par exemple, si vous analysez 10 sous-réseaux différents où seules 100 adresses IP retournent des résultats réussis, vous pourrez analyser 1 400 adresses IP supplémentaires à partir d’autres sous-réseaux sur le même appareil d’analyse.

S’il existe plusieurs plages d’adresses IP/sous-réseaux à analyser, les résultats de l’analyse de test prennent plusieurs minutes. Une analyse de test est disponible pour jusqu’à 1 024 adresses.

Une fois les résultats affichés, vous pouvez choisir les appareils qui seront inclus dans l’analyse périodique. Si vous ignorez l’affichage des résultats de l’analyse, toutes les adresses IP configurées sont ajoutées à l’analyse authentifiée du périphérique réseau (quelle que soit la réponse de l’appareil). Les résultats de l’analyse peuvent également être exportés.

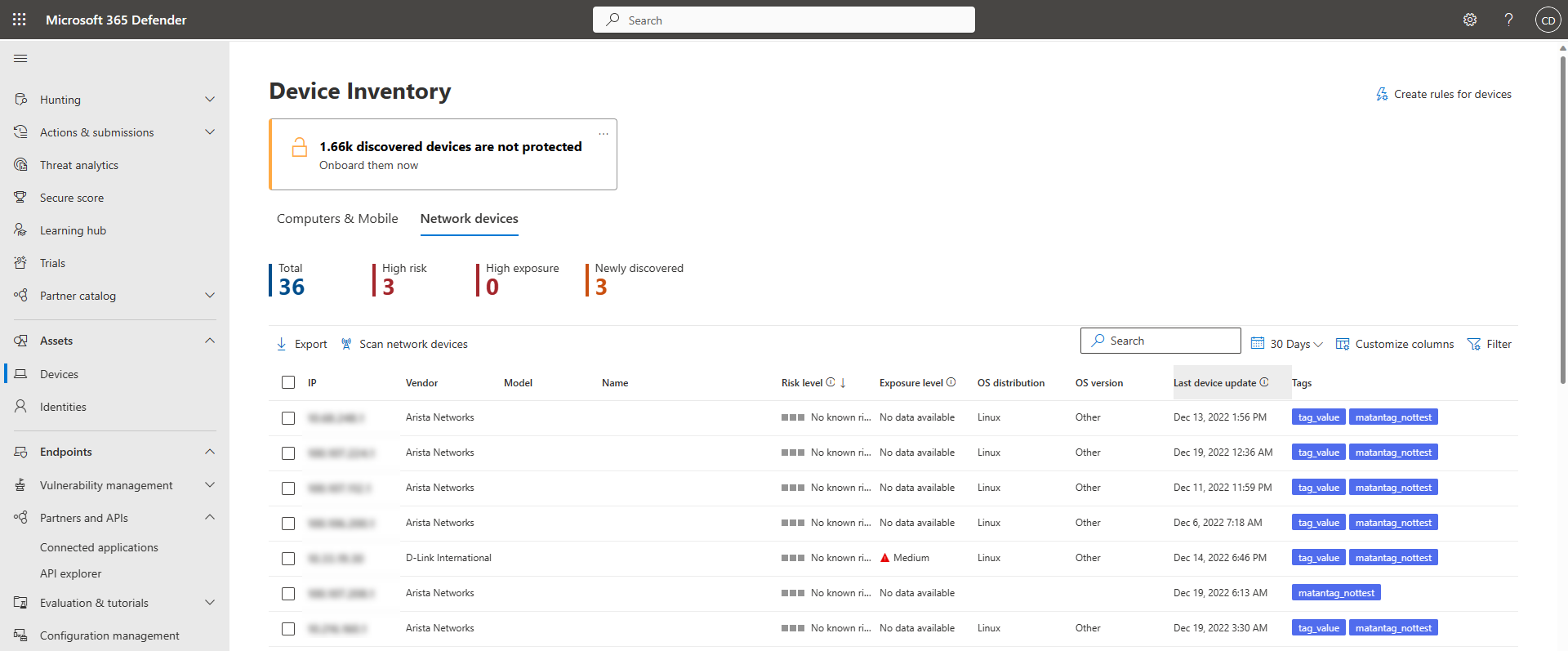

Inventaire des appareils

Les appareils nouvellement découverts sont affichés sous le nouvel onglet Appareils réseau dans la page Inventaire des appareils. Jusqu’à deux heures peuvent être nécessaires après l’ajout d’un travail d’analyse jusqu’à ce que les appareils soient mis à jour.

Résolution des problèmes

Échec de l’installation du scanneur

Vérifiez que les URL requises sont ajoutées aux domaines autorisés dans les paramètres de votre pare-feu. Vérifiez également que les paramètres de proxy sont configurés comme décrit dans Configurer les paramètres de proxy d’appareil et de connectivité Internet.

La page web Microsoft.com/devicelogin ne s’est pas affichée

Vérifiez que les URL requises sont ajoutées aux domaines autorisés dans votre pare-feu. Vérifiez également que les paramètres de proxy sont configurés comme décrit dans Configurer les paramètres de proxy d’appareil et de connectivité Internet.

Les appareils réseau ne sont pas affichés dans l’inventaire des appareils après plusieurs heures

Les résultats de l’analyse doivent être mis à jour quelques heures après l’analyse initiale qui a eu lieu après avoir terminé la configuration de l’analyse authentifiée de l’appareil réseau.

Si les appareils ne sont toujours pas affichés, vérifiez que le service « MdatpNetworkScanService » s’exécute sur vos appareils en cours d’analyse, sur lesquels vous avez installé le scanneur, puis effectuez une « Exécution de l’analyse » dans la configuration d’analyse authentifiée du périphérique réseau appropriée.

Si vous n’obtenez toujours pas de résultats après 5 minutes, redémarrez le service.

La durée de la dernière consultation des appareils est supérieure à 24 heures

Vérifiez que le scanneur s’exécute correctement. Ensuite, accédez à la définition d’analyse et sélectionnez « Exécuter le test ». Vérifiez les messages d’erreur retournés à partir des adresses IP appropriées.

Mon scanneur est configuré, mais les analyses ne sont pas en cours d’exécution

Comme le scanneur authentifié utilise actuellement un algorithme de chiffrement qui n’est pas conforme aux normes FIPS (Federal Information Processing Standards), le scanneur ne peut pas fonctionner lorsqu’un organization applique l’utilisation d’algorithmes conformes FIPS.

Pour autoriser les algorithmes qui ne sont pas conformes à FIPS, définissez la valeur suivante dans le Registre pour les appareils sur lesquels le scanneur s’exécutera :

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy avec une valeur DWORD nommée Enabled et la valeur 0x0

Les algorithmes conformes à la norme FIPS sont utilisés uniquement par rapport aux ministères et organismes du États-Unis gouvernement fédéral.

Autorisation utilisateur defender vulnerability management requise

L’inscription s’est terminée avec une erreur : « Il semble que vous ne disposez pas des autorisations suffisantes pour ajouter un nouvel agent. L’autorisation requise est « Gérer les paramètres de sécurité dans Defender ».

Appuyez sur n’importe quelle touche pour quitter.

Demandez à votre administrateur système de vous attribuer les autorisations requises. Vous pouvez également demander à un autre membre approprié de vous aider dans le processus de connexion en lui fournissant le code de connexion et le lien.

Échec du processus d’inscription à l’aide du lien fourni dans la ligne de commande dans le processus d’inscription

Essayez un autre navigateur ou copiez le lien de connexion et le code sur un autre appareil.

Texte trop petit ou impossible de copier du texte à partir de la ligne de commande

Modifiez les paramètres de ligne de commande sur votre appareil pour autoriser la copie et la modification de la taille du texte.

Articles connexes

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour