Campagnes en Microsoft Defender pour Office 365

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai sur Try Microsoft Defender pour Office 365.

Dans les organisations Microsoft 365 avec Microsoft Defender pour Office 365 Plan 2, la fonctionnalité campagnes identifie et catégorise les attaques par hameçonnage et les attaques par e-mail de programmes malveillants coordonnés. La catégorisation par Microsoft des attaques par e-mail en campagnes discrètes vous aide à :

- Examiner efficacement les attaques par e-mail et y répondre.

- Mieux comprendre l’étendue de l’attaque par e-mail qui cible votre organization.

- Montrez la valeur de Microsoft Defender pour Office 365 aux décideurs dans la prévention des menaces par e-mail.

La fonctionnalité campagnes vous permet de voir l’image globale d’une attaque par e-mail plus rapidement et plus complètement que n’importe quel être humain.

Regardez cette courte vidéo sur la façon dont les campagnes dans Microsoft Defender pour Office 365 vous aident à comprendre les attaques par e-mail coordonnées qui ciblent vos organization.

Qu’est-ce qu’une campagne ?

Une campagne est une attaque par e-mail coordonné contre une ou plusieurs organisations. Email attaques qui volent des informations d’identification et des données d’entreprise sont un secteur important et lucratif. À mesure que les technologies augmentent pour arrêter les attaques, les attaquants modifient leurs méthodes pour garantir un succès continu.

Microsoft applique les grandes quantités de données anti-hameçonnage, anti-courrier indésirable et anti-programme malveillant de l’ensemble du service pour identifier les campagnes. Nous analysons et classons les informations d’attaque en fonction de plusieurs facteurs. Par exemple :

- Source de l’attaque : adresses IP sources et domaines de messagerie de l’expéditeur.

- Propriétés du message : contenu, style et tonalité des messages.

- Destinataires du message : lien de parenté entre les destinataires. Par exemple, les domaines de destinataires, les fonctions de travail des destinataires (administrateurs, cadres, etc.), les types d’entreprise (grandes, petites, publiques, privées, etc.) et les secteurs d’activité.

- Charge utile d’attaque : liens malveillants, pièces jointes ou autres charges utiles dans les messages.

Une campagne peut être de courte durée ou s’étendre sur plusieurs jours, semaines ou mois avec des périodes d’activité et d’inactivité. Une campagne peut être lancée contre votre organization spécifiquement, ou votre organization peut faire partie d’une campagne plus vaste dans plusieurs entreprises.

Licences et autorisations requises

- La fonctionnalité campagnes est disponible dans les organisations disposant de Defender for Office 365 Plan 2 (licences d’extension ou incluses dans des abonnements comme Microsoft 365 E5).

- Vous devez disposer d’autorisations pour afficher des informations sur les campagnes, comme décrit dans cet article. Vous avez le choix parmi les options suivantes :

Microsoft Defender XDR le contrôle d’accès en fonction du rôle unifié (RBAC) (si Email & collaboration>Defender for Office 365 autorisations est

Active. Affecte uniquement le portail Defender, et non PowerShell) : opérations de sécurité/données brutes (e-mail & collaboration)/Email en-têtes de message (lecture) .

Active. Affecte uniquement le portail Defender, et non PowerShell) : opérations de sécurité/données brutes (e-mail & collaboration)/Email en-têtes de message (lecture) .Email & des autorisations de collaboration dans le portail Microsoft Defender : appartenance au groupe de rôles Gestion de l’organisation, Administrateur de la sécurité ou Lecteur de sécurité.

Microsoft Entra autorisations : l’appartenance aux rôles Administrateur* général, Administrateur de la sécurité ou Lecteur de sécurité donne aux utilisateurs les autorisations et autorisations requises pour d’autres fonctionnalités dans Microsoft 365.

Importante

* Microsoft vous recommande d’utiliser des rôles avec le moins d’autorisations. L’utilisation de comptes avec autorisation inférieure permet d’améliorer la sécurité de vos organization. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Page Campagnes dans le portail Microsoft Defender

Pour ouvrir la page Campagnes dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email &campagnes decollaboration>. Ou, pour accéder directement à la page Campagnes , utilisez https://security.microsoft.com/campaigns.

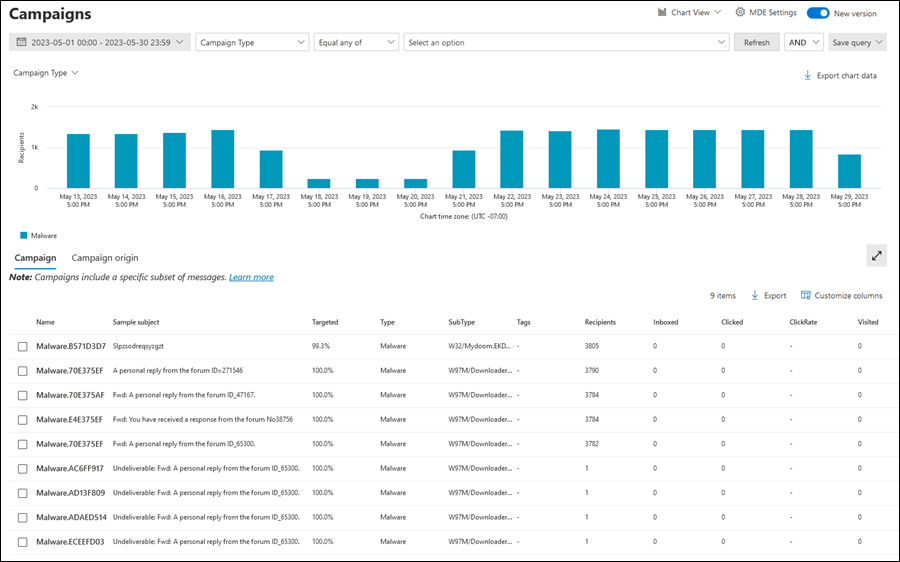

La page Campagnes se compose des éléments suivants :

- Un générateur de filtres/requêtes en haut de la page.

- Zone de graphique dans laquelle vous pouvez utiliser les tableaux croisés dynamiques disponibles pour organiser le graphique de différentes façons. Par défaut, le graphique utilise le tableau croisé dynamique Type de campagne , même si ce tableau croisé dynamique ne semble pas être sélectionné.

- Zone d’informations, définie par défaut sur l’onglet Campagne

Conseil

Si vous ne voyez pas de données de campagne ou de données très limitées, essayez de modifier la plage de dates ou les filtres.

Vous pouvez également afficher les mêmes informations sur les campagnes dans Threat Explorer à l’adresse https://security.microsoft.com/threatexplorerv3:

- Affichage campagnes .

- Tous les e-mails affichent >l’onglet Campagne dans la zone de détails sous le graphique.

- Onglet Campagne d’affichage >des programmes malveillants dans la zone de détails sous le graphique.

- Onglet Campagne de l’affichage >hameçonnage dans la zone de détails sous le graphique.

Si vous avez un abonnement Microsoft Defender pour point de terminaison, les informations sur les campagnes sont connectées à Microsoft Defender pour point de terminaison.

Zone de graphique sur la page Campagnes

Dans la page Campagnes , la zone de graphique affiche un graphique à barres qui indique le nombre de destinataires par jour. Par défaut, le graphique affiche à la fois les données sur les programmes malveillants et les hameçonnages .

Pour filtrer les informations affichées dans le graphique et dans le tableau de détails, modifiez les filtres.

Modifiez la organization du graphique en sélectionnant Type de campagne, puis en sélectionnant l’une des valeurs suivantes dans la liste déroulante :

- Nom de la campagne

- Sous-type de campagne

- Domaine de l’expéditeur

- IP de l’expéditeur

- Action de remise

- Technologie de détection

- URL complète

- Domaine d’URL

- Domaine et chemin d’URL

Utilisez ![]() Exporter les données du graphique pour exporter les données du graphique vers un fichier CSV.

Exporter les données du graphique pour exporter les données du graphique vers un fichier CSV.

Pour supprimer le graphique de la page (ce qui optimise la taille de la zone de détails), effectuez l’une des étapes suivantes :

- Sélectionnez

Affichage>

Affichage> graphique Affichage Liste en haut de la page.

graphique Affichage Liste en haut de la page. - Sélectionnez

Afficher l’affichage liste entre le graphique et les affichages de la table de détails.

Afficher l’affichage liste entre le graphique et les affichages de la table de détails.

Zone Détails de la page Campagnes

Pour filtrer les informations affichées dans le graphique et dans le tableau de détails, modifiez les filtres.

Dans la page Campagnes , l’onglet Campagne sous le graphique affiche les informations suivantes dans le tableau de détails :

- Nom

- Exemple d’objet : la ligne d’objet de l’un des messages de la campagne. Tous les messages de la campagne n’ont pas nécessairement le même objet.

- Ciblé : Pourcentage calculé par : (le nombre de destinataires de la campagne dans votre organization) / (nombre total de destinataires de la campagne dans toutes les organisations du service). Cette valeur indique le degré dans lequel la campagne est dirigée uniquement vers votre organization (valeur plus élevée) par rapport à d’autres organisations du service (valeur inférieure).

- Type : la valeur est Phish ou Malware.

-

Sous-type : la valeur contient plus de détails sur la campagne. Par exemple :

-

Phish : Le cas échéant, la marque qui est hameçonnée par cette campagne. Par exemple,

Microsoft,365,Unknown,OutlookouDocuSign. Lorsque la détection est pilotée par Defender for Office 365 technologie, le préfixe ATP- est ajouté à la valeur de sous-type. -

Programme malveillant : par exemple,

W32/<MalwareFamilyName>ouVBS/<MalwareFamilyName>.

-

Phish : Le cas échéant, la marque qui est hameçonnée par cette campagne. Par exemple,

- Balises : pour plus d’informations sur les balises utilisateur, consultez Balises utilisateur.

- Destinataires : nombre d’utilisateurs qui ont été ciblés par cette campagne.

- Boîte de réception : nombre d’utilisateurs qui ont reçu des messages de cette campagne dans leur boîte de réception (non remis à leur dossier Email de courrier indésirable).

- Cliqué : nombre d’utilisateurs qui ont sélectionné l’URL ou ouvert la pièce jointe dans le message d’hameçonnage.

- Taux de clics : Dans les campagnes de hameçonnage, le pourcentage calculé par « Boîte deréception cliquée / ». Cette valeur est un indicateur de l’efficacité de la campagne. En d’autres termes, les destinataires étaient-ils en mesure d’identifier le message comme hameçonnage et, par conséquent, d’éviter l’URL de la charge utile ? Le taux de clics n’est pas utilisé dans les campagnes de programmes malveillants.

- Visité : nombre d’utilisateurs réellement passés par le site web de la charge utile. S’il existe des valeurs cliquées , mais que les liens fiables ont bloqué l’accès au site web, cette valeur est égale à zéro.

Sélectionnez un en-tête de colonne à trier en fonction de cette colonne. Pour supprimer des colonnes, sélectionnez ![]() Personnaliser les colonnes. Par défaut, toutes les colonnes disponibles sont sélectionnées.

Personnaliser les colonnes. Par défaut, toutes les colonnes disponibles sont sélectionnées.

Utilisez ![]() Exporter pour exporter les données de la table de détails vers un fichier CSV.

Exporter pour exporter les données de la table de détails vers un fichier CSV.

Dans la page Campagnes , l’onglet Origine de la campagne sous le graphique affiche les sources des messages sur une carte du monde.

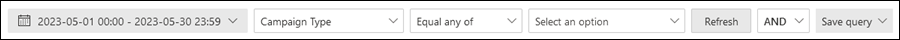

Filtres sur la page Campagnes

En haut de la page Campagne , plusieurs paramètres de filtre vous permettent de trouver et d’isoler des campagnes spécifiques. Les filtres que vous sélectionnez affectent le graphique et le tableau de détails.

Par défaut, la vue est filtrée par hier et aujourd’hui. Pour modifier le filtre de date, sélectionnez la plage de dates, puis sélectionnez Les valeurs Date de début et Date de fin jusqu’à 30 jours.

Vous pouvez également filtrer les résultats par une ou plusieurs propriétés de message ou de campagne. La syntaxe de base est la suivante :

<Property><Equal any ofEqual of | Equal none of ><Property value or values>

- Sélectionnez la propriété du message ou de la campagne dans la liste déroulante Type de campagne (Type de campagne est la valeur par défaut sélectionnée).

- Les valeurs de propriété que vous devez entrer dépendent entièrement de la propriété . Certaines propriétés autorisent le texte de forme libre avec plusieurs valeurs séparées par des virgules, et certaines propriétés autorisent plusieurs valeurs sélectionnées dans une liste.

Les propriétés disponibles et leurs valeurs associées sont décrites dans le tableau suivant :

| Propriété | Type |

|---|---|

| Basique | |

| Type de campagne | Sélectionnez une ou plusieurs valeurs¹ :

|

| Nom de la campagne | Texte. Séparez plusieurs valeurs par des virgules. |

| Sous-type de campagne | Texte. Séparez plusieurs valeurs par des virgules. |

| Adresse de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. |

| Recipients | Texte. Séparez plusieurs valeurs par des virgules. |

| Domaine de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. |

| Domaine du destinataire | Texte. Séparez plusieurs valeurs par des virgules. |

| Sujet | Texte. Séparez plusieurs valeurs par des virgules. |

| Nom complet de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. |

| Courrier de l’expéditeur à partir de l’adresse | Texte. Séparez plusieurs valeurs par des virgules. |

| Courrier de l’expéditeur à partir du domaine | Texte. Séparez plusieurs valeurs par des virgules. |

| Famille de programmes malveillants | Texte. Séparez plusieurs valeurs par des virgules. |

| Tags | Texte. Séparez plusieurs valeurs par des virgules. Pour plus d’informations sur les balises utilisateur, consultez Balises utilisateur. |

| Action de remise | Sélectionnez une ou plusieurs valeurs¹ :

|

| Action supplémentaire | Sélectionnez une ou plusieurs valeurs¹ :

|

| Orientation | Sélectionnez une ou plusieurs valeurs¹ :

|

| Technologie de détection | Sélectionnez une ou plusieurs valeurs¹ :

|

| Emplacement de livraison d’origine | Sélectionnez une ou plusieurs valeurs¹ :

|

| Dernier emplacement de livraison | Mêmes valeurs que l’emplacement de remise d’origine |

| Remplacements système | Sélectionnez une ou plusieurs valeurs¹ :

|

| Source de remplacement du système | Sélectionnez une ou plusieurs valeurs¹ :

|

| Avancé | |

| Identificateur du message Internet | Texte. Séparez plusieurs valeurs par des virgules. Disponible dans le champ d’en-tête Message-ID de l’en-tête du message. Un exemple de valeur est <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (notez les crochets). |

| ID de message réseau | Texte. Séparez plusieurs valeurs par des virgules. Valeur GUID disponible dans le champ d’en-tête X-MS-Exchange-Organization-Network-Message-Id dans l’en-tête du message. |

| IP de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. |

| Pièce jointe SHA256 | Texte. Séparez plusieurs valeurs par des virgules. Pour rechercher la valeur de hachage SHA256 d’un fichier, exécutez la commande suivante dans PowerShell : Get-FileHash -Path "<Path>\<Filename>" -Algorithm SHA256. |

| Cluster ID | Texte. Séparez plusieurs valeurs par des virgules. |

| ID d’alerte | Texte. Séparez plusieurs valeurs par des virgules. |

| ID de stratégie d’alerte | Texte. Séparez plusieurs valeurs par des virgules. |

| ID de campagne | Texte. Séparez plusieurs valeurs par des virgules. |

| Signal d’URL ZAP | Texte. Séparez plusieurs valeurs par des virgules. |

| URL | |

| Domaine d’URL | Texte. Séparez plusieurs valeurs par des virgules. |

| Domaine et chemin d’URL | Texte. Séparez plusieurs valeurs par des virgules. |

| URL | Texte. Séparez plusieurs valeurs par des virgules. |

| Chemin d’URL | Texte. Séparez plusieurs valeurs par des virgules. |

| Cliquer sur le verdict | Sélectionnez une ou plusieurs valeurs¹ :

|

| Fichier | |

| Nom de fichier des pièces jointes | Texte. Séparez plusieurs valeurs par des virgules. |

¹ Le fait de ne pas utiliser ce filtre de propriété ou d’utiliser ce filtre de propriétés sans aucune valeur sélectionnée a le même résultat que l’utilisation de ce filtre de propriétés avec toutes les valeurs sélectionnées.

Une fois que vous avez sélectionné une propriété dans la liste déroulante Type decampagne, sélectionnez Égal à un ou Non égal à un, puis entrez ou sélectionnez une valeur dans la zone de propriété, la requête de filtre s’affiche sous la zone de filtre.

Pour ajouter d’autres conditions, sélectionnez une autre paire propriété/valeur, puis sélectionnez AND ou OR. Répétez ces étapes autant de fois que nécessaire.

Pour supprimer les paires propriété/valeur existantes, sélectionnez ![]() en regard de l’entrée.

en regard de l’entrée.

Lorsque vous avez terminé de créer votre requête de filtre, sélectionnez Actualiser.

Pour enregistrer votre requête de filtre, sélectionnez Enregistrer la requête>![]() Enregistrer la requête. Dans le menu volant Enregistrer la requête qui s’ouvre, configurez les paramètres suivants :

Enregistrer la requête. Dans le menu volant Enregistrer la requête qui s’ouvre, configurez les paramètres suivants :

- Nom de la requête : entrez une valeur unique.

- Sélectionnez l'une des valeurs suivantes :

- Dates exactes : sélectionnez la plage de dates.

- Dates relatives : sélectionnez entre un et 30 jours.

- Suivre cette requête

Lorsque vous avez terminé dans le menu volant Enregistrer la requête , sélectionnez Enregistrer, puis sélectionnez OK dans la boîte de dialogue de confirmation.

Lorsque vous revenez à la page Campagnes , vous pouvez charger un filtre enregistré en sélectionnant Enregistrer la requête>![]() Paramètres de requête enregistrés.

Paramètres de requête enregistrés.

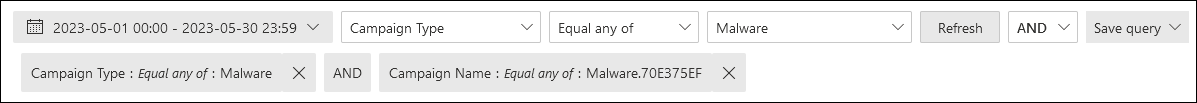

Détails de la campagne

Lorsque vous sélectionnez une entrée dans la table de détails en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom, un menu volant s’ouvre qui contient des détails sur la campagne.

Ce qui est affiché dans le menu volant des détails de la campagne est décrit dans les sous-sections suivantes.

Informations sur la campagne

En haut du menu volant des détails de la campagne, les informations de campagne suivantes sont disponibles :

- ID de campagne : identificateur de campagne unique.

- Activité : durée et activité de la campagne.

- Les données suivantes pour le filtre de plage de dates que vous avez sélectionné (ou que vous sélectionnez dans le chronologie) :

- Impact

- Messages : nombre total de destinataires.

- Boîte de réception : nombre de messages remis à la boîte de réception, et non au dossier Email indésirables.

- Lien cliqué : nombre d’utilisateurs sélectionnés pour l’URL de charge utile dans le message d’hameçonnage.

- Lien visité : nombre d’utilisateurs qui ont visité l’URL.

- Ciblé(%) : pourcentage calculé par : (le nombre de destinataires de la campagne dans votre organization) / (nombre total de destinataires de la campagne dans toutes les organisations du service). Cette valeur est calculée sur toute la durée de vie de la campagne et n’est pas modifiée par les filtres de date.

- Filtres de données/heure de début et de fin pour le flux de campagne, comme décrit dans la section suivante.

- Une chronologie interactive de l’activité de campagne : le chronologie montre l’activité sur toute la durée de vie de la campagne. Vous pouvez pointer sur les points de données dans le graphique pour voir le nombre de messages détectés.

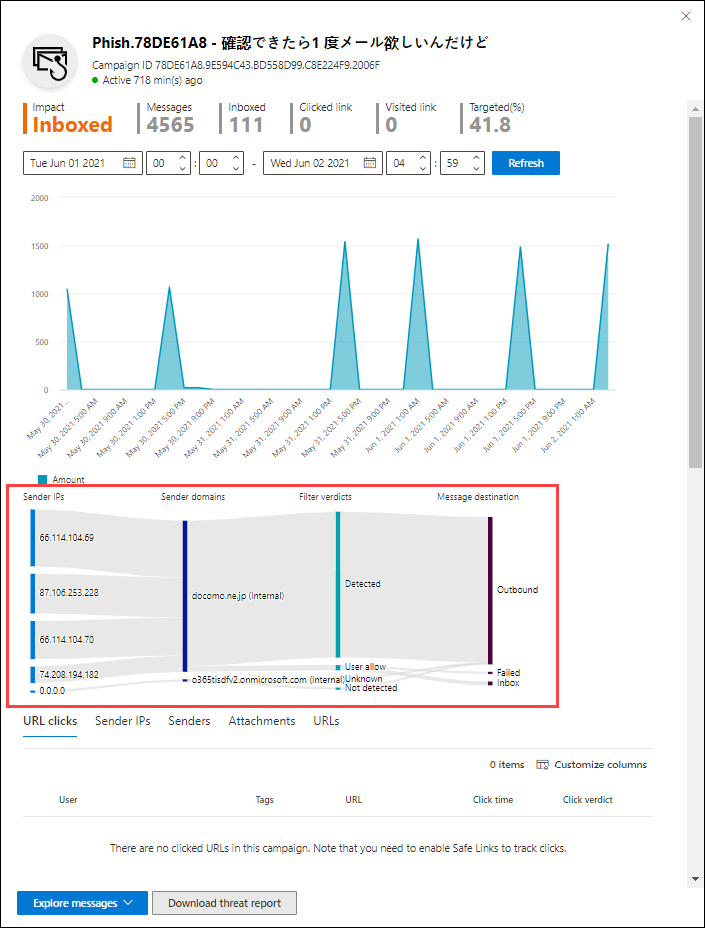

Flux de la campagne

Au milieu du menu volant des détails de la campagne, les détails importants de la campagne sont présentés dans un diagramme de flux horizontal (appelé diagramme Sankey ). Ces détails vous aident à comprendre les éléments de la campagne et l’impact potentiel sur votre organization.

Conseil

Les informations affichées dans le diagramme de flux sont contrôlées par le filtre de plage de dates dans le chronologie, comme décrit dans la section précédente.

Si vous pointez sur une bande horizontale dans le diagramme, vous voyez le nombre de messages associés (par exemple, les messages d’une adresse IP source particulière, les messages de l’adresse IP source utilisant le domaine de l’expéditeur spécifié, etc.).

Le diagramme contient les informations suivantes :

Adresses IP de l’expéditeur

Domaines de l’expéditeur

Filtrer les verdicts : les valeurs de verdict sont liées aux verdicts de hameçonnage et de filtrage du courrier indésirable disponibles, comme décrit dans En-têtes de message anti-courrier indésirable. Les valeurs disponibles sont décrites dans le tableau suivant :

Valeur Verdict du filtre anti-courrier indésirable Description Autorisé SFV:SKN

<Br/SFV:SKILe message a été marqué comme n’étant pas un courrier indésirable et/ou un filtrage ignoré avant d’être évalué par le filtrage du courrier indésirable. Par exemple, le message a été marqué comme n’étant pas un courrier indésirable par une règle de flux de courrier (également appelée règle de transport).

<br/ Le message a ignoré le filtrage du courrier indésirable pour d’autres raisons. Par exemple, l’expéditeur et le destinataire semblent se trouver dans le même organization.Bloqué SFV:SKSLe message a été marqué comme courrier indésirable avant d’être évalué par le filtrage du courrier indésirable. Par exemple, par une règle de flux de messagerie. Détecté SFV:SPMLe message a été marqué comme courrier indésirable par le filtrage du courrier indésirable. Non détecté SFV:NSPMLe message a été marqué comme n’étant pas du courrier indésirable par filtrage du courrier indésirable. Date de publication SFV:SKQLe message a ignoré le filtrage du courrier indésirable, car il a été libéré de la quarantaine. Autoriser le locataire¹ SFV:SKALe filtrage du courrier indésirable a été ignoré en raison des paramètres d’une stratégie anti-courrier indésirable. Par exemple, l’expéditeur se trouvait dans la liste des expéditeurs autorisés ou dans la liste des domaines autorisés. Bloc de locataire² SFV:SKALe message a été bloqué par le filtrage du courrier indésirable en raison des paramètres d’une stratégie anti-courrier indésirable. Par exemple, l’expéditeur se trouvait dans la liste des expéditeurs autorisés ou dans la liste des domaines autorisés. Autoriser l’utilisateur¹ SFV:SFELe message a ignoré le filtrage du courrier indésirable, car l’expéditeur se trouvait dans la liste des expéditeurs approuvés d’un utilisateur. Bloc d’utilisateur² SFV:BLKLe message a été bloqué par le filtrage du courrier indésirable, car l’expéditeur se trouvait dans la liste Des expéditeurs bloqués d’un utilisateur. ZAP s/o Le vidage automatique de zéro heure (ZAP) a déplacé le message remis vers le dossier Email indésirable ou la mise en quarantaine. Vous configurez l’action dans les stratégies anti-courrier indésirable. ¹ Passez en revue vos stratégies anti-courrier indésirable, car le message autorisé aurait probablement été bloqué par le service.

² Passez en revue vos stratégies anti-courrier indésirable, car ces messages doivent être mis en quarantaine, et non remis.

Destinations des messages : examinez les messages remis aux destinataires (dans la boîte de réception ou le dossier Email indésirables), même si les utilisateurs n’ont pas sélectionné l’URL de charge utile dans le message. Vous pouvez également supprimer les messages mis en quarantaine de la quarantaine. Pour plus d’informations, consultez Messages électroniques mis en quarantaine dans EOP.

- Dossier supprimé

- Tomber

- Externe : le destinataire se trouve dans votre organization de messagerie locale dans des environnements hybrides.

- Échec

- Transmis

- Boîte de réception

- Dossier Courrier indésirable

- Mise en quarantaine

- Unknown

Clics sur l’URL : ces valeurs sont décrites dans la section suivante.

Remarque

Dans toutes les couches qui contiennent plus de 10 éléments, les 10 premiers éléments sont affichés, tandis que les autres sont regroupés dans Autres.

Clics d’URL

Lorsqu’un message d’hameçonnage est remis à la boîte de réception ou au dossier Email indésirable d’un destinataire, il est toujours possible que l’utilisateur sélectionne l’URL de la charge utile. Le fait de ne pas sélectionner l’URL est une petite mesure de la réussite, mais vous devez déterminer pourquoi le message d’hameçonnage a été remis à la boîte aux lettres en premier lieu.

Si un utilisateur a sélectionné l’URL de charge utile dans le message d’hameçonnage, les actions sont affichées dans la zone des clics sur l’URL du diagramme dans l’affichage des détails de la campagne.

- Autorisé

- BlockPage : le destinataire a sélectionné l’URL de la charge utile, mais son accès au site web malveillant a été bloqué par une stratégie de liens fiables dans votre organization.

- BlockPageOverride : le destinataire a sélectionné l’URL de la charge utile dans le message, les liens fiables ont essayé de les arrêter, mais ils ont été autorisés à remplacer le bloc. Examinez vos stratégies de liens fiables pour voir pourquoi les utilisateurs sont autorisés à remplacer le verdict des liens fiables et à continuer vers le site web malveillant.

- PendingDetonationPage : pièces jointes sécurisées dans Microsoft Defender pour Office 365 s’ouvre et examine l’URL de charge utile dans un environnement virtuel.

- PendingDetonationPageOverride : le destinataire a été autorisé à remplacer le processus de détonation de charge utile et à ouvrir l’URL sans attendre les résultats.

Onglets

Conseil

Les informations affichées sur les onglets sont contrôlées par le filtre de plage de dates dans le menu volant détails de la campagne, comme décrit dans la section Informations sur la campagne.

Les onglets du menu volant détails de la campagne vous permettent d’approfondir l’examen de la campagne. Les onglets suivants sont disponibles :

Clics sur l’URL : si les utilisateurs n’ont pas sélectionné l’URL de charge utile dans le message, cette section est vide. Si un utilisateur a pu sélectionner l’URL, les valeurs suivantes sont renseignées :

- Utilisateur*

- Tags

- URL*

- Heure de clic

- Cliquer sur le verdict

Adresses IP de l’expéditeur

- IP de l’expéditeur*

- Nombre total

- Boîte de réception

- Non boîte de réception

- SPF réussi : l’expéditeur a été authentifié par le SPF (Sender Policy Framework). Un expéditeur qui ne passe pas la validation SPF indique un expéditeur non authentifié, ou le message usurpe un expéditeur légitime.

Expéditeurs

- Expéditeur : il s’agit de l’adresse de l’expéditeur réelle dans la commande SMTP MAIL FROM , qui n’est pas nécessairement l’adresse e-mail De : que les utilisateurs voient dans leurs clients de messagerie.

- Nombre total

- Boîte de réception

- Non boîte de réception

- DKIM réussi : l’expéditeur a été authentifié par des clés de domaine identifiées mail (DKIM). Un expéditeur qui ne passe pas la validation DKIM indique un expéditeur non authentifié, ou le message usurpe un expéditeur légitime.

- DMARC réussi : L’expéditeur a été authentifié par l’authentification, la création de rapports et la conformité des messages basés sur le domaine (DMARC). Un expéditeur qui ne passe pas la validation DMARC indique un expéditeur non authentifié, ou le message usurpe l’identité d’un expéditeur légitime.

Attachments

- Filename

- SHA256

- Famille de programmes malveillants

- Nombre total

URL

- URL*

- Nombre total

* La sélection de cette valeur ouvre un nouveau menu volant qui contient plus de détails sur l’élément spécifié (utilisateur, URL, etc.) au-dessus de l’affichage des détails de la campagne. Pour revenir au menu volant détails de la campagne, sélectionnez Terminé dans le nouveau menu volant.

Dans chaque onglet, sélectionnez un en-tête de colonne à trier en fonction de cette colonne. Pour supprimer des colonnes, sélectionnez ![]() Personnaliser les colonnes. Par défaut, toutes les colonnes disponibles sur chaque onglet sont sélectionnées.

Personnaliser les colonnes. Par défaut, toutes les colonnes disponibles sur chaque onglet sont sélectionnées.

Actions supplémentaires

Les actions situées en bas du menu volant des détails de la campagne vous permettent d’examiner et d’enregistrer des détails sur la campagne :

- Sélectionnez Oui ou Non dans Pensez-vous que cette campagne a correctement regroupé ces messages ?.

-

Explorer les messages : Utilisez la puissance de Threat Explorer pour examiner plus en détail la campagne en sélectionnant l’une des valeurs suivantes dans la liste déroulante :

- Tous les messages : ouvre un nouvel onglet de recherche Explorer menace en utilisant la valeur ID de campagne comme filtre de recherche.

- Messages de boîte de réception : ouvre un nouvel onglet de recherche Explorer menace en utilisant l’ID de campagne et l’emplacement de remise : Boîte de réception comme filtre de recherche.

- Messages internes : ouvre un nouvel onglet de recherche Explorer menace en utilisant l’ID de campagne et la direction : intra-organisation comme filtre de recherche.

- Télécharger le rapport sur les menaces : téléchargez les détails de la campagne dans un document Word (par défaut, nommé CampaignReport.docx). Le téléchargement contient des détails sur toute la durée de vie de la campagne (pas seulement le filtre de date que vous avez sélectionné).