Limitation de l’utilisation d’un mot de passe

La plupart des systèmes informatiques utilisent aujourd’hui les informations d’identification des utilisateurs comme base de la sécurité, ce qui les rend dépendants des mots de passe réutilisables créés par l’utilisateur. Les mots de passe sont ainsi devenus la principale cause de compromission des comptes et des violations des données. À titre d’exemple, les mots de passe peuvent être interceptés lors de la transmission, ou volés sur un serveur (par hameçonnage ou via des attaques par pulvérisation de mot de passe) et compromis pour accéder à un compte d’utilisateur.

Pour améliorer la sécurité et la protection des comptes, HoloLens 2 peut imposer des informations d’identification « sans mot de passe » renforcées et sécurisées (y compris Windows Hello) pour la connexion de l’appareil, offrant un accès fluide au cloud Microsoft.

Connexion à partir d’un autre appareil

HoloLens 2 offre des options de connexion d’appareil à distance pour Microsoft Entra ID comptes professionnels lors de la configuration initiale de l’appareil et de la connexion utilisateur afin de réduire la nécessité de taper des mots de passe complexes et de réduire le besoin de mots de passe en tant qu’informations d’identification. Les utilisateurs et les organisations qui utilisent des cartes à puce pour l’authentification ont des difficultés à utiliser ces informations d’identification sur des appareils comme HoloLens 2, et les organisations doivent souvent développer des systèmes complexes et des processus coûteux pour contourner le problème. Pour résoudre ce problème, Microsoft Entra ID offre deux options pour la connexion sans mot de passe sur HoloLens 2.

La première méthode d’authentification s’appuie sur les nouvelles fonctionnalités de l’application Microsoft Authenticator pour fournir une authentification basée sur des clés qui active les informations d’identification d’un utilisateur liées à un appareil. Une fois qu’elle est activée sur un locataire par l’administrateur, les utilisateurs vont voir un message lors de la configuration de l’appareil HoloLens pour leur demander de taper un numéro sur leur application. Ils doivent ensuite taper le même nombre sur leur application d’authentification, choisir Approuver, fournir leur code PIN ou une authentification biométrique, et effectuer leur authentification pour que la configuration de l’appareil HoloLens puisse continuer. Ceci est décrit plus en détail dans Connexion sans mot de passe.

La seconde méthode est un flux de code d’appareil, intuitif pour les utilisateurs et qui ne nécessite aucune infrastructure supplémentaire. Ce comportement de connexion à distance s’appuie sur un autre appareil approuvé qui prend en charge le mécanisme d’authentification préféré de l’organisation et, une fois l’authentification effectuée, les jetons sont renvoyés à l’appareil HoloLens pour effectuer la connexion ou la configuration de l’appareil. Les étapes de ce flux sont les suivantes :

- Un utilisateur effectuant la configuration initiale de l’appareil ou les flux de connexion sur OOBE voit s’afficher un lien indiquant « Se connecter à partir d’un autre appareil » et appuie sur celui-ci. Ceci lance une session de connexion à distance.

- Une page d’interrogation s’affiche ensuite à l’utilisateur, qui contient un URI court (https://microsoft.com/devicelogin) qui pointe vers le point de terminaison d’authentification de l’appareil du service STS (Secure Token Service) Microsoft Entra ID. L’utilisateur voit également un code à usage unique qui est généré de façon sécurisée dans le cloud et qui a une durée de vie maximale de 15 minutes. En plus de la génération de code, Microsoft Entra ID crée également une session chiffrée lors de l’initiation de la demande de connexion à distance à l’étape précédente. Ensemble, l’URI et le code sont utilisés pour approuver la demande de connexion à distance.

- L’utilisateur accède ensuite à l’URI à partir d’un autre appareil et est invité à entrer le code affiché sur son appareil HoloLens 2.

- Une fois que l’utilisateur a entré le code, Microsoft Entra STS affiche une page indiquant l’appareil HoloLens 2 de l’utilisateur qui a déclenché la demande de connexion à distance et demandé la génération du code. L’utilisateur est ensuite invité à confirmer pour empêcher toute attaque par hameçonnage.

- Si l’utilisateur choisit de continuer à se connecter à l'« application » affichée, Microsoft Entra STS l’invite à fournir ses informations d’identification. En cas d’authentification réussie, Microsoft Entra STS met à jour la session distante mise en cache comme « approuvée » avec un code d’autorisation.

- Enfin, la page d’interrogation sur l’appareil HoloLens 2 de l’utilisateur reçoit une réponse « Autorisé » de Microsoft Entra ID et procède à la validation du code utilisateur, de son code d’autorisation stocké associé et génère des jetons OAuth comme demandé pour terminer la configuration de l’appareil. Le jeton d’authentification créé est valide pendant une heure et le jeton d’actualisation a une durée de vie de 90 jours.

Les algorithmes de génération de code et de chiffrement utilisés dans ce flux sont tous deux conformes à FIPS, mais le HoloLens 2 n’est pas certifié FIPS pour l’instant. Les appareils HoloLens 2 utilisent le module de plateforme sécurisée (TPM) pour sécuriser les clés de l’appareil et pour chiffrer les jetons générés après l’authentification des utilisateurs en utilisant des clés protégées par le matériel. Pour plus d’informations sur la sécurité des jetons sur HoloLens 2, consultez Qu’est-ce qu’un jeton d’actualisation principal ?.

Connexion à l’appareil avec Windows Hello

Windows Hello offre des options sans mot de passe intégrées directement dans le système d’exploitation, permettant aux utilisateurs de se connecter à l’appareil en utilisant la reconnaissance de l’iris ou un code PIN. Le code PIN est toujours disponible comme informations d’identification et il est obligatoire pour la configuration de l’appareil, tandis que la connexion par reconnaissance de l’iris est facultative et peut être ignorée. Les utilisateurs peuvent se connecter à des appareils HoloLens à l’aide de leur compte Microsoft personnel ou Microsoft Entra ID compte professionnel sans entrer de mot de passe. De telles options offrent aux utilisateurs un accès rapide et sécurisé à leur expérience Windows complète, et à leurs applications, données, sites web et services. La stratégie de Microsoft en matière d’expérience de connexion sans mot de passe est détaillée ici.

Quand des informations d’identification Windows Hello sont créées, elles établissent une relation de confiance avec un fournisseur d’identité et créent une paire de clés asymétriques pour l’authentification. Un mouvement Windows Hello (comme la reconnaissance par l’iris ou le code PIN) fournit l’entropie nécessaire pour déchiffrer une clé privée produite par la puce du module de plateforme sécurisée (TPM) de l’appareil. Cette clé privée est ensuite utilisée pour signer les demandes envoyées à un serveur d’authentification et, une fois l’authentification réussie, l’utilisateur a accès à sa messagerie, à ses photos et à d’autres paramètres du compte.

Pour plus d’informations, consultez l’infographie suivante :

Dans le graphique présenté ci-dessus, notez que « nonce » signifie « number once » (un nombre une seule fois), et qu’il s’agit d’un nombre généré de façon aléatoire ou semi-aléatoire. Une fois que les informations d’identification biométrique ou le code PIN de Windows Hello sont configurés, elles ne quittent jamais l’appareil sur lequel elles sont configurées. Même si le code PIN Windows Hello de l’utilisateur est volé, par exemple via une attaque par hameçonnage, il est inutilisable sans l’appareil physique de l’utilisateur.

Pour plus de sécurité, les informations d’identification Windows Hello sont protégées par le module de plateforme sécurisée (TPM) pour rendre les informations d’identification inviolables, et elles sont complétées par des protections anti-martèlement contre plusieurs entrées incorrectes et contre les logiciels malveillants pour empêcher leur exposition. Pour plus d’informations sur l’authentification unique, lisez cette vue d’ensemble des méthodes d’authentification unique.

L’authentification par reconnaissance de l’iris revient au code PIN. Pour configurer un nouveau code PIN (un authentificateur fort) sur l’appareil, l’utilisateur doit avoir récemment effectué une authentification multifacteur afin de terminer le processus.

Authentification unique avec le gestionnaire de comptes web

L’authentification unique permet aux utilisateurs sans mot de passe de se connecter à l’appareil, en utilisant leur compte personnel, professionnel ou scolaire. L’utilisateur est automatiquement autorisé avec l’authentification unique sur toutes les applications et tous les services intégrés via les API du gestionnaire de comptes web.

Une fois qu’une identité a été ajoutée via une application, elle peut, avec le consentement de l’utilisateur, devenir disponible pour toutes les applications et tous les services en utilisant l’intégration au niveau du système. Ceci réduit considérablement la charge de travail nécessaire pour la connexion à l’application et offre aux utilisateurs une expérience d’identité fluide.

Pour plus d’informations sur l’implémentation des API du gestionnaire de comptes web, consultez Implémentation des API du gestionnaire de comptes web.

Pour les suites d’applications avec des exigences d’authentification spécialisées, l’infrastructure du gestionnaire de comptes web est extensible aux fournisseurs d’identité personnalisés. Les utilisateurs peuvent télécharger le fournisseur d’identité personnalisé, qui se présente en package sous la forme d’une application de plateforme Windows universelle (UWP) provenant du Microsoft Store, pour activer l’authentification unique sur d’autres applications intégrées avec ce fournisseur d’identité.

Pour plus d’informations sur l’implémentation de fournisseurs d’identité WAM personnalisés, consultez Informations de référence sur l’API de fournisseur d’identité WAM personnalisé.

Connexion Windows Hello et FIDO2 avec WebAuthn

HoloLens 2 peut utiliser les informations d’identification sans mot de passe de l’utilisateur (comme des clés de sécurité Windows Hello ou FIDO2) pour se connecter de façon sécurisée sur le web via Microsoft Edge et aux sites web qui prennent en charge WebAuthn. FIDO2 permet aux informations d’identification des utilisateurs de profiter des appareils basés sur des standards pour s’authentifier auprès de services en ligne.

Notes

Les spécifications WebAuthn et FIDO2 CTAP2 sont implémentées dans des services. Les métadonnées signées spécifiées par WebAuthn et FIDO2 fournissent des informations, comme la présence ou non de l’utilisateur, et vérifient l’authentification via le geste local.

Comme avec Windows Hello, quand l’utilisateur crée et inscrit des informations d’identification FIDO2, l’appareil (HoloLens 2 ou la clé de sécurité FIDO2) génère une clé privée et une clé publique sur l’appareil. La clé privée est stockée de façon sécurisée sur l’appareil et elle ne peut être utilisée qu’après avoir été déverrouillée via un geste local, comme une identification biométrique ou un code PIN. Quand la clé privée est stockée, la clé publique est envoyée au système de comptes Microsoft dans le cloud et elle est inscrite auprès du compte d’utilisateur associé.

Après s’être connecté avec un compte MSA et Microsoft Entra, le système envoie un nombre ou une variable de données générés à l’appareil HoloLens 2 ou FIDO2. HoloLens 2 ou l’appareil utilise la clé privée pour signer l’identification. L’identification et les métadonnées signées sont renvoyées au système de comptes Microsoft et sont vérifiées en utilisant la clé publique.

Les appareils Windows Hello et FIDO2 implémentent des informations d’identification basées sur l’appareil HoloLens, en particulier l’enclave sécurisée du module de plateforme sécurisée (TPM) intégrée. L’enclave TPM stocke la clé privée, et demande un code biométrique ou un code PIN pour la déverrouiller. De même, une clé de sécurité FIDO2 est un petit appareil externe avec une enclave sécurisée intégrée qui stocke la clé privée, et qui demande un code biométrique ou un code PIN pour la déverrouiller.

Les deux options offrent une authentification à deux facteurs en une seule étape, nécessitant à la fois un appareil inscrit, et un code biométrique ou un code PIN pour se connecter. Pour plus d’informations, consultez le graphique et le processus d’authentification forte avec la clé de sécurité FIDO2 ci-dessous.

Authentification forte avec la clé de sécurité FIDO2

- L’utilisateur insère la clé de sécurité FIDO2 dans HoloLens 2

- Windows détecte la clé de sécurité FIDO2

- HoloLens envoie une demande d’authentification

- Microsoft Entra ID renvoie le nonce

- L’utilisateur effectue un geste pour déverrouiller les magasins de clés privées dans l’enclave sécurisée de la clé de sécurité

- La clé de sécurité FIDO2 signe le nonce avec une clé privée

- La demande de jeton PRT avec un nonce signé est envoyée à Microsoft Entra ID

- Microsoft Entra ID vérifie la clé FIDO

- Microsoft Entra ID retourne PRT et TGT pour activer l’accès aux ressources

MSA et Microsoft Entra ID sont parmi les premières parties de confiance à prendre en charge l’authentification sans mot de passe en implémentant WebAuthn.

Pour plus d’informations sur l’utilisation de WebAuthn avec des applications et/ou des SDK, accédez à API WebAuthn pour l’authentification sans mot de passe sur Windows 10.

HoloLens 2 prend en charge les appareils de sécurité FIDO2 implémentés selon les spécifications et répondent aux exigences répertoriées sur Microsoft Entra connexion sans mot de passe . Les clés de sécurité FIDO2 doivent être prises en charge. Avec la version 23H2, les lecteurs NFC peuvent être utilisés pour lire la clé de sécurité FIDO2, en exigeant que l’utilisateur appuie deux fois sur son badge de sécurité pour se connecter.

Prise en charge des lecteurs NFC

La version 23H2 de HoloLens offre aux utilisateurs la possibilité de tirer parti des lecteurs NFC. À l’aide d’un lecteur NFC USB-C, l’appareil HoloLens 2 peut être intégré aux cartes FIDO2 NFC, comme pris en charge par Azure AD. Pour les utilisateurs dans propre environnements de salle ou lorsque les badges d’IDENTIFICATION contiennent la technologie FIDO, cette méthode peut activer une expérience « Appuyer & code confidentiel » pour l’authentification HoloLens. Cette fonctionnalité offre une expérience de connexion plus rapide pour les utilisateurs.

Prise en charge du lecteur NFC USB

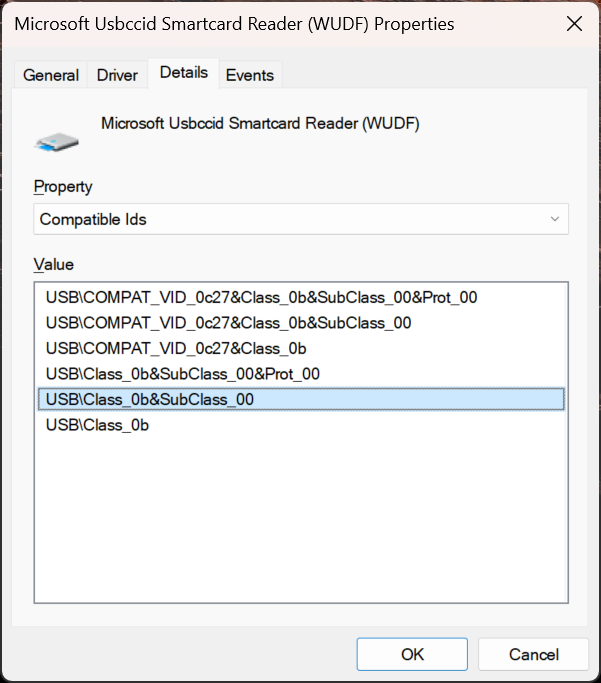

Les lecteurs NFC FIDO2 compatibles AVEC USB-CCID (Chip Card Interface Device) avec la classe de base USB « 0B » et la sous-classe « 00 » sont pris en charge. Pour plus d’informations sur le pilote de classe Microsoft pour les périphériques CCID USB, consultez Pilotes de classe Microsoft pour les périphériques CCID USB. Pour déterminer si votre lecteur NFC est compatible avec HoloLens, vous pouvez consulter la documentation fournie par le fabricant du lecteur ou utiliser le Gestionnaire de périphériques sur votre PC, comme suit :

- Branchez le lecteur NFC USB à un PC Windows.

- Dans Gestionnaire de périphériques, recherchez l’appareil lecteur, cliquez dessus avec le bouton droit, puis sélectionnez Propriétés.

- Sous l’onglet Détails, sélectionnez les propriétés « Id compatibles » et case activée si « USB\Class_0b&SubClass_00 » figure dans la liste.

Notes

Si un lecteur NFC USB fonctionne sur windows Desktop avec le pilote CCID de boîte de réception, ce même lecteur est censé être compatible avec le HoloLens 2. Si le lecteur nécessite un pilote tiers (à partir de Windows Update ou via l’installation manuelle du pilote), le lecteur n’est pas compatible avec HoloLens 2.

Que vous vous connectiez à un appareil que vous avez utilisé auparavant ou à un nouvel appareil, procédez comme suit pour vous connecter avec un lecteur NFC :

Dans l’écran « Autre utilisateur », entrez la clé FIDO/ appuyez sur la clé NFC par rapport au lecteur.

Entrez le code PIN FIDO.

Appuyez sur le bouton de la touche FIDO / Appuyez à nouveau sur la touche NFC par rapport au lecteur.

L’appareil se connecte.

a. Remarque : si l’utilisateur est nouveau sur l’appareil, l’écran de divulgation biométrique unique s’affiche.

Le menu Démarrer s’affiche alors.

Notes

Prise en charge du lecteur NFC pour le HoloLens 2 prend uniquement en charge le CTAP NFC pour la connexion FIDO2. Il n’est pas prévu de fournir le même niveau de prise en charge de l’API WinRT de carte à puce que sur Windows Desktop. Cela est dû aux variations entre les API WinRT de carte à puce. En outre, l’API SCard utilisée pour HoloLens 2 a un peu moins de fonctionnalités que les versions de bureau et certains types de lecteurs et fonctionnalités peuvent ne pas être pris en charge.

Comptes locaux

Un seul compte local peut être configuré pour les déploiements en mode hors connexion. Les comptes locaux ne sont pas activés par défaut et doivent être configurés lors du provisionnement des appareils. Ils doivent se connecter en utilisant un mot de passe et ne prennent pas en charge les autres méthodes d’authentification (comme Windows Hello Entreprise ou Windows Hello).

Pour plus d’informations sur les comptes d’utilisateur HoloLens, consultez Identité HoloLens.

Les administrateurs informatiques déterminent si l’utilisateur est autorisé à utiliser un compte MSA pour l’authentification et les services de connexion non liés à la messagerie via AllowMicrosoftAccountConnection. Pour les stratégies de configuration de mot de passe, les stratégies de mise en veille après une période d’inactivité et les stratégies d’écran de verrouillage, consultez Verrouillage des appareils.