Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

S’APPLIQUE À : Standard v2 | Premium v2

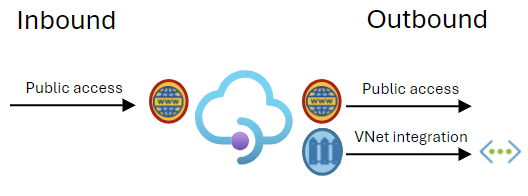

Cet article vous guide tout au long du processus de configuration de l’intégration de réseau virtuel pour votre instance De gestion des API Azure Standard v2 ou Premium v2. Avec l’intégration de réseau virtuel, votre instance peut effectuer des requêtes sortantes vers des API isolées dans un réseau virtuel connecté unique ou n'importe quel réseau virtuel appairé, à condition que la connectivité réseau soit correctement configurée.

Lorsqu’une instance gestion des API est intégrée à un réseau virtuel pour les demandes sortantes, les points de terminaison de passerelle et de portail des développeurs restent accessibles publiquement. L’instance Gestion des API peut atteindre les services principaux publics et isolés du réseau.

Si vous souhaitez injecter une instance gestion des API Premium v2 dans un réseau virtuel pour isoler le trafic entrant et sortant, consultez Injecter une instance Premium v2 dans un réseau virtuel.

Important

- L’intégration du réseau virtuel sortant décrit dans cet article est disponible uniquement pour les instances Gestion des API dans les niveaux Standard v2 et Premium v2. Pour connaître les options de mise en réseau des différents niveaux, consultez Utiliser un réseau virtuel avec la Gestion des API Azure.

- Vous pouvez activer l’intégration de réseau virtuel lorsque vous créez une instance Gestion des API dans le niveau Standard v2 ou Premium v2, ou après la création de l’instance.

- Actuellement, vous ne pouvez pas basculer entre l’injection de réseau virtuel et l’intégration de réseau virtuel pour une instance Premium v2.

Prérequis

- Instance Gestion des API Azure dans le niveau tarifaire Standard v2 ou Premium v2

- (Facultatif) Pour les tests, un exemple d’API back-end hébergée dans un autre sous-réseau du réseau virtuel. Par exemple, consultez Tutoriel : Établir un accès à des sites privés Azure Functions.

- Un réseau virtuel avec un sous-réseau où vos API back-ends de Gestion des API sont hébergées. Consultez les sections suivantes pour connaître les exigences et les suggestions relatives au réseau virtuel et au sous-réseau.

Emplacement du réseau

- Le réseau virtuel doit être dans la même région et le même abonnement Azure que l’instance Gestion des API.

Sous-réseau dédié

- Le sous-réseau utilisé pour l’intégration de réseaux virtuels peut être utilisé uniquement par une seule instance de gestion de l’API. Il ne peut pas être partagé avec une autre ressource Azure.

Taille du sous-réseau

- Minimum : /27 (32 adresses)

- Recommandé : /24 (256 adresses) pour prendre en charge la mise à l’échelle de l’instance de la Gestion des API

Groupe de sécurité réseau

Un groupe de sécurité réseau (NSG) doit être associé au sous-réseau. Pour configurer un groupe de sécurité réseau, voir Créer un groupe de sécurité réseau.

- Configurez les règles du tableau suivant pour autoriser l’accès sortant au stockage Azure et à Azure Key Vault, qui sont des dépendances pour gestion des API.

- Configurez d’autres règles de trafic sortant dont vous avez besoin pour que la passerelle atteigne vos back-ends d’API.

- Configurez d'autres règles de groupe de sécurité réseau afin de satisfaire aux exigences en matière d'accès réseau de votre organisation. Par exemple, les règles de groupe de sécurité réseau peuvent également être utilisées pour bloquer le trafic sortant vers Internet et autoriser l’accès uniquement aux ressources de votre réseau virtuel.

| Direction | Origine | Plages de ports sources | Destination | Plages de ports de destination | Protocole | Action | Objectif |

|---|---|---|---|---|---|---|---|

| Sortant | VirtualNetwork | * | Storage | 443 | TCP | Allow | Dépendance sur stockage Azure |

| Sortant | VirtualNetwork | * | AzureKeyVault | 443 | TCP | Allow | Dépendance sur Azure Key Vault |

Important

- Les règles de groupe de sécurité réseau entrantes ne s’appliquent pas lorsqu’une instance de niveau v2 est intégrée à un réseau virtuel pour l’accès sortant privé. Pour imposer les règles NSG entrantes, utilisez l'insertion dans le réseau virtuel plutôt que l'intégration.

- Ceci diffère de la mise en réseau dans le niveau Premium classique, où les règles NSG entrantes sont appliquées aussi bien dans les modes d'injection de réseau virtuel externe qu'interne. En savoir plus

Délégation de sous-réseau

Le sous-réseau doit être délégué au service Microsoft.Web/serverFarms.

Remarque

Le Microsoft.Web fournisseur de ressources doit être inscrit dans l’abonnement afin de pouvoir déléguer le sous-réseau au service. Pour connaître les étapes d’inscription d’un fournisseur de ressources à l’aide du portail, consultez Inscrire un fournisseur de ressources.

Pour plus d’informations sur la configuration de la délégation de sous-réseau, consultez Ajouter ou supprimer une délégation de sous-réseau.

Autorisations

Pour configurer l’intégration du réseau virtuel, vous devez disposer au moins des autorisations suivantes de contrôle d’accès en fonction du rôle sur le sous-réseau ou à un niveau supérieur :

| Action | Descriptif |

|---|---|

| Microsoft.Network/virtualNetworks/read | Lire la définition de réseau virtuel |

| Microsoft.Network/virtualNetworks/subnets/read | Lire la définition de sous-réseau de réseau virtuel |

| Microsoft.Network/virtualNetworks/subnets/join/action | Rejoint un réseau virtuel |

Configurer l'intégration du réseau virtuel

Cette section vous guide tout au long du processus de configuration de l’intégration de réseau virtuel externe pour une instance azure API Management existante. Vous pouvez également configurer l’intégration de réseau virtuel lorsque vous créez une instance Gestion des API.

- Dans le Portail Microsoft Azure, accédez à votre instance de gestion des API.

- Dans le menu de gauche, sous Déploiement + Infrastructure, sélectionnezModifier>.

- Dans la page configuration du réseau , sous Fonctionnalités sortantes, sélectionnez Activer l’intégration du réseau virtuel.

- Sélectionnez le réseau virtuel et le sous-réseau délégué que vous souhaitez intégrer.

- Cliquez sur Enregistrer. Le réseau virtuel est intégré.

(Facultatif) Tester l’intégration du réseau virtuel

Si vous disposez d’une API hébergée dans le réseau virtuel, vous pouvez l’importer dans votre instance de gestion et tester l’intégration du réseau virtuel. Pour connaître les étapes de base, consultez Importer et publier une API.