Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

S’applique à : ✔️ Front Door Premium

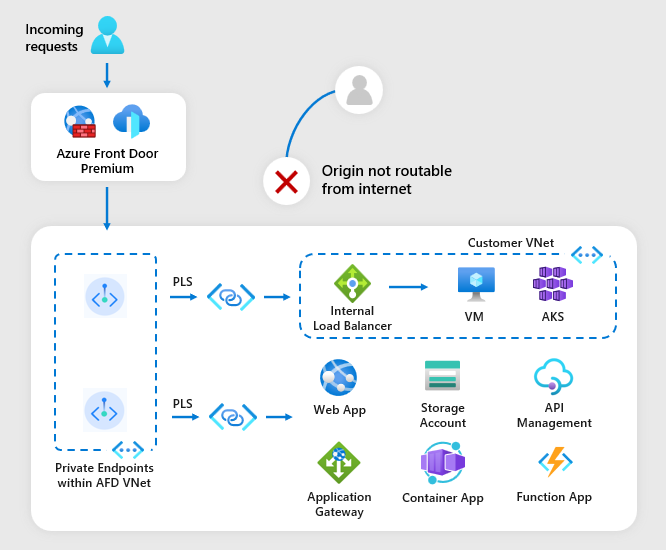

Azure Private Link vous permet d’accéder aux services Azure PaaS et aux services hébergés dans Azure sur un point de terminaison privé de votre réseau virtuel. Le trafic entre votre réseau virtuel et le service passe par le réseau principal de Microsoft, éliminant ainsi toute exposition à l’Internet public.

Azure Front Door Premium peut se connecter à votre origine en utilisant Private Link. Votre origine peut être hébergée dans un réseau virtuel ou hébergée en tant que service PaaS comme une application web Azure ou un stockage Azure. Avec Private Link, votre source n'a pas besoin d'être accessible publiquement.

Comment fonctionne Private Link

Lorsque vous activez Private Link pour votre origine dans Azure Front Door Premium, Front Door crée pour vous un point de terminaison privé à partir d’un réseau privé régional managé Azure Front Door. Vous recevez une requête de point de terminaison privé Azure Front Door à l’origine qui attend votre approbation.

Vous devez approuver la connexion de point de terminaison privé avant que le trafic ne puisse passer à l’origine de façon privée. Vous pouvez approuver des connexions de point de terminaison privées avec le portail Azure, Azure CLI ou Azure PowerShell. Pour plus d’informations, consultez Gérer une connexion de point de terminaison privé.

Une fois que vous avez activé une origine pour Private Link et approuvé la connexion du point de terminaison privé, quelques minutes peuvent être nécessaires pour établir la connexion. Pendant ce temps, les requêtes adressées à l’origine reçoivent un message d’erreur d’Azure Front Door. Le message d’erreur disparaît une fois la connexion établie.

Une fois votre demande approuvée, un point de terminaison privé dédié est affecté pour le routage de votre trafic à partir du réseau virtuel managé Azure Front Door. Le trafic de vos clients atteint les points de commande globaux Azure Front Door et est ensuite acheminé sur le réseau principal Microsoft vers le cluster régional Front Door, qui héberge le réseau virtuel managé contenant le point de terminaison privé dédié. Le trafic est ensuite acheminé vers votre origine via la plateforme de liaison privée sur le réseau principal Microsoft. Par conséquent, le trafic entrant vers votre origine est sécurisé dès son arrivée à Azure Front Door.

Origines prises en charge

La prise en charge de l’origine pour la connectivité directe de point de terminaison privé est actuellement limitée aux types d’origine suivants.

| Type d’origine | Documentation |

|---|---|

| App Service (application web, application de fonction) | Connecter Azure Front Door à une origine d'application web / d'application de fonction avec Private Link |

| Stockage Blob | Connecter Azure Front Door à une origine de compte de stockage avec Private Link |

| Site web statique de stockage | Connecter Azure Front Door à une origine de site web statique de stockage avec Private Link |

| Équilibreurs de charge internes ou tous les services qui exposent des équilibreurs de charge internes tels qu’Azure Kubernetes Service ou Azure Red Hat OpenShift | Connecter Azure Front Door à une origine d’équilibreur de charge interne avec Private Link |

| Gestion des API | Connecter Azure Front Door à une origine gestion des API avec Private Link |

| Application Gateway | Connecter Azure Front Door à une origine de passerelle d’application avec Private Link |

| Azure Container Apps (Applications de Conteneur Azure) | Connecter Azure Front Door à une source Azure Container Apps via Private Link |

Remarque

Cette fonctionnalité n’est pas prise en charge avec les slots de service d'application Azure et l'application web Azure Static.

Disponibilité dans les régions

La liaison privée Azure Front Door est disponible dans les régions suivantes :

| Amérique | Europe | Afrique | Asie-Pacifique |

|---|---|---|---|

| Brésil Sud | France Centre | Afrique du Sud Nord | Australie Est |

| Centre du Canada | Allemagne Centre-Ouest | Inde centrale | |

| Centre des États-Unis | Europe Nord | Japon Est | |

| USA Est | Norvège Est | Centre de la Corée | |

| États-Unis Est 2 | Sud du Royaume-Uni | Asie Est | |

| États-Unis - partie centrale méridionale | Europe Ouest | Asie Du Sud-Est | |

| Ouest des États-Unis 2 | Suède Centre | Chine Est 3 | |

| Ouest des États-Unis 3 | Chine Nord 3 | ||

| Gouvernement des États-Unis – Arizona | |||

| Gouvernement des États-Unis – Texas | |||

| Gouvernement américain - Virginie | |||

| US Nat East | |||

| Nat West États-Unis | |||

| US Sec East | |||

| US Sec West |

La fonctionnalité Azure Front Door Private Link est indépendante de la région, mais pour profiter de la meilleure latence possible, vous devez toujours choisir une région Azure la plus proche de là où vous vous trouvez lorsque vous choisissez d’activer le point de terminaison Azure Front Door Private Link. Si la région de votre origine n’est pas prise en charge dans la liste des régions prises en charge par Front Door Private Link, sélectionnez la région la plus proche suivante. Vous pouvez utiliser les statistiques de latence des allers-retours réseau Azure pour déterminer la région la plus proche en termes de latence. Nous activons actuellement le support pour d’autres régions. Une fois une nouvelle région pris en charge, vous pouvez suivre ces instructions pour graduellement déplacer le trafic vers la nouvelle région.

Association d’un point de terminaison privé à un profil Azure Front Door

Création d’un point de terminaison privé

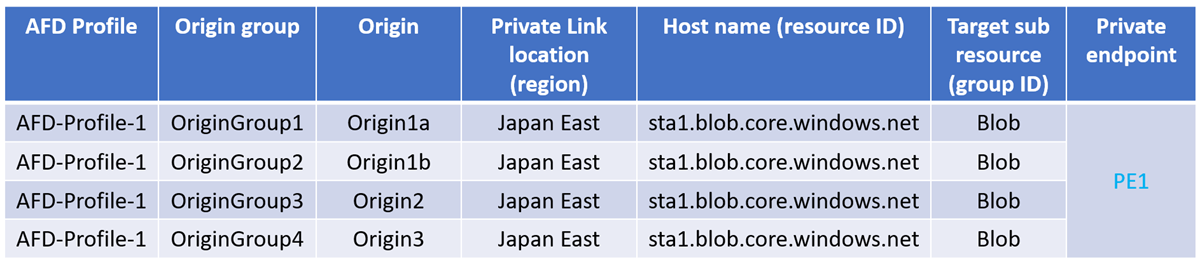

Dans un seul profil Azure Front Door, si deux origines ou plus private Link activées sont créées avec le même ensemble d’ID de ressource, d’ID de groupe et de région, alors pour toutes ces origines, un seul point de terminaison privé est créé. Les connexions au back-end peuvent être activées à l’aide de ce point de terminaison privé. Cette configuration signifie que vous ne devez approuver le point de terminaison privé qu’une seule fois, car un seul point de terminaison privé est créé. Si vous créez d’autres origines avec Private Link à l’aide du même ensemble d’emplacements, d’ID de ressource et d’ID de groupe, vous n’avez pas besoin d’approuver d’autres points de terminaison privés.

Avertissement

Évitez de configurer plusieurs origines avec liaison privée qui pointent vers la même ressource (avec l’ID de ressource, l’ID de groupe et la région identiques), si chaque origine utilise un port HTTP ou HTTPS différent. Cette configuration peut entraîner des problèmes de routage entre Front Door et l’origine en raison d’une limitation de plateforme.

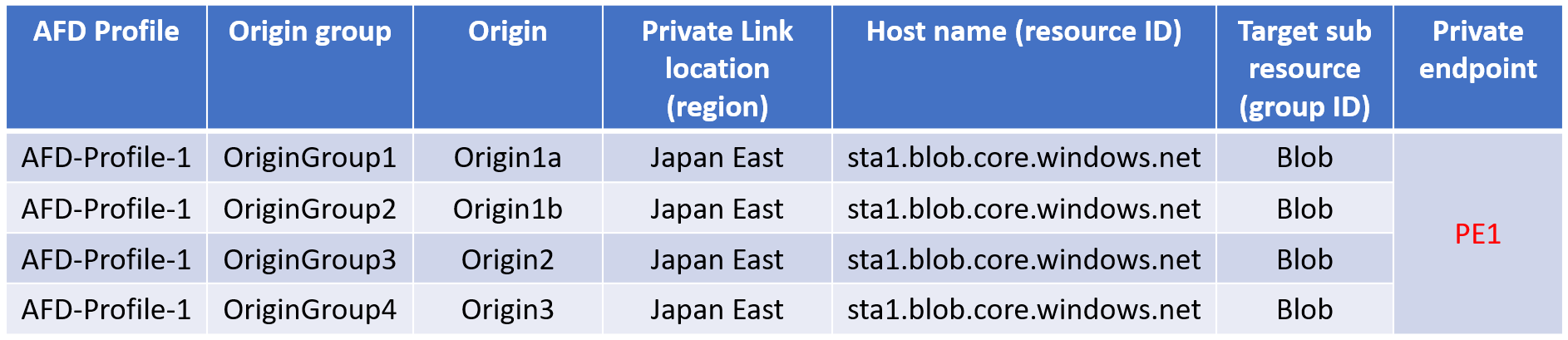

Point de terminaison privé unique

Par exemple, un point de terminaison privé unique est créé pour toutes les origines différentes dans différents groupes d’origines, mais dans le même profil Azure Front Door, comme indiqué dans le tableau suivant :

Plusieurs points de terminaison privés

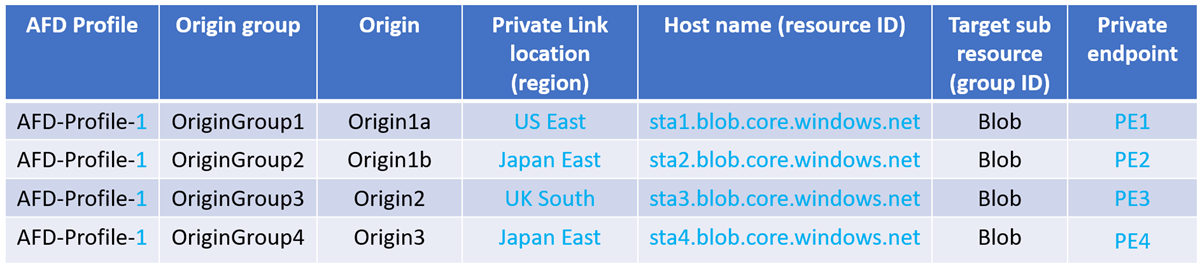

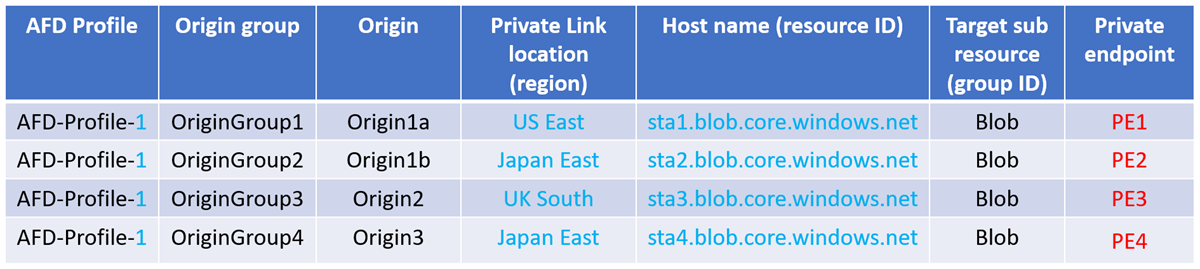

Un nouveau point de terminaison privé est créé dans le scénario suivant :

Si la région, l’ID de ressource ou l’ID de groupe change, Azure Front Door considère que l’emplacement Private Link et le nom d’hôte ont changé, ce qui entraîne la création de points de terminaison privés supplémentaires et chacun d’eux doit être approuvé.

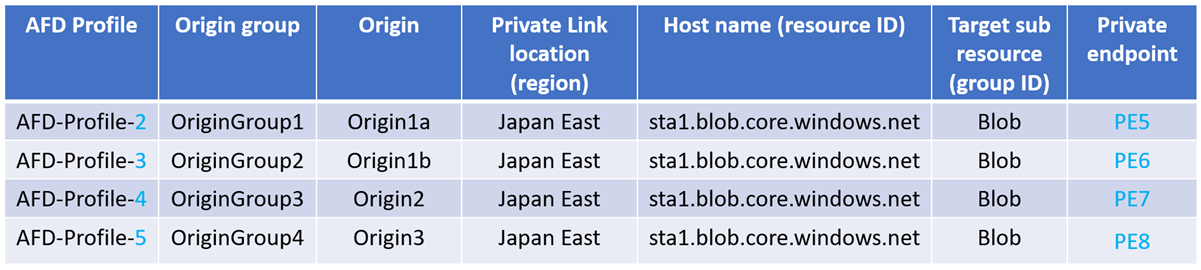

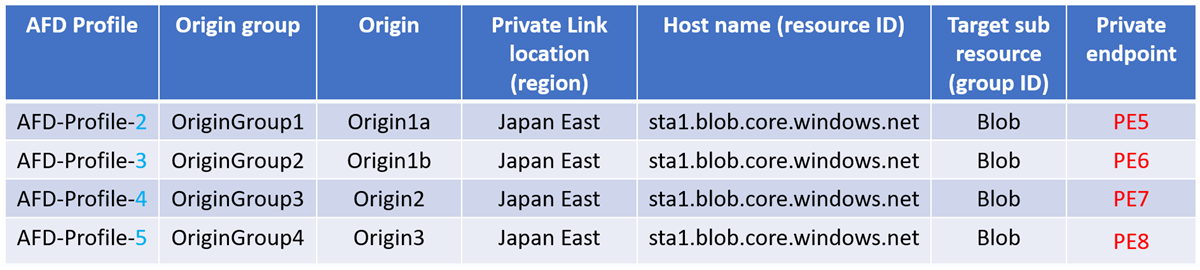

L’activation de Private Link pour les origines dans différents profils Azure Front Door crée des points de terminaison privés supplémentaires et nécessite une approbation pour chacune d’elles.

Suppression d’un point de terminaison privé

Lorsqu’un profil Azure Front Door est supprimé, les points de terminaison privés associés au profil sont également supprimés.

Point de terminaison privé unique

Si AFD-Profile-1 est supprimé, le point de terminaison privé PE1 sur toute les origines est également supprimé.

Plusieurs points de terminaison privés

Si AFD-Profile-1 est supprimé, tous les points de terminaison privés de PE1 à PE4 sont supprimés.

La suppression d’un profil Azure Front Door n’affecte pas les points de terminaison privés créés pour un autre profil Azure Front Door.

Par exemple :

- Si AFD-Profile-2 est supprimé, seul PE5 est supprimé.

- Si AFD-Profile-3 est supprimé, seul PE6 est supprimé.

- Si AFD-Profile-4 est supprimé, seul PE7 est supprimé.

- Si AFD-Profile-5 est supprimé, seul PE8 est supprimé.

Questions fréquemment posées

- Cette fonctionnalité prend-elle en charge la connectivité de liaison privée du client à Azure Front Door ?

- Non. Cette fonctionnalité prend uniquement en charge la connectivité de liaison privée de votre instance Azure Front Door à votre origine.

- Comment améliorer la redondance lors de l’utilisation de Private Link avec Azure Front Door ?

Pour améliorer la redondance au niveau de l’origine, assurez-vous que plusieurs origines de liaison privée sont activées au sein du même groupe d’origine afin qu’Azure Front Door puisse distribuer le trafic entre plusieurs instances de l’application. Si une instance n’est pas disponible, d’autres origines peuvent toujours recevoir le trafic.

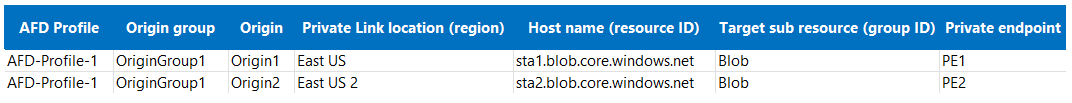

Pour acheminer le trafic Private Link, les demandes sont acheminées à partir des points de commande Azure Front Door vers le réseau virtuel managé Front Door hébergé dans les clusters régionaux Front Door. Pour avoir une redondance si le cluster régional n’est pas accessible, il est recommandé de configurer plusieurs origines (chacune avec une autre région Private Link) sous le même groupe d’origine Azure Front Door. De cette façon, même si un cluster régional n’est pas disponible, d’autres origines peuvent toujours recevoir le trafic via un autre cluster régional. Ci-dessous à quoi ressemble un groupe d’origine avec à la fois une redondance au niveau d’origine et au niveau de la région.

- Puis-je combiner des origines publiques et privées dans le même groupe d’origines ?

- Non. Avec Azure Front Door, il est impossible de mélanger les origines publiques et privées dans le même groupe d’origines. Cette opération peut entraîner des erreurs de configuration ou des problèmes de routage du trafic. Conservez toutes les origines publiques dans un groupe d’origines et toutes les origines privées dans un groupe d’origines distinct.

- Pourquoi vois-je l’erreur « Le groupe d’origines ne peut avoir des origines que avec des liens privés ou des origines sans liaisons privées. Ils ne peuvent pas avoir un mélange des deux » lors de l’activation simultanée de Private Link pour plusieurs origines publiques ?

- Cette erreur peut se produire lorsque vous activez Private Link pour plusieurs origines publiques dans le même groupe d’origines en même temps. Bien que les deux origines soient destinées à être privées, l’opération de mise à jour traite les origines séquentiellement, pas simultanément. Lorsque la première origine est mise à jour, la deuxième origine est toujours publique techniquement, créant un état mixte temporaire, ce qui entraîne une erreur.

- Pour éviter cette erreur, activez Private Link pour une origine à la fois :

- Supprimez les origines du groupe d’origine jusqu’à ce qu’une seule origine reste.

- Activez Private Link pour cette origine et approuvez son point de terminaison privé.

- Après approbation, ajoutez la deuxième origine et activez Private Link pour celle-ci.

- Pourquoi une erreur s’affiche-t-elle lorsque je tente d’accéder aux détails du point de terminaison privé en double-cliquant sur le point de terminaison privé dans le Portail Azure ?

- Lors de l’approbation de la connexion de point de terminaison privé ou après l’approbation de la connexion de point de terminaison privé, si vous double-cliquez sur le point de terminaison privé, un message d’erreur s’affiche indiquant « Vous n’avez pas accès. Copiez les détails de l’erreur et envoyez-les à votre administrateur pour accéder à cette page. » Cela est attendu, car le point de terminaison privé est hébergé dans un abonnement géré par Azure Front Door.

- Quelles sont les limites de débit pour le trafic Private Link et comment puis-je gérer les scénarios de trafic élevé ?

Pour la protection de la plateforme, chaque cluster régional Front Door a une limite de 7200 RPS (requêtes par seconde) par profil Front Door. Les demandes au-delà de 7 200 requêtes par seconde (RPS) dans une région seront limitées avec « 429 Trop de demandes ».

Si vous intégrez ou attendez un trafic supérieur à 7200 RPS, nous vous recommandons de déployer plusieurs origines (chacune avec une région Private Link différente) afin que le trafic soit réparti sur plusieurs clusters régionaux de Front Door. Il est recommandé que chaque origine soit une instance distincte de votre application pour améliorer la redondance au niveau de l’origine. Mais si vous ne pouvez pas gérer des instances distinctes, vous pouvez toujours configurer plusieurs origines au niveau Front Door avec chaque origine pointant vers le même nom d’hôte, mais les régions sont conservées différentes. De cette façon, Front Door route le trafic vers la même instance, mais via différents clusters régionaux.

- Pour les origines avec liaison privée activées, les sondes d’intégrité suivent-elles également le même chemin d’accès réseau que le trafic réel ?

- Yes.

Contenu connexe

- Connecter Azure Front Door Premium à une origine d’application web avec Private Link

- Connecter Azure Front Door Premium à un compte de stockage d'origine avec Private Link

- Connecter Azure Front Door Premium à une origine d’équilibreur de charge interne avec Private Link

- Connecter Azure Front Door Premium à une origine de site web statique de stockage avec Private Link

- Connecter Azure Front Door Premium à une origine de passerelle d’application avec Private Link

- Connecter Azure Front Door Premium à une origine de gestion des API avec Private Link

- Connecter Azure Front Door Premium à une source Azure Container Apps avec Private Link