Connexion privée à un registre de conteneurs Azure à l’aide d’Azure Private Link

Limitez l’accès à un registre en attribuant des adresses IP privées de réseau virtuel aux points de terminaison du registre et en utilisant Azure Private Link. Le trafic entre les clients du réseau virtuel et les points de terminaison privés du registre traverse le réseau virtuel et une liaison privée sur le réseau principal de Microsoft, ce qui élimine toute exposition sur l’Internet public. Private Link permet également l'accès au registre privé depuis local via Azure ExpressRoute, le peering privé ou une passerelle VPN.

Vous pouvez configurer des paramètres DNS pour les points de terminaison privés du registre afin que les paramètres résolvent l’adresse IP privée allouée au registre. Avec la configuration DNS, les clients et les services du réseau peuvent continuer à accéder au registre avec le nom de domaine complet du registre, tel que myregistry.azurecr.io.

Cet article explique comment configurer un point de terminaison privé pour votre registre à l’aide du Portail Azure (recommandé) ou du d’Azure CLI. Cette fonctionnalité est disponible uniquement au niveau de service Premium de registre de conteneurs. Pour plus d’informations sur les niveaux de service et les limites de registre, consultez Niveaux de service Azure Container Registry.

Important

Certaines fonctionnalités peuvent ne pas être disponibles ou nécessitent une configuration supplémentaire dans un registre de conteneurs qui restreint l’accès aux points de terminaison privés, aux sous-réseaux sélectionnés ou aux adresses IP.

- Lorsque l’accès réseau public à un registre est désactivé, l’accès au registre par certains services approuvés, y compris Azure Security Center nécessite l’activation d’un paramètre réseau pour contourner les règles de réseau.

- Une fois l’accès au réseau public désactivé, les instances de certains services Azure, notamment Azure DevOps Services, ne peuvent plus accéder au registre de conteneurs.

- Les points de terminaison privés ne sont actuellement pas pris en charge avec les agents managés Azure DevOps. Vous devez utiliser un agent auto-hébergé avec une ligne de vue réseau vers le point de terminaison privé.

- Si le registre dispose d’un point de terminaison privé approuvé et que l’accès au réseau public est désactivé, les référentiels et les étiquettes ne peuvent pas être listés en dehors du réseau virtuel à l’aide du Portail Azure, d’Azure CLI ou d’autres outils.

Notes

À compter d’octobre 2021, les nouveaux registres de conteneurs autorisent un maximum de 200 points de terminaison privés. Les registres créés précédemment autorisent un maximum de 10 points de terminaison privés. Utilisez la commande az acr show-usage pour voir la limite de votre registre. Ouvrez un ticket de support pour augmenter la limite à 200 points de terminaison privés.

Prérequis

- Réseau virtuel et sous-réseau dans lequel configurer le point de terminaison privé. Vous pouvez également créer un nouveau réseau virtuel et un sous-réseau.

- Pour le test, il est recommandé de configurer une machine virtuelle dans le réseau virtuel. Pour connaître les étapes de création d’une machine virtuelle de test pour accéder à votre registre, consultez Créer une machine virtuelle compatible à Docker.

- Pour utiliser les étapes Azure CLI décrites dans cet article, il est recommandé d’utiliser Azure CLI version 2.6.0 ou ultérieure. Si vous devez installer ou mettre à niveau, voir Installer Azure CLI. Ou exécutez cela dans Azure Cloud Shell.

- Si vous ne disposez pas d’un registre de conteneurs, créez-en un (niveau Premium requis) et importez un exemple d’image publique comme

mcr.microsoft.com/hello-worldà partir de Microsoft Container Registry. Par exemple, utilisez le portail Azure ou Azure CLI pour créer un registre.

Inscrire le fournisseur de ressources du registre de conteneurs

Pour configurer l’accès au registre à l’aide d’une liaison privée dans un autre abonnement ou abonné Azure, vous devez inscrire le fournisseur de ressources pour Azure Container Registry dans cet abonnement. Utilisez le portail Azure, Azure CLI ou d’autres outils.

Exemple :

az account set --subscription <Name or ID of subscription of private link>

az provider register --namespace Microsoft.ContainerRegistry

Configurer un point de terminaison privé - portail (recommandé)

Configurez un point de terminaison privé quand vous créez un registre ou ajoutez un point de terminaison privé à un registre existant.

Créer un point de terminaison privé (nouveau registre)

Quand vous créez un registre dans le portail, sous l’onglet De base, dans SKU, sélectionnez Premium.

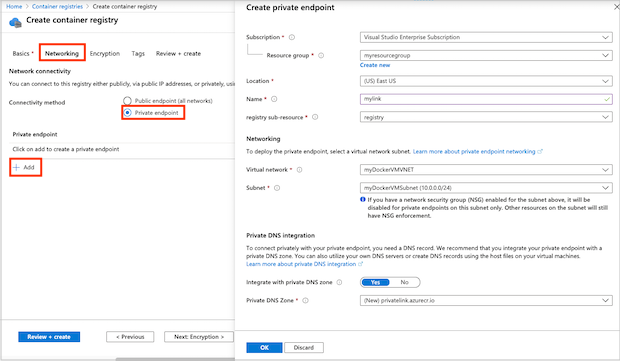

Sélectionnez l’onglet Réseau.

Dans Connectivité réseau, sélectionnez Point de terminaison privé>+ Ajouter.

Entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Abonnement Sélectionnez votre abonnement. Resource group Entrez le nom d’un groupe existant ou créez-en un nouveau. Nom Entrez un nom unique. Sous-ressource du Registre Sélectionnez le registre. Mise en réseau Réseau virtuel Sélectionnez le réseau virtuel pour le point de terminaison privé. Exemple : myDockerVMVNET. Subnet Sélectionnez le sous-réseau pour le point de terminaison privé. Exemple : myDockerVMSubnet. Intégration à un DNS privé Intégrer à une zone DNS privée Sélectionnez Oui. Zone DNS privée Sélectionnez (Nouveau) privatelink.azurecr.io Configurez les paramètres de registre restants, puis sélectionnez Évaluer + créer.

Votre liaison privée est désormais configurée et prête à être utilisée.

Créer un point de terminaison privé (registre existant)

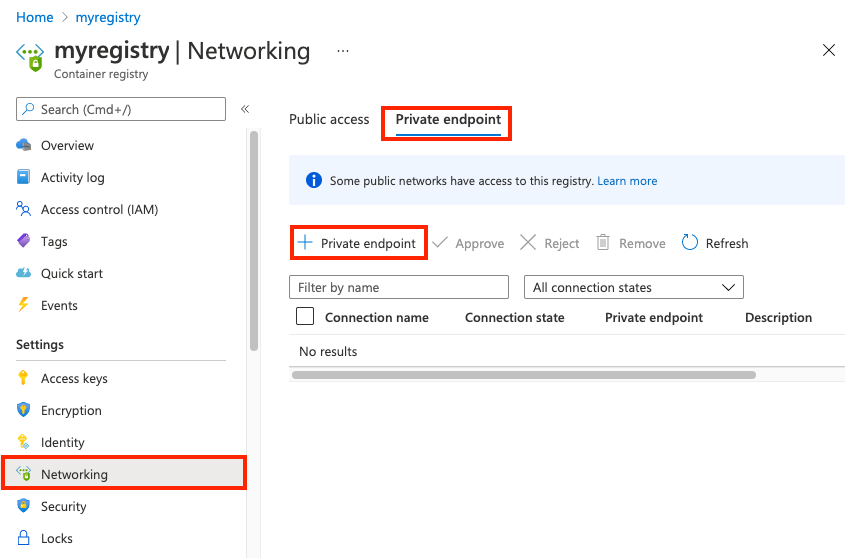

Dans le portail, accédez à votre registre de conteneurs.

Sous Paramètres, sélectionnez Mise en réseau.

Sous l’onglet Points de terminaison privés, sélectionnez + Point de terminaison privé.

Sous l’onglet Informations de base, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement. Resource group Entrez le nom d’un groupe existant ou créez-en un nouveau. Détails de l’instance Nom Entrez un nom. Région Sélectionnez une région. Sélectionnez Suivant : Ressource.

Entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Méthode de connexion Pour cet exemple, sélectionnez Se connecter à une ressource Azure dans mon répertoire. Abonnement Sélectionnez votre abonnement. Type de ressource Sélectionnez Microsoft.ContainerRegistry/registries. Ressource Sélectionnez le nom de votre registre. Sous-ressource cible Sélectionnez le registre. Sélectionnez Suivant : Configuration.

Entrez ou sélectionnez les informations :

Paramètre Valeur Mise en réseau Réseau virtuel Sélectionnez le réseau virtuel pour le point de terminaison privé Subnet Sélectionnez le sous-réseau pour le point de terminaison privé Intégration à un DNS privé Intégrer à une zone DNS privée Sélectionnez Oui. Zone DNS privée Sélectionnez (Nouveau) privatelink.azurecr.io Sélectionnez Revoir + créer. Vous êtes redirigé vers la page Vérifier + créer où Azure valide votre configuration.

Lorsque le message Validation passed (Validation réussie) apparaît, sélectionnez Créer.

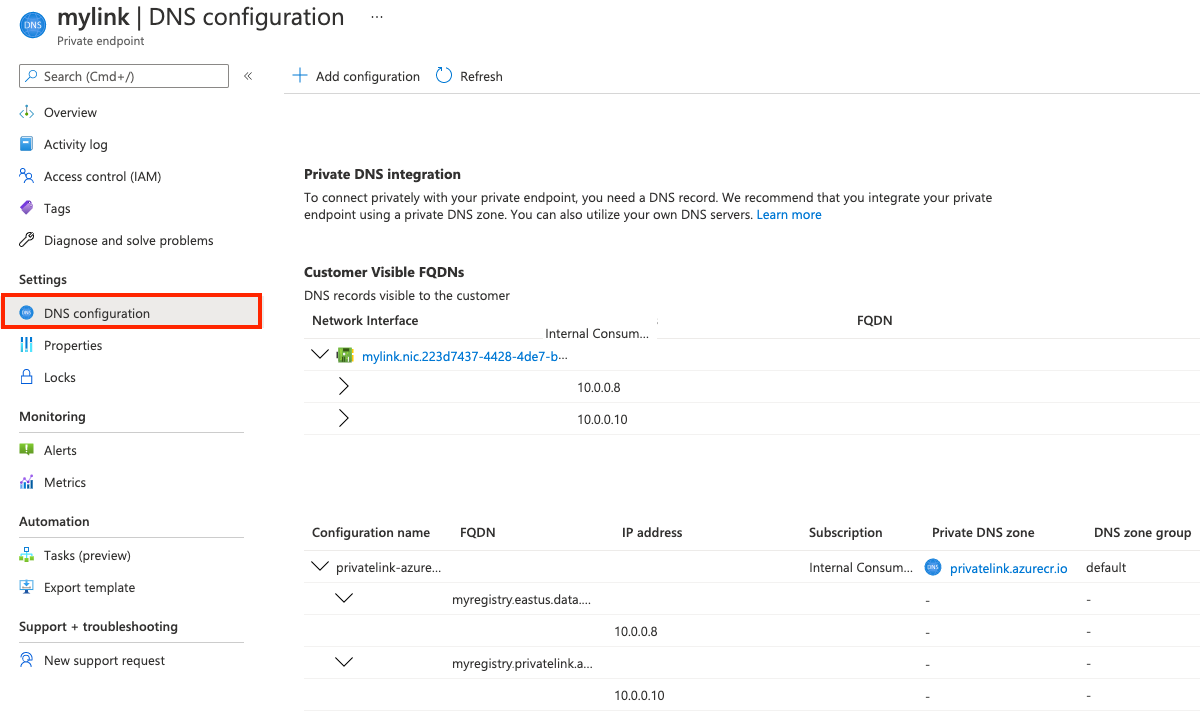

Confirmer la configuration du point de terminaison

Une fois le point de terminaison privé créé, les paramètres DNS dans la zone privée apparaissent avec les paramètres Points de terminaison privés dans le portail :

- Dans le portail, accédez à votre registre de conteneurs et sélectionnez Paramètres > Mise en réseau.

- Sous l’onglet Points de terminaison privés, sélectionnez le point de terminaison privé que vous avez créé.

- Sélectionner Configuration DNS.

- Consultez les paramètres de la liaison et les paramètres DNS personnalisés.

Configurer le point de terminaison privé - CLI

Les exemples Azure CLI fournis dans cet article utilisent les variables d’environnement suivantes. Vous devez disposer des noms d’un registre de conteneurs, d’un réseau virtuel et d’un sous-réseau pour configurer un point de terminaison privé. Remplacez les valeurs par celles appropriées pour votre environnement. Tous les exemples sont mis en forme pour l’interpréteur de commandes Bash :

REGISTRY_NAME=<container-registry-name>

REGISTRY_LOCATION=<container-registry-location> # Azure region such as westeurope where registry created

RESOURCE_GROUP=<resource-group-name> # Resource group for your existing virtual network and subnet

NETWORK_NAME=<virtual-network-name>

SUBNET_NAME=<subnet-name>

Désactiver les stratégies réseau dans le sous-réseau

Désactivez les stratégies réseau telles que les groupes de sécurité réseau dans le sous-réseau pour le point de terminaison privé. Mettez à jour votre configuration de sous-réseau avec az network vnet subnet update :

az network vnet subnet update \

--name $SUBNET_NAME \

--vnet-name $NETWORK_NAME \

--resource-group $RESOURCE_GROUP \

--disable-private-endpoint-network-policies

Configurer la zone DNS privée

Créez une zone Azure DNS privée pour le domaine du registre de conteneurs Azure privé. Dans les étapes ultérieures, vous allez créer des enregistrements DNS pour votre domaine de registre dans cette zone DNS. Pour plus d’informations, consultez Options de configuration DNS plus loin dans cet article.

Pour utiliser une zone privée afin de remplacer la résolution DNS par défaut pour votre registre de conteneurs Azure, la zone doit être nommée privatelink.azurecr.io. Exécutez la commande az network private-dns zone create suivante pour créer la zone privée :

az network private-dns zone create \

--resource-group $RESOURCE_GROUP \

--name "privatelink.azurecr.io"

Créer un lien d’association

Exécutez az network private-dns link vnet create pour associer votre zone privée au réseau virtuel. Cet exemple crée un lien appelé myDNSLink.

az network private-dns link vnet create \

--resource-group $RESOURCE_GROUP \

--zone-name "privatelink.azurecr.io" \

--name MyDNSLink \

--virtual-network $NETWORK_NAME \

--registration-enabled false

Créer un point de terminaison de registre privé

Dans cette section, créez le point de terminaison privé du registre dans le réseau virtuel. Tout d’abord, obtenez l’ID de ressource de votre registre :

REGISTRY_ID=$(az acr show --name $REGISTRY_NAME \

--query 'id' --output tsv)

Exécutez la commande az network private-endpoint create pour créer le point de terminaison privé du registre.

L’exemple suivant crée le point de terminaison myPrivateEndpoint et la connexion de service myConnection. Pour spécifier une ressource de registre de conteneurs pour le point de terminaison, transmettez --group-ids registry :

az network private-endpoint create \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--vnet-name $NETWORK_NAME \

--subnet $SUBNET_NAME \

--private-connection-resource-id $REGISTRY_ID \

--group-ids registry \

--connection-name myConnection

Obtenir la configuration IP du point de terminaison

Pour configurer les enregistrements DNS, récupérez la configuration IP du point de terminaison privé. Deux adresses IP privées sont associées à l’interface réseau du point de terminaison privé dans cet exemple pour le registre de conteneurs : une pour le registre proprement dit et l’autre pour le point de terminaison de données du registre. Si votre registre est géo-répliqué, une adresse IP supplémentaire est associée à chaque réplica.

Tout d’abord, exécutez az network private-endpoint show pour interroger le point de terminaison privé afin d’obtenir l’ID d’interface réseau :

NETWORK_INTERFACE_ID=$(az network private-endpoint show \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--query 'networkInterfaces[0].id' \

--output tsv)

Les commandes az network nic show suivantes obtiennent les adresses IP privées et les noms de domaine complet pour le registre de conteneurs et le point de terminaison de données du registre :

REGISTRY_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateIPAddress" \

--output tsv)

DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateIPAddress" \

--output tsv)

# An FQDN is associated with each IP address in the IP configurations

REGISTRY_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateLinkConnectionProperties.fqdns" \

--output tsv)

DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Points de terminaison supplémentaires pour les géo-réplicas

Si votre registre est géorépliqué, interrogez le point de terminaison de données supplémentaire pour chaque réplica du registre. Par exemple, dans la région eastus :

REPLICA_LOCATION=eastus

GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateIPAddress" \

--output tsv)

GEO_REPLICA_DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Une fois qu’une nouvelle géoréplication est ajoutée, une connexion de point de terminaison privé est définie pour être en attente. Pour approuver une connexion de point de terminaison privé configurée manuellement, exécutez la commande acr private-endpoint-connection approve.

Créer des enregistrements DNS dans la zone privée

Les commandes suivantes créent des enregistrements DNS dans la zone privée pour le point de terminaison du registre et son point de terminaison de données. Par exemple, si vous avez un registre nommé myregistry dans la région westeurope, les noms des points de terminaison sont myregistry.azurecr.io et myregistry.westeurope.data.azurecr.io.

Tout d’abord, exécutez az network private-dns record-set a create pour créer des jeux d’enregistrements A vides pour le point de terminaison du registre et le point de terminaison de données :

az network private-dns record-set a create \

--name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

# Specify registry region in data endpoint name

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

Exécutez la commande az network private-dns record-set a add-record pour créer les enregistrements A pour le point de terminaison du registre et le point de terminaison de données :

az network private-dns record-set a add-record \

--record-set-name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $REGISTRY_PRIVATE_IP

# Specify registry region in data endpoint name

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $DATA_ENDPOINT_PRIVATE_IP

Enregistrements supplémentaires pour les géo-réplicas

Si votre registre est géo-répliqué, créez des paramètres DNS supplémentaires pour chaque réplica. Poursuivre l’exemple dans la région eastus :

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP

La liaison privée est désormais configurée et prête à être utilisée.

Désactiver l’accès public

Pour de nombreux scénarios, désactivez l’accès au registre à partir de réseaux publics. Cette configuration empêche les clients situés en dehors du réseau virtuel d’atteindre les points de terminaison du registre.

Désactiver l’accès public (portail)

- Dans le portail, accédez à votre registre de conteneurs et sélectionnez Paramètres > Mise en réseau.

- Sous l’onglet Accès public, dans Autoriser l’accès au réseau public, sélectionnez Désactivé. Ensuite, sélectionnez Enregistrer.

Désactiver l’accès public (CLI)

Notes

Si l’accès public est désactivé, les commandes az acr build ne fonctionnent plus.

Pour désactiver l’accès public à l’aide d’Azure CLI, exécutez az acr update et définissez --public-network-enabled avec false.

az acr update --name $REGISTRY_NAME --public-network-enabled false

Exécuter az acr build avec le point de terminaison privé et le registre privé

Remarque

Une fois que vous avez désactivé l’accès ici au réseau public, les commandes az acr build ne fonctionnent plus.

À moins que vous n’utilisiez des pools d’agents dédiés, il est généralement nécessaire d’utiliser les IP publiques. Les tâches réservent un ensemble d’IP publiques dans chaque région pour les requêtes sortantes. Si nécessaire, nous avons la possibilité d’ajouter ces adresses IP à la liste autorisée de notre pare-feu pour une communication transparente.La commande az acr build utilise le même ensemble d’adresses IP que les tâches.

Considérez les options suivantes pour exécuter az acr build correctement.

- Affecter un pool d’agents dédié.

- Si le pool d’agents n’est pas disponible dans la région, ajoutez l’adresse IPv4 de la balise de service Azure Container Registry régionale aux règles d’accès au pare-feu. Les tâches réservent un ensemble d’adresses IP publiques dans chaque région (alias Balise de service AzureContainerRegistry) pour les requêtes sortantes. Vous pouvez choisir d’ajouter les adresses IP dans la liste autorisée du pare-feu.

- Créez une tâche ACR avec une identité managée et activez les services approuvés pour accéder à ACR avec des restrictions réseau.

Désactiver l’accès à un registre de conteneurs à l’aide d’un point de terminaison de service

Important

Le registre de conteneurs ne prend pas en charge l’activation des fonctionnalités de liaison privée et de point de terminaison de service configurées à partir d’un réseau virtuel.

Une fois l’accès public au Registre désactivé et la liaison privée configurée, vous pouvez désactiver l’accès du point de terminaison de service à un registre de conteneurs à partir d’un réseau virtuel en supprimant des règles de réseau virtuel.

- Exécutez la commande

az acr network-rule listpour répertorier les règles de réseau existantes. - Exécutez la commande

az acr network-rule removepour supprimer la règle de réseau.

Valider la connexion de liaison privée

Vous devez vérifier que les ressources contenues dans le sous-réseau du point de terminaison privé se connectent à votre registre via une adresse IP privée, et qu’elles sont intégrées à la zone DNS privée appropriée.

Pour valider la connexion de liaison privée, connectez-vous à la machine virtuelle que vous avez configurée dans le réseau virtuel.

Exécutez un utilitaire tel que nslookup ou dig pour rechercher l’adresse IP de votre registre via la liaison privée. Par exemple :

dig $REGISTRY_NAME.azurecr.io

L’exemple de sortie montre l’adresse IP du registre dans l’espace d’adressage du sous-réseau :

[...]

; <<>> DiG 9.11.3-1ubuntu1.13-Ubuntu <<>> myregistry.azurecr.io

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 52155

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 65494

;; QUESTION SECTION:

;myregistry.azurecr.io. IN A

;; ANSWER SECTION:

myregistry.azurecr.io. 1783 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 10 IN A 10.0.0.7

[...]

Comparez ce résultat avec l’adresse IP publique dans la sortie dig pour le même registre via un point de terminaison public :

[...]

;; ANSWER SECTION:

myregistry.azurecr.io. 2881 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 2881 IN CNAME xxxx.xx.azcr.io.

xxxx.xx.azcr.io. 300 IN CNAME xxxx-xxx-reg.trafficmanager.net.

xxxx-xxx-reg.trafficmanager.net. 300 IN CNAME xxxx.westeurope.cloudapp.azure.com.

xxxx.westeurope.cloudapp.azure.com. 10 IN A 20.45.122.144

[...]

Opérations de registre via la liaison privée

Vérifiez également que vous pouvez effectuer des opérations de registre à partir de la machine virtuelle dans le sous-réseau. Établissez une connexion SSH à votre machine virtuelle et exécutez az acr login pour vous connecter à votre registre. Selon la configuration de votre machine virtuelle, vous pouvez être amené à préfixer les commandes suivantes avec sudo.

az acr login --name $REGISTRY_NAME

Effectuez des opérations de registre telles que docker pull pour extraire (pull) un exemple d’image du registre. Remplacez hello-world:v1 par une image et une balise appropriées pour votre registre, précédées du nom du serveur de connexion du registre (entièrement en minuscules) :

docker pull myregistry.azurecr.io/hello-world:v1

Docker tire (pull) correctement l’image sur la machine virtuelle.

Gérer les connexions de point de terminaison privé

Gérez les connexions de point de terminaison privé d’un registre à l’aide du portail Azure ou en utilisant des commandes dans le groupe de commandes az acr private-endpoint-connection. Ces opérations incluent l’approbation, la suppression, le fait de lister, le rejet et l’affichage des détails des connexions de point de terminaison privé d’un registre.

Par exemple, pour lister les connexions de point de terminaison privé d’un registre, exécutez la commande az acr private-endpoint-connection list. Par exemple :

az acr private-endpoint-connection list \

--registry-name $REGISTRY_NAME

Quand vous configurez une connexion de point de terminaison privé via la procédure décrite dans cet article, le registre accepte automatiquement les connexions à partir des clients et des services qui ont des autorisations Azure RBAC sur le registre. Vous pouvez configurer le point de terminaison pour exiger l’approbation manuelle des connexions. Pour obtenir des informations sur l’approbation et le rejet des connexions de point de terminaison privé, consultez Gérer une connexion de point de terminaison privé.

Important

Actuellement, si vous supprimez un point de terminaison privé d’un registre, vous devrez peut-être également supprimer la liaison entre le réseau virtuel et la zone privée. Si la liaison n’est pas supprimée, une erreur similaire à unresolvable host est susceptible de s’afficher.

Options de configuration DNS

Le point de terminaison privé de cet exemple s’intègre à une zone DNS privée associée à un réseau virtuel de base. Cette configuration utilise directement le service DNS fourni par Azure pour résoudre le nom de domaine complet public du registre en ses adresses IP privées dans le réseau virtuel.

La liaison privée prend en charge des scénarios de configuration DNS supplémentaires qui utilisent la zone privée, y compris des solutions DNS personnalisées. Par exemple, vous pouvez avoir une solution DNS personnalisée déployée dans le réseau virtuel ou localement dans un réseau que vous connectez au réseau virtuel à l’aide d’une passerelle VPN ou d’Azure ExpressRoute.

Pour résoudre le nom de domaine complet public du registre en adresse IP privée dans ces scénarios, vous devez configurer un redirecteur au niveau du serveur vers le service DNS fourni par Azure (168.63.129.16). Les options et les étapes exactes de configuration dépendent de vos réseaux et DNS existants. Pour obtenir des exemples, consultez Configuration DNS des points de terminaison privés Azure.

Important

Si, pour la haute disponibilité, vous avez créé des points de terminaison privés dans plusieurs régions, nous vous recommandons d’utiliser un groupe de ressources distinct dans chaque région et d’y placer le réseau virtuel et la zone DNS privée associés. Cette configuration permet également d’éviter une résolution DNS imprévisible causée par le partage de la même zone DNS privée.

Configurer manuellement les enregistrements DNS

Pour certains scénarios, vous devrez peut-être configurer manuellement les enregistrements DNS dans une zone privée au lieu d’utiliser la zone privée fournie par Azure. Veillez à créer des enregistrements pour chacun des points de terminaison suivants : le point de terminaison du registre, le point de terminaison de données du registre, et le point de terminaison de données pour tout réplica régional supplémentaire. Si tous les enregistrements ne sont pas configurés, le registre risque d’être inaccessible.

Important

Si vous ajoutez par la suite un nouveau réplica, vous devez ajouter manuellement un nouvel enregistrement DNS pour le point de terminaison de données dans cette région. Par exemple, si vous créez un réplica myregistry dans l’emplacement northeurope, ajoutez un enregistrement pour myregistry.northeurope.data.azurecr.io.

Les noms de domaine complets et les adresses IP privées dont vous avez besoin pour créer des enregistrements DNS sont associés à l’interface réseau du point de terminaison privé. Vous pouvez obtenir ces informations à l’aide du Portail Azure ou Azure CLI.

- Dans le portail, accédez à votre point de terminaison privé, puis sélectionnez Configuration DNS.

- À l’aide d’Azure CLI, exécutez la commande az network nic show. Pour obtenir des exemples de commandes, consultez Obtenir la configuration IP du point de terminaison plus haut dans cet article.

Après avoir créé les enregistrements DNS, vérifiez que les noms de domaine complets du registre sont correctement résolus en leurs adresses IP privées respectives.

Nettoyer les ressources

Pour nettoyer vos ressources dans le portail, accédez à votre groupe de ressources. Une fois le groupe de ressources chargé, cliquez sur Supprimer le groupe de ressources pour supprimer le groupe de ressources et les ressources à cet endroit.

Si vous avez créé toutes les ressources Azure dans le même groupe de ressources et que vous n’en avez plus besoin, vous pouvez éventuellement supprimer les ressources à l’aide d’une seule commande az group delete :

az group delete --name $RESOURCE_GROUP

Intégration à un registre avec liaison privée activée

Pour extraire du contenu d’un registre avec liaison privée activée, les clients doivent autoriser l’accès au point de terminaison REST du Registre, tout comme aux points de terminaison de données régionaux. Le proxy client ou le pare-feu doit autoriser l’accès au

Point de terminaison REST : {REGISTRY_NAME}.azurecr.io Point(s) de terminaison de données : {REGISTRY_NAME}.{REGISTRY_LOCATION}.data.azurecr.io

Pour un registre géo-répliqué, le client doit configurer l’accès au point de terminaison de données pour chaque réplica régional.

Vous devez mettre à jour la configuration de routage du proxy client et du pare-feu client avec les points de terminaison de données afin de correctement gérer les demandes de tirage. Un proxy client fournit un contrôle central du trafic pour les requêtes sortantes. Un proxy client n’est pas nécessaire pour gérer le trafic local, vous pouvez ajouter dans la section noProxy pour contourner le proxy. En savoir plus sur la documentation de proxy HTTP à intégrer à AKS.

Les requêtes adressées au serveur de jetons au moyen d’une connexion de point de terminaison privé ne nécessitent pas la configuration du point de terminaison de données.

Étapes suivantes

Pour en savoir plus sur Liaison privée (Private Link), consultez la documentation Azure Private Link.

Pour vérifier les paramètres DNS dans le réseau virtuel qui achemine vers un point de terminaison privé, exécutez la commande az acr check-health avec le paramètre

--vnet. Pour plus d’informations, consultez Vérifier l’intégrité d’un registre de conteneurs Azure.Si vous devez configurer des règles d’accès au registre derrière un pare-feu client, consultez Configurer des règles pour accéder à un registre de conteneurs Azure derrière un pare-feu.

Résoudre les problèmes de connectivité d’Azure Private Endpoint.

Si vous devez déployer des instances Azure Container qui peuvent extraire des images d’un ACR via un point de terminaison privé, consultez Déployer sur des instances de conteneur Azure à partir d’Azure Container Registry à l’aide d’un point d’une identité managée.

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour