Chiffrer Azure Data Factory avec des clés gérées par le client

S’APPLIQUE À :  Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Conseil

Essayez Data Factory dans Microsoft Fabric, une solution d’analyse tout-en-un pour les entreprises. Microsoft Fabric couvre tous les aspects, du déplacement des données à la science des données, en passant par l’analyse en temps réel, l’aide à la décision et la création de rapports. Découvrez comment démarrer un nouvel essai gratuitement !

Azure Data Factory chiffre les données au repos, y compris les définitions d’entités et les données mises en cache pendant les exécutions. Par défaut, les données sont chiffrées à l’aide d’une clé générée de manière aléatoire et gérée par Microsoft, qui est affectée de manière unique à votre fabrique de données. Pour plus de sécurité, vous pouvez maintenant activer la fonctionnalité Bring Your Own Key (BYOK) avec des clés gérées par le client dans Azure Data Factory. Lorsque vous spécifiez une clé gérée par le client, Data Factory utilise à la fois la clé système Data Factory et la clé CMK pour chiffrer les données client. L’absence d’une de ces clés entraîne le refus d’accès aux données et à la fabrique.

Azure Key Vault est nécessaire pour stocker les clés gérées par le client. Vous pouvez créer vos propres clés et les stocker dans un coffre de clés, ou utiliser les API d’Azure Key Vault pour générer des clés. Key Vault et Data Factory doivent se trouver dans le même locataire Microsoft Entra et dans la même région, mais ils peuvent se trouver dans des abonnements différents. Pour plus d’informations sur le coffre de clés Azure, consultez la page Présentation du coffre de clés Azure

À propos des clés gérées par le client

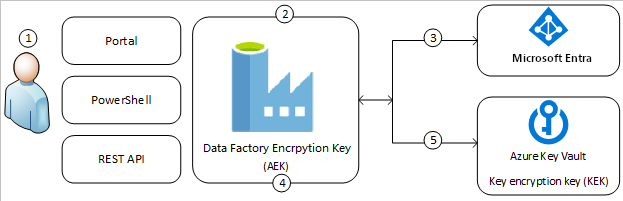

Le diagramme suivant montre comment Data Factory utilise l’ID Microsoft Entra et Azure Key Vault pour effectuer des requêtes à l’aide de la clé gérée par le client :

La liste suivante décrit les étapes numérotées dans le diagramme :

- Un administrateur Azure Key Vault accorde des autorisations d’accès à des clés de chiffrement à l’identité managée associée à la fabrique de données

- Un administrateur Data Factory active la fonctionnalité de clé gérée par le client dans la fabrique

- Data Factory utilise l’identité managée associée à la fabrique pour authentifier l’accès à Azure Key Vault via Microsoft Entra ID

- Data Factory encapsule la clé de chiffrement de la fabrique avec la clé du client dans Azure Key Vault

- Pour les opérations de lecture/écriture, Data Factory envoie des requêtes à Azure Key Vault pour désencapsuler la clé de chiffrement du compte afin d’effectuer des opérations de chiffrement et de déchiffrement

Il existe deux façons d’ajouter un chiffrement à clé gérée par le client aux fabriques de données. L’une consiste à procéder au moment de la création des fabriques dans le portail Azure, l’autre après leur création, dans l’interface utilisateur de Data Factory.

Conditions préalables : configurer Azure Key Vault et générer des clés

Activer Suppression réversible et Ne pas vider dans Azure Key Vault

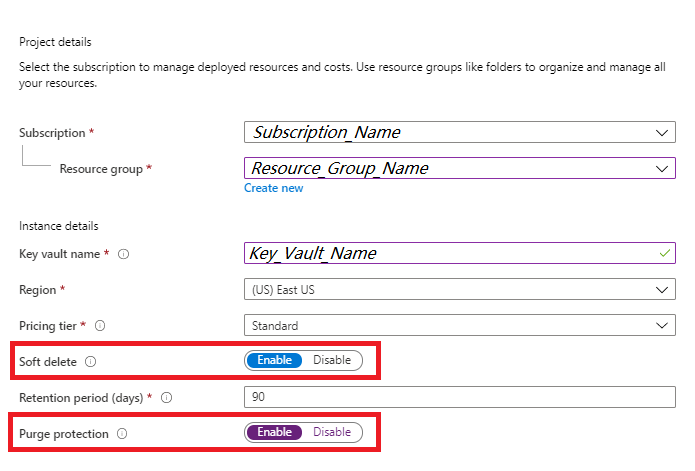

Pour utiliser des clés gérées par le client avec Data Factory, deux propriétés doivent être configurées sur le coffre de clés, Suppression réversible et Ne pas vider. Ces propriétés peuvent être activées à l’aide de PowerShell ou d’Azure CLI sur un coffre de clés nouveau ou existant. Pour savoir comment activer ces propriétés sur un coffre de clés existant, consultez Gestion de la récupération d’Azure Key Vault avec suppression réversible et protection contre la suppression définitive.

Si vous créez un coffre de clés Azure par le biais du portail Azure, les options Suppression réversible et Ne pas vider peuvent être activées comme suit :

Accorder à Data Factory l’accès à Azure Key Vault

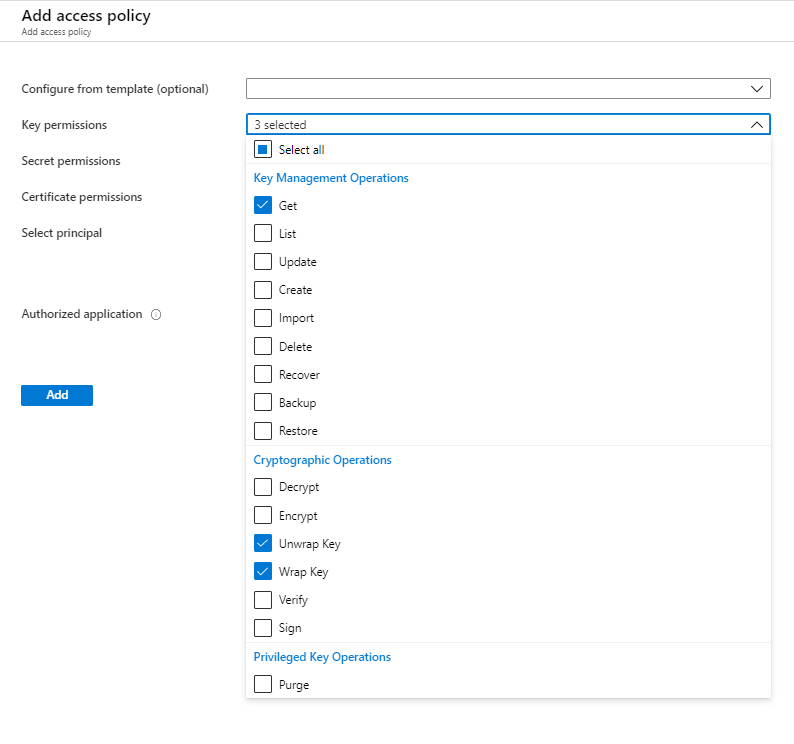

Vérifiez qu’Azure Key Vault et Azure Data Factory se trouvent dans le même locataire Microsoft Entra et dans la même région. À partir du contrôle d’accès Azure Key Vault, accordez à la fabrique de données les autorisations suivantes : Obtenir, Ne pas inclure la clé et Inclure la clé. Ces autorisations sont requises pour activer des clés gérées par le client dans Data Factory.

Si vous souhaitez ajouter le chiffrement à clé gérée par le client après la création de la fabrique dans l’interface utilisateur de Data Factory, assurez-vous que l’identité du service managé (MSI) de la fabrique de données dispose des trois autorisations pour Key Vault.

Si vous souhaitez ajouter le chiffrement à clé gérée par le client pendant la création de la fabrique dans le portail Azure, assurez-vous que l’identité managée affectée par l’utilisateur (UA-MI) dispose des trois autorisations pour Key Vault.

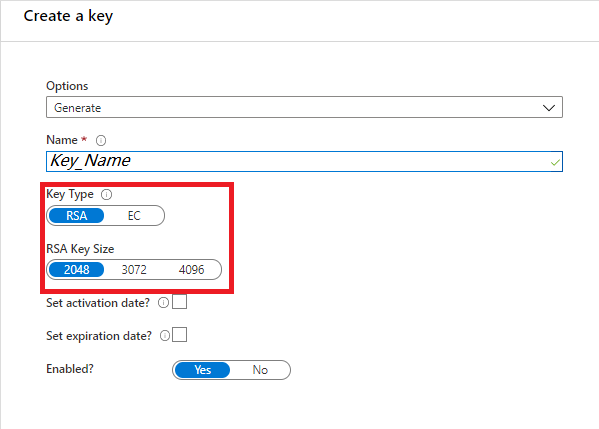

Générer ou charger une clé gérée par le client sur Azure Key Vault

Vous pouvez créer vos propres clés et les stocker dans un coffre de clés. Si vous préférez, vous pouvez utiliser les API Azure Key Vault pour générer des clés. Seules les clés RSA sont prises en charge avec le chiffrement Data Factory. RSA-HSM est également pris en charge. Pour plus d’informations, consultez À propos des clés, des secrets et des certificats.

Activer des clés gérées par le client

Après la création de la fabrique dans l’interface utilisateur de Data Factory

Cette section explique comment ajouter le chiffrement à clé gérée par le client dans l’interface utilisateur de Data Factory, après la création de la fabrique.

Notes

Une clé gérée par le client ne peut être configurée que sur une fabrique de données vide. La fabrique de données ne peut pas contenir de ressources telles que des services liés, des pipelines et des flux de données. Il est recommandé d’activer la clé gérée par le client juste après la création de la fabrique.

Important

Cette approche ne fonctionne pas avec les fabriques managées compatibles avec les réseaux virtuels. Si vous souhaitez chiffrer de telles fabriques, envisagez l’autre procédure.

Assurez-vous que l’identité MSI de la fabrique de données dispose des autorisations Obtenir, Ne pas inclure la clé et Inclure la clé pour Key Vault.

Vérifiez que la fabrique de données est vide. La fabrique de données ne peut pas contenir de ressources telles que des services liés, des pipelines et des flux de données. Pour le moment, le déploiement d’une clé gérée par le client vers une fabrique non vide génère une erreur.

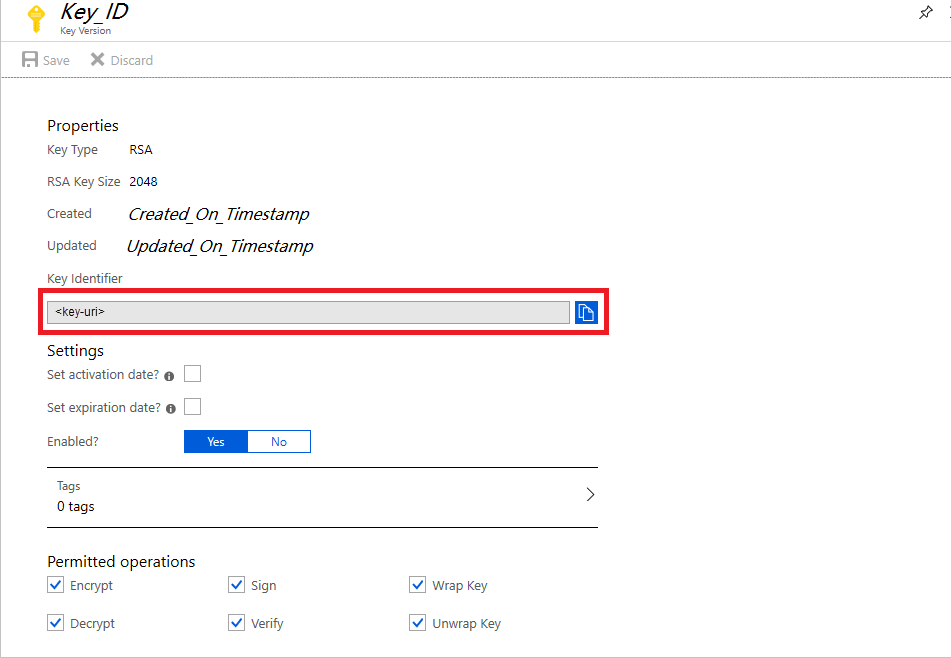

Pour localiser l’URI de la clé dans le portail Azure, naviguez jusqu'à Azure Key Vault, puis sélectionnez le paramètre Clés. Sélectionnez la clé souhaitée, puis resélectionnez-la pour afficher ses versions. Sélectionner une version de clé pour afficher les paramètres

Copiez la valeur du champ Identificateur de clé, qui fournit l’URI.

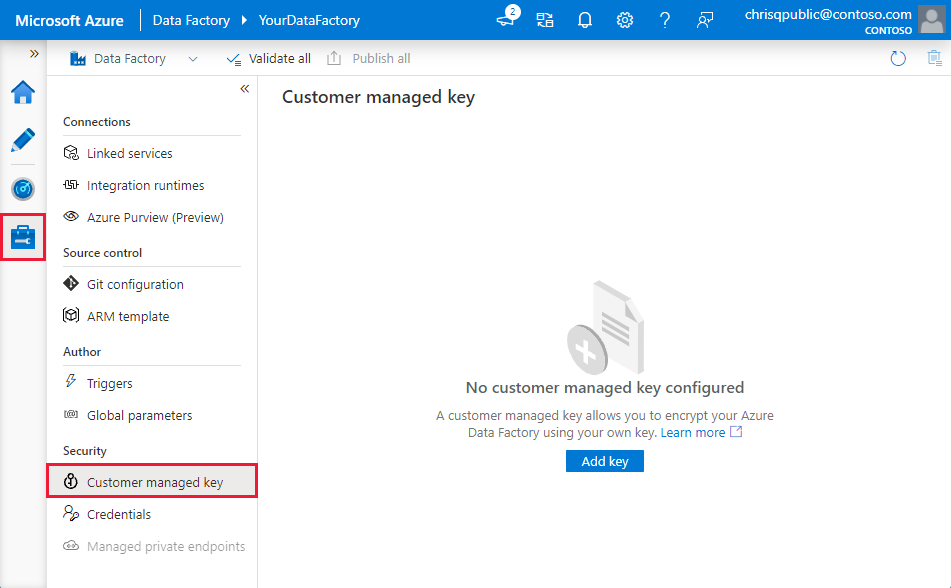

Lancez le portail Azure Data Factory, puis, à l’aide de la barre de navigation sur la gauche, accédez au portail de gestion Data Factory.

Cliquez sur l’icône Clé gérée par le client.

Entrer l’URI de la clé gérée par le client que vous avez copiée précédemment

Cliquez sur Enregistrer ; le chiffrement de la clé gérée par le client est activé pour Data Factory

Pendant la création de la fabrique dans le portail Azure

Cette section explique comment ajouter le chiffrement à clé gérée par le client dans le portail Azure, pendant le déploiement de la fabrique.

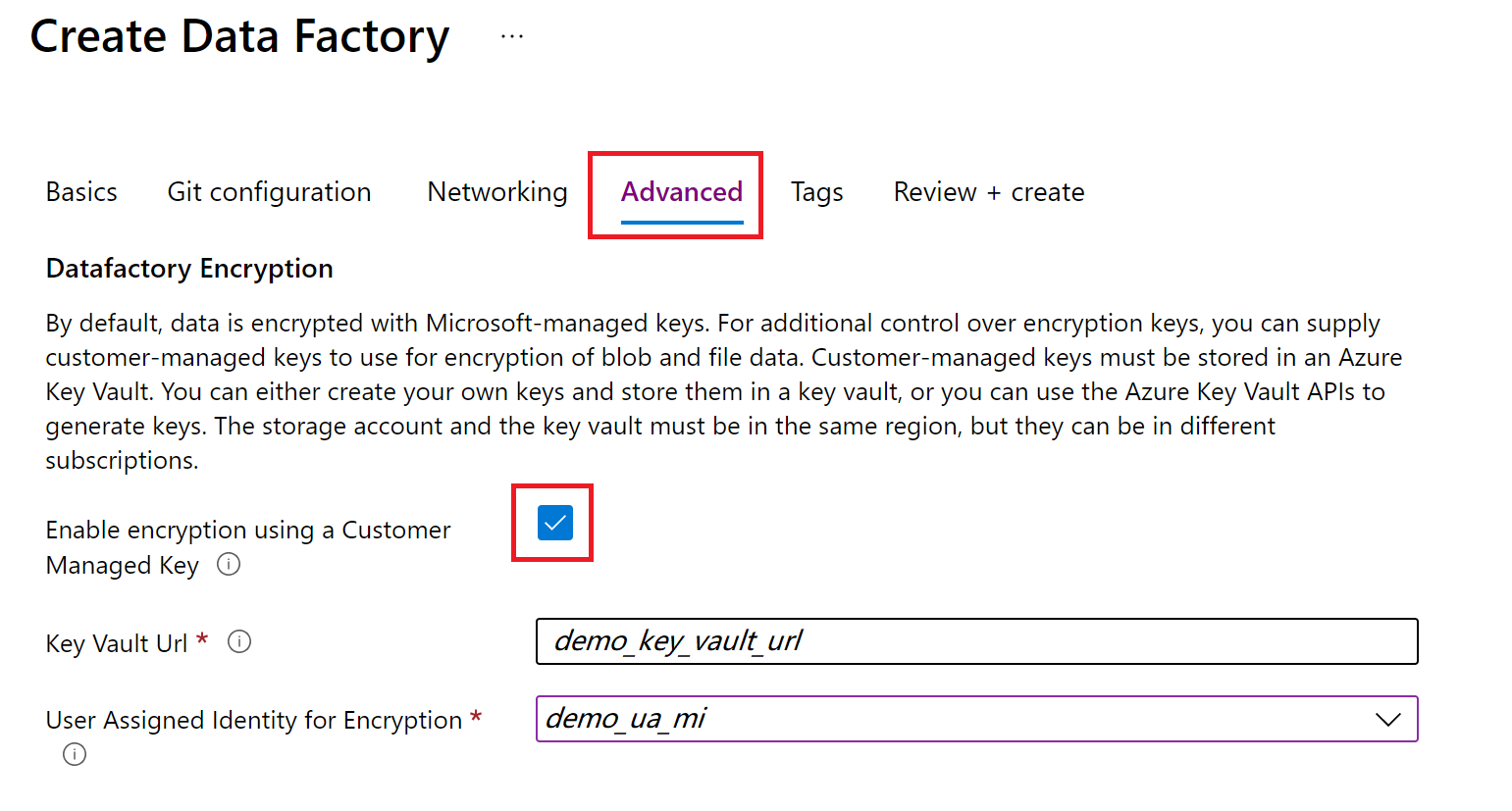

Pour chiffrer la fabrique, Data Factory doit d’abord récupérer la clé gérée par le client de Key Vault. Étant donné que le déploiement de la fabrique est toujours en cours, l’identité MSI n’est pas encore disponible pour effectuer l’authentification auprès de Key Vault. Ainsi, pour utiliser cette approche, le client doit attribuer une identité UA-MI à la fabrique de données. Nous supposons que les rôles sont définis dans l’identité UA-MI et procédons à l’authentification auprès de Key Vault.

Pour en savoir plus sur les identités managées affectées par l’utilisateur, consultez Types d’identités managées et Attribution de rôle pour une identité managée affectée par l’utilisateur.

Assurez-vous que l’identité managée affectée par l’utilisateur (UA-MI) dispose des autorisations Obtenir, Ne pas inclure la clé et Inclure la clé pour Key Vault.

Sous l’onglet Avancé, cochez la case Activer le chiffrement avec une clé gérée par le client.

Fournissez l’URL de la clé gérée par le client stockée dans Key Vault.

Sélectionnez une identité managée affectée par l’utilisateur appropriée pour effectuer l’authentification auprès de Key Vault.

Poursuivez le déploiement de la fabrique.

Mettre à jour la version de la clé

Lors de la création d’une nouvelle version d’une clé, mettez à jour la fabrique de données afin qu’elle utilise cette nouvelle version. Suivez les étapes similaires décrites dans la section consacrée à l’interface utilisateur de Data Factory, notamment :

Rechercher l’URI de la nouvelle version de clé via le portail Azure Key Vault

Accéder au paramètre Clé gérée par le client

Remplacer et coller l’URI de la nouvelle clé

Cliquer sur Enregistrer ; Data Factory chiffrera à présent les données avec la nouvelle version de clé

Utiliser une autre clé

Pour modifier la clé utilisée pour le chiffrement Data Factory, vous devez mettre à jour manuellement les paramètres dans Data Factory. Suivez les étapes similaires décrites dans la section consacrée à l’interface utilisateur de Data Factory, notamment :

Rechercher l’URI de la nouvelle clé via le portail Azure Key Vault

Accéder au paramètre Clé gérée par le client

Remplacer et coller l’URI de la nouvelle clé

Cliquer sur Enregistrer ; Data Factory chiffrera à présent les données avec la nouvelle clé

Désactiver les clés gérées par le client

Par défaut, une fois que la fonctionnalité de clé gérée par le client est activée, vous ne pouvez pas supprimer l’étape de sécurité supplémentaire. Le système attendra toujours une clé fournie par le client pour chiffrer les fabriques et les données.

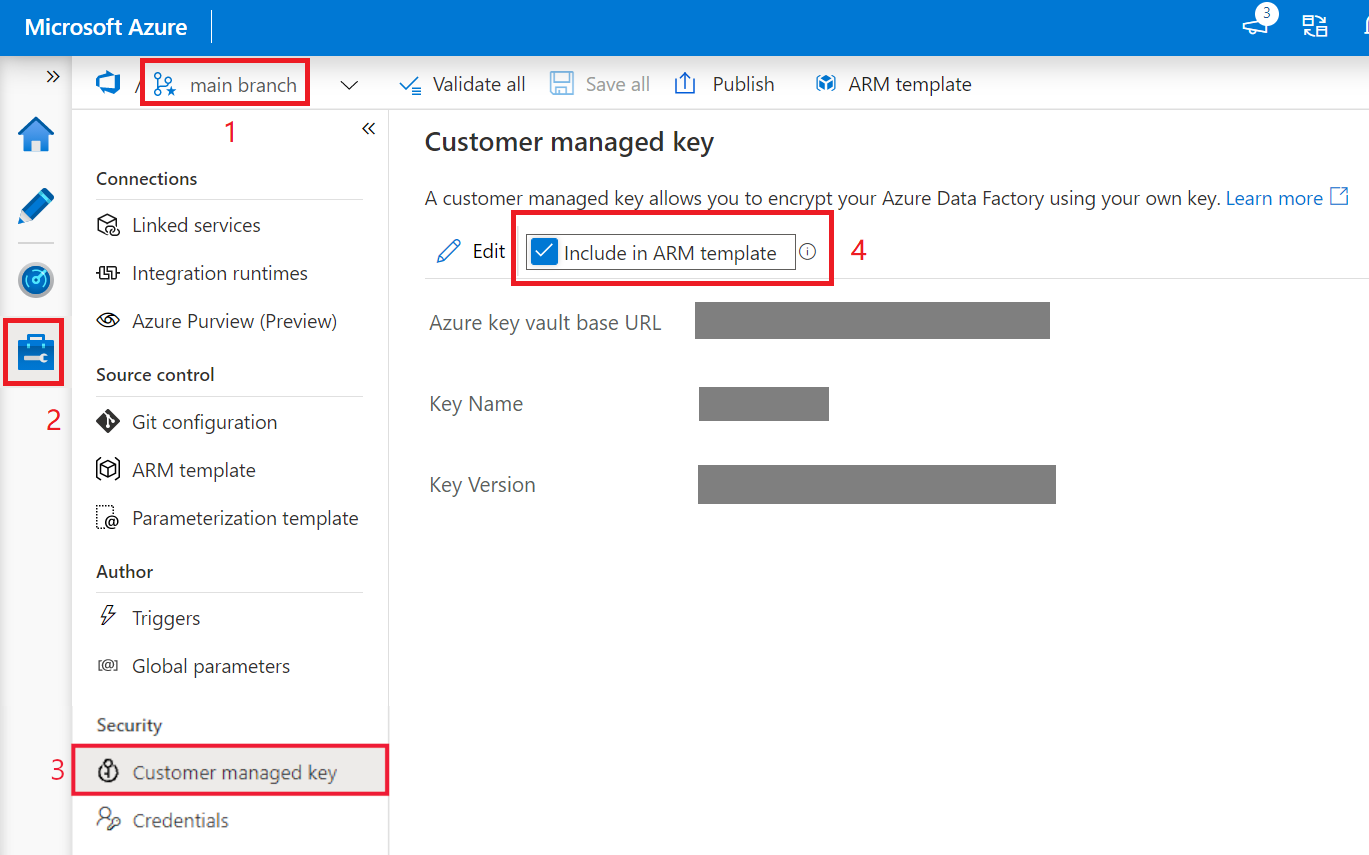

Clé gérée par le client et intégration et déploiement continus

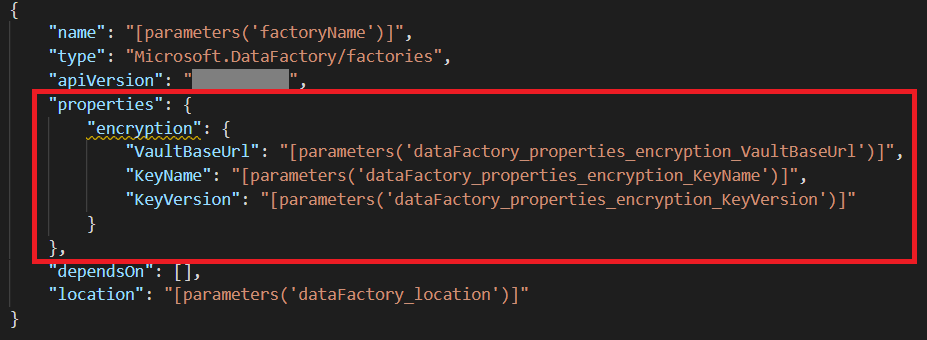

Par défaut, la configuration de CMK n’est pas incluse dans le modèle ARM (Azure Resource Manager). Pour inclure les paramètres de chiffrement à clé gérée par le client dans le modèle ARM pour l’intégration continue (CI/CD) :

- S’assurer que la fabrique est en mode Git

- Accéder au portail de gestion - section clé gérée par le client

- Sélectionner l’option Inclure dans le modèle ARM

Les paramètres suivants seront ajoutés dans le modèle ARM. Ces propriétés peuvent être paramétrées dans des pipelines d’intégration et de livraison continues en modifiant la configuration des paramètres Azure Resource Manager.

Notes

L’ajout du paramètre de chiffrement aux modèles ARM ajoute un paramètre de niveau fabrique qui remplace les autres paramètres de niveau fabrique, tels que les configurations git, dans d’autres environnements. Si ces paramètres sont activés dans un environnement avec privilèges élevés, comme UAT ou PROD, reportez-vous à Paramètres globaux dans CI/CD.

Contenu connexe

Consultez les didacticiels pour en savoir plus sur l’utilisation de Data Factory dans d’autres scénarios.