Validation des alertes dans Microsoft Defender pour le cloud

Ce document est conçu pour vous apprendre à vérifier si votre système est correctement configuré pour les alertes dans Microsoft Defender pour le cloud.

Que sont les alertes de sécurité ?

Les alertes sont les notifications générées par Defender pour le cloud lorsqu’il détecte des menaces pesant sur des ressources. Il hiérarchise et répertorie les alertes ainsi que les informations vous permettant d’analyser rapidement le problème. Defender pour le cloud fournit également des suggestions sur la manière dont vous pouvez corriger les problèmes liés à une attaque.

Pour plus d’informations, consultez Alertes de sécurité dans Defender pour le cloud et Gestion et résolution des alertes de sécurité.

Prérequis

Pour recevoir toutes les alertes, vos machines et les espaces de travail Log Analytics connectés doivent se trouver dans le même locataire.

Générer des exemples d’alertes de sécurité

Si vous utilisez la nouvelle expérience des alertes en préversion comme décrit dans Gérer et répondre aux alertes de sécurité dans Microsoft Defender pour le cloud, vous pouvez créer des exemples d’alertes dans la page des alertes de sécurité du Portail Azure.

Utilisez des exemples d’alertes pour :

- évaluer la valeur et les capacités de vos plans Microsoft Defender.

- valider les configurations que vous avez effectuées pour vos alertes de sécurité (telles que les intégrations SIEM, l’automatisation de workflows et les notifications par e-mail).

Pour créer des exemples d’alertes :

En tant qu’utilisateur disposant du rôle Collaborateur de l’abonnement, dans la barre d’outils de la page Alertes de sécurité, sélectionnez Exemples d’alertes.

Sélectionnez l’abonnement.

Sélectionnez le ou les plans Microsoft Defender appropriés pour lesquels vous souhaitez afficher les alertes.

Sélectionnez Créer des exemples d’alertes.

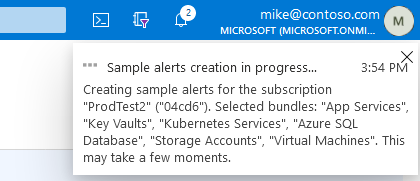

Une notification s’affiche pour vous informer que les exemples d’alertes sont en cours de création :

Après quelques minutes, les alertes s’affichent dans la page des alertes de sécurité. Elles apparaissent également dans tous les autres emplacements que vous avez configurés pour recevoir vos alertes de sécurité Microsoft Defender pour le cloud (SIEM connectés, notifications par e-mail, etc.).

Conseil

Les alertes concernent ont trait à des ressources simulées.

Simuler des alertes sur vos machines virtuelles Azure (Windows)

Une fois l’agent Microsoft Defender for Endpoint installé sur votre ordinateur, dans le cadre de l’intégration de Defender pour serveurs, suivez ces étapes à partir de l’ordinateur sur lequel vous souhaitez être la ressource attaquée de l’alerte :

Ouvrez une invite de ligne de commande avec élévation de privilèges sur l’appareil et exécutez le script :

Accédez à Démarrer et tapez

cmd.Cliquez avec le bouton droit sur Invite de commandes, puis sélectionnez Exécuter en tant qu’administrateur

À l’invite, copiez et exécutez la commande suivante :

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'La fenêtre Invite de commandes se ferme automatiquement. Si la commande aboutit, une nouvelle alerte doit apparaître dans le panneau Alertes de Defender pour le cloud dans un délai de 10 minutes.

La ligne de message dans la zone PowerShell doit se présenter comme ceci :

Vous pouvez également utiliser la chaîne de test EICAR pour effectuer ce test : créez un fichier texte, collez la ligne EICAR, puis enregistrez le fichier sous forme de fichier exécutable sur le lecteur local de votre ordinateur.

Notes

Au moment d’examiner les alertes de test pour Windows, vérifiez que Defender for Endpoint s’exécute avec la protection en temps réel activée. Découvrez comment valider cette configuration.

Simuler des alertes sur vos machines virtuelles Azure (Linux)

Une fois l’agent Microsoft Defender for Endpoint installé sur votre ordinateur, dans le cadre de l’intégration de Defender pour serveurs, suivez ces étapes à partir de l’ordinateur sur lequel vous souhaitez être la ressource attaquée de l’alerte :

Ouvrez une fenêtre de terminal, puis copiez et exécutez la commande suivante :

curl -O https://secure.eicar.org/eicar.com.txtLa fenêtre Invite de commandes se ferme automatiquement. Si la commande aboutit, une nouvelle alerte doit apparaître dans le panneau Alertes de Defender pour le cloud dans un délai de 10 minutes.

Notes

Au moment d’examiner les alertes de test pour Linux, vérifiez que Defender for Endpoint s’exécute avec la protection en temps réel activée. Découvrez comment valider cette configuration.

Simuler des alertes sur Kubernetes

Defender pour les conteneurs fournit des alertes de sécurité pour vos clusters et vos nœuds de cluster sous-jacents. Pour ce faire, Defender pour les conteneurs supervise à la fois le plan de contrôle (serveur d’API) et la charge de travail conteneurisée.

Vous pouvez déterminer si votre alerte est liée au plan de contrôle ou à la charge de travail conteneurisée en fonction de son préfixe. Les alertes de sécurité du plan de contrôle ont un préfixe K8S_, tandis que les alertes de sécurité de la charge de travail d’exécution dans les clusters ont un préfixe K8S.NODE_.

Vous pouvez simuler des alertes pour le plan de contrôle et la charge de travail en effectuant les étapes ci-après.

Simuler des alertes de plan de contrôle (préfixe K8S_)

Composants requis

- Vérifiez que le plan Defender pour les conteneurs est activé.

- ARC uniquement : Vérifiez que le capteur Defender est installé.

- EKS ou GKE uniquement – Vérifiez que les options de provisionnement automatique de la collecte de journaux d’audit par défaut sont activées.

Pour simuler une alerte de sécurité du plan de contrôle Kubernetes :

Exécutez la commande suivante à partir du cluster :

kubectl get pods --namespace=asc-alerttest-662jfi039nVous obtenez la réponse suivante :

No resource found.Attendez 30 minutes.

Dans le portail Azure, accédez à la page des alertes de sécurité de Defender pour le cloud.

Sur le cluster Kubernetes approprié, recherchez l’alerte suivante

Microsoft Defender for Cloud test alert for K8S (not a threat)

Simuler des alertes de charge de travail (préfixe K8S.NODE_)

Composants requis

- Vérifiez que le plan Defender pour les conteneurs est activé.

- Vérifiez que le capteur Defender est installé.

Pour simuler une alerte de sécurité de charge de travail Kubernetes :

Créez un pod sur lequel exécuter une commande de test. Ce pod peut être l’un des pods existants dans le cluster ou un nouveau pod. Vous pouvez créer en utilisant cet exemple de configuration yaml :

apiVersion: v1 kind: Pod metadata: name: mdc-test spec: containers: - name: mdc-test image: ubuntu:18.04 command: ["/bin/sh"] args: ["-c", "while true; do echo sleeping; sleep 3600;done"]Pour créer l’exécution du pod :

kubectl apply -f <path_to_the_yaml_file>Exécutez la commande suivante à partir du cluster :

kubectl exec -it mdc-test -- bashCopiez l’exécutable dans un emplacement distinct et renommez-le

./asc_alerttest_662jfi039navec la commandecp /bin/echo ./asc_alerttest_662jfi039nsuivante.Exécutez le fichier

./asc_alerttest_662jfi039n testing eicar pipe.Attendez 10 minutes.

Dans le portail Azure, accédez à la page des alertes de sécurité de Defender pour le cloud.

Sur le cluster AKS approprié, recherchez l’alerte suivante

Microsoft Defender for Cloud test alert (not a threat).

Vous pouvez également en savoir plus sur la protection de vos nœuds et clusters Kubernetes avec Microsoft Defender pour les conteneurs.

Simuler des alertes pour App Service

Vous pouvez simuler des alertes pour les ressources en cours d’exécution sur App Service.

Créez un site web et attendez 24 heures qu’il soit inscrit auprès de Defender pour le cloud, ou utilisez un site web existant.

Une fois le site web créé, accédez-y à l’aide de l’URL suivante :

Une alerte est générée dans un délai d’environ 1 à 2 heures.

Simuler des alertes pour la protection avancée du stockage contre les menaces

Accédez à un compte de stockage pour lequel Azure Defender pour Stockage est activé.

Sélectionnez l’onglet Conteneurs dans la barre latérale.

Accédez à un conteneur existant ou créez-en un.

Chargez un fichier dans ce conteneur. Évitez de charger des fichiers susceptibles de contenir des données sensibles.

Cliquez avec le bouton droit sur le fichier chargé, puis sélectionnez Générer une signature d’accès partagé.

Sélectionnez le bouton Générer une URL et un jeton SAS (vous n’avez pas besoin de modifier d’options).

Copiez l’URL SAS générée.

Ouvrez le navigateur Tor, que vous pouvez télécharger ici.

Dans le navigateur Tor, accédez à l’URL SAS. Vous devriez maintenant pouvoir voir le fichier qui a été chargé et le télécharger.

Test des alertes AppServices

Pour simuler une alerte EICAR App Services :

- Recherchez le point de terminaison HTTP du site web soit en accédant au panneau du site web App Services sur le portail Azure, soit en utilisant l’entrée DNS personnalisée associée à ce site web. (Le point de terminaison d’URL par défaut du site web Azure App Services présente le suffixe

https://XXXXXXX.azurewebsites.net). Le site web doit être un site web existant et non un site qui a été créé avant de simuler l’alerte. - Accédez à l’URL du site web et ajoutez le suffixe fixe suivant :

/This_Will_Generate_ASC_Alert. L’URL doit se présenter ainsi :https://XXXXXXX.azurewebsites.net/This_Will_Generate_ASC_Alert. La génération de l’alerte peut prendre un certain temps (environ 1,5 heure).

Valider la détection des menaces d’Azure Key Vault

- Si vous n’avez pas encore créé de coffre de clés, veillez à en créer un.

- Après avoir créé le coffre de clés et le secret, accédez à une machine virtuelle disposant d’un accès Internet et téléchargez le navigateur TOR.

- Installez le navigateur TOR sur votre machine virtuelle.

- Une fois l’installation terminée, ouvrez votre navigateur habituel, connectez-vous au portail Azure, puis accédez à la page du coffre de clés. Sélectionnez l’URL mise en évidence et copiez l’adresse.

- Ouvrez TOR et collez cette URL (vous devez de nouveau vous authentifier pour accéder au portail Azure).

- Une fois l’accès terminé, vous pouvez également sélectionner l’option Secrets dans le volet gauche.

- Dans le navigateur TOR, déconnectez-vous du portail Azure et fermez le navigateur.

- Après un certain temps, Defender pour Key Vault déclenche une alerte avec des informations détaillées sur cette activité suspecte.

Étapes suivantes

Cet article vous a présenté le processus de validation des alertes. Maintenant que vous vous êtes familiarisé avec la validation, consultez les articles suivants :

- Validation de la détection des menaces Azure Key Vault dans Microsoft Defender pour le cloud

- Gestion et résolution des alertes de sécurité dans Microsoft Defender pour le cloud : apprenez à gérer les alertes et à résoudre les alertes de sécurité dans Defender pour le cloud.

- Présentation des alertes de sécurité dans Microsoft Defender pour le cloud