Configurer la coexistence de connexions de site à site et ExpressRoute (classique)

Cet article vous aide à configurer la coexistence de connexions ExpressRoute et VPN de site à site. La possibilité de configurer des connexions VPN de site à site et ExpressRoute présente plusieurs avantages. Vous pouvez configurer un VPN de site à site en tant que chemin de basculement sécurisé pour ExpressRoute, ou utiliser des VPN de site à site pour vous connecter à des sites qui ne sont pas connectés via ExpressRoute. Dans cet article, nous décrirons les étapes de configuration de ces deux scénarios. Cet article s’applique au modèle de déploiement classique. Cette configuration n’est pas disponible dans le portail.

Important

Depuis le 1er mars 2017, vous ne pouvez pas créer de circuits ExpressRoute dans le modèle de déploiement classique.

- Vous pouvez déplacer un circuit ExpressRoute existant du modèle de déploiement classique vers le modèle de déploiement Resource Manager sans affecter la connectivité. Pour plus d’informations, consultez Déplacer un circuit existant.

- Vous pouvez vous connecter à des réseaux virtuels dans le modèle de déploiement classique en définissant allowClassicOperations sur TRUE.

Utilisez les liens suivants pour créer et gérer des circuits ExpressRoute dans le modèle de déploiement Resource Manager :

À propos des modèles de déploiement Azure

Actuellement, Azure utilise deux modèles de déploiement : Resource Manager et le déploiement classique. Les deux modèles ne sont pas entièrement compatibles entre eux. Avant de commencer, vous devez savoir dans quel modèle vous souhaitez travailler. Pour plus d'informations sur les modèles de déploiement, consultez Comprendre les modèles de déploiement Azure. Si vous êtes un nouvel utilisateur d’Azure, nous vous recommandons le modèle de déploiement Resource Manager.

Important

Un circuit ExpressRoute doit être préconfiguré avant que vous suiviez les instructions de cet article. Avant de suivre les étapes ci-dessous, assurez-vous que vous avez suivi les guides pour créer un circuit ExpressRoute et configurer le routage.

Limites et limitations

- Le routage de transit n’est pas pris en charge. Vous ne pouvez effectuer de routage (via Azure) entre votre réseau local connecté via le réseau VPN de site à site et votre réseau local connecté via ExpressRoute.

- Le routage point à site n’est pas pris en charge. Vous ne pouvez pas activer de connexions VPN point à site avec le même réseau virtuel connecté à ExpressRoute. Des connexions VPN point à site et ExpressRoute ne peuvent pas coexister sur le même réseau virtuel.

- Le tunneling forcé ne peut pas être activé sur la passerelle VPN de site à site. Vous pouvez uniquement « forcer » tout le trafic Internet vers votre réseau local via ExpressRoute.

- La passerelle de référence de base n’est pas prise en charge. Vous devez utiliser une passerelle de référence SKU autre que De base pour la passerelle ExpressRoute et la passerelle VPN.

- Seule la passerelle VPN basée sur un itinéraire est prise en charge. Vous devez utiliser une passerelle VPN basée sur un itinéraire.

- L’itinéraire statique doit être configuré pour votre passerelle VPN. Si votre réseau local est connecté à la fois à ExpressRoute et à un VPN de site à site, vous devez avoir configuré un itinéraire statique sur votre réseau local pour acheminer la connexion VPN de site à site vers l’Internet public.

Modèles de configuration

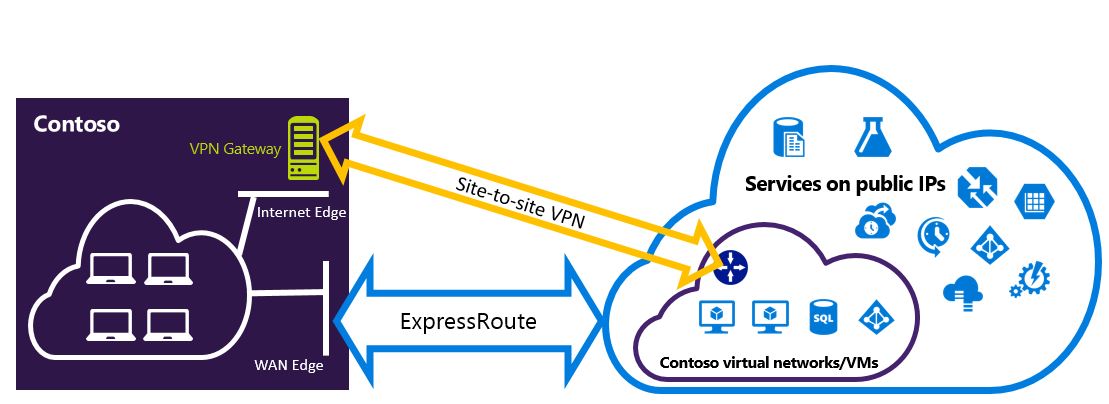

Configurer un réseau VPN de site à site comme un chemin d’accès de basculement pour ExpressRoute

Vous pouvez configurer une connexion VPN de site à site en tant que sauvegarde pour ExpressRoute. Cette configuration ne s’applique uniquement qu’aux réseaux virtuels liés au chemin de peering privé Azure. Il n’existe aucune solution de basculement basée sur des réseaux VPN pour les services accessibles via les peerings Azure public et Microsoft. Le circuit ExpressRoute est toujours le lien principal. Si le circuit ExpressRoute échoue, les données circulent via le chemin du réseau VPN de site à site uniquement.

Notes

Bien que le circuit ExpressRoute soit préférable au réseau VPN de site à site lorsque les deux itinéraires sont identiques, Azure utilise la correspondance de préfixe la plus longue pour choisir l’itinéraire vers la destination du paquet.

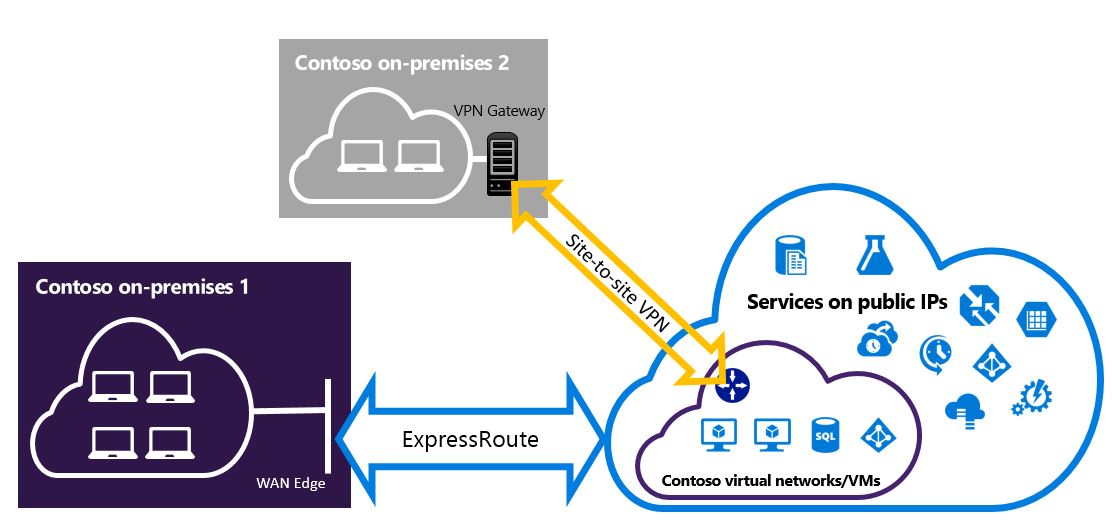

Configurer un réseau VPN de site à site pour se connecter à des sites non connectés via ExpressRoute

Vous pouvez configurer votre réseau là où certains sites se connectent directement à Azure via des réseaux VPN de site à site ou via ExpressRoute.

Notes

Vous ne pouvez pas configurer un réseau virtuel comme un routeur de transit.

Sélection des étapes à suivre

Vous pouvez choisir entre deux procédures différentes pour configurer vos connexions afin qu’elles coexistent. La procédure de configuration que vous sélectionnez varie selon que vous disposez déjà d’un réseau virtuel auquel vous connecter ou que vous voulez créer un réseau virtuel.

Je n’ai pas de réseau virtuel et dois en créer un

Si vous ne disposez pas déjà d’un réseau virtuel, cette procédure vous guide dans la création d’un réseau virtuel en utilisant le modèle de déploiement classique et dans l’établissement de nouvelles connexions ExpressRoute et VPN de site à site. Pour procéder à la configuration, suivez les étapes décrites dans la section Créer un réseau virtuel et des connexions qui coexistent.

J’ai déjà un réseau virtuel répondant au modèle de déploiement classique

Vous disposez peut-être déjà d’un réseau virtuel avec une connexion VPN de site à site existante ou une connexion ExpressRoute. La section Configurer des connexions qui coexistent pour un réseau virtuel existant de l’article vous guide pour la suppression de la passerelle puis pour la création de connexions ExpressRoute et VPN de site à site. Vous devez effectuer les étapes dans un ordre bien précis lorsque vous créez de nouvelles connections. N’utilisez pas les instructions contenues dans d’autres articles pour créer des connexions et des passerelles.

Dans le cadre de cette procédure, si vous créez des connexions pouvant coexister, vous devez supprimer votre passerelle, puis configurer de nouvelles passerelles. Lorsque vous supprimez et recréez la passerelle et les connexions, vous constatez un temps d’arrêt pour vos connexions entre les différents locaux. Toutefois, vous n’avez pas besoin de migrer vos machines virtuelles ou vos services vers un nouveau réseau virtuel. Vos machines virtuelles et services sont toujours en mesure de communiquer via l’équilibreur de charge lorsque vous configurez votre passerelle s’ils sont configurés pour ce faire.

Installer les applets de commande PowerShell

Installez les dernières versions des modules PowerShell Azure Service Management (SM) et du module ExpressRoute. Vous ne pouvez pas utiliser l’environnement Azure CloudShell pour exécuter des modules SM.

Suivez les instructions de l’article Installation du module Service Management pour installer le module Azure Service Management. Si le module Az ou RM est déjà installé, assurez-vous d’utiliser « -AllowClobber ».

Importez les modules installés. Lorsque vous utilisez l’exemple suivant, ajustez le chemin pour refléter l’emplacement et la version de vos modules PowerShell installés.

Import-Module 'C:\Program Files\WindowsPowerShell\Modules\Azure\5.3.0\Azure.psd1' Import-Module 'C:\Program Files\WindowsPowerShell\Modules\Azure\5.3.0\ExpressRoute\ExpressRoute.psd1'Pour vous connecter à votre compte Azure, ouvrez votre console PowerShell avec des droits élevés et connectez-vous à votre compte. Utilisez l’exemple suivant pour vous aider à vous connecter à l’aide du module Service Management :

Add-AzureAccount

Créer un réseau virtuel et des connexions qui coexistent

Cette procédure vous guide dans la création d’un réseau virtuel et de connexions de site à site et ExpressRoute qui coexistent.

Vous aurez besoin d’installer la dernière version des cmdlets Azure PowerShell. Les cmdlets que vous utilisez pour cette configuration peuvent être légèrement différentes de celles que vous connaissez. Utilisez les applets de commande spécifiées dans ces instructions.

Créez un schéma pour votre réseau virtuel. Pour plus d’informations sur le schéma de configuration, consultez la page Schéma de configuration du réseau virtuel Azure.

Lorsque vous créez votre schéma, veillez à utiliser les valeurs suivantes :

- Le sous-réseau de la passerelle du réseau virtuel doit être défini sur /27 ou un préfixe plus court (comme /26 ou /25).

- La connexion à la passerelle est du type dédié.

<VirtualNetworkSite name="MyAzureVNET" Location="Central US"> <AddressSpace> <AddressPrefix>10.17.159.192/26</AddressPrefix> </AddressSpace> <Subnets> <Subnet name="Subnet-1"> <AddressPrefix>10.17.159.192/27</AddressPrefix> </Subnet> <Subnet name="GatewaySubnet"> <AddressPrefix>10.17.159.224/27</AddressPrefix> /Subnet> </Subnets> <Gateway> <ConnectionsToLocalNetwork> <LocalNetworkSiteRef name="MyLocalNetwork"> <Connection type="Dedicated" /> </LocalNetworkSiteRef> </ConnectionsToLocalNetwork> </Gateway> </VirtualNetworkSite>Après avoir créé et configuré votre fichier de schéma xml, chargez le fichier pour créer votre réseau virtuel.

Utilisez l’applet de commande suivante pour charger votre fichier vers le serveur en remplaçant la valeur par la vôtre.

Set-AzureVNetConfig -ConfigurationPath 'C:\NetworkConfig.xml'Créez une passerelle ExpressRoute. Veillez à spécifier la valeur Standard, HighPerformance ou UltraPerformance pour le paramètre GatewaySKU, et la valeur DynamicRouting pour le paramètre GatewayType.

Utilisez l’exemple ci-dessous en utilisant vos propres valeurs.

New-AzureVNetGateway -VNetName MyAzureVNET -GatewayType DynamicRouting -GatewaySKU HighPerformanceLiez la passerelle ExpressRoute au circuit ExpressRoute. Une fois cette étape terminée, la connexion entre votre réseau local et Azure est établie via ExpressRoute.

New-AzureDedicatedCircuitLink -ServiceKey <service-key> -VNetName MyAzureVNETCréez ensuite la passerelle VPN de site à site. Vous devez spécifier la valeur Standard, HighPerformance ou UltraPerformance pour le paramètre GatewaySKU, et la valeur DynamicRouting pour le paramètre GatewayType.

New-AzureVirtualNetworkGateway -VNetName MyAzureVNET -GatewayName S2SVPN -GatewayType DynamicRouting -GatewaySKU HighPerformancePour récupérer les paramètres de la passerelle de réseau virtuel, y compris l’ID de passerelle et l’adresse IP publique, utilisez l’applet de commande

Get-AzureVirtualNetworkGateway.Get-AzureVirtualNetworkGateway GatewayId : 348ae011-ffa9-4add-b530-7cb30010565e GatewayName : S2SVPN LastEventData : GatewayType : DynamicRouting LastEventTimeStamp : 5/29/2015 4:41:41 PM LastEventMessage : Successfully created a gateway for the following virtual network: GNSDesMoines LastEventID : 23002 State : Provisioned VIPAddress : 104.43.x.y DefaultSite : GatewaySKU : HighPerformance Location : VnetId : 979aabcf-e47f-4136-ab9b-b4780c1e1bd5 SubnetId : EnableBgp : False OperationDescription : Get-AzureVirtualNetworkGateway OperationId : 42773656-85e1-a6b6-8705-35473f1e6f6a OperationStatus : SucceededCréez une entité de passerelle VPN de site local. Cette commande ne configure pas votre passerelle VPN locale. Elle vous permet d’indiquer les paramètres de la passerelle locale, par exemple l’adresse IP publique et l’espace d’adressage local afin que la passerelle VPN Azure puisse s’y connecter.

Important

Le site local du réseau privé virtuel de site à site n’est pas défini dans le fichier netcfg. Vous devez utiliser cette applet de commande pour spécifier les paramètres du site local. Vous ne pouvez pas le définir à l’aide du portail ou du fichier netcfg.

Utilisez l’exemple suivant en remplaçant les valeurs par les vôtres.

New-AzureLocalNetworkGateway -GatewayName MyLocalNetwork -IpAddress <MyLocalGatewayIp> -AddressSpace <MyLocalNetworkAddress>Notes

Si votre réseau local possède plusieurs itinéraires, vous pouvez tous les transmettre sous la forme d’un tableau. $MyLocalNetworkAddress = @("10.1.2.0/24","10.1.3.0/24","10.2.1.0/24")

Pour récupérer les paramètres de la passerelle de réseau virtuel, y compris l’ID de passerelle et l’adresse IP publique, utilisez l’applet de commande

Get-AzureVirtualNetworkGateway. Consultez l’exemple qui suit.Get-AzureLocalNetworkGateway GatewayId : 532cb428-8c8c-4596-9a4f-7ae3a9fcd01b GatewayName : MyLocalNetwork IpAddress : 23.39.x.y AddressSpace : {10.1.2.0/24} OperationDescription : Get-AzureLocalNetworkGateway OperationId : ddc4bfae-502c-adc7-bd7d-1efbc00b3fe5 OperationStatus : SucceededConfigurez votre périphérique VPN local à connecter à la nouvelle passerelle. Utilisez les informations que vous avez récupérées à l’étape 6 lors de la configuration de votre périphérique VPN. Pour plus d’informations sur la configuration du périphérique VPN, consultez la rubrique Configuration de périphérique VPN.

Liez la passerelle VPN de site à site dans Azure à la passerelle locale.

Dans cet exemple, connectedEntityId est l’ID de la passerelle locale que vous pouvez trouver en exécutant

Get-AzureLocalNetworkGateway. Vous pouvez trouver virtualNetworkGatewayId à l’aide de l’applet de commandeGet-AzureVirtualNetworkGateway. Après cette étape, la connexion entre votre réseau local et Azure est établie via la connexion VPN de site à site.New-AzureVirtualNetworkGatewayConnection -connectedEntityId <local-network-gateway-id> -gatewayConnectionName Azure2Local -gatewayConnectionType IPsec -sharedKey abc123 -virtualNetworkGatewayId <azure-s2s-vpn-gateway-id>

Pour configurer des connexions coexistantes pour un réseau virtuel existant

Si vous disposez déjà d’un réseau virtuel, vérifiez la taille du sous-réseau de passerelle. Si le sous-réseau de passerelle est /28 ou /29, vous devez tout d’abord supprimer la passerelle de réseau virtuel et augmenter la taille du sous-réseau de passerelle. Les étapes décrites dans cette section vous indiquent la marche à suivre.

Si le sous-réseau de la passerelle est /27 ou plus et si le réseau virtuel est connecté via ExpressRoute, vous pouvez ignorer les étapes ci-dessous et passer à « Étape 6 : créer une passerelle VPN de site à site » dans la section précédente.

Notes

Lorsque vous supprimez la passerelle existante, votre site local perdra la connexion à votre réseau virtuel lorsque vous effectuerez cette configuration.

Vous devez installer la dernière version des cmdlets Azure Resource Manager PowerShell. Les cmdlets que vous utilisez pour cette configuration peuvent être légèrement différentes de celles que vous connaissez. Utilisez les applets de commande spécifiées dans ces instructions.

Supprimez la passerelle VPN ExpressRoute ou de site à site existante. Utilisez l’applet de commande suivante en remplaçant les valeurs par les vôtres.

Remove-AzureVNetGateway –VnetName MyAzureVNETExportez le schéma du réseau virtuel. Utilisez l’applet de commande PowerShell suivante en remplaçant les valeurs par les vôtres.

Get-AzureVNetConfig –ExportToFile "C:\NetworkConfig.xml"Modifiez le schéma du fichier de configuration réseau pour que le sous-réseau de passerelle soit défini sur /27 ou un préfixe plus court (comme /26 ou /25). Consultez l’exemple qui suit.

Notes

S’il ne vous reste pas suffisamment d’adresses IP dans votre réseau virtuel pour augmenter la taille du sous-réseau de passerelle, vous devez augmenter l’espace d’adresses IP. Pour plus d’informations sur le schéma de configuration, consultez la page Schéma de configuration du réseau virtuel Azure.

<Subnet name="GatewaySubnet"> <AddressPrefix>10.17.159.224/27</AddressPrefix> </Subnet>Si votre passerelle précédente était une passerelle VPN de site à site, vous devez également modifier le type de connexion et le définir sur Dédié.

<Gateway> <ConnectionsToLocalNetwork> <LocalNetworkSiteRef name="MyLocalNetwork"> <Connection type="Dedicated" /> </LocalNetworkSiteRef> </ConnectionsToLocalNetwork> </Gateway>À ce stade, vous disposez d’un réseau virtuel sans passerelle. Pour créer de nouvelles passerelles et finaliser vos connexions, vous pouvez passer à l’ Étape 4 : Créer une passerelle ExpressRoute, dans les étapes qui précèdent.

Étapes suivantes

Pour plus d’informations sur ExpressRoute, consultez la FAQ sur ExpressRoute