Présentation des tableaux de bord

Microsoft Defender External Attack Surface Management (Defender EASM) offre une série de quatre tableaux de bord conçus pour aider les utilisateurs à exposer rapidement des insights précieux dérivés de leur Inventaire approuvé. Ces tableaux de bord aident les organisations à hiérarchiser les vulnérabilités, les risques et les problèmes de conformité qui constituent la plus grande menace pour leur surface d’attaque, ce qui facilite l’atténuation rapide des problèmes clés.

Defender EASM fournit huit tableaux de bord :

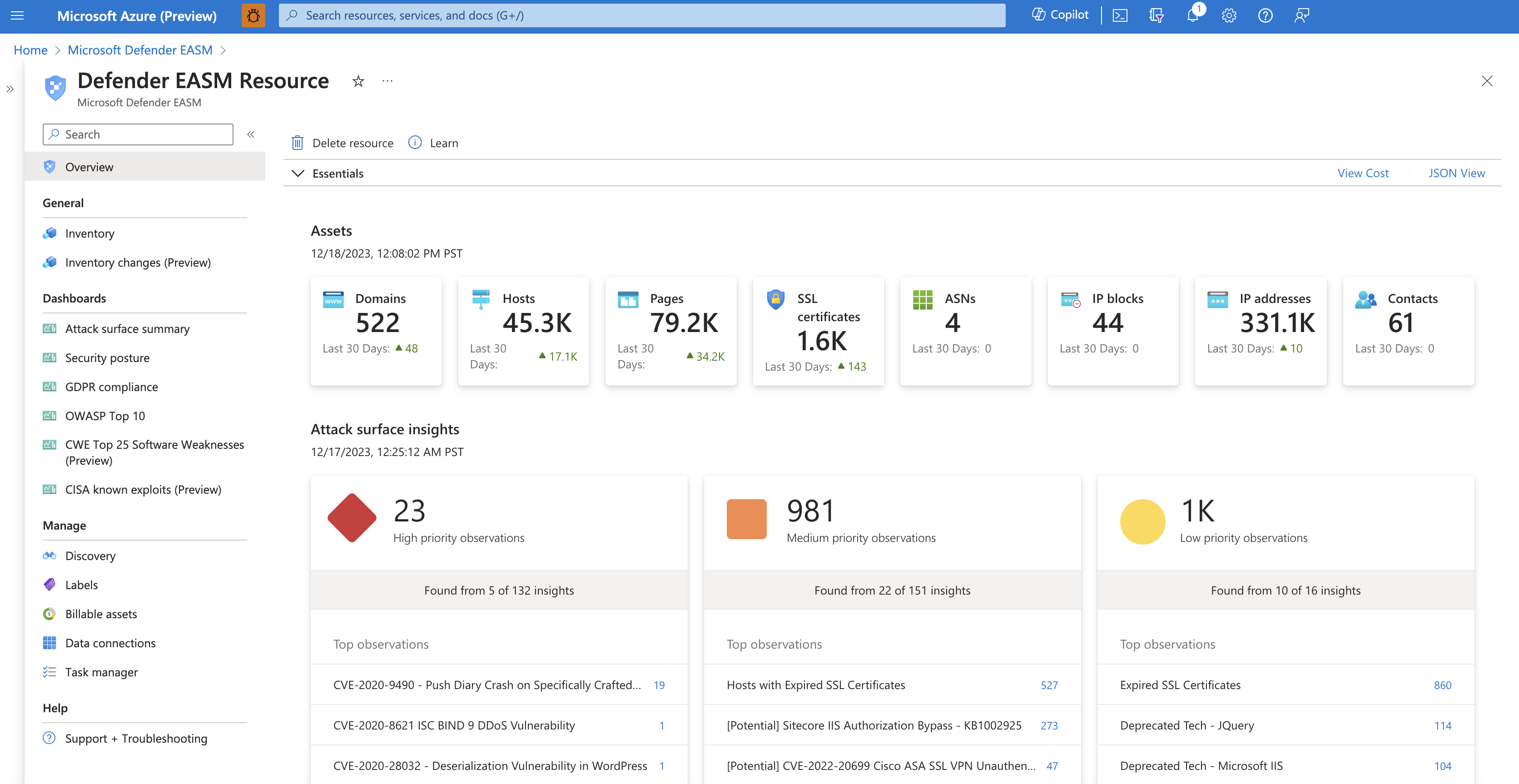

- Vue d’ensemble : ce tableau de bord est la page d’accueil par défaut quand vous accédez à Defender EASM. Il fournit le contexte clé qui peut vous aider à vous familiariser avec votre surface d’attaque.

- Modifications d’inventaire : ce tableau de bord affiche les modifications apportées au nombre de ressources, en listant séparément les ajouts et les suppressions dans votre inventaire. Ce tableau de bord affiche également les ressources automatiquement supprimées de l’inventaire si le système détermine qu’elles ne sont plus actives ou qu’elles n’appartiennent plus à votre organisation.

- Récapitulatif de la surface d’attaque : ce tableau de bord récapitule les observations clés dérivées de votre inventaire. Il fournit une vue d’ensemble générale de votre surface d’attaque et des types de ressources qui le composent et présente des vulnérabilités potentielles par gravité (élevée, moyenne, faible). Ce tableau de bord fournit également un contexte clé sur l’infrastructure qui constitue votre surface d’attaque. Ce contexte donne des insights sur l’hébergement cloud, les services sensibles, le certificat SSL et l’expiration du domaine, ainsi que la réputation IP.

- Posture de sécurité : ce tableau de bord aide les organisations à comprendre la maturité et la complexité de leur programme de sécurité en fonction des métadonnées dérivées des ressources de leur Inventaire approuvé. Il est composé de contrôles, de processus et de stratégies techniques et non techniques qui atténuent le risque de menaces externes. Ce tableau de bord fournit des informations sur l’exposition CVE, l’administration et la configuration du domaine, l’hébergement et la mise en réseau, les ports ouverts et la configuration du certificat SSL.

- Conformité RGPD : ce tableau de bord expose les principaux domaines de risque de conformité en fonction des exigences du règlement général sur la protection des données (RGPD) pour l’infrastructure en ligne accessible aux nations européennes. Ce tableau de bord fournit des informations sur l’état de vos sites web, les problèmes de certificat SSL, les informations d’identification personnelle (PII) exposées, les protocoles de connexion et la conformité des cookies.

- Top 10 de l’OWASP : ce tableau de bord présente toutes les ressources vulnérables en fonction de la liste des risques de sécurité des applications web les plus critiques. Dans ce tableau de bord, les organisations peuvent identifier rapidement les ressources avec un contrôle d’accès rompu, des défaillances de chiffrement, des injections, des conceptions non sécurisées, des configurations de sécurité et d’autres risques critiques définis par l’OWASP.

- Top 25 des faiblesses logicielles (CWE) : ce tableau de bord est basé sur la liste Top 25 Common Weakness Enumeration (CWE) fournie annuellement par MITRE. Ces CWE représentent les faiblesses logicielles les plus courantes et les plus impactantes qui sont faciles à trouver et à exploiter.

- Attaques connues du CISA : ce tableau de bord affiche les ressources potentiellement impactées par les vulnérabilités qui ont conduit à des attaques connues, telles que les définit le CISA. Ce tableau de bord vous aide à donner la priorité aux efforts de correction en fonction des vulnérabilités qui ont été exploitées par le passé, indiquant un niveau de risque plus élevé pour votre organisation.

Accès aux tableaux de bord

Pour accéder à vos tableaux de bord Defender EASM, accédez d’abord à votre instance Defender EASM. Dans la colonne de navigation de gauche, sélectionnez le tableau de bord que vous souhaitez afficher. Vous pouvez accéder à ces tableaux de bord à partir de nombreuses pages de votre instance Defender EASM depuis ce volet de navigation.

Chargement des données de graphique

Les données sous-jacentes à n’importe quel graphique de tableau de bord peuvent être exportées dans un fichier CSV. Cette exportation est utile pour les utilisateurs qui souhaitent importer les données Defender EASM dans des outils tiers ou travailler à partir d’un fichier CSV pour corriger les problèmes. Pour télécharger des données de graphique, sélectionnez d’abord le segment de graphique spécifique qui contient les données que vous souhaitez télécharger. Les exportations de graphique prennent actuellement en charge des segments de graphique individuels. Pour télécharger plusieurs segments d’un même graphique, vous devez exporter chaque segment individuel.

La sélection d’un segment de graphique individuel ouvre une vue détaillée des données, listant les ressources qui composent le segment. En haut de cette page, sélectionnez Télécharger le rapport CSV pour commencer votre exportation. Cette action crée une notification dans le gestionnaire de tâches qui vous permet de suivre l’état de votre exportation.

Microsoft Excel applique une limite de 32 767 caractères par cellule. Certains champs, comme la colonne « Dernière bannière », peuvent s’afficher de manière incorrecte en raison de cette limitation. Si vous rencontrez un problème, essayez d’ouvrir le fichier dans un autre programme qui prend en charge les fichiers CSV.

Marquage des CVE comme non applicables

De nombreux tableaux de bord Defender EASM intègrent des données CVE, attirant votre attention sur les vulnérabilités potentielles basées sur l’infrastructure des composants web qui alimente votre surface d’attaque. Par exemple, les CVE sont répertoriées dans le tableau de bord récapitulatif de la surface d’attaque et classées par gravité potentielle. Lors de l’examen de ces CVE, vous déterminerez peut-être que certaines ne sont pas pertinentes pour votre organisation. Cela peut être dû au fait que vous exécutez une version non impactée du composant web, ou que votre organisation a différentes solutions techniques en place pour vous protéger contre cette vulnérabilité spécifique.

Dans la vue d’exploration de n’importe quel graphique lié aux CVE, en regard du bouton « Télécharger le rapport CSV », vous avez maintenant la possibilité de définir une observation comme non applicable. Si vous cliquez sur cette valeur, vous accédez à une liste d’inventaire de toutes les ressources associées à cette observation, puis vous pouvez alors choisir de marquer toutes les observations comme non applicables à partir de cette page. Pour plus d’informations sur le marquage des observations comme non applicables, consultez Modification des ressources d’inventaire.

Modifications d’inventaire

Votre surface d’attaque change constamment, c’est pourquoi Defender EASM analyse et met à jour en permanence votre inventaire pour garantir une meilleure précision. Des ressources sont fréquemment ajoutées et supprimées de l’inventaire. Il est donc important de suivre ces modifications pour comprendre votre surface d’attaque et identifier les principales tendances. Le tableau de bord des modifications d’inventaire fournit une vue d’ensemble de ces modifications, affichant les valeurs « ajouté » et « supprimé » pour chaque type de ressource. Vous pouvez filtrer le tableau de bord selon deux plages de dates : les 7 ou 30 derniers jours.

La section « Modifications par date » fournit un contexte plus précis sur la façon dont votre surface d’attaque a changé au quotidien. Cette section classe les suppressions dans deux catégories : « supprimées par l’utilisateur » et « supprimées par le système ». Les suppressions effectuées par l’utilisateur incluent toutes les suppressions manuelles, y compris les modifications individuelles, en bloc ou en cascade de l’état des ressources, ainsi que les suppressions déclenchées par les stratégies de ressources configurées par l’utilisateur. Les suppressions effectuées par le système se produisent automatiquement. Le système supprime les ressources qui ne sont plus pertinentes pour votre surface d’attaque parce que les analyses récentes n’observent plus leur connexion à votre inventaire. Les ressources peuvent faire l’objet d’un nettoyage si elles ne sont pas observées dans une analyse pendant 30 à 60 jours, selon le type de ressource. Les ressources ajoutées manuellement à l’inventaire ne peuvent pas être supprimées. Dans la section « Modifications par date », vous pouvez cliquer sur n’importe quelle valeur listée pour voir la liste complète des ressources ajoutées ou supprimées.

Résumé de la surface d’attaque

Le tableau de bord résumé de la surface d’attaque est conçu pour fournir un résumé de haut niveau de la composition de votre surface d’attaque, en faisant apparaître les observations clés qui doivent être traitées pour améliorer votre posture de sécurité. Ce tableau de bord identifie et hiérarchise les risques au sein des ressources d’une organisation par gravité élevée, moyenne et faible et permet aux utilisateurs d’explorer chaque section, en accédant à la liste des ressources affectées. En outre, le tableau de bord révèle des détails clés sur la composition de votre surface d’attaque, l’infrastructure cloud, les services sensibles, SSL et les chronologies d’expiration de domaine et la réputation d’IP.

Microsoft identifie les surfaces d’attaque des organisations par le biais de technologies propriétaires qui découvrent des ressources accessibles à Internet appartenant à une organisation en fonction des connexions d’infrastructure à un ensemble de ressources initialement connues. Les données du tableau de bord sont mises à jour quotidiennement en fonction des nouvelles observations.

Priorités de la surface d’attaque

En haut de ce tableau de bord, Defender EASM fournit une liste des priorités de sécurité organisées par gravité (haute, moyenne, faible). Les surfaces d’attaque des grandes organisations peuvent être incroyablement larges, ainsi la hiérarchisation des principaux résultats dérivés de nos données volumineuses permet aux utilisateurs de traiter rapidement et efficacement les éléments les plus importants exposés de leur surface d’attaque. Ces priorités peuvent inclure des CVE critiques, des associations connues pour l’infrastructure compromise, l’utilisation de technologies déconseillées, les violations des bonnes pratiques d’infrastructure ou les problèmes de conformité.

Les priorités d’insight sont déterminées par l’évaluation de Microsoft de l’impact potentiel de chaque insight. Par exemple, les insights de gravité élevée peuvent indiquer des vulnérabilités nouvelles, exploitées fréquemment, particulièrement préjudiciables ou facilement exploitées par des pirates informatiques ayant un faible niveau de compétence. Les insights de gravité faible peuvent indiquer l’utilisation d’une technologie dépréciée qui n’est plus prise en charge, une infrastructure sur le point d’expirer ou des problèmes de conformité qui ne s’alignent pas sur les bonnes pratiques de sécurité. Chaque insight contient des actions de correction suggérées pour protéger contre les attaques potentielles.

Les insights récemment ajoutés à la plateforme Defender EASM sont marqués avec une étiquette « NOUVEAU » dans ce tableau de bord. Quand nous ajoutons de nouveaux insights qui impactent les ressources de votre Inventaire approuvé, le système fournit également une notification Push qui vous dirige vers une vue détaillée de ce nouvel insight avec une liste des ressources impactées.

Certains insights sont marqués avec l’étiquette « Potentiel » dans le titre. Un insight « Potentiel » se produit quand Defender EASM ne peut pas confirmer qu’une ressource est impactée par une vulnérabilité. Des insights potentiels se produisent quand notre système d’analyse détecte la présence d’un service spécifique, mais ne peut pas détecter le numéro de version. Par exemple, certains services permettent aux administrateurs de masquer les informations de version. Comme les vulnérabilités sont souvent associées à des versions spécifiques du logiciel, une investigation manuelle est nécessaire pour déterminer si la ressource est impactée. D’autres vulnérabilités peuvent être corrigées par des étapes que Defender EASM n’est pas en mesure de détecter. Par exemple, les utilisateurs peuvent faire les changements recommandés dans les configurations de service ou exécuter des patchs rétroportés. Si un insight a l’étiquette « Potentiel », le système a une raison de croire que la ressource est impactée par la vulnérabilité, mais ne peut pas le confirmer pour une des raisons listées ci-dessus. Pour investiguer manuellement, cliquez sur le nom de l’insight afin de passer en revue les conseils de correction qui peuvent vous aider à déterminer si vos ressources sont impactées.

Un utilisateur décide généralement d’investiguer d’abord les observations avec une gravité élevée. Vous pouvez cliquer sur la première observation listée pour accéder directement à la liste des ressources impactées, ou sélectionner à la place « Voir les __ insights » pour voir la liste complète et développable de toutes les observations potentielles de ce groupe de gravité.

La page Observations contient la liste de tous les insights potentiels dans la colonne de gauche. Cette liste est triée par le nombre de ressources affectées par chaque risque de sécurité, affichant les problèmes qui ont un impact sur le plus grand nombre de ressources. Pour afficher les détails de tout risque de sécurité, cliquez simplement sur celui-ci dans cette liste.

Cette vue détaillée de toutes les observations indique le titre du problème, une description et des conseils de correction de l’équipe Defender EASM. Dans cet exemple, la description explique comment les certificats SSL expirés peuvent entraîner l’indisponibilité des fonctions métier critiques, empêchant les clients ou les employés d’accéder au contenu web et ainsi endommager la marque de votre organisation. La section Correction fournit des conseils sur la façon de résoudre rapidement le problème ; dans cet exemple, Microsoft vous recommande de passer en revue les certificats associés aux ressources hôtes affectées, de mettre à jour le ou les certificats SSL coïncidants ainsi que vos procédures internes pour vous assurer que les certificats SSL sont mis à jour en temps opportun.

Enfin, la section Ressources répertorie toutes les entités qui ont été affectées par cette préoccupation de sécurité spécifique. Dans cet exemple, un utilisateur veut investiguer les ressources impactées pour en savoir plus sur le certificat SSL expiré. Vous pouvez cliquer sur n’importe quel nom de ressource de cette liste pour afficher la page Détails de la ressource.

Dans la page Détails de la ressource, nous allons ensuite cliquer sur l’onglet « Certificats SSL » pour afficher plus d’informations sur le certificat expiré. Dans cet exemple, le certificat répertorié affiche une date « Expire le » dans le passé, indiquant que le certificat est actuellement expiré et donc inactif. Cette section fournit également le nom du certificat SSL que vous pouvez ensuite envoyer à l’équipe appropriée au sein de votre organisation pour une correction rapide.

Composition de la surface d’attaque

La section suivante fournit un résumé de haut niveau de la composition de votre surface d’attaque. Ce graphique fournit des nombres de chaque type de ressource, ce qui permet aux utilisateurs de comprendre comment leur infrastructure est répartie entre domaines, hôtes, pages, certificats SSL, ASN, blocs IP, adresses IP et contacts de messagerie.

Chaque valeur est cliquable, acheminant les utilisateurs vers leur liste d’inventaire filtrée pour afficher uniquement les ressources du type désigné. Dans cette page, vous pouvez cliquer sur n’importe quelle ressource pour voir plus de détails, ou vous pouvez ajouter des filtres pour affiner la liste en fonction de vos besoins.

Sécurisation du cloud

Cette section du tableau de bord Résumé de la surface d’attaque fournit des informations sur les technologies cloud utilisées dans votre infrastructure. Comme la plupart des organisations s’adaptent progressivement au cloud, la nature hybride de votre infrastructure en ligne peut être difficile à surveiller et à gérer. Defender EASM aide les organisations à comprendre l’utilisation de technologies cloud spécifiques dans votre surface d’attaque, en mappant les fournisseurs d’hôtes cloud à vos ressources confirmées pour informer votre programme d’adoption du cloud et garantir la conformité aux processus de votre organisation.

Par exemple, votre organisation peut vouloir migrer toute l’infrastructure cloud vers un seul fournisseur pour simplifier et regrouper sa surface d’attaque. Ce graphique peut vous aider à identifier les ressources qui doivent toujours être migrées. Chaque barre du graphique est cliquable, acheminant les utilisateurs vers une liste filtrée qui affiche les ressources qui composent la valeur du graphique.

Services sensibles

Cette section affiche les services sensibles détectés sur votre surface d’attaque qui doivent être évalués et potentiellement ajustés pour garantir la sécurité de votre organisation. Ce graphique met en évidence tous les services qui ont historiquement été vulnérables à l’attaque ou sont des vecteurs courants de fuites d’informations au profit d’acteurs malveillants. Toutes les ressources de cette section doivent être examinées, et Microsoft recommande aux organisations d’envisager d’autres services avec une meilleure posture de sécurité pour atténuer les risques.

Le graphique étant organisé par nom de service, vous obtenez la liste des ressources qui exécutent un service particulier en cliquant sur une barre individuelle. Le graphique ci-dessous est vide, indiquant que l’organisation n’exécute actuellement aucun service particulièrement susceptible d’être attaqué.

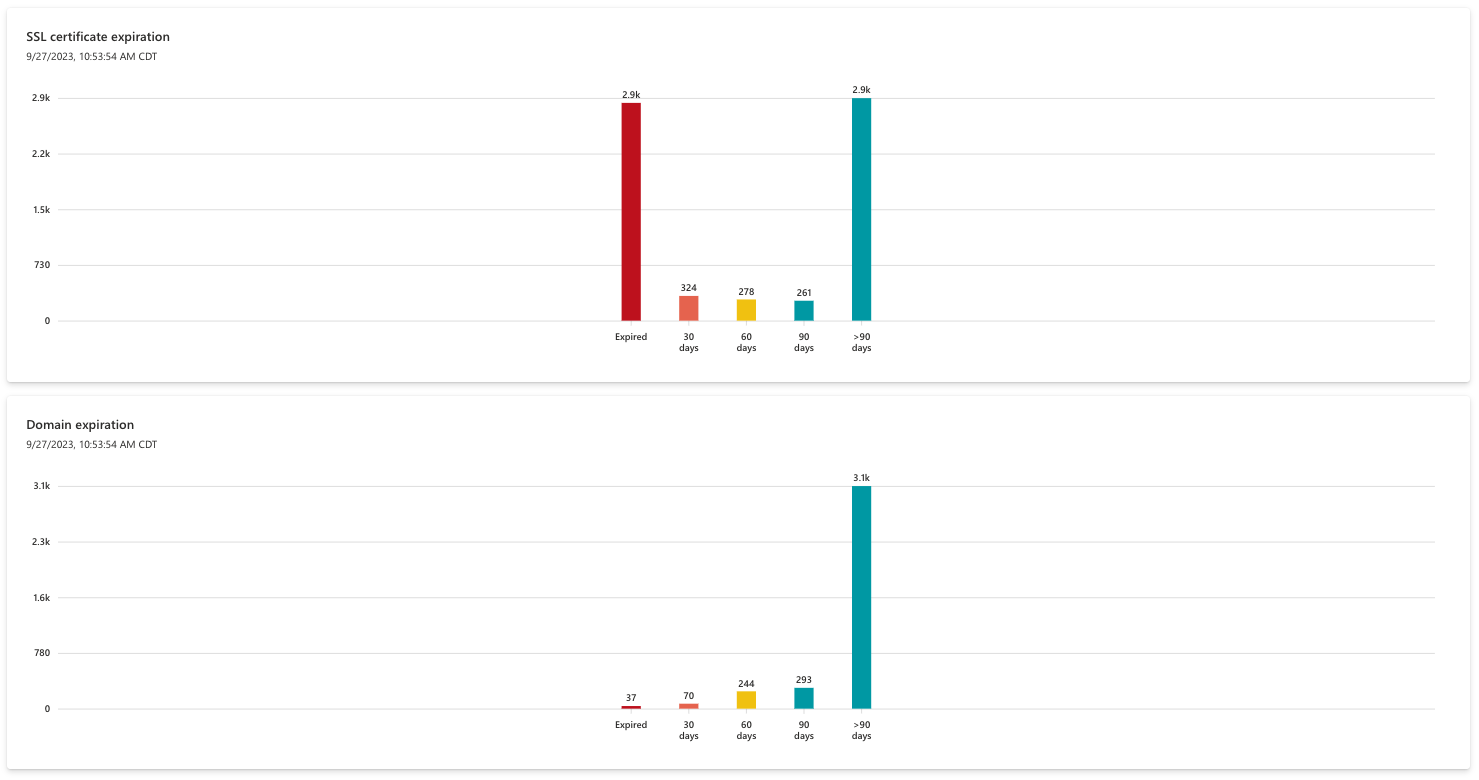

Expirations SSL et de domaine

Ces deux graphiques d’expiration affichent les prochaines expirations de certificat SSL et de domaine, ce qui garantit qu’une organisation dispose d’une grande visibilité sur les renouvellements à venir de l’infrastructure clé. Un domaine expiré peut soudainement rendre le contenu clé inaccessible, et le domaine peut même être acheté rapidement par un acteur malveillant qui a l’intention de cibler votre organisation. Un certificat SSL expiré laisse les ressources correspondantes susceptibles d’être attaquées.

Les deux graphiques sont organisés par période d’expiration, allant de « plus de 90 jours » à déjà expiré. Microsoft recommande aux organisations de renouveler immédiatement tous les certificats ou domaines SSL expirés et d’organiser de manière proactive le renouvellement des ressources allant expirer sous 30 à 60 jours.

Réputation d’adresse IP

Les données de réputation d’IP aident les utilisateurs à comprendre la fiabilité de votre surface d’attaque et à identifier les hôtes potentiellement compromis. Microsoft développe des scores de réputation IP basés sur nos données propriétaires ainsi que sur les informations IP collectées à partir de sources externes. Nous vous recommandons d’examiner plus en détail toutes les adresses IP identifiées ici, car un score suspect ou malveillant associé à une ressource détenue indique que l’élément est susceptible d’attaquer ou a déjà été utilisé par des acteurs malveillants.

Ce graphique est organisé par la stratégie de détection qui a déclenché un score de réputation négatif. Par exemple, la valeur DDOS indique que l’adresse IP a été impliquée dans une attaque par déni de service distribué. Les utilisateurs peuvent cliquer sur n’importe quelle valeur de la barre pour accéder à une liste de ressources qui la composent. Dans l’exemple ci-dessous, le graphique est vide, ce qui indique que toutes les adresses IP de votre inventaire ont des scores de réputation satisfaisants.

Tableau de bord de la posture de sécurité

Le tableau de bord Posture de sécurité aide les organisations à mesurer la maturité de leur programme de sécurité en fonction de l’état des ressources dans votre inventaire confirmé. Il est composé de contrôles, de processus et de stratégies techniques et non techniques qui atténuent le risque de menaces externes. Ce tableau de bord fournit des informations sur l’exposition CVE, l’administration et la configuration du domaine, l’hébergement et la mise en réseau, les ports ouverts et la configuration du certificat SSL.

Exposition CVE

Le premier graphique du tableau de bord Posture de sécurité concerne la gestion du portefeuille de sites web d’une organisation. Microsoft analyse les composants de site web comme les frameworks, les logiciels serveur et les plug-ins tiers, puis les compare à une liste actuelle d’expositions aux vulnérabilités courantes (CVE) pour identifier les risques de vulnérabilité de votre organisation. Les composants web qui composent chaque site web sont inspectés quotidiennement pour garantir leur fiabilité et leur précision.

Il est recommandé que les utilisateurs répondent immédiatement à toutes les vulnérabilités liées aux CVE, et réduisent les risques en mettant à jour les composants web ou en suivant les instructions de correction pour chaque CVE. Chaque barre du graphique est accessible en un clic, affichant une liste de toutes les ressources affectées.

Administration des domaines

Ce graphique fournit des informations sur la façon dont une organisation gère ses domaines. Les entreprises disposant d’un programme de gestion de portefeuille de domaine décentralisé sont susceptibles d’être exposées à des menaces inutiles, notamment le détournement de domaine, le domain shadowing, l’usurpation d’e-mail, le hameçonnage et les transferts de domaine illicites. Un processus d’inscription de domaine cohérent atténue ce risque. Par exemple, les organisations doivent utiliser les mêmes bureaux d’enregistrement et les mêmes informations de contact d’inscription pour leurs domaines pour s’assurer que tous les domaines sont mappables aux mêmes entités. Cela permet de s’assurer que les domaines ne passent pas à travers les mailles du filet lorsque vous les mettez à jour et les entretenez.

Chaque barre du graphique est accessible en un clic, acheminant vers une liste de toutes les ressources qui composent la valeur.

Hébergement et mise en réseau

Ce graphique fournit des informations sur la posture de sécurité liée à l’emplacement des hôtes d’une organisation. Le risque associé à la propriété des systèmes autonomes dépend de la taille et de la maturité du service informatique d’une organisation.

Chaque barre du graphique est accessible en un clic, acheminant vers une liste de toutes les ressources qui composent la valeur.

Configuration des domaines

Cette section aide les organisations à comprendre la configuration de leurs noms de domaine, en exposant tous les domaines susceptibles d’être vulnérables à des risques inutiles. Les codes d’état de domaine EPP (Extensible Provisioning Protocol) indiquent l’état d’une inscription de nom de domaine. Tous les domaines ont au moins un code, bien que plusieurs codes puissent s’appliquer à un seul domaine. Cette section est utile pour comprendre les stratégies en place pour gérer vos domaines ou les stratégies manquantes qui laissent les domaines vulnérables.

Par exemple, le code d’état « clientUpdateProhibited » empêche les mises à jour non autorisées de votre nom de domaine ; une organisation doit contacter son bureau d’enregistrement pour lever ce code et effectuer toutes les mises à jour. Le graphique ci-dessous recherche les ressources de domaine qui n’ont pas ce code d’état, indiquant que le domaine est actuellement ouvert aux mises à jour susceptibles d’entraîner une fraude. Les utilisateurs doivent cliquer sur n’importe quelle barre sur ce graphique pour afficher une liste de ressources qui n’ont pas les codes d’état appropriés appliqués pour qu’ils puissent mettre à jour leurs configurations de domaine en conséquence.

Ouvrir des ports

Cette section aide les utilisateurs à comprendre comment leur espace IP est géré, en détectant les services exposés sur l’Internet ouvert. Les attaquants analysent généralement les ports sur Internet pour rechercher des exploits connus liés aux vulnérabilités de service ou à des configurations incorrectes. Microsoft identifie ces ports ouverts pour compléter les outils d’évaluation des vulnérabilités, en signalant les observations à vérifier pour que les ports soient correctement gérés par votre équipe informatique.

En effectuant des analyses TCP SYN/ACK de base pour tous les ports ouverts sur les adresses d’un espace IP, Microsoft détecte les ports qu’il faut peut-être empêcher d’accéder directement au trafic Internet ouvert. Des exemples incluent les bases de données, les serveurs DNS, les appareils IoT, les routeurs et les commutateurs. Ces données peuvent également être utilisées pour détecter les ressources informatiques fantômes ou les services d’accès à distance non sécurisés. Toutes les barres de ce graphique sont cliquables, ouvrant une liste de ressources qui composent la valeur afin que votre organisation puisse examiner le port ouvert en question et corriger tout risque.

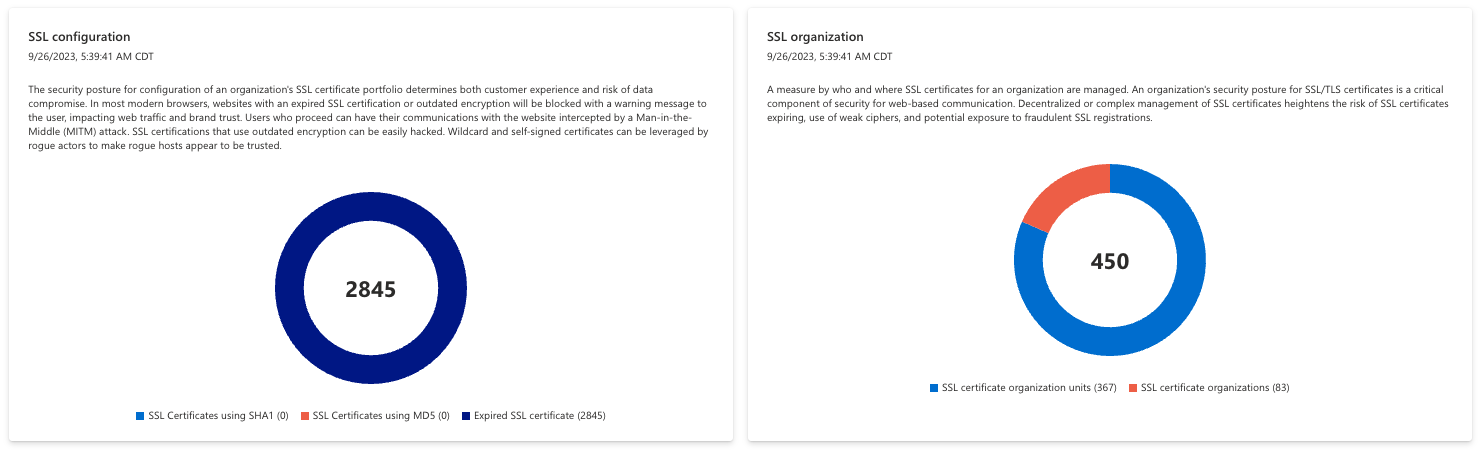

Configuration et organisation SSL

La configuration SSL et les graphiques d’organisation affichent les problèmes courants liés à SSL qui peuvent impacter les fonctions de votre infrastructure en ligne.

Par exemple, le graphique de configuration SSL affiche tous les problèmes de configuration détectés qui peuvent perturber vos services en ligne. Cela inclut les certificats SSL expirés et les certificats utilisant des algorithmes de signature obsolètes tels que SHA1 et MD5, ce qui entraîne un risque de sécurité inutile pour votre organisation.

Le graphique d’organisation SSL fournit des informations sur l’inscription de vos certificats SSL, indiquant l’organisation et les unités commerciales associées à chaque certificat. Cela peut aider les utilisateurs à comprendre la propriété désignée de ces certificats ; il est recommandé que les entreprises consolident leur organisation et leur liste d’unités lorsque cela est possible pour garantir une gestion appropriée.

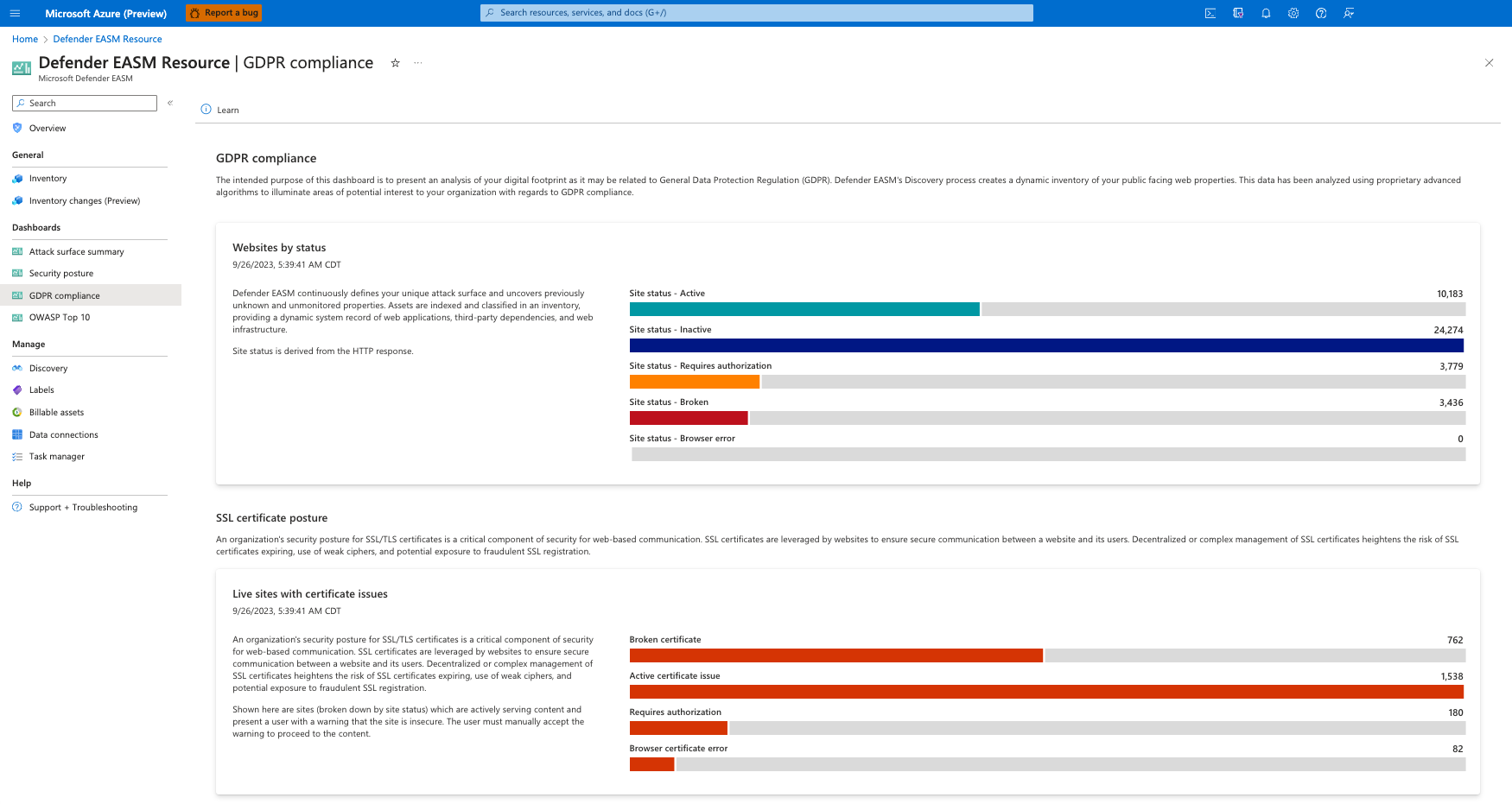

Tableau de bord de conformité au RGPD

Le tableau de bord de conformité au RGPD présente une analyse des ressources dans votre inventaire confirmé, car elles sont liées aux exigences décrites dans le règlement général sur la protection des données (RGPD). Le RGPD est un règlement dans la législation européenne de l’Union européenne qui applique les normes de protection des données et de confidentialité pour toutes les entités en ligne accessibles à l’UE. Ces réglementations sont devenues un modèle pour les lois similaires en dehors de l’UE, ce qui en fait un excellent guide sur la façon de gérer la confidentialité des données dans le monde entier.

Ce tableau de bord analyse les propriétés web accessibles au public d’une organisation pour exposer toutes les ressources potentiellement non conformes au RGPD.

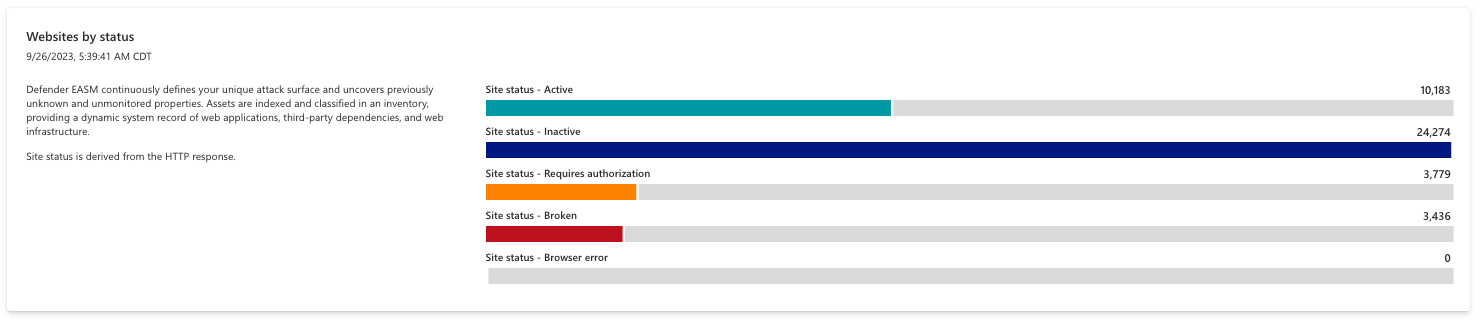

Sites web par état

Ce graphique organise vos ressources de site web par code d’état de réponse HTTP. Ces codes indiquent si une requête HTTP spécifique a été correctement terminée ou fournit un contexte quant à la raison pour laquelle le site est inaccessible. Les codes HTTP peuvent également vous avertir des redirections, des réponses d’erreur du serveur et des erreurs clientes. La réponse HTTP « 451 » indique qu’un site web n’est pas disponible pour des raisons juridiques. Cela peut indiquer qu’un site a été bloqué pour les personnes de l’UE parce qu’il n’est pas conforme au RGPD.

Ce graphique organise vos sites web par code d’état. Les options incluent Active, Inactive, Requires Authorization, Broken et Browser Error ; les utilisateurs peuvent cliquer sur n’importe quel composant du graphique à barres pour afficher une liste complète des ressources qui composent la valeur.

Sites en ligne avec des problèmes de certificat

Ce graphique affiche les pages qui servent activement du contenu et présentent aux utilisateurs un avertissement indiquant que le site est non sécurisé. L’utilisateur doit accepter manuellement l’avertissement pour afficher le contenu sur ces pages. Cela peut se produire pour diverses raisons. Ce graphique organise les résultats par raison spécifique pour une atténuation facile. Les options incluent des certificats rompus, des problèmes de certificat actifs, et des erreurs de certificat d’autorisation et de navigateur requis.

Expiration du certificat SSL

Ce graphique affiche les expirations de certificat SSL à venir, ce qui garantit qu’une organisation dispose d’une visibilité suffisante sur les renouvellements à venir. Un certificat SSL expiré laisse les ressources correspondantes susceptibles d’être attaquées et peut rendre le contenu d’une page inaccessible à Internet.

Ce graphique est organisé par fenêtre d’expiration détectée, allant de déjà expiré à expiration dans plus de 90 jours. Les utilisateurs peuvent cliquer sur n’importe quel composant dans le graphique à barres pour accéder à une liste de ressources applicables, ce qui facilite l’envoi d’une liste de noms de certificats à votre service informatique pour la correction.

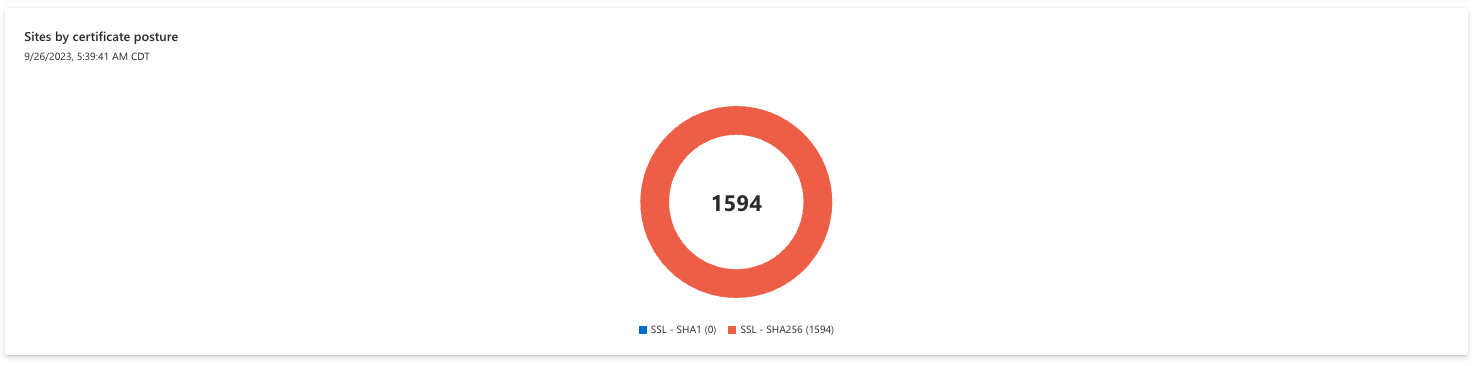

Sites par posture de certificat

Cette section analyse les algorithmes de signature qui alimentent un certificat SSL. Les certificats SSL peuvent être sécurisés avec divers algorithmes de chiffrement. Certains algorithmes plus récents étant considérés comme plus fiables et sûrs que les algorithmes plus anciens, il est conseillé aux entreprises de mettre hors service les algorithmes plus anciens comme SHA-1.

Les utilisateurs peuvent cliquer sur n’importe quel segment du graphique en secteurs pour afficher une liste de ressources qui composent la valeur sélectionnée. SHA256 est considéré comme sécurisé, tandis que les organisations doivent mettre à jour tous les certificats qui utilisent l’algorithme SHA1.

Sites d’informations d'identification personnelle en ligne par protocole

La protection des informations d’identification personnelle (PII) est un élément essentiel du Règlement général sur la protection des données (RGPD). Les informations d’identification personnelle sont définies comme toutes les données qui peuvent identifier un individu, y compris les noms, les adresses, les anniversaires ou les adresses e-mail. Tout site web qui accepte ces données par le biais d’un formulaire doit être soigneusement sécurisé conformément aux directives RGPD. En analysant le DOM (Document Object Model) de vos pages, Microsoft identifie les formulaires et les pages de connexion qui peuvent accepter des informations d’identification personnelle et doivent donc être évalués conformément à la loi de l’Union européenne. Le premier graphique de cette section affiche les sites en ligne par protocole, en identifiant les sites qui utilisent HTTP et ceux qui utilisent HTTPS.

Sites d’informations d'identification personnelle en ligne par posture de certificat

Ce graphique affiche les sites d’informations d'identification personnelle en ligne en fonction de leur utilisation des certificats SSL. En consultant ce graphique, vous pouvez rapidement comprendre les algorithmes de hachage utilisés dans vos sites qui contiennent des informations d’identification personnelles.

Sites web de connexion par protocole

Une page de connexion est une page sur un site web où un utilisateur a la possibilité d’entrer un nom d’utilisateur et un mot de passe pour accéder aux services hébergés sur ce site. Les pages de connexion ont des exigences spécifiques en vertu du RGPD ; ainsi, Defender EASM référence le DOM de toutes les pages analysées pour rechercher du code qui correspond à une connexion. Par exemple, les pages de connexion doivent être sécurisées pour être conformes. Ce premier graphique affiche les sites web de connexion par protocole (HTTP ou HTTPS) et le deuxième par posture de certificat.

Posture relative aux cookies

Un cookie contient des informations dans un petit fichier texte placé sur le disque dur de l’ordinateur qui exécute le navigateur web pendant la navigation sur un site. Chaque fois qu’un site web est visité, le navigateur renvoie le cookie au serveur pour informer le site web de votre activité précédente. Le RGPD a des exigences spécifiques pour obtenir le consentement à émettre un cookie et des réglementations de stockage différentes pour les cookies de première partie et tiers.

Tableau de bord du top 10 de l’OWASP

Le tableau de bord Top 10 de l’OWASP est conçu pour fournir des informations sur les recommandations de sécurité les plus critiques désignées par l’OWASP, une base open source réputée pour la sécurité des applications web. Cette liste est reconnue mondialement comme une ressource critique pour les développeurs qui souhaitent s’assurer que leur code est sécurisé. L’OWASP fournit des informations clés sur les 10 principaux risques de sécurité, ainsi que des conseils sur la façon d’éviter ou de corriger le problème. Ce tableau de bord EASM Defender recherche des traces de ces risques de sécurité au sein de votre surface d’attaque et les fait remonter, répertorie les ressources applicables et comment corriger le risque.

La liste actuelle des 10 principaux risques de sécurité de l’OWASP comprend :

- Contrôle d’accès rompu : échec de l’infrastructure de contrôle d’accès qui applique des stratégies qui font que les utilisateurs ne peuvent pas agir en dehors de leurs autorisations prévues.

- Échec du chiffrement : échecs liés au chiffrement (ou absence de celui-ci) qui entraînent souvent l’exposition de données sensibles.

- Injection : les applications vulnérables aux attaques par injection en raison d’une mauvaise gestion des données et d’autres problèmes liés à la conformité.

- Conception non sécurisée : mesures de sécurité manquantes ou inefficaces qui entraînent des faiblesses dans votre application.

- Configuration incorrecte de la sécurité : configurations de sécurité manquantes ou incorrectes qui sont souvent le résultat d’un processus de configuration insuffisant défini.

- Composants vulnérables et obsolètes : composants obsolètes qui présentent un risque d’exposition ajoutée par rapport aux logiciels à jour.

- Échecs d’identification et d’authentification : échec de confirmation correcte de l’identité, de l’authentification ou de la gestion de session d’un utilisateur pour se protéger contre les attaques liées à l’authentification.

- Échecs d’intégrité des logiciels et des données : code et infrastructure qui ne protègent pas contre les violations d’intégrité, comme les compléments provenant de sources non approuvées.

- Journalisation et surveillance de la sécurité : absence de journalisation et d’alerte de sécurité appropriées, ou de configurations incorrectes associées, ce qui peut avoir un impact sur la visibilité et la responsabilité ultérieures d’une organisation sur sa posture de sécurité.

- Falsification de requêtes côté serveur : applications web qui récupèrent une ressource distante sans valider l’URL fournie par l’utilisateur.

Ce tableau de bord fournit une description de chaque risque critique, des informations sur la raison pour laquelle il est important et des conseils de correction ainsi qu’une liste de toutes les ressources potentiellement affectées. Pour plus d’informations, consultez le site web OWASP.

Tableau de bord Top 25 des faiblesses logicielles (CWE)

Ce tableau de bord est basé sur la liste Top 25 Common Weakness Enumeration (CWE) fournie annuellement par MITRE. Ces CWE représentent les faiblesses logicielles les plus courantes et les plus impactantes qui sont faciles à trouver et à exploiter. Ce tableau de bord affiche toutes les CWE indiquées dans la liste au cours des cinq dernières années et liste toutes vos ressources d’inventaire susceptibles d’être impactées par chaque CWE. Pour chaque CWE, le tableau de bord fournit une description et des exemples de la vulnérabilité, et liste les CVE associées. Les CWE sont organisées par année, et chaque section peut être développée ou réduite. La consultation de ce tableau de bord vous aide dans vos efforts de correction des vulnérabilités en vous permettant d’identifier les plus grands risques pour votre organisation en fonction d’autres attaques observées.

Attaques connues du CISA

Bien qu’il existe des centaines de milliers de vulnérabilités CVE identifiées, seul un petit sous-ensemble a été identifié par l’Agence de sécurité de l’infrastructure de la cybersécurité (CISA) comme récemment exploité par les auteurs des menaces. Cette liste indique moins de 0,5 % de toutes les CVE identifiées. Pour cette raison, il est essentiel d’aider les professionnels de la sécurité à corriger en priorité les plus grands risques pour leur organisation. Ceux qui corrigent les menaces en fonction de cette liste sont les plus efficaces, car ils donnent la priorité aux vulnérabilités qui ont produit des incidents de sécurité réels.