Intégrer votre infrastructure du serveur NPS (Network Policy Server) existante à l’authentification multifacteur Microsoft Entra

L'extension du serveur NPS (Network Policy Server) de l’authentification multifacteur Microsoft Entra permet d'ajouter des fonctionnalités MFA basées sur le cloud à votre infrastructure d'authentification en utilisant vos serveurs existants. Avec l’extension NPS, vous pouvez ajouter des vérifications basées sur des appels téléphoniques, des SMS ou des applications mobiles à votre flux d’authentification existant sans avoir à installer, configurer et gérer les nouveaux serveurs.

L'extension NPS agit comme un adaptateur entre RADIUS et l’authentification multifacteur Microsoft Entra basée sur le cloud, pour fournir un second facteur d'authentification aux utilisateurs fédérés ou synchronisés.

Fonctionnement de l’extension NPS

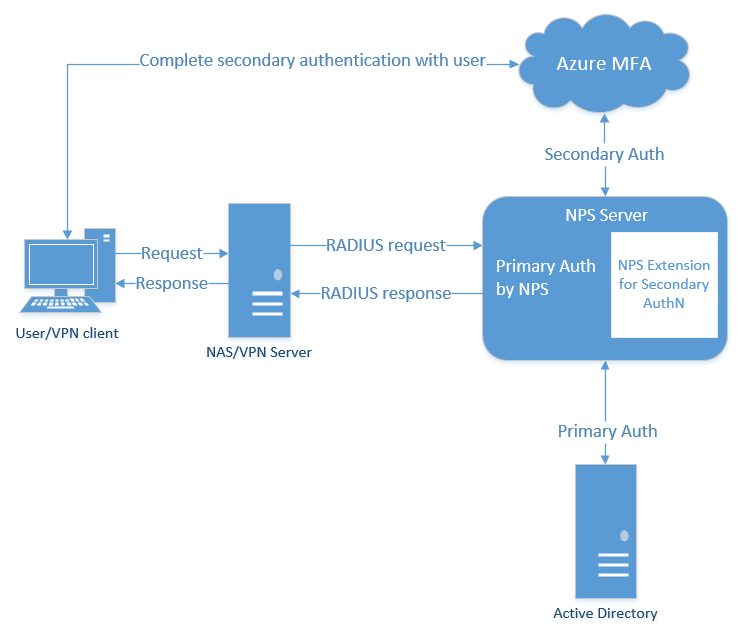

Lorsque vous utilisez l'extension NPS pour l’authentification multifacteur Microsoft Entra, le flux d'authentification inclut les composants suivants :

Le serveur NAS/VPN reçoit les demandes des clients VPN et les convertit en demandes RADIUS à des serveurs NPS.

Le serveur NPS se connecte à Active Directory Domain Services (AD DS) afin de procéder à l’authentification principale pour les requêtes RADIUS et, en cas de réussite, transmet la requête à toutes les extensions installées.

L'extension NPS déclenche une requête destinée à l’authentification multifacteur Microsoft Entra pour l'authentification secondaire. Une fois que l’extension reçoit la réponse, et si la demande MFA réussit, elle termine la demande d’authentification en fournissant au serveur NPS des jetons de sécurité qui incluent une revendication MFA, émise par Azure STS.

Remarque

Bien que NPS ne prenne pas en charge la correspondance de nombres, la dernière extension NPS prend en charge les mots de passe à usage unique et durée définie (TOTP), comme celui disponible dans Microsoft Authenticator. La connexion par TOTP offre une meilleure sécurité que l’expérience Approuver/Refuser.

À partir du 8 mai 2023, quand la correspondance des numéros sera activée pour tous les utilisateurs, toute personne effectuant une connexion RADIUS avec l’extension NPS version 1.2.2216.1 ou ultérieure sera invitée à se connecter avec une méthode par mots de passe à usage unique et durée définie (TOTP) à la place. Pour voir ce comportement, les utilisateurs doivent avoir inscrit une méthode d’authentification par TOTP. Sans méthode par TOTP inscrite, les utilisateurs continuent de voir Approuver/Refuser.

L’authentification multifacteur Microsoft Entra communique avec Microsoft Entra ID pour récupérer les informations de l’utilisateur et effectue l’authentification secondaire à l’aide d’une méthode de vérification configurée pour l’utilisateur.

Le diagramme suivant illustre ce flux de demande d’authentification de niveau supérieur :

Comportement du protocole RADIUS et extension NPS

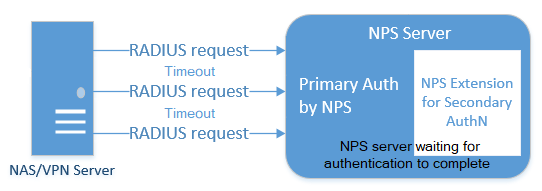

RADIUS étant un protocole UDP, l’expéditeur suppose une perte de paquet et attend une réponse. Après un certain laps de temps, la connexion peut expirer. Dans ce cas, le paquet est renvoyé lorsque l’expéditeur part du principe que le paquet n’a pas atteint la destination. Dans le scénario d’authentification de cet article, les serveurs VPN envoient la requête et attendent une réponse. Si la connexion expire, le serveur VPN renvoie la requête.

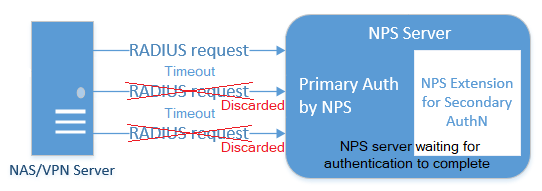

Le serveur NPS peut ne pas répondre à la requête d’origine du serveur VPN avant l’expiration de la connexion, car il se peut que la requête MFA soit encore en cours de traitement. L'utilisateur n'ayant peut-être pas répondu correctement à l'invite MFA, l'extension NPS de l’authentification multifacteur Microsoft Entra attend alors la fin de cet événement. Dans ce cas, le serveur NPS identifie les requêtes de serveur VPN supplémentaires comme des requêtes dupliquées. Le serveur NPS ignore ces requêtes de serveur VPN dupliquées.

Si vous examinez les journaux du serveur NPS, vous pouvez constater que ces requêtes supplémentaires sont ignorées. Ce comportement est normal, et destiné à empêcher que l’utilisateur final reçoive plusieurs requêtes pour une même tentative d’authentification. Les requêtes abandonnées dans le journal des évènements du serveur NPS ne signifient pas qu'il y a un problème au niveau du serveur NPS ou de l'extension NPS de l’authentification multifacteur Microsoft Entra.

Pour réduire le nombre de requêtes ignorées, nous recommandons de configurer les serveurs VPN avec un délai d’expiration d’au moins 60 secondes. Si nécessaire, ou afin de réduire le nombre de requêtes ignorées dans les journaux des événements, vous pouvez augmenter la valeur du délai d’attente du serveur VPN à 90 ou 120 secondes.

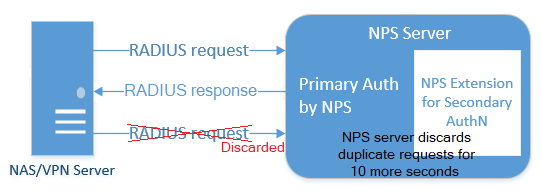

En raison de ce comportement de protocole UDP, le serveur NPS pourrait recevoir une requête dupliquée et envoyer une autre invite MFA, même après que l’utilisateur a déjà répondu à la requête initiale. Pour éviter cette condition de durée, l'extension NPS de l’authentification multifacteur Microsoft Entra continue à filtrer et à abandonner les requêtes dupliquées pendant 10 secondes après l'envoi d'une réponse valide au serveur VPN.

Là encore, vous pouvez constater la présence de requêtes abandonnées dans les journaux des évènements du serveur NPS, même lorsque l'invite de l’authentification multifacteur Microsoft Entra a abouti. Ce comportement est attendu et ne signifie pas qu'il y a un problème au niveau du serveur NPS ou de l'extension NPS de l’authentification multifacteur Microsoft Entra.

Planifier votre déploiement

L’extension NPS gère automatiquement la redondance, vous n’avez pas besoin d’une configuration spéciale.

Vous pouvez créer autant de serveurs NPS compatibles avec l’authentification multifacteur Microsoft Entra que vous en avez besoin. Si vous installez plusieurs serveurs, vous devez utiliser un certificat client différent pour chacun d'entre eux. La création d’un certificat pour chaque serveur signifie que vous pouvez mettre à jour chaque certificat individuellement et que vous n’avez pas à craindre une interruption de service sur tous vos serveurs.

Comme les serveurs VPN routent les requêtes d'authentification, ils doivent connaître les nouveaux serveurs NPS compatibles avec l’authentification multifacteur Microsoft Entra.

Prérequis

L’extension NPS est conçue pour fonctionner avec votre infrastructure existante. Vérifiez que les conditions préalables suivantes sont remplies avant de commencer.

Licences

L’extension NPS pour l’authentification multifacteur Microsoft Entra est disponible pour les clients disposant de licences pour l’authentification multifacteur Microsoft Entra (incluse avec Microsoft Entra ID P1 et Premium P2 ou Enterprise Mobility + Security). Les licences pour l’authentification multifacteur Microsoft Entra basées sur la consommation, comme les licences par utilisateur ou par authentification, ne sont pas compatibles avec l'extension NPS.

Logiciel

Windows Server 2012 ou version ultérieure. Notez que Windows Server 2012 a atteint la fin du support.

.NET Framework 4.7.2 ou version ultérieure est requis pour le module Microsoft Graph PowerShell.

PowerShell version 5.1 ou ultérieure. Pour vérifier la version de PowerShell, exécutez cette commande :

PS C:\> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 16232 1000

Bibliothèques

Visual Studio 2017 C++ Redistributable (x64) sera installé par le programme d’installation de l’extension NPS.

Microsoft Graph PowerShell est également installé par le biais d'un script de configuration que vous exécutez dans le cadre du processus d'installation, s'il n'est pas déjà présent. Il n’est pas nécessaire d’installer un module à l’avance.

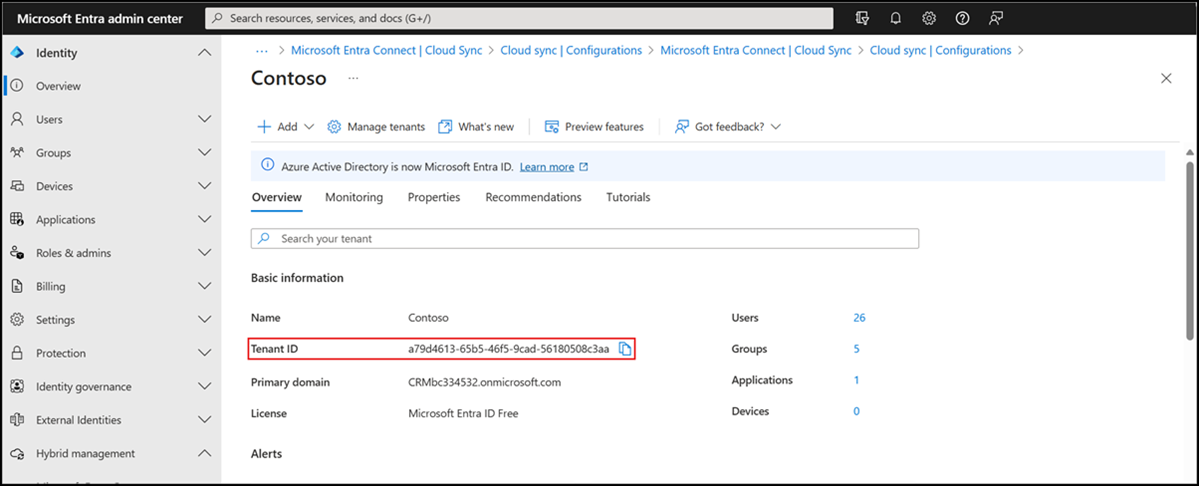

Obtenir l’ID du client de répertoire

Dans le cadre de la configuration de l’extension NPS, vous devez fournir les informations d’identification de l’administrateur et l’ID de votre client Microsoft Entra. Pour obtenir l’ID client, suivez ces étapes :

Connectez-vous au Centre d’administration Microsoft Entra.

Accédez à Identité>Paramètres.

Configuration requise pour le réseau

Le serveur NPS doit pouvoir communiquer avec les URL suivantes sur le port TCP443 :

https://login.microsoftonline.comhttps://login.microsoftonline.us (Azure Government)https://login.chinacloudapi.cn (Microsoft Azure operated by 21Vianet)https://credentials.azure.comhttps://strongauthenticationservice.auth.microsoft.comhttps://strongauthenticationservice.auth.microsoft.us (Azure Government)https://strongauthenticationservice.auth.microsoft.cn (Microsoft Azure operated by 21Vianet)https://adnotifications.windowsazure.comhttps://adnotifications.windowsazure.us (Azure Government)https://adnotifications.windowsazure.cn (Microsoft Azure operated by 21Vianet)

En outre, la connectivité aux adresses URL suivantes est nécessaire pour terminer la configuration de l’adaptateur à l’aide du script PowerShell fourni :

https://onegetcdn.azureedge.nethttps://login.microsoftonline.comhttps://provisioningapi.microsoftonline.comhttps://aadcdn.msauth.nethttps://www.powershellgallery.comhttps://go.microsoft.comhttps://aadcdn.msftauthimages.net

Le tableau suivant décrit les ports et protocoles requis pour l’extension NPS. TCP 443 (entrant et sortant) est le seul port nécessaire du serveur d’extension NPS à Entra ID. Les ports RADIUS sont nécessaires entre le point d’accès et le serveur d’extension NPS.

| Protocole | Port | Description |

|---|---|---|

| HTTPS | 443 | Activer l’authentification utilisateur sur Entra ID (obligatoire lors de l’installation de l’extension) |

| UDP | 1812 | Port commun pour l’authentification RADIUS par NPS |

| UDP | 1645 | Port rare pour l’authentification RADIUS par NPS |

| UDP | 1813 | Port commun pour la gestion de comptes RADIUS by NPS |

| UDP | 1646 | Port rare pour la gestion de comptes RADIUS by NPS |

Préparation de votre environnement

Avant d’installer l’extension NPS, préparez votre environnement pour qu’il gère le trafic d’authentification.

Activer le rôle NPS sur un serveur joint à un domaine

Le serveur NPS se connecte à Microsoft Entra ID et authentifie les requêtes MFA. Choisissez un serveur pour ce rôle. Nous vous recommandons de choisir un serveur qui ne gère pas les demandes provenant d’autres services, car l’extension NPS génère des erreurs pour toutes les demandes qui ne sont pas RADIUS. Vous devez configurer le serveur NPS en tant que serveur d’authentification principal et secondaire pour votre environnement. Il ne peut pas servir de proxy pour les requêtes RADIUS vers un autre serveur.

- Sur votre serveur, ouvrez Gestionnaire de serveur. Sélectionnez Assistant Ajout de rôles et de fonctionnalités dans le menu Démarrage rapide.

- Choisissez Installation basée sur un rôle ou une fonctionnalité comme type d’installation.

- Sélectionnez le rôle de serveur Stratégie réseau et Access Services. Une fenêtre peut s’afficher pour vous informer des fonctionnalités supplémentaires requises pour exécuter ce rôle.

- Suivez les instructions de l’Assistant jusqu’à la page Confirmation. Quand vous êtes prêt, sélectionnez Installer.

L’installation du rôle serveur NPS peut prendre quelques minutes. Une fois terminé, poursuivez avec les sections suivantes pour configurer ce serveur afin qu’il gère les requêtes RADIUS entrantes en provenance de la solution VPN.

Configurer votre solution VPN pour communiquer avec le serveur NPS

En fonction de la solution VPN utilisée, la procédure servant à configurer votre stratégie d’authentification RADIUS n’est pas la même. Configurez votre stratégie VPN pour qu’elle pointe vers votre serveur NPS RADIUS.

Synchronisation des utilisateurs de domaine dans le cloud

Même si cette étape peut déjà avoir été effectuée sur votre client, il est judicieux de vérifier que Microsoft Entra Connect a récemment synchronisé vos bases de données.

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’identité hybride.

- Accédez à Identité>Gestion hybride>Microsoft Entra Connect.

- Vérifiez que votre état de synchronisation est Activée et que la dernière synchronisation a eu lieu il y a moins d’une heure.

Si vous avez besoin de lancer un nouveau cycle de synchronisation, consultez Synchronisation Microsoft Entra Connect : Scheduler.

Déterminer les méthodes d’authentification que vos utilisateurs peuvent employer

Il existe deux facteurs qui affectent les méthodes d’authentification disponibles avec un déploiement d’extension NPS :

L’algorithme de chiffrement de mot de passe utilisé entre le client RADIUS (VPN, Netscaler server ou autre) et les serveurs NPS.

- PAP prend en charge toutes les méthodes d'authentification de l’authentification multifacteur Microsoft Entra dans le cloud : appel téléphonique, message texte à sens unique, notification d'application mobile, jetons matériels OATH et code de vérification d'application mobile.

- CHAPv2 et EAP prennent en charge l’appel téléphonique et la notification d’application mobile.

Les méthodes d’entrée que l’application cliente (VPN, Netscaler server ou autre) peut gérer. Par exemple, le client VPN dispose-t-il de moyens permettant d’autoriser l’utilisateur à taper un code de vérification à partir d’un texte ou d’une application mobile ?

Vous pouvez désactiver les méthodes d’authentification non prises en charge dans Azure.

Remarque

Quel que soit le protocole d’authentification utilisé (PAP, CHAP ou EAP), si vous optez pour une méthode MFA textuelle (SMS, code de vérification d’application mobile ou module de sécurité matériel OAuth) invitant l’utilisateur à saisir un code ou du texte dans le champ d’entrée de l’interface utilisateur du client VPN, il est possible que l’authentification réussisse. Toutefois, les attributs RADIUS configurés dans la stratégie d’accès réseau ne sont pas transférés au client RADIUS (l’appareil d’accès réseau, comme la passerelle VPN). Par conséquent, le client VPN pourrait disposer d’un niveau d’accès différent du niveau attendu (supérieur, inférieur ou inexistant).

En guise de solution de contournement, vous pouvez exécuter le script CrpUsernameStuffing pour transférer les attributs RADIUS configurés dans la stratégie d’accès réseau et autoriser l’authentification MFA lorsque la méthode d’authentification de l’utilisateur requiert l’utilisation d’un code secret à usage unique (OTP), comme un SMS, un code secret Microsoft Authenticator ou un FOB matériel.

Inscrire des utilisateurs pour l’authentification MFA

Avant de déployer et d'utiliser l'extension NPS, les utilisateurs soumis à l’authentification multifacteur Microsoft Entra doivent être inscrits pour la MFA. Pour tester l'extension lorsque vous la déployez, il vous faut également au moins un compte de test entièrement inscrit pour l’authentification multifacteur Microsoft Entra.

Si vous devez créer et configurer un compte de test, effectuez les étapes suivantes :

- Connectez-vous à https://aka.ms/mfasetup avec un compte de test.

- Suivez les instructions pour configurer une méthode de vérification.

- Connectez-vous au Centre d'administration Microsoft Entra au minimum en tant qu’Administrateur de stratégie d’authentification.

- Accédez à Protection>Authentification multifacteur et activez le compte de test.

Important

Vérifiez que les utilisateurs se sont correctement inscrits pour l’authentification multifacteur Microsoft Entra. S’ils ne disposent que d’une inscription à la réinitialisation de mot de passe en libre-service (SSPR), StrongAuthenticationMethods est activé pour leur compte. L’authentification multifacteur Microsoft Entra est appliquée lorsque StrongAuthenticationMethods est configuré, même si l’utilisateur n’est inscrit que pour la SSPR.

L'inscription de sécurité combinée peut être activée pour configurer la réinitialisation SSPR et l’authentification multifacteur Microsoft Entra en même temps. Pour plus d’informations, consultez Activation de l’inscription combinée des informations de sécurité dans Microsoft Entra ID.

Vous pouvez également obliger les utilisateurs à se réinscrire à certaines méthodes d’authentification s’ils n’avaient activé que SSPR.

Les utilisateurs qui se connectent au serveur NPS avec un nom d’utilisateur et un mot de passe doivent valider une invite d’authentification multifacteur.

Installer l’extension NPS

Important

Installez l’extension NPS sur un serveur autre que le point d’accès VPN.

Télécharger et installer l’extension NPS pour l’authentification multifacteur Microsoft Entra

Pour télécharger et installer l’extension NPS, effectuez les étapes suivantes :

- Téléchargez l’extension NPS à partir du Centre de téléchargement Microsoft.

- Copiez le fichier binaire sur le serveur NPS (Network Policy Server) que vous souhaitez configurer.

- Exécutez le fichier setup.exe et suivez les instructions d’installation. Si vous rencontrez des erreurs, vérifiez que les bibliothèques de la section Prérequis ont été installées avec succès.

Mettre à niveau l’extension NPS

Si vous effectuez ultérieurement la mise à niveau d’une extension NPS existante, effectuez les étapes suivantes pour éviter la réinitialisation du serveur sous-jacent :

- Désinstallez la version existante.

- Exécutez le nouveau programme d’installation.

- Redémarrez le service Serveur NPS (Network Policy Server) (IAS).

Exécution du script PowerShell

Le programme d’installation crée un script PowerShell à C:\Program Files\Microsoft\AzureMfa\Config (où C:\ est le lecteur d’installation). Ce script PowerShell effectue les opérations suivantes à chaque exécution :

- Crée un certificat auto-signé.

- Cette commande associe la clé publique du certificat au principal du service sur Microsoft Entra ID.

- Stocke le certificat dans le magasin de certificats de l’ordinateur local.

- Accorde à l’utilisateur réseau un accès à la clé privée du certificat.

- Redémarre le service NPS.

À moins que vous ne souhaitiez utiliser vos propres certificats (au lieu des certificats auto-signés générés par le script PowerShell), exécutez le script PowerShell pour terminer l’installation de l’extension NPS. Si vous installez l’extension sur plusieurs serveurs, chacun d’eux doit avoir son propre certificat.

Pour fournir des fonctionnalités d’équilibrage de charge ou de redondance, répétez ces étapes sur d’autres serveurs NPS en fonction de vos besoins :

Ouvrez une invite Windows PowerShell en tant qu’administrateur.

Accédez aux annuaires dans lesquels le programme d’installation a créé le script PowerShell :

cd "C:\Program Files\Microsoft\AzureMfa\Config"Exécutez le script PowerShell créé par le programme d’installation.

Vous devrez peut-être d’abord activer le protocole TLS 1.2 pour que PowerShell puisse se connecter et télécharger les packages correctement :

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Important

Pour les clients qui utilisent les nuages Azure for US Government ou Azure opéré par 21Vianet, modifiez d'abord le script AzureMfaNpsExtnConfigSetup.ps1 afin d'inclure les paramètres AzureEnvironment pour le nuage requis. Par exemple, spécifiez -AzureEnvironment USGovernment ou -AzureEnvironment AzureChinaCloud.

.\AzureMfaNpsExtnConfigSetup.ps1Lorsque vous y êtes invité, connectez-vous à Microsoft Entra ID.

Un administrateur général est nécessaire pour gérer cette fonctionnalité.

PowerShell vous invite à saisir votre ID client. Utilisez l’ID de client GUID que vous avez copié dans la section de configuration requise.

Un message de réussite s’affiche lorsque le script est terminé.

Si votre certificat d’ordinateur précédent est arrivé à expiration, et qu’un nouveau certificat a été généré, vous devez supprimer tous les certificats arrivés à expiration. En effet, des certificats arrivés à expiration peuvent provoquer des problèmes lors du démarrage de l’extension NPS.

Remarque

Si vous utilisez vos propres certificats au lieu de générer des certificats avec le script PowerShell, vous devez veiller à ce qu’ils respectent la convention d’affectation de noms du serveur NPS. Le nom de l’objet doit être CN=<ID_client>,OU= Extension NPS Microsoft.

Microsoft Azure Government ou Microsoft Azure exploité par 21Vianet étapes supplémentaires

Pour les clients qui utilisent les clouds Azure Government ou Azure exploités par 21Vianet, les étapes de configuration supplémentaires suivantes sont requises sur chaque serveur NPS.

Important

Configurez uniquement ces paramètres de registre si vous êtes un client Azure Government ou Azure exploité par 21Vianet.

Si vous êtes un client Azure Government ou Azure exploité par 21Vianet, ouvrez l'Éditeur du Registre sur le serveur NPS.

Naviguez vers

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa.Pour les clients Azure Government, définissez les valeurs de clés suivantes :

Clé de registre Valeur AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.us AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.us STS_URL https://login.microsoftonline.us/ Pour Microsoft Azure exploité par les clients 21Vianet, définissez les valeurs de clé suivantes :

Clé de registre Valeur AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.cn AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.cn STS_URL https://login.chinacloudapi.cn/ Répétez les deux étapes précédentes afin de définir les valeurs de clé de Registre pour chaque serveur NPS.

Redémarrez le service NPS pour chaque serveur NPS.

Pour un impact minimal, retirez un par un les différents serveurs NPS de la rotation NLB (équilibrage de la charge réseau) et attendez que toutes les connexions soient drainées.

Substitution de certificat

Dans la version 1.0.1.32 de l’extension NPS, la lecture de plusieurs certificats est désormais prise en charge. Cette fonctionnalité contribue à faciliter la propagation des mises à jour de certificats avant leur arrivée à expiration. Si votre organisation exécute une version antérieure de l’extension NPS, mettez-la à niveau vers la version 1.0.1.32 ou ultérieure.

Les certificats créés par le script AzureMfaNpsExtnConfigSetup.ps1 sont valides pendant 2 ans. Supervisez l’expiration des certificats. Les certificats de l’extension NPS sont placés dans le magasin de certificats de l’Ordinateur local sous Personnel, et sont Envoyés à l’ID de client fourni au script d’installation.

Lorsque la date d’expiration d’un certificat approche, un nouveau certificat doit être généré pour le remplacer. Pour cela, vous devez exécuter à nouveau le script AzureMfaNpsExtnConfigSetup.ps1, en indiquant le même ID de client à l’invite. Ce processus doit être répété sur chaque serveur NPS au sein de votre environnement.

Configurer votre extension NPS

Une fois votre environnement préparé et l’extension du serveur NPS installée sur les serveurs requis, vous pouvez configurer l’extension.

Cette section comprend des considérations relatives à la conception ainsi que des suggestions visant à garantir la réussite des déploiements d’extension NPS.

Configuration des limites

- L'extension NPS pour l’authentification multifacteur Microsoft Entra n'inclut pas les outils permettant de migrer les utilisateurs et les paramètres du serveur MFA vers le cloud. De ce fait, nous vous conseillons d’utiliser l’extension pour les nouveaux déploiements, plutôt que pour les déploiements existants. Si vous utilisez l’extension sur un déploiement existant, vos utilisateurs doivent suivre de nouveau la procédure de vérification pour remplir leurs détails MFA dans le cloud.

- L’extension NPS ne prend pas en charge les appels téléphoniques personnalisés configurés sur les paramètres d’appel téléphonique. La langue d’appel téléphonique par défaut sera utilisée (EN-US).

- L’extension NPS utilise l’UPN de l’environnement AD DS local pour identifier l’utilisateur sur l’authentification multifacteur Microsoft Entra afin de procéder à l’authentification secondaire. L’extension peut être configurée pour utiliser un identifiant autre que l’UPN (un autre ID de connexion ou un champ AD DS personnalisé, par exemple). Pour plus d’informations, consultez l’article Options de configuration avancée de l’extension NPS pour l’authentification multifacteur.

- Tous les protocoles de chiffrement ne prennent pas en charge toutes les méthodes de vérification.

- PAP prend en charge l’appel téléphonique, le message texte à sens unique, la notification de l’application mobile et le code de vérification de l’application mobile

- CHAPv2 et EAP prennent en charge l’appel téléphonique et la notification d’application mobile

Contrôler les clients RADIUS nécessitant l’authentification MFA

Une fois que vous activez MFA pour un client RADIUS à l’aide de l’extension NPS, toutes les authentifications de ce client doivent utiliser la méthode MFA. Si vous souhaitez activer l’authentification MFA pour certains clients RADIUS et d’autres non, vous pouvez configurer deux serveurs NPS et installer l’extension sur un seul d’entre eux.

Configurez les clients RADIUS pour lesquels vous souhaitez exiger l’authentification MFA de sorte qu’ils envoient des demandes au serveur NPS configuré avec l’extension, et les autres clients RADIUS pour qu’ils les envoient au serveur NPS non configuré avec l’extension.

Anticiper la présence d’utilisateurs qui ne sont pas inscrits pour l’authentification MFA

Si vous avez des utilisateurs qui ne sont pas inscrits pour l’authentification MFA, vous pouvez déterminer ce qui se passe lorsqu’ils tentent de s’authentifier. Pour contrôler ce comportement, utilisez le paramètre REQUIRE_USER_MATCH dans le chemin d’accès de Registre HKLM\Software\Microsoft\AzureMFA. Ce paramètre ne dispose que d’une seule option de configuration :

| Clé | Valeur | Par défaut |

|---|---|---|

| REQUIRE_USER_MATCH | VRAI/FAUX | Non défini (équivaut à TRUE) |

Ce paramètre détermine ce qu’il faut faire lorsqu’un utilisateur n’est pas inscrit pour MFA. Lorsque la clé n’existe pas, n’est pas définie ou est définie sur TRUE, et que l’utilisateur n’est pas inscrit, l’extension échoue au test d’authentification MFA.

Lorsque la clé est définie sur FALSE et que l’utilisateur n’est pas inscrit, l’authentification s’effectue sans procéder à l’authentification MFA. Si un utilisateur est inscrit dans MFA, il doit s’authentifier avec MFA même si REQUIRE_USER_MATCH est défini sur FAUX.

Vous pouvez choisir de créer cette clé et de lui affecter la valeur FALSE pour vos utilisateurs qui sont en cours d'intégration et ne sont peut-être pas encore inscrits pour l’authentification multifacteur Microsoft Entra. Toutefois, étant donné que la définition de la clé permet aux utilisateurs qui ne sont pas inscrits pour l’authentification MFA de se connecter, vous devez supprimer cette clé avant de passer en production.

Dépannage

Script de vérification de l’intégrité de l’extension NPS

Le script de contrôle d'intégrité de l'extension NPS de l’authentification multifacteur Microsoft Entra procède à un contrôle d'intégrité de base lors de la résolution des problèmes liés à l'extension NPS. Exécutez le script et choisissez une des options disponibles.

Comment corriger l’erreur « Principal de service introuvable » lors de l’exécution du script AzureMfaNpsExtnConfigSetup.ps1 ?

Si, pour une raison quelconque, le principal de service « Client d’authentification multifacteur Azure » n’a pas été créé dans le client, vous pouvez le créer manuellement en exécutant PowerShell.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

New-MgServicePrincipal -AppId 00001111-aaaa-2222-bbbb-3333cccc4444 -DisplayName "Azure Multi-Factor Auth Client"

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur général.

- Accédez à Identité>Applications>Applications d’entreprise> et recherchez « Client d’authentification multifacteur Azure ».

- Cliquez sur Vérifier les propriétés de cette application. Vérifiez si le principal de service est activé ou désactivé.

- Cliquez sur l’entrée d’application >Propriétés.

- Si l’option Activé pour la connexion des utilisateurs ? est définie sur Non, définissez-la sur Oui.

Exécutez à nouveau le script AzureMfaNpsExtnConfigSetup.ps1 et il ne devrait pas renvoyer le message d’erreur Le principal de service n’a pas été trouvé.

Comment vérifier que le certificat client est installé comme prévu ?

Recherchez le certificat auto-signé créé par le programme d’installation dans le magasin de certificats et vérifiez que la clé privée dispose d’une autorisation d’accès en lecture accordée à l’utilisateur NETWORK SERVICE. Le certificat porte un nom d’objet de type CN <tenantid>, UO = Extension Microsoft NPS

Les certificats auto-signés générés par le script AzureMfaNpsExtnConfigSetup.ps1 ont une durée de validité de deux ans. Lorsque vous vérifiez que le certificat est installé, assurez-vous également qu’il n’est pas arrivé à expiration.

Comment vérifier que mon certificat client est associé à mon client dans Microsoft Entra ID ?

Ouvrez une invite de commandes PowerShell et exécutez les commandes suivantes :

Connect-MgGraph -Scopes 'Application.Read.All'

(Get-MgServicePrincipal -Filter "appid eq '00001111-aaaa-2222-bbbb-3333cccc4444'" -Property "KeyCredentials").KeyCredentials | Format-List KeyId, DisplayName, StartDateTime, EndDateTime, @{Name = "Key"; Expression = {[System.Convert]::ToBase64String($_.Key)}}, @{Name = "Thumbprint"; Expression = {$Cert = New-object System.Security.Cryptography.X509Certificates.X509Certificate2; $Cert.Import([System.Text.Encoding]::UTF8.GetBytes([System.Convert]::ToBase64String($_.Key))); $Cert.Thumbprint}}

Ces commandes impriment tous les certificats qui associent votre client à votre instance de l’extension NPS dans votre session PowerShell. Recherchez votre certificat en exportant votre certificat client en tant que fichier X.509 (.cer) encodé en base 64 sans la clé privée et comparez-le à la liste de PowerShell. Comparez l’empreinte numérique du certificat installé sur le serveur à celle-ci. Les empreintes des certificats doivent correspondre.

Les horodateurs StartDateTime et EndDateTime, qui sont sous une forme lisible par l'homme, peuvent être utilisés pour filtrer les erreurs évidentes si la commande renvoie plus d'une certitude.

Pourquoi ne puis-je pas me connecter ?

Vérifiez que votre mot de passe n’a pas expiré. L’extension NPS ne prend pas en charge les changements de mots de passe dans le cadre du workflow de connexion. Contactez le service informatique de votre entreprise pour obtenir de l’aide.

Pourquoi mes requêtes échouent-elles avec une erreur de jeton de sécurité ?

Cette erreur peut être due à plusieurs raisons. Effectuez les étapes suivantes pour résoudre le problème :

- Redémarrez votre serveur NPS.

- Vérifiez que le certificat client est installé comme prévu.

- Vérifiez que le certificat est associé à votre client sur Microsoft Entra ID.

- Vérifiez que

https://login.microsoftonline.com/est accessible depuis le serveur exécutant l’extension.

Pourquoi l’authentification échoue-t-elle avec une erreur dans les journaux d’activité HTTP indiquant que l’utilisateur est introuvable ?

Vérifiez qu’AD Connect est en cours d’exécution et que l’utilisateur est présent dans l’environnement AD DS local et dans Microsoft Entra ID.

Pourquoi existe-t-il des erreurs de connexion HTTP dans les journaux d’activité pour tous mes échecs d’authentification ?

Vérifiez que https://adnotifications.windowsazure.com, https://strongauthenticationservice.auth.microsoft.com est accessible depuis le serveur exécutant l’extension NPS.

Pourquoi l’authentification ne fonctionne-t-elle pas, même si le certificat est valide ?

Si votre certificat d’ordinateur précédent est arrivé à expiration et qu’un nouveau certificat a été généré, supprimez tous les certificats arrivés à expiration. Des certificats arrivés à expiration peuvent provoquer des problèmes lors du démarrage de l’extension NPS.

Pour vous assurer que vous disposez d’un certificat valide, vérifiez le magasin de certificats du compte d’ordinateur local à l’aide de MMC pour savoir si le certificat a atteint sa date d’expiration. Pour générer un nouveau certificat valide, réexécutez les étapes de la section Exécuter le script d’installation PowerShell.

Pourquoi des requêtes ignorées sont-elles visibles dans les journaux du serveur NPS ?

Un serveur VPN peut envoyer des requêtes répétées au serveur NPS si la valeur du délai d’expiration est trop faible. Le serveur NPS détecte ces requêtes dupliquées et les ignore. Ce comportement est lié à la conception et ne signifie pas qu'il y a un problème au niveau du serveur NPS ou de l'extension NPS de l’authentification multifacteur Microsoft Entra.

Pour plus d’informations sur les raisons pour lesquelles des paquets ignorés figurent dans les journaux du serveur NPS, consultez Comportement du protocole RADIUS et extension NPS au début de cet article.

Comment faire obtenir la correspondance du numéro Microsoft Authenticator pour fonctionner avec NPS ?

Bien que NPS ne prenne pas en charge la correspondance des numéros, la dernière extension NPS prend en charge les méthodes par mots de passe à usage unique et durée définie (TOTP), comme celle disponible dans Microsoft Authenticator, d’autres jetons logiciels et les FOB matériels. La connexion par TOTP offre une meilleure sécurité que l’expérience Approuver/Refuser. Veillez à exécuter la dernière version de l’extension NPS.

À partir du 8 mai 2023, quand la correspondance des numéros sera activée pour tous les utilisateurs, toute personne effectuant une connexion RADIUS avec l’extension NPS version 1.2.2216.1 ou ultérieure sera invitée à se connecter avec une méthode par mots de passe à usage unique et durée définie (TOTP) à la place.

Pour voir ce comportement, les utilisateurs doivent avoir inscrit une méthode d’authentification par TOTP. Sans méthode par TOTP inscrite, les utilisateurs continuent de voir Approuver/Refuser.

Avant la publication de l’extension NPS version 1.2.2216.1 (après le 8 mai 2023), les organisations qui exécutent une version antérieure de l’extension NPS peuvent modifier le Registre pour demander aux utilisateurs de saisir un mot de passe à usage unique et durée définie. Pour plus d’informations, consultez l’article Extension NPS.

Gestion des protocoles TLS/SSL et des suites de chiffrement

Nous vous recommandons de désactiver ou de supprimer les suites de chiffrement plus anciennes et plus faibles, sauf si votre organisation en a besoin. Vous trouverez plus d’informations sur la manière d’effectuer cette tâche dans l’article Gestion des protocoles SSL/TLS et des suites de chiffrement pour AD FS

Résolution de problèmes supplémentaires

Vous trouverez des conseils supplémentaires et des solutions potentielles dans l'article Résoudre les messages d'erreur liés à l'extension NPS pour l’authentification multifacteur Microsoft Entra.

Étapes suivantes

Vue d’ensemble et configuration du serveur NPS (Network Policy Server) dans Windows Server

Configurez d’autres ID de connexion, ou créez une liste d’exceptions pour les adresses IP qui ne nécessitent pas de vérification en deux étapes dans Options de configuration avancée de l’extension NPS pour l’authentification multifacteur

Apprendre à intégrer la passerelle des services Bureau à distance et des serveurs VPN à l’aide de l’extension NPS