Principes de connectivité réseau Microsoft 365

Cet article est valable pour Microsoft 365 Entreprise et Office 365 Entreprise.

Avant de commencer à planifier votre réseau pour la connectivité réseau Microsoft 365, il est important de comprendre les principes de connectivité pour gérer de manière sécurisée le trafic Microsoft 365 et obtenir les meilleures performances possibles. Cet article vous aide à comprendre les conseils les plus récents pour optimiser en toute sécurité la connectivité réseau Microsoft 365.

Les réseaux d’entreprise traditionnels sont principalement conçus pour fournir aux utilisateurs l’accès aux applications et aux données hébergées dans des centres de données, gérés par l’entreprise avec un périmètre de sécurité renforcé. Le modèle traditionnel suppose que les utilisateurs accéderont aux applications et aux données depuis l’intérieur du périmètre du réseau d’entreprise, via des liaisons WAN depuis les succursales, ou à distance via des connexions VPN.

L’adoption d’applications SaaS comme Microsoft 365 déplace une combinaison de services et de données en dehors du périmètre du réseau. Sans optimisation, le trafic entre les utilisateurs et les applications SaaS est soumis à une latence introduite par l’inspection des paquets, les épingles réseau, les connexions accidentelles à des points de terminaison géographiquement distants et d’autres facteurs. Vous pouvez garantir les meilleures performances et fiabilité de Microsoft 365 en comprenant et en mettant en œuvre les principales directives d’optimisation.

Dans cet article, vous allez découvrir les points suivants :

- L’architecture de Microsoft 365 telle qu’elle s’applique à la connectivité des clients au cloud

- Les principes de connectivité de Microsoft 365 et les stratégies mis à jour pour optimiser le trafic réseau et l’expérience de l’utilisateur final

- Le service web des points de terminaison Office 365, qui permet aux administrateurs réseau de consommer une liste structurée de points de terminaison à utiliser dans l’optimisation du réseau

- Conseils pour optimiser la connectivité aux services Microsoft 365

- La comparaison de la sécurité du périmètre du réseau et de la sécurité des points de terminaison

- Les options de l’optimisation incrémentielle pour le trafic de Microsoft 365

- Le test de connectivité de Microsoft 365, un nouvel outil pour tester la connectivité de base à Microsoft 365

Architecture de Microsoft 365

Microsoft 365 est un cloud SaaS (Software-as-a-Service) distribué qui fournit des scénarios de productivité et de collaboration via un ensemble diversifié de microservices et d’applications. Par exemple, Exchange Online, SharePoint Online, Microsoft Teams, Exchange Online Protection, Office dans un navigateur et bien d’autres. Bien que des applications Microsoft 365 spécifiques puissent avoir leurs fonctionnalités uniques telles qu’elles s’appliquent au réseau client et à la connectivité au cloud, elles partagent toutes des principaux, des objectifs et des modèles d’architecture clés. Ces principes et modèles d’architecture pour la connectivité sont typiques de nombreux autres clouds SaaS. En même temps, ils sont différents des modèles de déploiement classiques des clouds Platform-as-a-Service et Infrastructure-as-a-Service, tels que Microsoft Azure.

L’une des fonctionnalités architecturales les plus importantes de Microsoft 365 (souvent manquée ou mal interprétée par les architectes réseau) est qu’il s’agit d’un service distribué véritablement mondial, dans le contexte de la façon dont les utilisateurs s’y connectent. L’emplacement du locataire Microsoft 365 cible est important pour comprendre la localité où les données client sont stockées dans le cloud. Toutefois, l’expérience utilisateur avec Microsoft 365 n’implique pas la connexion directe aux disques contenant les données. L’expérience utilisateur avec Microsoft 365 (notamment les performances, la fiabilité et d’autres caractéristiques de qualité importantes) implique une connectivité via des points d’entrée de service hautement distribuées qui sont étendues à des centaines de sites Microsoft dans le monde. Dans la plupart des cas, la meilleure expérience utilisateur est obtenue en permettant au réseau client d’acheminer les demandes des utilisateurs vers le point d’entrée de service Microsoft 365 le plus proche. Cela est préférable plutôt que de se connecter à Microsoft 365 via un point de sortie dans un emplacement ou une région centrale.

Pour la plupart des clients, les utilisateurs de Microsoft 365 sont répartis dans de nombreux emplacements. Pour obtenir les meilleurs résultats, les principes décrits dans ce document doivent être examinés du point de vue du scale-out (et non du scale-up). Tout en mettant l’accent sur l’optimisation de la connectivité au point de présence le plus proche dans le réseau global Microsoft, et non à l’emplacement géographique du locataire Microsoft 365. En substance, cela signifie que même si les données du locataire Microsoft 365 peuvent être stockées dans un emplacement géographique spécifique, l’expérience Microsoft 365 pour ce locataire reste distribuée. Il peut être présent à proximité (réseau) très proche de chaque emplacement de l’utilisateur final dont dispose le locataire.

Principes de connectivité de Microsoft 365

Microsoft recommande les principes suivants pour obtenir une connectivité et des performances Microsoft 365 optimales. Utilisez ces principes de connectivité de Microsoft 365 pour gérer votre trafic et obtenir les meilleures performances lors de la connexion à Microsoft 365.

L’objectif principal de la conception du réseau doit être de minimiser la latence en réduisant le round-trip time (RTT) de votre réseau vers le réseau mondial Microsoft, l’épine dorsale du réseau public de Microsoft qui interconnecte tous les centres de données de Microsoft avec une faible latence et une répartition des points d’entrée des applications cloud dans le monde. Si vous souhaitez en savoir plus sur le réseau mondial de Microsoft, consultez l’article Comment Microsoft construit son réseau mondial rapide et fiable.

Identifier et différencier le trafic de Microsoft 365

L’identification du trafic réseau de Microsoft 365 est la première étape pour pouvoir différencier ce trafic du trafic réseau générique lié à Internet. La connectivité Microsoft 365 peut être optimisée en implémentant une combinaison d’approches telles que l’optimisation des routes réseau, les règles de pare-feu et les paramètres de proxy de navigateur. En outre, le contournement des périphériques d’inspection réseau pour certains points de terminaison est également bénéfique.

Pour plus d’informations sur les méthodes d’optimisation de Microsoft 365, consultez la section Optimisation de la connectivité aux services Microsoft 365 .

Microsoft publie désormais tous les points de terminaison Microsoft 365 en tant que service web et fournit des conseils sur la meilleure façon d’utiliser ces données. Si vous souhaitez obtenir plus d’informations sur la récupération et l’utilisation des points de terminaison Microsoft 365, consultez l’article URL et plages d’adresses IP Office 365.

Connexions réseau en sortie localement

Le DNS local et la sortie Internet sont d’une importance cruciale pour réduire la latence de connexion et garantir que les connexions des utilisateurs s’effectuent au point d’entrée le plus proche des services Microsoft 365. Dans une topologie de réseau complexe, il est important d’implémenter à la fois le DNS local et la sortie Internet locale. Si vous souhaitez obtenir plus d’informations sur la manière dont Microsoft 365 achemine les connexions client vers le point d’entrée le plus proche, consultez l’article Connectivité client.

Avant l’avènement des services cloud comme Microsoft 365, la connectivité Internet de l’utilisateur final en tant que facteur de conception de l’architecture réseau était relativement simple. Lorsque les services Internet et les sites web sont distribués dans le monde entier, la latence entre les points de sortie de l’entreprise et le point de terminaison de destination donné résulte, en grande partie, de la distance géographique.

Dans une architecture de réseau traditionnelle, toutes les connexions Internet sortantes traversent le réseau de l’entreprise et sortent d’un emplacement central. Avec l’évolution des offres cloud de Microsoft, une architecture réseau distribuée orientée Internet est devenue essentielle pour prendre en charge les services cloud sensibles à la latence. Le réseau mondial Microsoft a été conçu pour répondre aux exigences de latence avec l’infrastructure de point d’entrée du service distribué, une structure dynamique de points d’entrée mondiaux qui achemine les connexions de service cloud entrantes vers le point d’entrée le plus proche. Cela vise à réduire la longueur du « dernier kilomètre » pour les clients du cloud Microsoft en raccourcissant efficacement la route entre le client et le cloud.

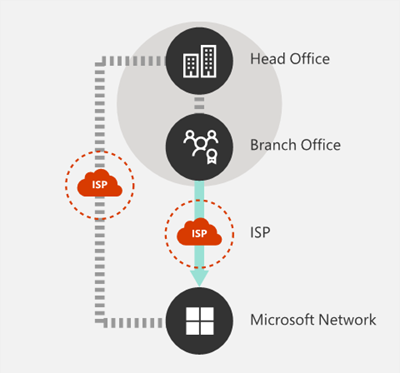

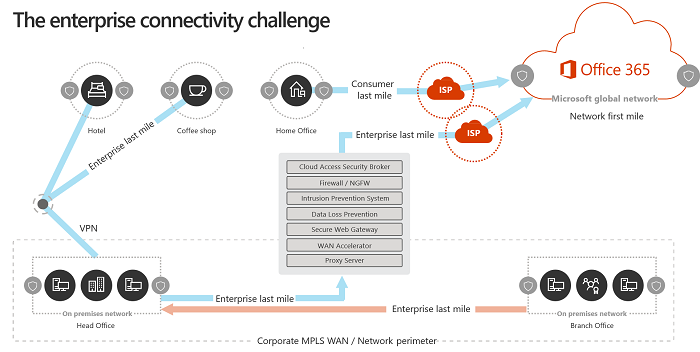

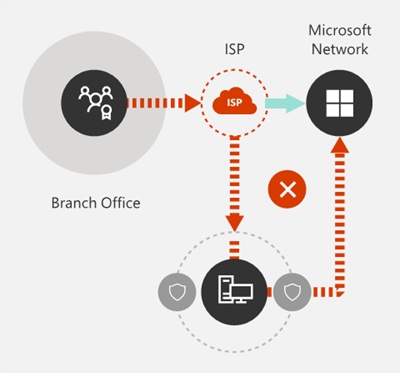

Les WAN d’entreprise sont souvent conçus pour acheminer le trafic réseau vers un siège social central de l’entreprise pour inspection avant la sortie vers Internet, généralement via un ou plusieurs serveurs proxy. Le diagramme suivant illustre une telle topologie de réseau.

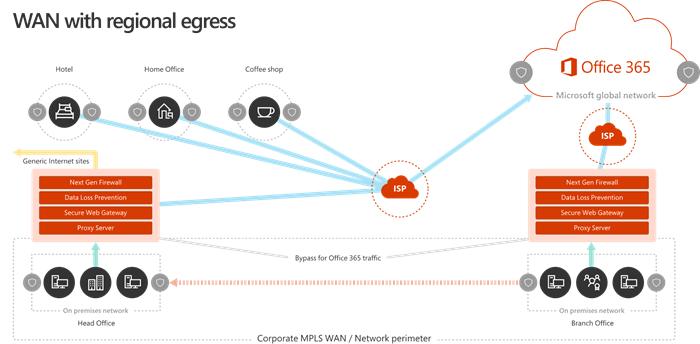

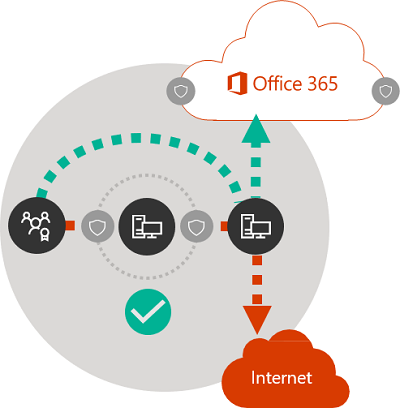

Étant donné que Microsoft 365 s’exécute sur le réseau global Microsoft, qui inclut des serveurs frontaux dans le monde entier, il existe souvent un serveur frontal proche de l’emplacement de l’utilisateur. En fournissant une sortie Internet locale et en configurant des serveurs DNS internes afin d’offrir une résolution de nom local pour les points de terminaison Microsoft 365, le trafic réseau destiné à Microsoft 365 peut se connecter aux serveurs frontaux Microsoft 365 le plus près possible de l’utilisateur. Le diagramme suivant montre un exemple de topologie de réseau qui permet aux utilisateurs de se connecter à partir de main bureau, de succursale et d’emplacements distants de suivre l’itinéraire le plus court vers le point d’entrée Microsoft 365 le plus proche.

Le raccourcissement du chemin d’accès réseau aux points d’entrée Microsoft 365 de cette façon peut améliorer les performances de connectivité et l’expérience de l’utilisateur final dans Microsoft 365. Il peut également aider à réduire l’effet des modifications futures apportées à l’architecture réseau sur les performances et la fiabilité de Microsoft 365.

De plus, les requêtes DNS peuvent introduire une latence si le serveur DNS répondant est distant ou occupé. Vous pouvez réduire la latence de résolution de noms en approvisionnant des serveurs DNS locaux dans des emplacements de branche et en vous assurant qu’ils sont configurés pour mettre en cache les enregistrements DNS de manière appropriée.

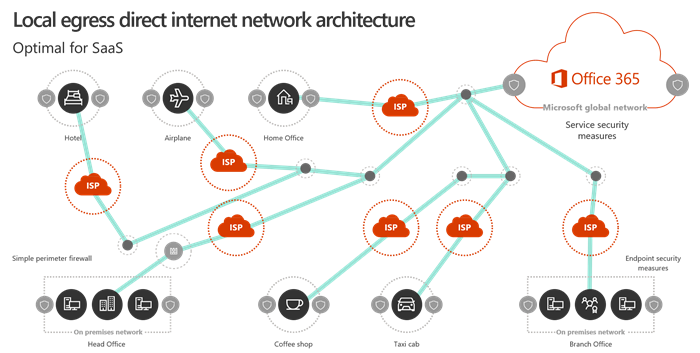

Bien que la sortie régionale puisse fonctionner correctement pour Microsoft 365, le modèle de connectivité optimal consiste à toujours fournir une sortie réseau à l’emplacement de l’utilisateur, qu’il s’agisse du réseau d’entreprise ou d’emplacements distants tels que les maisons, les hôtels, les cafés et les aéroports. Ce modèle de sortie directe locale est représenté dans le diagramme suivant.

Les entreprises qui ont adopté Microsoft 365 peuvent profiter de l’architecture de point d’entrée du service distribué du réseau mondial Microsoft en s’assurant que les connexions des utilisateurs à Microsoft 365 empruntent l’itinéraire le plus court possible vers le point d’entrée du réseau mondial Microsoft le plus proche. Pour ce faire, l’architecture du réseau de sortie local permet au trafic Microsoft 365 d’être acheminé vers la sortie la plus proche, quel que soit l’emplacement de l’utilisateur.

L’architecture de sortie locale présente les avantages suivants par rapport au modèle traditionnel :

- Fournit des performances Microsoft 365 optimales en optimisant la longueur de l’itinéraire. Les connexions des utilisateurs finaux sont acheminées de manière dynamique vers le point d’entrée Microsoft 365 le plus proche par l’infrastructure de point de service distribué.

- Réduit la charge sur l’infrastructure réseau de l’entreprise en autorisant la sortie locale.

- Sécurise les connexions aux deux extrémités à l’aide des fonctionnalités de sécurité du point de terminaison client et de sécurité cloud.

Éviter les épingles de réseau

En règle générale, l’itinéraire le plus court et le plus direct entre l’utilisateur et le point de terminaison Microsoft 365 le plus proche offre les meilleures performances. Une épingle de réseau se produit lorsque le trafic WAN ou VPN, lié à une destination particulière, est d’abord dirigé vers un autre emplacement intermédiaire (comme la pile de sécurité, le courtier d’accès au cloud, d’une passerelle web basée sur le cloud), introduisant une latence et une redirection potentielle vers un point de terminaison géographiquement éloigné. Les épingles de réseau sont également provoquées par des inefficacités de routage/peering ou des recherches DNS non optimales (distantes).

Pour vous assurer que la connectivité Microsoft 365 n’est pas soumise à des épingles de réseau, même dans le cas de sortie locale, case activée si le fournisseur de services Internet utilisé pour fournir une sortie Internet pour l’emplacement de l’utilisateur a une relation de peering directe avec le réseau global Microsoft à proximité de cet emplacement. Vous pouvez également configurer le routage de sortie pour envoyer directement le trafic Microsoft 365 approuvé. Cela s’oppose à un proxy ou à un tunneling via un fournisseur de sécurité réseau cloud tiers ou basé sur le cloud qui traite votre trafic internet. La résolution de noms DNS locale des points de terminaison Microsoft 365 permet de garantir qu’en plus du routage direct, les points d’entrée Microsoft 365 les plus proches sont utilisés pour les connexions utilisateur.

Si vous utilisez un réseau cloud ou des services de sécurité pour votre trafic Microsoft 365, vérifiez que le résultat de l’épingle est évalué et que son effet sur les performances de Microsoft 365 est compris. Pour ce faire, vous pouvez examiner le nombre et l’emplacement des emplacements des fournisseurs de services via lesquels le trafic est transféré par rapport au nombre de vos succursales et points de peering du Réseau mondial Microsoft, à la qualité de la relation de peering réseau du fournisseur de services avec votre fournisseur de services Internet et Microsoft, et à l’effet sur les performances du backhauling dans l’infrastructure du fournisseur de services.

En raison du grand nombre d’emplacements distribués avec des points d’entrée Microsoft 365 et de leur proximité avec les utilisateurs finaux, le routage du trafic Microsoft 365 vers n’importe quel réseau tiers ou fournisseur de sécurité peut avoir un effet négatif sur les connexions Microsoft 365 si le réseau du fournisseur n’est pas configuré pour un peering Microsoft 365 optimal.

Évaluer les proxys de contournement, les dispositifs d’inspection du trafic et les technologies de sécurité en double

Les clients d’entreprise doivent examiner leurs méthodes de sécurité réseau et de réduction des risques spécifiquement pour le trafic lié à Microsoft 365 et utiliser les fonctionnalités de sécurité Microsoft 365 pour réduire leur dépendance à l’égard des technologies de sécurité réseau intrusives, qui impactent les performances et sont coûteuses pour le trafic réseau Microsoft 365.

La plupart des réseaux d’entreprise appliquent la sécurité réseau pour le trafic Internet à l’aide de technologies telles que les proxys, l’inspection TLS, l’inspection des paquets et les systèmes de protection contre la perte de données. Ces technologies fournissent une atténuation importante des risques pour les demandes Internet génériques, mais peuvent réduire considérablement les performances, l’évolutivité et la qualité de l’expérience de l’utilisateur final lorsqu’elles sont appliquées aux points de terminaison Microsoft 365.

Service web de points de terminaison Office 365

Les administrateurs Microsoft 365 peuvent utiliser un script ou un appel REST pour consommer une liste structurée de points de terminaison à partir du service web de points de terminaison Office 365 et mettre à jour les configurations des pare-feu de périmètre et d’autres périphériques réseau. Cela garantit que le trafic lié à Microsoft 365 est identifié, traité de manière appropriée et géré différemment du trafic réseau lié à des sites Web Internet génériques et souvent inconnus. Si vous souhaitez obtenir plus d’informations sur l’utilisation du service web de points de terminaison Office 365, consultez l’article URL et plages d’adresses IP Office 365.

Scripts PAC (Configuration automatique du proxy)

Les administrateurs Microsoft 365 peuvent créer des scripts PAC (Configuration automatique du proxy) qui peuvent être livrés aux ordinateurs des utilisateurs via WPAD ou GPO. Les scripts PAC peuvent être utilisés pour contourner les proxys pour les demandes Microsoft 365 des utilisateurs WAN ou VPN, permettant au trafic Microsoft 365 d’utiliser des connexions Internet directes plutôt que de traverser le réseau d’entreprise.

Fonctionnalités de sécurité Microsoft 365

Microsoft est transparent sur la sécurité du centre de données, la sécurité opérationnelle et la réduction des risques autour des serveurs Microsoft 365 et des points de terminaison réseau qu’ils représentent. Les fonctionnalités de sécurité intégrées de Microsoft 365 sont disponibles pour réduire les risques de sécurité réseau, telles que Protection contre la perte de données Microsoft Purview, antivirus, authentification multifacteur, customer lockbox, Defender for Office 365, Microsoft 365 Threat Intelligence, Microsoft 365 Secure Score, Exchange Online Protection et sécurité DDOS réseau.

Si vous souhaitez en savoir plus sur le centre de données Microsoft et la sécurité du réseau mondial, consultez le Centre de gestion de la confidentialité Microsoft.

Optimisation de la connectivité aux services Microsoft 365

Les services Microsoft 365 sont une collection de produits, d’applications et de services dynamiques, interdépendants et profondément intégrés. Lors de la configuration et de l’optimisation de la connectivité aux services Microsoft 365, il n’est pas possible de lier des points de terminaison spécifiques (domaines) à quelques scénarios Microsoft 365 pour implémenter la liste verte au niveau du réseau. Microsoft ne prend pas en charge la liste d’autorisation sélective, car elle provoque des incidents de connectivité et de service pour les utilisateurs. Les administrateurs réseau doivent donc toujours appliquer les instructions Microsoft 365 pour la liste d’autorisation réseau et les optimisations réseau courantes à l’ensemble complet des points de terminaison réseau (domaines) requis qui sont publiés et mis à jour régulièrement. Bien que nous simplifiions les points de terminaison réseau Microsoft 365 en réponse aux commentaires des clients, les administrateurs réseau doivent connaître les modèles de base suivants dans l’ensemble de points de terminaison existant aujourd’hui :

- Si possible, les points de terminaison de domaine publiés incluent des caractères génériques pour réduire considérablement l’effort de configuration réseau pour les clients.

- Microsoft 365 a annoncé une initiative de consolidation de domaine (cloud.microsoft), qui offre aux clients un moyen de simplifier leurs configurations réseau et d’accumuler automatiquement des optimisations réseau pour ce domaine à de nombreux services Microsoft 365 actuels et futurs.

- Utilisation exclusive du domaine racine cloud.microsoft pour l’isolation de la sécurité et des fonctions spécifiques. Cela permet aux équipes réseau et de sécurité des clients d’approuver les domaines Microsoft 365, tout en améliorant la connectivité à ces points de terminaison et en évitant le traitement inutile de la sécurité réseau.

- Certaines définitions de point de terminaison spécifient des préfixes IP uniques correspondant à leurs domaines. Cette fonctionnalité prend en charge les clients avec des structures réseau complexes, ce qui leur permet d’appliquer des optimisations réseau précises en utilisant les détails du préfixe IP.

Les configurations réseau suivantes sont recommandées pour tous les points de terminaison réseau Microsoft 365 « Obligatoires » (domaines) et catégories :

- Autoriser explicitement les points de terminaison réseau Microsoft 365 dans les appareils réseau et les services que les connexions utilisateur traversent (par exemple, les appareils de sécurité du périmètre réseau comme les proxys, les pare-feu, le DNS, les solutions de sécurité réseau basées sur le cloud, etc.)

- Ignorez les domaines Microsoft 365 du déchiffrement TLS, de l’interception du trafic, de l’inspection approfondie des paquets et du filtrage des paquets réseau et du contenu. Notez que de nombreux résultats que les clients utilisent ces technologies réseau dans le contexte d’applications non approuvées/non managées peuvent être obtenus en mode natif par les fonctionnalités de sécurité Microsoft 365.

- L’accès Direct à Internet doit être hiérarchisé pour les domaines Microsoft 365 en réduisant la dépendance à l’égard du backhauling de réseau étendu (WAN), en évitant les épingles réseau et en permettant une sortie Internet plus efficace localement pour les utilisateurs et directement vers le réseau Microsoft.

- Assurez-vous que la résolution de noms DNS se produit à proximité de la sortie réseau pour vous assurer que les connexions sont traitées via la porte d’entrée Microsoft 365 la plus optimale.

- Hiérarchisez les connexions Microsoft 365 le long du chemin réseau, ce qui garantit la capacité et la qualité de service pour les expériences Microsoft 365.

- Contournez les périphériques d’intermédiation du trafic tels que les proxys et les services VPN.

Les clients avec des topologies réseau complexes, implémentant des optimisations réseau telles que le routage personnalisé, le contournement de proxy basé sur IP et le VPN de tunnel fractionné peuvent avoir besoin d’informations de préfixe IP en plus des domaines. Pour faciliter ces scénarios clients, les points de terminaison réseau Microsoft 365 sont regroupés en catégories pour hiérarchiser et faciliter la configuration de ces optimisations réseau supplémentaires. Les points de terminaison réseau classés sous les catégories « Optimiser » et « Autoriser » comportent des volumes de trafic élevés et sont sensibles à la latence et aux performances du réseau, et les clients peuvent d’abord optimiser la connectivité à ces derniers. Les points de terminaison réseau sous les catégories « Optimiser » et « Autoriser » ont des adresses IP répertoriées ainsi que des domaines. Les points de terminaison réseau classés dans la catégorie « Par défaut » n’ont pas d’adresses IP associées, car ils sont par nature plus dynamiques et les adresses IP changent au fil du temps.

Considérations supplémentaires sur le réseau

Lors de l’optimisation de la connectivité à Microsoft 365, certaines configurations réseau peuvent avoir un impact négatif sur la disponibilité, l’interopérabilité, les performances et l’expérience utilisateur de Microsoft 365. Microsoft n’a pas testé les scénarios réseau suivants avec nos services, et ils sont connus pour provoquer des problèmes de connectivité.

- Arrêt TLS ou inspection approfondie des paquets de tous les domaines M365 avec des proxys clients ou d’autres types d’appareils réseau ou de services.

- Blocage de protocoles ou de versions de protocole spécifiques tels que QUIC, WebSocket, etc. par l’infrastructure réseau ou le service intermédiaire.

- Forcer la rétrogradation ou le basculement des protocoles (tels que UDP -> TCP, TLS1.3 --> TLS1.2 --> TLS1.1) utilisés entre les applications clientes et les services Microsoft 365.

- Routage des connexions via l’infrastructure réseau appliquant sa propre authentification, telle que l’authentification proxy.

Nous recommandons aux clients d’éviter d’utiliser ces techniques réseau pour le trafic destiné aux domaines Microsoft 365 et de les contourner pour les connexions Microsoft 365.

Microsoft recommande de configurer un système automatisé pour télécharger et appliquer régulièrement la liste des points de terminaison réseau M365. Pour plus d’informations, consultez Gestion des modifications pour les adresses IP et URL Microsoft 365.

Comparaison de la sécurité du périmètre du réseau et de la sécurité des points de terminaison

L’objectif de la sécurité réseau traditionnelle est de renforcer le périmètre du réseau de l’entreprise contre les intrusions et les logiciels malveillants. Les organisations adoptant Microsoft 365, certains services réseau et données sont partiellement ou complètement migrés vers le cloud. Comme pour tout changement fondamental de l’architecture du réseau, ce processus nécessite une réévaluation de la sécurité du réseau qui prend en compte les facteurs émergents :

- À mesure que les services cloud sont adoptés, les services réseau et les données sont distribués entre les centres de données locaux et sur le cloud, et la sécurité du périmètre n’est plus appropriée.

- Les utilisateurs distants se connectent aux ressources de l’entreprise à la fois dans les centres de données locaux et dans le cloud à partir d’emplacements non contrôlés comme les domiciles, les hôtels et les cafés.

- Des fonctionnalités de sécurité spécialement conçues sont de plus en plus intégrées aux services cloud et peuvent potentiellement compléter ou remplacer les systèmes de sécurité existants.

Microsoft propose une large gamme de fonctionnalités de sécurité Microsoft 365 et fournit des directives concernant l’utilisation des meilleures pratiques de sécurité qui peuvent vous aider à garantir la sécurité des données et du réseau pour Microsoft 365. Les meilleures pratiques recommandées sont les suivantes :

Utiliser l’authentification multifacteur (MFA) L’authentification multifacteur ajoute une couche supplémentaire de protection à une stratégie de mot de passe fort en exigeant que les utilisateurs accusent réception d’un appel téléphonique, d’un SMS ou d’une notification d’application sur leur téléphone intelligent après avoir entré correctement leur mot de passe.

Utiliser Microsoft Defender for Cloud Apps Configurez des stratégies pour suivre une activité anormale et agir dessus. Configurez des alertes avec Microsoft Defender for Cloud Apps afin que les administrateurs puissent passer en revue les activités inhabituelles ou risquées des utilisateurs, telles que le téléchargement de grandes quantités de données, plusieurs échecs de tentatives de connexion ou les connexions à partir d’adresses IP inconnues ou dangereuses.

Configurer la prévention de la perte de données (DLP) DLP vous permet d’identifier les données sensibles et de créer des stratégies qui permettent d’empêcher vos utilisateurs de partager accidentellement ou intentionnellement les données. DLP fonctionne dans Microsoft 365, y compris dans Exchange Online, SharePoint Online et OneDrive afin que vos utilisateurs puissent rester conformes sans interrompre leur flux de travail.

Utiliser Customer Lockbox En tant qu’administrateur Microsoft 365, vous pouvez utiliser Customer Lockbox pour contrôler la façon dont un ingénieur du support technique Microsoft accède à vos données pendant une assistance. Dans le cas où l'ingénieur requiert l'accès à vos données pour résoudre un problème, le référentiel sécurisé vous permet d'approuver ou de rejeter la demande d'accès.

Utiliser le degré de sécurisation Outil d’analyse de la sécurité qui recommande ce que vous pouvez faire pour réduire davantage les risques. Le score de sécurité examine vos paramètres et activités Microsoft 365 et les compare à une base de référence établie par Microsoft. Vous obtenez un score en fonction de votre alignement sur les meilleures pratiques de sécurité.

Une approche holistique de la sécurité renforcée doit prendre en compte les éléments suivants :

- Mettre l’accent sur la sécurité des points de terminaison plutôt que sur la sécurité du périmètre, en appliquant des fonctionnalités de sécurité client basées sur le cloud et Office.

- Réduire le périmètre de sécurité au centre de données

- Autoriser de la même manière les appareils des utilisateurs à l’intérieur du bureau ou sur des sites distants

- Se concentrer sur la sécurisation de l’emplacement des données et de l’utilisateur

- Les machines utilisateur gérées bénéficient d’une plus grande confiance avec la sécurité des poins de terminaison

- Gérer la sécurité de toutes les informations de manière globale, sans se concentrer uniquement sur le périmètre

- Redéfinir le WAN et renforcer la sécurité du réseau de périmètre en permettant au trafic approuvé de contourner les périphériques de sécurité et en séparant les périphériques non gérés vers les réseaux Wi-Fi invités

- Réduire les exigences de sécurité réseau du périmètre WAN de l’entreprise

- Certains appareils de sécurité du périmètre du réseau, tels que les pare-feu, sont toujours nécessaires, mais la charge est réduite

- Assurer la sortie locale du trafic Microsoft 365

- Les améliorations peuvent être traitées de manière incrémentielle, comme décrit dans la section Optimisation incrémentale. Certaines techniques d’optimisation peuvent offrir de meilleurs ratios coûts/avantages en fonction de votre architecture réseau, et vous devez choisir les optimisations les plus pertinentes pour votre organization.

Pour plus d’informations sur la sécurité et la conformité Microsoft 365, consultez les articles Sécurité Microsoft 365 et Microsoft Purview.

Optimisation incrémentielle

Nous avons représenté le modèle de connectivité réseau idéal pour SaaS plus haut dans cet article, mais pour de nombreuses grandes organisations avec des architectures réseau historiquement complexes, il n’est pas pratique d’effectuer directement toutes ces modifications. Dans cette section, nous abordons de nombreuses modifications incrémentielles qui peuvent aider à améliorer les performances et la fiabilité de Microsoft 365.

Les méthodes que vous utiliserez pour optimiser le trafic Microsoft 365 varient en fonction de la topologie de votre réseau et des périphériques réseau que vous avez implémentés. Les grandes entreprises avec de nombreux emplacements et des pratiques de sécurité réseau complexes doivent développer une stratégie qui inclut la plupart ou la totalité des principes répertoriés dans la section Principes de connectivité de Microsoft 365 , tandis que les petites organisations n’ont peut-être besoin d’en envisager qu’un ou deux.

Vous pouvez aborder l’optimisation comme un processus incrémentiel, appliquant chaque méthode successivement. Le tableau suivant répertorie les méthodes d’optimisation clés par ordre d’effet sur la latence et la fiabilité pour le plus grand nombre d’utilisateurs.

| Méthode d’optimisation | Description | Impact |

|---|---|---|

| Résolution DNS locale et sortie Internet | Provisionnez des serveurs DNS locaux dans chaque emplacement et assurez-vous que les connexions Microsoft 365 sortent vers Internet aussi près que possible de l’emplacement de l’utilisateur. | Réduire la latence Améliorer la connectivité fiable avec le point d’entrée Microsoft 365 le plus proche |

| Ajouter des points de sortie régionaux | Si votre réseau d’entreprise a plusieurs emplacements mais un seul point de sortie, ajoutez des points de sortie régionaux pour permettre aux utilisateurs de se connecter au point d’entrée Microsoft 365 le plus proche. | Réduire la latence Améliorer la connectivité fiable avec le point d’entrée Microsoft 365 le plus proche |

| Contourner les proxys et les dispositifs d’inspection | Configurer les navigateurs avec des fichiers PAC qui envoient des requêtes Microsoft 365 directement aux points de sortie. Configurer les routeurs de périphérie et les pare-feu pour autoriser le trafic Microsoft 365 sans inspection. |

Réduire la latence Réduire la charge sur les périphériques réseau |

| Activer la connexion directe pour les utilisateurs VPN | Pour les utilisateurs VPN, activez les connexions Microsoft 365 pour se connecter directement à partir du réseau de l’utilisateur plutôt que via le tunnel VPN en implémentant la segmentation de tunnel. | Réduire la latence Améliorer la connectivité fiable avec le point d’entrée Microsoft 365 le plus proche |

| Effectuer une migration du WAN traditionnel vers le SD-WAN | Les SD-WAN (Software Defined Wide Area Networks) simplifient la gestion WAN et améliorent les performances en remplaçant les routeurs WAN traditionnels par des appliances virtuelles, comme la virtualisation des ressources de calcul à l’aide de machines virtuelles. | Améliorer les performances et la facilité de gestion du trafic WAN Réduire la charge sur les périphériques réseau |

Articles connexes

Vue d’ensemble de la connectivité réseau Microsoft 365

Gestion des points de terminaison Office 365

URL et plages d’adresses IP Office 365

Service web URL et adresses IP Office 365

Évaluation de la connectivité réseau Microsoft 365

Planification réseau et optimisation des performances pour Microsoft 365

Plan de résolution des problèmes de performances pour Office 365

Réseaux de distribution de contenu

Test de connectivité Microsoft 365

Comment Microsoft construit son réseau mondial rapide et fiable