Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

Le contrôle de l’accès réseau sortant est une partie importante d’un plan de sécurité réseau global. Par exemple, vous pouvez souhaiter limiter l’accès aux sites web. Vous pouvez aussi vouloir limiter l’accès à certaines adresses IP et à certains ports sortants.

Vous pouvez contrôler l’accès réseau sortant à partir d’un sous-réseau Azure à l’aide du Pare-feu Azure et d’une stratégie de pare-feu. Avec le Pare-feu Azure et une stratégie de pare-feu, vous pouvez configurer :

- Règles d’application qui définissent des noms de domaine complets (FQDN) accessibles depuis un sous-réseau.

- Règles réseau qui définissent l’adresse source, le protocole, le port de destination et l’adresse de destination.

Le trafic réseau est soumis aux règles de pare-feu configurées lorsque vous routez votre trafic réseau vers le pare-feu en tant que sous-réseau de passerelle par défaut.

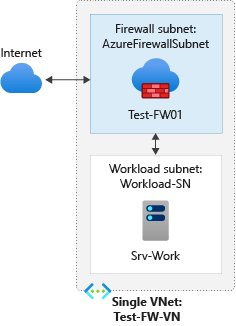

Pour ce tutoriel, vous devez créer un seul réseau virtuel simplifié avec deux sous-réseaux pour un déploiement facile.

- AzureFirewallSubnet : le pare-feu est dans ce sous-réseau.

- Workload-SN : le serveur de la charge de travail est dans ce sous-réseau. Le trafic réseau de ce sous-réseau traverse le pare-feu.

Pour les déploiements de production, un modèle Hub and Spoke, dans lequel le pare-feu est dans son propre réseau virtuel, est recommandé. Les serveurs de la charge de travail se trouvent dans des réseaux virtuels appairés dans la même région avec un ou plusieurs sous-réseaux.

Dans ce tutoriel, vous allez apprendre à :

- Configurer un environnement réseau de test

- Déployer un pare-feu et une stratégie de pare-feu

- Créer un itinéraire par défaut

- Configurer une règle d’application pour autoriser l’accès à www.google.com

- Configurer une règle de réseau pour autoriser l’accès aux serveurs DNS externes

- Configurer une règle NAT pour autoriser l’accès HTTP entrant au serveur de test

- Tester le pare-feu

Si vous préférez, vous pouvez suivre cette procédure en utilisant Azure PowerShell.

Prérequis

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Configurer le réseau

Tout d’abord, créez un groupe de ressources qui contiendra les ressources nécessaires pour déployer le pare-feu. Ensuite, créez un réseau virtuel, des sous-réseaux et un serveur de test.

Créer un groupe de ressources

Le groupe de ressources contient toutes les ressources utilisées dans ce didacticiel.

Connectez-vous au portail Azure.

Dans le menu du Portail Azure, sélectionnez Groupes de ressources, ou recherchez et sélectionnez Groupes de ressources dans n’importe quelle page, puis sélectionnez Créer. Entrez ou sélectionnez les valeurs suivantes :

Paramètre Valeur Abonnement Sélectionnez votre abonnement Azure. groupe de ressources Entrez Test-FW-RG. Région Sélectionnez une région. Toutes les autres ressources que vous créez doivent se trouver dans la même région. Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

Créer un réseau virtuel

Ce réseau virtuel a deux sous-réseaux.

Notes

La taille du sous-réseau AzureFirewallSubnet est /26. Pour plus d’informations sur la taille du sous-réseau, consultez le FAQ Pare-feu Azure.

Dans le menu du Portail Azure ou dans la page Accueil, sélectionnez Créer une ressource.

Sélectionnez Mise en réseau.

Recherchez Réseau virtuel, puis sélectionnez Créer.

Entrez ou sélectionnez les valeurs suivantes :

Paramètre Valeur Abonnement Sélectionnez votre abonnement Azure. groupe de ressources Sélectionnez Test-FW-RG. Nom Entrez Test-FW-VN. Région Sélectionnez le même emplacement que celui utilisé précédemment. Cliquez sur Suivant.

Sous l'onglet Sécurité, sélectionnez Suivant.

Pour Espace d’adressage IPv4, acceptez la valeur par défaut 10.0.0.0/16.

Sous Sous-réseaux, sélectionnez par défaut.

Dans la page Modifier un sous-réseau, pour Objectif du sous-réseau, sélectionnez Pare-feu Azure.

Le pare-feu se trouve dans ce sous-réseau et le nom du sous-réseau doit être AzureFirewallSubnet.

Pour Adresse de début, tapez 10.0.1.0.

Cliquez sur Enregistrer.

Créez ensuite un sous-réseau pour le serveur de la charge de travail.

- Sélectionnez Ajouter un sous-réseau.

- Pour Nom du sous-réseau, entrez Workload-SN.

- Pour Adresse de départ, tapez 10.0.2.0/24.

- Sélectionnez Ajouter.

- Sélectionnez Revoir + créer.

- Sélectionnez Create (Créer).

Déployer Azure Bastion

Déployez l’édition Développeur Azure Bastion pour vous connecter en toute sécurité à la machine virtuelle Srv-Work à des fins de test.

Dans la zone de recherche située en haut du portail, entrez Bastion. Sélectionnez Bastions dans les résultats de la recherche.

Sélectionnez Create (Créer).

Dans la page Créer un bastion , entrez ou sélectionnez les valeurs suivantes :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement Azure. groupe de ressources Sélectionnez Test-FW-RG. Détails de l’instance Nom Entrez Test-Bastion. Région Sélectionnez le même emplacement que celui utilisé précédemment. Niveau Sélectionnez Développeur. Réseau virtuel Sélectionnez Test-FW-VN. Sous-réseau AzureBastionSubnet est créé automatiquement avec l’espace d’adressage 10.0.0.0/26. Sélectionnez Revoir + créer.

Passez en revue les paramètres, puis sélectionnez Créer.

Le déploiement prend quelques minutes.

Création d'une machine virtuelle

À présent, créez la machine virtuelle de charge de travail et placez-la dans le sous-réseau Workload-SN.

Dans la zone de recherche située en haut du portail, entrez une machine virtuelle, sélectionnez Machines virtuelles dans les résultats de la recherche.

Sélectionnez Créer une>machine virtuelle.

Entrez ou sélectionnez ces valeurs pour la machine virtuelle :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement Azure. groupe de ressources Sélectionnez Test-FW-RG. Détails de l’instance Nom de la machine virtuelle Entrez Srv-Work. Région Sélectionnez le même emplacement que celui utilisé précédemment. Options de disponibilité Sélectionnez Aucune redondance d’infrastructure requise. Type de sécurité Sélectionnez Standard. Image Sélectionnez Ubuntu Server 24.04 LTS -x64 Gen2 Taille Sélectionnez une taille pour la machine virtuelle. Compte d’administrateur Nom d’utilisateur Saisissez azureuser. Source de la clé publique SSH Sélectionnez Générer une nouvelle paire de clés. Nom de la paire de clés Entrez Srv-Work_key. Sous Règles des ports d’entrée, pour Ports d’entrée publics, sélectionnez Aucune.

Acceptez les autres valeurs par défaut, puis sélectionnez Suivant : Disques.

Acceptez les disques par défaut, puis sélectionnez Suivant : Mise en réseau.

Assurez-vous que Test-FW-VN est sélectionné pour le réseau virtuel et que le sous-réseau est Workload-SN.

Pour Adresse IP publique, sélectionnez Aucune.

Sélectionnez Revoir + créer.

Vérifiez les paramètres sur la page de récapitulatif, puis sélectionnez Créer.

Lorsque vous y êtes invité, sélectionnez Télécharger la clé privée et créer une ressource. Enregistrez le fichier de clé privée sur votre ordinateur.

Une fois le déploiement terminé, sélectionnez la ressource Srv-Work et notez l’adresse IP privée pour l’utiliser ultérieurement.

Installer un serveur web

Connectez-vous à la machine virtuelle et installez un serveur web à des fins de test.

Dans le menu du Portail Azure, sélectionnez Groupes de ressources ou recherchez et sélectionnez Groupes de ressources dans n’importe quelle page. Sélectionnez le groupe de ressources Test-FW-RG.

Sélectionnez la machine virtuelle Srv-Work .

Sélectionnez Opérations>Exécuter la commande>RunShellScript.

Dans la zone de script, entrez les commandes suivantes :

sudo apt-get update sudo apt-get install -y nginx echo "<html><body><h1>Azure Firewall DNAT Test</h1><p>If you can see this page, the DNAT rule is working correctly!</p></body></html>" | sudo tee /var/www/html/index.htmlSélectionnez Exécuter.

Attendez que le script se termine correctement.

Déployer le pare-feu et la stratégie

Déployez le pare-feu dans le réseau virtuel.

Dans le menu du Portail Azure ou dans la page Accueil, sélectionnez Créer une ressource.

Tapez pare-feu dans la zone de recherche, puis appuyez sur Entrée.

Sélectionnez Pare-feu, puis Créer.

Sur la page Créer un pare-feu, utilisez le tableau suivant pour configurer le pare-feu :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement Azure. groupe de ressources Sélectionnez Test-FW-RG. Détails de l’instance Nom Entrez Test-FW01. Région Sélectionnez le même emplacement que celui utilisé précédemment. Référence SKU du pare-feu Sélectionnez Standard. Gestion de pare-feu Sélectionnez Utiliser une stratégie de pare-feu pour gérer ce pare-feu. Stratégie de pare-feu Sélectionnez Ajouter un nouveau, puis entrez fw-test-pol.

Sélectionnez la même région que celle utilisée précédemment. Cliquez sur OK.Choisir un réseau virtuel Sélectionnez Utiliser l’existant, puis Test-FW-VN. Ignorez l’avertissement concernant le tunneling forcé. L’avertissement est résolu dans une étape ultérieure. Adresse IP publique Sélectionnez Ajouter nouveau, puis entrez fw-pip pour le nom. Cliquez sur OK. Décochez la case Activer la carte réseau de gestion sur les pare-feu.

Acceptez les autres valeurs par défaut, puis sélectionnez Suivant : Balises.

Sélectionnez Suivant : Vérifier + créer.

Passez en revue le récapitulatif, puis sélectionnez Créer pour créer le pare-feu.

Le déploiement prend quelques minutes.

Une fois le déploiement terminé, accédez au groupe de ressources Test-FW-RG, puis sélectionnez le pare-feu Test-FW01.

Notez les adresses IP privée et publique du pare-feu. Vous utiliserez ces adresses plus tard.

Créer un itinéraire par défaut

Pour le sous-réseau Workload-SN, configurez l’itinéraire sortant par défaut pour qu’il traverse le pare-feu.

Dans le menu du Portail Azure, sélectionnez Tous les services ou recherchez et sélectionnez Tous les services dans n’importe quelle page.

Sous Mise en réseau, sélectionnez Tables d’itinéraires.

Sélectionnez Créer,puis entrez ou sélectionnez les valeurs suivantes :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement Azure. groupe de ressources Sélectionnez Test-FW-RG. Détails de l’instance Nom Entrez l’itinéraire du pare-feu. Région Sélectionnez le même emplacement que celui utilisé précédemment. Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

Une fois le déploiement terminé, sélectionnez Accéder à la ressource.

Sur la page Firewall-route, sous Paramètres, sélectionnez Sous-réseaux, puis Associer.

Dans Réseau virtuel, sélectionnez Test-FW-VN.

Pour Sous-réseau, sélectionnez Workload-SN.

Cliquez sur OK.

Sélectionnez Itinéraires, puis Ajouter.

Pour Nom de l’itinéraire, entrez fw-dg.

Pour Type de destination, sélectionnez Adresses IP.

Pour le préfixe des plages d’adresses IP/CIDR de destination, entrez 0.0.0.0/0.

Pour Type de tronçon suivant, sélectionnez Appliance virtuelle.

Le Pare-feu Azure est en réalité un service managé, mais l’appliance virtuelle fonctionne dans ce cas.

Pour Adresse du tronçon suivant, entrez l’adresse IP privée du pare-feu que vous avez notée précédemment.

Sélectionnez Ajouter.

Configurer une règle d’application

Il s’agit de la règle d’application qui autorise un accès sortant à www.google.com.

- Ouvrez le groupe de ressources Test-FW-RG, puis sélectionnez la stratégie de pare-feu fw-test-pol.

- Sous Règles de paramètres>, sélectionnez les règles d’application.

- Sélectionnez Ajouter une collection de règles.

- Pour nom, entrez App-Coll01.

- Pour Priorité, entrez 200.

- Pour Action de collection de règles, sélectionnez Autoriser.

- Sous Règles, dans Nom, entrez Allow-Google.

- Pour Type de source, sélectionnez Adresse IP.

- Pour Source, entrez 10.0.2.0/24.

- Pour Protocol:port, entrez http, https.

- Pour Type de destination, sélectionnez FQDN.

- Pour Destination, entrez

www.google.com - Sélectionnez Ajouter.

Le Pare-feu Azure comprend un regroupement de règles intégré pour les noms de domaine complets d’infrastructure qui sont autorisés par défaut. Ces noms de domaine complets sont spécifiques à la plateforme et ne peuvent pas être utilisés à d’autres fins. Pour plus d’informations, consultez Noms de domaine complets d’infrastructure.

Attendez que le déploiement de la règle d’application se termine avant de créer la règle réseau dans les étapes suivantes.

Configurer une règle de réseau

Il s’agit de la règle de réseau qui autorise un accès sortant à deux adresses IP sur le port 53 (DNS).

- Sélectionnez Règles de réseau.

- Sélectionnez Ajouter une collection de règles.

- Pour nom, entrez Net-Coll01.

- Pour Priorité, entrez 200.

- Pour Action de collection de règles, sélectionnez Autoriser.

- Pour Groupe de collection de règles, sélectionnez DefaultNetworkRuleCollectionGroup.

- Sous Règles, dans Nom, entrez Allow-DNS.

- Pour Type de source, sélectionnez Adresse IP.

- Pour Source, entrez 10.0.2.0/24.

- Pour Protocole, sélectionnez UDP.

- Pour Ports de destination, entrez 53.

- Pour Type de destination, sélectionnez Adresse IP.

- Pour Destination, entrez 209.244.0.3,209.244.0.4.

Il s’agit de serveurs DNS publics gérés par CenturyLink. - Sélectionnez Ajouter.

Attendez que le déploiement de la règle réseau se termine avant de créer la règle DNAT dans les étapes suivantes.

Configurer une règle DNAT

Cette règle vous permet de vous connecter au serveur web sur la machine virtuelle Srv-Work via le pare-feu .

- Sélectionnez les règles DNAT.

- Sélectionnez Ajouter une collection de règles.

- Pour Nom, entrez HTTP.

- Pour Priorité, entrez 200.

- Pour Groupe de collection de règles, sélectionnez DefaultDnatRuleCollectionGroup.

- Sous Règles, pour Nom, entrez http-nat.

- Pour Type de source, sélectionnez Adresse IP.

- Pour Source, entrez *.

- Pour Protocole, sélectionnez TCP.

- Pour Ports de destination, entrez 80.

- Pour Destination, entrez l’adresse IP publique du pare-feu.

- Pour Type traduit, sélectionnez Adresse IP.

- Pou Adresse traduite, entrez l’adresse IP privée de Srv-work.

- Pour le port traduit, entrez 80.

- Sélectionnez Ajouter.

Modifier les adresses DNS principales et secondaires de l’interface réseau Srv-Work

À des fins de test dans ce tutoriel, configurez les adresses DNS principales et secondaires du serveur. Ceci n’est pas obligatoire pour le pare-feu Azure.

- Dans le menu du Portail Azure, sélectionnez Groupes de ressources ou recherchez et sélectionnez Groupes de ressources dans n’importe quelle page. Sélectionnez le groupe de ressources Test-FW-RG.

- Sélectionnez l’interface réseau de la machine virtuelle Srv-Work.

- SousParamètres, sélectionnez Serveurs DNS.

- Sous Serveurs DNS, sélectionnez Personnalisé.

- Saisissez 209.244.0.3 dans la zone de texte Ajouter un serveur DNS, et 209.244.0.4 dans la zone de texte suivante.

- Cliquez sur Enregistrer.

- Redémarrez la machine virtuelle Srv-Work.

Tester le pare-feu

Testez maintenant le pare-feu pour vérifier qu’il fonctionne comme prévu.

Tester la règle DNAT

- Ouvrez un navigateur web sur votre ordinateur local.

- Dans la barre d’adresses, entrez

http://<firewall-public-ip-address>, où<firewall-public-ip-address>est l’adresse IP publique du pare-feu que vous avez noté précédemment. - Vous devez voir la page web personnalisée : test DNAT du pare-feu Azure. Cela confirme que la règle DNAT fonctionne et que le trafic est transféré à la machine virtuelle Srv-Work .

Tester les règles d’application et de réseau

Utilisez Azure Bastion pour vous connecter en toute sécurité à la machine virtuelle Srv-Work et tester les règles de pare-feu.

Dans le menu du Portail Azure, sélectionnez Groupes de ressources ou recherchez et sélectionnez Groupes de ressources dans n’importe quelle page. Sélectionnez le groupe de ressources Test-FW-RG.

Sélectionnez la machine virtuelle Srv-Work .

Sélectionnez Se connecter>via Bastion.

Dans la page Bastion, entrez ou sélectionnez les valeurs suivantes :

Paramètre Valeur Type d’authentification Sélectionnez Clé privée SSH dans le fichier local. Nom d’utilisateur Saisissez azureuser. Fichier local Sélectionnez Parcourir et sélectionnez le fichier Srv-Work_key.pem que vous avez téléchargé lors de la création de la machine virtuelle. Sélectionnez Se connecter.

Un nouvel onglet de navigateur s’ouvre avec une session SSH sur la machine virtuelle Srv-Work .

Dans la session SSH, entrez la commande suivante pour tester l’accès à Google :

curl -I https://www.google.comVous devriez voir une réponse HTTP réussie (200 OK), indiquant que la règle d’application autorise l’accès à Google.

Testez maintenant l’accès à Microsoft, qui doit être bloqué. Entrez :

curl -I https://www.microsoft.comLa commande doit expirer ou échouer après environ 60 secondes, indiquant que le pare-feu bloque l’accès.

Maintenant que vous avez vérifié que les règles de pare-feu fonctionnent :

- Vous pouvez accéder au serveur web via la règle DNAT.

- Vous pouvez accéder au nom de domaine complet autorisé, mais pas à d’autres.

- Vous pouvez résoudre les noms DNS à l’aide du serveur DNS externe configuré.

Nettoyer les ressources

Vous pouvez garder vos ressources de pare-feu pour le prochain didacticiel, ou, si vous n’en avez plus besoin, vous pouvez supprimer le groupe de ressources Test-FW-RG pour supprimer toutes les ressources associées au pare-feu.