Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

La couche de comportement UEBA (User and Entity Behavior Analytics) dans Microsoft Sentinel agrège et résume les journaux bruts à volume élevé en modèles clairs et en langage brut des actions de sécurité, expliquant « qui a fait quoi » de manière structurée.

Contrairement aux alertes ou aux anomalies, les comportements n’indiquent pas nécessairement le risque : ils créent une couche d’abstraction qui optimise vos données pour les enquêtes, la chasse et la détection en améliorant :

- Efficacité : réduisez le temps d’investigation en résoudrant les événements connexes en récits cohérents.

- Clarity : traduisez des journaux bruités et de bas niveau en résumés rédigés en langage simple.

- Contexte : Ajouter le mappage MITRE ATT&CK et les rôles d'entité pour une pertinence immédiate en matière de sécurité.

- Cohérence : fournissez un schéma unifié à travers diverses sources de logs.

Cette couche d’abstraction permet une détection, une investigation et une réponse plus rapides sur vos opérations de sécurité, sans avoir besoin d’une connaissance approfondie de chaque source de journal.

Cet article explique comment fonctionne la couche comportements UEBA, comment activer la couche comportements et comment utiliser des comportements pour améliorer les opérations de sécurité.

Fonctionnement de la couche comportements UEBA

Les comportements font partie des fonctionnalités UeBA (User and Entity Behavior Analytics) de Microsoft Sentinel, qui fournissent des résumés d’activité normalisés et contextualisés qui complètent la détection des anomalies et enrichissent les enquêtes. Ce tableau montre comment les comportements diffèrent des anomalies et des alertes :

| Capacité | Ce qu’il représente | Purpose |

|---|---|---|

| Anomalies | Modèles qui s’écartent des lignes de base établies | Mettre en surbrillance une activité inhabituelle ou suspecte |

| Alertes | Signaler un problème de sécurité potentiel nécessitant une attention particulière | Déclencher des flux de travail de réponse aux incidents |

| Comportements | Résumés neutres et structurés de l’activité - normaux ou anormaux - basés sur des fenêtres de temps ou des déclencheurs, enrichis avec des mappages MITRE ATT&CK et des rôles d’entité | Fournir un contexte et une clarté pour les enquêtes, la chasse et la détection |

Lorsque vous activez la couche comportements UEBA, Microsoft Sentinel traite les journaux de sécurité pris en charge que vous collectez dans votre espace de travail Sentinel en quasi temps réel et récapitule deux types de modèles comportementaux :

| Type de comportement | Description | Examples | Cas d'utilisation |

|---|---|---|---|

| Comportements agrégés | Détecter des modèles basés sur des volumes en collectant des événements connexes dans les fenêtres de temps |

|

Convertissez des fichiers journaux à volume élevé en informations de sécurité exploitables. Ce type de comportement excelle à l’identification des niveaux d’activité inhabituels. |

| Comportements séquencés | Identifier des modèles à plusieurs étapes ou des chaînes d’attaque complexes qui ne sont pas évidentes lorsque vous examinez des événements individuels | Clé d'accès créée > utilisée depuis une nouvelle IP > pour des appels d'API privilégiés | Détecter des séquences d’attaques sophistiquées et des menaces à plusieurs étapes. |

La couche comportements UEBA récapitule les comportements à intervalles de temps personnalisés spécifiques à la logique de chaque comportement, en créant des enregistrements de comportement immédiatement lorsqu’il identifie des modèles ou lorsque les fenêtres de temps se ferment.

Chaque enregistrement de comportement inclut les éléments suivants :

- Description simple et contextuelle : une explication en langage naturel de ce qui s’est passé en termes pertinents pour la sécurité - par exemple, qui a fait quoi à qui, et pourquoi c'est important.

- Schéma unifié et références aux journaux bruts sous-jacents : tous les comportements utilisent une structure de données cohérente entre différents produits et types de journaux. Les analystes n’ont donc pas besoin de traduire différents formats de journal ou de joindre des tables à volume élevé.

- Mappage MITRE ATT&CK : chaque comportement est marqué avec des tactiques et des techniques MITRE pertinentes offrant un contexte standard en un simple coup d’œil. Vous ne voyez pas seulement ce qui s’est passé, mais aussi comment il s’adapte à un framework d’attaque ou à une chronologie.

- Mappage des relations d’entité : chaque comportement identifie les entités impliquées (utilisateurs, hôtes, adresses IP) et leurs rôles (acteur, cible ou autre).

La couche comportements UEBA stocke les enregistrements de comportement dans deux tables dédiées, en intégrant en toute transparence vos flux de travail existants pour les règles de détection, les enquêtes et l’analyse des incidents. Il traite tous les types d’activité de sécurité , pas seulement les événements suspects, et fournit une visibilité complète sur les modèles de comportement normaux et anormaux. Pour plus d’informations sur l’utilisation des tables de comportements, consultez Meilleures pratiques et astuces de dépannage pour l’interrogation des comportements.

Ce diagramme illustre la façon dont la couche comportements UEBA transforme les journaux bruts en enregistrements de comportement structurés qui améliorent les opérations de sécurité :

Important

L’IA générative alimente la couche Comportements UEBA pour créer et assurer la mise à l'échelle des informations qu'elle fournit. Microsoft a conçu la fonctionnalité Comportements en fonction des principes de confidentialité et d’IA responsables pour garantir la transparence et l’explication. Les comportements n’introduisent pas de nouveaux risques de conformité ou des analyses opaques de « boîte noire » dans votre SOC. Pour plus d’informations sur la façon dont l’IA est appliquée dans cette fonctionnalité et l’approche de Microsoft pour l’IA responsable, consultez la FAQ sur l’IA responsable pour la couche comportements UEBA de Microsoft.

Cas d’usage et exemples

Voici comment les analystes, les chasseurs et les ingénieurs de détection peuvent utiliser des comportements lors des enquêtes, de la chasse et de la création d’alertes.

Enquête et enrichissement des incidents

Les comportements donnent aux analystes SOC une clarté immédiate sur ce qui s’est passé autour d’une alerte, sans pivoter entre plusieurs tables de journal brutes.

Flux de travail sans comportement : Les analystes ont souvent besoin de reconstruire manuellement les chronologies en interrogeant des tables spécifiques à l’événement et en regroupant les résultats.

Exemple : une alerte se déclenche sur une activité AWS suspecte. L’analyste interroge la

AWSCloudTrailtable, puis pivote vers les données de pare-feu pour comprendre ce que l’utilisateur ou l’hôte a fait. Cela nécessite une connaissance de chaque schéma et ralentit le triage.Flux de travail avec des comportements : La couche comportements UEBA agrège automatiquement les événements associés en entrées de comportement qui peuvent être attachées à un incident ou interrogées à la demande.

Exemple: Une alerte indique l’exfiltration des informations d’identification possibles. Dans le

BehaviorInfotableau, l’analyste voit le comportement Accès suspect au secret de masse via AWS IAM by User123 mappé à MITRE Technique T1552 (Informations d’identification non sécurisées). La couche comportements UEBA a généré ce comportement en agrégeant 20 entrées de journal AWS. L’analyste comprend immédiatement que User123 a accédé à de nombreux secrets – contexte crucial pour remonter l’incident – sans examiner manuellement toutes les 20 entrées de journal.

Chasse des menaces

Les comportements permettent aux chasseurs de rechercher des TTP et des résumés d’activités, plutôt que d’écrire des jointures complexes ou de normaliser des journaux bruts par eux-mêmes.

Processus de travail sans comportements : les repérages nécessitent une KQL complexe, des jointures de tables et une grande connaissance des différents formats de source de données. Une activité importante peut être enterrée dans des jeux de données volumineux avec peu de contexte de sécurité intégré.

Exemple: La recherche de signes de reconnaissance peut nécessiter d'analyser les événements

AWSCloudTrailet certains modèles de connexion de pare-feu séparément. Le contexte existe principalement dans les incidents et les alertes, rendant la chasse proactive plus difficile.Flux de travail avec des comportements : Les comportements sont normalisés, enrichis et mappés aux tactiques et techniques MITRE. Les chasseurs peuvent rechercher des modèles significatifs sans dépendre du schéma de chaque source.

Un chasseur peut filtrer la table BehaviorInfo par tactique (

Categories), technique, titre ou entité. Par exemple:BehaviorInfo | where Categories has "Discovery" | summarize count() by TitleLes chasseurs peuvent également :

- Identifiez les comportements rares, en utilisant

count distinctsur le champTitle. - Explorez un type de comportement intéressant, identifiez les entités impliquées et examinez plus en détail.

- Analysez les journaux bruts à l'aide des colonnes

BehaviorIdetAdditionalFields, qui font souvent référence aux journaux bruts sous-jacents.

Exemple : un chasseur cherchant à détecter un accès furtif à des informations d’identification interroge les comportements comportant « enumerate credentials » dans la colonne

Title. Les résultats retournent un certain nombre d’instances « Tentative de vidage des informations d’identification à partir du coffre par l’utilisateur AdminJoe » (découlant des journauxCyberArk). Bien que les alertes n’aient pas été déclenchées, ce comportement est inhabituel pour AdminJoe et demande une enquête plus approfondie, ce qui est difficile à détecter dans les journaux d’audit détaillés de Vault.Les chasseurs peuvent également chasser par :

Tactique MITRE :

// Find behaviors by MITRE tactic BehaviorInfo | where Categories == "Lateral Movement"Technique :

// Find behaviors by MITRE technique BehaviorInfo | where AttackTechniques has "T1078" // Valid Accounts | extend AF = parse_json(AdditionalFields) | extend TableName = tostring(AF.TableName) | project TimeGenerated, Title, Description, TableNameUtilisateur spécifique :

// Find all behaviors for a specific user over last 7 days BehaviorInfo | join kind=inner BehaviorEntities on BehaviorId | where TimeGenerated >= ago(7d) | where EntityType == "User" and AccountUpn == "user@domain.com" | project TimeGenerated, Title, Description, Categories | order by TimeGenerated descComportements rares (anomalies potentielles) :

// Find rare behaviors (potential anomalies) BehaviorInfo | where TimeGenerated >= ago(30d) | summarize Count=count() by Title | where Count < 5 // Behaviors seen less than 5 times | order by Count asc

- Identifiez les comportements rares, en utilisant

Alertes et automatisation

Les comportements simplifient la logique des règles en fournissant des signaux normalisés et de haute qualité avec un contexte intégré et en permettant de nouvelles possibilités de corrélation.

Flux de travail sans comportement : Les règles de corrélation entre sources sont complexes, car chaque format de journal est différent. Les règles nécessitent souvent :

- Logique de normalisation

- Conditions spécifiques au schéma

- Plusieurs règles distinctes

- Dépendance aux alertes plutôt qu’à l’activité brute

L’automatisation peut également se déclencher trop fréquemment si elle est pilotée par des événements de bas niveau.

Flux de travail avec des comportements : Les comportements regroupent déjà les événements associés et incluent les mappages MITRE, les rôles d’entité et les schémas cohérents, afin que les ingénieurs de détection puissent créer des règles de détection plus simples et plus claires.

Exemple: Pour alerter sur une séquence potentielle de compromission de clés et d’escalade de privilèges, un ingénieur de détection écrit une règle de détection à l’aide de cette logique : « Alerte si un utilisateur a un comportement « Création d’une nouvelle clé d’accès AWS » suivi d’un comportement « Élévation de privilèges dans AWS » dans un délai de 1 heure. »

Sans la couche de comportements UEBA, cette règle nécessite de assembler des événements bruts

AWSCloudTrailet de les interpréter dans la logique de règle. Avec les comportements, les recherches sont simples et résistantes à la modification de schémas de journaux, car le schéma est unifié.Les comportements servent également de déclencheurs fiables pour l’automatisation. Au lieu de créer des alertes pour les activités non risquées, utilisez des comportements pour déclencher l’automatisation, par exemple pour envoyer un e-mail ou lancer la vérification.

Sources de données prises en charge

La liste des sources de données prises en charge, ainsi que des fournisseurs ou services qui envoient des journaux à ces sources de données, évolue. La couche de comportements UEBA agrège automatiquement des aperçus pour tous les fournisseurs pris en charge sur la base des journaux que vous collectez.

Pendant la préversion publique, la couche comportements UEBA se concentre sur ces sources de données non-Microsoft qui manquent traditionnellement de contexte comportemental facile dans Microsoft Sentinel :

| Source de données | Fournisseurs, services et journaux pris en charge | Connector |

|---|---|---|

| CommonSecurityLog |

|

|

| AWSCloudTrail |

|

|

| GCPAuditLogs |

|

Journaux d’audit GCP Pub/Sub |

Important

Ces sources sont distinctes des autres fonctionnalités UEBA et doivent être activées spécifiquement. Si vous avez activé AWSCloudTrail pour l'analyse comportementale UEBA et les anomalies, vous devez également l'activer pour les comportements.

Prerequisites

Pour utiliser la couche comportements UEBA, vous avez besoin des éléments suivants :

- Espace de travail Microsoft Sentinel intégré au portail Defender.

- Ingérer une ou plusieurs des sources de données prises en charge dans le niveau Analytics. Pour plus d’informations sur les niveaux de données, consultez Gérer les niveaux de données et la rétention dans Microsoft Sentinel.

Autorisations requises

Pour activer et utiliser la couche comportements UEBA, vous avez besoin des autorisations suivantes :

| Action utilisateur | Autorisation requise |

|---|---|

| Activer les comportements | Au moins le rôle Administrateur de sécurité dans Microsoft Entra ID. |

| Tables de comportements de requête |

|

Pour plus d’informations sur le RBAC unifié dans le portail Defender, consultez le contrôle d’accès en fonction du rôle unifié (RBAC) Microsoft Defender XDR.

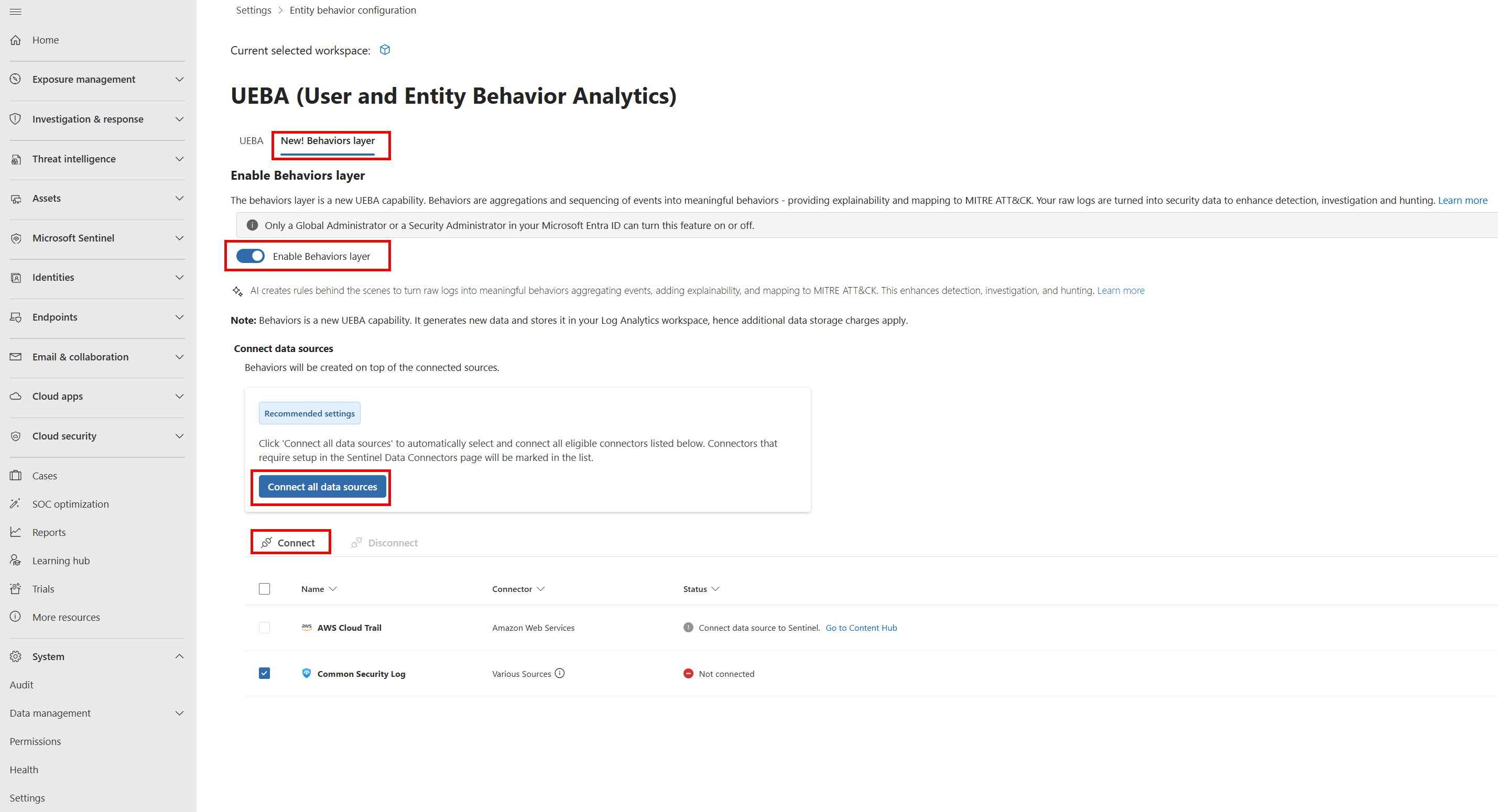

Activer la couche comportements UEBA

Pour activer la couche comportements UEBA dans votre espace de travail :

Dans le portail Defender, sélectionnez Paramètres > système > des espaces de travail SIEM Microsoft Sentinel>.

Sélectionnez l’espace de travail Sentinel dans lequel vous souhaitez activer la couche comportements UEBA.

Sélectionnez Activer l'analyse comportementale > Configurer UEBA > Nouveau ! Couche Comportements.

Activez la couche Activer les comportements.

Sélectionnez Connecter toutes les sources de données ou sélectionnez les sources de données spécifiques dans la liste.

Si vous n’avez pas encore connecté de sources de données prises en charge à votre espace de travail Sentinel, sélectionnez Accéder au hub de contenu pour rechercher et connecter les connecteurs appropriés.

Sélectionnez Se connecter.

Important

Pendant l'aperçu public, vous pouvez uniquement activer les comportements au sein d'un unique espace de travail de votre locataire.

Modèle de tarification

L’utilisation de la couche comportements UEBA entraîne les coûts suivants :

Aucun coût de licence supplémentaire : Les comportements sont inclus dans Microsoft Sentinel (actuellement en préversion). Vous n’avez pas besoin d’une référence SKU distincte, d’un module complémentaire UEBA ou d’une licence supplémentaire. Si votre espace de travail est connecté à Sentinel et intégré au portail Defender, vous pouvez utiliser des comportements sans coût supplémentaire de fonctionnalité.

Frais d’ingestion des données de journal : les enregistrements de comportements sont stockés dans les tables

SentinelBehaviorInfoetSentinelBehaviorEntitiesde votre espace de travail Sentinel. Chaque comportement contribue au volume d’ingestion des données de votre espace de travail et est facturé à votre taux d’ingestion Log Analytics/Sentinel existant. Les comportements sont additifs : ils ne remplacent pas vos journaux de données bruts existants.

Meilleures pratiques et astuces de dépannage pour l’interrogation des comportements

Cette section fournit des bonnes pratiques et des conseils de dépannage pour interroger les comportements dans le portail Defender et dans votre espace de travail Sentinel. Pour obtenir des exemples plus pratiques d’utilisation de comportements, consultez les cas d’usage et les exemples.

Pour plus d’informations sur le langage de requête Kusto (KQL), consultez la vue d’ensemble du langage de requête Kusto.

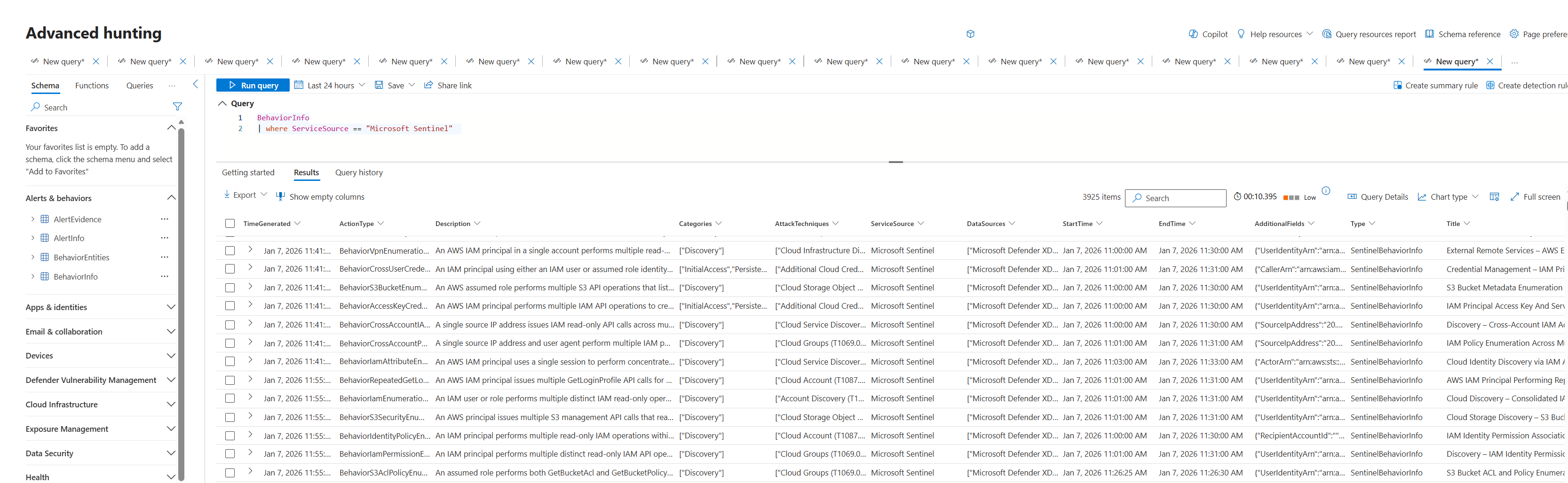

Accéder aux données de comportement dans le portail Defender en interrogeant BehaviorInfo et BehaviorEntities

La

BehaviorInfotable contient un enregistrement pour chaque instance de comportement pour expliquer « ce qui s’est passé ». Pour plus d’informations sur les schémas de table, consultez BehaviorInfo (Aperçu).Le

BehaviorEntitiestableau répertorie les entités impliquées dans chaque comportement. Pour plus d’informations sur le schéma de table, BehaviorEntities (Aperçu).Affichage unifié : les

BehaviorInfotables incluentBehaviorEntitiestous les comportements UEBA et peuvent également inclure des comportements de Microsoft Defender pour Cloud Apps et Microsoft Defender pour Cloud, si vous collectez ces comportements depuis ces services.Pour filtrer les comportements de la couche UEBA de Microsoft Sentinel, utilisez la colonne

ServiceSource. Par exemple:BehaviorInfo | where ServiceSource == "Microsoft Sentinel"

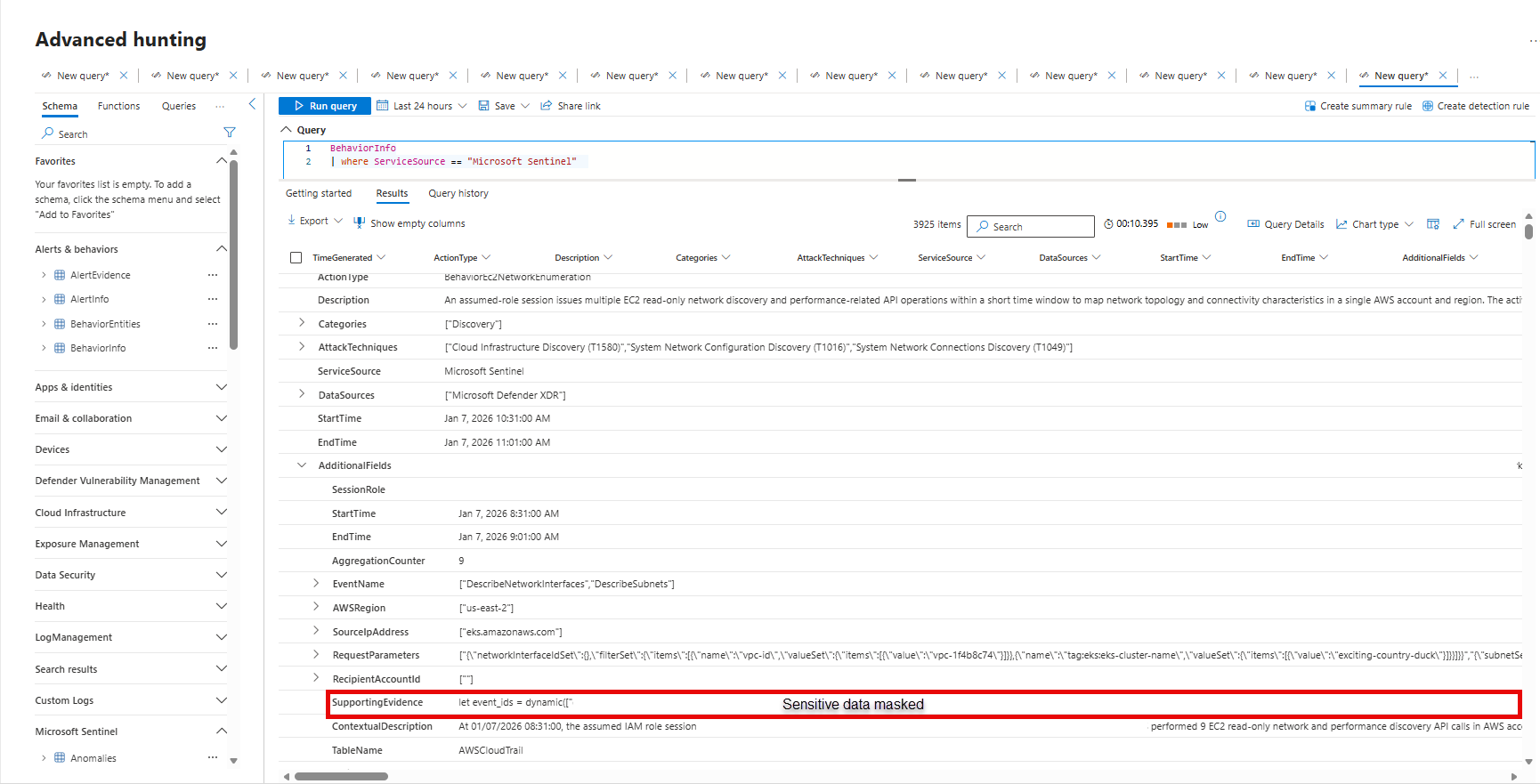

Explorer les comportements jusqu'aux journaux bruts : utilisez la colonne

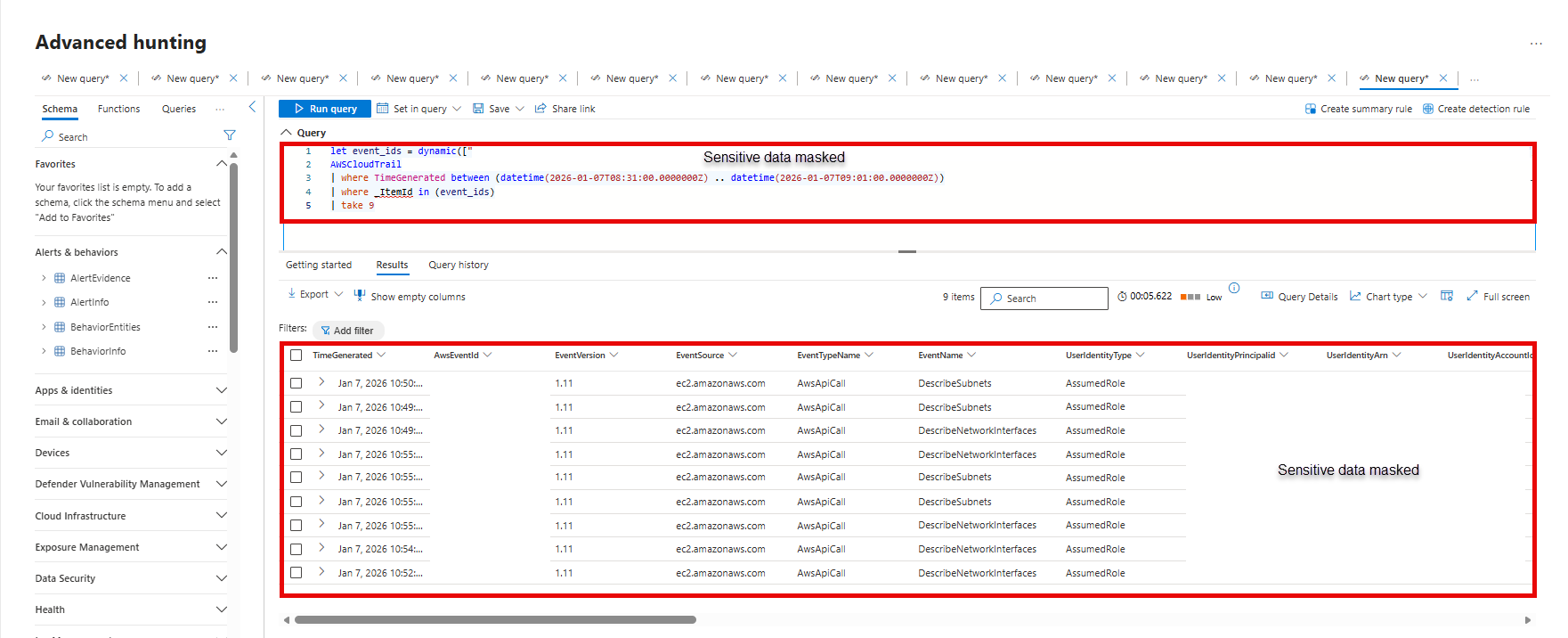

AdditionalFieldsdansBehaviorInfo, qui contient des références aux ID d’événement d’origine dans le champSupportingEvidence.Exécutez une requête sur la valeur du champ

SupportingEvidencepour rechercher les journaux bruts qui ont contribué à un comportement.Joindre BehaviorInfo et BehaviorEntities : utilisez le champ

BehaviorIdpour joindreBehaviorInfoàBehaviorEntities.Par exemple:

BehaviorInfo | join kind=inner BehaviorEntities on BehaviorId | where TimeGenerated >= ago(1d) | project TimeGenerated, Title, Description, EntityType, EntityRole, AccountUpnCela vous donne chaque comportement et chaque entité impliquée dans celle-ci. Les informations d’identification de l’entité se trouvent dans

AccountUpn, tandis queBehaviorEntitiespeuvent faire référence à « Utilisateur » ou « Hôte » dans le texte.Où sont stockées les données de comportement dans mon espace de travail Sentinel ? :

- Dans votre espace de travail Sentinel, les données de comportement sont stockées dans les tables

SentinelBehaviorInfoetSentinelBehaviorEntities. Pour plus d’informations sur les schémas de table, consultez SentinelBehaviorInfo et SentinelBehaviorEntities. - Pour surveiller l’utilisation des données, recherchez les noms des tables

SentinelBehaviorInfoetSentinelBehaviorEntitiesdans laUsagetable.

- Dans votre espace de travail Sentinel, les données de comportement sont stockées dans les tables

Créez des règles d’automatisation, de classeurs et de détection en fonction des comportements :

- Utilisez la

BehaviorInfotable comme source de données pour les règles de détection ou les playbooks d'automatisation dans le portail Defender. Par exemple, créez une règle de requête planifiée qui se déclenche lorsqu’un comportement spécifique apparaît. - Pour les classeurs Azure Monitor et tous les artefacts créés directement sur votre espace de travail Sentinel, veillez à interroger les

SentinelBehaviorInfoetSentinelBehaviorEntitiestables de votre espace de travail Sentinel.

- Utilisez la

Résolution des problèmes

- Si aucun comportement n’est généré : vérifiez que les sources de données prises en charge envoient activement des journaux au niveau Analytics, confirmez que la fonction de basculement de la source de données est activée, et attendez 15 à 30 minutes après l’activation.

- Je vois moins de comportements que prévu : notre couverture des types de comportements pris en charge est partielle et croissante. La couche comportements UEBA peut également ne pas être en mesure de détecter un modèle de comportement s’il existe très peu d’instances d’un type de comportement spécifique.

- Nombre de comportements : un comportement unique peut représenter des dizaines ou des centaines d’événements bruts, ce qui est conçu pour réduire le bruit.

Limitations dans l'aperçu public

Ces limitations s’appliquent pendant la version préliminaire publique de la couche de comportements UEBA :

- Vous pouvez activer les comportements sur un seul espace de travail Sentinel par locataire.

- La couche comportements UEBA génère des comportements pour un ensemble limité de sources de données et fournisseurs ou services pris en charge.

- La couche comportements UEBA ne capture actuellement pas toutes les techniques d’action ou d’attaque possibles, même pour les sources prises en charge. Certains événements peuvent ne pas produire de comportements correspondants. Ne supposez pas que l’absence d’un comportement signifie qu’aucune activité n’a eu lieu. Passez toujours en revue les journaux bruts si vous soupçonnez qu’il manque quelque chose.

- Les comportements visent à réduire le bruit en agrégeant et en séquencement des événements, mais vous pouvez toujours voir trop d’enregistrements de comportement. Nous vous invitons à nous faire part de vos commentaires sur des types de comportement spécifiques afin d’améliorer la couverture et la pertinence.

- Les comportements ne sont pas des alertes ou des anomalies. Ils sont des observations neutres, non classifiées comme malveillantes ou bénignes. La présence d’un comportement signifie « ceci s’est produit », et non « il s’agit d’une menace ». La détection des anomalies reste distincte dans UEBA. Utilisez un jugement ou combinez des comportements avec des données d’anomalie UEBA pour identifier les modèles remarquables.