Identités managées pour les ressources linguistiques

Les identités managées pour les ressources Azure sont des principaux de service qui créent une identité Microsoft Entra et des autorisations spécifiques pour les ressources managées Azure. Les identités managées sont un moyen plus sûr d'accorder l'accès aux données de stockage et remplacent l'obligation d'inclure des jetons de signature d'accès partagé (SAS) dans les URL de vos conteneurs source et cible.

Vous pouvez utiliser les identités managées pour octroyer un accès à toute ressource prenant en charge l’authentification Microsoft Entra, y compris vos propres applications.

Pour accorder l’accès à une ressource Azure, attribuez un rôle à une identité managée en utilisant le contrôle d’accès en fonction du rôle Azure, le RBAC (

Azure RBAC).L’utilisation d’identités managées dans Azure n’occasionne aucun coût supplémentaire.

Important

Lorsque vous utilisez des identités managées, n’incluez pas d’URL de jeton SAS avec vos requêtes HTTP, sinon vos requêtes échouent. L'utilisation d'identités managées remplace l'obligation d'inclure des jetons de signature d'accès partagé (SAS) dans les URL de vos conteneurs source et cible.

Pour utiliser les identités managées pour les services linguistiques, vous devez créer votre ressource Language dans une région géographique Azure spécifique, telle que USA Est. Si votre région de ressource de langue est définie sur Global, alors vous ne pouvez pas utiliser l'authentification d'identité managée. Vous pouvez toutefois utiliser des jetons de signature d'accès partagé (SAS).

Prérequis

Pour commencer, vous avez besoin des ressources suivantes :

Un compte Azure actif. Si vous n’en avez pas, vous pouvez créer un compte gratuit.

Une ressource Azure AI Language à service unique créée dans un emplacement régional.

Connaissances générales sur le contrôle d’accès en fonction du rôle Azure (

Azure RBAC) à l’aide du portail Azure.Un compte Stockage Blob Azure dans la même région que votre ressource Language. Vous devez aussi créer des conteneurs pour stocker et organiser vos données d’objet blob dans votre compte de stockage.

Si votre compte de stockage se trouve derrière un pare-feu, vous devez activer la configuration suivante :

Accédez au portail Azure et connectez-vous à votre compte Azure.

Sélectionnez votre compte de stockage.

Dans le groupe Sécurité + réseau dans le volet gauche, sélectionnez Réseau.

Sous l’onglet Pare-feu et réseaux virtuels, sélectionnez Activé à partir des réseaux virtuels et adresses IP sélectionnés.

Décochez toutes les cases.

Vérifiez que Routage réseau Microsoft est sélectionné.

Dans la section Instances de ressources, sélectionnez Microsoft.CognitiveServices/accounts comme type de ressource et sélectionnez votre ressource Language comme nom d'instance.

Assurez-vous que la case Autoriser les services Azure dans la liste des services approuvés à accéder à ce compte de stockage est activée. Pour plus d’informations sur la gestion des exceptions, consultez l’article Configurer des pare-feux et des réseaux virtuels dans Stockage Azure.

Cliquez sur Enregistrer.

Remarque

La propagation des modifications réseau peut prendre jusqu’à 5 minutes.

Bien que l'accès au réseau soit désormais autorisé, votre ressource Language ne peut toujours pas accéder aux données de votre compte de stockage. Vous devez créer une identité managée et attribuer un rôle d'accès spécifique à votre ressource Language.

Attributions d’identités managées

Il existe deux types d’identités managées : celles qui sont affectées par le système et celles qui sont affectées par l’utilisateur. Actuellement, la traduction de documentation prend en charge les identités managées affectées par le système :

Une identité managée affectée par le système est activée directement sur une instance de service. Elle n’est pas activée par défaut. Vous devez accéder à votre ressource et mettre à jour le paramètre d’identité.

L’identité managée affectée par le système est liée à votre ressource tout au long de son cycle de vie. Si vous supprimez votre ressource, l’identité managée est également supprimée.

Dans les étapes suivantes, nous activons une identité managée attribuée par le système et nous accordons à votre ressource Language un accès limité à votre compte Stockage Blob Azure.

Activer une identité managée affectée par le système

Vous devez accorder à la ressource Language l'accès à votre compte de stockage avant qu'elle ne puisse créer, lire ou supprimer des objets blob. Une fois que vous avez activé la ressource Language avec une identité managée affectée par le système, vous pouvez utiliser le contrôle d'accès en fonction du rôle d'Azure (Azure RBAC), pour donner aux caractéristiques Language l'accès à vos conteneurs de stockage Azure.

Accédez au portail Azure et connectez-vous à votre compte Azure.

Sélectionnez votre ressource Language.

Dans le groupe Gestion des ressources dans le volet gauche, sélectionnez Identité. Si votre ressource a été créée dans la région globale, l'onglet Identité n'est pas visible. Vous pouvez toujours utiliser des jetons de signature d'accès partagé (SAS) pour l'authentification.

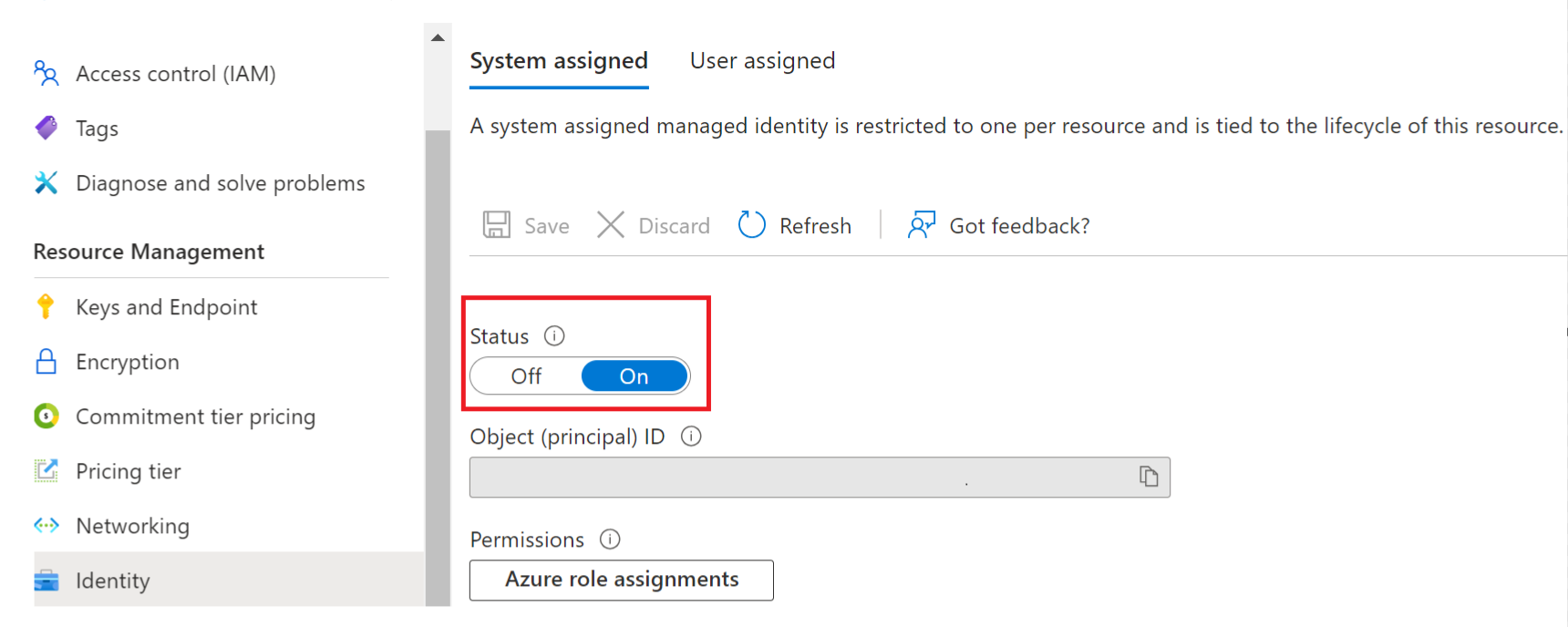

Dans l’onglet Affecté par le système, activez le bouton bascule État.

Important

Les identités managées affectées par l'utilisateur ne répondent pas aux exigences du scénario de compte de stockage de traitement par lots. Veillez à activer l’identité managée affectée par le système.

Sélectionnez Enregistrer.

Accorder l'accès au compte de stockage pour votre ressource Language

Important

Pour attribuer un rôle d’identité managée affectée par le système, vous avez besoin d’autorisations Microsoft.Authorization/roleAssignments/write, telles que Propriétaire ou Administrateur de l’accès utilisateur dans l’étendue de stockage de la ressource de stockage.

Accédez au portail Azure et connectez-vous à votre compte Azure.

Sélectionnez votre ressource Language.

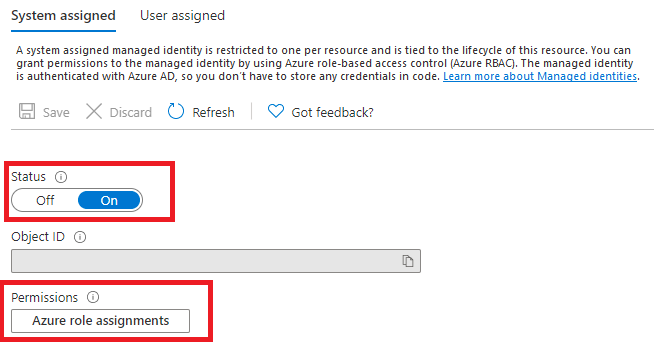

Dans le groupe Gestion des ressources dans le volet gauche, sélectionnez Identité.

Sous Autorisations, sélectionnez Attributions des rôles Azure :

Dans la page Attributions de rôles Azure qui s’est ouverte, choisissez votre abonnement dans le menu déroulant, puis sélectionnez + Ajouter une attribution de rôle.

Vous devez ensuite attribuer un rôle Contributeur aux données Blob du stockage à votre ressource de service Language. Le rôle Contributeur aux données Blob du stockage accorde à Language (représenté par l'identité managée affectée par le système) un accès en lecture, écriture et suppression au conteneur d'objets blob et aux données. Dans la fenêtre contextuelle Ajouter une attribution de rôle, renseignez les champs comme suit et sélectionnez Enregistrer :

Champ Valeur Étendue Stockage. Abonnement L’abonnement associé à votre ressource de stockage. Ressource Le nom de votre ressource de stockage. Rôle Contributeur aux données Blob du stockage.

Une fois que le message de confirmation Attribution de rôle ajoutée s’affiche, actualisez la page pour voir l’attribution de rôle ajoutée.

Si vous ne voyez pas immédiatement la nouvelle attribution de rôle, patientez et essayez d’actualiser la page une nouvelle fois. Lorsque vous attribuez des rôles ou supprimez des attributions de rôle, un délai maximal de 30 minutes peut être nécessaire avant que les modifications prennent effet.

Des requêtes HTTP

Une demande d'opération de service de langage de document natif est envoyée à votre point de terminaison de service langage via une requête POST.

Avec une identité managée et

Azure RBAC, vous n’avez plus besoin d’inclure d’URL SAS.En cas de succès, la méthode POST renvoie un code de réponse

202 Acceptedet le service crée une requête.Les documents traités apparaissent dans votre conteneur cible.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour