Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Le contrôle d’accès en fonction du rôle Azure (Azure RBAC) est le système d’autorisation que vous utilisez pour gérer l’accès aux ressources Azure. Pour accorder l’accès, vous devez attribuer des rôles aux utilisateurs, aux groupes, aux principaux de service ou aux identités managées avec une étendue particulière. Cet article explique comment attribuer des rôles en utilisant le Portail Azure.

Si vous devez attribuer des rôles d’administrateur dans Microsoft Entra ID, consultez Affecter des rôles Microsoft Entra aux utilisateurs.

Prérequis

Pour attribuer des rôles Azure, vous devez disposer de :

- Autorisations

Microsoft.Authorization/roleAssignments/write, comme Administrateur de contrôle d’accès en fonction du rôle ou Administrateur d’accès utilisateur

Étape 1 : Identifier l’étendue nécessaire

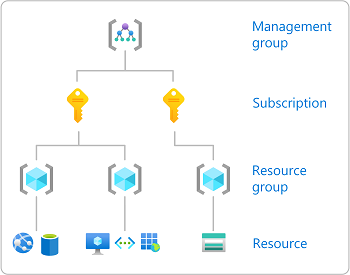

Lorsque vous attribuez des rôles, vous devez spécifier une étendue. L’étendue représente l’ensemble des ressources auxquelles l’accès s’applique. Dans Azure, vous pouvez spécifier une étendue à quatre niveaux, allant du plus large au plus petit : groupe d’administration, abonnement, groupe de ressources et ressource. Pour plus d’informations, consultez Comprendre l’étendue.

Connectez-vous au portail Azure.

Dans la zone de recherche située en haut, recherchez l’étendue à laquelle vous souhaitez octroyer l’accès. Par exemple, recherchez Groupes d’administration, Abonnements, Groupes de ressources, ou une ressource spécifique.

Cliquez sur la ressource spécifique pour cette étendue.

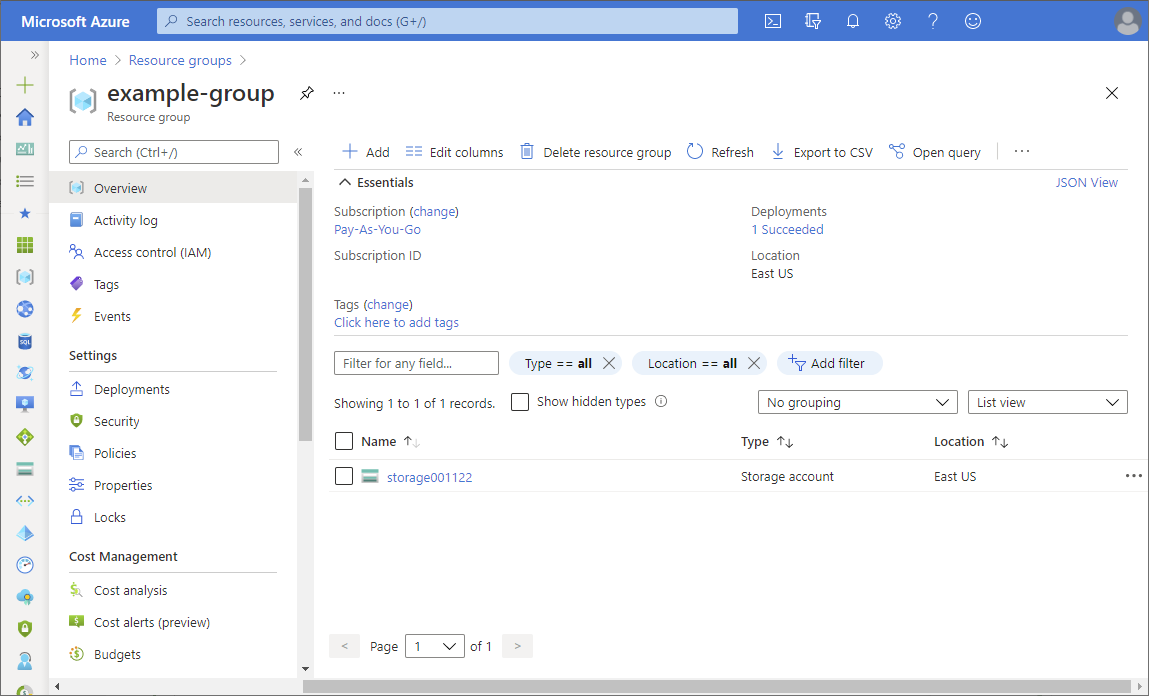

Voici un exemple de groupe de ressources.

Étape 2 : Ouvrir la page Ajouter une attribution de rôle

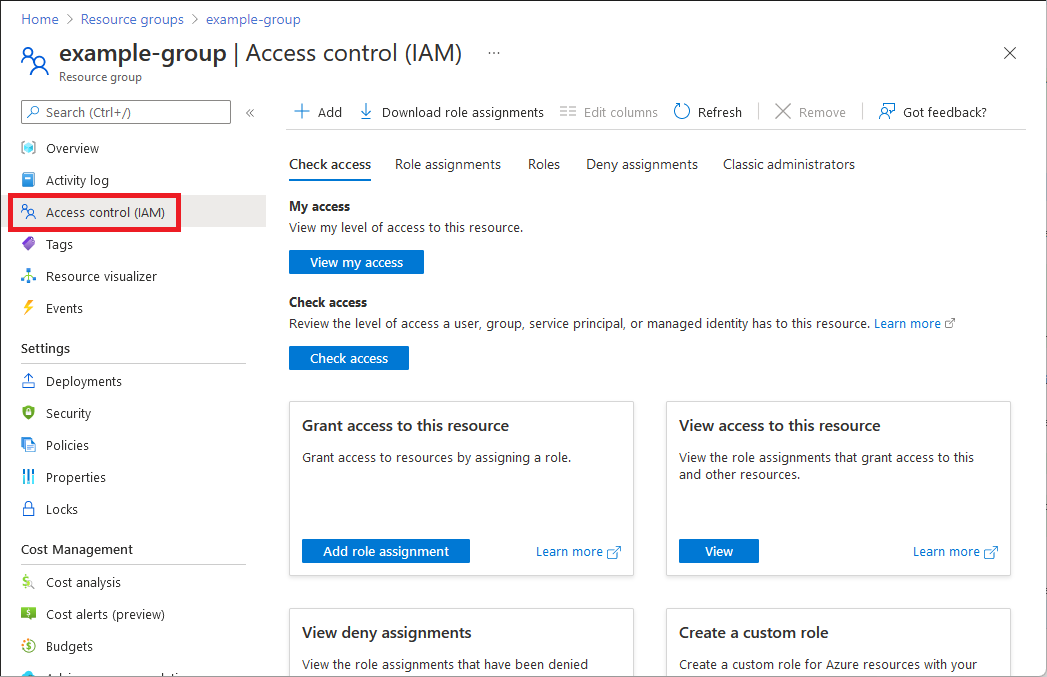

La page Contrôle d’accès (IAM) vous permet généralement d’attribuer des rôles afin d’accorder l’accès aux ressources Azure. Elle est également connue sous le nom de gestion des identités et des accès (IAM) et apparaît à plusieurs endroits du portail Azure.

Cliquez sur Contrôle d’accès (IAM) .

Voici un exemple de la page Contrôle d’accès (IAM) pour un groupe de ressources.

Cliquez sur l’onglet Attributions de rôles afin d’afficher les attributions de rôles pour cette étendue.

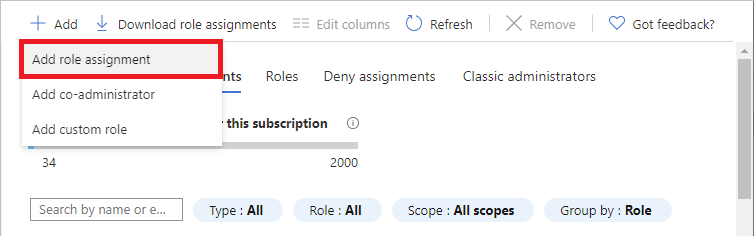

Cliquez sur Ajouter>Ajouter une attribution de rôle.

Si vous n’avez pas les autorisations pour attribuer des rôles, l’option Ajouter une attribution de rôle sera désactivée.

La page Ajouter une attribution de rôle s’ouvre.

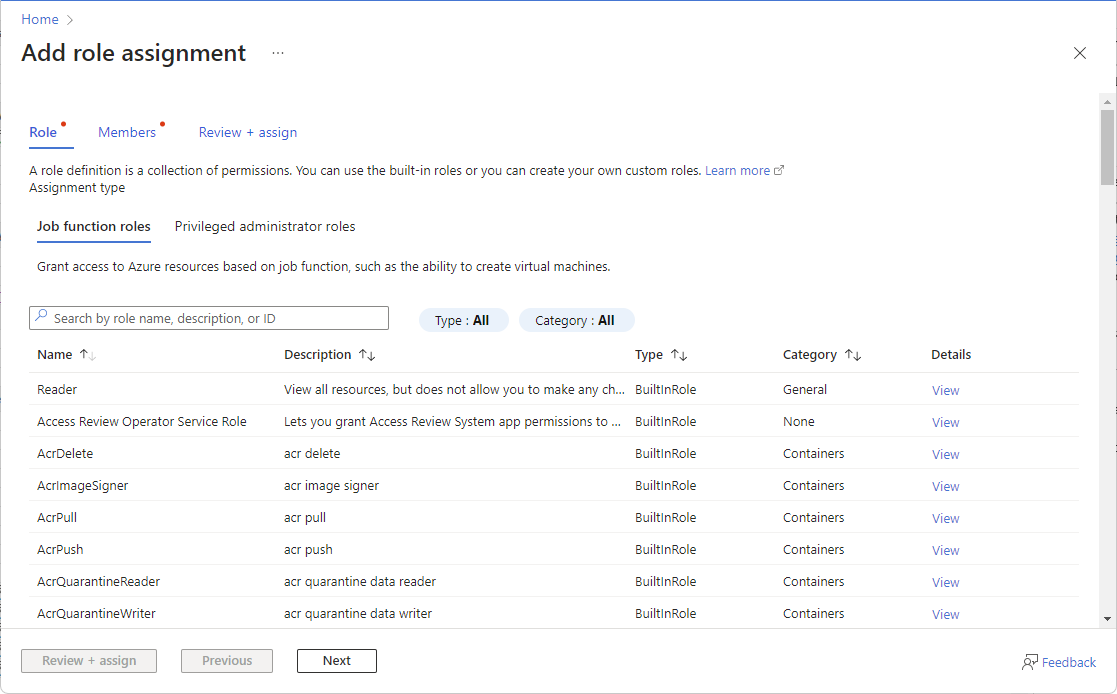

Étape 3 : Sélectionner le rôle approprié

Pour sélectionner un rôle, procédez comme suit :

Sous l’onglet Rôle, sélectionnez un rôle que vous souhaitez utiliser.

Vous pouvez rechercher un rôle par nom ou par description. Vous pouvez également filtrer les rôles par type et par catégorie.

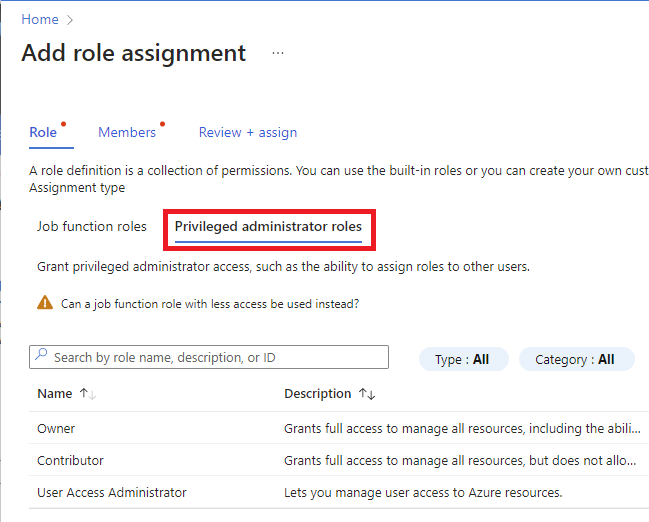

Si vous souhaitez attribuer un rôle d’administrateur privilégié, sélectionnez l’onglet Rôles d’administrateur privilégié pour sélectionner le rôle.

Pour connaître les meilleures pratiques lors de l’utilisation des attributions de rôles d’administrateur privilégiés, consultez Meilleures pratiques pour Azure RBAC.

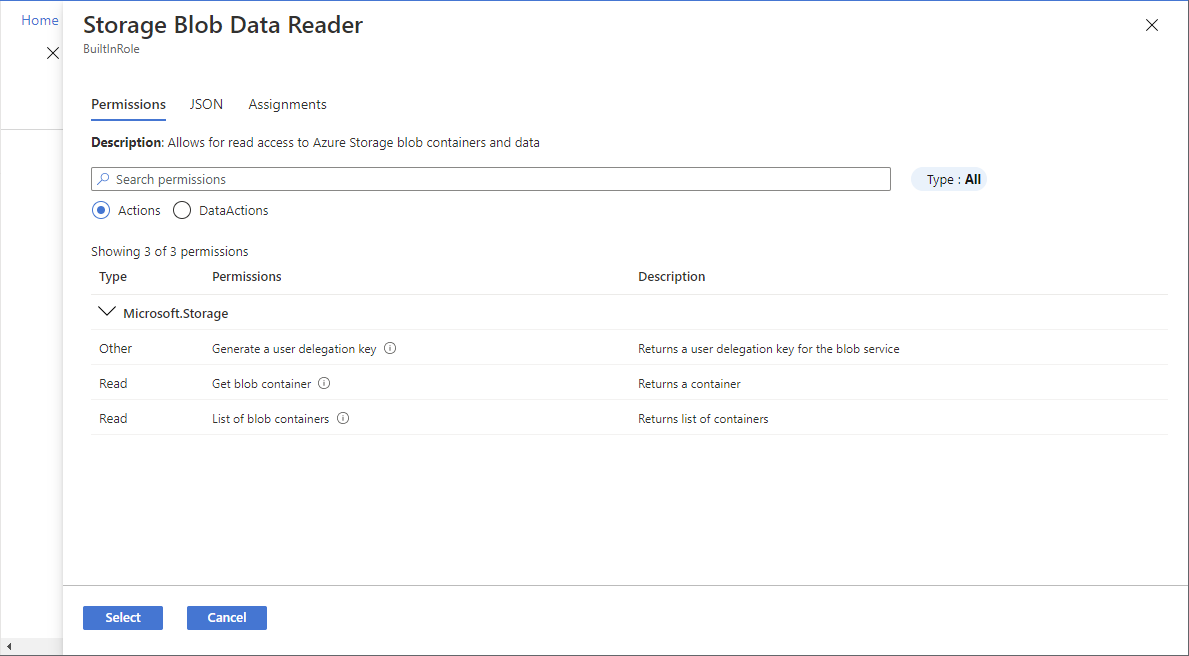

Dans la colonne Détails, cliquez sur Afficher pour obtenir plus de détails sur un rôle.

Sélectionnez Suivant.

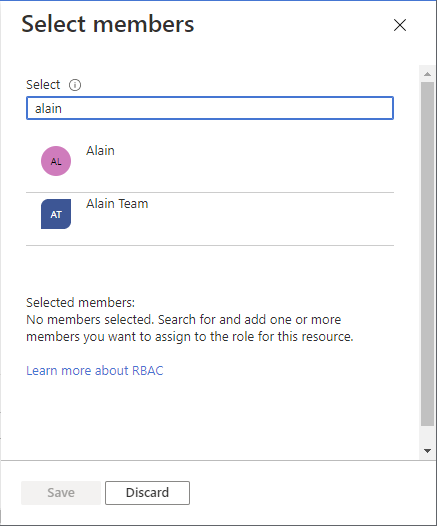

Étape 4 : Sélectionner les utilisateurs ayant besoin d’un accès

Pour sélectionner qui a besoin d’un accès, procédez comme suit :

Sous l’onglet Membres, sélectionnez Utilisateur, groupe ou principal de service pour attribuer le rôle sélectionné à un ou plusieurs utilisateurs, groupes ou principaux de service (applications) Microsoft Entra.

Cliquez sur Sélectionner des membres.

Recherchez et sélectionnez les utilisateurs, les groupes ou les principaux de service.

Vous pouvez entrer du texte dans la zone Sélectionner pour rechercher des noms d’affichage ou des adresses e-mail dans le répertoire.

Cliquez sur Sélectionner pour ajouter des utilisateurs, des groupes ou des principaux de service à la liste Membres.

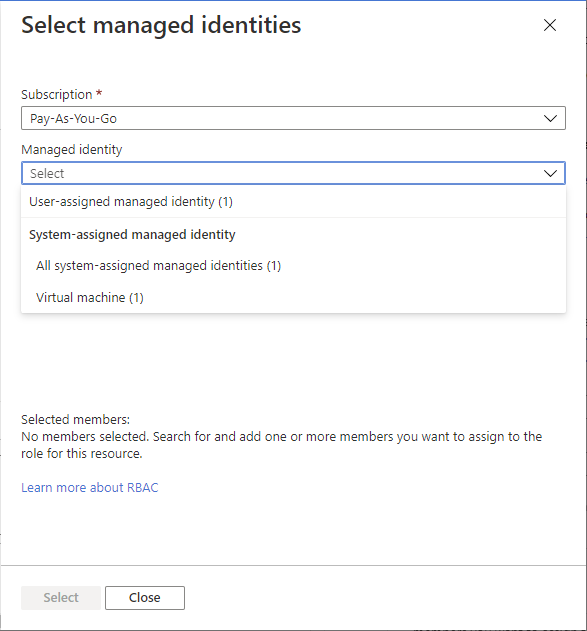

Pour attribuer le rôle sélectionné à une ou plusieurs identités managées, sélectionnez Identité managée.

Cliquez sur Sélectionner des membres.

Dans le volet Sélectionner des identités gérées, indiquez si le type est une identité managée affectée par l’utilisateur ou une identité managée affectée par le système.

Recherchez et sélectionnez les identités managées.

Pour les identités managées affectées par le système, vous pouvez sélectionner des identités managées par l’instance de service Azure.

Cliquez sur Sélectionner pour ajouter les identités managées à la liste Membres.

Dans la zone de texte Description, entrez une description facultative pour cette attribution de rôle.

Par la suite, vous pouvez afficher cette description dans la liste des attributions de rôle.

Sélectionnez Suivant.

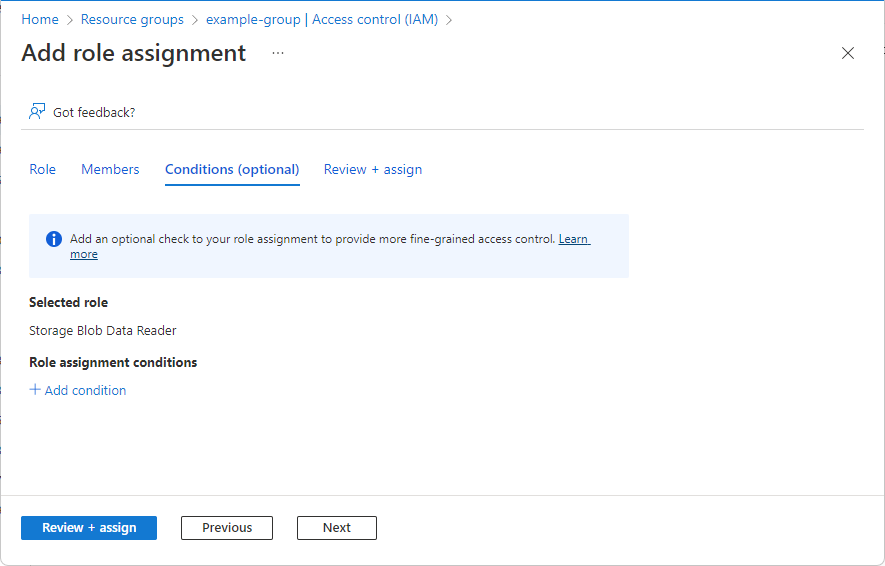

Étape 5 : (Facultatif) Ajouter une condition

Si vous avez sélectionné un rôle qui prend en charge les conditions, un onglet Conditions s’affiche et vous avez la possibilité d’ajouter une condition à votre attribution de rôle. Une condition est une vérification supplémentaire que vous pouvez éventuellement ajouter à votre attribution de rôle pour fournir un contrôle d’accès plus précis.

L’onglet Conditions diffère selon le rôle que vous avez sélectionné.

Condition de délégué

Si vous avez sélectionné un des rôles privilégiés suivants, effectuez les étapes décrites dans cette section.

- Propriétaire

- Administrateur de contrôle d’accès en fonction du rôle

- Administrateur de l'accès utilisateur

Sous l’onglet Conditions sous Ce que l’utilisateur peut faire, sélectionnez l’option Autoriser l’utilisateur à attribuer uniquement des rôles sélectionnés à des principaux sélectionnés (moins de privilèges).

Cliquez sur Sélectionner des rôles et des principaux pour ajouter une condition qui restreint les rôles et les principaux auxquels cet utilisateur peut attribuer des rôles.

Suivez les étapes décrites dans Déléguer la gestion des attributions de rôles Azure à d’autres personnes avec des conditions.

Condition de stockage

Si vous avez sélectionné l’un des rôles de stockage suivants, suivez les étapes décrites dans cette section.

- Contributeur aux données Blob du stockage

- Propriétaire des données Blob du stockage

- Lecteur des données blob du stockage

- Contributeur aux données en file d’attente du stockage

- Processeur de messages de données en file d’attente du stockage

- Expéditeur de messages de données en file d’attente du stockage

- Lecteur des données en file d’attente du stockage

Cliquez sur Ajouter une condition si vous voulez affiner davantage les attributions de rôles en fonction des attributs de stockage.

Suivez les étapes décrites dans Ajouter ou modifier des conditions d’attribution de rôle Azure.

Étape 6 : sélectionner le type d’affectation

Si vous disposez d’une licence Microsoft Entra ID P2 ou Gouvernance Microsoft Entra ID, un Type d’affectation apparaîtra pour les étendues de groupes d’administration, d’abonnements et de groupes de ressources. Utiliser les affectations éligibles pour fournir un accès juste à temps à un rôle. Les utilisateurs disposant d’attributions éligibles et/ou limitées dans le temps doivent disposer d’une licence valide.

Si vous ne souhaitez pas utiliser la fonctionnalité PIM, sélectionnez le type d’affectation actif et les options de durée d’affectation permanentes. Ces paramètres créent une attribution de rôle où le principal dispose toujours d’autorisations dans le rôle.

Cette fonctionnalité étant déployée en plusieurs phases, il est possible qu’elle ne soit pas encore disponible dans votre locataire ou que votre interface soit différente. Pour plus d’informations, consultez Attributions de rôles éligibles et limitées à l’heure dans Azure RBAC.

Sous l’onglet Type d’affectation, sélectionnez le type d’affectation.

- Éligible : l’utilisateur doit effectuer une ou plusieurs actions pour utiliser le rôle, comme effectuer une vérification d’authentification multifacteur, fournir une justification métier ou demander l’approbation des approbateurs désignés. Vous ne pouvez pas créer d'attributions de rôles éligibles pour les applications, les principaux de service ou les identités gérées, car ils ne peuvent pas effectuer les étapes d'activation.

- Actif : l’utilisateur n’a pas à effectuer d’action pour utiliser le rôle.

Selon vos paramètres, pour Durée de l’affectation, sélectionnez Permanent ou Durée liée.

Sélectionnez permanent si vous souhaitez que le membre soit toujours autorisé à activer ou à utiliser le rôle. Sélectionnez une date limite pour spécifier les dates de début et de fin. Cette option peut être désactivée si la création d'affectations permanentes n'est pas autorisée par la politique PIM.

Si Limite d’heure est sélectionnée, définissez Date et heure de début et Date et l’heure de début pour spécifier quand l’utilisateur est autorisé à activer ou utiliser un rôle.

Il est possible de définir la date de début dans le futur. La durée maximale autorisée dépend de votre politique Azure Active Directory Privileged Identity Management (PIM).

(Facultatif) Utilisez Configurer la stratégie PIM pour configurer les options d’expiration, les exigences d’activation de rôle (approbation, authentification multifacteur ou contexte d’authentification par accès conditionnel) et d’autres paramètres.

Lorsque vous sélectionnez le lien Mettre à jour la stratégie PIM, une page PIM s’affiche. Sélectionnez Paramètres pour configurer la stratégie PIM pour les rôles. Pour obtenir d’autres informations, consultez Configurer les paramètres des rôles de ressource Azure dans Privileged Identity Management.

Sélectionnez Suivant.

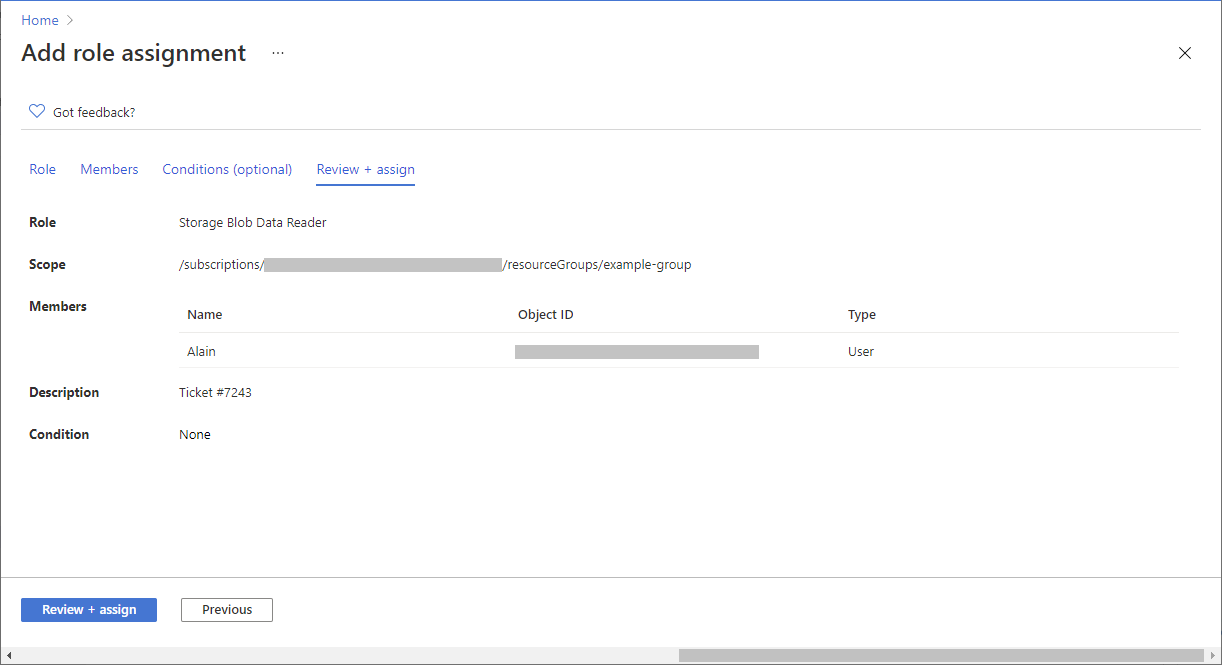

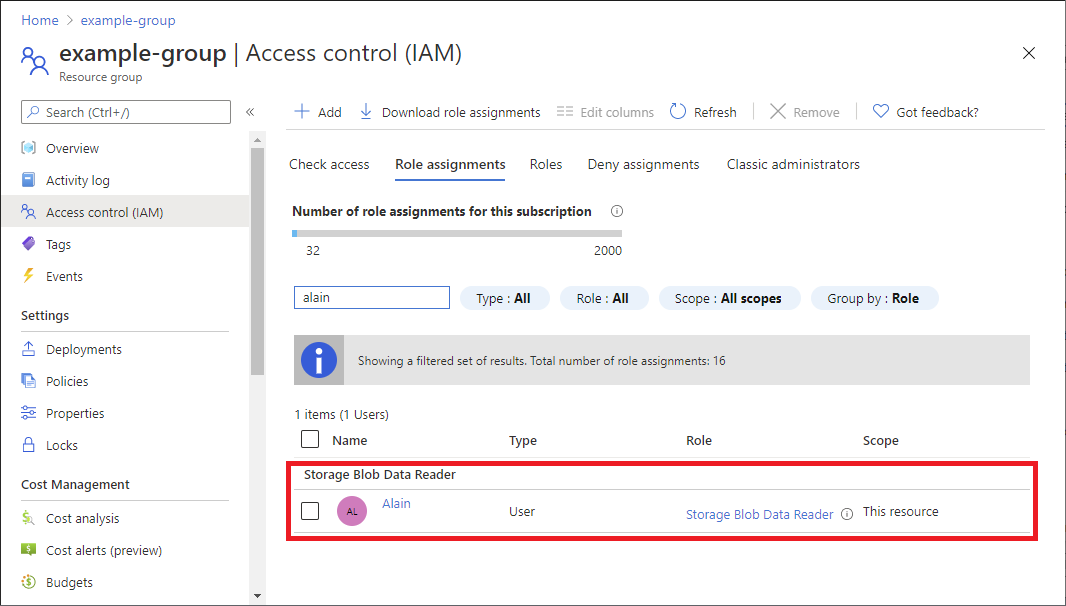

Étape 7 : attribuer le rôle

Effectuez les étapes suivantes :

Sous l’onglet Vérifier + attribuer, vérifiez les paramètres d’attribution de rôle.

Cliquez sur Vérifier + attribuer pour attribuer le rôle.

Après quelques instants, le principal de sécurité est attribué au rôle dans l’étendue sélectionnée.

Si vous ne voyez pas la description de l’attribution de rôle, cliquez sur Modifier les colonnes pour ajouter la colonne Description.

Modifier une affectation

Si vous disposez d’une licence Microsoft Entra ID P2 ou Microsoft Entra ID Governance, vous pouvez modifier vos paramètres de type d’attribution de rôle. Pour plus d’informations, consultez Attributions de rôles éligibles et limitées à l’heure dans Azure RBAC.

Sur la page Contrôle d'accès (IAM), cliquez sur l’onglet Attributions de rôles afin d’afficher les attributions de rôles pour cette étendue.

Recherchez l'attribution de rôle à modifier.

Dans la colonne État, cliquez sur le lien, tel que Limite de temps éligible ou Actif permanent.

Le volet Modifier l’attribution s’affiche dans lequel vous pouvez mettre à jour les paramètres de type d’attribution de rôle. L’ouverture du volet peut prendre quelques minutes.

Lorsque vous avez terminé, cliquez sur Enregistrer.

Vos mises à jour peuvent prendre un certain temps avant d'être traitées et reflétées dans le portail.