Configurer des fournisseurs d’informations d’identification courants dans le gestionnaire d’informations d’identification

S’APPLIQUE À : tous les niveaux de Gestion des API

Dans cet article, vous apprenez à configurer des fournisseurs d’identité pour des connexions managées dans votre instance Gestion des API. Les paramètres des fournisseurs courants suivants sont indiqués :

- Fournisseur Microsoft Entra

- Fournisseur OAuth 2.0 générique

Vous configurez un fournisseur d’informations d’identification dans le gestionnaire d’informations d’identification de votre instance Gestion des API. Pour obtenir un exemple étape par étape de configuration d’un fournisseur et d’une connexion Microsoft Entra, consultez l’article suivant :

Prérequis

Pour configurer n’importe quel fournisseur pris en charge dans le service Gestion des API, configurez d’abord une application OAuth 2.0 dans le fournisseur d’identité qui sera utilisé pour autoriser l’accès à l’API. Pour plus d’informations sur la configuration, consultez la documentation développeur du fournisseur.

Si vous créez un fournisseur d’informations d’identification qui utilise le type d’autorisation par code d’autorisation, configurez une URL de redirection (parfois appelée URL de rappel d’autorisation ou un nom similaire) dans l’application. Pour la valeur, entrez

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>.Selon votre scénario, configurez les paramètres d’application, tels que les étendues (autorisations d’API).

Récupérez au minimum les informations d’identification de l’application suivantes, qui seront configurées dans le service Gestion des API : l’ID client et la clé secrète client de l’application.

En fonction du fournisseur et de votre scénario, vous devrez peut-être récupérer d’autres paramètres, tels que les URL de point de terminaison ou étendues d’autorisation.

Fournisseur Microsoft Entra

Les informations d’identification d’API prennent en charge le fournisseur d’identité Microsoft Entra, qui est le service d’identité de Microsoft Azure offrant les fonctionnalités de gestion des identités et de contrôle d’accès. Il permet aux utilisateurs de se connecter de manière sécurisée à l’aide de protocoles standard.

- Types d’autorisation pris en charge : code d’autorisation, informations d’identification du client

Remarque

Actuellement, le fournisseur d’informations d’identification Microsoft Entra prend en charge uniquement les points de terminaison Azure AD v1.0.

Paramètres du fournisseur Microsoft Entra

| Propriété | Description | Obligatoire | Default |

|---|---|---|---|

| Nom du fournisseur | Nom de la ressource du fournisseur d’informations d’identification dans Gestion des API | Oui | N/A |

| Fournisseur d’identité | Sélectionnez Azure Active Directory v1. | Oui | N/A |

| Type d’autorisation | Type d’autorisation de l’autorisation OAuth 2.0 à utiliser Selon votre scénario, sélectionnez Code d’autorisation ou Informations d’identification du client. |

Oui | Code d’autorisation. |

| URL d’autorisation | https://graph.microsoft.com |

Oui | S/O |

| ID client | ID de l’application (client) utilisé pour identifier l’application Microsoft Entra | Oui | N/A |

| Clé secrète client | Le secret client utilisé pour l'application Microsoft Entra | Oui | N/A |

| URL de connexion | L'URL de connexion Microsoft Entra | Non | https://login.windows.net |

| URL des ressources | URL de la ressource qui nécessite une autorisation Exemple : https://graph.microsoft.com |

Oui | N/A |

| Tenant ID | L'ID de locataire de votre application Microsoft Entra | Non | courant |

| Étendues | Une ou plusieurs autorisations API pour votre application Microsoft Entra, séparées par le caractère « » Exemple : ChannelMessage.Read.All User.Read |

Non | Autorisations API définies dans l'application Microsoft Entra |

Fournisseurs OAuth 2.0 génériques

Vous pouvez utiliser deux fournisseurs génériques pour configurer des connexions :

- Generic OAuth 2.0

- OAuth 2.0 générique avec PKCE

Un fournisseur générique vous permet d’utiliser votre propre fournisseur d’identité OAuth 2.0 en fonction de vos besoins particuliers.

Notes

Nous vous recommandons d’utiliser le fournisseur OAuth 2.0 générique avec PKCE pour une sécurité renforcée si votre fournisseur d’identité le prend en charge. En savoir plus

- Types d’autorisation pris en charge : code d’autorisation, informations d’identification du client

Paramètres du fournisseur d’informations d’identification générique

| Propriété | Description | Obligatoire | Default |

|---|---|---|---|

| Nom du fournisseur | Nom de la ressource du fournisseur d’informations d’identification dans Gestion des API | Oui | N/A |

| Fournisseur d’identité | Sélectionnez Oauth 2 générique ou Oauth 2 générique avec PKCE. | Oui | N/A |

| Type d’autorisation | Type d’autorisation de l’autorisation OAuth 2.0 à utiliser Selon votre scénario et votre fournisseur d’identité, sélectionnez Code d’autorisation ou Informations d’identification du client. |

Oui | Code d’autorisation. |

| URL d’autorisation | URL du point de terminaison d’autorisation | Non | UNUSED |

| ID client | ID utilisé pour identifier une application sur le serveur d’autorisation du fournisseur d’identité | Oui | N/A |

| Clé secrète client | Secret utilisé par l’application pour s’authentifier auprès du serveur d’autorisation du fournisseur d’identité | Oui | N/A |

| URL d’actualisation | URL pour laquelle votre application effectue une requête, afin d’échanger un jeton d’actualisation contre un jeton d’accès renouvelé | Non | UNUSED |

| URL du jeton | URL sur le serveur d’autorisation du fournisseur d’identité, utilisée pour demander des jetons par programmation | Oui | N/A |

| Étendues | Une ou plusieurs actions particulières que l’application est autorisée à effectuer, ou informations qu’elle peut demander au nom d’un utilisateur à une API, séparées par le caractère « » Exemple : user web api openid |

Non | N/A |

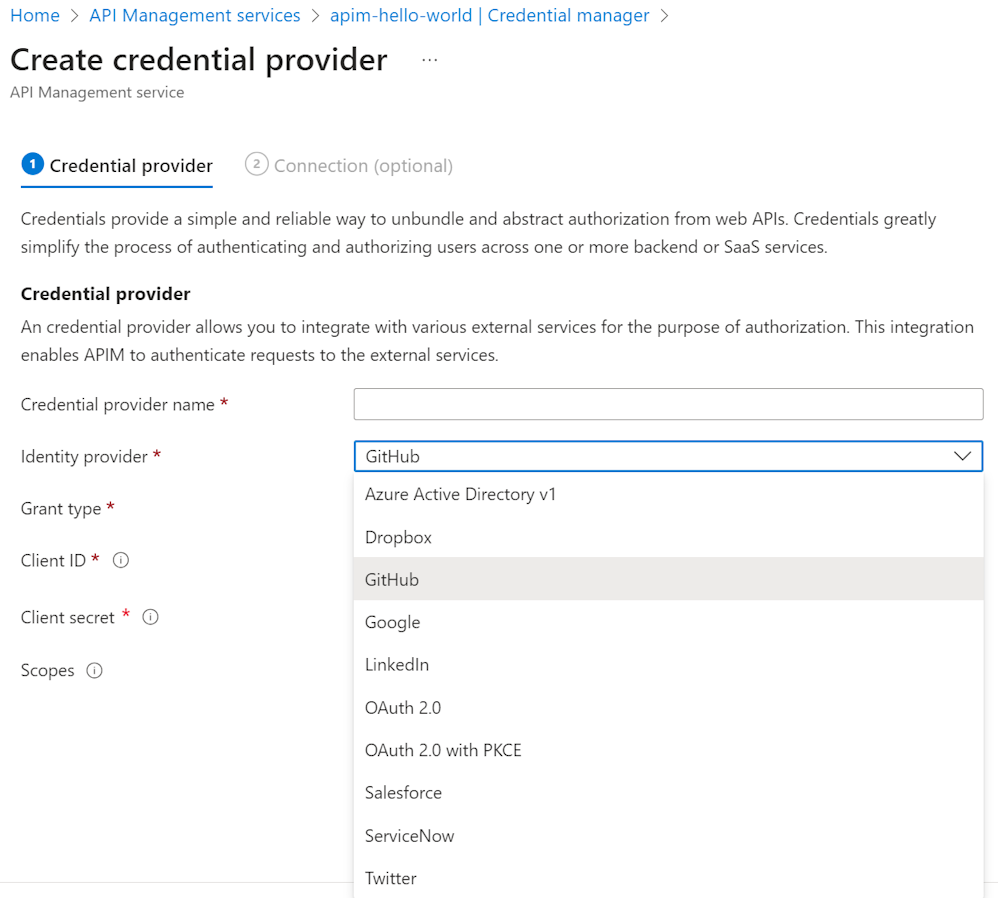

Autres fournisseurs d’identité

Le service Gestion des API prend en charge plusieurs fournisseurs pour les offres SaaS courantes, y compris GitHub et LinkedIn. Vous pouvez sélectionner ces fournisseurs à partir d’une liste sur le portail Azure quand vous créez un fournisseur d’informations d’identification.

Types d’autorisation pris en charge : code d’autorisation, informations d’identification du client (en fonction du fournisseur)

Les paramètres nécessaires pour ces fournisseurs diffèrent d’un fournisseur à l’autre, mais sont similaires à ceux des fournisseurs OAuth 2.0 génériques. Consultez la documentation du développeur pour chaque fournisseur.

Contenu connexe

- En savoir plus sur la gestion des connexions dans Gestion des API.

- Créer une connexion pour Microsoft Entra ID ou GitHub.