Installer l’agent Log Analytics sur des ordinateurs Windows

Cet article fournit des informations sur l’installation de l’agent Log Analytics sur des ordinateurs Windows à l’aide des méthodes suivantes :

- Installation manuelle à l’aide de l’Assistant Installation d’une ligne de commande.

- Configuration de l’état souhaité Azure Automation (DSC).

Les méthodes d’installation décrites dans cet article sont généralement utilisées pour des machines virtuelles locales ou dans d’autres clouds. Pour d’autres options efficaces que vous pouvez utiliser pour des machines virtuelles Azure, consultez Options d’installation.

Important

L’agent Log Analytics hérité sera déconseillé d’ici août 2024. Passé cette date, Microsoft ne fournira plus de support pour l’agent Log Analytics. Migrez vers l’agent Azure Monitor avant août 2024 pour continuer à ingérer des données.

Notes

L’installation de l’agent Log Analytics ne nécessite généralement pas le redémarrage de l’ordinateur.

Configuration requise

Systèmes d’exploitation pris en charge

Pour obtenir la liste des versions de Windows que l’agent Log Analytics prend en charge, consultez Vue d’ensemble des agents Azure Monitor.

Configuration requise pour la prise en charge de la signature de code SHA-2

Depuis le 17 août 2020, l’agent Windows utilise exclusivement la signature SHA-2. Ce changement a eu un impact sur les clients qui utilisent l’agent Log Analytics sur un système d’exploitation hérité dans le cadre d’un service Azure (Azure Monitor, Azure Automation, Azure Update Management, Azure Change Tracking, Microsoft Defender pour le cloud, Microsoft Sentinel, Windows Defender ATP).

Le client n’a rien à faire à moins que l’agent s’exécute sur une version héritée du système d’exploitation (Windows 7, Windows Server 2008 R2 et Windows Server 2008). Les clients utilisant une version héritée du système d’exploitation étaient tenus d’effectuer les actions suivantes sur leurs ordinateurs avant le 17 août 2020. À défaut, leurs agents cessaient d’envoyer les données à leurs espaces de travail Log Analytics :

Installer le dernier Service Pack pour votre système d’exploitation. Les versions de Service Pack nécessaires sont les suivantes :

- Windows 7 SP1

- Windows Server 2008 SP2

- Windows Server 2008 R2 SP1

Installer les mises à jour Windows de signature SHA-2 pour le système d’exploitation en question, comme décrit dans Obligation de prise en charge de la signature du code SHA-2 2019 pour Windows et WSUS.

Effectuer une mise à jour vers la dernière version de l’agent Windows (version 10.20.18067).

Nous vous recommandons de configurer l’agent pour utiliser TLS 1.2.

Configuration requise pour le réseau

Pour connaître la configuration réseau requise pour l’agent Windows, consultez Présentation de l’agent Log Analytics.

Configurer l’Agent de façon à utiliser TLS 1.2

Le protocole TLS 1.2 garantit la sécurité des données en transit pour la communication entre l’agent Windows et le service Log Analytics. Si vous effectuez l’installation sur un système d’exploitation sans le protocole TLS activé par défaut, vous devez configurer TLS 1.2 en procédant de la manière décrite ci-dessous.

Recherchez la sous-clé de Registre suivante : HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols.

Créez une sous-clé sous Protocoles pour TLS 1.2 : HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2.

Créez une sous-clé Client sous la sous-clé de version du protocole TLS 1.2 que vous venez de créer. Par exemple, HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client.

Créez les valeurs DWORD suivantes sous HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client :

- Enabled [Valeur = 1]

- DisabledByDefault [Valeur = 0]

Configurez .NET Framework 4.6 (ou version ultérieure) de façon à prendre en charge le chiffrement sécurisé, car il est désactivé par défaut. Le chiffrement fort utilise des protocoles réseau sécurisés, comme TLS 1.2, et bloque les autres.

- Recherchez la sous-clé de Registre suivante : HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319.

- Créez la valeur DWORD SchUseStrongCrypto sous cette sous-clé avec la valeur 1.

- Recherchez la sous-clé de Registre suivante : HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319.

- Créez la valeur DWORD SchUseStrongCrypto sous cette sous-clé avec la valeur 1.

- Redémarrez le système pour que les paramètres s’appliquent.

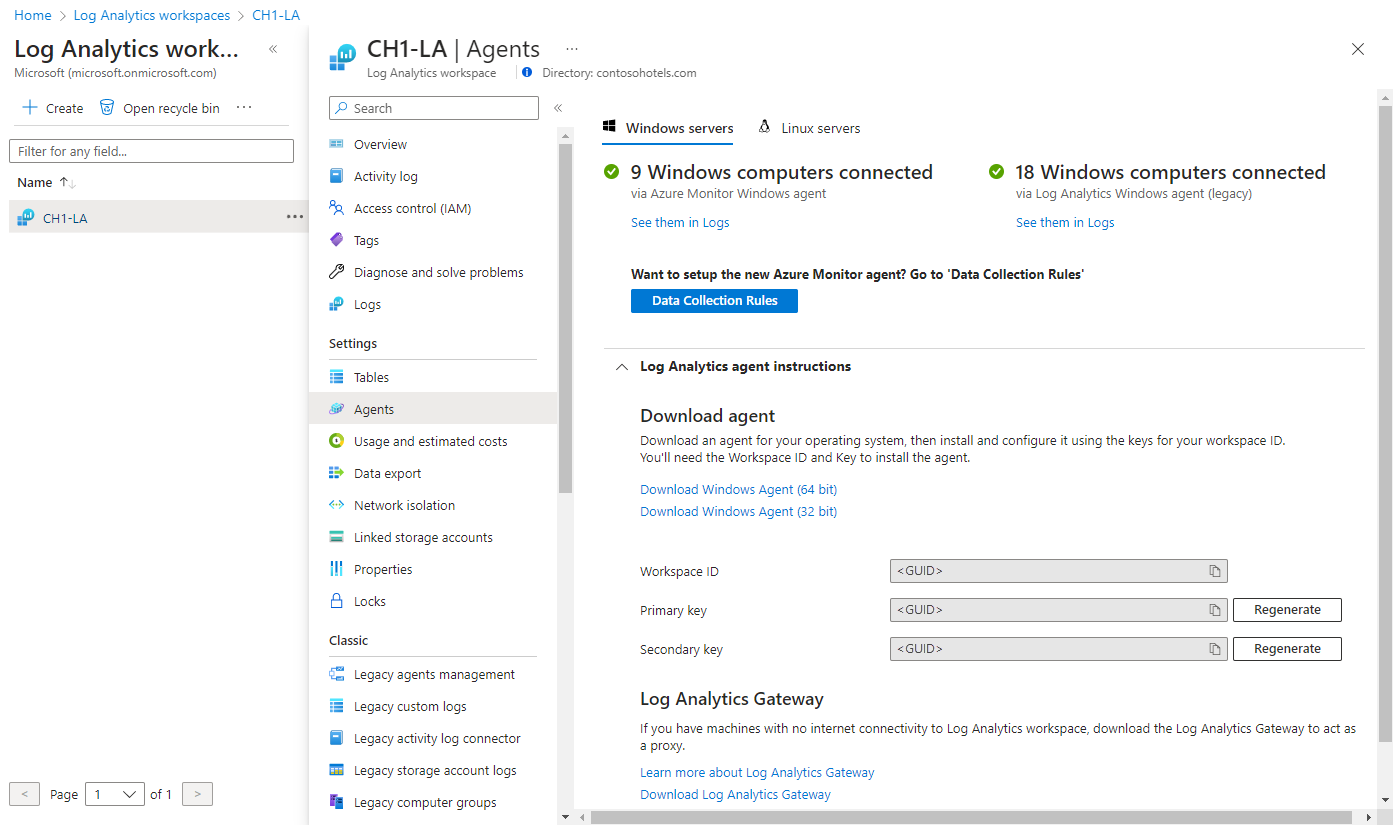

ID et clé d’espace de travail

Quelle que soit la méthode d’installation utilisée, vous aurez besoin de l’ID et de la clé d’espace de travail pour l’espace de travail Log Analytics auquel l’agent se connectera. Sélectionnez l’espace de travail dans le menu Espaces de travail Log Analytics dans le portail Azure. Puis dans la section Paramètres, sélectionnez Agents.

Notes

Vous ne pouvez pas configurer l’agent pour qu’il signale plusieurs espaces de travail lors de la configuration initiale. Ajoutez ou supprimez un espace de travail après l’installation en mettant à jour les paramètres à partir du panneau de configuration ou de PowerShell.

Remarque

Bien que la régénération des clés partagées de l’espace de travail Log Analytics soit possible, son intention n’est pas de restreindre immédiatement l’accès aux agents qui utilisent actuellement ces clés. Les agents utilisent la clé pour générer un certificat qui expire après trois mois. La régénération des clés partagées empêche uniquement les agents de renouveler leurs certificats, et non pas de continuer à utiliser ces certificats tant qu’ils n’expirent pas.

Installer l’agent

Important

L’agent Log Analytics hérité sera déconseillé d’ici août 2024. Passé cette date, Microsoft ne fournira plus de support pour l’agent Log Analytics. Migrez vers l’agent Azure Monitor avant août 2024 pour continuer à ingérer des données.

Les étapes suivantes installent et configurent l’agent Log Analytics dans le cloud Azure et Azure Government en utilisant l’Assistant Installation de l’agent sur votre ordinateur. Pour apprendre à configurer l’agent de façon à ce qu’il rende également des comptes à un groupe d’administration System Center Operations Manager, voir Déployer l’Agent Operations Manager avec l’Assistant Installation de l’agent.

- Revenez sur la page Serveurs Windows de votre espace de travail Log Analytics et sélectionnez l’option Télécharger l’agent Windows correspondant à la version adaptée à l’architecture du processeur du système d’exploitation Windows.

- Exécutez le programme d’installation pour installer l’agent sur votre ordinateur.

- Sur la page d’accueil, cliquez sur Suivant.

- Dans la page Termes du contrat de licence, lisez les conditions de licence, puis cliquez sur J’accepte.

- Dans la page Dossier de destination, modifiez ou conservez le dossier d’installation par défaut, puis cliquez sur Suivant.

- Sur la page Options d’installation de l’agent, choisissez de connecter l’agent à Azure Log Analytics, puis cliquez sur Suivant.

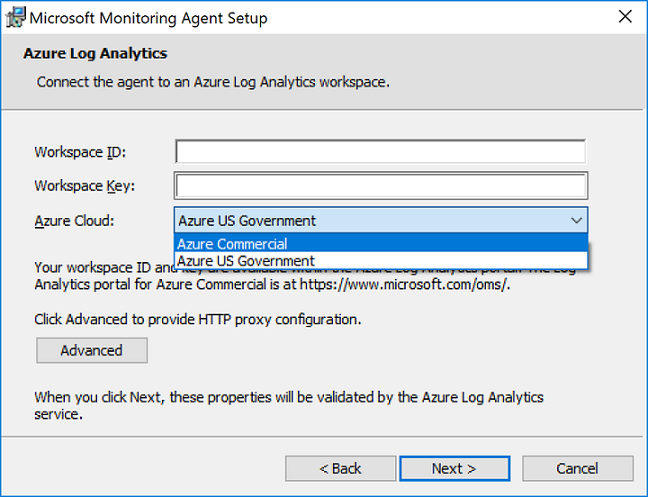

- Dans la page Azure Log Analytics , procédez comme suit :

- Collez l’ID de l’espace de travail et la Clé d’espace de travail (Clé primaire) que vous avez copiés précédemment. Si l’ordinateur doit rendre compte à un espace de travail Log Analytics dans le cloud Azure Government, dans la liste déroulante Cloud Azure, sélectionnez Azure - Gouvernement des États-Unis.

- Si l’ordinateur a besoin de communiquer via un serveur proxy avec le service Log Analytics, cliquez sur Avancé, puis indiquez l’URL et le numéro de port du serveur proxy. Si votre serveur proxy requiert une authentification, tapez le nom d’utilisateur et un mot de passe pour vous authentifier auprès du serveur proxy, puis cliquez sur Suivant.

- Cliquez sur Suivant après avoir fourni les paramètres de configuration nécessaires.

- Dans la page Prêt pour l’installation, passez en revue vos choix, puis cliquez sur Installer.

- Dans la page Configuration effectuée, cliquez sur Terminer.

Lorsque vous avez terminé, Microsoft Monitoring Agent apparaît dans le Panneau de configuration. Pour confirmer qu’il rend compte à Log Analytics, passez en revue Vérifier la connectivité de l’agent à Log Analytics.

Vérifier la connectivité de l’agent à Azure Monitor

Une fois l’installation de l’agent terminée, vous pouvez vérifier qu’il est correctement connecté et opérationnel de deux façons.

Depuis Système et sécurité dans le Panneau de configuration, recherchez l’élément Agent Microsoft Monitoring. Sélectionnez-le sous l’onglet Azure Log Analytics. L’agent doit alors afficher un message indiquant que Microsoft Monitoring Agent s’est correctement connecté au service Microsoft Operations Management Suite.

Vous pouvez également effectuer une requête de journal dans le portail Azure :

Dans le portail Azure, recherchez et sélectionnez Monitor.

Dans le menu, sélectionnez Journaux.

Dans le volet Journaux, dans le champ de requête, entrez :

Heartbeat | where Category == "Direct Agent" | where TimeGenerated > ago(30m)

Dans les résultats de recherche retournés, vous devriez voir des enregistrements de pulsation pour l’ordinateur, indiquant qu’il est connecté et qu’il rend compte au service.

Informations sur le cache

Les données de l’agent de Log Analytics sont mises en cache sur l’ordinateur local à l’emplacement C:\Program Files\Microsoft Monitoring Agent\Agent\Health service State avant leur envoi à Azure Monitor. L’agent tente de charger toutes les 20 secondes. En cas d’échec, il met un temps de plus en plus long pour réussir. Il attend 30 secondes avant la deuxième tentative, 60 secondes avant la suivante, puis 120 secondes, et ainsi de suite jusqu’à un maximum de 8,5 heures entre les nouvelles tentatives avant que la reconnexion aboutisse. Ce temps d’attente est rendu légèrement aléatoire pour éviter que tous les agents tentent de se connecter simultanément. Les données les plus anciennes sont abandonnées lorsque la taille maximale de la mémoire tampon est atteinte.

La taille de cache par défaut est de 50 Mo, mais vous pouvez configurer une taille comprise entre 5 Mo et 1,5 Go. Elle est stockée dans la clé de registre HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HealthService\Parameters\Persistence Cache Maximum. La valeur représente le nombre de pages, avec 8 Ko par page.

Étapes suivantes

- Consultez Gestion et maintenance de l’agent Log Analytics pour Windows et Linux pour en savoir plus sur la manière de reconfigurer, mettre à niveau ou supprimer l’agent de la machine virtuelle.

- Consultez Résolution des problèmes de l’agent Windows si vous rencontrez des problèmes lors de l’installation ou de la gestion de l’agent.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour