Configurer l’authentification Windows pour Microsoft Entra ID avec le flux interactif moderne

Cet article décrit comment implémenter le flux d’authentification interactif moderne pour permettre aux clients éligibles exécutant Windows 10 20H1, Windows Server 2022 ou une version plus récente de Windows de s’authentifier auprès d’Azure SQL Managed Instance à l’aide de l’authentification Windows. Les clients doivent être joints à Microsoft Entra ID (anciennement Azure Active Directory) ou joints de manière hybride à Microsoft Entra ID.

L’activation du flux d’authentification interactif moderne se fait en une seule étape, comme cela est expliqué dans la rubrique Configurer l’authentification Windows pour Azure SQL Managed Instance avec Microsoft Entra ID et Kerberos. Le flux entrant basé sur la confiance est disponible pour les clients joints à AD et exécutant Windows 10 / Windows Server 2012 ou version ultérieure.

Avec cette fonctionnalité, Microsoft Entra ID est désormais son propre domaine Kerberos indépendant. Les clients Windows 10 21H1 sont déjà informés et redirigeront les clients vers Microsoft Entra Kerberos pour demander un ticket Kerberos. La possibilité pour les clients d’accéder à Microsoft Entra Kerberos est désactivée par défaut et peut être activée en modifiant la stratégie de groupe. La stratégie de groupe peut être utilisée pour déployer cette fonctionnalité de manière progressive en choisissant des clients spécifiques sur lesquels vous souhaitez la tester, puis en l'étendant à tous les clients de votre environnement.

Remarque

Microsoft Entra ID était anciennement appelé Azure Active Directory (Azure AD).

Prérequis

Il n’existe aucune configuration Active Directory vers Microsoft Entra ID requise pour activer l’exécution de logiciels sur des machines virtuelles jointes à Microsoft Entra afin d’accéder à Azure SQL Managed Instance à l’aide de l’authentification Windows. Les conditions préalables suivantes sont requises pour implémenter le flux interactif moderne d’authentification :

| Configuration requise | Description |

|---|---|

| Les clients doivent utiliser Windows 10 20H1, Windows Server 2022 ou une version ultérieure de Windows. | |

| Les clients doivent être joints à Microsoft Entra ou joints de manière hybride à Microsoft Entra. | Vous pouvez déterminer si cette condition préalable est remplie en exécutant la commande dsregcmd : dsregcmd.exe /status |

| L’application doit se connecter à l’instance gérée par le biais d’une session interactive. | Cela prend en charge les applications telles que les applications SQL Server Management Studio (SSMS) et Web, mais ne fonctionne pas pour les applications qui s’exécutent en tant que service. |

| Locataire Microsoft Entra. | |

| Abonnement Azure sous le même locataire Microsoft Entra que celui que vous prévoyez d’utiliser pour l’authentification. | |

| Microsoft Entra Connect installé. | Environnements hybrides où les identités existent à la fois dans Microsoft Entra ID et AD. |

Configurer la stratégie de groupe

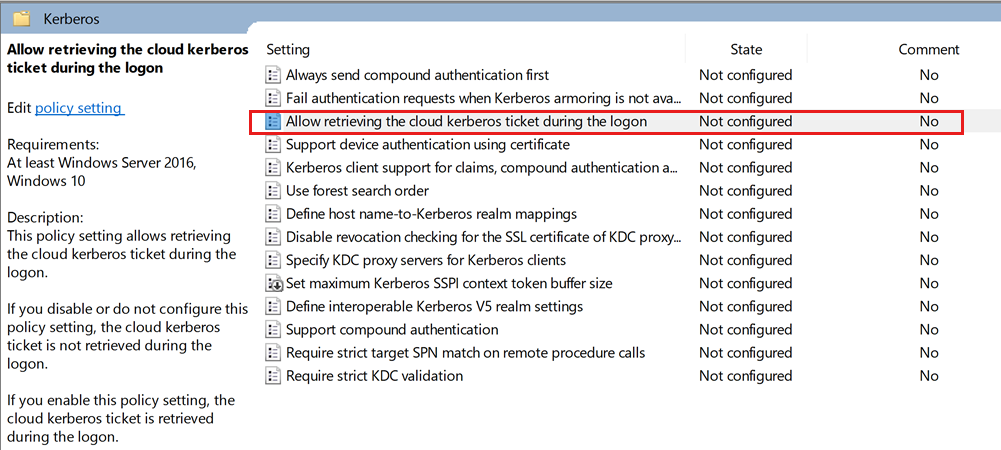

Activez le paramètre Administrative Templates\System\Kerberos\Allow retrieving the cloud Kerberos ticket during the logon de stratégie de groupe suivant :

Ouvrez l’Éditeur de stratégie de groupe.

Accédez à

Administrative Templates\System\Kerberos\.Sélectionnez le paramètre Autoriser la récupération du ticket Kerberos cloud lors de la connexion.

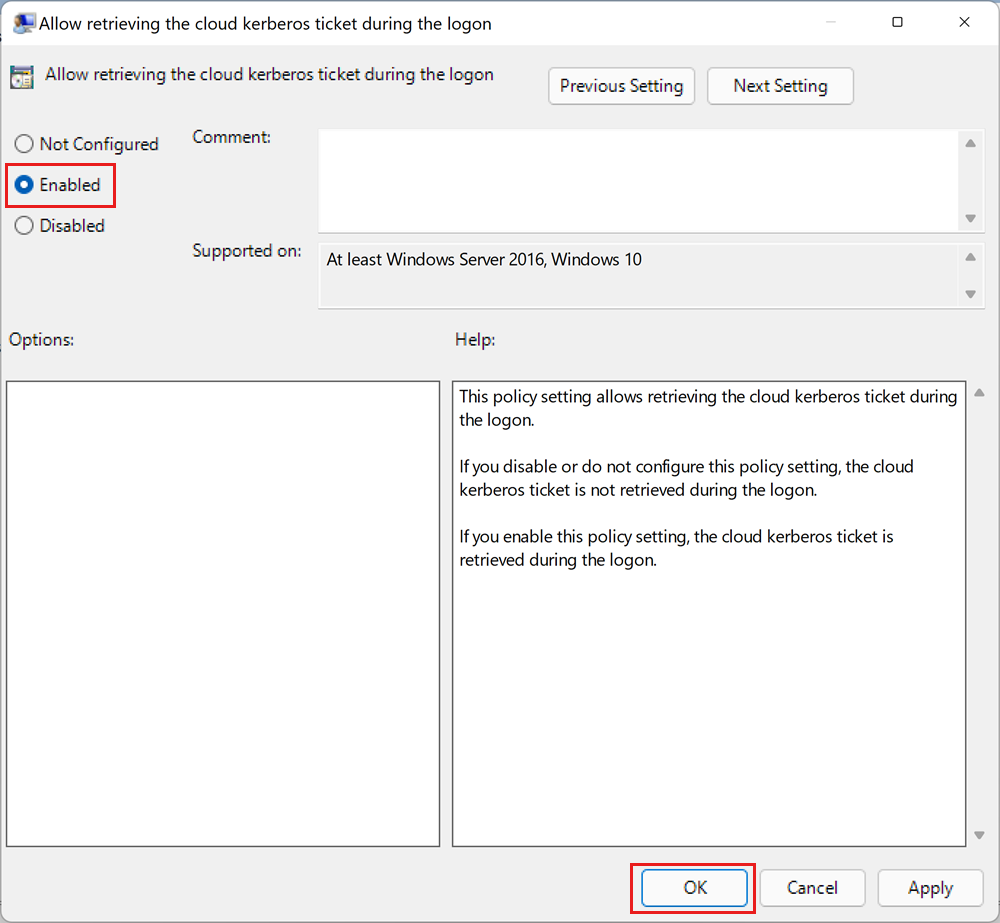

Dans la boîte de dialogue de paramétrage, sélectionnez Activé.

Cliquez sur OK.

Actualiser PRT (facultatif)

Les utilisateurs disposant de sessions de connexion existantes devront peut-être actualiser leur jeton d’actualisation principal (PRT) s’ils essaient d’utiliser cette fonctionnalité immédiatement après son activation. L’actualisation du PRT peut prendre jusqu’à quelques heures.

Pour actualiser PRT manuellement, exécutez cette commande à partir d'une invite de commande :

dsregcmd.exe /RefreshPrt

Étapes suivantes

En savoir plus sur l’implémentation de l’authentification Windows pour les principaux Microsoft Entra sur Azure SQL Managed Instance :

- Qu’est-ce que l’authentification Windows pour les principaux Microsoft Entra sur Azure SQL Managed Instance ?

- Implémentation de l’Authentification Windows pour Azure SQL Managed Instance avec Microsoft Entra ID et Kerberos

- Configurer l’authentification Windows pour Microsoft Entra ID avec le flux entrant basé sur la confiance

- Configurer Azure SQL Managed Instance pour l’authentification Windows pour Microsoft Entra ID

- Résolution des problèmes liés à l’authentification Windows pour les principaux Microsoft Entra sur Azure SQL Managed Instance ?

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour