FAQ sur Azure Bastion

FAQ sur le service et le déploiement de Bastion

Quels sont les navigateurs pris en charge ?

Le navigateur doit prendre en charge HTML 5. Utilisez le navigateur Microsoft Edge ou Google Chrome sous Windows. Pour Apple Mac, utilisez le navigateur Google Chrome. Microsoft Edge Chromium est également pris en charge sur Windows et Mac, respectivement.

Fonctionnement des prix appliqués

La tarification d’Azure Bastion est une combinaison de tarification horaire basée sur les SKU et les instances (unités d'échelle), plus les taux de transfert de données. La tarification horaire commence à partir du moment où Bastion est déployé, quelle que soit l’utilisation des données sortantes. Pour obtenir les dernières informations de tarification, consultez la page de tarification Azure Bastion .

IPv6 est-il pris en charge ?

IPv6 n’est pas pris en charge. Azure Bastion prend en charge IPv4 uniquement. Cela signifie que vous pouvez uniquement attribuer une IP publique IPv4 à votre ressource Bastion, et que vous pouvez utiliser votre Bastion pour vous connecter à des machines virtuelles cibles IPv4. Vous pouvez également utiliser Bastion pour vous connecter à des machines virtuelles cibles à double pile. Toutefois, vous ne pourrez envoyer et recevoir que du trafic IPv4 via Azure Bastion.

Où Azure bastion stocke-t-il les données client ?

Azure Bastion ne déplace pas et ne stocke pas les données client en dehors de la région dans laquelle il est déployé.

Azure Bastion prend-il en charge les zones de disponibilité ?

Pour plus d’informations sur la prise en charge des zones de disponibilité dans Azure Bastion, consultez Fiabilité dans Azure Bastion.

Azure Bastion prend-il en charge Virtual WAN ?

Oui, vous pouvez utiliser Azure Bastion pour les déploiements Virtual WAN. Toutefois, le déploiement d’Azure Bastion dans un hub Virtual WAN n’est pas pris en charge. Vous pouvez déployer Azure Bastion dans un réseau virtuel spoke et utiliser la fonctionnalité de connexion basée sur l’IP pour vous connecter aux machines virtuelles déployées sur un autre réseau virtuel via le hub Virtual WAN. Si le hub Azure Virtual WAN est intégré au Pare-feu Azure en tant que Hub virtuel sécurisé, le sous-réseau AzureBastionSubnet doit résider dans un réseau virtuel où la propagation de route par défaut 0.0.0.0/0 est désactivée au niveau de la connexion au réseau virtuel.

Puis-je utiliser Azure Bastion si je force le tunneling du trafic Internet vers mon emplacement local ?

Non, si vous publiez un itinéraire par défaut (0.0.0.0/0) via ExpressRoute ou VPN, et que cet itinéraire est injecté dans vos réseaux virtuels, cela interrompt le service Azure Bastion.

Azure Bastion doit pouvoir communiquer avec certains points de terminaison internes pour se connecter correctement aux ressources cibles. Par conséquent, vous pouvez utiliser Azure Bastion avec des zones Azure DNS privé tant que le nom de zone que vous sélectionnez ne chevauche pas les noms de ces points de terminaison internes. Avant de déployer votre ressource Azure Bastion, vérifiez que le réseau virtuel hôte n’est pas lié à une zone DNS privée ayant exactement un des noms suivants :

- management.azure.com

- blob.core.windows.net

- core.windows.net

- vaultcore.windows.net

- vault.azure.net

- azure.com

Vous pouvez utiliser une zone DNS privée qui se termine par l’un des noms de la liste précédente (ex : privatelink.blob.core.windows.net).

Azure Bastion n’est pas pris en charge avec les zones DNS privées Azure dans les clouds nationaux.

Mon site privatelink.azure.com ne peut pas être résolu en management.privatelink.azure.com

Cela peut être dû à la zone DNS privée pour privatelink.azure.com liée au réseau virtuel Bastion, ce qui entraîne la résolution des CNAME management.azure.com vers management.privatelink.azure.com en arrière-plan. Créez un enregistrement CNAME dans la zone privatelink.azure.com pour que management.privatelink.azure.com vers arm-frontdoor-prod.trafficmanager.net permette une résolution DNS correcte.

Azure Bastion prend-il en charge les liaisons privées ?

Non, Azure Bastion ne prend pas actuellement en charge Azure Private Link.

Pourquoi j’obtiens une erreur « Échec de l’ajout du sous-réseau » quand j’utilise « Déployer Bastion » dans le portail ?

À ce stade, pour la plupart des espaces d’adressage, vous devez ajouter un sous-réseau nommé AzureBastionSubnet à votre réseau virtuel avant de sélectionner Déployer Bastion.

Des autorisations spéciales sont-elles nécessaires pour déployer Bastion sur AzureBastionSubnet ?

Pour déployer Bastion sur AzureBastionSubnet, des autorisations d’écriture sont nécessaires. Exemple : Microsoft.Network/virtualNetworks/write.

Puis-je disposer d’un sous-réseau bastion Azure de taille/27 ou plus petit (/28,/29, etc.) ?

Pour les ressources Azure Bastion déployées à partir du 2 novembre 2021, la taille du AzureBastionSubnet est /26 ou supérieure (/25, /24, etc.). Toutes les ressources Azure Bastion déployées dans des sous-réseaux de taille /27 avant cette date ne sont pas affectées par ce changement et continueront à fonctionner. Toutefois, il est fortement recommandé d’augmenter la taille de tous les AzureBastionSubnet vers la taille /26 au cas où vous souhaiteriez utiliser la mise à l’échelle de l’hôte plus tard.

Puis-je déployer plusieurs ressources Azure dans mon sous-réseau Azure Bastion ?

Non. Le sous-réseau Azure Bastion (AzureBastionSubnet) est réservé uniquement au déploiement de votre ressource Azure Bastion.

Le routage défini par l’utilisateur (UDR) est-il pris en charge sur un sous-réseau Azure Bastion ?

Non. Le routage UDR n’est pas pris en charge sur les sous-réseaux Azure Bastion.

Pour les scénarios qui incluent Azure Bastion et Pare-feu Azure/Appliance virtuelle réseau (NVA) dans le même réseau virtuel, vous n’avez pas besoin de forcer le trafic d’un sous-réseau Azure Bastion vers le Pare-feu Azure, car la communication entre Azure Bastion et vos machines virtuelles est privée. Pour plus d’informations, consultez Accès aux machines virtuelles derrière le pare-feu Azure avec Bastion.

Quel SKU devrais-je utiliser ?

Azure Bastion a plusieurs références SKU. Vous devez sélectionner une référence SKU en fonction de vos besoins en matière de connexion et de fonctionnalité. Pour obtenir la liste complète des niveaux de référence SKU et des fonctionnalités prises en charge, consultez l’article Paramètres de configuration .

Est-ce que je peux mettre à niveau un SKU ?

Oui. Pour les étapes, voir Mettre à niveau une référence SKU. Pour plus d’informations sur les références SKU, consultez l’article Paramètres de configuration.

Puis-je rétrograder une référence SKU ?

Nombre La rétrogradation d’une référence SKU n’est pas prise en charge. Pour plus d’informations sur les références SKU, consultez l’article Paramètres de configuration.

Bastion prend-il en charge la connectivité à Azure Virtual Desktop ?

Non, la connectivité entre Bastion et Azure Virtual Desktop n’est pas prise en charge.

Comment gérer les échecs de déploiement ?

Passez en revue les messages d’erreur et déclenchez une demande de support dans le portail Azure en fonction des besoins. Les échecs de déploiement peuvent être dus aux limites, quotas et contraintes de l’abonnement Azure. Plus précisément, les clients peuvent rencontrer une limite sur le nombre d’adresses IP publiques autorisées par abonnement, ce qui entraîne l’échec du déploiement d’Azure Bastion.

Bastion prend-il en charge le déplacement d’un réseau virtuel (VNet) vers un autre groupe de ressources ?

Non. Si vous déplacez votre réseau virtuel vers un autre groupe de ressources (même s’il se trouve dans le même abonnement), vous devrez d’abord supprimer Bastion du réseau virtuel, puis déplacer le réseau virtuel vers le nouveau groupe de ressources. Une fois que le réseau virtuel se trouve dans le nouveau groupe de ressources, vous pouvez déployer Bastion sur le réseau virtuel.

Bastion prend-il en charge les comptes invités Microsoft Entra ?

Oui, les comptes invités Microsoft Entra peuvent se voir accorder l’accès à Bastion et peuvent se connecter à des machines virtuelles. Toutefois, les comptes invités Microsoft Entra ne peuvent pas se connecter aux machines virtuelles Azure via l’authentification Microsoft Entra. Les utilisateurs non invités sont pris en charge via l’authentification Microsoft Entra. Pour plus d’informations sur l’authentification Microsoft Entra pour les machines virtuelles Azure (pour les utilisateurs non invités), consultez Se connecter à une machine virtuelle Windows dans Azure à l’aide de Machines.

Les domaines personnalisés sont-ils pris en charge avec les liens partageables Bastion ?

Non. Les domaines personnalisés ne sont pas pris en charge avec les liens partageables Bastion. Les utilisateurs reçoivent une erreur de certificat lorsqu’ils tentent d’ajouter des domaines spécifiques dans le CN/SAN du certificat hôte Bastion.

FAQ sur la connexion aux machines virtuelles et fonctionnalités disponibles

Certains rôles sont-ils obligatoires pour accéder à une machine virtuelle ?

Pour établir une connexion, les rôles suivants sont nécessaires :

- Rôle de lecteur sur la machine virtuelle.

- Rôle de lecteur sur la carte réseau avec adresse IP privée de la machine virtuelle.

- Rôle de lecteur sur la ressource Azure Bastion.

- Rôle de lecteur sur le réseau virtuel de la machine virtuelle cible (si le déploiement Bastion se trouve sur un réseau virtuel homologue).

En outre, l’utilisateur doit disposer des droits (si nécessaire) pour se connecter à la machine virtuelle. Par exemple, si l’utilisateur se connecte à une machine virtuelle Windows via le protocole RDP et n’est pas membre du groupe Administrateurs local, il doit être membre du groupe Utilisateurs du Bureau à distance.

Pourquoi le message d’erreur « Votre session a expiré » s’affiche avant le démarrage de la session Bastion ?

Si vous accédez à l’URL directement à partir d’une autre session de navigateur ou d’un autre onglet, cette erreur est normale. Cela permet de sécuriser votre session, en évitant qu’elle soit accessible en dehors du portail Azure. Connectez-vous au portail Azure, puis redémarrez votre session.

Ai-je besoin d’une IP publique sur ma machine virtuelle pour me connecter via Azure Bastion ?

Non. Quand vous vous connectez à une machine virtuelle avec Azure Bastion, vous n’avez pas besoin d’une IP publique sur la machine virtuelle Azure à laquelle vous vous connectez. Le service Bastion va ouvrir la session/connexion RDP/SSH à votre machine virtuelle sur l’adresse IP privée de celle-ci, au sein de votre réseau virtuel.

Ai-je besoin d’un client RDP ou SSH ?

Non. Vous pouvez accéder à votre machine virtuelle à partir du Portail Azure à l’aide de votre navigateur. Pour connaître les connexions et méthodes disponibles, consultez À propos des connexions et fonctionnalités de machine virtuelle.

Les utilisateurs ont-ils besoin de droits spécifiques sur une machine virtuelle cible pour les connexions RDP ?

Lorsqu’un utilisateur se connecte à une machine virtuelle Windows via RDP, il doit disposer de droits sur la machine virtuelle cible. Si l’utilisateur n’est pas un administrateur local, ajoutez-le au groupe Utilisateurs du Bureau à distance sur la machine virtuelle cible.

Puis-je me connecter à ma machine virtuelle à l’aide d’un client natif ?

Oui. Vous pouvez vous connecter à une machine virtuelle à partir de votre ordinateur local à l’aide d’un client natif. Consultez Se connecter à une machine virtuelle à l’aide d’un client natif.

Ai-je besoin d’un agent exécuté sur la machine virtuelle Azure ?

Non. Vous n’avez pas besoin d’installer un agent ou un logiciel sur votre navigateur ou sur votre machine virtuelle Azure. Le service Bastion est sans agent et ne nécessite aucun logiciel supplémentaire pour RDP/SSH.

Quelles sont les fonctionnalités prises en charge pour les sessions de machine virtuelle ?

Consultez À propos des connexions et fonctionnalités de machine virtuelle pour connaître les fonctionnalités prises en charge.

Réinitialiser le mot de passe est-il disponible pour les utilisateurs locaux qui se connectent via un lien partageable ?

Nombre Certaines organisations ont des stratégies d’entreprise qui nécessitent la réinitialisation de mot de passe lorsqu’un utilisateur se connecte à un compte local pour la première fois. Lorsque vous utilisez des liens partageables, l’utilisateur ne peut pas modifier le mot de passe, même si un bouton « Réinitialiser le mot de passe » peut apparaître.

L’audio distant est-il disponible pour les machines virtuelles ?

Oui. Consultez À propos des connexions et fonctionnalités de machine virtuelle.

Le transfert de fichiers est-il pris en charge par Azure Bastion ?

Azure Bastion prend en charge le transfert de fichiers entre votre machine virtuelle cible et votre ordinateur local à l’aide de Bastion et d’un client RDP ou SSH natif. À ce stade, vous ne pouvez pas charger ni télécharger de fichiers à l’aide de PowerShell ou du portail Azure. Pour plus d’informations, consultez Charger et télécharger des fichiers à l’aide du client natif.

Bastion fonctionne-t-il avec des machines virtuelles jointes à l’extension Entra ID ?

Bastion fonctionne avec des machines virtuelles jointes à l’extension Entra ID pour les utilisateurs Microsoft Entra avec RDP et SSH sur le client natif et SSH uniquement sur le portail. Entra ID pour RDP sur le portail n’est pas encore pris en charge. Si vous souhaitez obtenir plus d’informations, consultez Se connecter à une machine virtuelle Windows dans Azure en utilisant Microsoft Entra ID.

Bastion est-il compatible avec les machines virtuelles configurées en tant qu’hôtes de session RDS ?

Bastion ne prend pas en charge la connexion à une machine virtuelle configurée en tant qu’hôte de session RDS.

Quelles sont les dispositions de clavier prises en charge pendant la session à distance Bastion ?

Azure Bastion prend actuellement en charge les dispositions de clavier suivantes à l’intérieur de la machine virtuelle :

- en-us-qwerty

- en-gb-qwerty

- de-ch-qwertz

- de-de-qwertz

- fr-be-azerty

- fr-fr-azerty

- fr-ch-qwertz

- hu-hu-qwertz

- it-it-qwerty

- ja-jp-qwerty

- pt-br-qwerty

- es-es-qwerty

- es-latam-qwerty

- sv-se-qwerty

- tr-tr-qwerty

Pour établir les mappages de touches corrects pour votre langue cible, vous devez définir la disposition du clavier de votre ordinateur local sur votre langue cible et la disposition du clavier à l’intérieur de la machine virtuelle cible sur votre langue cible. Les deux claviers doivent être définis sur votre langue cible pour établir les mappages de touches corrects à l’intérieur de la machine virtuelle cible.

Pour définir votre langue cible comme disposition de clavier sur une station de travail Windows, accédez à Paramètres > Heure et langue > Langue et région. Sous « Langues par défaut », sélectionnez « Ajouter une langue » puis ajoutez votre langue cible. Vous verrez alors vos dispositions de clavier dans votre barre d’outils. Pour définir Anglais (États-Unis) comme disposition de clavier, sélectionnez « ANG » dans votre barre d’outils ou cliquez sur Windows + Espace pour ouvrir les dispositions du clavier.

Existe-t-il une solution de clavier pour activer/désactiver le focus entre une machine virtuelle et un navigateur ?

Les utilisateurs peuvent utiliser « Ctrl+Maj+Alt » pour basculer le focus entre la machine virtuelle et le navigateur.

Comment reprendre le focus clavier ou souris d’une instance ?

Cliquez deux fois sur la touche Windows dans une ligne pour reprendre le focus dans la fenêtre Bastion.

Quelle est la résolution d’écran maximale prise en charge via Bastion ?

Actuellement, 1920 x 1080 (1080p) est la résolution maximale prise en charge.

Azure Bastion prend-il en charge la configuration du fuseau horaire ou la redirection des fuseaux horaires pour les machines virtuelles cibles ?

Azure Bastion ne prend pas en charge la redirection de fuseau horaire et n’est pas configurable par fuseau horaire. Les paramètres de fuseau horaire d’une machine virtuelle peuvent être mis à jour manuellement après une connexion établie au système d’exploitation invité.

Une session existante se déconnecte-t-elle pendant la maintenance sur l’hôte Bastion ?

Oui, les sessions existantes sur la ressource Bastion cible se déconnectent pendant la maintenance de la ressource Bastion.

Je me connecte à une machine virtuelle à l’aide d’une stratégie juste-à-temps (JIT). Ai-je besoin d’autorisations supplémentaires ?

Si l’utilisateur se connecte à une machine virtuelle à l’aide d’une stratégie JIT, aucune autorisation supplémentaire n’est nécessaire. Pour plus d’informations sur la connexion à une VM à l’aide d’une stratégie JIT, consultez Activer l’accès juste-à-temps sur les machines virtuelles (VM).

FAQ sur le peering VNet

Puis-je toujours déployer plusieurs hôtes bastions sur des réseaux virtuels appairés ?

Oui. Par défaut, un utilisateur voit l’hôte bastion qui est déployé dans le même réseau virtuel dans lequel réside la machine virtuelle. Toutefois, dans le menu Connexion, un utilisateur peut voir plusieurs hôtes bastions détectés sur des réseaux appairés. Il peut sélectionner l’hôte bastion qu’il préfère utiliser pour se connecter à la machine virtuelle déployée dans le réseau virtuel.

Si mes réseaux virtuels appairés sont déployés dans des abonnements différents, la connectivité via Bastion fonctionnera-t-elle ?

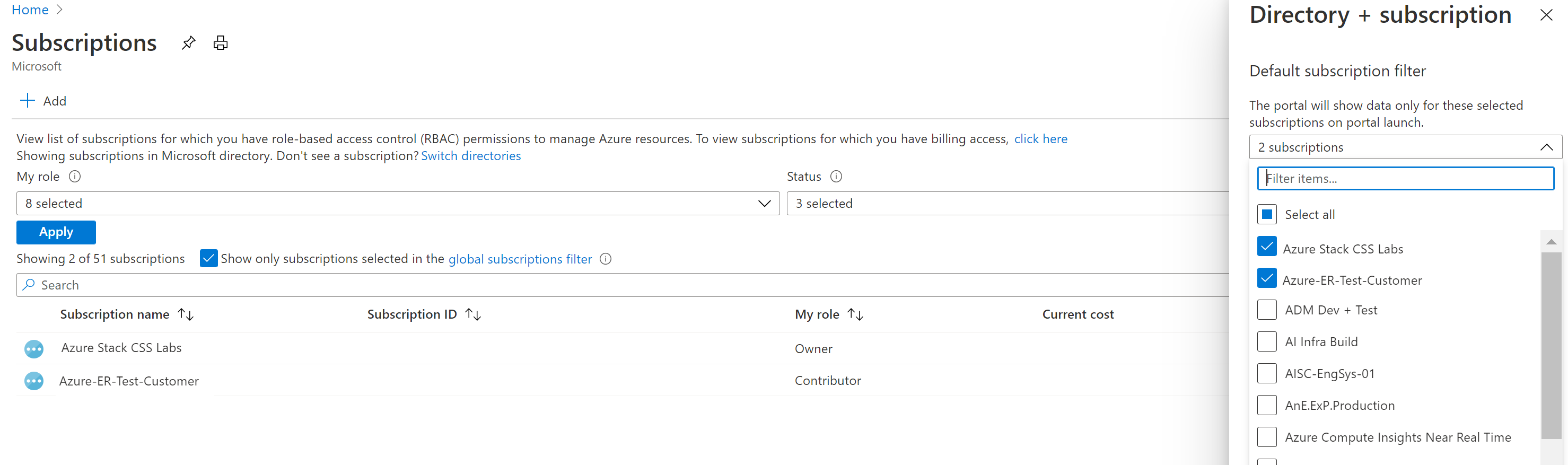

Oui, la connectivité via Bastion continuera à fonctionner pour les réseaux virtuels appairés sur différents abonnements pour un seul locataire. Les abonnements qui se trouvent dans deux locataires différents ne sont pas pris en charge. Pour afficher Bastion dans le menu déroulant Connexion, l’utilisateur doit sélectionner les abonnements auxquels il a accès dans Abonnement > abonnement global.

J’ai accès au réseau virtuel appairé, mais je ne peux pas y voir la machine virtuelle déployée.

Assurez-vous que l’utilisateur dispose d’un accès en Lecture à la machine virtuelle et au réseau virtuel appairé. En outre, vérifiez sous IAM que l’utilisateur dispose d’un accès en lecture aux ressources suivantes :

- Rôle de lecteur sur la machine virtuelle.

- Rôle de lecteur sur la carte réseau avec adresse IP privée de la machine virtuelle.

- Rôle de lecteur sur la ressource Azure Bastion.

- Rôle de lecteur sur le réseau virtuel (inutile s’il n’y a pas de réseau virtuel homologue).

| Autorisations | Description | Type d'autorisation |

|---|---|---|

| Microsoft.Network/bastionHosts/read | Obtient un hôte Bastion | Action |

| Microsoft.Network/virtualNetworks/BastionHosts/action | Obtient des références d’hôte bastion dans un réseau virtuel. | Action |

| Microsoft.Network/virtualNetworks/bastionHosts/default/action | Obtient des références d’hôte bastion dans un réseau virtuel. | Action |

| Microsoft.Network/networkInterfaces/read | Obtient une définition d’interface réseau. | Action |

| Microsoft.Network/networkInterfaces/ipconfigurations/read | Obtient une définition de la configuration de l’adresse IP de l’interface réseau. | Action |

| Microsoft.Network/virtualNetworks/read | Obtenir la définition de réseau virtuel. | Action |

| Microsoft.Network/virtualNetworks/subnets/virtualMachines/read | Obtient les références à toutes les machines virtuelles dans un sous-réseau de réseau virtuel. | Action |

| Microsoft.Network/virtualNetworks/virtualMachines/read | Obtient les références à toutes les machines virtuelles dans un réseau virtuel. | Action |

Étapes suivantes

Pour plus d’informations, consultez Présentation d’Azure Bastion.