Vue d’ensemble de la protection de conteneur dans Defender pour le cloud

Microsoft Defender pour les conteneurs est une solution native cloud qui permet d’améliorer, de surveiller et de maintenir la sécurité de vos ressources conteneurisées (clusters Kubernetes, nœuds Kubernetes, charges de travail Kubernetes, registres de conteneurs, images conteneur et plus encore) et de leurs applications dans des environnements multiclouds et locaux.

Defender pour les conteneurs vous assiste dans quatre domaines essentiels de la sécurité des conteneurs :

Gestion de la posture de sécurité : surveille en continu les API cloud, les API Kubernetes et les charges de travail Kubernetes pour découvrir les ressources cloud, fournir des fonctionnalités d’inventaire complètes, détecter des configurations incorrectes et fournir des instructions pour les atténuer, fournir une évaluation contextuelle des risques et permettre aux utilisateurs de se servir de fonctionnalités de chasse aux risques améliorées via l’Explorateur de sécurité de Defender pour le cloud.

Évaluation des vulnérabilités : fournit une évaluation des vulnérabilités sans agent pour Azure, AWS et GCP avec des instructions de correction, aucune configuration, de nouvelles analyses quotidiennes, une couverture pour les packages de système d’exploitation et de langage, et des insights sur l’exploitabilité.

Protection contre les menaces au moment de l’exécution : suite complète de détection des menaces pour les clusters, nœuds et charges de travail Kubernetes qui est alimentée par la veille des menaces de pointe de Microsoft et qui fournit un mappage à l’infrastructure MITRE ATT&CK pour comprendre facilement le risque et le contexte approprié, la réponse automatisée et l’intégration de SIEM/XDR.

Déploiement et surveillance : surveille vos clusters Kubernetes pour détecter si des capteurs sont manquants et fournit un déploiement à grande échelle sans friction pour les fonctionnalités basées sur capteur, une prise en charge des outils de surveillance Kubernetes standard et une gestion des ressources non surveillées.

Vous pouvez en savoir plus en regardant cette vidéo Defender for Cloud dans la série de vidéos Field : Microsoft Defender pour les conteneurs.

Disponibilité des plans Microsoft Defender pour les conteneurs

| Aspect | Détails |

|---|---|

| État de sortie : | Disponibilité générale Certaines fonctionnalités sont en préversion. Pour obtenir la liste complète, consultez la matrice de prise en charge des conteneurs dans Defender pour le cloud |

| Disponibilité des fonctionnalités | Reportez-vous à la matrice de prise en charge des conteneurs dans Defender pour le cloud pour en savoir plus sur l’état et la disponibilité des fonctionnalités. |

| Prix : | Microsoft Defender pour les conteneurs est facturé comme indiqué dans la page de tarification. |

| Rôles et autorisations obligatoires : | • Pour déployer les composants requis, consultez les autorisations pour chacun des composants • L’administrateur de la sécurité peut ignorer les alertes • Le lecteur de sécurité peut voir les résultats de l’évaluation des vulnérabilités Voir aussi Rôles pour la correction et Rôles et autorisations Azure Container Registry |

| Clouds : | Consultez la matrice de prise en charge des conteneurs dans Defender pour le cloud pour connaître la disponibilité dans le cloud. |

Gestion de la posture de sécurité

Fonctionnalités sans agent

Découverte sans agent pour Kubernetes : fournit une découverte sans empreinte basée sur API de vos clusters Kubernetes, de leurs configurations et de leurs déploiements.

Évaluation des vulnérabilités sans agent : fournit une évaluation des vulnérabilités pour toutes les images conteneur, notamment des recommandations pour le registre et l’exécution (runtime), des analyses rapides des nouvelles images, une actualisation quotidienne des résultats, des insights d’exploitabilité, etc. Les informations sur les vulnérabilités sont ajoutées au graphique de sécurité pour l’évaluation contextuelle des risques et le calcul des chemins d’attaque et des fonctionnalités de chasse.

Fonctionnalités d’inventaire complètes : vous permet d’explorer les ressources, les pods, les services, les référentiels, les images et les configurations via l’Explorateur de sécurité pour surveiller et gérer facilement vos ressources.

Amélioration de la chasse aux risques : permet aux administrateurs de sécurité de faire une chasse active aux problèmes de posture dans leurs ressources conteneurisées via des requêtes (intégrées et personnalisées) et des insights de sécurité dans l’Explorateur de sécurité.

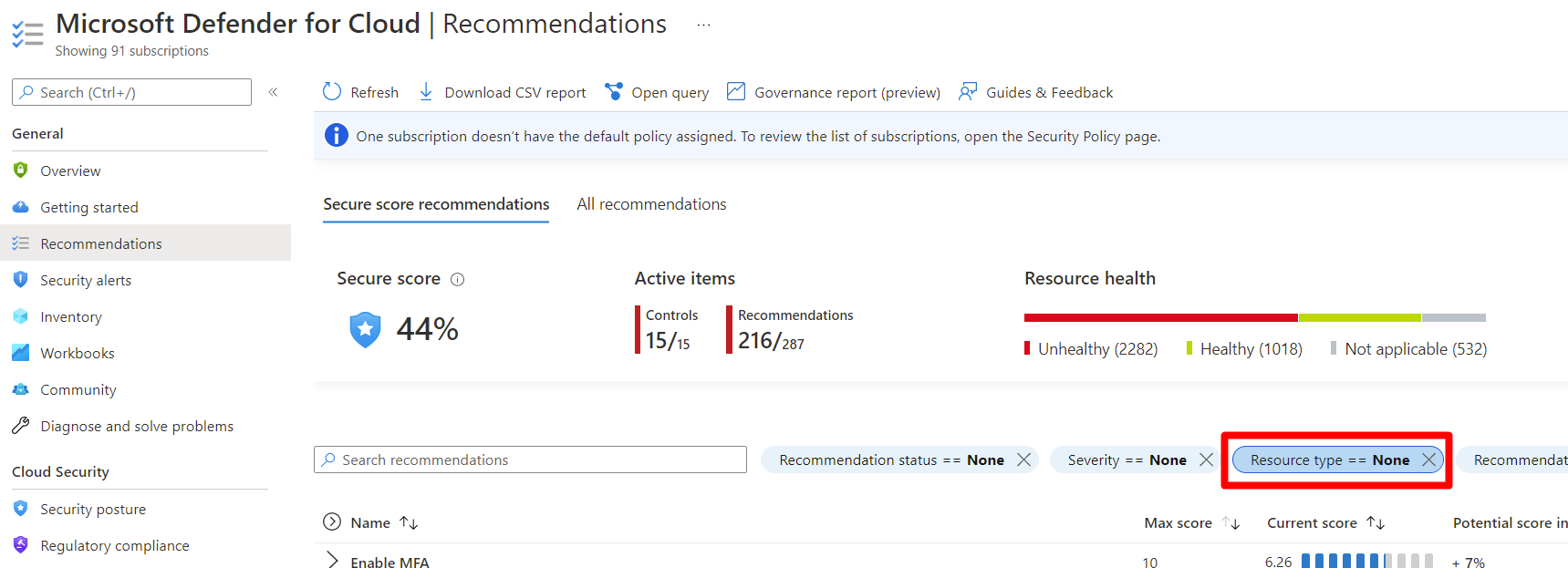

Durcissement du plan de contrôle: évalue en continu les configurations de vos clusters et les compare aux initiatives appliquées à vos abonnements. Lorsqu’il trouve des configurations incorrectes, Defender pour Cloud génère des recommandations de sécurité disponibles sur la page Recommandations de Defender pour cloud. Les recommandations vous permettent d’examiner et de corriger les problèmes.

Vous pouvez utiliser le filtre de ressources pour passer en revue les recommandations en attente pour vos ressources liées au conteneur, que ce soit dans l’inventaire des ressources ou la page de recommandations :

Pour obtenir des détails sur cette fonctionnalité, consultez les recommandations relatives aux conteneurs et recherchez les recommandations de type « Plan de contrôle »

Fonctionnalités basées sur capteur

Détection de dérive binaire : Defender pour les conteneurs fournit une fonctionnalité basée sur des capteurs qui vous avertit des menaces de sécurité potentielles en détectant les processus externes non autorisés au sein des conteneurs. Vous pouvez définir des stratégies de dérive pour spécifier des conditions dans lesquelles les alertes doivent être générées, ce qui vous permet de distinguer les activités légitimes et les menaces potentielles. Pour plus d’informations, consultez protection de dérive binaire (préversion).

Durcissement du plan de données Kubernetes : pour protéger les charges de travail de vos conteneurs Kubernetes avec des recommandations, vous pouvez installer Azure Policy pour Kubernetes. Découvrez en plus sur les composants de surveillance pour Defender pour le cloud.

Avec le module complémentaire sur votre cluster Kubernetes, chaque demande adressée au serveur d’API Kubernetes est analysée par rapport à l’ensemble prédéfini de bonnes pratiques, avant d’être conservée sur le cluster. Vous pouvez ensuite configurer la mise en œuvre des meilleures pratiques et les imposer aux charges de travail futures.

Par exemple, vous pouvez interdire la création de conteneurs privilégiés et faire en sorte que toutes les demandes ultérieures soient bloquées.

Vous pouvez en savoir plus sur le renforcement du plan de données Kubernetes.

Évaluation des vulnérabilités

Defender pour les conteneurs analyse les images conteneur dans Azure Container Registry (ACR), Amazon AWS Elastic Container Registry (ERC), Google Artifact Registry (GAR) et Google Container Registry (GCR) afin de fournir une évaluation des vulnérabilités sans agent pour vos images conteneur, notamment des recommandations de registre et d’exécution, des conseils de correction, des analyses rapides des nouvelles images, des insights sur du code malveillant concrets, des insights sur l’exploitabilité, etc.

Les informations sur les vulnérabilités générées avec Gestion des vulnérabilités Microsoft Defender sont ajoutées au graphique de sécurité cloud pour les risques contextuels, le calcul des chemins d’attaque et les fonctionnalités de chasse.

Pour en savoir plus :

- Évaluations des vulnérabilités pour Azure avec Gestion des vulnérabilités Microsoft Defender

- Évaluation des vulnérabilités pour AWS avec Gestion des vulnérabilités Microsoft Defender

- Évaluations des vulnérabilités pour GCP avec Gestion des vulnérabilités Microsoft Defender

Protection à l’exécution pour les nœuds et les clusters Kubernetes

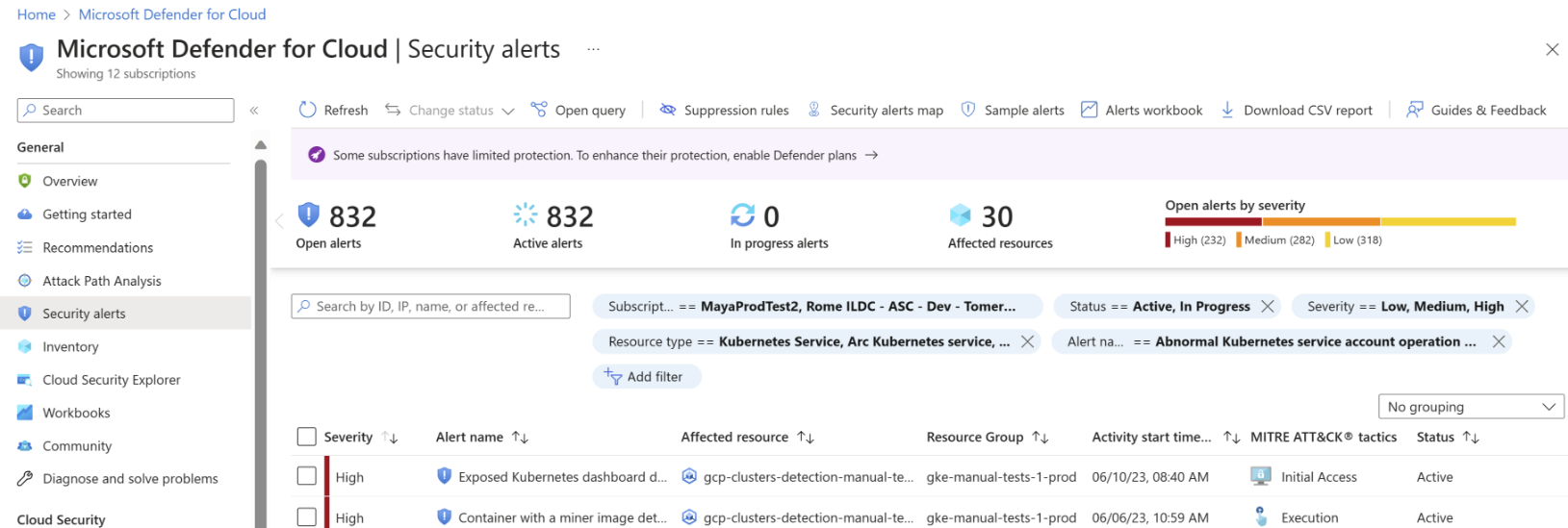

Defender pour les conteneurs fournit une protection contre les menaces en temps réel pour les environnements conteneurisés pris en charge, et génère des alertes en cas d’activités suspectes. Vous pouvez utiliser ces informations pour remédier rapidement aux problèmes de sécurité et améliorer la sécurité de vos conteneurs.

La protection contre les menaces est fournie pour Kubernetes au niveau du cluster, au niveau du nœud et au niveau de la charge de travail, et comprend à la fois une couverture basée sur un capteur qui nécessite le capteur Defender et une couverture sans agent basée sur l’analyse des journaux d’audit Kubernetes. Les alertes de sécurité sont déclenchées uniquement pour les actions et les déploiements qui ont lieu une fois que vous avez activé Defender pour les conteneurs sur votre abonnement.

Voici des exemples d’événements de sécurité supervisés par Microsoft Defender pour Containers :

- Tableaux de bord Kubernetes exposés

- Création de rôles à privilèges élevés

- Création de montages sensibles

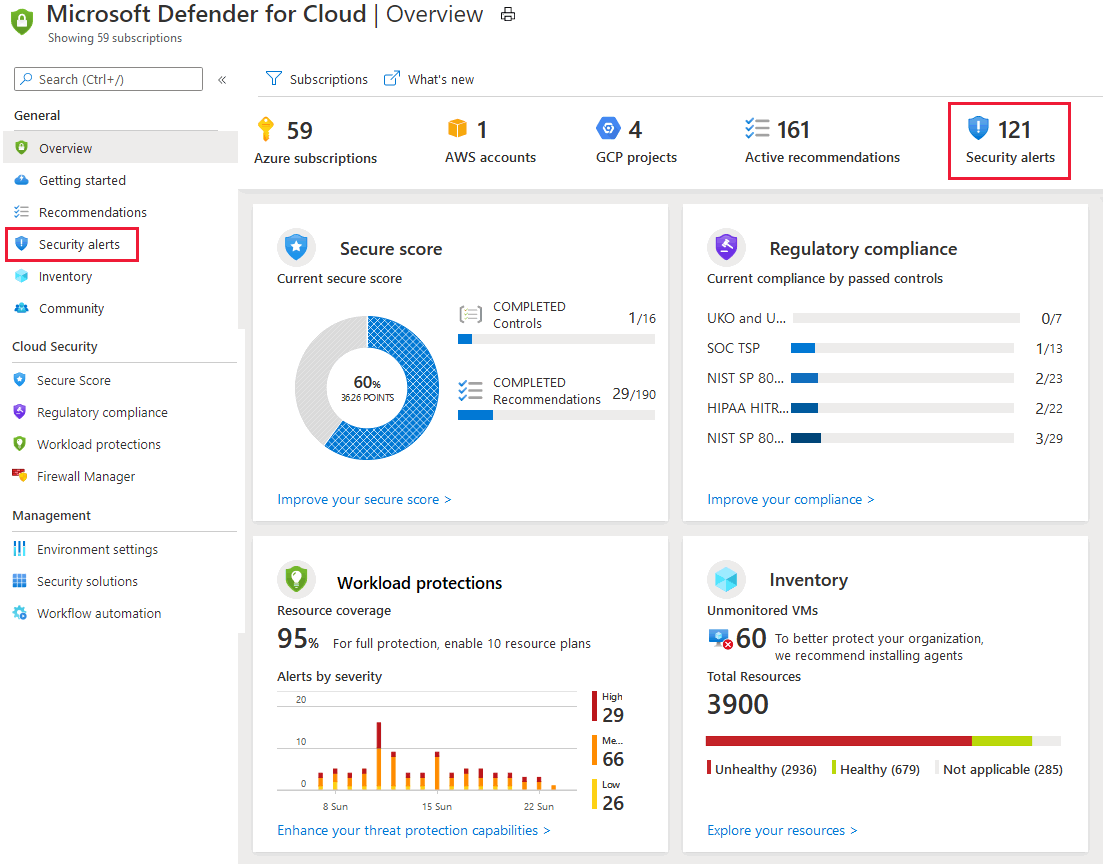

Vous pouvez voir les alertes de sécurité en sélectionnant la vignette Alertes de sécurité en haut de la page de vue d’ensemble de Defender pour le cloud, ou le lien dans la barre latérale.

La page des alertes de sécurité s’ouvre :

Les alertes de sécurité pour la charge de travail d’exécution dans les clusters peuvent être reconnues par le préfixe K8S.NODE_ du type d’alerte. Pour obtenir la liste complète des alertes au niveau du cluster, consultez la Table de référence des alertes.

Defender pour les conteneurs inclut la détection des menaces au niveau de l’hôte avec plus de 60 analyses prenant en charge Kubernetes, l’IA, ainsi que les détections d’anomalies en fonction de votre charge de travail d’exécution.

Defender pour le cloud surveille la surface d’attaque des déploiements multiclouds Kubernetes basés sur la matrice MITRE ATT&CK® pour les conteneurs, une infrastructure développée par le Center for Threat-Informed Defence en partenariat étroit avec Microsoft.

En savoir plus

En savoir plus sur Defender pour conteneurs dans les blogs suivants :

- Présentation de Microsoft Defender pour les conteneurs

- Démonstration de Microsoft Defender pour le cloud

Étapes suivantes

Dans cette vue d’ensemble, vous avez découvert des informations sur les principaux éléments de la sécurité des conteneurs dans Microsoft Defender pour le cloud. Pour activer le plan, consultez :

- Activer Defender pour les conteneurs

- Consultez les questions courantes sur Defender pour les conteneurs.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour