Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

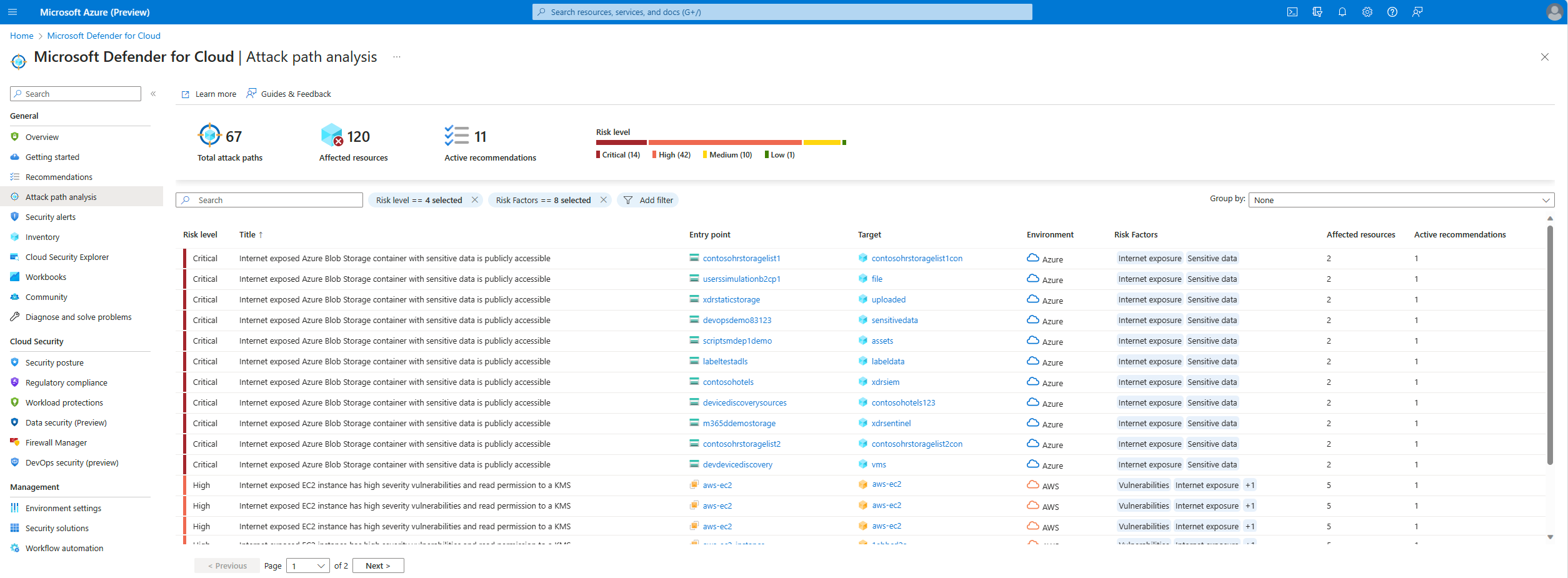

Defender for Cloud utilise un algorithme propriétaire pour localiser les chemins d’attaque potentiels spécifiques à votre environnement multicloud. Au lieu de rechercher des chemins d’attaque prédéfinis, Defender for Cloud utilise son algorithme pour détecter les chemins d’attaque potentiels basés sur votre graphe de sécurité multicloud. L’analyse du chemin d’attaque vous aide à vous concentrer sur les problèmes de sécurité les plus critiques susceptibles d’entraîner une violation.

Vous pouvez utiliser l'analyse du chemin d'attaque pour traiter les problèmes de sécurité qui représentent des menaces immédiates et qui ont le plus grand potentiel d'exploitation dans votre environnement. Defender pour le cloud analyse les problèmes de sécurité associés aux chemins d’attaque que des attaquants pourraient utiliser pour violer votre environnement. Il met également en évidence les recommandations de sécurité que vous devez mettre en œuvre pour atténuer ces problèmes.

Par défaut, les chemins d’attaque sont organisés par niveau de risque. Le niveau de risque est déterminé par un moteur de hiérarchisation des risques intégrant le contexte, qui considère les facteurs de risque de chaque ressource. Apprenez-en davantage sur la façon dont Defender pour le cloud hiérarchise les recommandations de sécurité.

Prérequis

Vous devez activer la gestion de la posture de sécurité cloud (CSPM) Defender et activer l’analyse sans agent.

Rôles et autorisations requis : Lecteur de sécurité, Administrateur de la sécurité, Lecteur, Contributeur ou Propriétaire.

Pour afficher les chemins d’attaque liés aux conteneurs :

Vous devez activer l’extension de posture de conteneur sans agent dans Defender CSPM ou

Vous pouvez activer Defender pour les conteneurs et installer les agents appropriés afin d’afficher les chemins d’attaque liés aux conteneurs. Cela vous permet également d’interroger les charges de travail de plan de données des conteneurs dans l’Explorateur de sécurité.

Rôles et autorisations requis : Lecteur de sécurité, Administrateur de la sécurité, Lecteur, Contributeur ou Propriétaire.

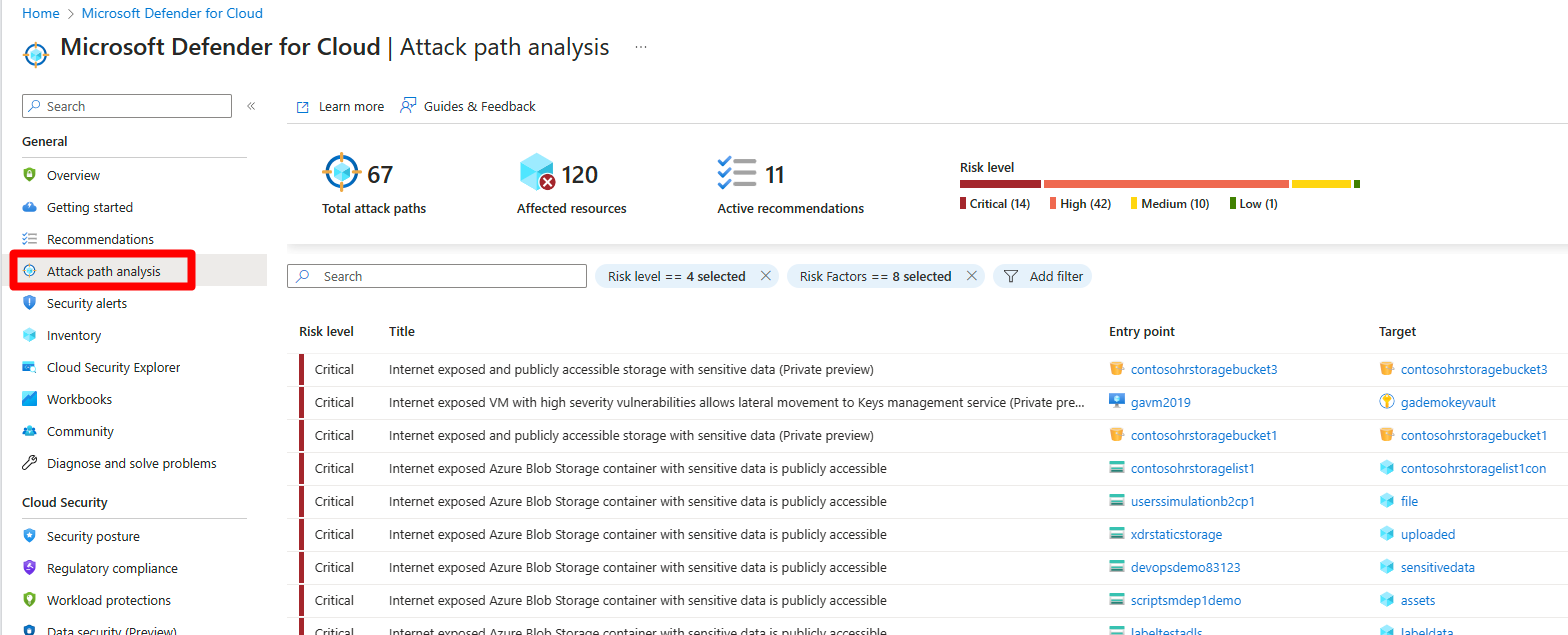

Identifier les chemins d’attaque

La page des chemins d’attaque affiche une vue d’ensemble de tous les chemins d’attaque. Vous pouvez également voir vos ressources affectées et une liste des chemins d’attaque actifs.

Vous pouvez utiliser l’Analyse du chemin d’attaque pour localiser les plus grands risques pour votre environnement et y remédier.

Pour identifier les chemins d’attaque :

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le Cloud>Analyse du chemin d’accès de l’attaque.

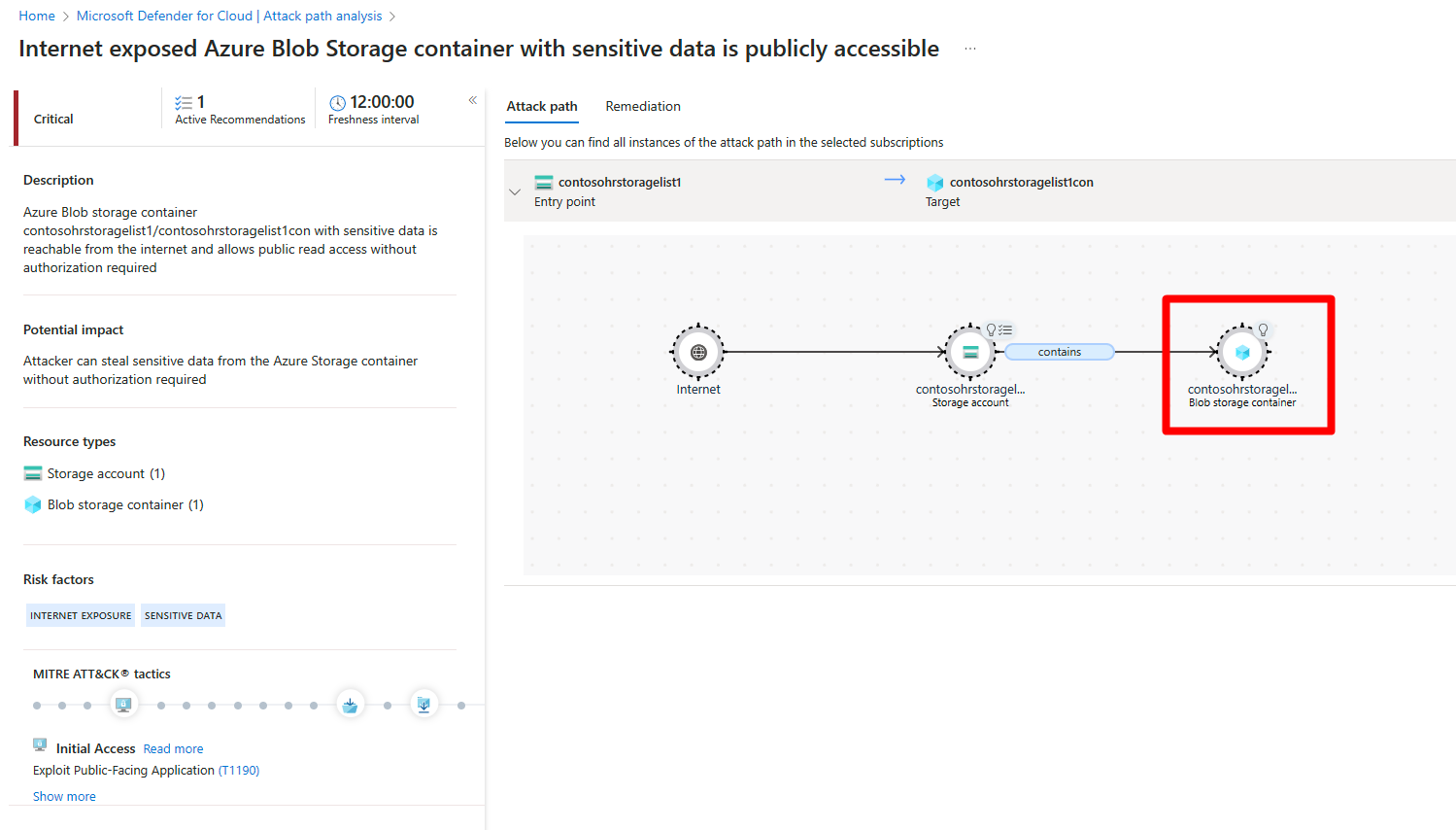

Sélectionnez un chemin d’attaque.

Sélectionnez un nœud.

Remarque

Si vous disposez d’autorisations limitées, en particulier entre les abonnements, vous risquez de ne pas voir les détails complets du chemin d’accès d’attaque. Il s’agit du comportement attendu conçu pour protéger les données sensibles. Pour afficher tous les détails, vérifiez que vous disposez des autorisations nécessaires.

Sélectionnez Insight pour afficher les insights associés pour ce nœud.

Sélectionnez Recommandations.

Sélectionnez une recommandation.

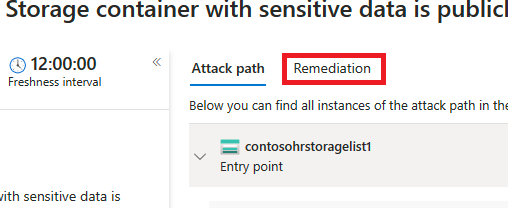

Corriger les chemins d’attaque

Une fois que vous avez terminé votre enquête sur un chemin d'attaque et que vous avez examiné toutes les conclusions et recommandations associées, vous pouvez commencer à remédier au chemin d'attaque.

Pour corriger un chemin d’attaque:

Accédez à Microsoft Defender pour le Cloud>Analyse du chemin d’accès de l’attaque.

Sélectionnez un chemin d’attaque.

Sélectionnez Correction.

Sélectionnez une recommandation.

Une fois qu’un chemin d’attaque est corrigé, jusqu’à 24 heures peuvent s’écouler avant qu’il soit supprimé de la liste.

Corriger toutes les recommandations dans un chemin d’attaque

L’Analyse du chemin d’attaque vous permet de voir toutes les recommandations par chemin d’attaque sans avoir à vérifier chaque nœud individuellement. Vous pouvez résoudre toutes les recommandations sans avoir à afficher chaque nœud individuellement.

Le chemin de correction contient deux types de recommandation :

- Recommandations : recommandations qui atténuent le chemin d’attaque.

- Recommandations supplémentaires : recommandations qui réduisent les risques d’exploitation, mais n’atténuent pas le chemin d’attaque.

Pour résoudre toutes les recommandations :

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le Cloud>Analyse du chemin d’accès de l’attaque.

Sélectionnez un chemin d’attaque.

Sélectionnez Correction.

Développez Recommandations supplémentaires.

Sélectionnez une recommandation.

Une fois qu’un chemin d’attaque est corrigé, jusqu’à 24 heures peuvent s’écouler avant qu’il soit supprimé de la liste.