Fonctionnement de l’accès aux machines virtuelles juste-à-temps (JAT)

Cette page explique les principes qui sous-tendent la fonctionnalité d’accès aux machines virtuelles juste-à-temps (JAT) de Microsoft Defender pour le cloud et la logique qui sous-tend la recommandation.

Pour savoir comment appliquer l’accès JAT à vos machines virtuelles sur le Portail Azure (Defender pour le cloud ou Machines virtuelles Azure) ou programmatiquement, consultez Guide pratique pour sécuriser des ports de gestion avec l’accès JAT.

Risque inhérent à des ports de gestion ouverts sur une machine virtuelle

Les acteurs des menaces repèrent activement les machines accessibles avec des ports de gestion ouverts, par exemple pour les protocoles RDP ou SSH. Toutes vos machines virtuelles sont des cibles potentielles pour une attaque. Lorsqu’une machine virtuelle est compromise, elle est utilisée comme point d’entrée pour attaquer d’autres ressources au sein de votre environnement.

Raison pour laquelle l’accès JAT aux machines virtuelles est la solution

Comme pour toutes les techniques de prévention en cybersécurité, votre objectif doit être de réduire la surface d’attaque. Dans ce cas, cela signifie avoir moins de ports ouverts, en particulier des ports de gestion.

Vos utilisateurs légitimes utilisent également ces ports, il n’est donc pas pratique de les garder fermés.

Pour résoudre ce dilemme, Microsoft Defender pour le cloud offre le JAT. Grâce à l’accès JAT, vous pouvez verrouiller le trafic entrant sur vos machines virtuelles, ce qui réduit l’exposition aux attaques tout en facilitant la connexion aux machines virtuelles le cas échéant.

Fonctionnement du JAT avec des ressources réseau dans Azure et AWS

Dans Azure, vous pouvez bloquer le trafic entrant sur des ports spécifiques, en activant l’accès juste-à-temps aux machines virtuelles. Defender pour le cloud garantit l’existence de règles de « refus de tout le trafic entrant » pour les ports sélectionnés dans les règles du groupe de sécurité réseau (NSG) et de Pare-feu Azure. Ces règles restreignent l’accès aux ports de gestion de vos machines virtuelles Azure et les protègent contre les attaques.

Si d’autres règles existent déjà pour les ports sélectionnés, elles sont prioritaires sur les nouvelles règles de « refus de tout le trafic entrant ». S’il n’existe aucune règle sur les ports sélectionnés, alors les nouvelles règles sont prioritaires dans le groupe de sécurité réseau et Pare-feu Azure.

Dans AWS, en activant l’accès JIT aux règles pertinentes dans les groupes de sécurité EC2 attachés, pour les ports sélectionnés, sont révoquées qui bloquent le trafic entrant sur ces ports spécifiques.

Quand un utilisateur demande l’accès à une machine virtuelle, Defender pour le cloud vérifie que cet utilisateur dispose des autorisations de contrôle d’accès en fonction du rôle Azure (Azure RBAC) sur cette machine virtuelle. Si la requête est approuvée, Defender pour le cloud configure les NSG et Pare-feu Azure afin d’autoriser le trafic entrant vers les ports sélectionnés à partir de l’adresse IP (ou de la plage d’adresses IP) correspondante, pendant la durée spécifiée. Dans AWS, Defender pour le cloud crée un groupe de sécurité EC2 qui autorise le trafic entrant vers les ports spécifiés. Après expiration du délai, Defender pour le cloud restaure les groupes de sécurité réseau à leur état précédent. Les connexions déjà établies ne sont pas interrompues.

Notes

L’accès JAT ne prend pas en charge les machines virtuelles protégées par des pare-feu Azure contrôlés par Azure Firewall Manager. Le pare-feu Azure doit être configuré avec des règles (classiques) et ne peut pas utiliser des stratégies de pare-feu.

Comment Defender pour le cloud identifie les machines virtuelles auxquelles le JAT doit être appliqué

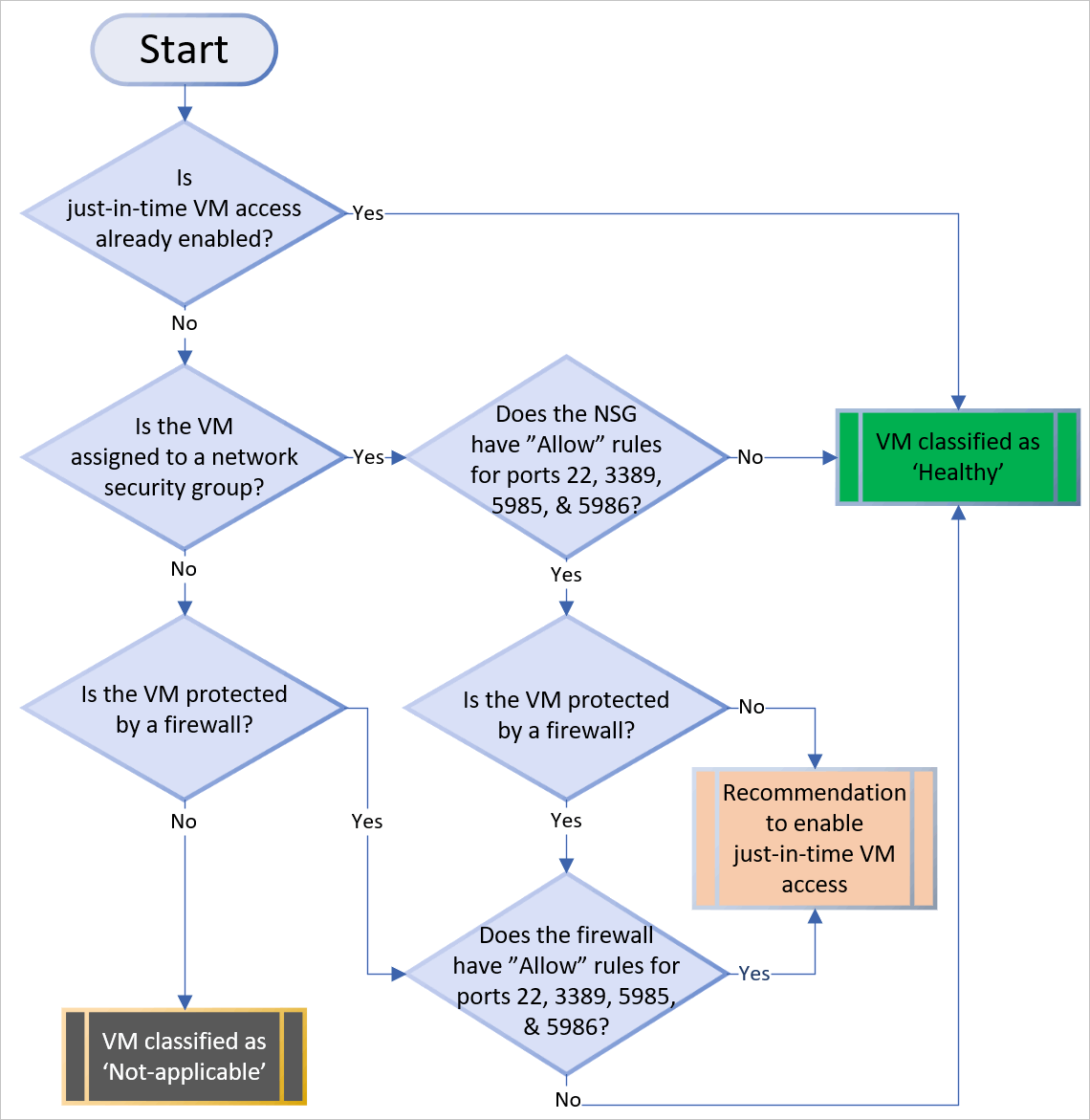

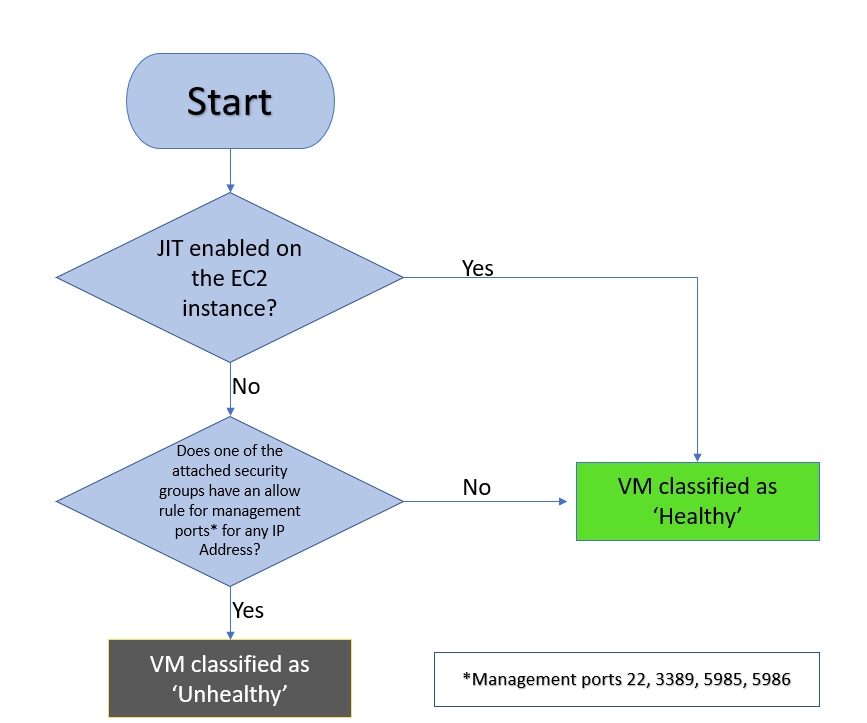

Le diagramme suivant montre la logique que Defender pour le cloud applique lorsqu’il décide de la manière de classer les machines virtuelles prises en charge :

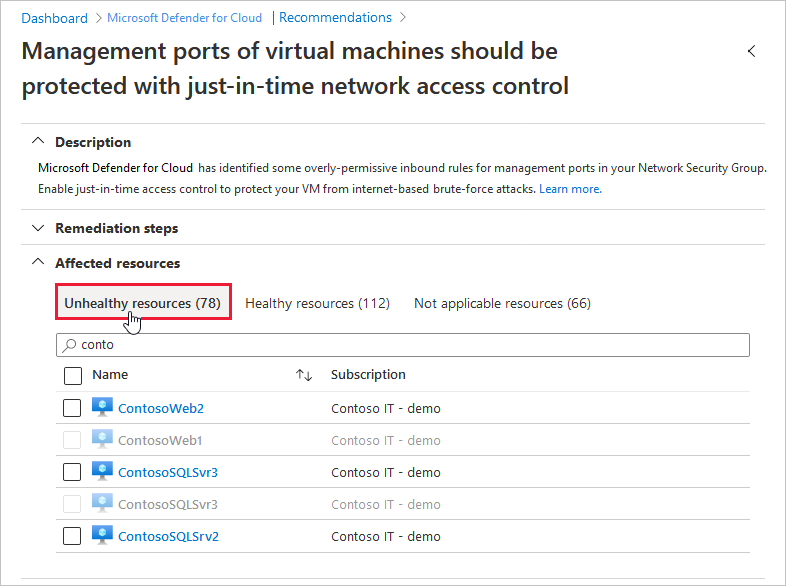

Lorsque Defender pour le cloud trouve une machine qui peut tirer parti de l’accès JAT, il l’ajoute à l’onglet Ressources non saines de la recommandation.

Étape suivante

Cette page explique pourquoi l’accès aux machines virtuelles juste-à-temps (JAT) doit être utilisé. Pour savoir comment activer la fonctionnalité JIT et demander l’accès à vos machines virtuelles JIT :

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour