Activer l’évaluation des vulnérabilités sur vos bases de données Azure SQL

Dans cet article, vous allez apprendre à activer l’évaluation des vulnérabilités afin de pouvoir rechercher et corriger les vulnérabilités de base de données. Nous vous recommandons d’activer l’évaluation des vulnérabilités à l’aide de la configuration rapide afin de ne pas dépendre d’un compte de stockage. Vous pouvez également activer l’évaluation des vulnérabilités à l’aide de la configuration classique.

Lorsque vous activez le plan Defender pour Azure SQL dans Defender pour le cloud, Defender pour le cloud active automatiquement la protection avancée contre les menaces et l’évaluation des vulnérabilités avec la configuration rapide pour toutes les bases de données Azure SQL dans l’abonnement sélectionné.

- Si vous avez des bases de données Azure SQL avec l’évaluation des vulnérabilités désactivée, vous pouvez activer l’évaluation des vulnérabilités dans la configuration rapide ou classique.

- Si vous avez des bases de données Azure SQL avec l’évaluation des vulnérabilités activée dans la configuration classique, vous pouvez activer la configuration rapide afin que les évaluations ne nécessitent pas de compte de stockage.

Prérequis

- Assurez-vous que Microsoft Defender pour Azure SQL est activé afin de pouvoir exécuter des analyses sur vos bases de données Azure SQL.

- Veillez à lire et à comprendre les différences entre la configuration rapide et la configuration classique.

Activer l’évaluation des vulnérabilités

Lorsque vous activez le plan Defender pour Azure SQL dans Defender pour le cloud, Defender pour le cloud active automatiquement la protection avancée contre les menaces et l’évaluation des vulnérabilités avec la configuration rapide pour toutes les bases de données Azure SQL dans l’abonnement sélectionné.

Vous pouvez activer l’évaluation des vulnérabilités de deux manières :

Configuration rapide

Pour activer l’évaluation des vulnérabilités, sans compte de stockage, en utilisant la configuration express :

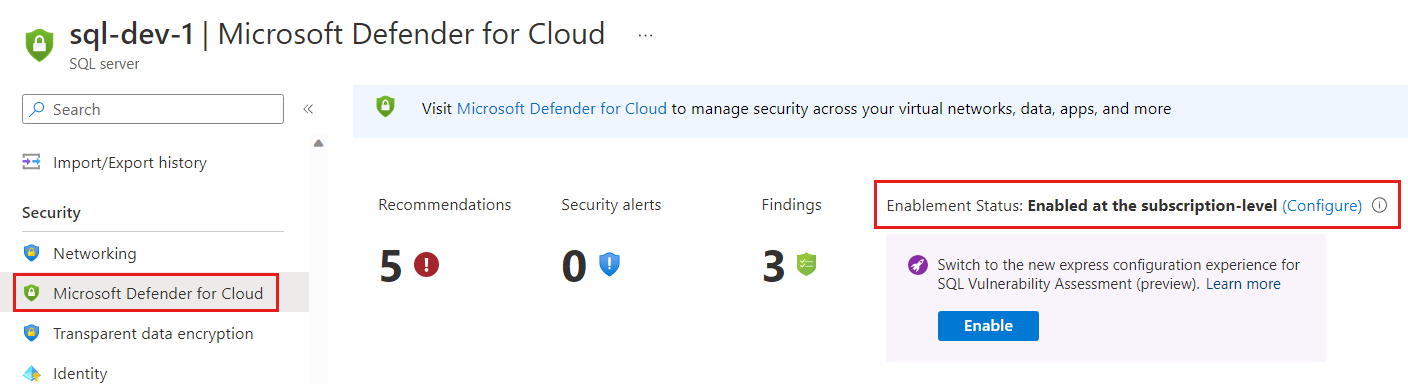

Connectez-vous au portail Azure.

Ouvrez la ressource de base de données Azure SQL spécifique.

Sous l’en-tête Sécurité, sélectionnez Defender pour le cloud.

Activez la configuration rapide de l’évaluation des vulnérabilités :

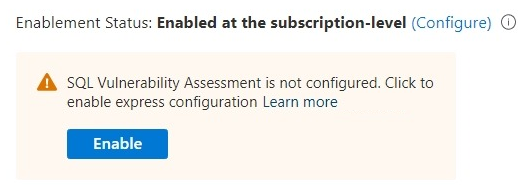

Si l’évaluation des vulnérabilités n’est pas configurée, sélectionnez Activer dans l’avis qui vous invite à activer la configuration rapide de l’évaluation des vulnérabilités, puis confirmez la modification.

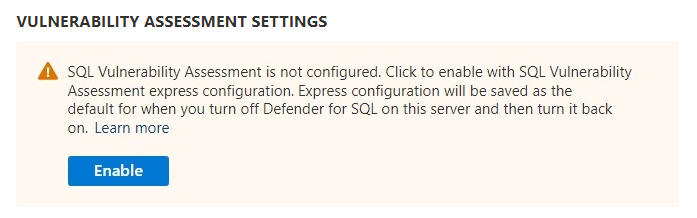

Vous pouvez également sélectionner Configurer, puis Activer dans les paramètres de Microsoft Defender pour SQL :

Sélectionnez Activer pour utiliser la configuration rapide de l’évaluation des vulnérabilités.

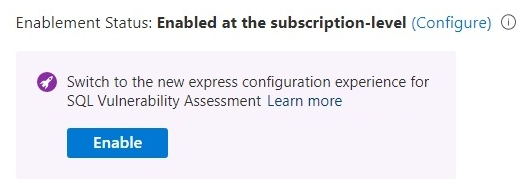

Si l’évaluation des vulnérabilités est déjà configurée, sélectionnez Activer dans l’avis qui vous invite à passer à la configuration rapide, puis confirmez la modification.

Important

Les lignes de référence et l’historique d’analyse ne sont pas migrés.

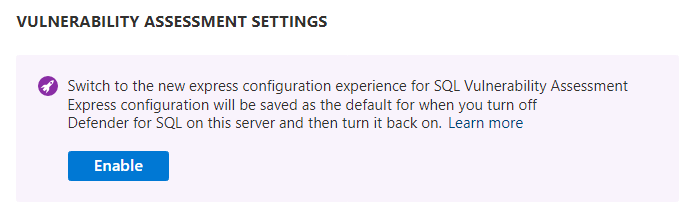

Vous pouvez également sélectionner Configurer, puis Activer dans les paramètres de Microsoft Defender pour SQL :

Vous pouvez maintenant accéder à la recommandation Les résultats des vulnérabilités des bases de données SQL doivent être résolus pour voir les vulnérabilités détectées dans vos bases de données. Vous pouvez également exécuter des analyses d’évaluation des vulnérabilités à la demande pour voir les résultats actuels.

Notes

Une heure d’analyse un jour donné de la semaine est attribué de manière aléatoire à chaque base de données.

Activer l’évaluation rapide des vulnérabilités à grande échelle

Si vous avez des ressources SQL pour lesquelles la protection avancée contre les menaces et l’évaluation des vulnérabilités ne sont pas activées, vous pouvez utiliser les API d’évaluation des vulnérabilités SQL pour activer l’évaluation des vulnérabilités SQL avec la configuration rapide à grande échelle.

Configuration classique

Pour activer l’évaluation des vulnérabilités avec un compte de stockage, utilisez la configuration classique :

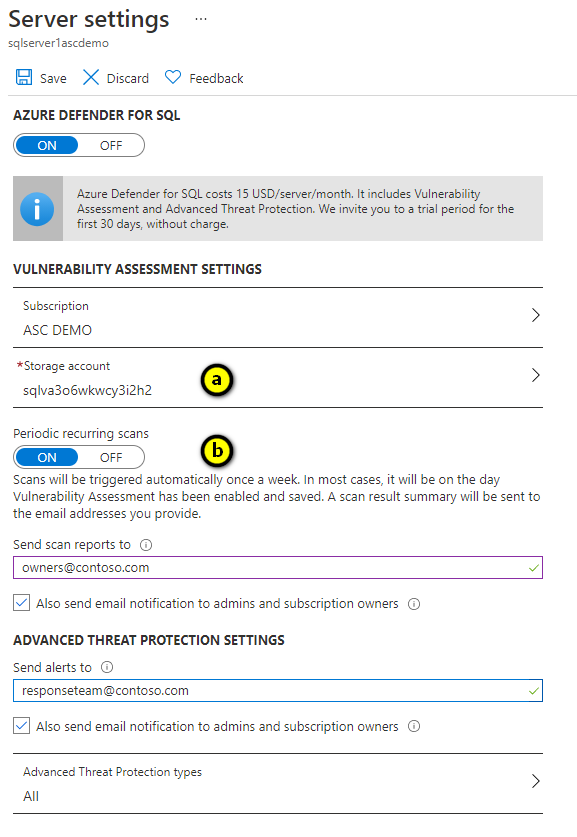

Sur le portail Azure, ouvrez la ressource spécifique dans Azure SQL Database, SQL Managed Instance Database ou Azure Synapse.

Sous l’en-tête Sécurité, sélectionnez Defender pour le cloud.

Sélectionnez Configurer sur le lien pour ouvrir le volet Paramètres de Microsoft Defender pour SQL correspondant à l’ensemble du serveur ou à l’instance gérée.

Sur la page Paramètres du serveur, entrez les paramètres de Microsoft Defender pour SQL :

Configurez un compte de stockage où seront stockés les résultats de l’analyse de toutes les bases de données sur le serveur ou l’instance gérée. Pour plus d’informations sur les comptes de stockage, voir À propos des comptes Azure Storage.

Pour configurer des évaluations de vulnérabilité afin d'exécuter automatiquement des analyses hebdomadaires visant à détecter les problèmes de configuration en matière de sécurité, définissez Analyses récurrentes périodiques sur Activées. Les résultats sont envoyés aux adresses e-mail que vous fournissez dans Envoyer les rapports d'analyse à. Vous pouvez également envoyer une notification par e-mail aux administrateurs et aux propriétaires d’abonnement en activant Envoyer aussi une notification par e-mail aux administrateurs et aux propriétaires d’abonnement.

Notes

Une heure d’analyse un jour donné de la semaine est attribué de manière aléatoire à chaque base de données. Les notifications par e-mail sont planifiées de manière aléatoire par serveur, un jour donné de la semaine. Le rapport de notification par e-mail inclut les données de toutes les analyses de base de données périodiques qui ont été exécutées au cours de la semaine précédente (n’inclut pas les analyses à la demande).

Contenu connexe

Pour en savoir plus :