Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

Azure Developer CLI (azd) simplifie la configuration CI/CD avec la azd pipeline config commande. Cette commande utilise des fichiers de définition de pipeline inclus dans azd des modèles pour automatiser l’approvisionnement et les pipelines de déploiement pour vos ressources d’application sur Azure. En intégrant des modèles et des pipelines, azd permet une expérience CI/CD transparente, ce qui vous permet de vous concentrer sur le développement tout en garantissant des déploiements cohérents et fiables.

Fonctionnalités de pipeline

Lorsque vous exécutez la azd pipeline config commande, azd effectue les étapes suivantes pour configurer un pipeline CI/CD :

- S’authentifier auprès d’Azure : confirme que vous êtes connecté et que vous disposez des autorisations requises.

- Sélectionnez la plateforme CI/CD : vous invite à choisir entre GitHub Actions ou Azure Pipelines.

- Configurer le référentiel : vous guide pour vous connecter ou créer un référentiel.

- Configurer le principal de service : crée et configure automatiquement un principal de service pour un déploiement sécurisé.

-

Configurer l’authentification :

- Pour GitHub : configure les informations d’identification OpenID Connect (OIDC) ou du client.

- Pour Azure Pipelines : configure les informations d’identification du client et demande un jeton d’accès personnel (PAT).

-

Provisionner des fichiers de pipeline : copie les fichiers de définition de pipeline appropriés (

azure-dev.yml) du modèle vers votre référentiel. - Définir des variables de pipeline et des secrets : configure les variables et secrets requis pour le déploiement.

- Valider et envoyer (push) les modifications : valide et envoie (push) la configuration du pipeline vers votre référentiel.

- Déclencher des exécutions de pipeline : crée ou met à jour des ressources Azure et déploie votre application.

Détails spécifiques à la plateforme

La azd pipeline config commande prend en charge GitHub Actions et Azure Pipelines, chacune avec des considérations uniques :

GitHub Actions :

- Fonctionne avec les référentiels hébergés sur GitHub.

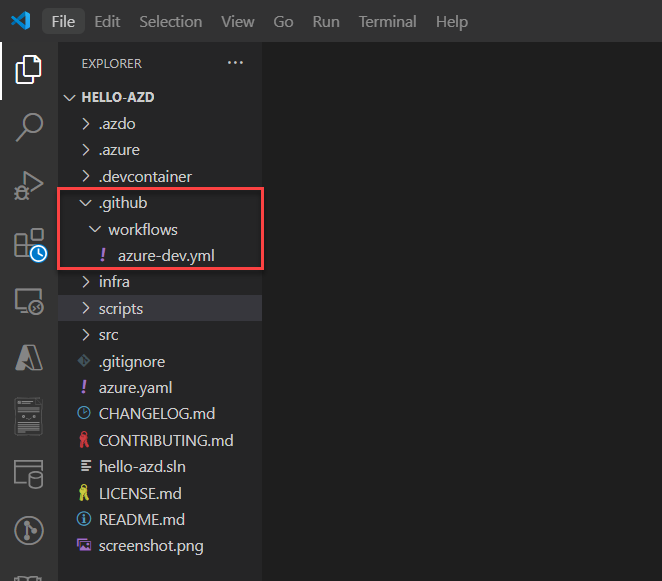

- Utilise le répertoire

.github/workflowspour le fichier de configurationazure-dev.yml. - Prend en charge OpenID Connect (OIDC) pour l’authentification sécurisée par défaut.

- Peut utiliser les informations d’identification du client comme méthode d’authentification alternative.

Azure Pipelines :

- Fonctionne avec les référentiels hébergés dans Azure Pipelines.

- Utilise le répertoire

.azuredevops/pipelinesou.azdo/pipelinespour le fichier de configurationazure-dev.yml. - Utilise les informations d’identification du client pour l’authentification (OIDC non pris en charge actuellement).

- Nécessite un jeton d’accès personnel (PAT) avec des autorisations spécifiques.

- Prend en charge les branches principales protégées via les flux de travail de pull request.

Intégration de modèles

Les modèles AZURE Developer CLI peuvent inclure des fichiers de définition de pipeline CI/CD préconfigurés (azure-dev.yml) compatibles avec la azd pipeline config commande. Lorsque vous clonez un modèle, vous pouvez immédiatement exécuter azd pipeline config pour configurer votre pipeline CI/CD sans créer de fichiers de configuration à partir de zéro.

Les modèles peuvent également inclure des configurations de pipeline personnalisées avec plus de variables, de secrets et de paramètres spécifiques à l’environnement via le azure.yaml fichier, ce qui facilite l’adaptation du pipeline à différentes exigences de projet.

Exemple de flux de travail

Un flux de travail classique pour l’utilisation azd pipeline config inclut :

- Clonez le référentiel de modèles souhaité

azdsur votre ordinateur local. - Exécutez la

azd pipeline configcommande et suivez les invites pour configurer votre pipeline. La première exécution provisionne les ressources Azure requises et déclenche un flux de travail pour déployer votre application. - Une fois le pipeline créé, validez et envoyez (push) les modifications apportées au référentiel pour déclencher le pipeline de déploiement et mettre à jour votre application.

- Surveillez l’exécution du pipeline sur la plateforme CI/CD pour garantir la réussite des déploiements ou résoudre les problèmes.

Explorez des flux de travail détaillés pour chaque plateforme :

- Créer un pipeline CI/CD à l’aide de GitHub Actions

- Créer un pipeline CI/CD à l’aide d’Azure Pipelines

Découvrez comment créer vos propres fichiers de définition de pipeline ou explorer des configurations avancées :